Вы в безопасности?丨Какое противоправное поведение распространено в жизни?

Автор: Хэй Дэн

Телесериал «Ты в безопасности?» 》Я также закончил погоню за ним и дошёл до последней главы. В конце концов, Ма Пинчуань, лидер бандитов кибербезопасности, был наконец признан предателем Сил Тигра, потому что он обвинил Цинь Хуая в нападении на систему Сил Тигра. Позже ряд доказательств указал на то, что Ма Пинчуань был предателем. за инцидентами со сбором шерсти, такими как фабрика по производству напитков:

Сегодня мы поговорим о некоторых распространенных противоправных действиях, которые присутствуют в жизни каждого человека, чтобы мы все могли обратить внимание на их предотвращение и выявление. Для начала приведем несколько связанных между собой типичных сценариев:

(1) Связанные с регистрацией и входом в систему: аналогично созданию большого количества фейковых учетных записей, ведению учетных записей, установке баз данных и т. д.;

(2) Связанная маркетинговая деятельность: так же, как захват Moutai, использование большого количества учетных записей и скриптов для покупки Moutai по первоначальной цене, а затем перепродажа его по высокой цене, чтобы получить большую прибыль, или какие-то беспороговые купоны и другие вещи;

(3) Связано с продвижением канала приложения: необходимо продвигать новое программное обеспечение, и шерстяная сторона взимает плату за продвижение компании за счет ложной установки и других средств;

(4) Операции и платежи, связанные с отмыванием денег, незаконными платежами и т. д.;

(5) Связанные с безопасностью интерфейса: как и SMS-бомбардировка, интерфейсы SMS используются злонамеренно;

(6) Связанный с безопасностью контента: контент, такой как данные веб-сайта, конфликты со сканерами, порнография и насилие.

В этих сценариях незаконная деятельность в основном включает в себя следующее поведение:

(1) Сбор шерсти: как и в сериале, крышки от бутылок с напитками обмениваются на призы, а торговцы проводят лотереи, чтобы поспешить за покупками;

(2) Регистрация спама: использовать поддельную идентификационную информацию, поддельные номера телефонов, адреса электронной почты и т. д. для групповой регистрации учетных записей и ведения учетных записей;

(3) Скальперы: подобно шерстяным бандам, они расхватывают различные льготные товары и затем перепродают их, например, билеты на концерты, различные купоны и т. д.;

(4) Чистка заказов: подобно некоторым торговцам, чьи продажи недостаточны, они находят кого-то, кто будет чистить их заказы, чтобы увеличить продажи;

(5) Краудсорсинг: простым примером является поведение Янтоу через определенную социальную платформу, собирающую множество любителей шерсти для сбора шерсти вместе;

(6) Копирование писем: аналогично чистке заказов, увеличивает продажи торговцев и улучшает кредитный рейтинг;

(7) Арбитраж. Существует множество арбитражных сделок, проводимых крупными компаниями, и вы можете получить обратно столько, сколько пополните. Инсайдеры вступают в сговор с клиентами, чтобы получить выгоду от компании;

......

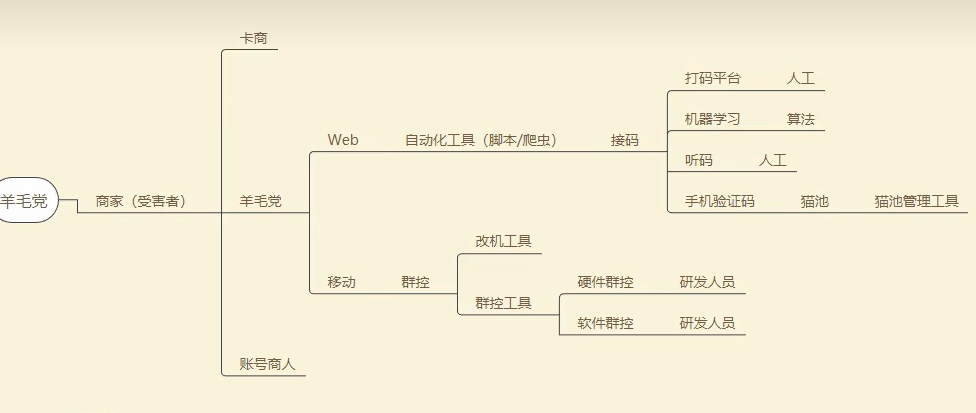

Давайте подробно рассмотрим шерстяную вечеринку, которая появляется в сериале: Прежде всего, жертвами шерстяной вечеринки являются торговцы. Как и в сериале, напитки определенной компании осуществили операцию по выкупу QR-кода. крышки для бутылок с напитками, и в результате шерстяная вечеринка. Изменение QR-кода и проведение большого количества выигрышных погашений привели к тому, что компания понесла большие убытки. Сотрудничество с Wool Party также включает дилеров карточек и торговцев счетами. Продавцы карточек предоставляют банковские карты для отмывания денег, а продавцы счетов предоставляют большое количество счетов для использования Wool Party. Wool Party использует разные методы сбора шерсти на разных платформах. Для официального сайта определенного продавца Wool Party будет использовать автоматизированные инструменты, такие как сканеры сценариев и т. д. Для мобильного терминала обычно используются инструменты группового управления, позволяющие одному человеку контролировать большое количество мобильных телефонов для таких операций, как паническая покупка.

image-20221228231512595

image-20221228231342665

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами