Введение в технологию контроля доступа к сети (NAC): первая линия защиты для обеспечения сетевой безопасности.

С быстрым развитием информационных технологий Интернет стал неотъемлемой частью нашей повседневной жизни и работы. Однако это также привело к появлению все более заметных проблем сетевой безопасности. Чтобы решить эту проблему, как того требует время, появилась технология контроля доступа к сети (NAC), которая стала первой линией защиты сетевой безопасности.

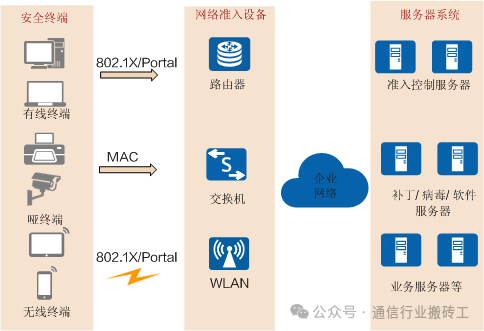

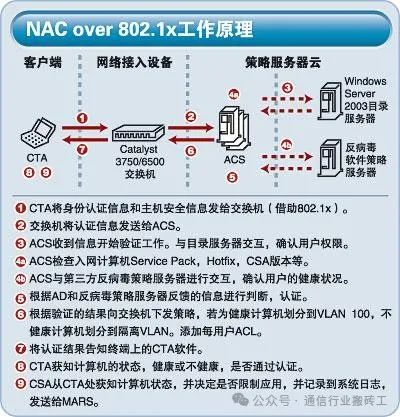

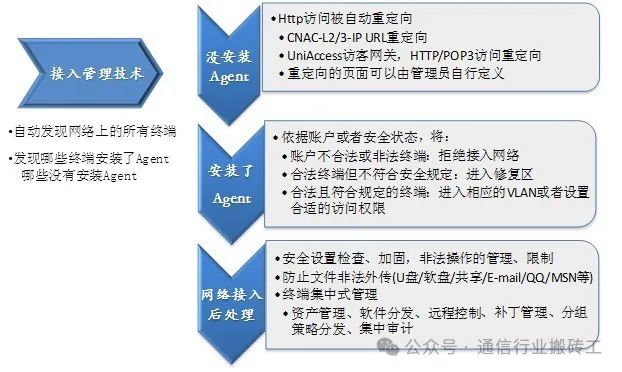

NACсеть БезопасностьрешениеРассмотрите безопасность внутренней сети с точки зрения пользователя,Получая доступ к пользователямконтроль безопасности,Обеспечить «сквозную» гарантию безопасности。С помощью решения NAC «только законные пользователи и защищенные терминалы могут получить доступ к сети», изолировать нелегальных и небезопасных пользователей и терминалы или разрешить им доступ только к ограниченным ресурсам.Это улучшит всюсетьиз Безопасность Защитная способность。

В этой статье подробно представлены важность, ключевые возможности и сценарии применения технологии контроля доступа к сети.

1. Зачем нужна технология контроля доступа к сети?

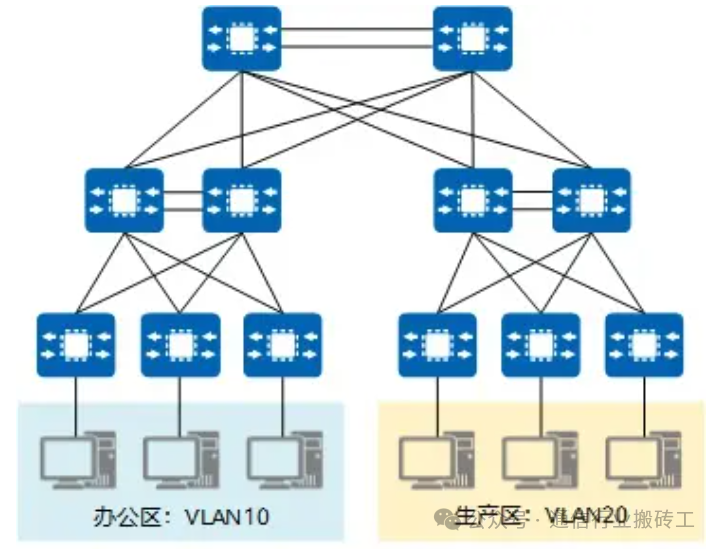

Технология контроля доступа к сети в основном используется для аутентификации устройств, подключенных к сети.、Проверка безопасности и контроль доступа, обеспечение только законных、Безопасностьиз Устройство может получить доступсеть。При традиционном подходе к построению сети кампуса обычно считается, что внутренняя сеть кампуса безопасна, а угрозы безопасности в основном исходят из внешнего мира. Таким образом, различные меры безопасности в основном направлены на то, чтобы противостоять внешним атакам, например, развертывание брандмауэров.но,Многие серьезные уязвимости безопасности обычно появляются внутри сети.,Например, когда сотрудники парка просматривают определенные веб-сайты,,Некоторые шпионские программы, трояны и другие вредоносные программы также могут быть загружены на компьютер по незнанию.,и распространить его в интранете,Создавать серьезные скрытые опасности. В сегодняшних условиях все более серьезная угроза сетевой Безопасности,Вредоносные атаки, распространение вирусов, утечка данных и другие инциденты происходят часто.,Это нанесло огромные убытки предприятиям и частным лицам.

В сети парка,Статус Безопасности любого Терминала (в основном относится к антивирусным возможностям Терминала, уровням исправлений и настройкам Безопасности системы) напрямую влияет на Безопасность всей сети. кроме того,Когда в сети кампуса появится большое количество пользователей несанкционированного доступа и несанкционированного доступа, это также приведет к риску повреждения бизнес-систем и утечки ключевых информационных активов.。Таким образом, технология контроля доступа к сети стала ключевым средством обеспечения сетевой безопасности.。Решение NAC может эффективно управлять правами доступа к сети, своевременно обновлять системные исправления, обновлять соответствующие вирусные базы данных и т. д., позволяя администраторам быстрее находить, изолировать и восстанавливать небезопасные терминалы для удовлетворения потребностей безопасности в сети кампуса.。

2. Возможность контроля доступа к сети.

НАК имеет следующие возможности:

1. Аутентификация личности:NACСистема может получить доступсетьиз Устройство проходит аутентификацию,Убедитесь, что доступ к сети имеют только устройства с юридическими лицами. Это может эффективно предотвратить доступ незаконных устройств к сети.,уменьшать Безопасностьриск。

Примеры часто используемых сценариев:парный доступсетьиз Проверка личности пользователя,Основное требование парка — доступ к нему разрешен только легальным пользователям. Аутентификация личности пользователей в сети парка (например, ПК и т. д.) должна отвечать следующим требованиям:

1>соответствовать Безопасность Требоватьиз Терминал Укажите правильныйизимя пользователя ипарольназад,Вы можете получить доступ к сети в обычном режиме.

2>Нетсоответствовать Безопасностьиз Терминал,Доступен только к зоне сетевого карантина.,Доступ в сеть возможен только после ремонта Терминала Безопасность.

3>Нет合法из用户Нет允许接入сеть。

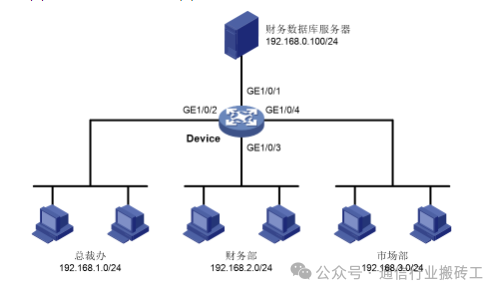

2. Контроль доступа:По устройствуизличность и Безопасностьсостояние,Система NAC может контролировать его права доступа к сети. Например,Для устройств безопасности в плохом состоянии,Может ограничить доступ к критическим ресурсам,Тем самым избегая потенциальных рисков безопасности.

Примеры часто используемых сценариев:По данным пользователя、Время доступа、Точка доступа、Тип терминала、Терминалисточник、Метод доступа(аббревиатура5W1H)Точная подборка пользователей,Контролируйте ресурсы, к которым могут получить доступ пользователи.

5W1H это:

- кто-кто имеет доступ к сети (сотрудник、посетитель);

- чье-чье устройство (стандарт компании, устройство BYOD);

- какое-какое устройство (ПК, мобильный телефон);

- когда-в какое время зайти (на работе, после работы);

- где-куда получить доступ (зона НИОКР, зона, не связанная с НИОКР, дом);

- как-как получить доступ (проводной, беспроводной).

3. Проверка и контроль безопасности терминала.:NACСистема может получить доступсетьизоборудование Безопасностьисследовать,Включая версию операционной системы, обновления исправлений, антивирусное программное обеспечение и т. д. Для устройств, не соответствующих требованиям Безопасности,Вы можете запретить доступ к нему или потребовать внесения исправлений.

4. Ремонт и обновление системы.:NACСистема в порядкепарный доступсетьизоборудование远程修复和升级,Следите за тем, чтобы ваше оборудование всегда было в оптимальном состоянии. Это может значительно снизить риск атак на ваше устройство из-за уязвимости «Безопасность».

3. Как реализован контроль доступа к сети?

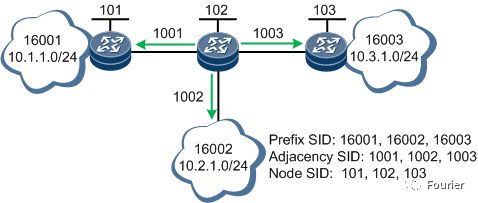

Реализация технологии контроля доступа к сети в основном опирается на следующие ключевые компоненты:

- Политика доступа к сети:определил набор Безопасностькритерии,Указывает, какие устройства могут получить доступ к сети и к каким ресурсам они могут получить доступ. Эти стратегии могут быть адаптированы в соответствии с потребностями безопасности и бизнес-потребностями предприятия.

- Механизм аутентификации:по имени пользователя、пароль、Цифровые сертификаты и другие методы используются для аутентификации устройств, подключенных к сети. Это гарантирует, что только законные устройства смогут получить доступ к сети.

- Система проверки безопасности:парный доступсетьизоборудование Безопасностьисследовать,Включая версию операционной системы, обновления исправлений, антивирусное программное обеспечение и т. д. Этот механизм оценивает устройства на основе заданных критериев безопасности.,И решить, разрешить ли ему доступ к сети.

- Механизм принудительного ремонта и обновления:Для устройств безопасности в плохом состоянии,Системы NAC можно улучшить с помощью механизмов удаленного ремонта и обновления. Это гарантирует, что устройство всегда находится в оптимальном состоянии безопасности.

4. Сценарии применения контроля доступа к сети.

Решения NAC могут применяться во многих сетевых сценариях, таких как сценарии кампусной сети предприятия, сценарии BYOD, сценарии IoT, сценарии общедоступной сети WIFI и т. д.

- Корпоративная сеть:существовать Корпоративная В сетевой сети технология NAC может эффективно предотвратить доступ незаконных устройств к сети и защитить основные ресурсы предприятия от атак. В то же время это также может снизить риск атаки на устройство из-за уязвимости безопасности и повысить общий уровень безопасности предприятия.

- Среда BYOD (принеси свое собственное устройство):существоватьBYODсреда,Сотрудники могут использовать свои собственныеиз Доступ к устройству Корпоративная сетьсеть. Технология NAC может выполнять аутентификацию и проверку безопасности на подключенных персональных устройствах, чтобы гарантировать, что только устройства безопасности могут получить доступ к сети и защитить данные безопасности предприятия.

- Интернет вещей:вместе с Интернет С быстрым развитием вещей к сети подключаются все больше и больше устройств. Технология NAC может аутентифицировать и проверять эти устройства, чтобы убедиться, что они соответствуют требованиям, и снизить риск Вещи Безопасность Риски, связанные с устройством.

- Общественная сеть Wi-Fi:существовать Общественная сеть Wi-Fiсередина,Технология NAC может выполнять аутентификацию и проверку безопасности на пользовательских устройствах, к которым осуществляется доступ.,Не позволяйте злоумышленникам атаковать других пользователей или красть конфиденциальную информацию через общедоступную сеть.

5. Тенденции и перспективы развития технологий НАК.

Network Access Control (NAC) — это технология безопасности, предназначенная для контроля и управления доступом к сети. Поскольку сетевые технологии продолжают развиваться, а угрозы безопасности продолжают развиваться, технология NAC постоянно развивается и совершенствуется. Ниже приводится редакторский анализ тенденций развития технологий и перспектив технологий НАК:

Тенденции развития технологий контроля доступа к сети:

- Интегрированный и интеллектуальный:NACТехнологии будут все больше интегрироваться всетьинфраструктурасередина,Обеспечьте плавную интеграцию с сетевыми устройствами. в то же время,С развитием технологий искусственного интеллекта и машинного обучения,Технология NAC также станет все более умной.,Способен автоматически выявлять угрозы безопасности и реагировать на них.,Уменьшите необходимость ручного вмешательства.

- Облако:вместе стехнология облачных вычисленийизуниверсальный,Все больше компаний переносят свой бизнес в облако. поэтому,Технологии NAC также необходимо адаптироваться к облачной среде.,Реализация развертывания и управления Облако.,Обеспечьте успех своего облачного бизнеса.

- Несколько уровней защиты:NAC技术将Нет再是单一из Безопасностьлиния защиты,Скорее, он сочетается с другими технологиями безопасности.,форма Несколько уровней система защиты. Например,NAC можно комбинировать с межсетевыми экранами, системами обнаружения вторжений, шифрованием данных и другими технологиями.,общая защитасетьиз Безопасность。

Перспективы технологии контроля доступа к сети:

- Более эффективное обнаружение угроз и реагирование на них:вместе ссетьатаковатьиз Нет断演变和复杂化,Технологии NAC необходимо постоянно совершенствовать свою способность обнаруживать угрозы и реагировать на них. Будущая технология NAC будет больше ориентирована на обнаружение угроз в реальном времени и быстрое реагирование.,чтобы обеспечитьсетьиз Безопасность。

- Более гибкое управление политиками:будущееизNACТехнологии будут уделять больше внимания стратегическому управлениюизгибкость。предприятие可以根据Нет同изпотребности бизнеса и Безопасность Требовать,Пользовательская политика контроля доступа,Обеспечьте более совершенное управление безопасностью.

- Умное автоматизированное управление:С развитием технологий искусственного интеллекта и машинного обучения,Будущая технология NAC будет больше ориентирована на автоматизированное управление. Системы NAC могут автоматически изучать и идентифицировать модели поведения,Автоматически корректировать политики контроля доступа,Уменьшите необходимость ручного вмешательства,Повысить эффективность управления.

6. Краткое описание технологии контроля доступа к сети

Технология контроля доступа к сети имеет большое значение как первая линия защиты для обеспечения сетевой безопасности. Благодаря таким возможностям, как аутентификация личности, контроль доступа, проверка и контроль безопасности терминалов, а также ремонт и модернизация системы, технология NAC может эффективно снизить риски сетевой безопасности и защитить безопасность данных предприятий и частных лиц.

В будущем, поскольку угрозы сетевой безопасности продолжают развиваться и обновляться, технология NAC будет продолжать развиваться и совершенствоваться, чтобы адаптироваться к изменяющейся сетевой среде и угрозам безопасности. Будущая технология NAC будет более интегрированной, интеллектуальной и облачной и будет сочетаться с другими технологиями безопасности для формирования многоуровневой системы защиты, обеспечивающей сетевую безопасность и стабильность. Технология контроля доступа к сети будет продолжать играть важную роль. улучшение сетевой безопасности. Защитите и защитите.

(Конец текста)

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами