Уровень допуска к одной статье переопределяет уязвимость «маленькое пасхальное яйцо в конце статьи»

Поскольку это самая распространенная уязвимость в SRC, сегодня мы узнаем несколько реальных случаев несанкционированного доступа в SRC и несколько советов о том, как обнаружить уязвимости несанкционированного доступа.

Ультравиры подразделяются на«Горизонтальные ультравиры»и«Вертикальное переопределение»,в некоторых понятиях,также включает в себя«Обход разрешений»。

Понятие горизонтальных ультравиров:«Обладающие равными полномочиями превосходят авторитет друг друга»。

Например: **Сверхъестественное между учащимися в классе, **Сверхъестественное между бизнес-менеджерами и бизнес-менеджерами, **Сверхъестественное между пользователями, **Сверхъестественное между компаниями электронной коммерции и компаниями электронной коммерции. .. .

Случай анализа личности

https://******.*****.com/

Давайте проанализируем эту платформу

«Вопрос 1: Сначала выясните, кто я?»

На этой платформе я являюсь создателем и могу создавать статьи, видео и т. д.

«Вопрос 2: К кому я могу обратиться по горизонтали?»

Я могу получить горизонтальный доступ к другим авторам, статьям, видео и другому контенту, созданному другими авторами.

«Вопрос 3: Как мне доказать, что я успешно превысил свои полномочия?»

Используйте две тестовые учетные записи A/B, используйте учетную запись A для успешного добавления, удаления, изменения и поиска данных, таких как учетная запись B.

«Ключевой момент: используйте два браузера, войдите в две учетные записи A/B и проведите несанкционированное тестирование».

Ниже приведены некоторые реальные случаи SRC, чтобы углубить понимание ультраправых.

Определенный сайт превысил свои полномочия 1:

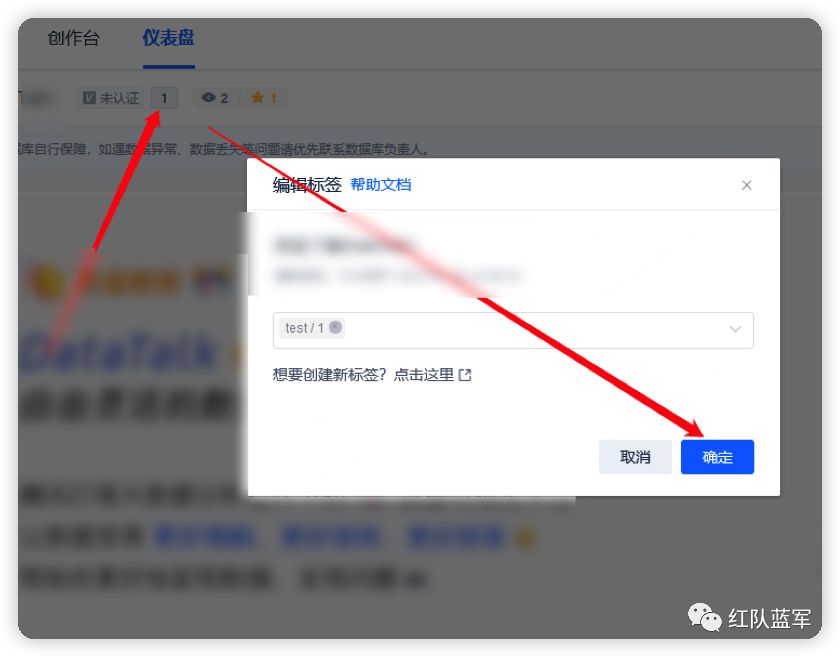

«Уязвимость в метке редактирования панели управления веб-сайта»

В теге редактирования есть уязвимость переопределения. Вы можете получить информацию xx других пользователей, информацию xx и т. д. через проходимый mainId...

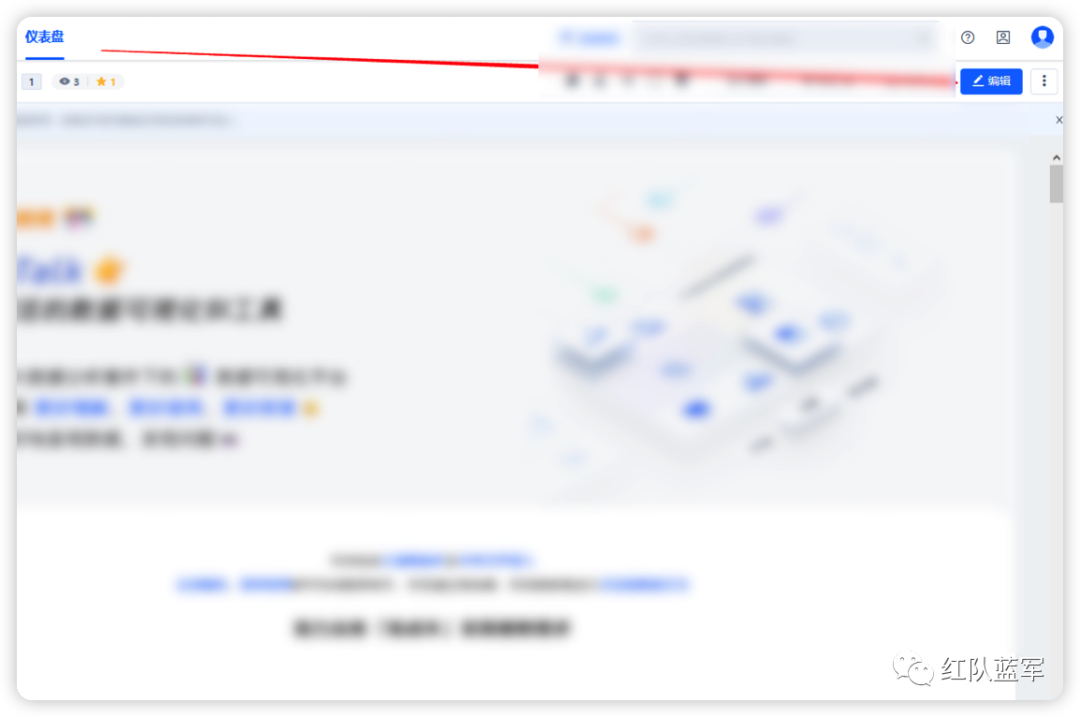

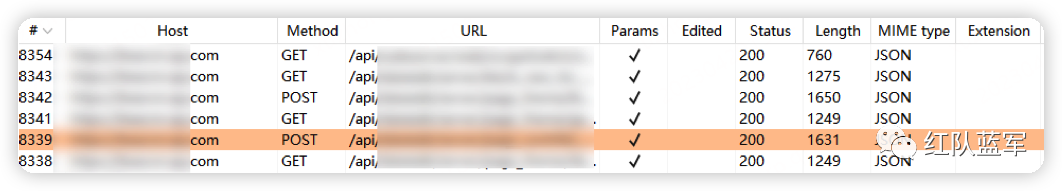

Войдите в учетную запись A и получите доступ к панели управления.

Захват пакетов на метке редактирования

«Мой метод тестирования:»После получения сообщения,Поставь повторитель,Затем измените mainId,Я обнаружил, что статья, которую я получил, не была моей. Вы можете войти в учетную запись B, чтобы создать статью.,Поймал тот же пакет в том же месте,Используйте mainId учетной записи B для проверки.,Откройте для себя существование лазейки.

Определенная станция превысила свои полномочия 2:

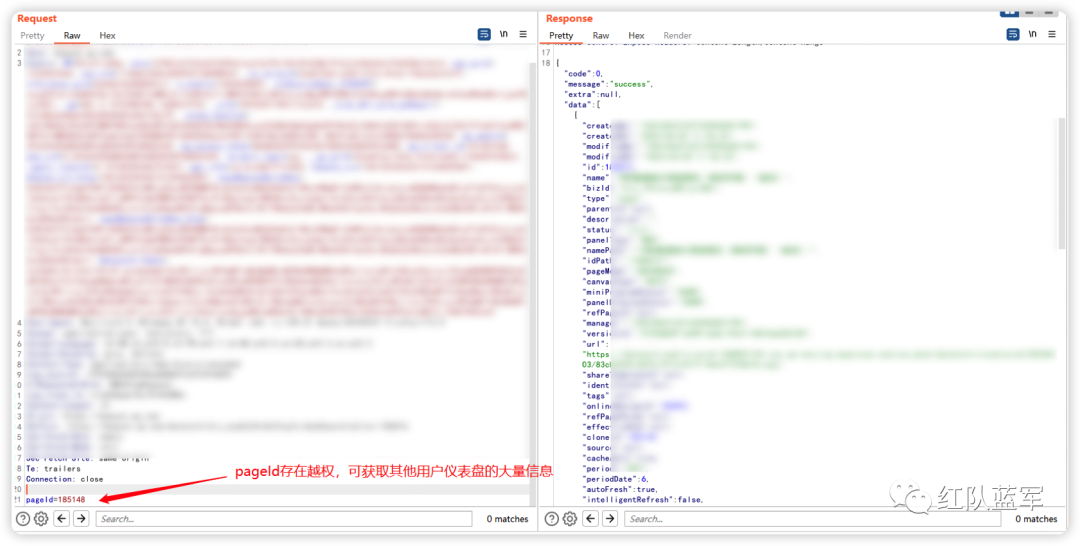

Нажмите «Изменить», чтобы просмотреть историю сообщения об отрыжке.

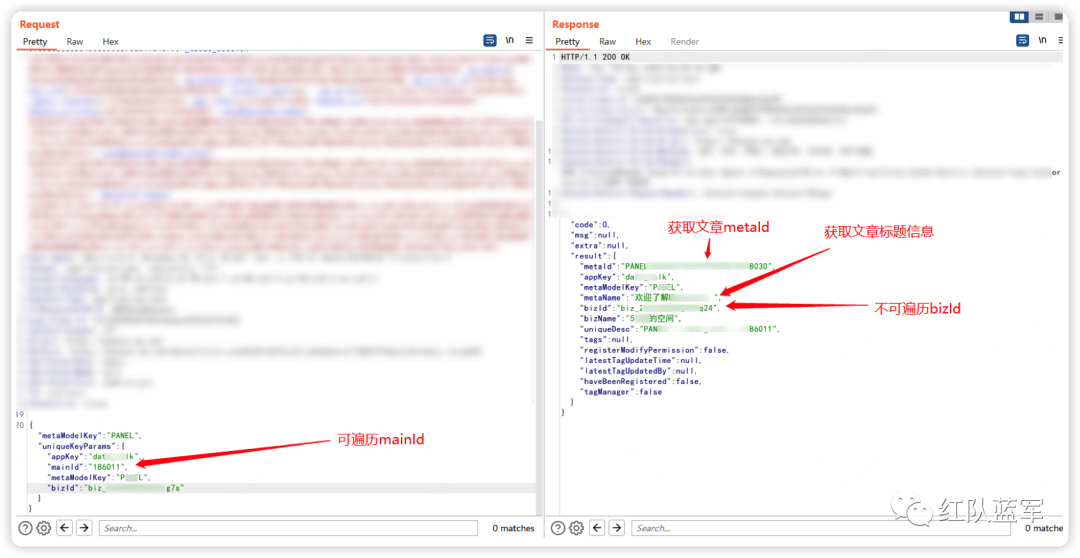

Нашел этот интерфейс публикации, идентификатор страницы превысил полномочия, и вы можете просмотреть большой объем информации на других информационных панелях предприятия.

В возвращенной посылке обнаружена утечка информации.

Вышеупомянутые две представляют собой простые уязвимости цифрового несанкционированного доступа. Ниже мы рассмотрим некоторые более сложные.

Определенный сайт превысил свои полномочия 3:

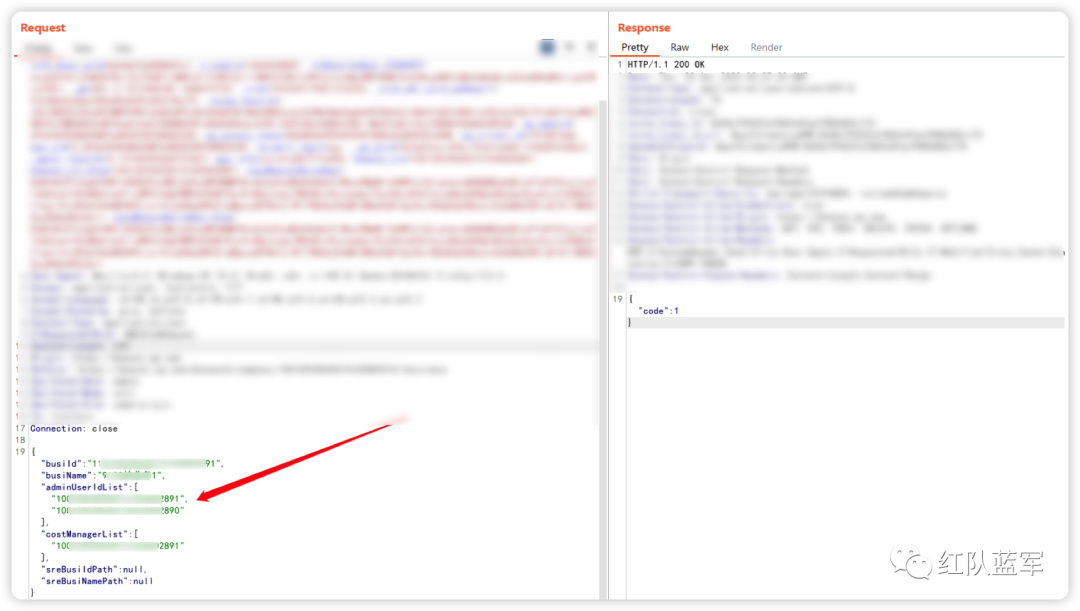

Захват пакетов в редакции:

В adminUserIdList имеется уязвимость переопределения. Добавление других идентификаторов пользователей может добавить любого пользователя в вашу собственную компанию, а затем обновить страницу, чтобы получить следующий интерфейс для получения пользовательских данных всего сайта.

но,Этот идентификатор пользователя слишком длинный,И нет очевидной модели роста,обычно называется«Непроходимый идентификатор»

Это значит, что хотя здесь и есть ultra vires, причиненный вред ограничен.

Так как же усилить этот вред?

Расширьте вред от переопределения непроходимого идентификатора

(Прежде чем пробовать следующий метод, постарайтесь выяснить, есть ли в этом идентификаторе закономерность. Хотя некоторые идентификаторы длинные, они демонстрируют тенденцию к увеличению/уменьшению или существует определенная закономерность, которая является проходимым идентификатором)

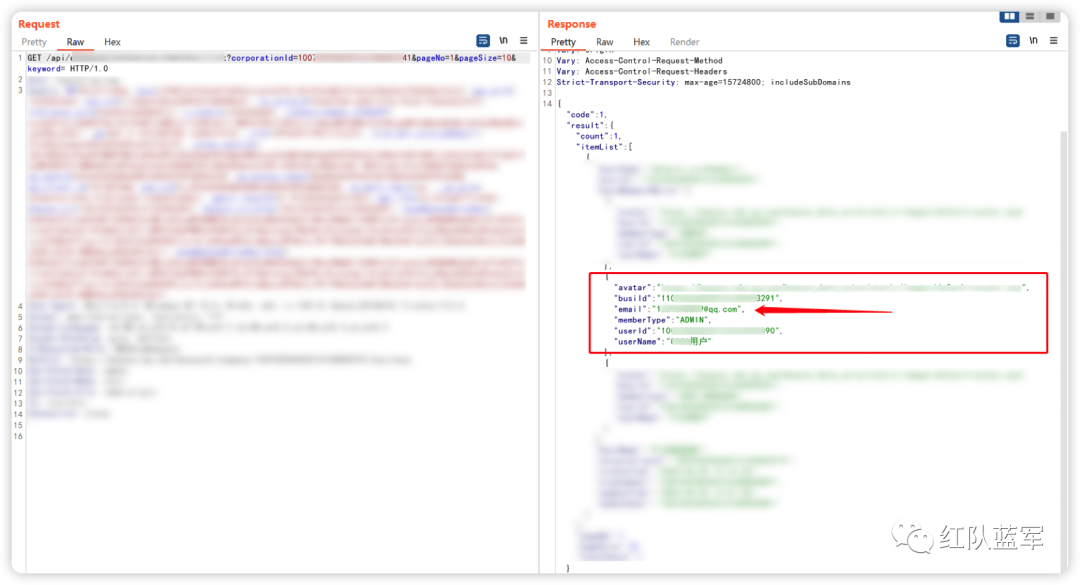

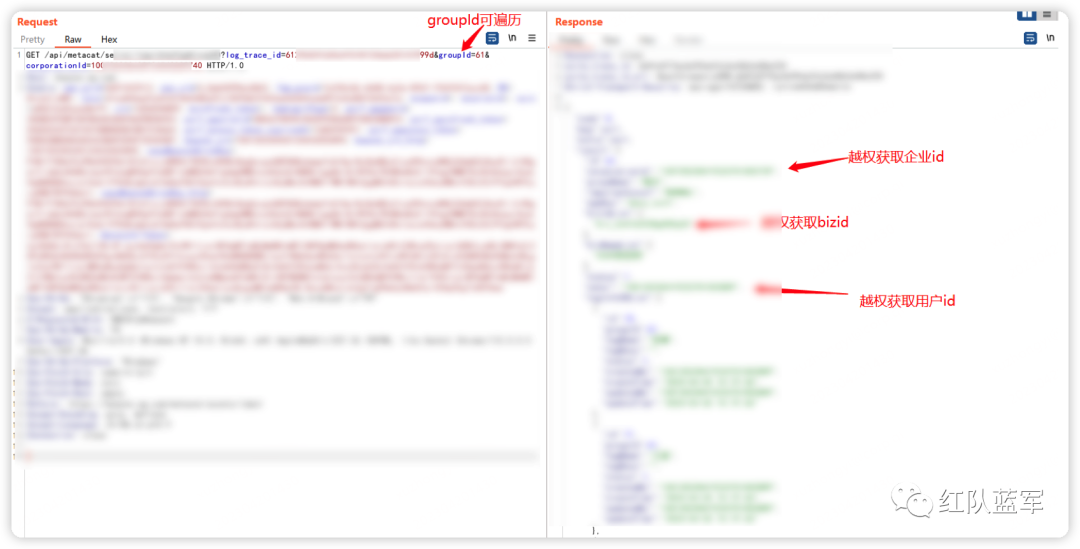

«Путь1: использовать переопределение проходимого идентификатора для получения непроходимого идентификатора»

Например: используйте проходимый gourpId, чтобы получить непроходимый идентификатор предприятия, bizid и идентификатор пользователя.

Здесь можно получить непроходимый идентификатор пользователя.

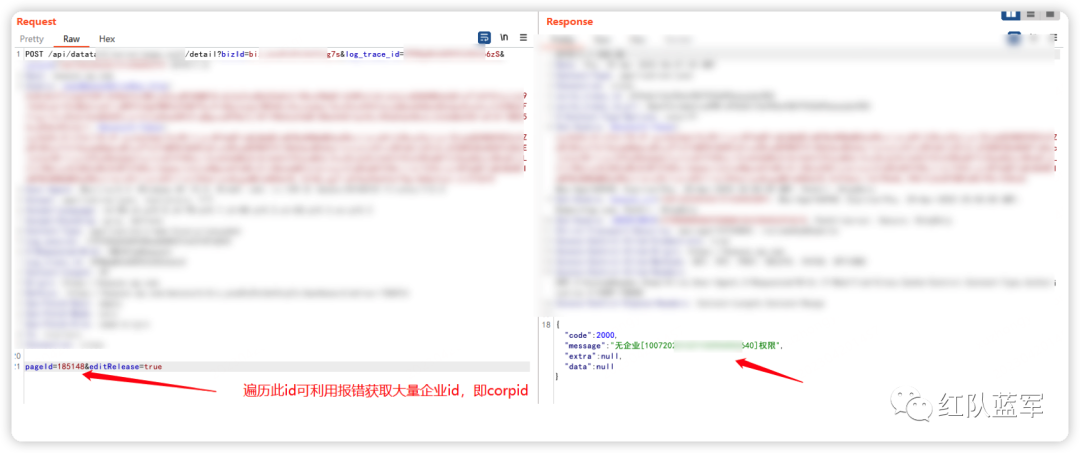

«Путь 2: используйте ошибку интерфейса для получения непроходимого идентификатора»

Сообщите об ошибке через интерфейс проходимого идентификатора, получите непроходимый идентификатор, а затем используйте непроходимый корпид для дальнейшего выполнения несанкционированного тестирования.

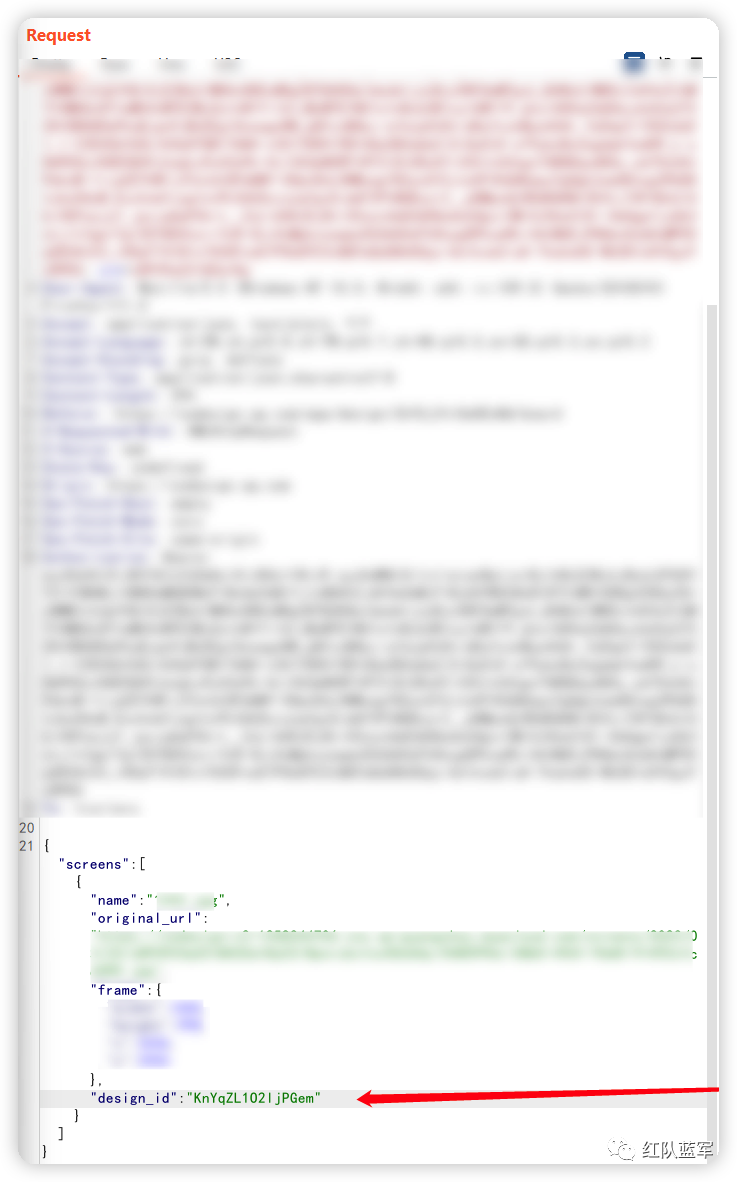

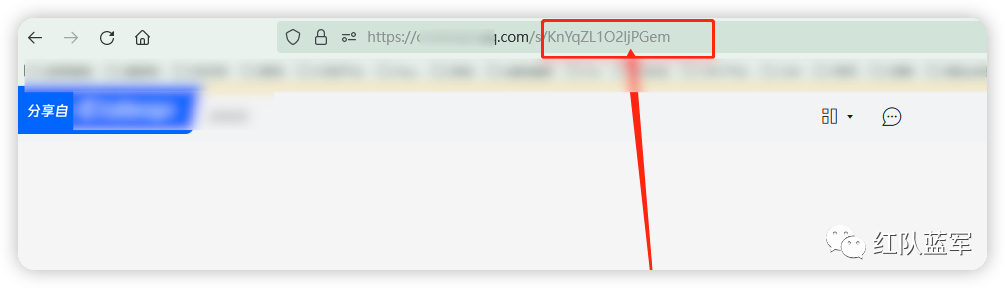

«Путь 3: непроходимый идентификатор является общедоступным идентификатором»

При редактировании определенного файла существует уязвимость несанкционированного доступа, а идентификатор, по которому существует несанкционированный доступ, является непроходимым идентификатором.

При совместном использовании этого файла этот идентификатор появляется в пути для просмотра файла, указывая, что идентификатор здесь является общедоступным, и общественные работы могут быть изменены по желанию.

Другие случаи ultra vires

Переопределить путь

Помимо обычной передачи параметров GET и передачи параметров POST, могут возникнуть проблемы с ультра-вирусами.,"Путь"Могут быть и ультравирылазейки,Например, следующее сообщение

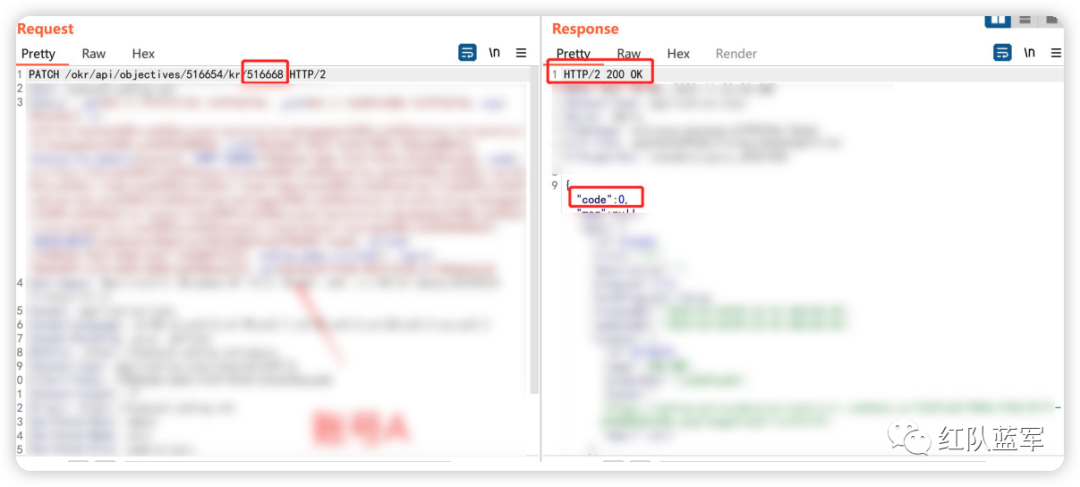

На определенной платформе OKR пакет PATCH был получен при изменении OKR в учетной записи A. На пути 516668 существовала уязвимость несанкционированного доступа. При изменении этого идентификатора содержимое KR других пользователей можно было изменить без авторизации.

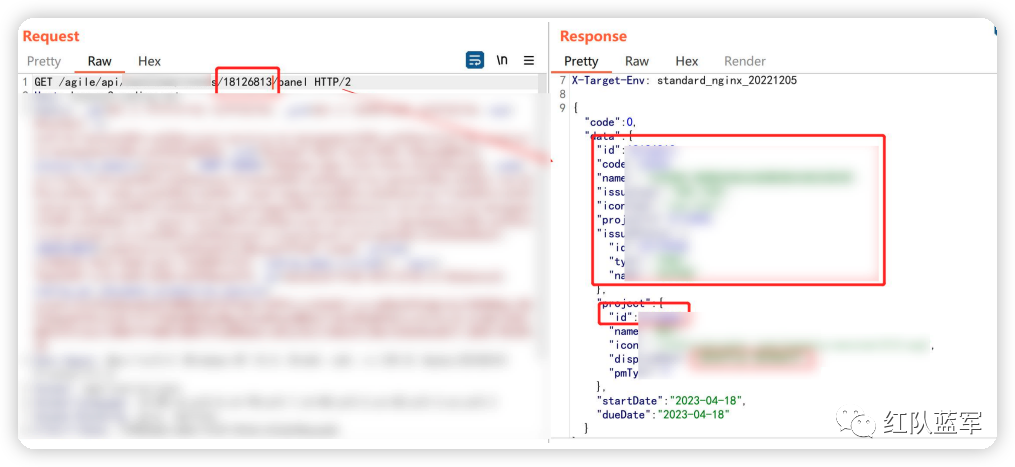

Таким же образом вы можете получить подробную информацию обо всех вопросах работы сайта, находящихся вне ваших полномочий:

Все несанкционированные операции выполняются путем обхода идентификатора в пути.

Переопределение полномочий при многократной передаче json

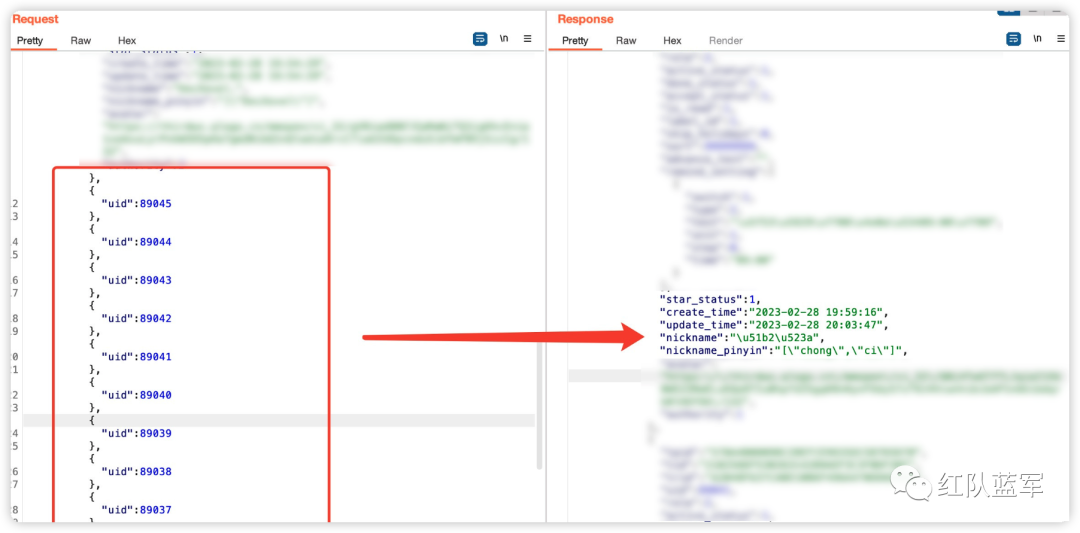

Для функции уведомления где-нибудь выберите человека, которого нужно уведомить, а затем запишите пакет при сохранении, чтобы получить следующее сообщение.

Если мы обычно выбираем только одного пользователя и передаем только один json, например {"uid":89045}, мы вручную передаем несколько uid. Поскольку этот идентификатор можно просмотреть, уведомления можно отправлять всем пользователям сайта и включать в них. возвратный пакет содержит информацию о пользователе, что приводит к утечке информации.

Уязвимость переопределения, вызванная пустыми значениями параметров

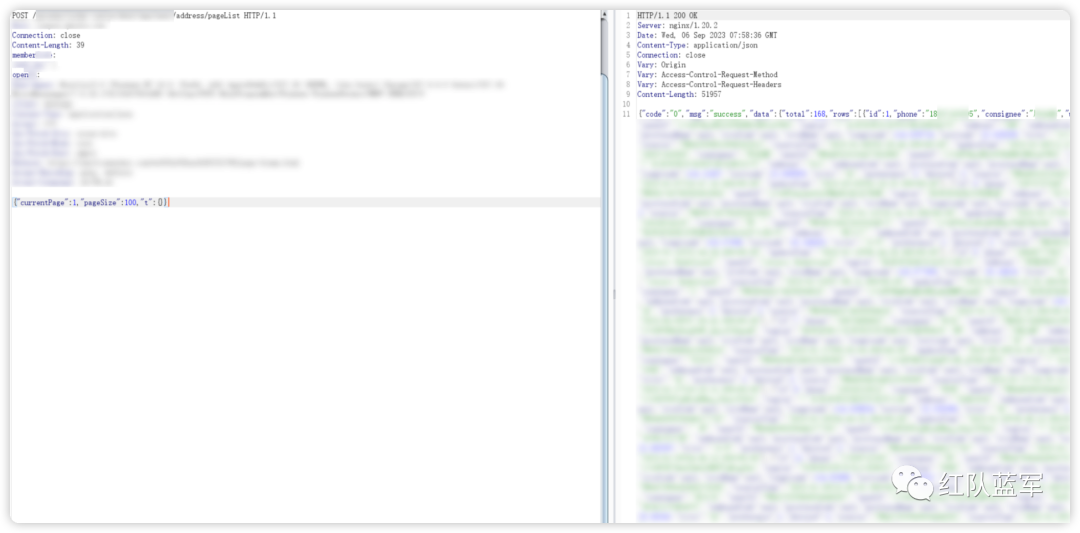

Войдите в небольшую программу и нажмите на офис управления адресами, чтобы просмотреть сообщение истории.

Если оставить два словаmemberxxx и openxxx в заголовке пустыми, можно отобразить все адреса доставки.

При передаче параметров также могут использоваться нулевые параметры, например значения параметров get и post, что также может вызвать проблемы с возвратом всех данных.

Что касается горизонтального переопределения, существует множество тонких советов и методов анализа уязвимостей, но самое главное понимание разрешений целевого сайта — это попробовать каждую деталь самостоятельно, и вы обязательно что-то получите.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами