Тревога безопасности глобальной цепочки поставок: обзор семи известных атак на цепочки поставок

фон

недавно,“Ливанские взрывы”шокировать мир,Злоумышленники взрывают управляемые электронные устройства, такие как пейджеры.,Проведение масштабных террористических атак за очень короткий период времени.,Сложность атаки и огромный ущерб, который она причинила, шокировали всех.,также позвольтецепочка Безопасность поставок вновь выходит на первый план как глобальный фокус на фокусе.

В современном высоко глобализованном мире небольшое устройство и аксессуары к нему могут поставляться из нескольких стран, а безопасность цепочки поставок включает в себя весь процесс от закупки сырья, производства и производства до доставки конечной продукции клиентам, в котором могут быть любые лазейки. могут быть использованы злоумышленниками, создавая серьезные угрозы безопасности.

В этой статье Stardust Security предложит каждому рассмотреть семь крупных инцидентов безопасности цепочки поставок, ставших всемирно известными в последние годы.

Типичные события

1. Инцидент с атакой на цепочку поставок xz utils (2024 г.)

Что случилось

Атака на цепочку поставок XZ Utils представляла собой серьезную атаку, в ходе которой злоумышленник успешно вставил бэкдор в версии 5.6.0 и 5.6.1 инструмента сжатия XZ Utils. XZ Utils — широко используемый инструмент в операционной системе Linux. Он не только используется для сжатия и распаковки файлов, но также служит зависимой библиотекой для многих дистрибутивов Linux.

Злоумышленник постепенно получил права на обслуживание проекта, скрываясь в течение двух лет, и модифицировал XZ в конце 2023 года. Используется механизм безопасности. В начале 2024 года злоумышленники в XZ Вредоносный код внедрен в код Utils,тем самым затрагивая несколько дистрибутивов Linux,нравитьсяFedora、openSUSE、Бета-версия Debian и Arch Linux

Техники атаки

Сначала злоумышленник отправляет сообщение с помощью обычных функций как xz utilsСопровождающий проекта,После скрытия в течение 2 с половиной лет,В марте 2024 г.,Этот человек по имени Цзя Тан внедрил бэкдор в исходный код.,И используйте чрезвычайно скрытые методы, чтобы замаскировать вредоносный код под обычный код.,Запутывайте логику кода одновременно,затруднить обнаружение,Код бэкдора в основном предназначен для аутентификации SSH.,путем вмешательстваsshdпроцесс,Злоумышленник может обойти аутентификацию,Получите полный контроль над удаленной системой.

Воздействие и реакция

Широкомасштабный характер атаки вызвал в отрасли вопросы о безопасности проектов с открытым исходным кодом. Многие дистрибутивы Linux немедленно выпустили патчи для отката к ранее безопасной версии XZ Utils 5.4.x. Хотя бэкдор был обнаружен и заблокирован до того, как получил широкое распространение, этот инцидент еще раз подчеркнул огромную угрозу атак на цепочку поставок программного обеспечения и побудил сообщество задуматься об управлении безопасностью критически важных проектов с открытым исходным кодом.

2. Атака SolarWinds (2020 г.)

Что случилось

SolarWinds — компания, предоставляющая программное обеспечение для управления сетью правительственным учреждениям США, крупным глобальным предприятиям и некоммерческим организациям. В 2020 году хакерская группа «APT29» (предположительно связанная с правительством России) проникла в процесс разработки программного обеспечения SolarWinds и внедрила вредоносный код в пакет обновлений ее платформы Orion. Эти обновления были установлены бесчисленным количеством клиентов, что позволило хакерам поддерживать постоянный доступ к сетям жертв. Уникальность атаки заключается в том, что хакеры применили метод «низко-медленной атаки», чтобы избежать срабатывания общих предупреждений безопасности и скрываться в системах ценных целей в течение длительного времени.

Техники атаки

В результате сложной атаки на цепочку поставок хакеры сначала уничтожили среду разработки SolarWinds и внедрили фрагмент вредоносного кода под названием «Sunburst». Когда пользователь устанавливает зараженное обновление Orion, в системе открывается бэкдор, позволяющий хакерам получить удаленный доступ. Через этот бэкдор хакеры проникли во многие важные ведомства, такие как Министерство обороны и Казначейство США, и собрали большое количество конфиденциальной информации.

Воздействие и реакция

Инцидент с SolarWinds вызвал глобальный шок, и Конгресс США провел несколько слушаний и призвал провести проверку всех федеральных агентств, использующих это программное обеспечение. Такие компании, как Microsoft, также приняли немедленные меры по устранению уязвимостей безопасности и усилению мониторинга. По оценкам, затронуто около 18 000 организаций по всему миру, включая федеральное правительство США, Microsoft, FireEye и другие. Инцидент побудил президента США Байдена подписать «Указ о повышении кибербезопасности», направленный на усиление федеральной защиты от кибербезопасности.

3. Атака на цепочку поставок CCleaner (2017 г.)

Что случилось

CCleaner — известный инструмент для очистки и оптимизации системы, которым пользуются миллионы пользователей по всему миру. В 2017 году хакеры успешно проникли в инфраструктуру компании-разработчика Piriform и внедрили вредоносный код в обновленную версию CCleaner. Эта атака показывает, что даже известное и пользующееся большим доверием программное обеспечение может стать инструментом злоумышленников.

Техники атаки

Хакеры сначала вторглись в среду разработки Piriform и постоянно следили за разработчиками, запустив настроенный бэкдор Shadowpad, а затем встроили код бэкдора в законный пакет обновлений CCleaner. Как только пользователь загружает и устанавливает обновление, бэкдор позволяет злоумышленнику получить доступ к устройству пользователя. Такая Техника Особенность атаки заключается в том, что,CCleaner пользуется большим доверием пользователей и предприятий как законное программное обеспечение.,Пользователи обычно об этом не подозревают.

Воздействие и реакция

Затронутая версия была установлена на более чем 2,3 миллиона устройств по всему миру и нацелена на всемирно известные технологические компании, такие как Google, Cisco и Microsoft. Хотя Piriform быстро устранила эту уязвимость, этот инцидент подчеркнул потенциальную угрозу атак на цепочку поставок для корпоративной среды и привел к снижению корпоративного доверия к стороннему программному обеспечению, в результате чего безопасность цепочки поставок стала приоритетной проблемой в отрасли.

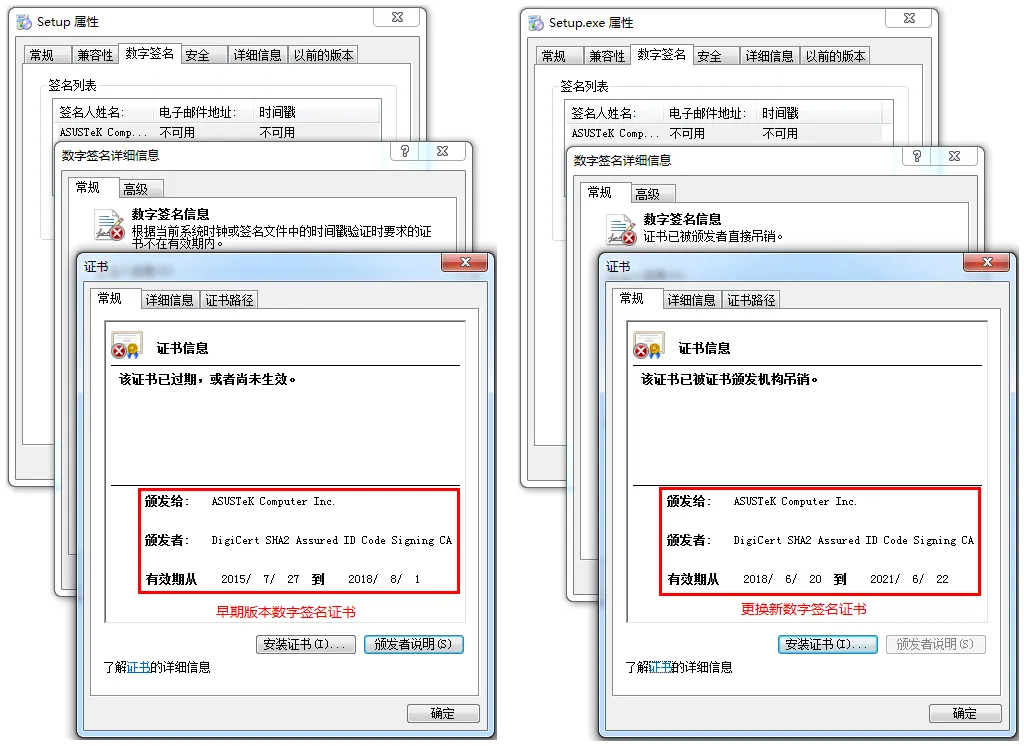

4. Атака на цепочку поставок ASUS Live Update (2019 г.)

Что случилось

ASUS Live Update — официальный инструмент, используемый для автоматического предоставления обновлений BIOS, драйверов и приложений для устройств ASUS. В 2019 году «Лаборатория Касперского» выявила атаку на ASUS Live Update по цепочке поставок, в ходе которой хакеры распространили вредоносный код на тысячи пользовательских устройств по всему миру, взломав механизм обновления инструмента. Атака была узконаправленной, и хотя большое количество устройств было заражено, хакеры провели последующие атаки только на сотни ценных целей.

Техники атаки

Взломав внутренний сервер разработки ASUS, хакеры внедрили бэкдор-программу ShadowHammer в законные пакеты обновлений ASUS. Программа тщательно разработана и распространяется посредством легитимных сертификатов цифровой подписи, обманывая большинство антивирусных программ и систем мониторинга безопасности. ShadowHammer характеризуется специальной функцией фильтрации MAC-адресов. Только определенные MAC-адреса будут вызывать дальнейшие вредоносные действия, в то время как устройства обычных пользователей не будут иметь явных отклонений. Это также метод обнаружения и предотвращения, обычно используемый некоторыми продвинутыми хакерскими организациями.

Воздействие и реакция

По оценкам «Лаборатории Касперского», атаке подверглось более 57 000 устройств, но только 600 устройств имели MAC-адреса, совпадающие с целями злоумышленников. Инцидент серьезно повредил репутации ASUS, что вынудило компанию провести комплексную проверку своей цепочки поставок программного обеспечения и принять дополнительные меры безопасности. Этот инцидент еще раз демонстрирует, что атаки на цепочки поставок быстро становятся все более изощренными и актуальными, поскольку хакеры могут обойти традиционные средства защиты с помощью сложных технических средств.

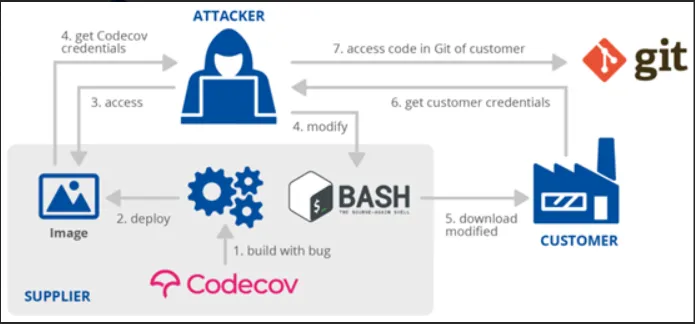

5. Атака на цепочку поставок Codecov (2021 г.)

Что случилось

Codecov — компания, предоставляющая инструменты тестирования и покрытия кода, которые широко используются в конвейерах DevOps для обеспечения качества кода. В 2021 году сценарий Bash Uploader компании Codecov был взломан и подделан. Злоумышленники использовали этот подделанный сценарий для кражи конфиденциальной информации, включая API, из сред пользователей CI/CD (непрерывная интеграция и непрерывная доставка) в течение нескольких месяцев. учетные записи и учетные данные базы данных.

Техники атаки

Хакеры сначала взломали инфраструктуру Codecov и модифицировали скрипт Bash Uploader, чтобы он незаметно передавал переменные среды (такие как ключи API и учетные данные) на сервер злоумышленника при загрузке данных, связанных с кодом. Поскольку многие предприятия используют Codecov в средах разработки и тестирования, это позволяет злоумышленникам получить учетные данные для доступа к внутренним системам предприятия и далее проникать в их производственную среду.

Воздействие и реакция

В число пострадавших компаний входят многие известные технологические гиганты, такие как Slack, Atlassian, IBM и т. д. Инцидент вызвал срочную проверку цепочек поставок CI/CD предприятиями по всему миру, и многим компаниям пришлось сменить ключи и пароли, а также пересмотреть политику безопасности. Инцидент с Codecov показывает, что инструменты разработки и тестирования также требуют высокой степени защиты, и любая небольшая оплошность может повлечь за собой огромную цепную реакцию.

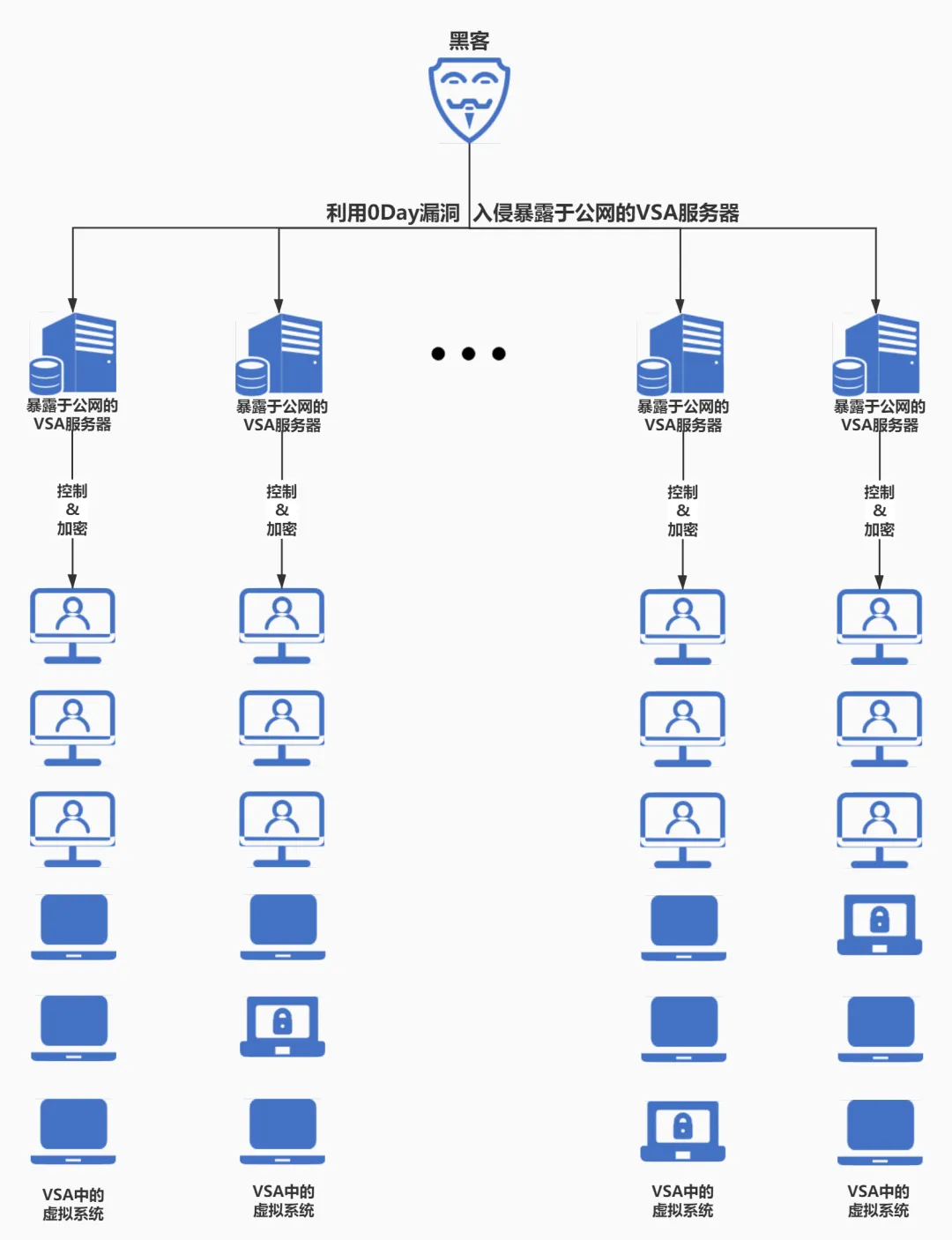

6. Атака на цепочку поставок Kaseya VSA (2021 г.)

Что случилось

Kaseya — компания, предоставляющая решения по управлению ИТ для поставщиков управляемых услуг (MSP). Ее продукт VSA используется многими ИТ-компаниями по всему миру для удаленного мониторинга и управления ИТ-инфраструктурой клиентов. В июле 2021 года хакерская группа REvil провела масштабную атаку на цепочку поставок через уязвимость Kaseya VSA и успешно установила программы-вымогатели в системы более 1500 компаний по всему миру, в результате чего бизнес этих компаний был полностью парализован.

Техники атаки

Хакеры сначала обнаружили и воспользовались уязвимостью нулевого дня в Kaseya VSA, а затем использовали ее для удаленного выполнения вредоносного кода на сервере VSA и распространения программы-вымогателя на управляемые устройства. После того как группа REvil успешно взяла под контроль эти устройства, они немедленно зашифровали их и потребовали выкуп на общую сумму до 70 миллионов долларов за расшифровку всех пострадавших систем.

Воздействие и реакция

Атака оказала глубокое влияние на компании во многих отраслях по всему миру, особенно на малый и средний бизнес, которые полагаются на услуги MSP. Супермаркеты, больницы, школы и другие службы были нарушены по всему миру, что вынудило многие предприятия платить выкуп за возобновление работы. ФБР быстро вмешалось, и Касея закрыла службу VSA, чтобы предотвратить распространение атаки. Этот инцидент усилил глобальную обеспокоенность по поводу атак на цепочки поставок с помощью программ-вымогателей и выявил уязвимости в сетевой защите малых и средних предприятий.

7. Инцидент с атакой на цепочку поставок 3CX (2023 г.)

Что случилось

В марте 2023 года настольное клиентское приложение 3CX стало объектом крупномасштабной атаки на цепочку поставок. Инцидент затронул миллионы пользователей и многие крупные предприятия по всему миру, включая такие известные компании, как McDonald's, Coca-Cola и Air France. Злоумышленники внедряют вредоносное ПО в пользовательские системы, подделывая легитимные обновления программного обеспечения 3CX. Разоблачение атаки вызвало широкое внимание и цепную реакцию, и многие охранные компании и корпоративные пользователи начали экстренное реагирование.

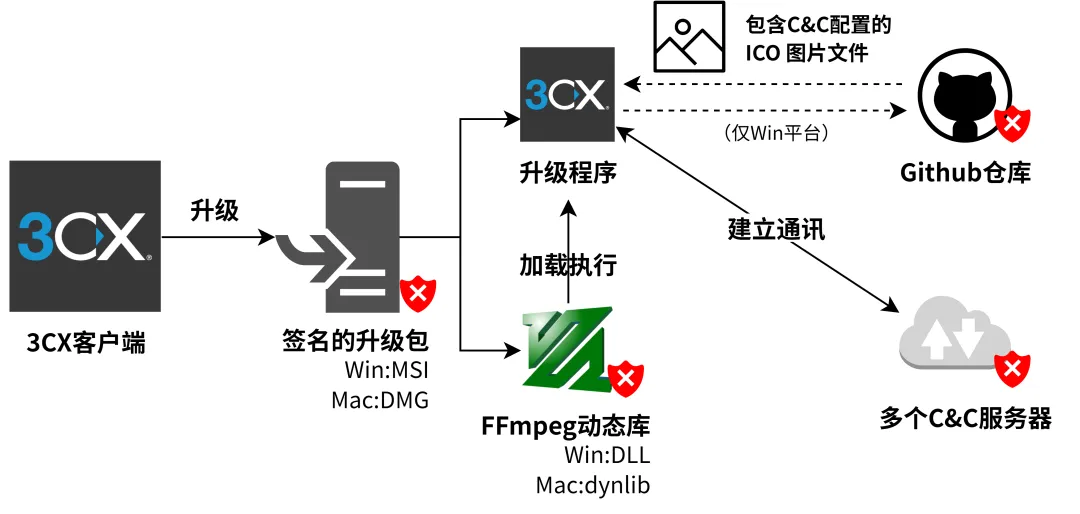

Техники атаки

Злоумышленники использовали технологию загрузки неопубликованных DLL, которая маскирует вредоносные файлы динамической библиотеки (DLL) под легитимные файлы Microsoft. Службы Windows,Для достижения цели постоянной атаки。Злоумышленник запустил вредоносное ПО в зараженной системе.Taxhaul,и передать вредоносное ПО второй стадииColdcatНачать более глубокую атаку。ColdcatпроходитьC2(командование и контроль)Сервер связывается с злоумышленником,Выполнение команд, включая передачу файлов, выполнение команд и другие вредоносные действия.,Что еще сложнее, так это,Атаки 3CX также затрагивают платформу macOS,Используйте имяSimpleseaвредоносного ПО,Возможность выполнять задачи, включая удаленные команды, управление файлами и тестирование сетевых подключений.

Воздействие и реакция

Эта атака на цепочку поставок затронула тысячи компаний и миллионы пользователей по всему миру, и охранные компании отреагировали быстро. Известные охранные компании, такие как SentinelOne и CrowdStrike, первыми обнаружили и выпустили предупреждения об атаках. 3CX также оперативно отреагировала после раскрытия инцидента, порекомендовав пользователям удалить зараженные настольные клиенты и переключиться на версию веб-клиента. Кроме того, выводы Mandiant указывают на то, что за атакой может стоять хакерская группа UNC4736, связанная с правительством Северной Кореи.

Подвести итог

Эти всемирно известные атаки на цепочки поставок демонстрируют хрупкость и сложность безопасности цепочек поставок. Поскольку компании все больше полагаются на сторонние услуги, программное обеспечение и аутсорсинговых поставщиков, каждое звено в цепочке поставок может стать мишенью злоумышленников, и этот инцидент в Ливане ясно показывает, что это противостояние вышло на национальный уровень. Чтобы справиться с растущей угрозой атак на цепочки поставок, предприятиям и странам необходимо усилить контроль над цепочками поставок, усилить протоколы безопасности и внедрить больше защитных технологий для защиты своих основных активов и данных клиентов.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами