Топ-10 распространенных типов кибератак

Кибератака — это поведение, нацеленное на компьютеры или информационные системы, которые мы используем каждый день. Ее цель — подделать, уничтожить наши данные или даже напрямую украсть или использовать нашу сеть для совершения незаконных действий. Возможно, вы заметили, что по мере того, как все больше и больше нашей жизни становится цифровой, количество случаев кибератак увеличивается.

Существует ли множество типов кибератак, которые вас сбивают с толку? Не волнуйтесь, дальше я раскрою вам 10 наиболее распространенных типов кибератак. Таким образом, вы сможете глубже понять их и более эффективно защититься от этих кибератак.

1. Фишинговая атака

Фишинговые атаки часто обманывают пользователей, маскируясь под заслуживающие доверия организации, например, мошеннические электронные письма, замаскированные под банки или известные учреждения, побуждая большое количество пользователей раскрывать конфиденциальную информацию. Или они могут выдавать себя за доверенные бренды, такие как интернет-банки, интернет-магазины и компании-эмитенты кредитных карт, и рассылать электронные письма с вредоносными ссылками, чтобы побудить пользователей загрузить вирусы или раскрыть личную информацию.

Например, пользователь может получить электронное письмо, похожее на письмо от банка, в котором его просят щелкнуть ссылку и ввести данные учетной записи. Однако на самом деле эта ссылка может вести на поддельный веб-сайт, что позволит злоумышленнику потенциально украсть личную информацию пользователя.

В большинстве случаев пользователи не знают, что на них напали, что позволяет злоумышленникам получить больше информации незаметно для всех, поэтому фишинговые атаки настолько вредны.

Поэтому, читая электронные письма и переходя по ссылкам, вы должны внимательно читать заголовок электронного письма, внимательно проверять параметры «ответ» и «путь возврата», избегать нажатия на любой подозрительный контент и не раскрывать идентификационную информацию, такую как номер мобильного телефона и Номер удостоверения личности в Интернете и номер банковской карты и т. д.

Фишинговая атака китов

Эту атаку назвали «китовым фишингом», поскольку ее основной целью является «крупная рыба» в организации, например, топ-менеджеры или другие ключевые лица, принимающие решения. Эти люди часто владеют важной информацией о бизнесе и с большей вероятностью будут готовы заплатить выкуп, столкнувшись с угрозой утечки информации.

Сопротивляться Фишинговой атака китов,Примите те же меры предосторожности, что и обычные стратегии киберзащиты.,И надо поподробнее. Это включает в себя тщательную проверку каждого полученного вами электронного письма.,Особенно вложения и ссылки в электронных письмах.,Также будьте осторожны с любыми подозрительными адресами веб-сайтов или параметрами ссылок.

Целевая фишинговая атака

Целевой фишинг еще более страшен, чем два предыдущих. Его основные функции узкоспециализированы и индивидуально настроены. При этой атаке злоумышленник тратит много времени на исследование намеченной цели, чтобы разработать стратегию обмана, тесно связанную с целью. Этот тип атаки часто использует электронную почту в качестве основного метода мошенничества.

Злоумышленник подделает «отправителя» электронного письма.,Создайте впечатление, что целью является знакомый, родственник, друг или деловой партнер.,повысить его доверие,Это оставляет жертву неподготовленной и попадает в ловушку. Эта очень сложная настройка и камуфляж,делать Целевая фишинговая Атаку во многом сложно выявить и предотвратить.

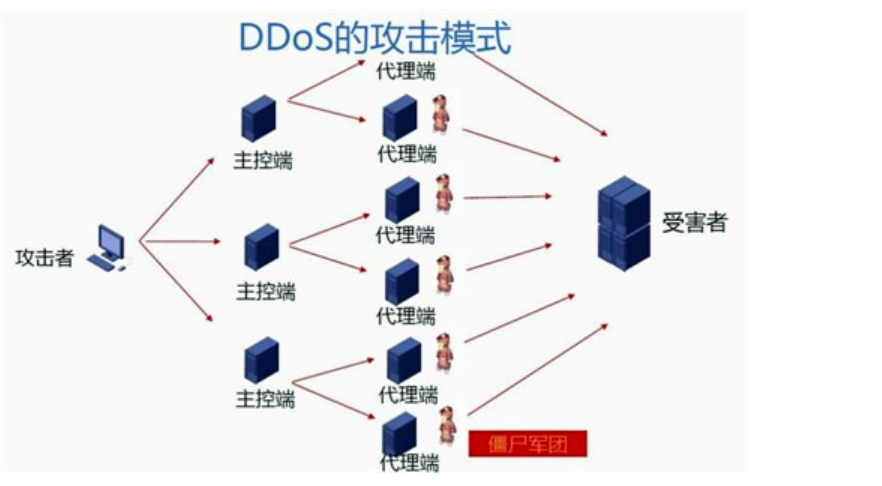

2. Атака типа «отказ в обслуживании» (DoS) и распределенная атака «отказ в обслуживании» (DDoS).

DoS — это аббревиатура Denial of Service, что означает отказ в обслуживании. Эта атака обычно осуществляется один на один. Она генерирует и отправляет большое количество недопустимых данных, вызывая перегрузку сети целевого хоста, истощая ее сервисные ресурсы и делая невозможным нормальное взаимодействие целевого хоста с внешним миром.

Напротив, DDoS, полное название распределенного отказа в обслуживании, представляет собой распределенную атаку типа «отказ в обслуживании», которая представляет собой более сложную форму атаки. В ходе этой атаки злоумышленник может подделать IP-адреса и косвенно увеличить трафик атаки. Подменяя исходный IP-адрес, жертва ошибочно полагает, что с ним взаимодействует большое количество хостов. Кроме того, хакеры будут использовать уязвимости в протоколе IP для атаки на одну или несколько целей, потребляя пропускную способность сети и системные ресурсы, тем самым не позволяя законным пользователям получать нормальные услуги.

DoS и DDoS-атаки существенно отличаются от других типов атак в сфере сетевой безопасности. В отличие от других атак, направленных на получение или расширение доступа к системе, основная цель DoS- и DDoS-атак — ухудшить или прервать доступность целевой службы. Кроме того, DoS-атаки могут создавать возможности для других типов кибератак, поскольку после DoS- или DDoS-атаки система может остаться автономной или уязвимой, что делает ее уязвимой для других форм атак.

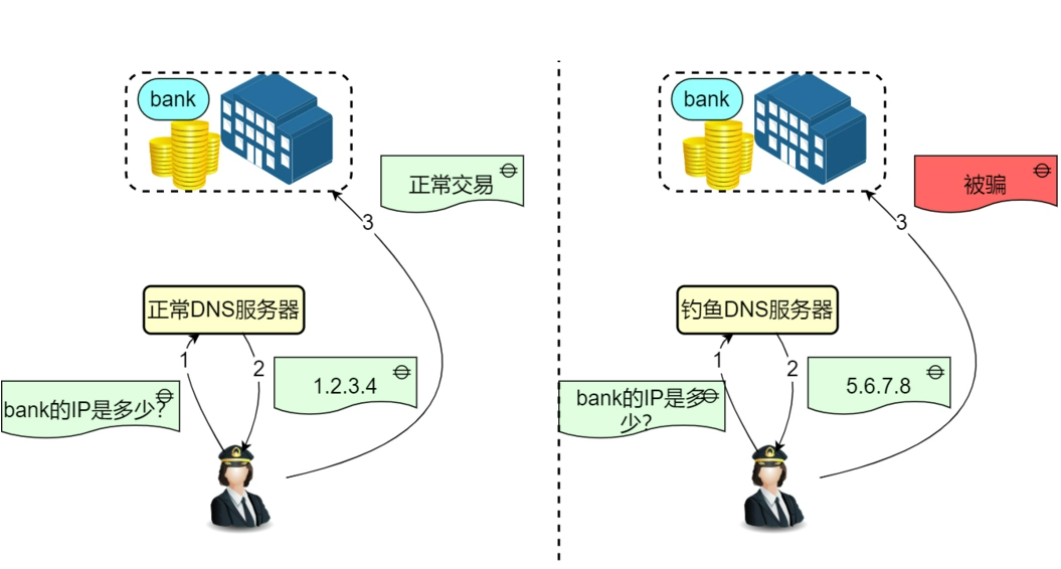

3. Подмена DNS

Подмена DNS, также известная как отравление кэша DNS. Злоумышленник подделывает сервер доменных имен и направляет запрос DNS пользователя на его собственный IP-адрес, тем самым побуждая пользователя посетить веб-сайт злоумышленника. Этот вид атаки не вторгается напрямую на целевой веб-сайт, а подделывает записи DNS и выдает себя за целевой веб-сайт, чтобы ввести пользователей в заблуждение. Этот вид мошенничества использует уязвимости безопасности в процессе разрешения DNS и обеспечивает мошенничество путем изменения кэшированных данных на DNS-сервере.

Хакеры используют подмену DNS, подделывая записи DNS и направляя трафик на поддельные или мошеннические веб-сайты. На этих сайтах жертвы могут раскрывать конфиденциальную информацию, даже не осознавая этого. Кроме того, хакеры могут создавать некачественные веб-сайты, содержащие уничижительный или подстрекательский контент, чтобы опорочить конкурентов.

От атак с подменой DNS трудно защититься из-за их пассивности. В большинстве целенаправленных атак пользователи часто не осознают, что они ввели данные своей учетной записи в онлайн-банке по неправильному URL-адресу. Они не осознают проблему до тех пор, пока банк не уведомит их о том, что они приобрели дорогостоящие товары.

Чтобы избежать DNS-атак, рекомендуется принять следующие меры: использовать последнюю версию программного обеспечения DNS-сервера и своевременно устанавливать обновления безопасности; отключать функцию рекурсивного запроса DNS-сервера; Благодаря рекурсивным запросам, независимо от того, использует ли DNS-сервер кэшированные записи для ответа на запросы или запрашивает другие серверы для получения информации и возвращает ее клиенту, его можно легко использовать для подмены DNS.

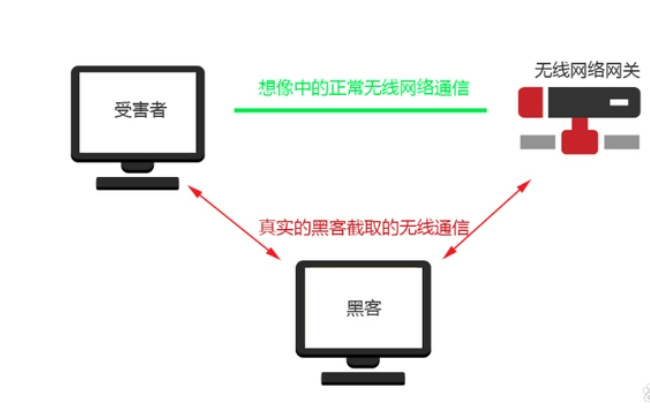

4. MIMT-атака

Атака MIMT, также называемая атакой «человек посередине». Злоумышленник может использовать эту уязвимость для подслушивания или изменения данных между взаимодействующими сторонами. В этом режиме атаки обе стороны могут ошибочно полагать, что связь безопасна, но на самом деле злоумышленник незаконно получил доступ к информации или изменил ее в процессе передачи. Обычно это достигается с помощью таких средств, как подмена ARP или подмена DNS. Например, злоумышленник может перехватить общение пользователя с веб-сайтом банка, украсть данные для входа пользователя и изменить детали транзакции.

От атак MITM можно защититься, внедрив надежное шифрование в точке доступа или используя виртуальную частную сеть (VPN).

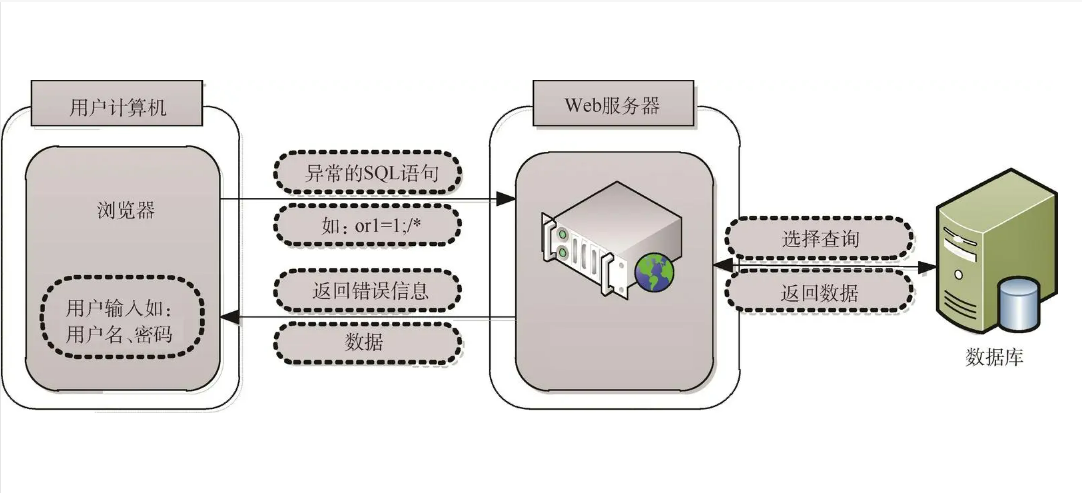

5. SQL-инъекция

Атака с помощью SQL-инъекции — это типичная угроза безопасности базы данных, которая включает в себя внедрение внешних параметров в операторы SQL, что может привести к выполнению сервером вредоносных инструкций SQL, вызывая серьезные проблемы, такие как утечка данных, удаление базы данных и подделка веб-страниц. Этот тип атаки можно разделить на числовые и символьные типы в соответствии с типом переменной, на внедрение GET, внедрение POST и внедрение cookie в соответствии с методом отправки HTTP, а также на внедрение ошибок и слепое внедрение в соответствии с методом внедрения (включая логическое слепое внедрение). инъекция и инъекция вслепую по времени), инъекция стека и т. д. Сложность и разнообразие этих методов атак ставят перед защитой баз данных огромные проблемы, поэтому крайне необходимы эффективные меры предотвращения и реагирования.

Успешные атаки с использованием SQL-инъекций могут привести к утечке конфиденциальных данных, изменению или удалению критически важных данных и даже позволить злоумышленникам выполнять операции на уровне управления, такие как завершение работы базы данных, что еще больше вредит работе базы данных.

Эффективной стратегией предотвращения атак с внедрением SQL-кода является внедрение модели с наименьшими привилегиями, предоставляющей только необходимый доступ к базе данных необходимому персоналу. Эта стратегия не только ограничивает доступ потенциальным злоумышленникам, но и не позволяет сотрудникам случайно оставить учетные данные для входа открытыми для атаки. Язык этого абзаца более краток и профессионален, логическая связь более ясна, и добавлено больше деталей.

6. Атаки нулевого дня

Атаки нулевого дня нацелены на нераскрытые уязвимости в программном обеспечении. Поскольку эти уязвимости не обнаруживаются до тех пор, пока не произойдет атака, от них трудно защититься. Например, в 2017 году программа-вымогатель WannaCry воспользовалась уязвимостью нулевого дня в системах Windows и нанесла огромный ущерб во всем мире.

7. Атака с использованием межсайтовых сценариев (XSS)

Атаки с использованием межсайтовых сценариев, также известные как XSS-атаки, являются распространенной угрозой веб-безопасности. Основная стратегия этого метода атаки — внедрение вредоносных сценариев JavaScript на веб-страницы. Когда другие пользователи посещают эту поддельную страницу, эти сценарии будут выполняться в их браузерах и могут украсть их конфиденциальную информацию, такую как пароли, данные кредитной карты и т. д., или выполнить другие вредоносные операции, такие как вмешательство в пользовательский интерфейс и руководство пользователями. Заниматься небезопасным поведением.

Например, злоумышленник может вставлять вредоносные сценарии в сообщения на сайтах социальных сетей. Если в их браузере отсутствует эффективная защита, эти вредоносные сценарии будут выполняться, когда пользователи просматривают эти сообщения. Злоумышленники часто крадут данные для входа пользователей, используя функции JavaScript, такие как document.cookie.

Успех атаки с использованием межсайтовых сценариев зависит от защиты веб-сайта и осведомленности пользователя о безопасности. Если веб-сайт не проверяет материалы пользователей или если пользователи не боятся неизвестных ссылок, они могут стать мишенью. Однако разработчики могут повысить безопасность веб-сайтов, фильтруя вводимые пользователем данные и шифруя конфиденциальную информацию, а пользователи могут улучшить защиту, обновляя свои браузеры, используя подключаемые модули безопасности и избегая нажатия на неизвестные ссылки.

8. Социальная инженерия

Социальная инженерия — это не техническая атака, а скорее эксплуатация человеческой психологии и доверия для получения конфиденциальной информации. Например, подмена пароля пользователя, выдавая себя за сотрудника ИТ-поддержки. Например, злоумышленник может связаться с целью по телефону или электронной почте, притворившись сотрудником службы технической поддержки или коллегой, а затем попытаться убедить цель предоставить свои учетные данные для входа или другую конфиденциальную информацию.

9. Программы-вымогатели

Программы-вымогатели — это тип вредоносного ПО, которое ограничивает доступ пользователя к его данным или вычислительным ресурсам, а затем использует его как угрозу с требованием выкупа. Этими ресурсами данных могут быть документы, электронные письма, базы данных, исходные коды, изображения или сжатые файлы и т. д. Выкупы часто включают физическую валюту, биткойны или другие виртуальные валюты.

Метод распространения программ-вымогателей аналогичен методу распространения обычных троянов, в основном включает в себя следующее:

- Распространяясь через веб-трояны, когда пользователь случайно посещает вредоносный веб-сайт, программа-вымогатель автоматически загружается браузером и незаметно работает в фоновом режиме.

- Публикуется вместе с другими вредоносными программами.

- Распространяется через вложение к электронной почте.

- Для распространения используйте съемные носители.

Программы-вымогатели, поражающие несколько компьютеров, часто начинают запускаться через несколько дней или недель после первоначального заражения. Это вредоносное ПО может распространять самозапускающиеся файлы из одной системы в другую через внутреннюю сеть или с помощью USB-накопителя. Когда эти вредоносные программы начнут выполнять криптографические операции, все зараженные системы будут затронуты одновременно.

В некоторых случаях разработчики программ-вымогателей тщательно создают свой код, чтобы избежать обнаружения традиционными антивирусными программами. Поэтому пользователям необходимо быть предельно бдительными в отношении веб-сайтов, которые они посещают, и ссылок, по которым они нажимают. Кроме того, развертывание межсетевых экранов нового поколения может эффективно блокировать большинство атак программ-вымогателей. Эти межсетевые экраны обладают расширенными возможностями обнаружения угроз и могут выявлять и блокировать сложные сетевые атаки, тем самым значительно улучшая возможности защиты сетевой безопасности.

10. Атака пароля

В качестве основного инструмента аутентификации пароли, естественно, становятся предпочтительной целью хакеров. Они могут сделать это, перехватив незашифрованные сетевые передачи или обманом заставив пользователей раскрыть свои пароли при решении замаскированной «срочной» проблемы.

Пароли, которые слишком просты или тесно связаны с личной информацией, например «1234567» или комбинация, основанная на личном имени, дне рождения и другой информации, хакеры часто легко взломают с помощью грубой силы или атак по словарю.

Чтобы повысить безопасность учетной записи, пользователям следует избегать использования слишком простых паролей или содержащих слишком много личной информации. Кроме того, настройка политик блокировки учетных записей может также эффективно предотвратить взлом методом грубой силы и атаки по словарю. Эта политика ограничивает количество попыток хакера взломать пароль. Как только количество попыток превышает лимит, система автоматически блокирует доступ к соответствующему устройству, веб-сайту или приложению, тем самым повышая безопасность учетной записи.

О Масутаа

Masutaa — это бесплатная платформа для сотрудничества и обмена интернет-практиками, объединяющая 10% лучших талантов отрасли! В настоящее время на платформе работают около 400 лучших интернет-талантов, и почти 70% из них работают более 3 лет. Присоединяйтесь к Масутаа и присоединяйтесь к свободной жизни!

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами