Сухая информация | Исследование методов аудита безопасности данных и защиты личной информации |

Часть первая: Обзор

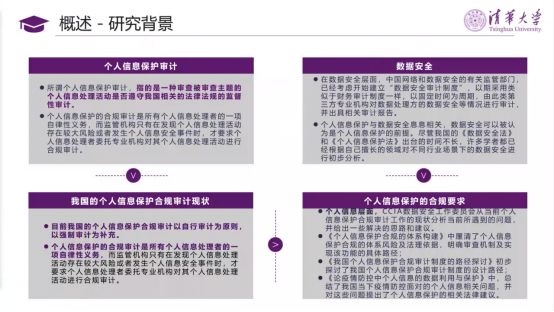

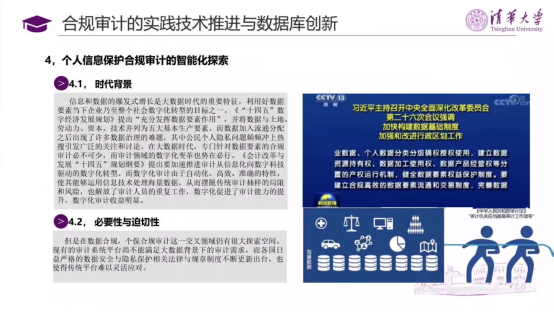

Основой нашего исследования являетсяАудит соблюдения требований по защите личной информации,В частности, речь идет о надзорной проверке соответствия деятельности по обработке личной информации соответствующим законам и правилам моей страны. После принятия закона о личной защите,В нашей стране сформировалась система, ориентированная на внутренний аудит.,Система аудита, дополненная внешними обязательными аудитами.

Что касается методов исследования, мы фокусируемся на системе аудита соответствия требованиям защиты личной информации, сравнительно анализируем существующие зарубежные системы и практики аудита, а также объединяем сценарии применения и интеллектуальное исследование процессоров данных в нашей стране, чтобы попытаться улучшить аудит соответствия требованиям защиты личной информации. .Пути обсуждаются.

Часть 2: Политическая и нормативная база

Принятие Закона о безопасности данных и Закона о защите личности еще больше улучшило рабочий механизм защиты личной информации с самого начала, и аудит соответствия также является одним из важных положений.

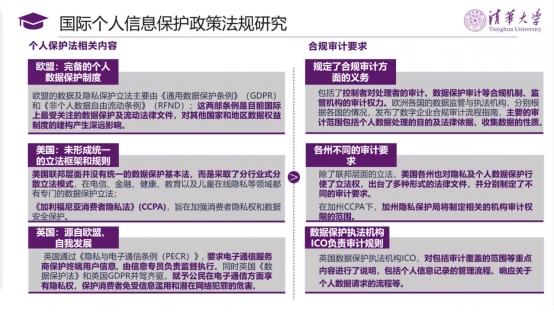

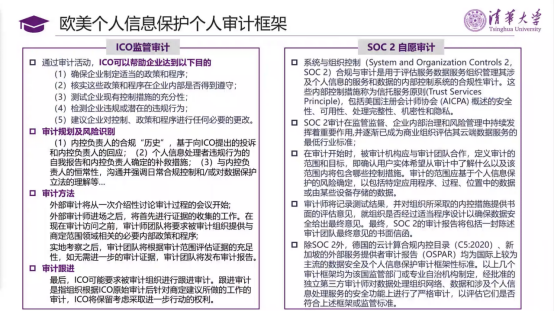

Европейские и американские страны пытаются придерживаться основной ценности защиты частной жизни и разработать более полную правовую систему в контексте цифровой экономики. в,ЕвросоюзGDPRБольшое влияние во всем мире,Разработана система аудита соответствия. Соединенным Штатам еще предстоит сформировать единую законодательную базу по всей стране.,Однако в соответствии со своими фактическими условиями каждое государство,Приняты соответствующие законы.

Закон моей страны о личной защите определяет разнообразную систему защиты личной информации и четко предусматривает независимые и внешние обязательные проверки для защиты личной информации.

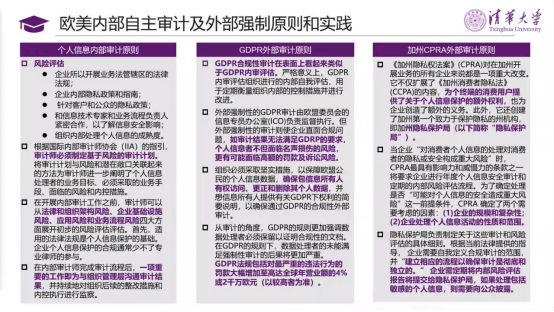

С точки зрения передового зарубежного опыта,Будь то внутренний независимый аудит или внешний обязательный аудит,Ее ядро основано на деятельностиоценка риска。вернопредприятие Проверить эффективность соответствующих мер внутреннего контроля.,и процесс постоянного общения с руководством предприятия и заинтересованными сторонами относительно результатов аудита. Обязательные проверки соблюдения требований могут привести к тому, что компании, не соблюдающие требования, будут вынуждены платить более высокие затраты на соблюдение требований или требования к публичному раскрытию информации.

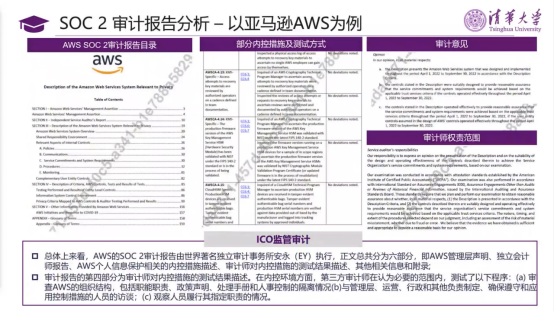

Вне обязательных проверок третьей стороны под надзором МОК,Поставщики облачных услуг во многих странах также будут добровольно участвовать в проверках защиты личной информации, проводимых сторонними аудиторами.,По данным Американского института бухгалтеровSOC 2с немецкимC5:2020,В ответ на постоянные запросы государственных регуляторов о защите личной информации своих клиентов.

Вышеуказанное представляет собой отчет об аудите SOC 2 Amazon AWS. Аудитор описывает и проверяет эффективность более 100 мер внутреннего контроля, связанных с защитой личной информации в AWS, в рамках своих собственных обязанностей, а также проводит неквалифицированный аудит. мнение.

Часть третья: Инвентаризация рисков безопасности данных

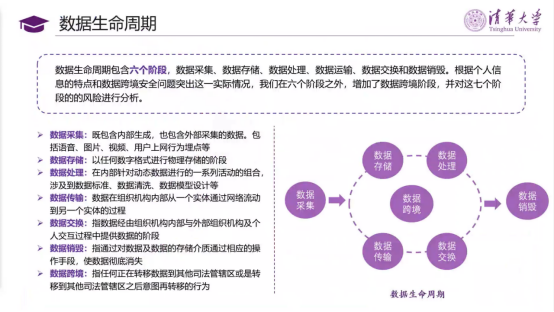

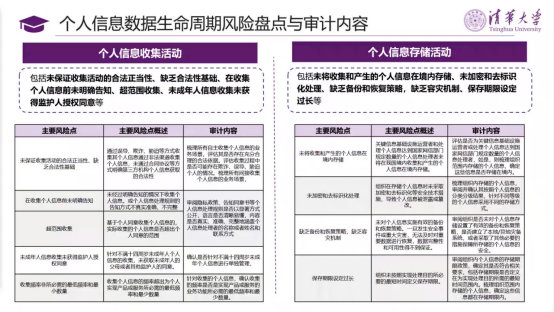

На основе анализа передового зарубежного практического опыта проверки защиты персональных данных основываются на рисках, возникающих в процессе обработки данных персональных данных, в сочетании с мерами контроля за обработкой данных, а также используют различные методы проверки для проверки эффективности мер внутреннего контроля процессоры личной информации.

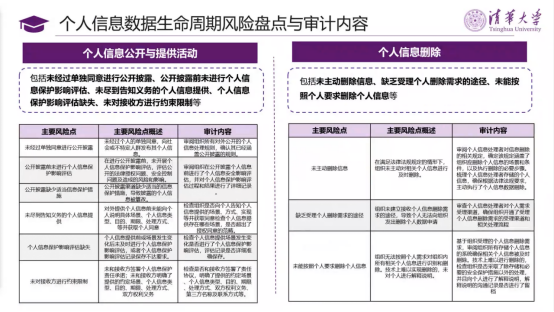

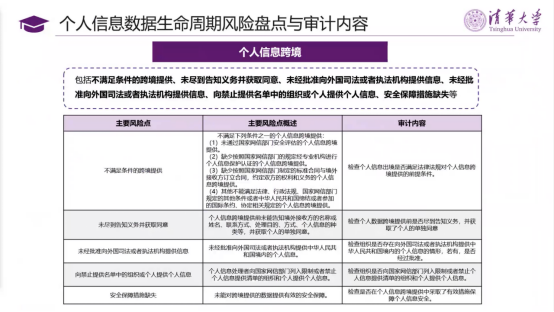

Ниже мы подробно проанализируем, что нам следует делать на каждом этапе с точки зрения жизненного цикла данных личной информации. наосновнойТочка рискаиПроблемы аудита。

Часть 4: Система оценки безопасности данных и аудит защиты личной информации

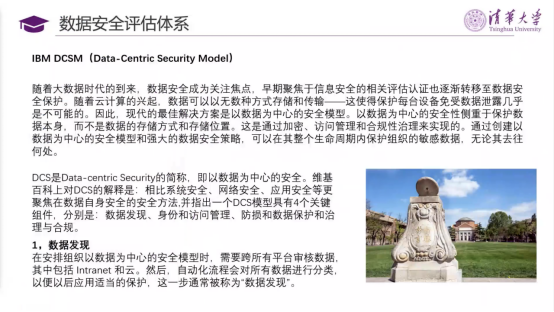

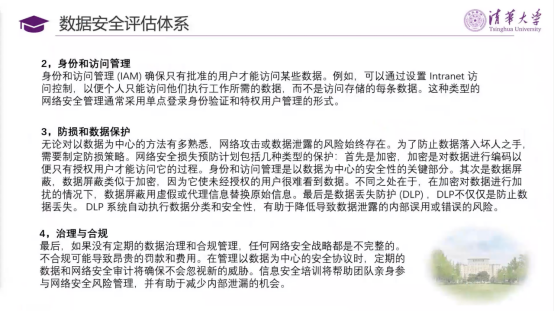

Безопасность данных Лучшим решением для системы оценки является безопасность, ориентированная на данные. Модель,Включает следующие четыре части:Обнаружение данных, управление идентификацией и доступом, предотвращение потерьиЗащита данных, управление и соблюдение требований。

Несколько рекомендаций, подготовленных совместно около 20 экспертами из различных ассоциаций и предприятий.,Имеет следующие три основные характеристики:Комплаентность и профессионализмиКомплексность.

Из-за недостаточного понимания информационного аудита предприятиями и организациями, а также отсутствия специалистов и соответствующих инструментов, связанных с информационным аудитом, нашей стране срочно необходимо создать систему аудита соответствия защите личной информации, которая отличается от аудита информационных систем, и четко предусматривает систему аудита соблюдения требований по защите личной информации. Стандартизировать процедуры аудита, вопросы аудита и методы аудита, тем самым призывая обработчиков личной информации эффективно соблюдать правила.

Часть пятая: Инновации в базе данных и интеллектуальные исследования для обеспечения безопасности данных и аудита соответствия требованиям защиты личной информации

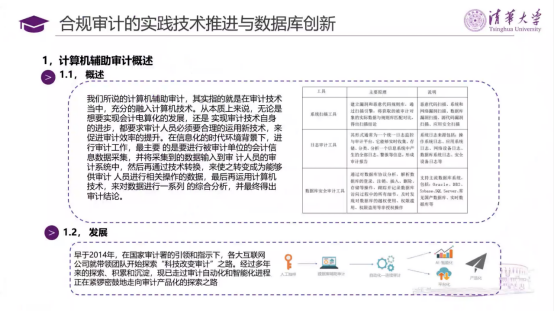

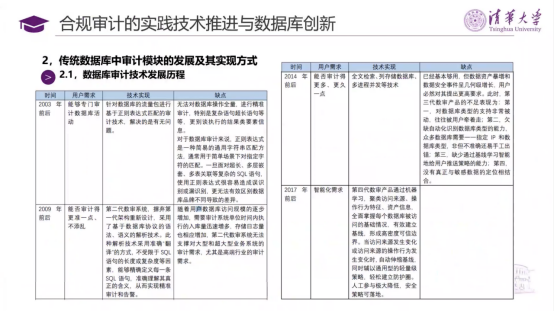

Возьмите оракул в качестве примера,Изучили конкретную технологию традиционной библиотеки данных.,Содержит три функции:Стандартный аудит, аудит на основе стоимости и детальный аудит,Поддерживает следующие три стандартных аудита соответственно Модель:Аудит заявлений, аудит разрешений и аудит объектов.

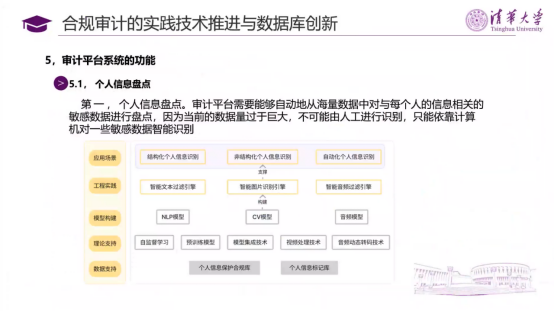

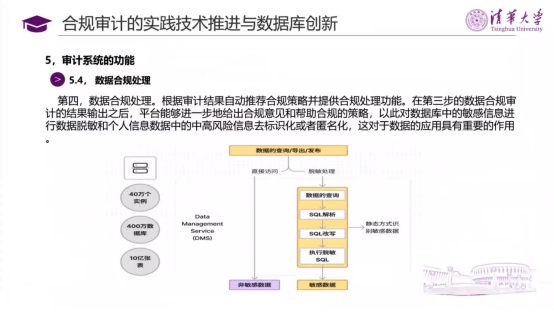

Аудит соблюдения требований по защите личной информации平台的功能Включает следующие четыре части:

Во-первых, оцените личную информацию.Используемые технологии включают в себя:обработка естественного языка、обработка изображений、Обработка голоса и обработка видео и т. д.;

Во-вторых, классификация и классификация данных.通过构建机器学习算法и Модельверноданные进行分类и分级;

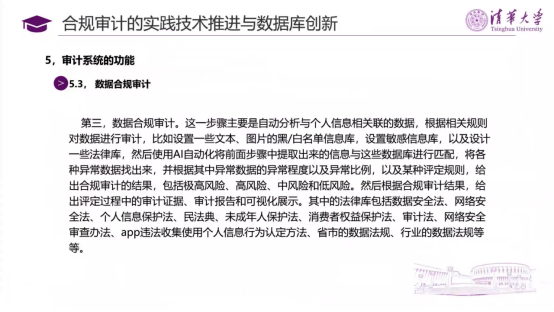

В-третьих, аудит соответствия данных.Автоматический анализ данных, связанных с личной информациейданные,Проводить проверки согласно соответствующим правилам;

В-четвертых, обработка данных на соответствие требованиям.Автоматически рекомендовать стратегии обеспечения соответствия на основе результатов аудита,И обеспечить ряд функций обработки соответствия.

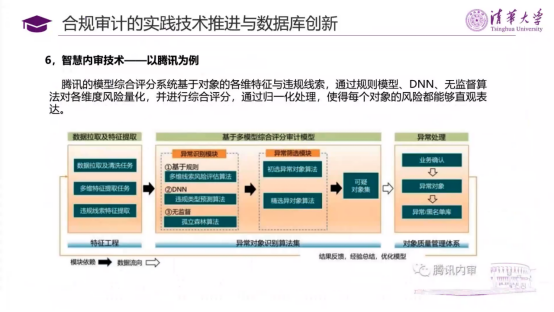

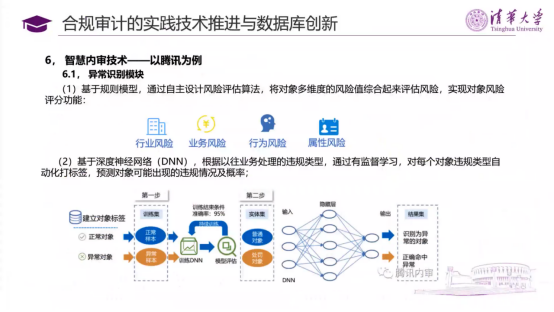

Возьмите интеллектуальную технологию внутреннего аудита Tencent в качестве примера для анализа их интеллектуальных методов аудита безопасности данных. В целом Tencent количественно оценивает риски в различных измерениях и интуитивно выражает риски аудита с помощью моделей правил, глубоких нейронных сетей и неконтролируемых алгоритмов, основанных на различных размерных характеристиках объектов и признаках нарушений.

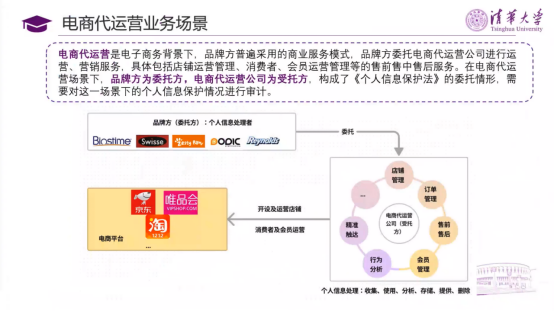

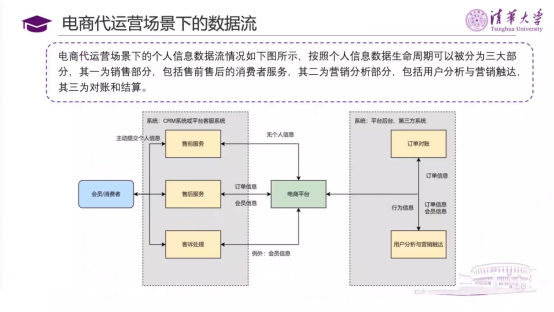

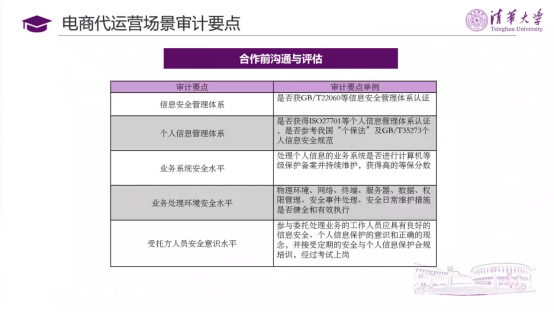

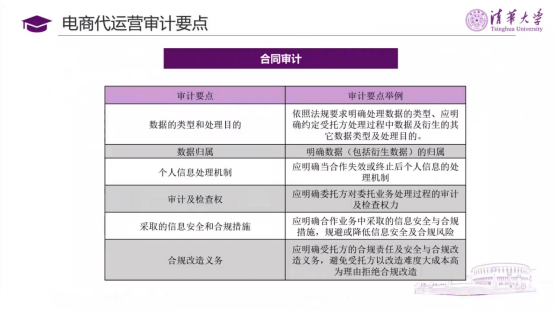

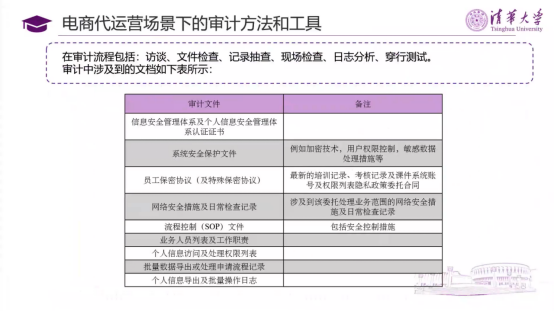

Часть 6. Решение для аудита защиты личной информации в сценарии работы агента электронной коммерции

Выше приведены наши рекомендации, всем спасибо!

Монтажер: Чен Лун

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами