Статья 37. Советы по использованию инструмента аудита кода fortify (1) — Аудит процесса кода Java

Часть 1. Предисловие

Перед официальной статьей позвольте мне прерваться: Поздравляем Месси с реализацией своей мечты, победой на чемпионате мира и званием чемпиона мира. Это была замечательная игра.。После того, как был счастлив,Вам все равно придется успокоиться и учиться,Мы должны продолжать усердно работать.

Полное название Fortify — Fortify SCA. Это инструмент тестирования безопасности исходного кода, созданный HP. Эта компания также производит еще один мощный сканер веб-уязвимостей под названием Webinspect. Fortify в США, Coverity в США, Codesecure в США, IBM AppScan Source в США, Checkmarx в Израиле и Klockwork в Канаде — одни из наиболее известных в мире инструментов аудита кода. поговорим об использовании fortify и других инструментов. Подробнее об этом позже.

Новички могут быстро использовать Fortify, но это ни в коем случае не дурацкий инструмент. Он имеет множество пользовательских операций, а также операций командной строки, а также вы можете написать свою собственную базу правил.,Все это требует от каждого внимательного прочтения инструкций Fortify.,Снова,Внимательно прочтите инструкцию,ABC_123 найдет время поговорить об этом позже.

Помощь: Есть ли у кого-нибудь взломанная или пробная версия Codesecure и IBM Security AppScan Source. Если удобно, пришлите мне на пробу. Гарантирую, что она не будет использоваться в коммерческих целях. Спасибо♪(・ω・). )ノ

Особый процесс использования части 2

- Улучшите процесс установки

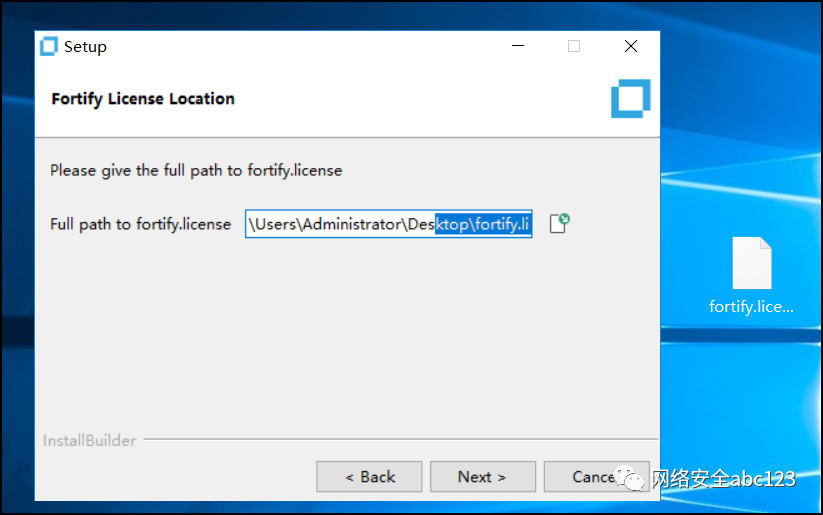

Процесс установки относительно прост, поэтому я объясню основные шаги. После скачивания установочного пакета просто продолжайте нажимать «Далее». Здесь вам нужно выбрать файл лицензии foritfy.license.

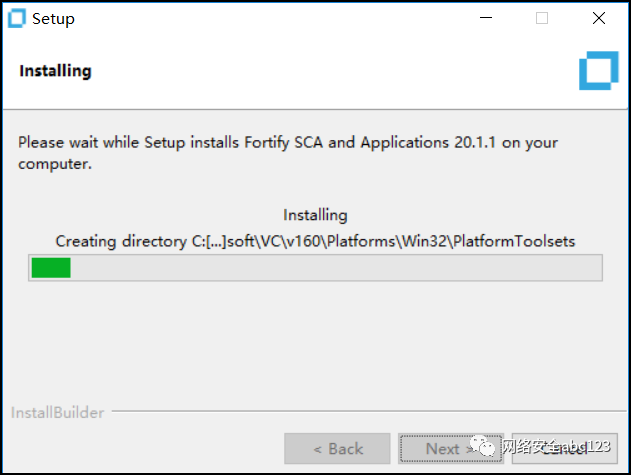

Далее следуйте настройкам по умолчанию и продолжайте нажимать «Далее».

Программное обеспечение открывается следующим образом:

- Обновите китайскую базу правил

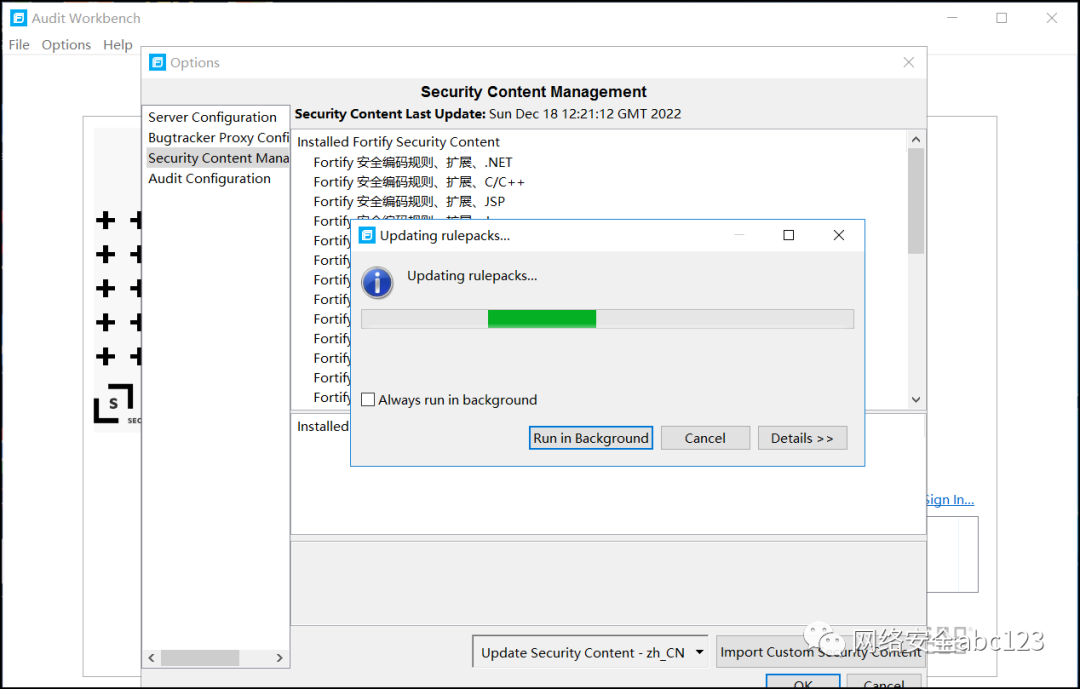

Далее давайте сосредоточимся на том, как Обновить китайскую базу правил。ОткрытьAudit Workbenchярлык,Во всплывающем графическом интерфейсе,НажмитеOptionsПараметры,Нажмите, чтобы открытьSecurity Content ManagementПараметры,НажмитеUpdate Security Content - zh_CNПараметры可以升级FortifyКитайская база правил。

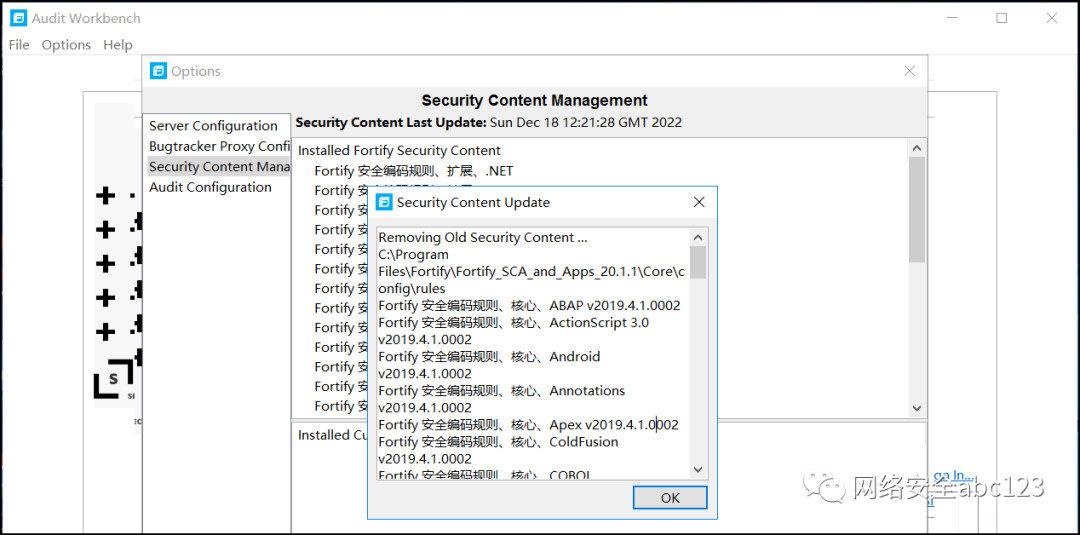

Появится следующее всплывающее окно, указывающее, что база правил китайского языка успешно обновлена.

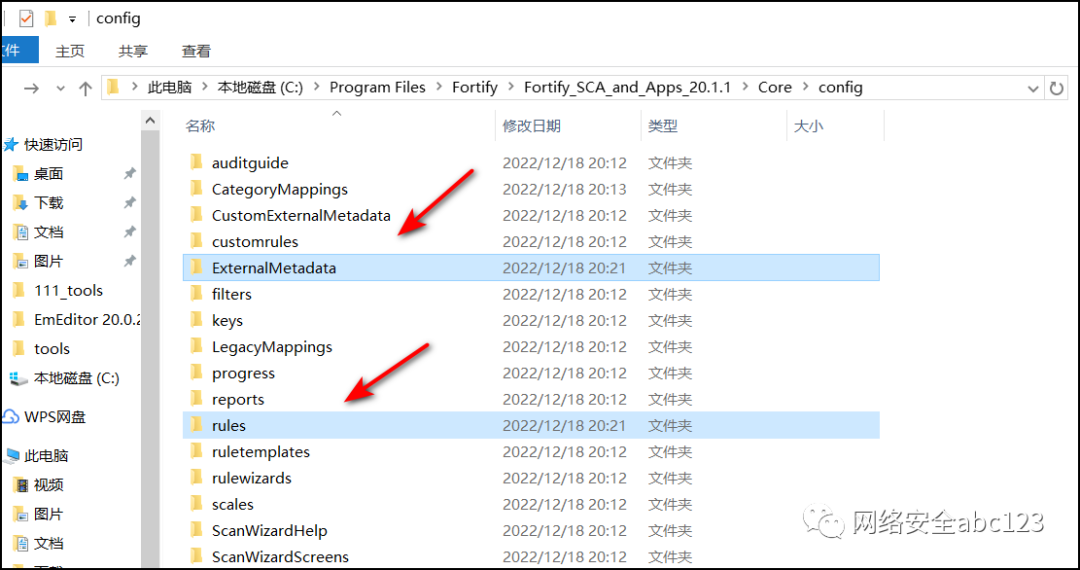

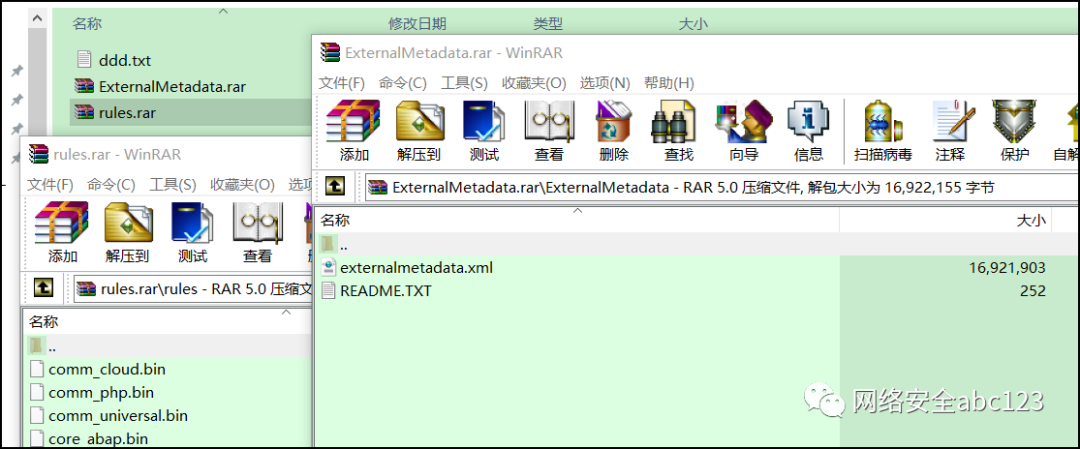

Если ограничено лицензией,Невозможно обновить базу правил до последней версии.,Затем вы можете попросить своих друзей, у которых есть коммерческая версия, получить последнюю версию китайской базы правил.,Ручное сопряжениеExternalMetadataиrulesЗаменить файлы в двух папках。

существоватьC:\Program Files\Fortify\Fortify_SCA_and_Apps_20.1.1\Core\configв каталоге,Замените следующие файлы.

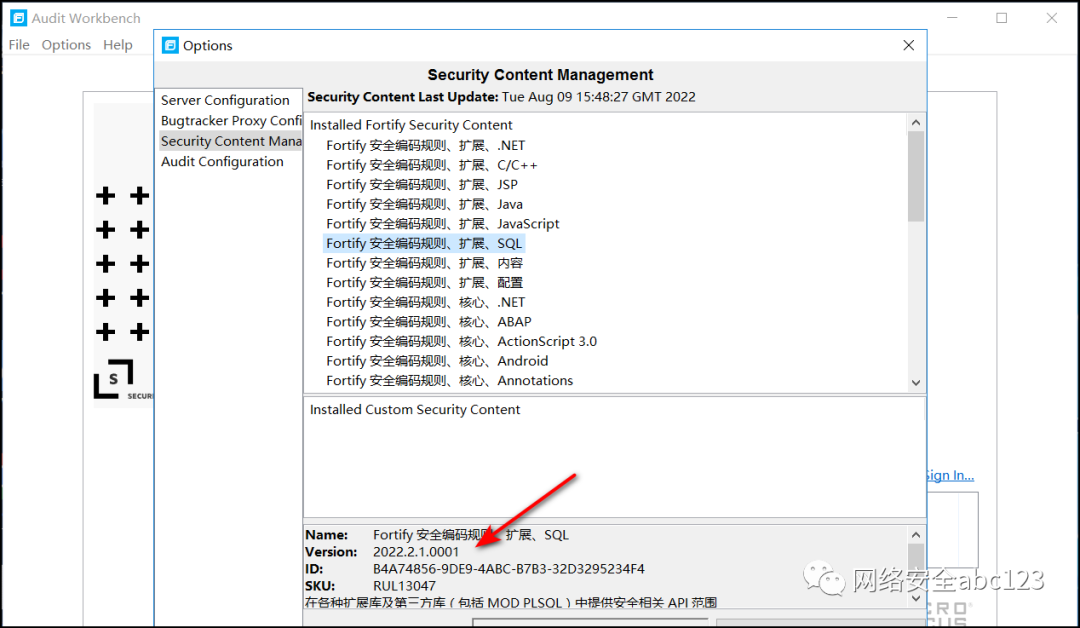

Взгляните еще разSecurity Content ManagementКонфигурация,Обнаружил, что базы правил больше нет в 2019 году,Это уже 2022 год.

- Аудит процесса кода Java

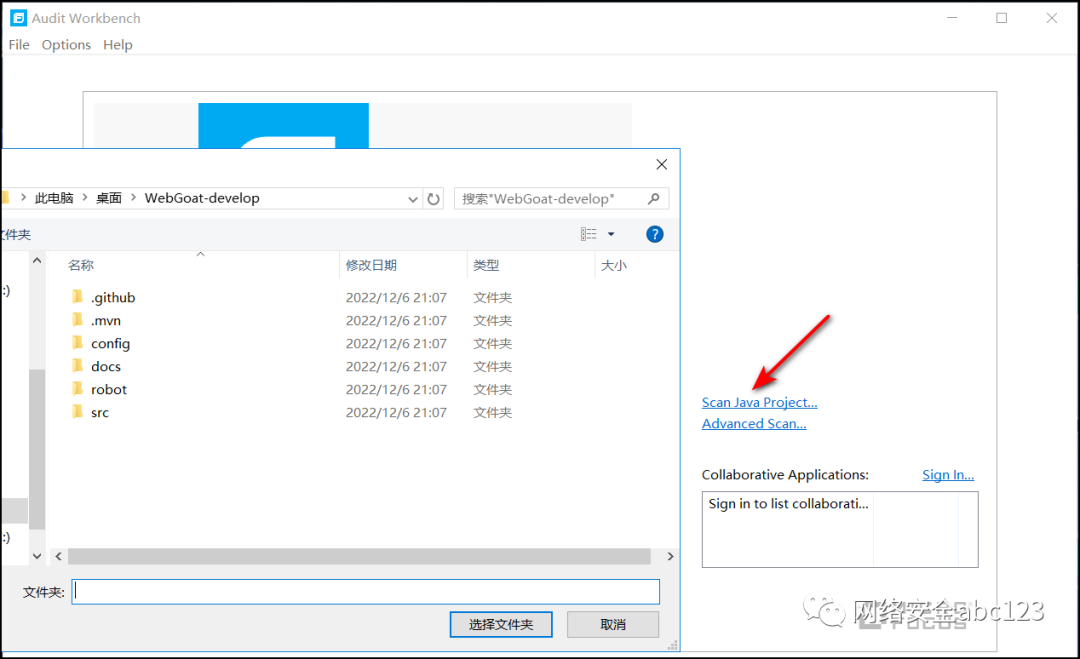

Если это Java-проект,可以直接Нажмите“Scan Java Project”Параметры。

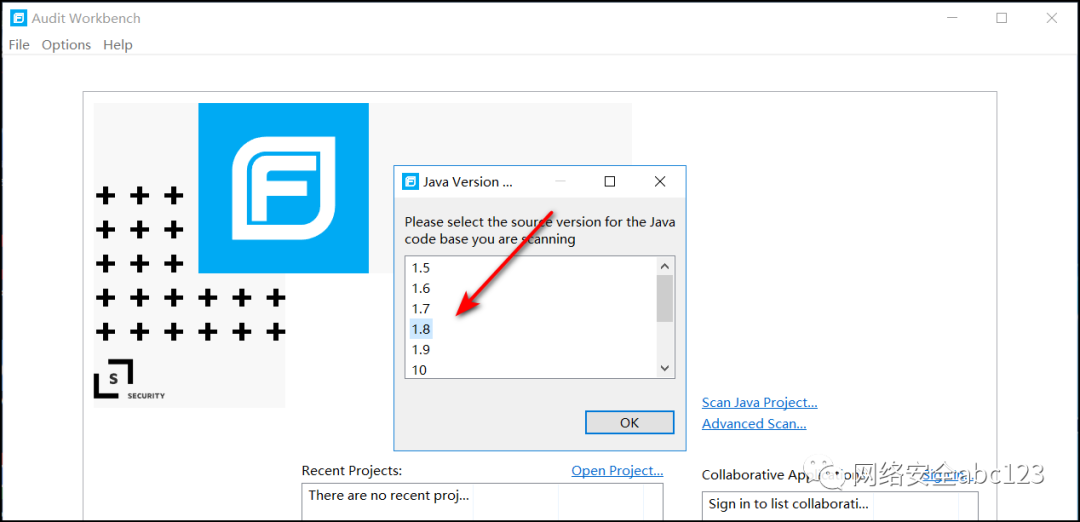

Здесь версия Java вы можете выбрать версию Java среды, в которой находится Java-код веб-приложения. Здесь мы выбираем 1.8.

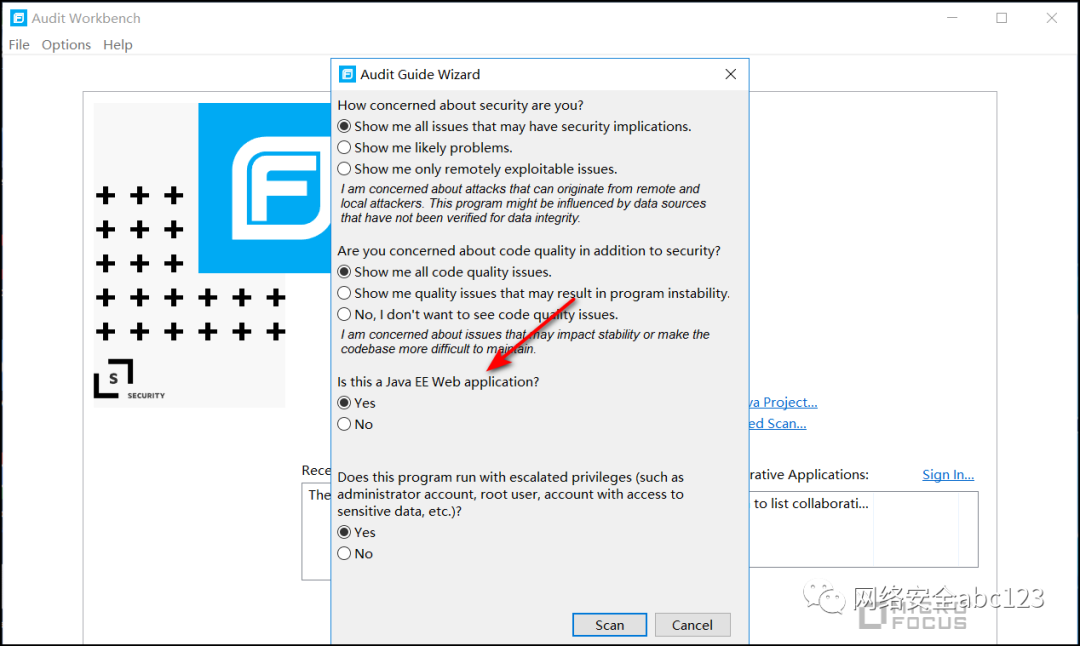

Если объектом сканирования является веб-код Java, выберите «Да». Если это не веб-сайт Java, выберите «Нет». Остальные параметры оставьте по умолчанию.

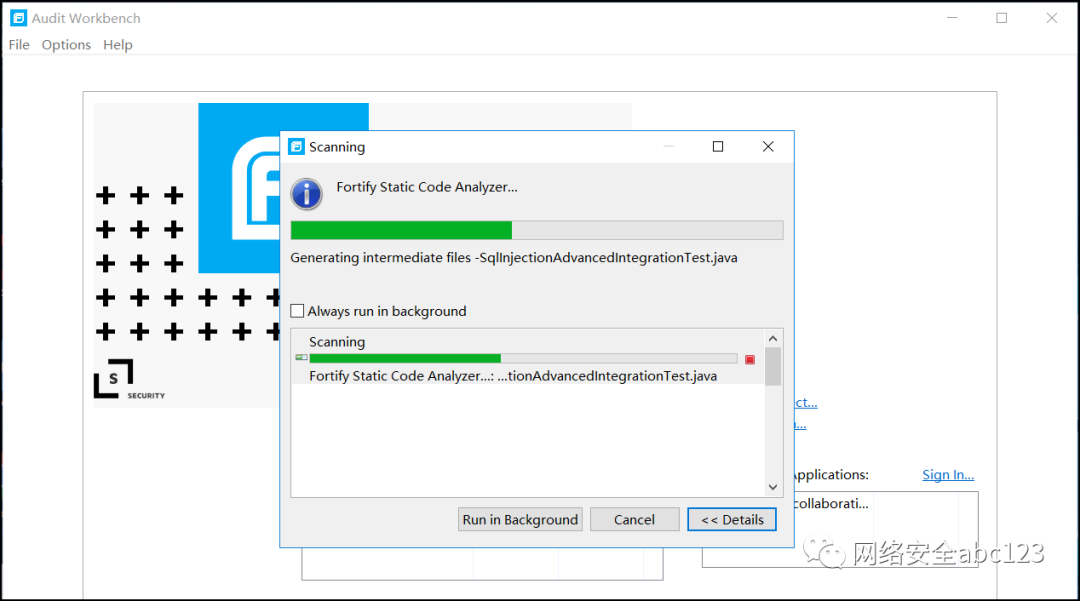

接下来Нажмите“Scan”,Fortify начинает проводить аудит кода.

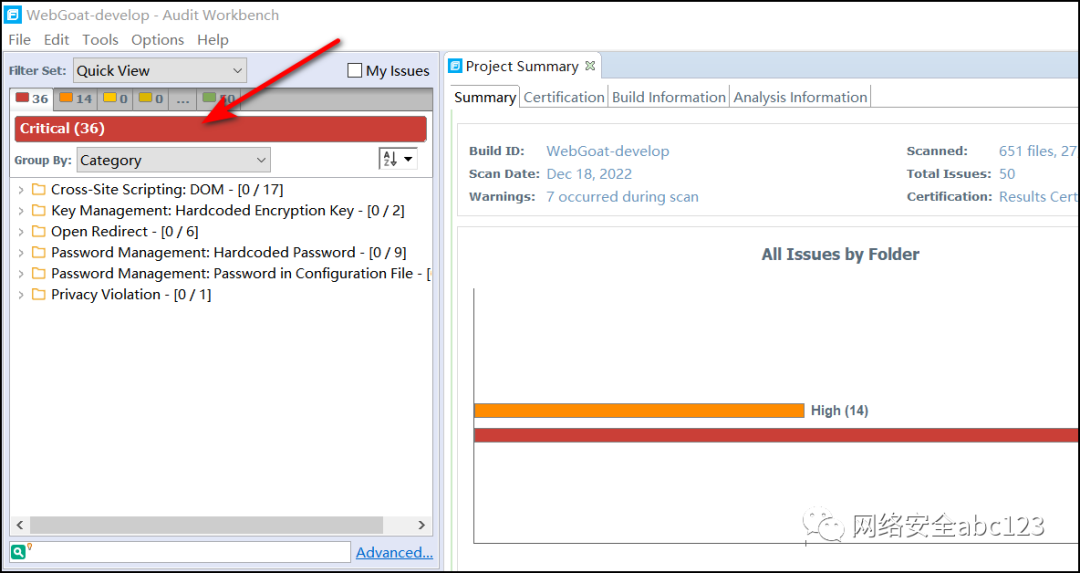

Обнаружено в это время,Что касается исходного кода webgoat, Fortify просканировал только 36 уязвимостей высокого риска.,Почему не была проверена самая базовая уязвимость SQL-инъекции? Реорганизуйте свое мышление,Укрепите защиту перед сканированием исходного кода на наличие уязвимостей,Необходимо скомпилировать исходный код,Без jar-пакетов некоторые классы определенно не будут успешно скомпилированы.。

- Загрузите пакет jar и повторите сканирование.

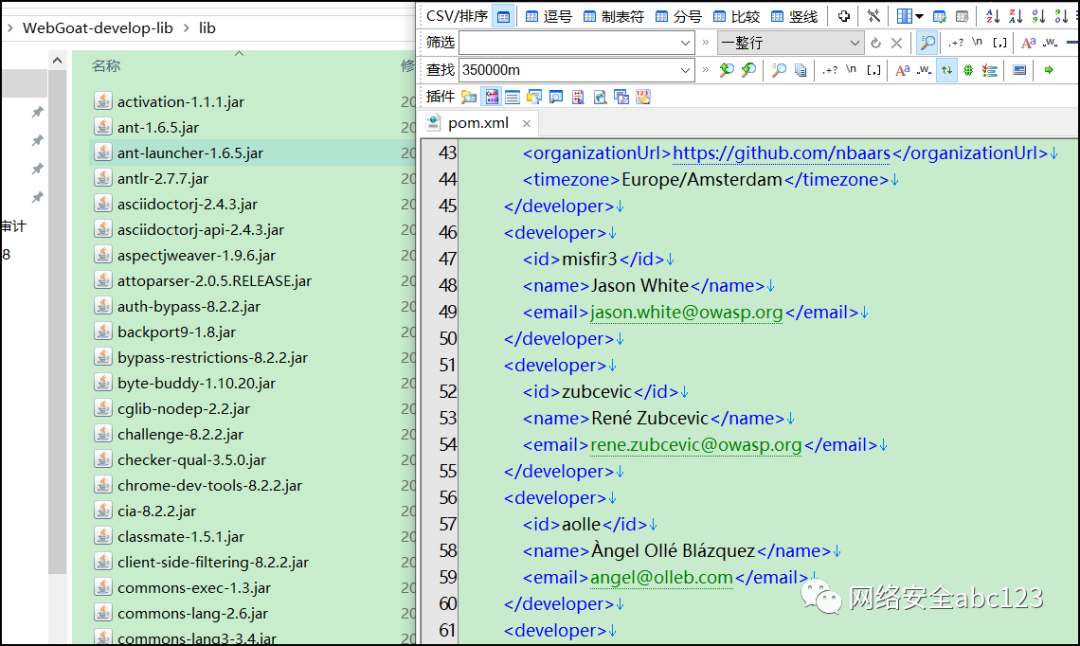

Затем откройте pom.xml, чтобы увидеть, от каких пакетов jar зависит веб-приложение. Просто поместите все необходимые пакеты jar в каталог webgoat. Fortify автоматически определит и загрузит файлы .jar. Если веб-приложение зависит от слишком большого количества пакетов jar и найти их вручную слишком сложно, вы можете напрямую распаковать скомпилированный файл .war или файл Springboot .jar, чтобы получить все файлы пакета jar.

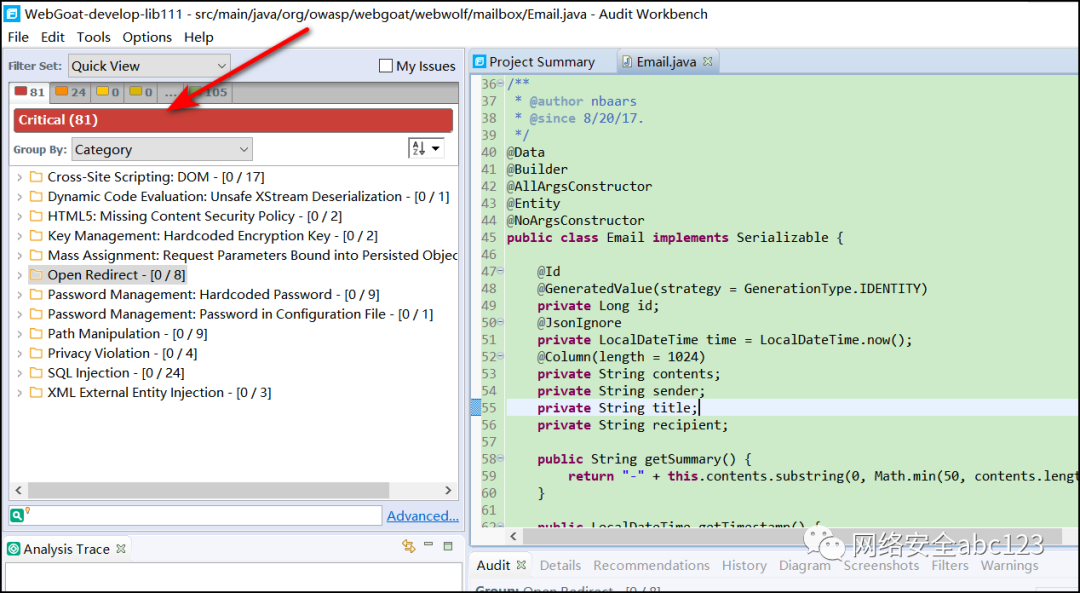

Повторно запустите сканирование Fortify. После загрузки пакета jar была проверена 81 уязвимость высокого риска. Результаты сканирования оказались нормальными.

Интерфейс отображения результатов сканирования Fortify выглядит следующим образом:

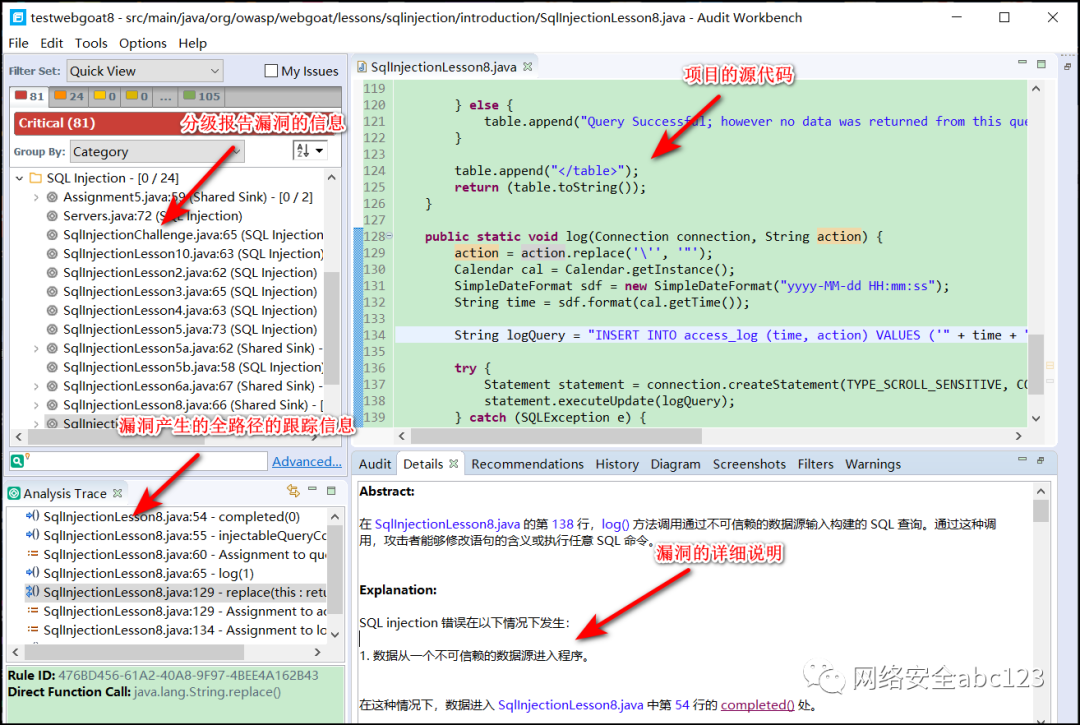

- Результаты аудита кода

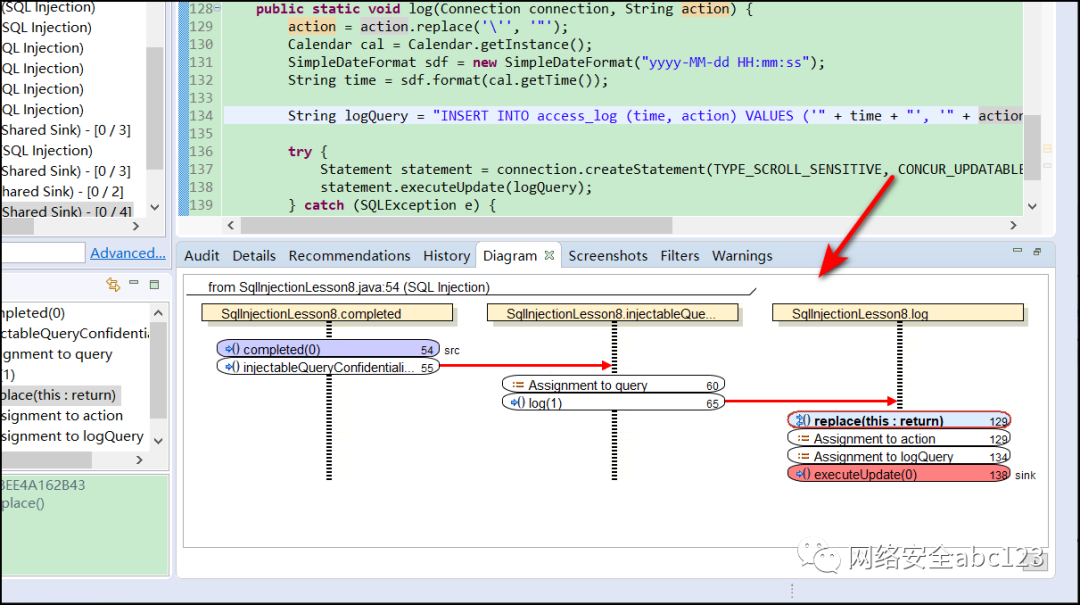

FortifyизDiagramОчень мощный,Графически отобразить весь процесс от начала до срабатывания точки срабатывания уязвимости в исходном коде.,Мы можем использовать эту функцию,Проанализируйте, существует ли функция фильтрации, которая фильтрует специальные символы, вызванные уязвимостью.

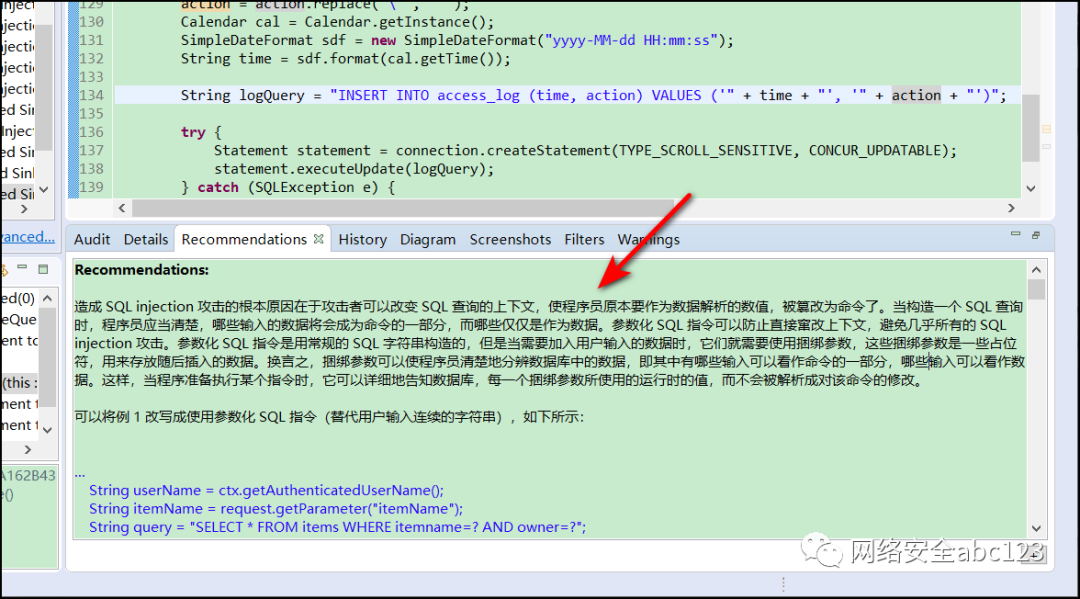

Этот интерфейс предлагает рекомендации по исправлению уязвимостей на китайском языке.

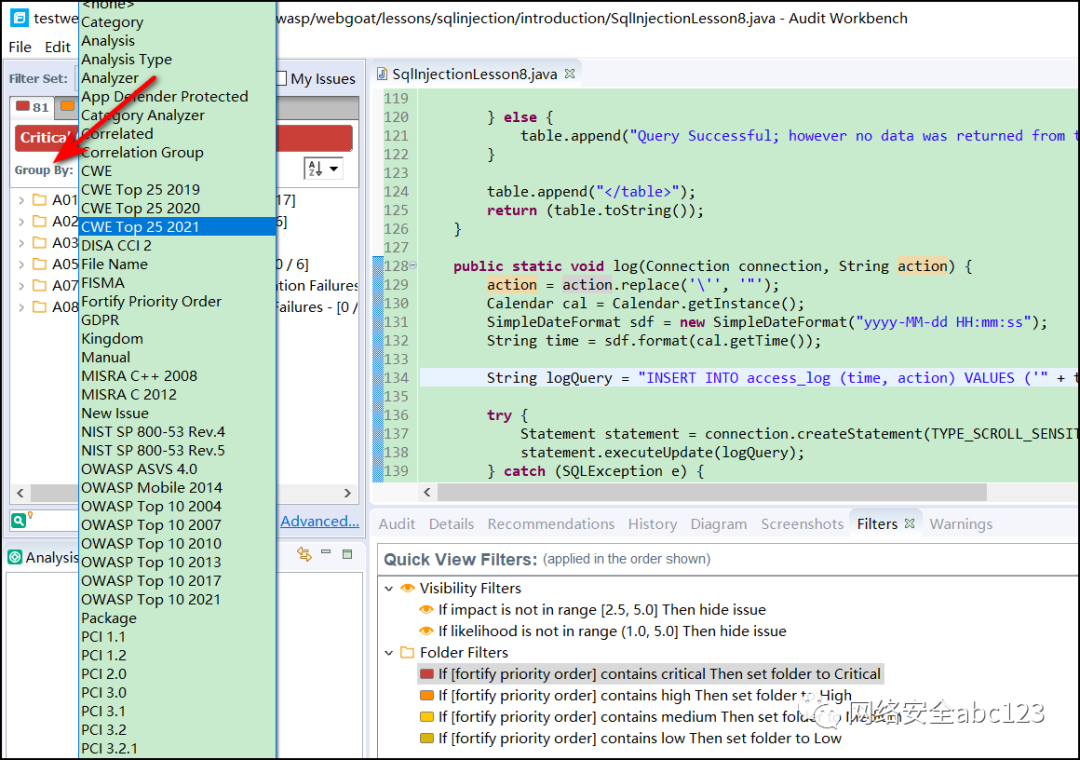

Нажмите“Group By”кнопка,Уязвимости могут классифицироваться и отображаться по-разному в соответствии с различными стандартами классификации уязвимостей.

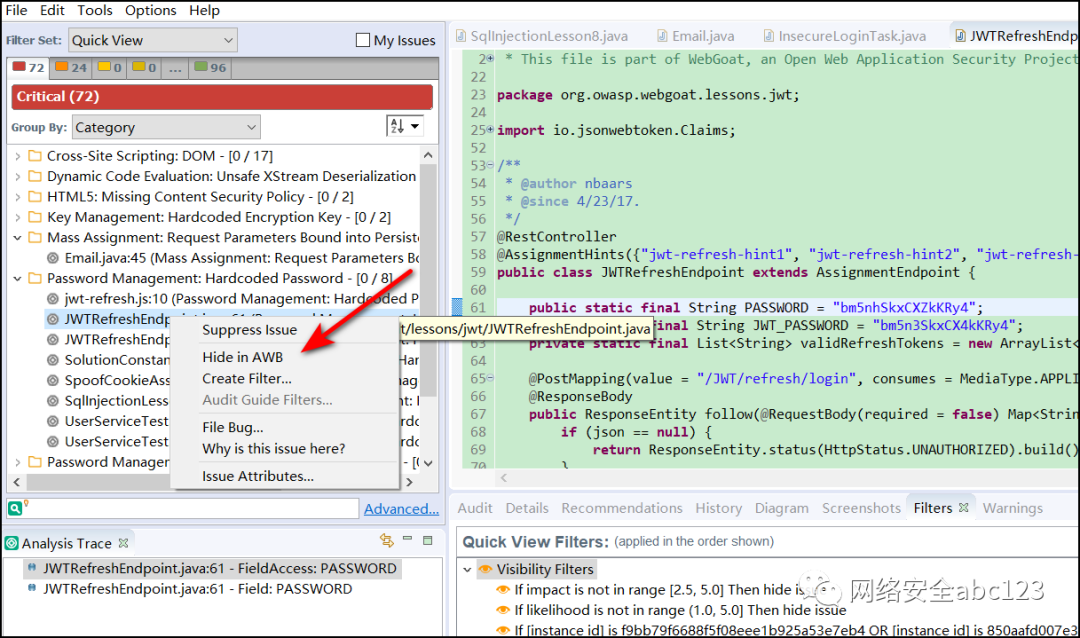

Если вы столкнулись с ложными срабатываниями,Можно выбрать“Hide in AWB”,Скрыть результаты уязвимостей.

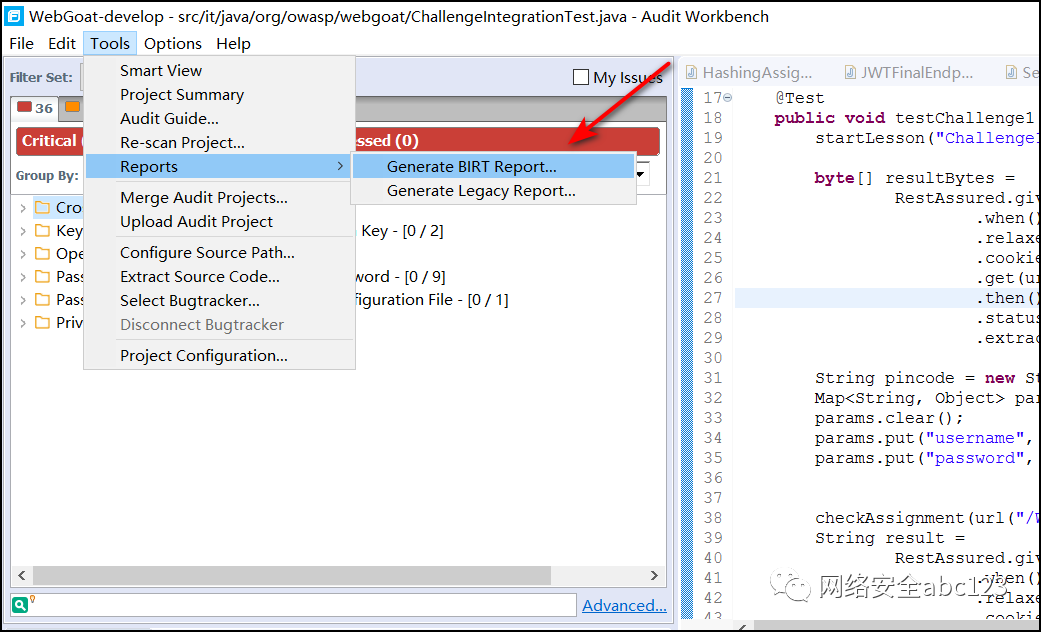

Наконец, есть функция генерации отчетов. Я обычно не использую эту функцию. Обычно я пишу отчеты по аудиту кода самостоятельно.

- Решение для китайского искаженного кода

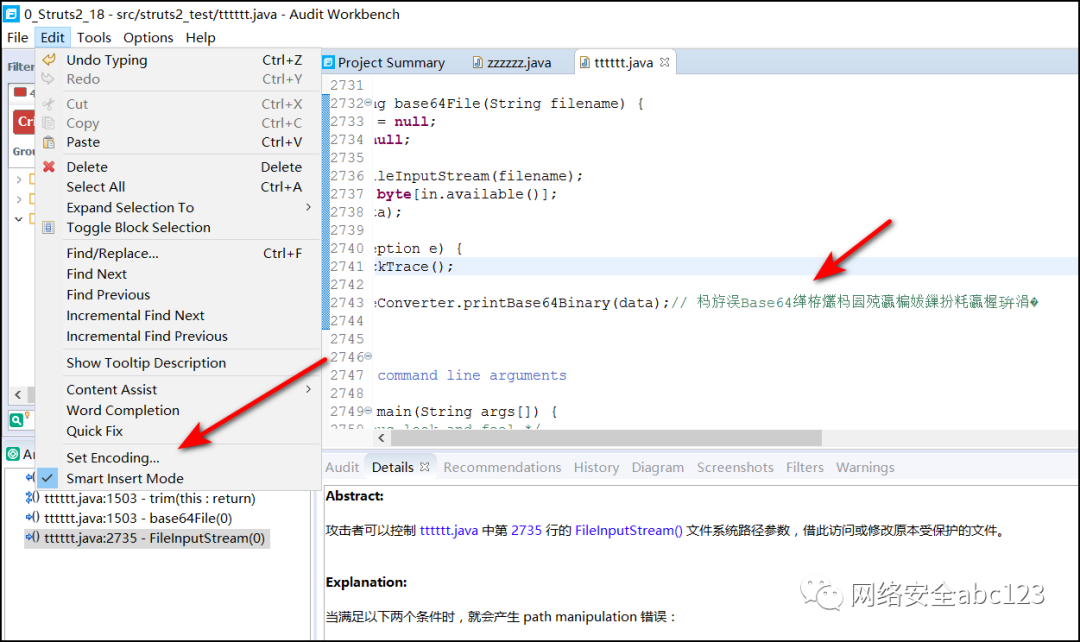

Кодировка Fortify по умолчанию не UTF-8.,В результате некоторые китайские коды Java будут искажены. Если один файл поврежден,Можно использоватьEditПараметры卡下изSet EncodingВыполните настройки,Щелкните курсором мыши в поле кода справа, иначе эту функцию нельзя будет использовать.,Но этот метод подходит только для устранения искаженных символов в одном файле.

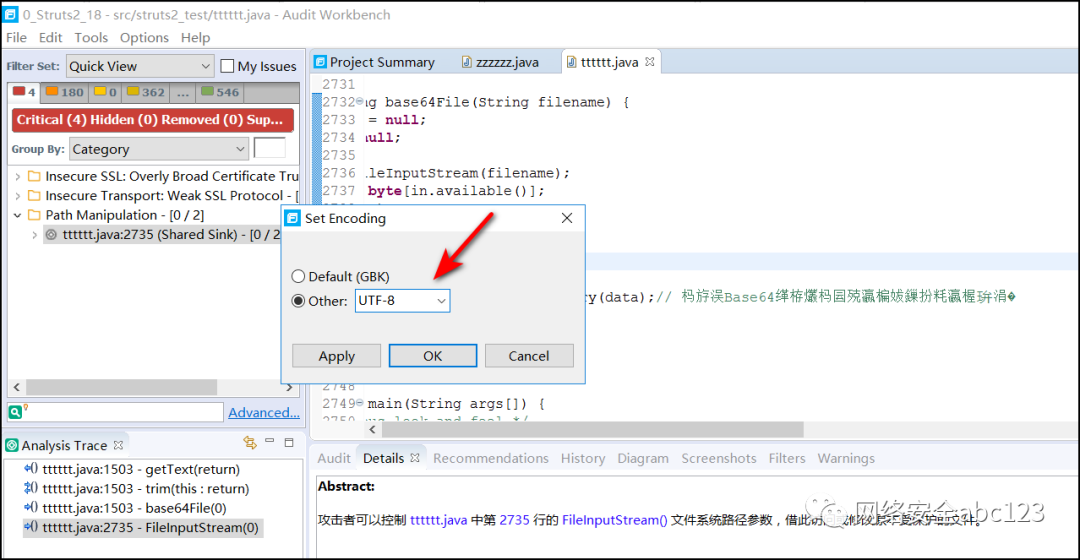

Как показано ниже, вы можете выбрать различные кодировки текста, а для китайского языка можно выбрать кодировку UTF-8:

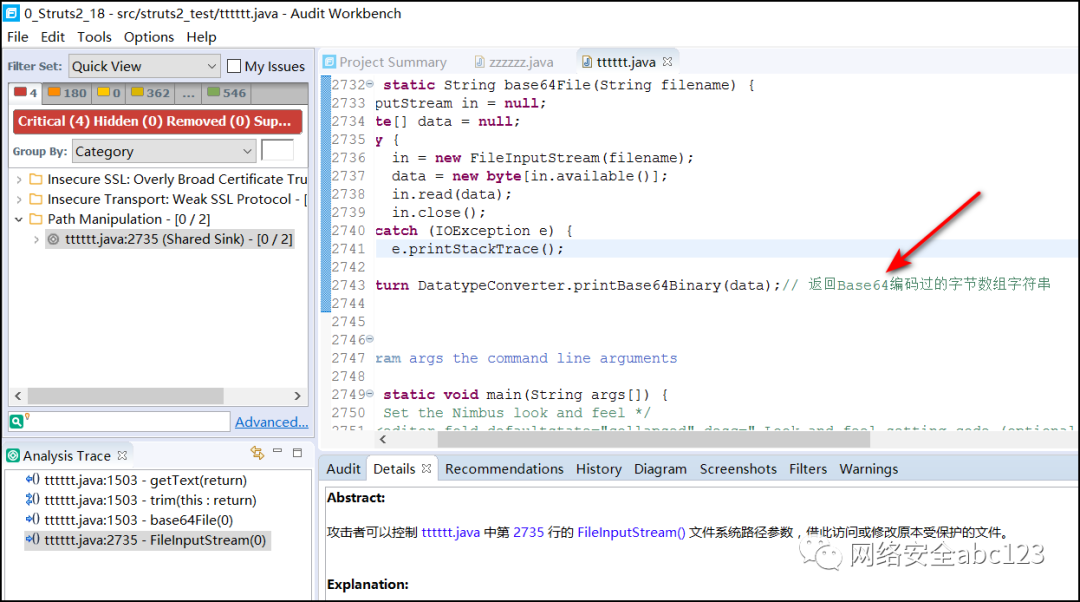

Как показано на рисунке ниже, проблема с искаженным кодом успешно решена.

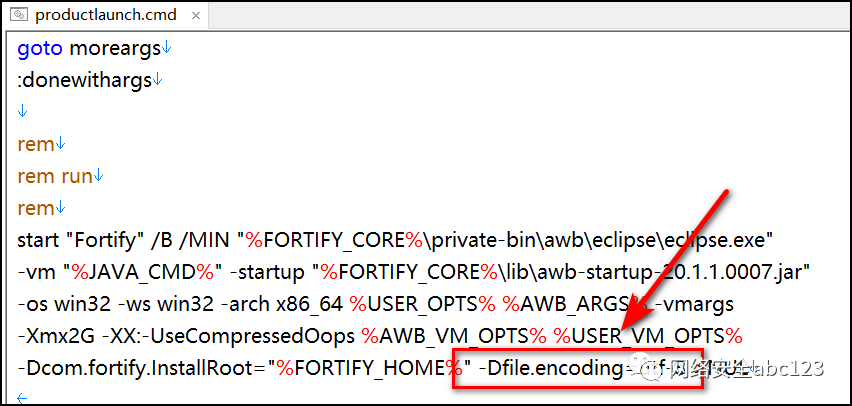

Если вы хотите решить искаженную проблему раз и навсегда, вы можете указать только кодировку Java-файла в файле конфигурации Fortify.

C:\Program Files\Fortify\Fortify_SCA_and_Apps_20.1.1\Core\private-bin\awb\productlaunch.cmd,Добавьте -Dfile.encoding=utf-8 в конце командной строки.

Резюме части 3

1. В будущем мы продолжим делиться учебниками по использованию инструментов аудита кода Fortify, а также учебниками по использованию таких инструментов аудита кода, как Checkmarx и Coverity, так что следите за обновлениями.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами