Spring Boot реализует шифрование и десенсибилизацию данных: аннотации + отражение + AOP.

Каталог статей- 1. Введение

- 2. Требования к шифрованию и десенсибилизации данных

- 3. Инициализация проекта Spring Boot

- 4. Разработка аннотаций для шифрования конфиденциальных данных.

- 5. Инструменты для реализации шифрования и десенсибилизации

- 6. Использование классов сущностей и аннотаций для снижения чувствительности шифрования.

- 7. Используйте АОП для шифрования и снижения чувствительности.

- 8. Улучшение аспектов АОП

- 9. Тестирование

- 10. Расширенные функции и перспективы на будущее

- 10.1 Выбор алгоритма шифрования

- 10.2 Динамическая конфигурация аннотаций

- 11. Резюме

- 10.1 Выбор алгоритма шифрования

- 10.2 Динамическая конфигурация аннотаций

🎉Spring Boot реализует шифрование и десенсибилизацию данных: аннотации + отражение + AOP.

1. Введение

Поскольку информационная безопасность становится все более важной, шифрование и снижение конфиденциальности конфиденциальных данных стали неотъемлемой частью развития бизнеса, которую нельзя игнорировать. В этой статье мы покажем, как использовать Spring Использование аннотации в проекте Boot、отражениеиAOPкомбинация,Достичь снижения чувствительности шифрования конфиденциальных данных.,Повысьте безопасность данных.

2. Требования к шифрованию и десенсибилизации данных

В практических приложениях нам часто необходимо защитить некоторые конфиденциальные данные, чтобы предотвратить утечку конфиденциальной информации. Шифрование данных используется для шифрования исходных данных, что затрудняет расшифровку данных, даже если они получены незаконно, в то время как снижение чувствительности данных заключается в сокрытии конфиденциальной информации при отображении данных, чтобы гарантировать, что данные, отображаемые пользователю, не содержат; настоящая конфиденциальная информация.

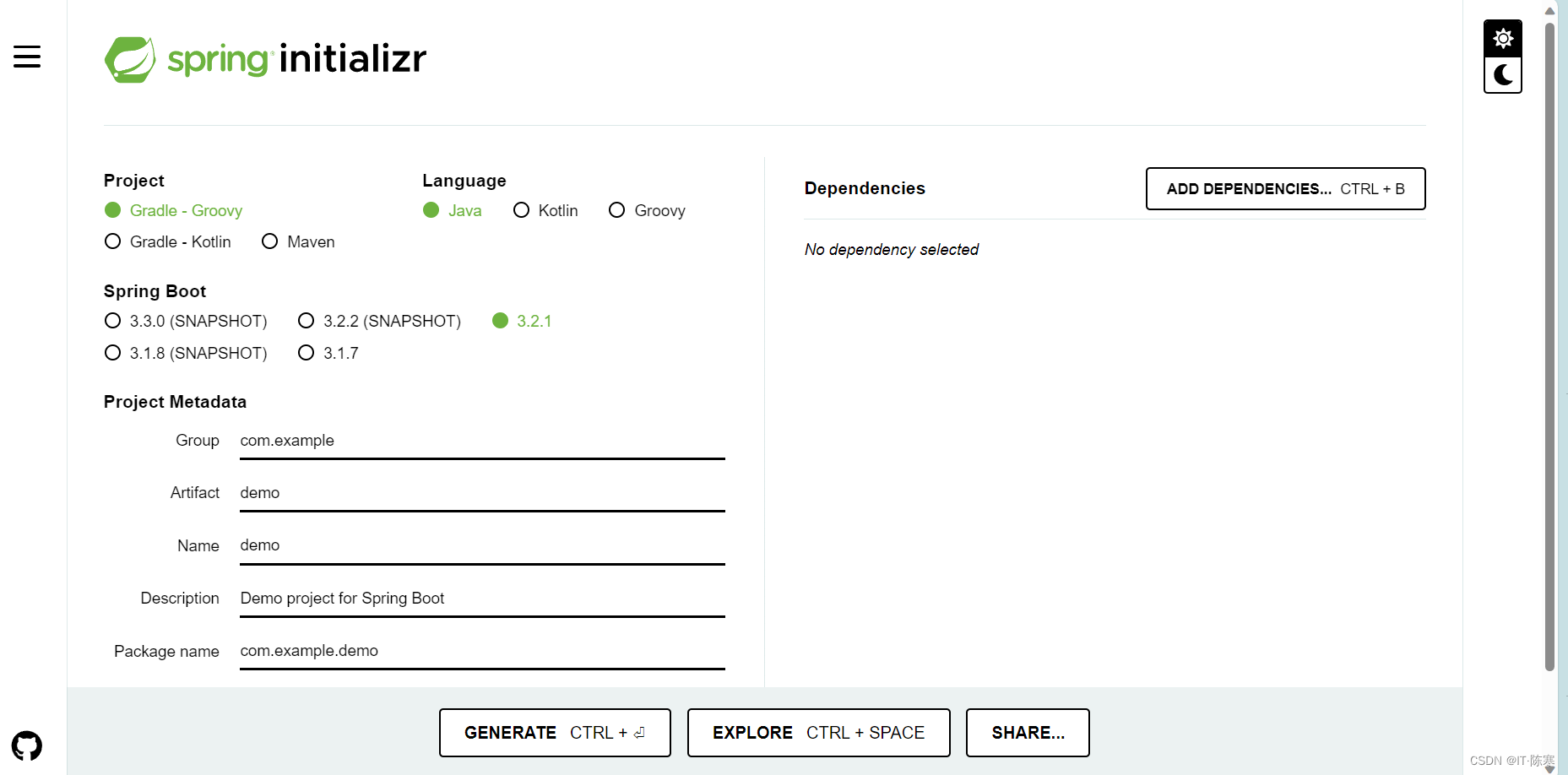

3. Инициализация проекта Spring Boot

Во-первых, нам нужно создать базовый Spring Загрузочный проект. Можно использовать пружину Initializer(https://start.spring.io/)Выполните быструю инициализацию,Выберите подходящие зависимости.

4. Разработка аннотаций для шифрования конфиденциальных данных.

Чтобы облегчить шифрование конфиденциальных данных, мы разрабатываем специальную аннотацию. @SensitiveData。

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

@Target(ElementType.FIELD)

@Retention(RetentionPolicy.RUNTIME)

public @interface SensitiveData {

}5. Инструменты для реализации шифрования и десенсибилизации

Создать класс инструмента SensitiveDataUtils,используется для Достичь снижения чувствительности шифрования конфиденциальных данных.действовать。

import org.springframework.stereotype.Component;

@Component

public class SensitiveDataUtils {

// Имитировать операцию шифрования

public String encrypt(String data) {

// Используйте алгоритм шифрования для работы в реальных проектах.

return "Encrypted-" + data;

}

// Имитировать операцию десенсибилизации

public String mask(String data) {

// Используйте алгоритм десенсибилизации для работы в реальных проектах

return "****" + data.substring(data.length() - 4);

}

}6. Использование классов сущностей и аннотаций для снижения чувствительности шифрования.

Создайте класс сущности, содержащий конфиденциальные данные, и добавьте поля, которые необходимо зашифровать или снизить чувствительность. @SensitiveData аннотация.

public class User {

private Long id;

@SensitiveData

private String username;

@SensitiveData

private String password;

// Опустить другие поля getter и setter метод

}7. Используйте АОП для шифрования и снижения чувствительности.

С помощью АОП (аспектно-ориентированного программирования) мы можем шифровать и снижать чувствительность конфиденциальных данных до и после выполнения метода.

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Before;

import org.aspectj.lang.annotation.Pointcut;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

@Aspect

@Component

public class SensitiveDataAspect {

@Autowired

private SensitiveDataUtils sensitiveDataUtils;

@Pointcut("@annotation(SensitiveData)")

public void sensitiveDataPointcut() {

}

@Before("sensitiveDataPointcut()")

public void beforeMethodExecution() {

// Будьте в курсеметод Отмечено@SensitiveDataаннотацияиз Поле,Выполнить шифрование или десенсибилизацию

// Используем отражение, чтобы получить значение поля,вызовSensitiveDataUtilsсерединаизшифрованиеили Десенсибилизацияметод

}

}В приведенном выше аспекте АОП через @Pointcut Аннотация определяет точечный разрез и указывает @SensitiveData Метод, отмеченный аннотацией. существовать @Before В аннотированном методе мы можем получить тег @SensitiveData аннотированные поля и вызов SensitiveDataUtils Зашифруйте или десенсибилизируйте, используя соответствующий метод.

8. Улучшение аспектов АОП

import org.aspectj.lang.JoinPoint;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Before;

import org.aspectj.lang.annotation.Pointcut;

import org.aspectj.lang.reflect.FieldSignature;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import java.lang.reflect.Field;

@Aspect

@Component

public class SensitiveDataAspect {

@Autowired

private SensitiveDataUtils sensitiveDataUtils;

@Pointcut("@annotation(SensitiveData)")

public void sensitiveDataPointcut() {

}

@Before("sensitiveDataPointcut()")

public void beforeMethodExecution(JoinPoint joinPoint) {

Object target = joinPoint.getTarget();

Field field = ((FieldSignature) joinPoint.getSignature()).getField();

field.setAccessible(true);

try {

Object fieldValue = field.get(target);

if (fieldValue instanceof String) {

String encryptedValue = sensitiveDataUtils.encrypt((String) fieldValue);

field.set(target, encryptedValue);

}

} catch (IllegalAccessException e) {

e.printStackTrace();

}

}

}В улучшенном аспекте АОП мы получили оценку посредством отражения. @SensitiveData аннотированные поля и зашифровать их. Таким образом, вызов помечается @SensitiveData Конфиденциальные данные будут зашифрованы перед аннотированием метода.

9. Тестирование

Создайте простой контроллер для тестирования.

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class UserController {

@SensitiveData

private String password = "userPassword123";

@GetMapping("/user")

public User getUser() {

User user = new User();

user.setId(1L);

user.setUsername("john_doe");

user.setPassword(password);

return user;

}

}В приведенном выше примере,password Поле отмечено @SensitiveData аннотация, поэтому при возврате User время объекта,password Поля будут зашифрованы.

10. Расширенные функции и перспективы на будущее

10.1 Выбор алгоритма шифрования

В реальных проектах можно выбрать более сложные и безопасные алгоритмы шифрования, исходя из требований безопасности, например AES, RSA и т. д. Это можно сделать с помощью SensitiveDataUtils Вызовите соответствующий алгоритм шифрования для достижения.

10.2 Динамическая конфигурация аннотаций

Чтобы повысить гибкость, вы можете рассмотреть возможность динамической настройки полей, которые необходимо зашифровать или снизить чувствительность, с помощью файлов конфигурации или баз данных. Таким образом, стратегии обработки конфиденциальных данных можно динамически корректировать в соответствии с конкретными потребностями бизнеса.

11. Резюме

Объединив аннотацию、отражениеиAOP,Мы успешно внедрили Spring Шифрование и десенсибилизация конфиденциальных данных в проекте Boot. Данное решение не только повышает безопасность данных, но и обеспечивает гибкость развития бизнеса. В реальных проектах следует выбирать соответствующие алгоритмы шифрования в зависимости от конкретных потребностей, а также следует учитывать динамическую конфигурацию, чтобы лучше адаптироваться к изменениям бизнеса. Надеюсь, эта статья будет полезна вам весной. Реализация шифрования данных и снижения чувствительности в проекте Boot дает несколько полезных идей.

🧸Конец ❤️ Спасибо за вашу поддержку! 😊🙏

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами