[Самое подробное] Руководство по использованию Wireshark

принцип

Wireshark — это инструмент для перехвата данных. Вы можете отслеживать состояние сети, поток данных и информацию, передаваемую по сети. Когда информация передается в открытом виде по сети,Вы можете использовать сетевой мониторинг для проведения атак. Установить сетевой интерфейс в режим прослушивания,может перехватить непрерывный поток информации, передаваемой в Интернете.。Часто используются методы обнюхивания.сеть Поиск неисправностей、протоколанализировать、Анализ производительности приложенийисеть Безопасность и другие области。

шаг

1. Установка

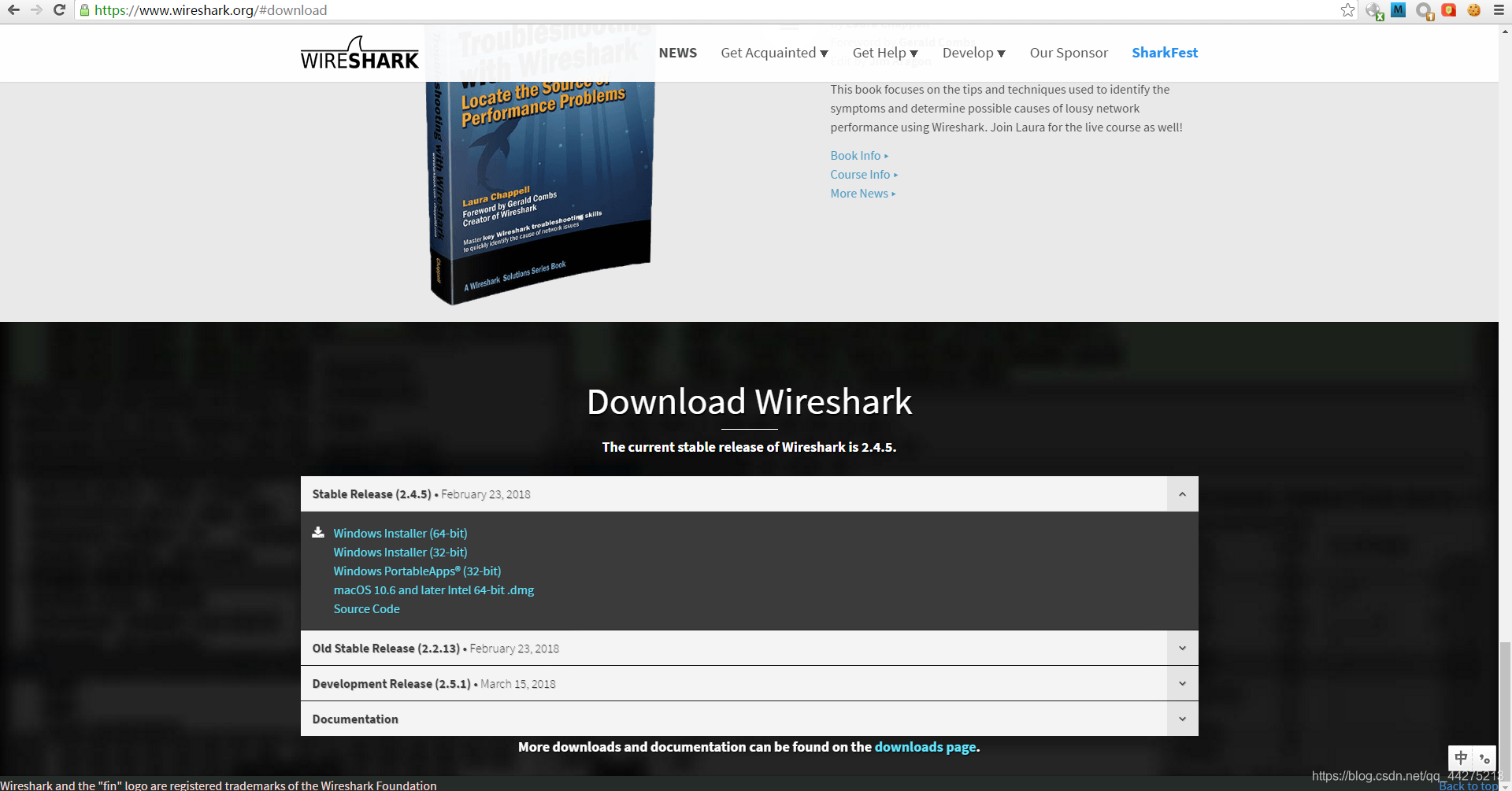

Перейдите на официальный сайт Wireshark, чтобы загрузить нужную вам версию. Адрес официального сайта: https://www.wireshark.org. Выберите загрузку и выберите операционную систему.

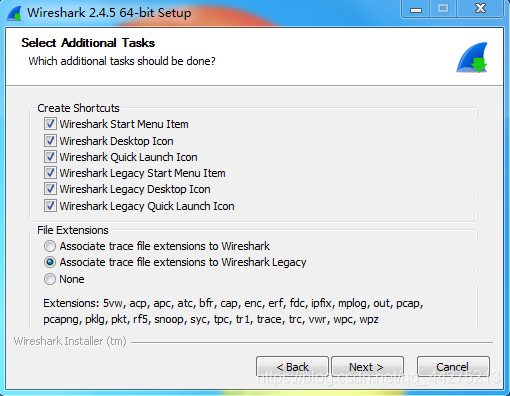

При установке обязательно установите флажок Wireshark l. Wireshark имеет два интерфейса пользовательского интерфейса. Установите оба.

Следуйте личным предпочтениям и выберите несколько вариантов.

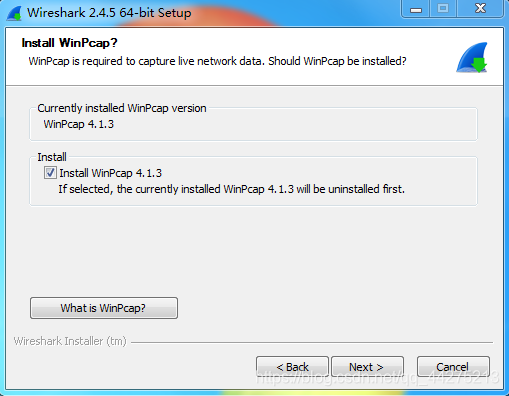

Выберите установку winpcap. Если он уже установлен, вам будет предложено заменить его.

После установки появятся следующие два значка: Один с Legacy — это пользовательский интерфейс GTK, а другой — новый графический интерфейс QT, один на английском и один на китайском языке.

Щелкните правой кнопкой мыши при открытии значка и выберите «Запуск от имени администратора». Здесь мы объясним устаревшую версию.

2. Использование Wireshark

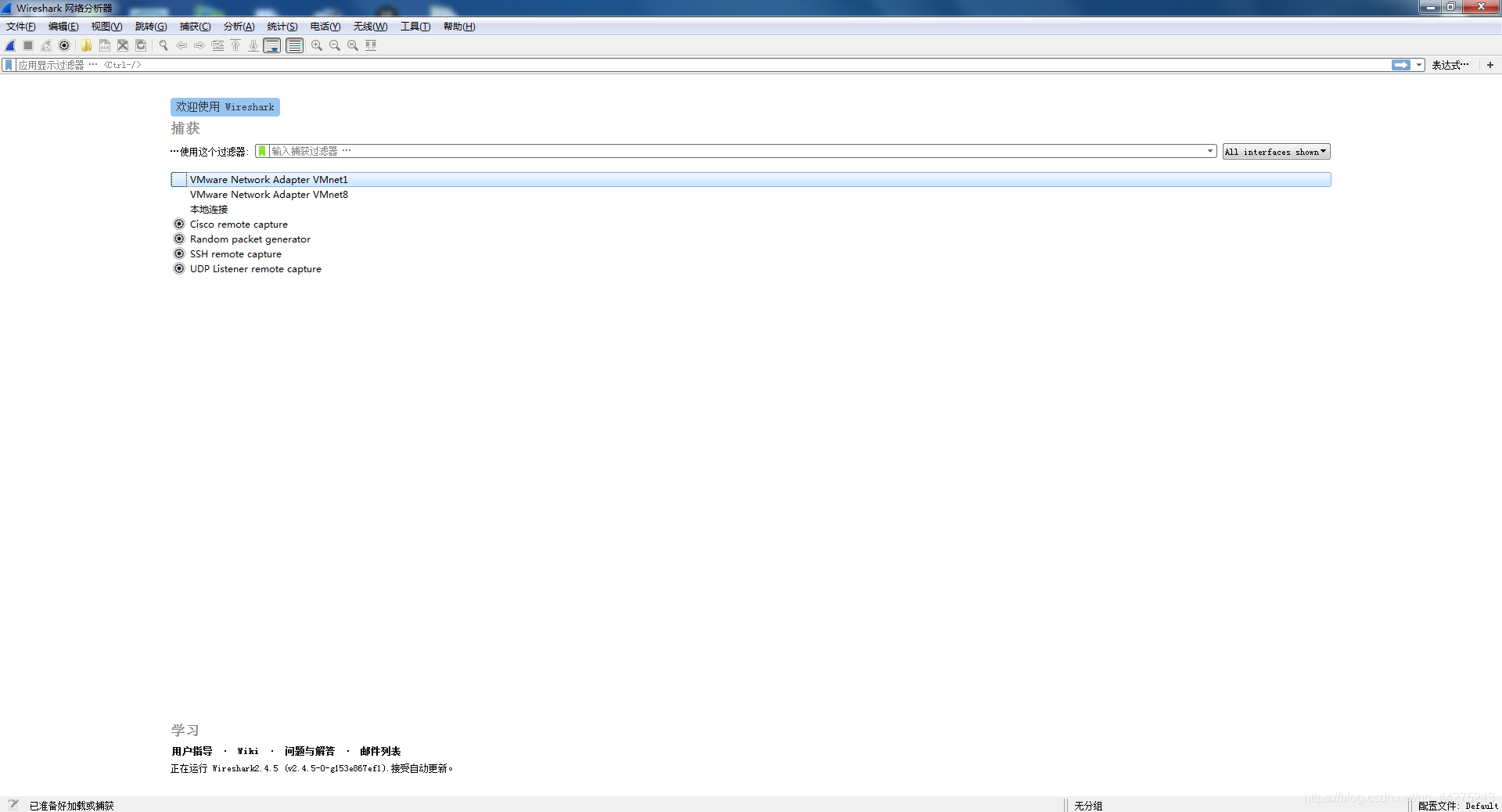

2.1 Сначала выберите интерфейс для мониторинга. Есть несколько способов:

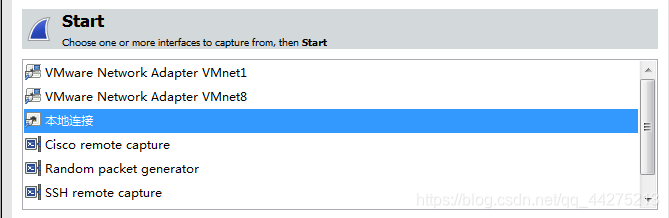

В интерфейсе, который можно открыть (примечание: в некоторых операционных системах требуется щелкнуть изображение правой кнопкой мыши и выбрать «Запуск от имени администратора»), выберите интерфейс, который вы хотите отслеживать, а затем нажмите «Пуск».

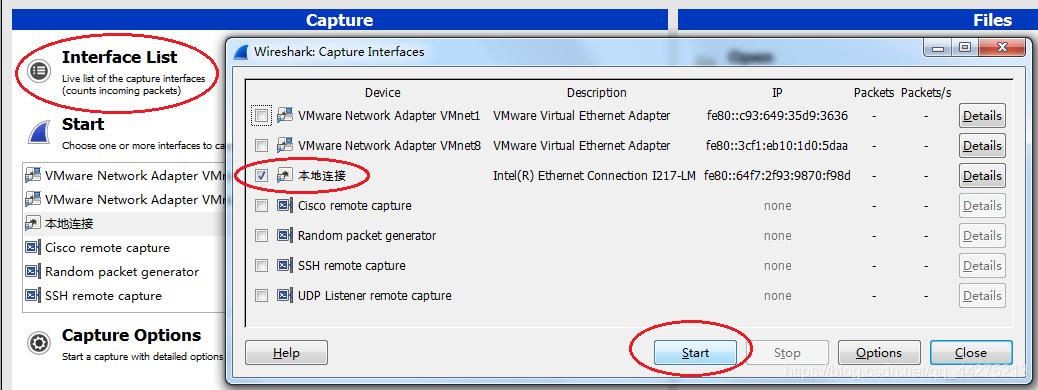

Вы также можете щелкнуть список интерфейсов, выбрать сетевую карту для мониторинга и нажать «Пуск».

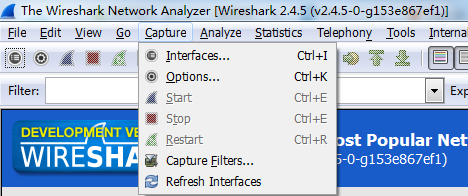

Вы также можете нажать на опцию захвата в меню и выбрать список интерфейсов.

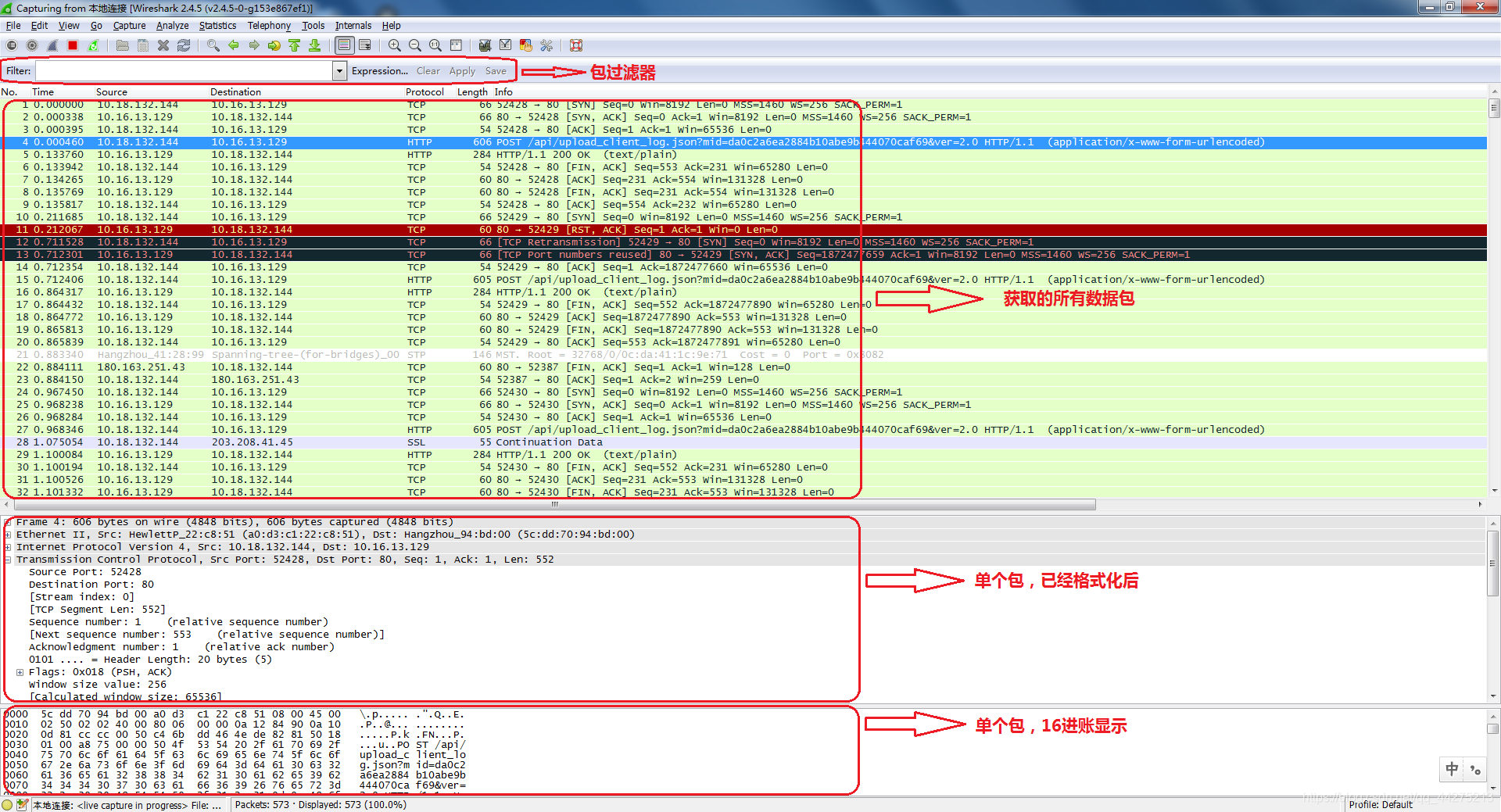

После выбора сетевой карты для мониторинга интерфейс выглядит следующим образом: все пакеты проходят через эту сетевую карту. См. введение к рисунку:

Часто используемые кнопки:

Первый столбец:

Первый — это список интерфейсов.

Второй - захват параметров фильтрации (это захват непосредственно по условиям фильтрации, мы не используем этот метод фильтрации), посмотрите конфигурацию, вы можете напрямую сохранить установленные вами условия фильтрации (мы поговорим о фильтрации правила позже), настройте правила сканирования.

Третий — «старт».

Четвертое – «Стоп».

Пятый — «перезахватить пакет».

Второй столбец: Откройте сохраненный файл пакета. Захваченный пакет можно сохранить и просмотреть в автономном режиме.

Столбец 3. Инструмент «Найти пакет»

Столбец 4: Стиль: нужно ли прокручивать вниз, какой пакет является последним.

Столбец 5: Увеличение и уменьшение масштаба

Столбец шестой: настройка правил фильтрации, цветов отображения и т. д.

Фактически, наиболее часто используются первые два столбца.3. Сначала просмотрите несколько пакетов данных, чтобы ознакомиться с Wireshark.

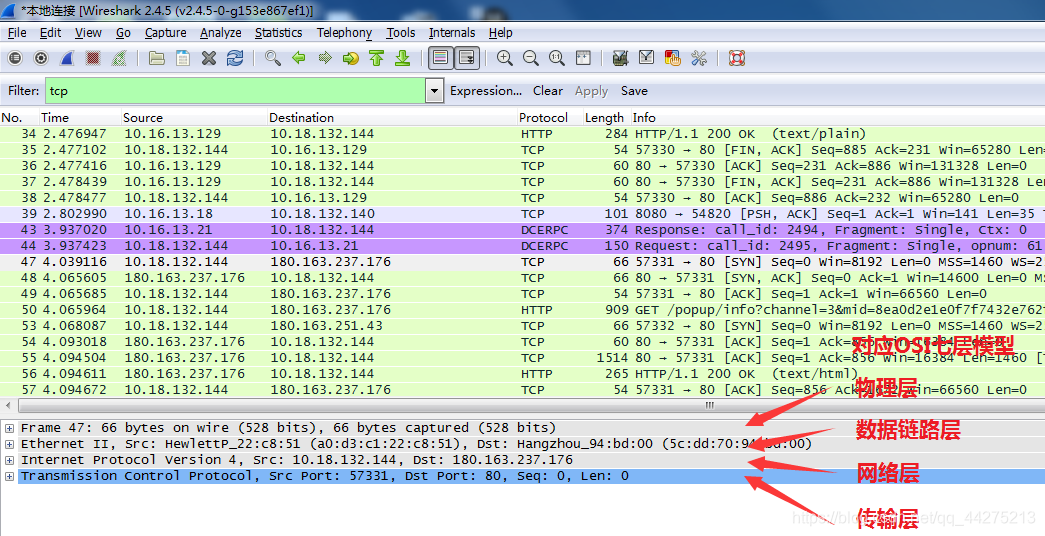

Взгляните на соответствие между форматированной частью одного пакета и OSI.

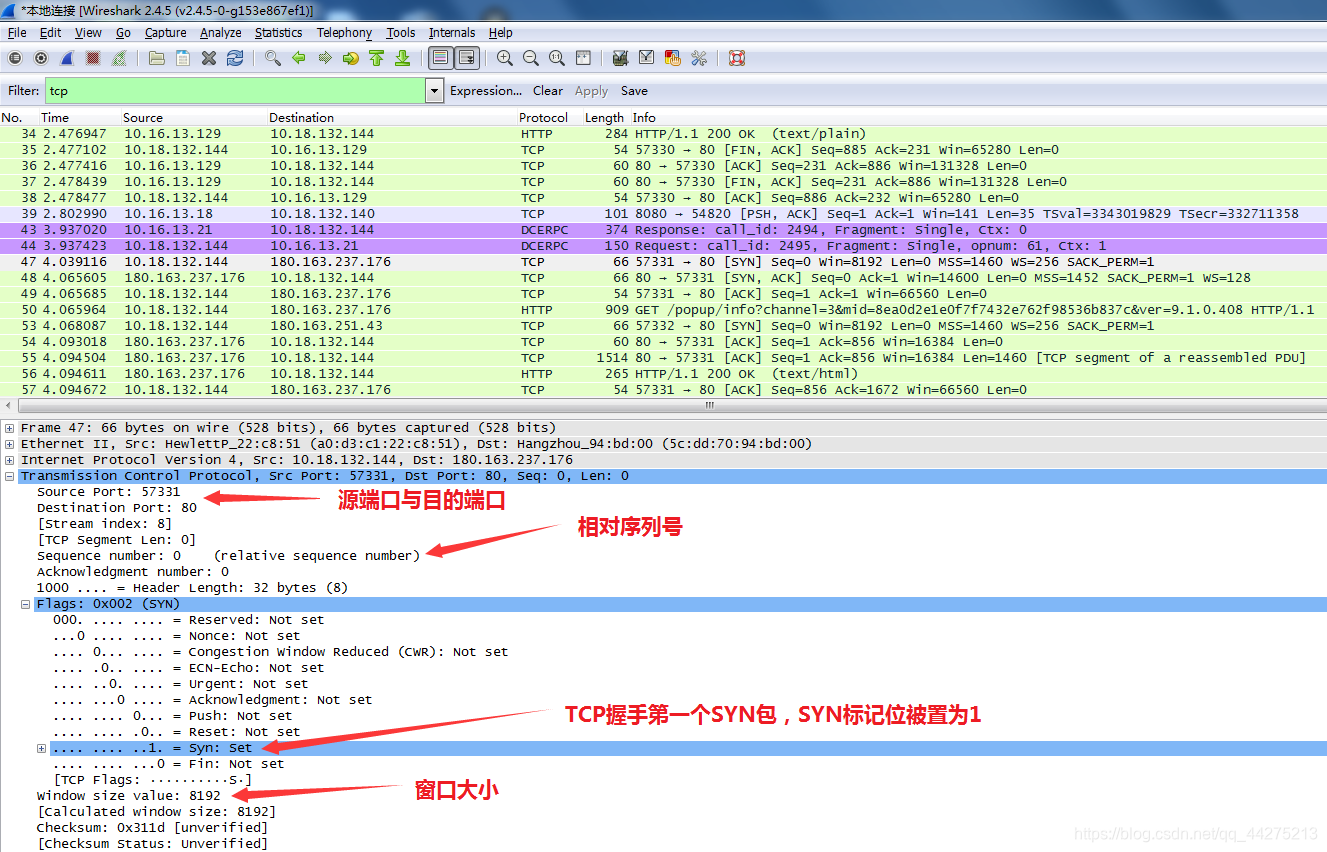

Пакет подтверждения TCP, посмотрите на следующие несколько маркеров, щелкните мышкой по пакету № 47,

Транспортный уровень пакета 47:

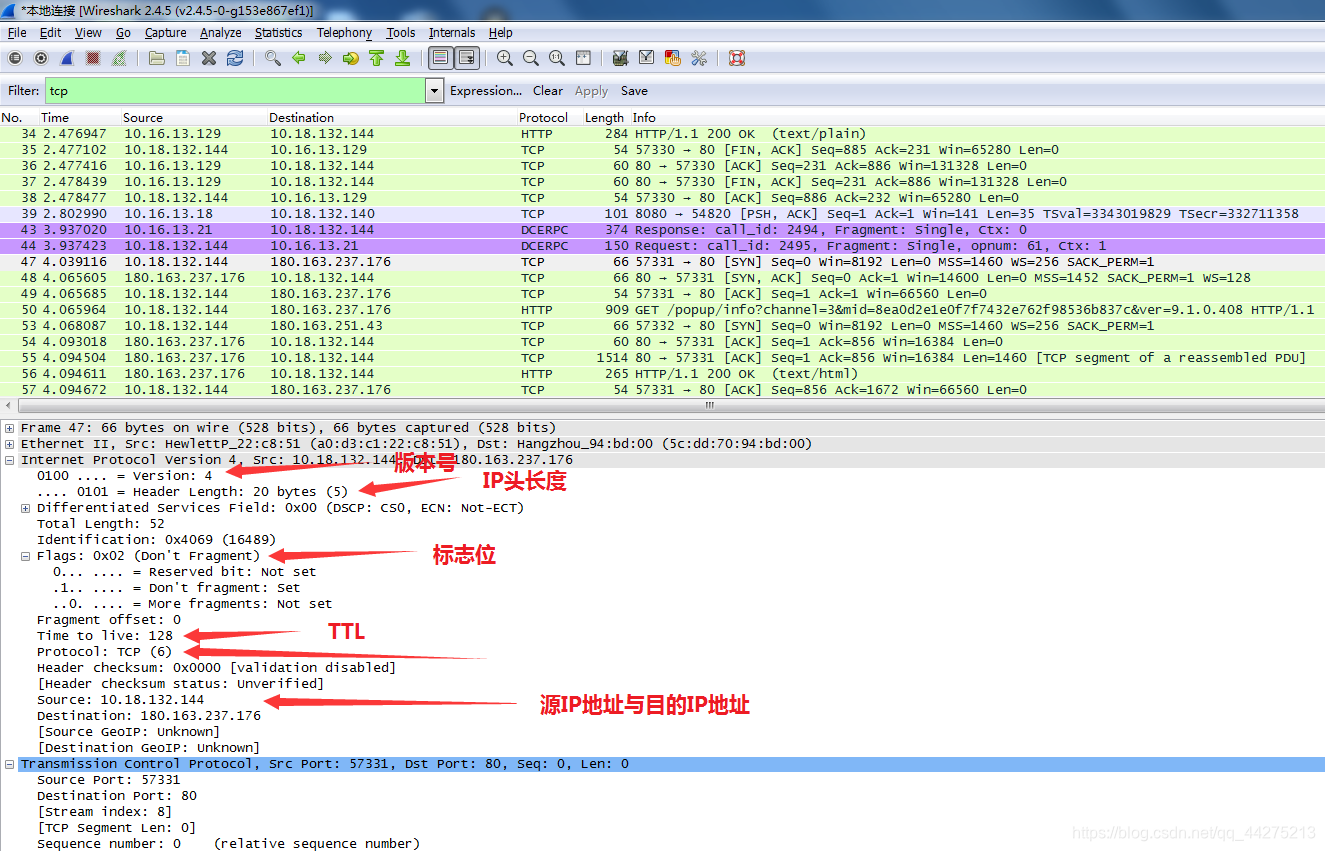

Сетевой уровень пакета 47:

Давайте посмотрим на другой пакет с данными прикладного уровня. Пакет № 985 представляет собой зашифрованный пакет данных. Данные в сети могут быть зашифрованы в соответствии с вашими потребностями. Мы поговорим об этом позже.

Давайте посмотрим на другой пакет запроса DNS, пакеты 45 и 46. Один — это запрос DNS, а другой — ответ DNS. Мы можем проверить доменное имя, чтобы проверить, так ли это. Вставьте сюда описание изображения

4.правила фильтрации Wireshark

На сетевой карте можно перехватить множество пакетов данных. Перечисленные выше — лишь некоторые из них. Чтобы увидеть, что вам нужно из десятков тысяч пакетов, необходимо использовать правила фильтрации. (То, о чем я говорю здесь, очень распространено и часто используется)

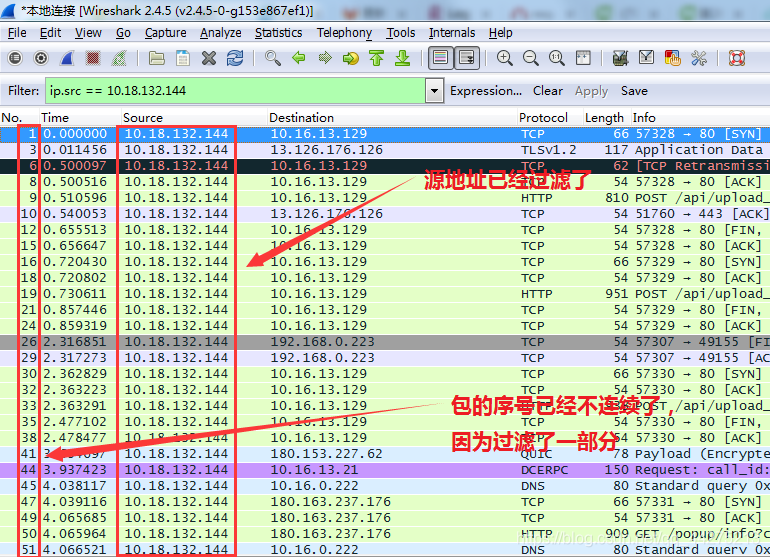

4.1 Фильтрация адресов

Фильтрация IP-адресов используется чаще. Введите условия фильтрации в поле «Фильтр»:

IP-адрес источника фильтра, синтаксис:

источникip:ip.src == IP или ip.src eq IP

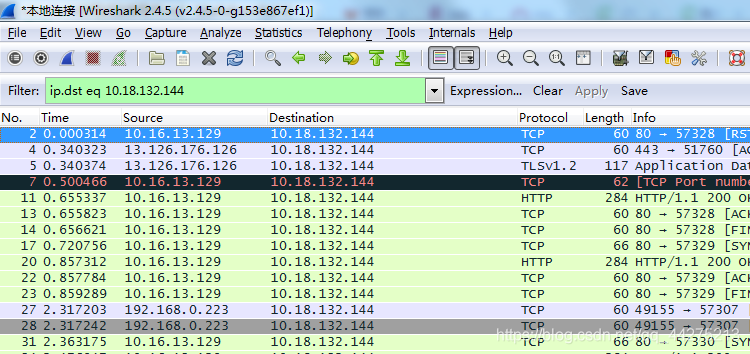

Цельip:ip.dst == IPили ip.dst eq IP

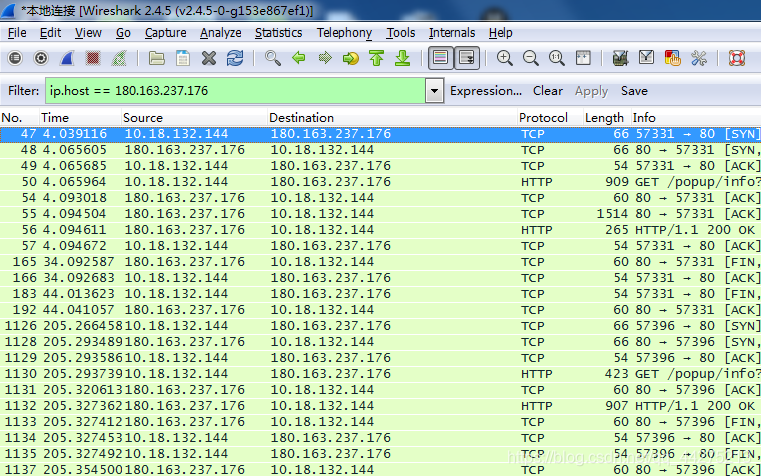

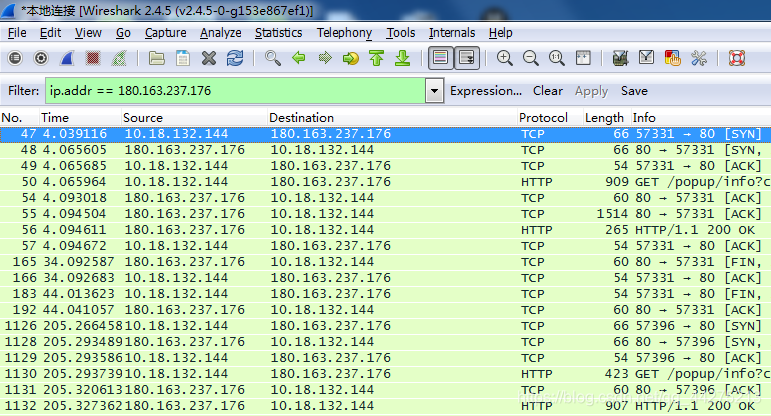

Укажите IP-адрес хоста, источник и место назначения: ip.host == IPили ip.host eq IP,или Для использованияip.addr

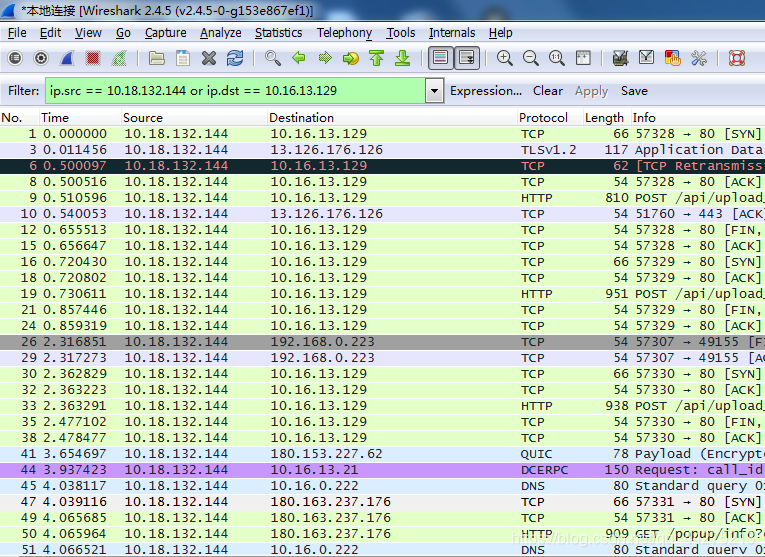

Указанный IP-адрес источника или указанный IP-адрес назначения: ip.src == IP or ip.dst == IP

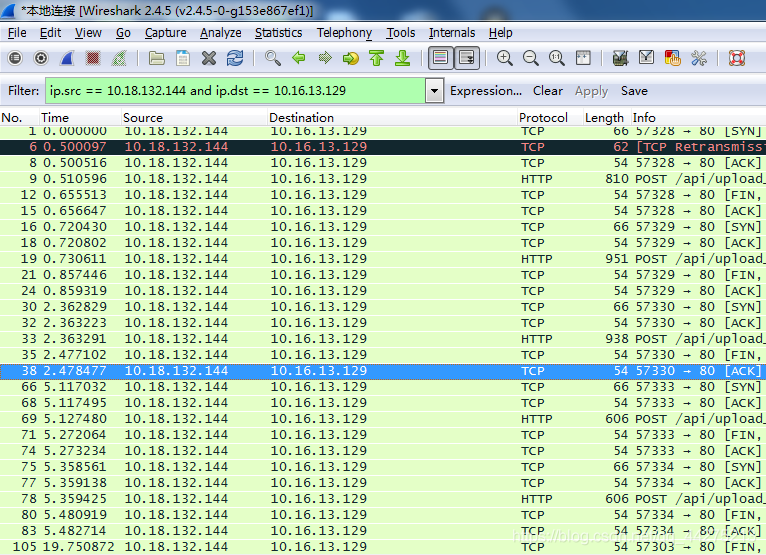

Указанный IP-адрес источника и указанный IP-адрес назначения: ip.src == IP and ip.dst == IP

Уровень IP также может следовать за фильтрацией полей IP-протокола.,Войти в фильтрip.Вы можете посмотреть другие варианты,Заинтересованные студенты могут попробовать:

MACФильтрация адресов,иip.Фильтрация аналогична,использоватьeth.XXX,Нетeth.host,Вы можете попробовать это сами,следующее:

eth.addr;eth.src;eth.dst

4.2 Фильтрация портов

Фильтрация портов очень часто используется,Чтобы указатьпротоколдаtcp还даudp,доступныйsrcport,dstport,port,портдоступныйотносительно последовательный>,>=,<,<=,==,eq,примерследующее:

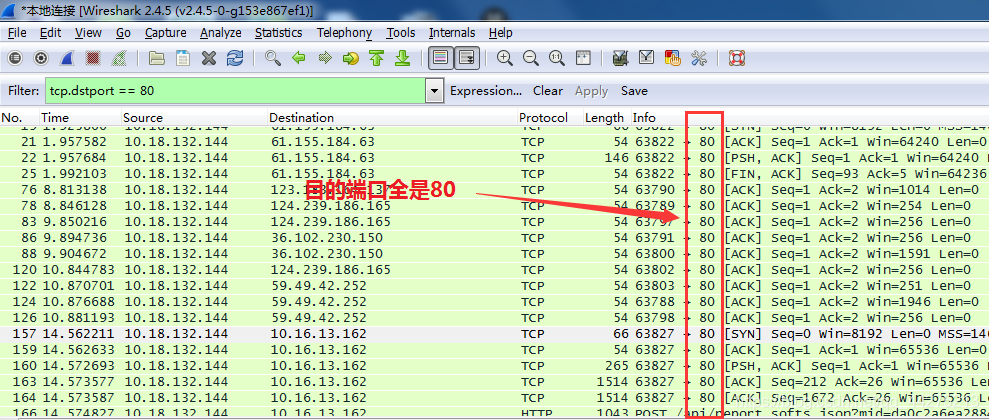

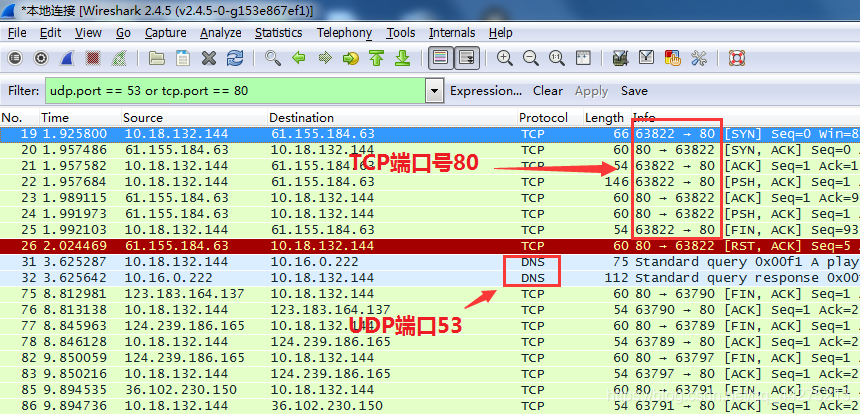

过滤Цельпортда80портtcpсообщение

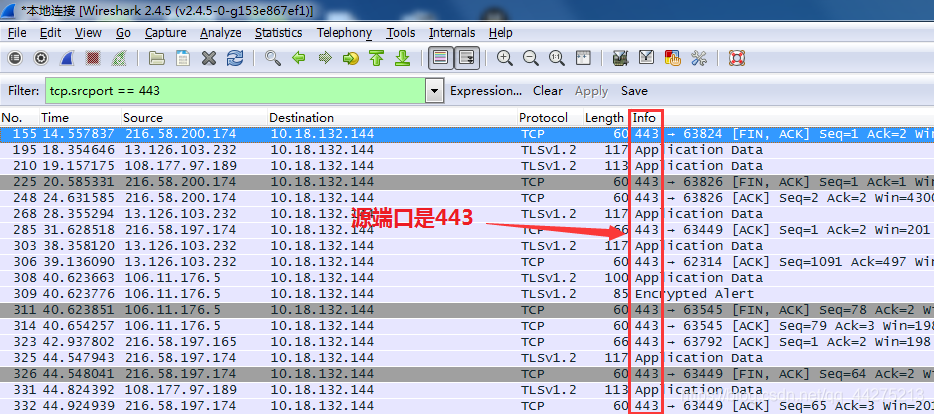

过滤источникпортда443изtcpсообщение

过滤портда80изtcpсообщение или者портда53изudpсообщение

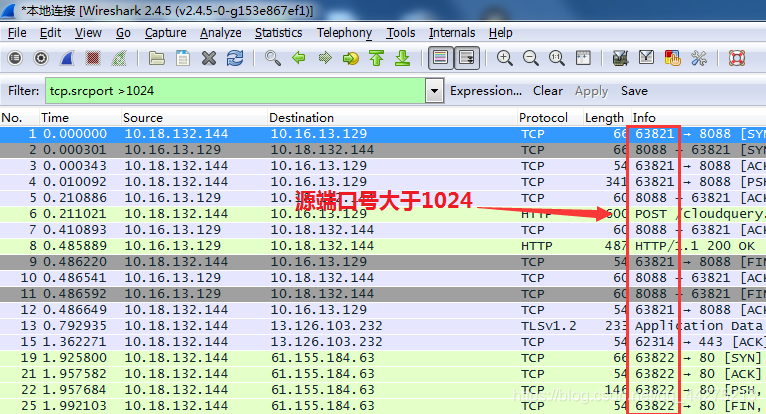

过滤источникпорт号大于1024изtcpсообщение

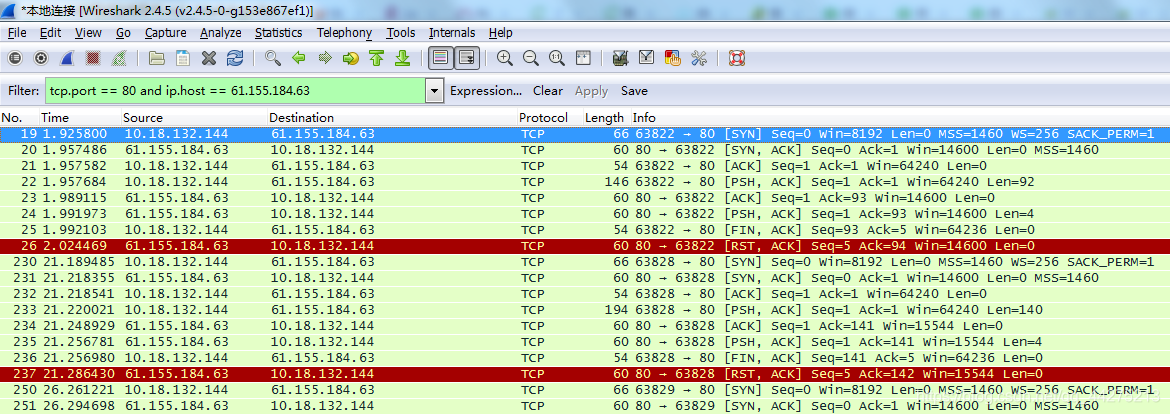

Добавьте IP-фильтрацию 4.1 и объедините ее с и для фильтрации пакетов порта 80 указанного сервера:

доступныйпротокол(tcp,udp),порт(srcport,dstport,port),относительно последовательный(>,>=,<,<=,==,eq)а такжеandиorлюбая комбинация,Фильтруйте ожидаемые сообщения.

4.3 Фильтрация протоколов

tcp,udp,arp,icmp,http,smtp,ftp,dns,msnms,ip,ssl,oicq,bootpждать。排除из化,Добавьте «!» и «not» впереди.

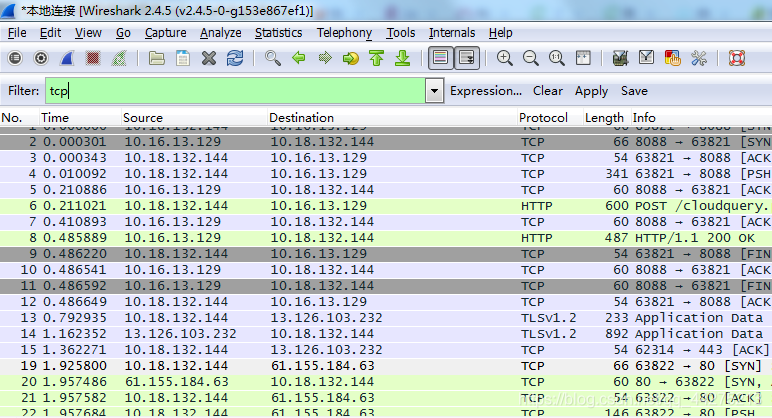

Отображать только TCP-сообщения

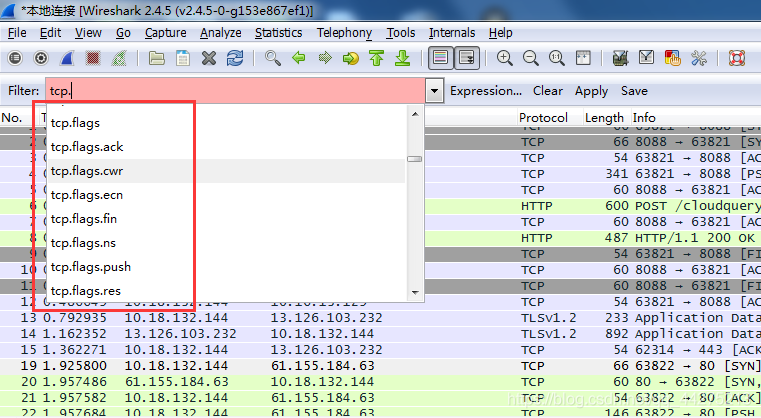

Поставьте «.» после tcp. Вы можете видеть, что вы можете фильтровать на основе полей протокола.

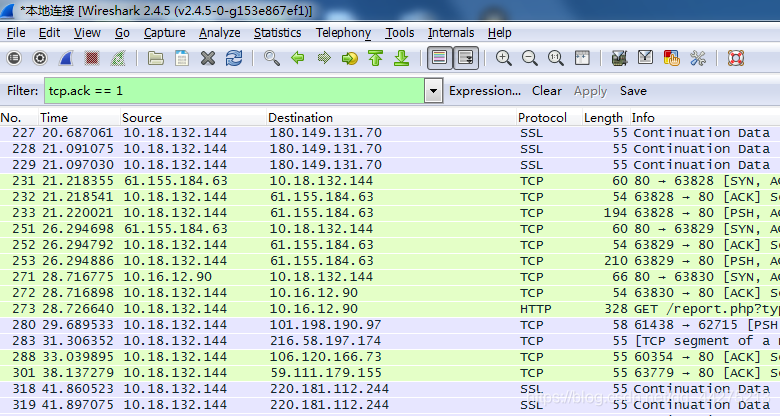

Например, если вы отфильтруете пакеты подтверждения, вы увидите, что все следующие пакеты — это пакеты с подтверждением == 1.

Фильтрация http-пакетов, DNS-пакетов и SSL-пакетов

4.4 Другие распространенные фильтры

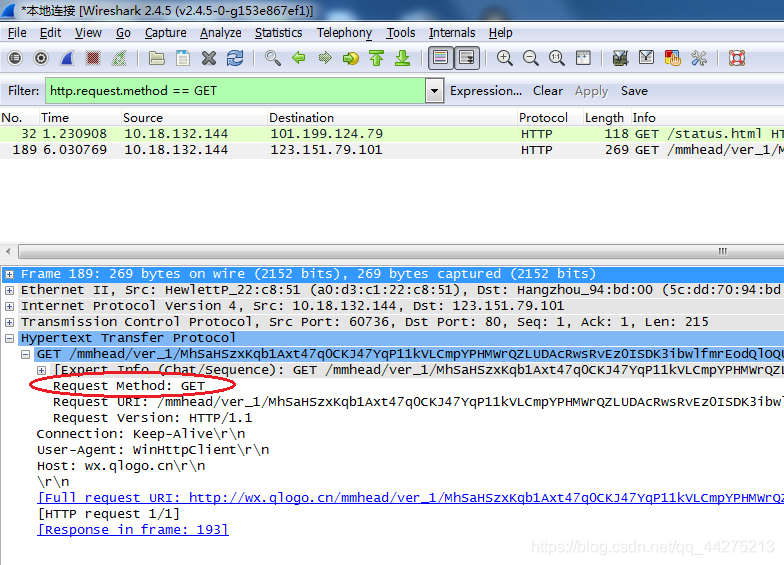

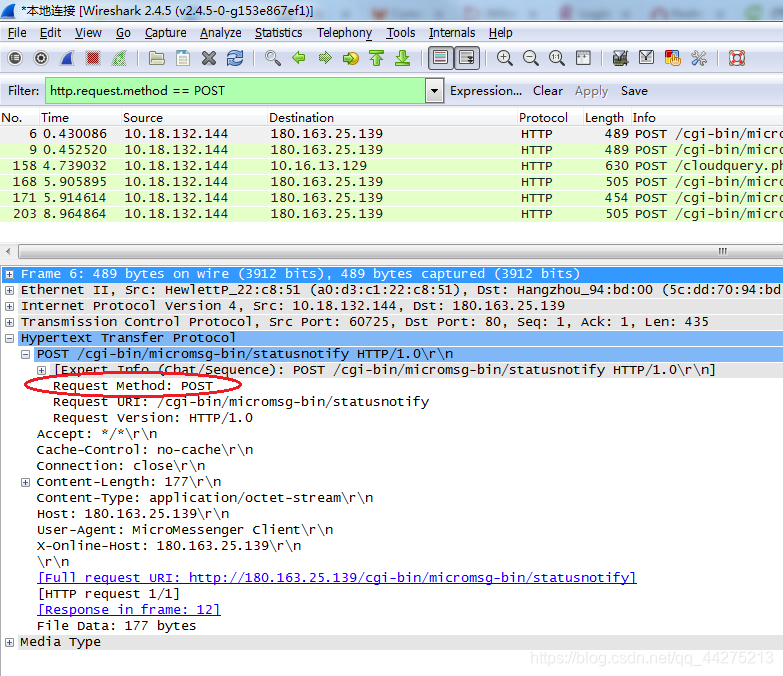

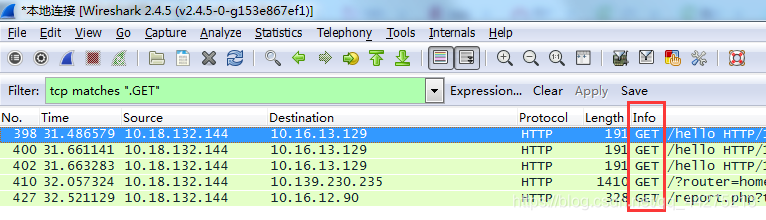

Фильтрация HTTP-запросов GET и POST, а также содержимого HTTP-фильтра.

http.request.method == GET

http.request.method == POST

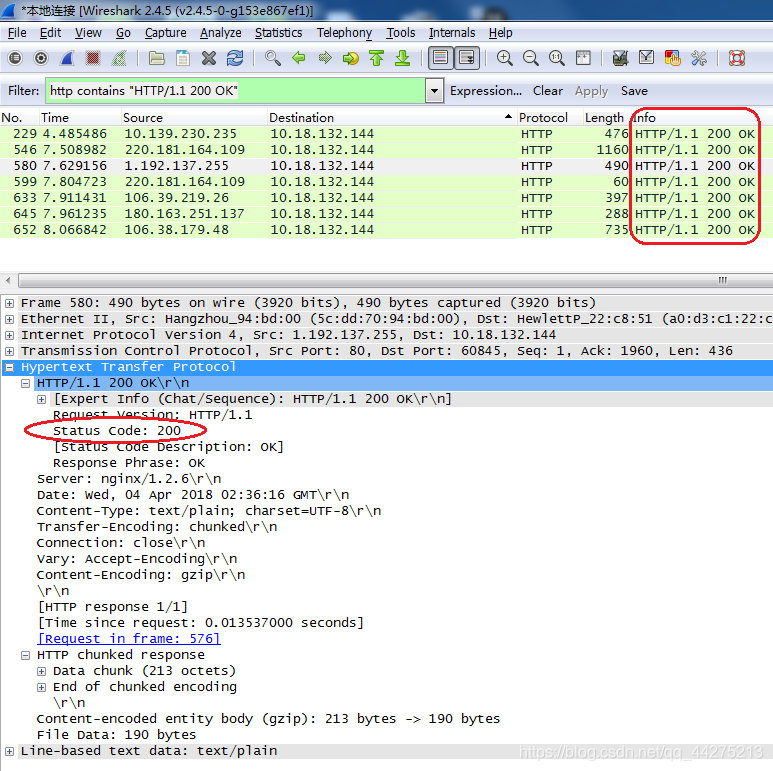

Фильтровать ответные пакеты протокола HTTP, код ответа 200.

http contains "HTTP/1.1 200 OK"

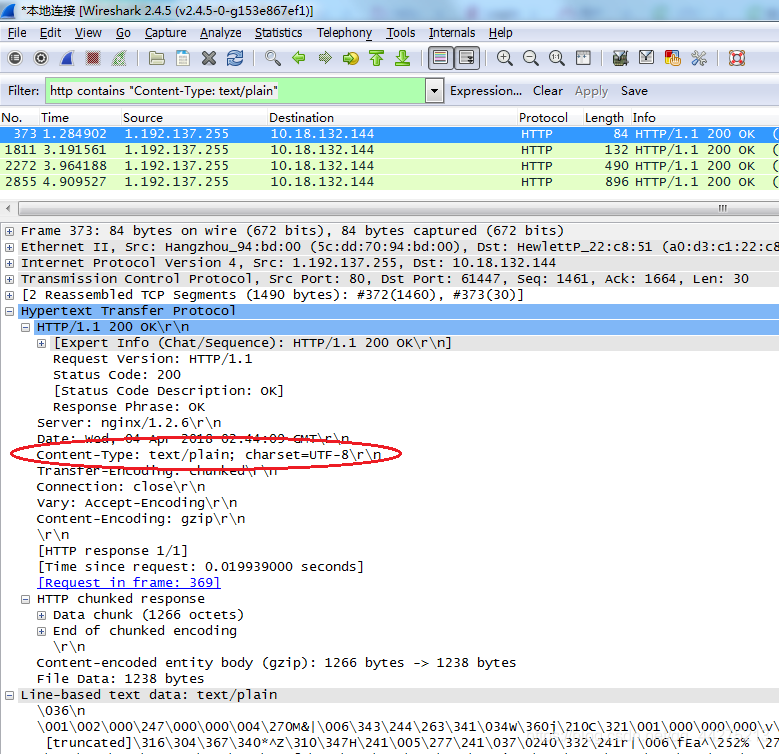

Используйте поле «Содержит» для фильтрации содержимого, например для фильтрации типа Content-Type протокола HTTP, Content-Type: text/plain содержит admin;

http contains "Content-Type: text/plain"

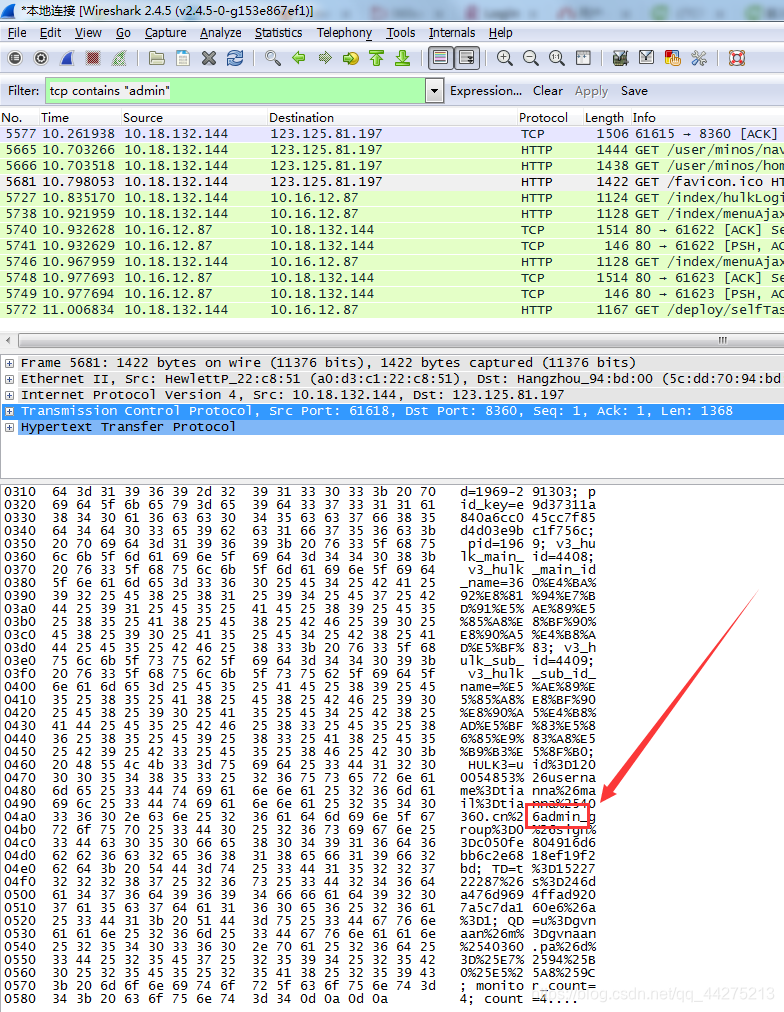

tcp contains "admin"

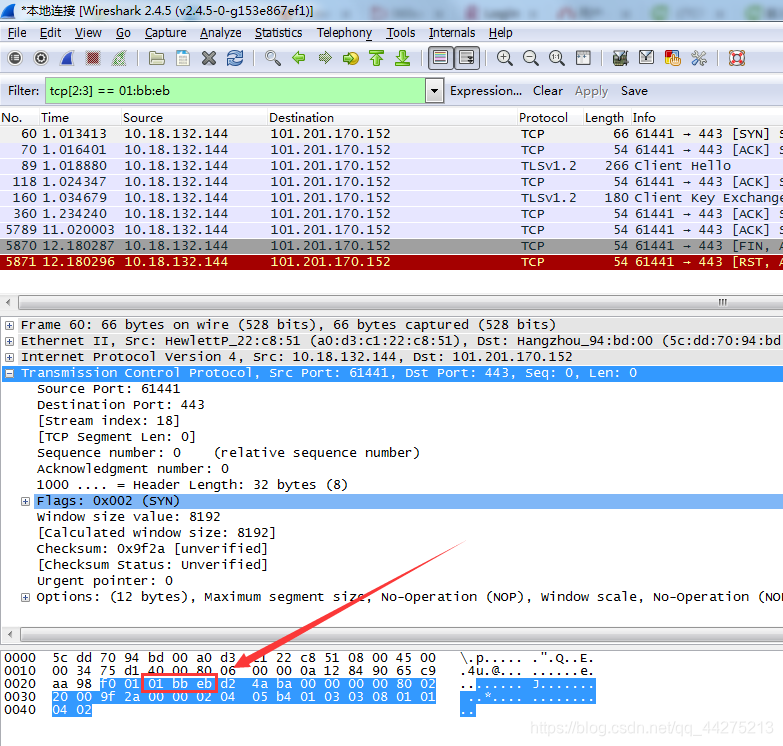

Указанное поле пакета фильтра: протокол [фактическая позиция: длина]

Например: протокол TCP, начиная со 2-го символа (начальная точка — 0, а не 1, это 2 — позиция смещения), длина — 3, содержимое — 01, bb, eb

tcp[2:3] == 01:bb:eb

Правила фильтрации поддерживают обычный синтаксис и используют совпадения, а не содержимое.

Например: TCP содержит поле пользователя.,tcp matches ".GET",да包含GETиз包,.GETда正则表达式,Если используетсяtcp contains ".GET",containsПучок.GETИсходная строка

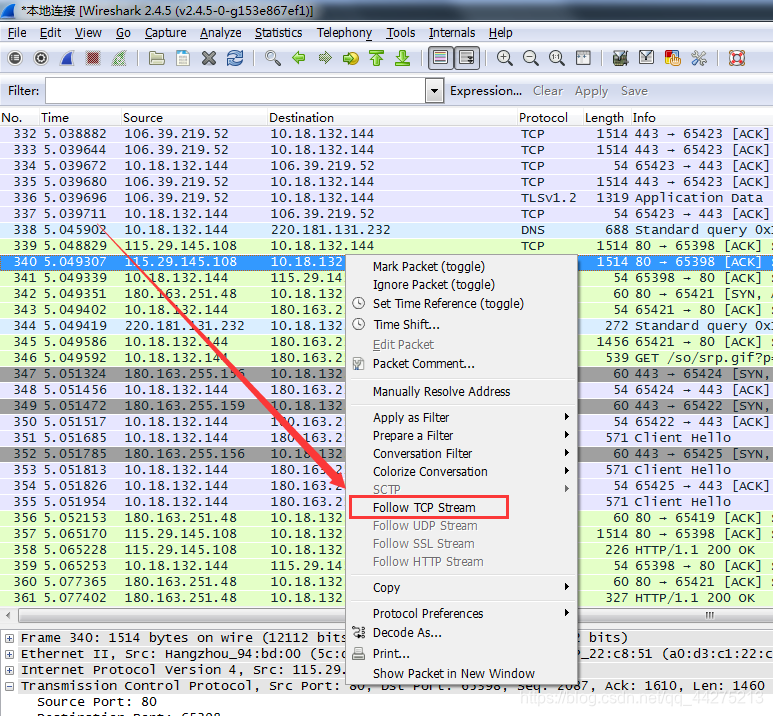

5. Просмотр потока

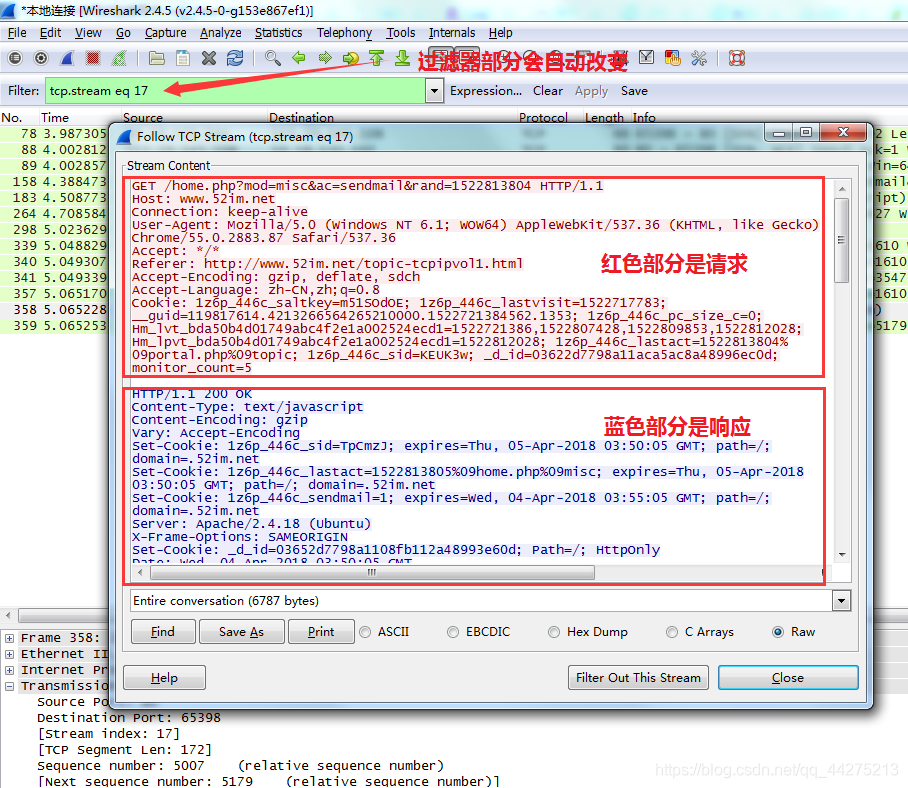

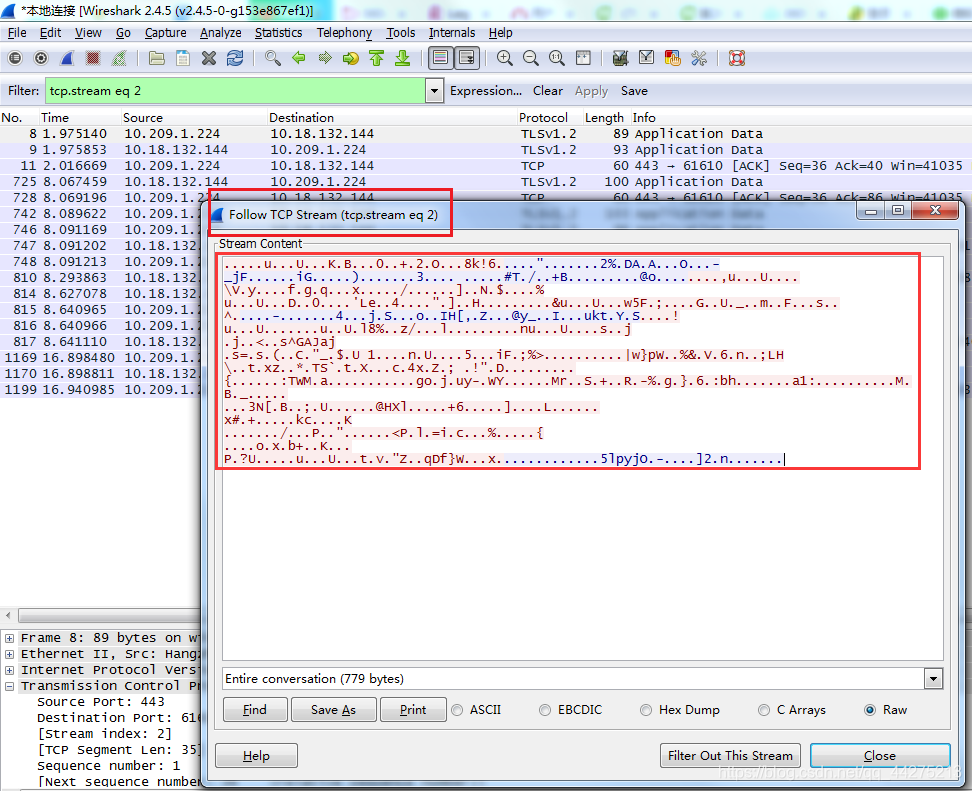

Чтобы определить местоположение пакета данных, щелкните правой кнопкой мыши, чтобы следовать различным протоколам, и выберите разные потоки для просмотра. Сначала мы можем выбрать поток TCP для отслеживания.

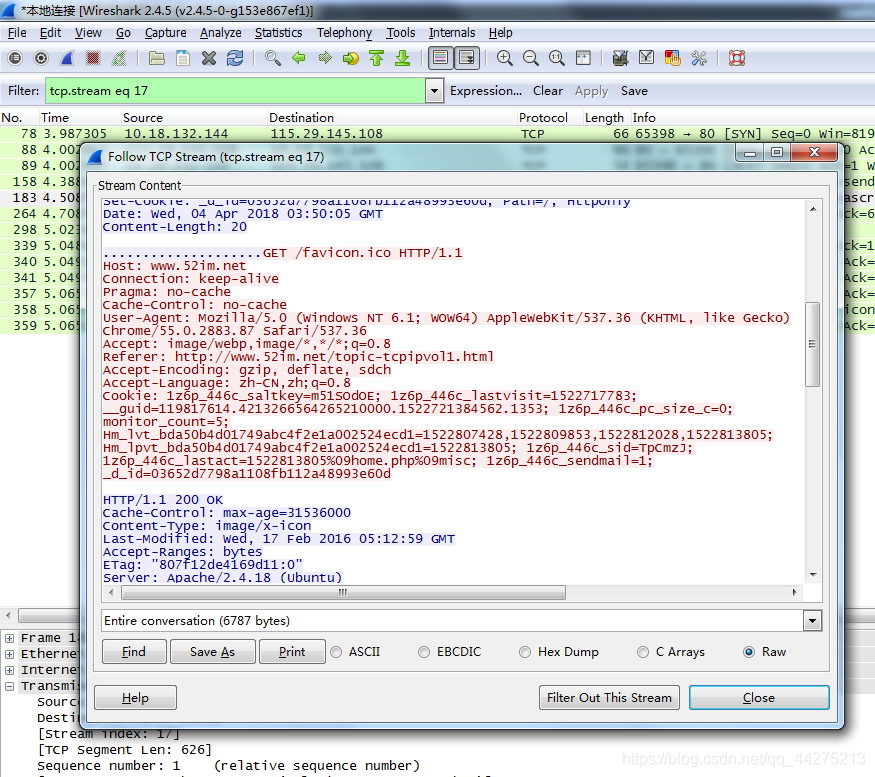

После нажатия вы увидите все запросы и ответы в этом TCP-потоке.

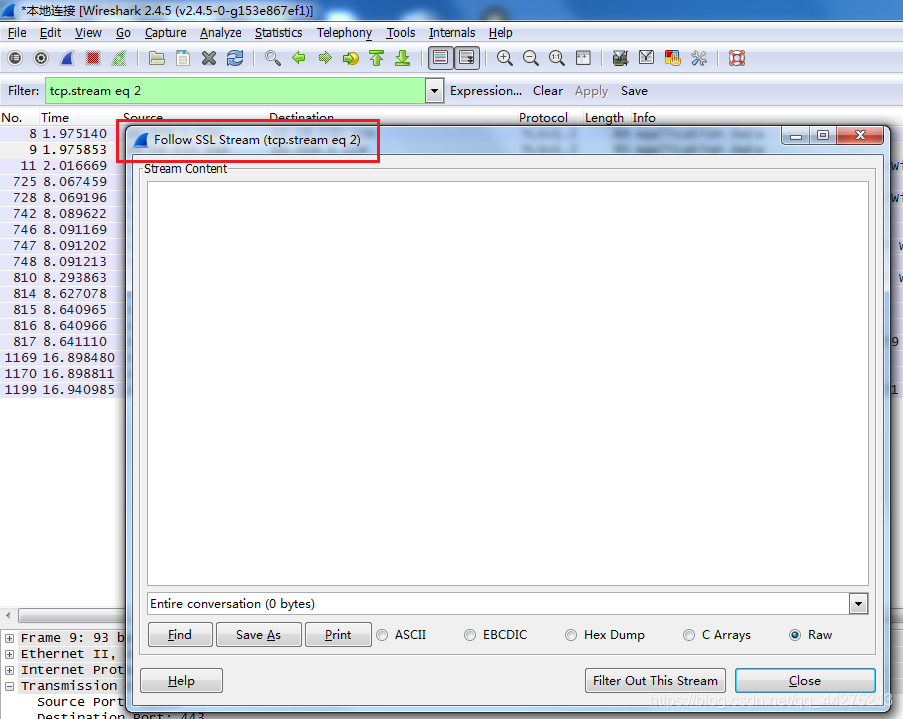

Некоторые потоки представляют собой зашифрованный текст и будут искажены при просмотре, например SSL. Если вы следуете за потоком SSL, представление будет пустым.

6. Сохранение пакета данных

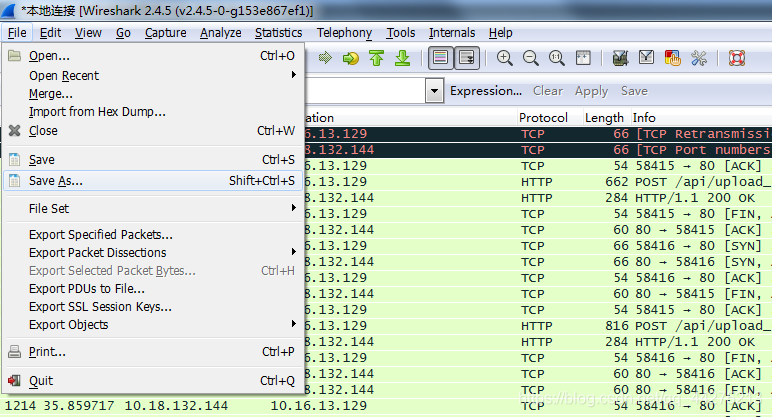

Wireshark может сохранять захваченные пакеты данных в файлы. Нажмите «Файл», чтобы сохранить/сохранить как захваченные пакеты данных, или вы можете открыть ранее сохраненные пакеты данных.

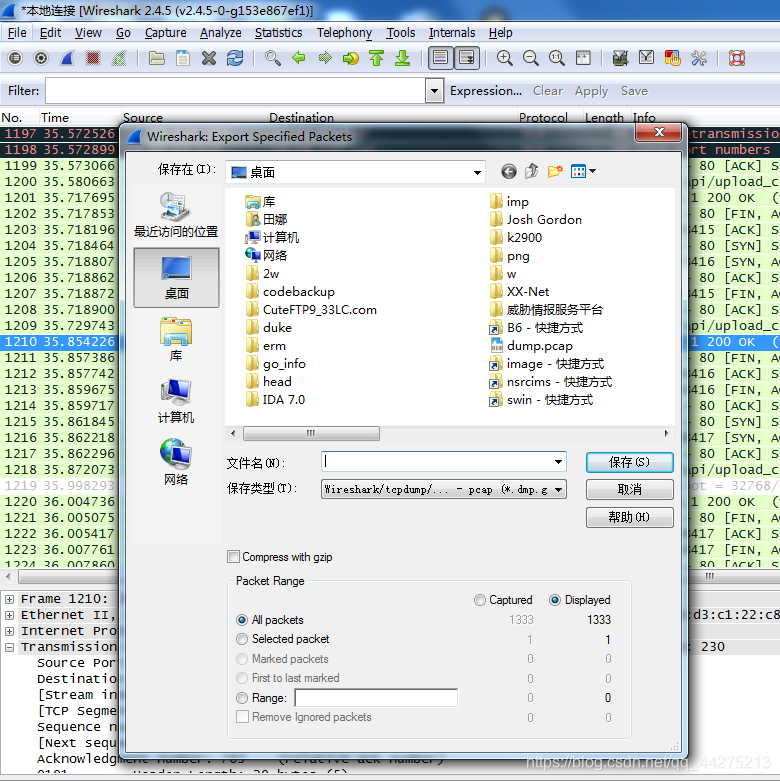

可以选择保存特殊из包Export Specified Packetes,Выберите нижеSelected packet选择你要保存из包。

иллюстрировать

Wireshark также можно установить под Linux:

yum install wireshark

yum install wireshark-gnome

Если вам нужен графический интерфейс и поддержка пользовательского интерфейса, вам необходимо установить gnome. В Linux мы сосредоточимся на другом инструменте захвата пакетов — tcpdump. Вы можете сохранить результаты и просмотреть их в Wireshark, о чем речь пойдет позже.

Базового использования Wiresharkd достаточно для анализа протоколов.

Подвести итог

Освоение использования Wireshark очень полезно при анализе сетевых данных.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами