Процесс Hell Gate внедряет официальный антивирусный плагин

Перед этим мы рассказали, как классифицировать встроенные команды, а также продемонстрировали работу BOF, чтобы избежать обнаружения и уничтожения. Однако эта операция, несомненно, неверна. Причина в том, что существует множество встроенных команд, и для этого используется BOF. каждая операция непреднамеренно, это очень проблема, чтобы решить эту проблему, в официальную версию 4.5 добавлена технология внедрения процессов, которая позволяет пользователям определять свои собственные, которые выпущены в официальном арсенале арсенала-комплекта. При загрузке большинство встроенных технологий кобальтового удара можно модифицировать.

Официальное внедрение процесса

Скомпилировать плагин

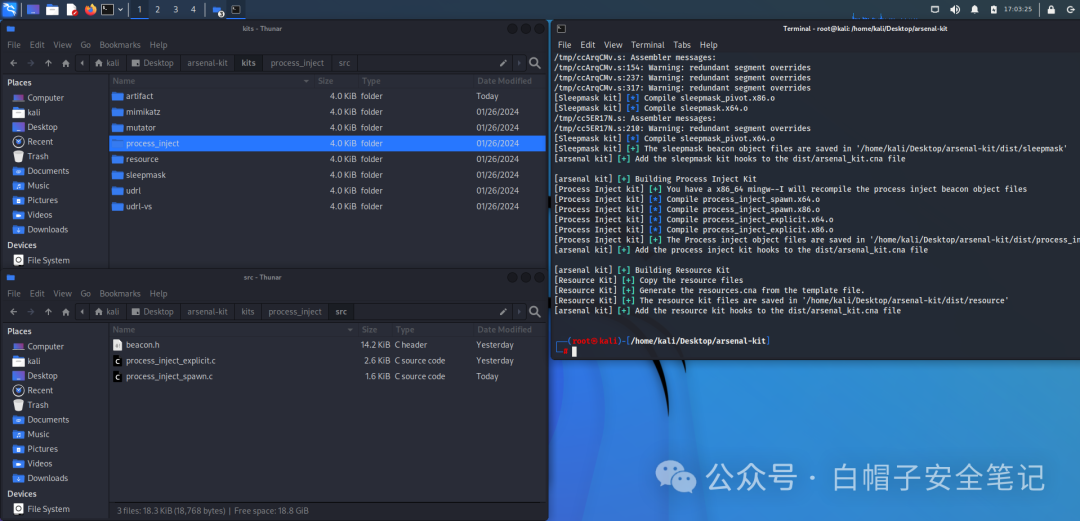

В части арсеналаprocess_inject мы используем kali для компиляции и загрузки в cobaltstrike. Эти два хука охватывают большинство встроенных команд.

Ссылки: Контроль процесса впрыска Поведение команд маяка и соображения OPSEC

Тестовый плагин

Загрузка плагина ProcessInject,Вы можете увидеть из консолиProcess Inject Kit Loaded

Мы выбираем команду,руководитьскриншотдействовать,Передняя и задняя часть соответствуют друг другуfork &fun注入和показать инъекцию:

[beacon] -> Explore -> Screenshot

[Process Browser] -> Screenshot (Yes)

Есть только один вид,мы нашли,Использование плагина Официальное внедрение процесса все еще проверяется.,Нам приходится использовать другие способы реализации хуков.

Внедрение процессов с помощью системных вызовов

использоватьврата в адвыполнитьКосвенный вызов системы,использоватьx64 MinGWруководитькомпилировать:

x86_64-w64-mingw32-gcc -c process_inject_spawn.c -o process_inject_spawn.x64.o -masm=intel

x86_64-w64-mingw32-gcc -c process_inject_explicit.c -o process_inject_explicit.x64.o -masm=intelЗамените исходный скомпилированный файл, перезагрузите плагин и снова сделайте снимок экрана. Мы обнаружили, что мониторинг Защитника успешно обошёлся:

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами