Простой и удобный в использовании плагин повышения привилегий CobaltStrike.

Привет всем, меня зовут 3had0w. Сегодня я хотел бы поделиться с вами плагином пост-проникновения CobaltStrike (PostExpKit), который я писал недавно. На данный момент доработан только модуль повышения привилегий, а остальные функции модуля находятся в разработке. еще пишется и тестируется...

Зачем писать этот плагин?

Потому что я раньше пользовался плагинами от других мастеров и обнаружил, что они не очень полные. Многие часто используемые экспы недоступны, да и я не привык их использовать. Некоторые коды плагинов тоже могут не быть скопированы. были протестированы и вообще не могут быть использованы, поэтому я хочу использовать их на основе своих собственных. Используйте свой опыт и привычки, чтобы написать плагин повышения привилегий, который подойдет для вашего собственного использования.

Я написал этот плагин только для того, чтобы более эффективно проводить тесты на повышение привилегий, но он не включает в себя часть, предотвращающую убийства. В реальном бою вам все равно придется посмотреть, с какими сценариями вы столкнетесь, а затем провести тест на основе своих. накопленный практический опыт... ..

Знакомство с возможностями и функциями плагина

плагин написан на основе принципов OPSEC,Нам следует стараться избегать его использования при выполнении постпроникновения.fork&runкоманды режима,Старайтесь избегать использования процессов высокого риска, таких как cmd.exe и powershell.exe, для выполнения команд и инструкций под Beacon.,Это позволяет эффективно избежать обнаружения и перехвата AV/EDR...

https://www.cobaltstrike.com/help-opsec

https://hausec.com/2021/07/26/cobalt-strike-and-tradecraft/

Плагины в основном используют следующие методы выполнения, выбирать их рекомендуется по порядку:

BOFПамять выполнение (inline-execute)

NETПамять выполнения (InlineExecute-Assembly)

NETПамятьexecute (execute-assembly)

Выполнение отражения DLL (bdllspawn)

EXE Память исполнение (BOFRunPortable)

Выполнение посадки EXE (sharpcmd, оболочка)

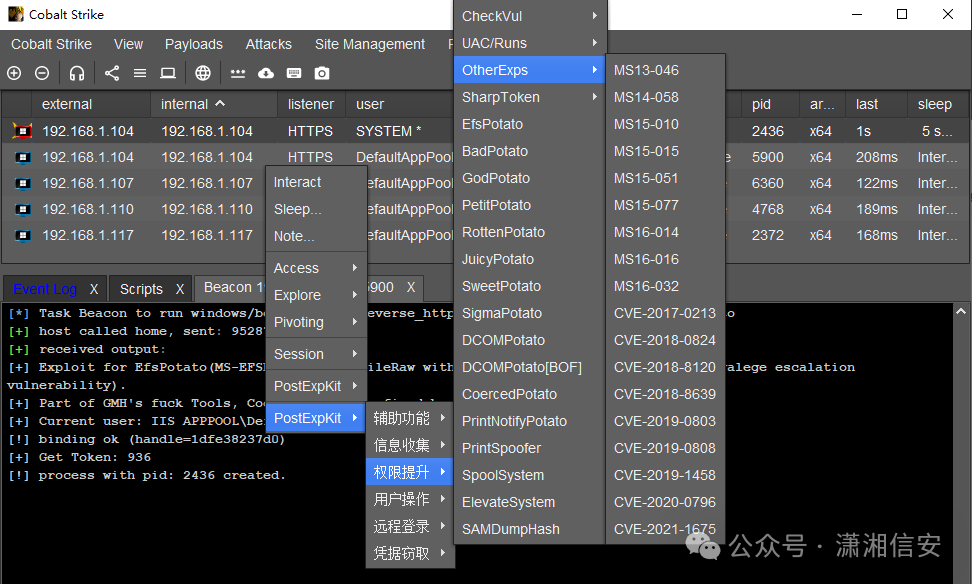

[...SNIP...]На данный момент модуль повышения привилегий плагина в основном включает в себя следующие общие функции:

1. Сканировать каталоги, доступные для чтения и записи указанному пользователю.

2. Проверьте наличие уязвимостей/неправильных конфигураций, которые можно использовать.

3. Память Выполнить EXE/.NET файлы

4. Коллекция из 10 техник обхода UAC

5. Перечислите все обезличенные токены/эксплойты

6. Прочтите реестр SAM, чтобы получить хеш-значение.

7. Общий инструмент MS/CVE Elevation Utility

8. Часто используемый инструмент для приложений по повышению прав на картофель

9. Исполняемая команда повышения привилегий Potato/онлайн

[...SNIP...]

Демонстрация некоторых функций модуля повышения привилегий

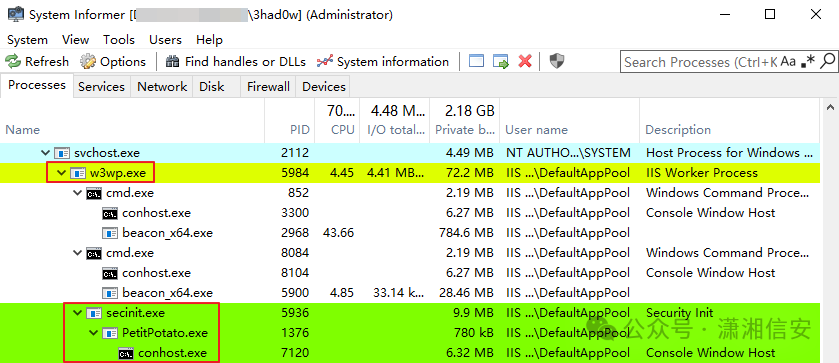

В качестве примера мы возьмем картофель EfsPotato. Вы можете выбрать команду для выполнения команд или шелл-код для прямого выхода в Интернет в различных сценариях. Это чисто полуавтоматическая и дурацкая операция. Вы можете получить систему всего за несколько кликов.

команда выполнения команды:

Шелл-код подключается напрямую:

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами