Принцип и проверка уязвимости загрузки файла тестирования на проникновение (5) - уязвимость синтаксического анализа файлов Nginx

Конфигурация Nginx

Операционная платформа: Ubuntu14.

docker pull ubuntu:14.04.5

Используйте docker run -d -it-p локальный порт: 80 ubuntu: 14.04.5, чтобы запустить образ.

Используйте docker exec -it идентификатор контейнера /bin/bash для входа в контейнер.

Затем используйте следующий оператор для установки соответствующей среды:

apt-get update # источник обновления

apt-getinstall vim #установить ВИМ

apt-getinstall nginx#Установить nginx

service nginx start #Запускаем службу nginx

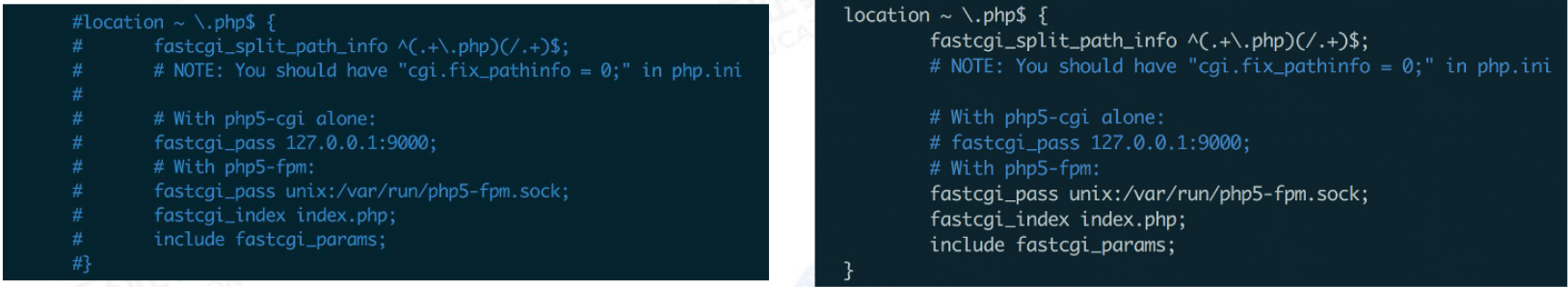

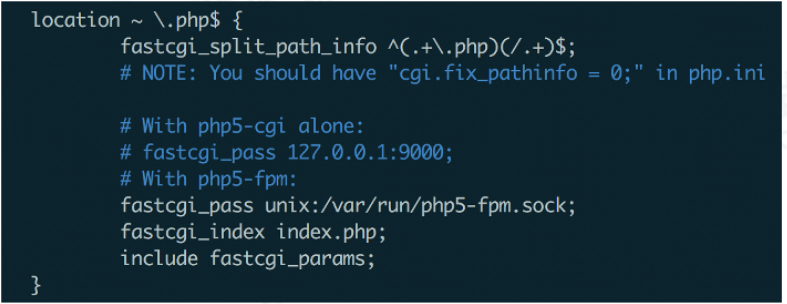

apt-get install php5-fpm#Установить php5-fpmНедавно установленный Nginx не может анализировать PHP, и ему необходимо изменить файл конфигурации:

/etc/nginx/sites-available/default:

Два способа запуска Nginx:

Если пятая линия включена, она будет запущена в режиме tcp, а php-fpm будет локально прослушивать порт 9000.

Если открыта предпоследняя строка, она запускается с использованием метода сокета.

Теперь используйте /etc/init.d/php5-fpm start, чтобы запустить веб-сервис.

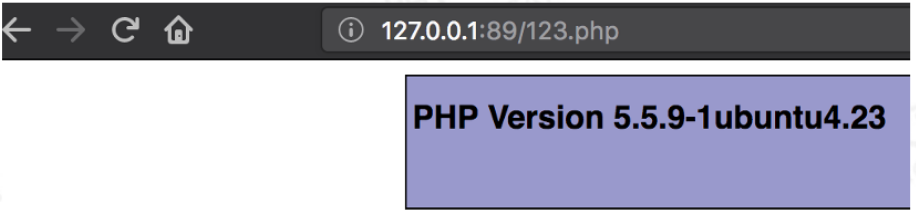

Затем напишите тестовый php-файл в веб-каталоге и перезапустите службу nginx.

Попробуйте получить доступ, если проблему можно решить, значит, конфигурация среды прошла успешно.

Сопутствующий каталог

/usr/share/nginx/html#Веб-каталог по умолчанию

/etc/nginx/# Каталог файлов конфигурации

/etc/php5/fpm # phpКаталог файлов конфигурации

/var/log/nginx/access.log#Журнал доступа

/var/log/nginx/error.log # журнал ошибокУязвимость анализа файлов Nginx

1. Для любого имени файла уязвимость синтаксического анализа заключается в добавлении /any file name.php в конце. Например, исходное имя файла — test.jpg, которое можно добавить как test.jpg/x.php для атаки синтаксического анализа. .

2. В более ранних версиях Nginx вы можете добавить %00.php после любого имени файла для выполнения атак синтаксического анализа.

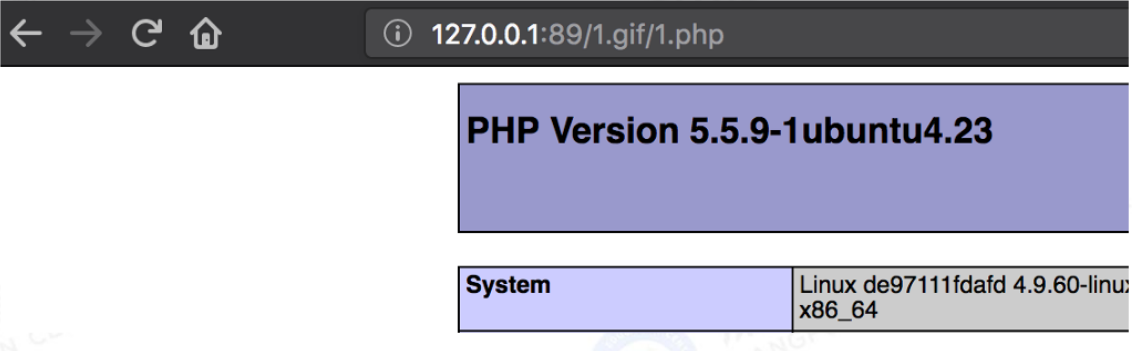

В Nginx при запросе файла /shell.gif добавьте в конце *.php, то есть /shell.gif/1.php, который может выполняться как PHP-код.

Как и Apache, Nginx также идентифицирует файлы через mime.types, и файлы находятся в /etc/nginx/mime.types.

Принципиальный пример

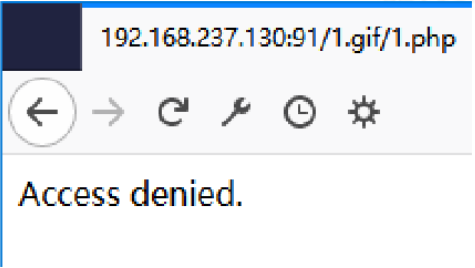

Создайте файл 1.jpg, а затем откройте 1.jpg/1.php, и он отобразит: «Доступ запрещен».

После того, как Nginx получил путь к файлу /1.jpg/1.php и увидел, что суффикс — .php, он подумал, что это файл PHP, и передал его PHP для обработки. Когда php увидел, что /1.jpg/1.php не существует, он удалил последний /1.php. Когда он увидел, что /1.jpg существует, он расценил /1.jpg как файл, который нужно выполнить, и потому что. суффикс был jpg, PHP считает, что это не файл PHP, поэтому возвращает «Доступ запрещен».

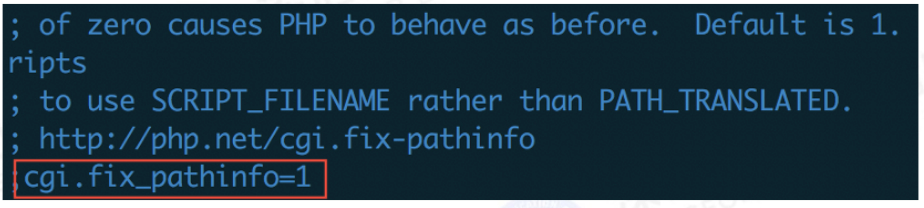

cgi.fix_pathinfo, это значение по умолчанию равно 1, что означает, что оно включено.

Цель: «Восстановить» путь к файлу.

Когда PHP обнаруживает путь к файлу «/aaa.xxx/bbb.yyy/ccc.zzz», если «/aaa.xxx/bbb.yyy/ccc.zzz» не существует, последний «/ccc.zzz» будет удалено «Тогда судите об этом как о файле» /aaa.xxx/bbb .yyy» существует. Если он существует, рассматривайте «/aaa.xxx/bbb.yyy» как «/aaa.xxx/bbb.yyy/ccc.zzz». Если «/aaa.xxx/bbb.yyy» все еще Если это не существует, продолжайте удалять «/bbb.yyy» и т. д.

Конфигурацию cgi.fix_pathinfo можно изменить в php.ini, и она включена по умолчанию.

/etc/php5/fpm/php.iniПо умолчанию — 1, никаких изменений не требуется.

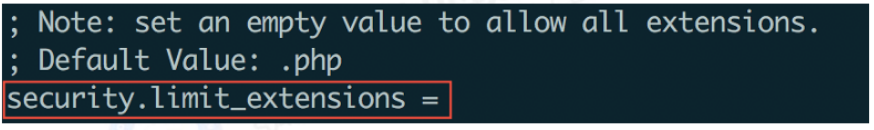

Настройте security.limit_extensions в /etc/php5/fpm/pool.d/www.conf, чтобы разрешить анализ файлов других форматов в PHP.

Посетите 1.jpg/1.php еще раз

Метод устранения уязвимостей при разборе файлов

1. Установите значение cgi.fix_pathinfo в файле php.ini равным 0. Таким образом, когда PHP анализирует такой каталог, как 1.jpg/1.php, будет отображаться 404, пока 1.php не существует.

2. Установите значение после Security.limit _extensions в /etc/php5/fpm/pool.d/www.conf на .php.

Некоторые изображения в этой статье взяты из учебного курса для сертифицированных инженеров службы безопасности Sangfor. Они предназначены для удобства личного изучения и использования и не предназначены для коммерческого использования! ! ! ! Текстовый контент набран лично мной, а не перенесен напрямую! Если есть какие-либо нарушения, пожалуйста, свяжитесь с нами, чтобы удалить их! ! !

Информация, представленная в этом документе, предназначена только дляОбразовательные цели и тестирование на проникновение с явным разрешением。любой несанкционированныйиспользовать Использование технической информации в этом документе строго запрещено.,И может нарушать «Сетевой закон Китайской Народной Республики» и связанные с ним законы и правила. использовать Студенты должны использовать полученные знания законно и в соответствии с требованиями закона.,Он не может использоваться для незаконного вторжения, разрушения информационных систем и других злонамеренных действий. Мы настоятельно рекомендуем всем читателям соблюдать местные законы и этические правила.,Исследуйте информационные технологии в пределах правовых границ.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами