Пообщайтесь, не убивая троих

Технические статьи Crow Security предназначены только для справки. Информация, представленная в этой статье, предназначена только для сотрудников сетевой безопасности, которые могут обнаруживать или обслуживать веб-сайты, серверы и т. д. (включая, помимо прочего), за которые они несут ответственность. Пожалуйста, не используйте эту информацию. в статье без авторизации. Техническая информация для выполнения интрузивных операций в любой компьютерной системе. Пользователь несет ответственность за любые прямые или косвенные последствия и убытки, возникшие в результате использования информации, представленной в настоящей статье.

Crow Security имеет право изменять, удалять и интерпретировать эту статью. Если вы перепечатываете или распространяете эту статью, вы должны обеспечить целостность статьи. Перепечатка без разрешения запрещена.

Инструменты, представленные в этой статье, предназначены только для обучения и не могут использоваться для других целей. Удалите файлы инструментов в течение 24 часов! ! !

Автор этой статьи: zedxx10, эта статья предоставлена zedxx10, спасибо за вашу статью!

1. Предисловие

В этой статье в основном объясняются и отображаютсяcobalt strikeПротивостояние основным зарубежным странамedrИ широкомасштабное антивирусное программное обеспечение.тест Эффект。

- использовано в этой статье

cobalt strikeЛошади:кобальтовый страйк, открытие 4,5 секунды(Полностью удалить версию функции ),cobalt strike 4.7а такжеcobalt strike 4.9。 - тест

edr sentelone。Убить программное обеспечениеkb endpoint,eset smart。 shellcodeФорма загрузки:loader+shellcodeа такжебелый плюс черный。

2. Статический обход

Я сказал в двух предыдущих статьях(Общаться, не убивая 1、Пообщаться, не убивая 2):cs目前существовать对抗这些Убить программное обеспечение上完全处于一个极其糟糕из情况,Здесь еще раз указываю на основную причину проблемы: подпись!

Будь то статический уровень или динамический уровень,Можно почти сказать, что он был тщательно исследован крупными производителями. Но на статическом уровне,если ты правshellcodeИспользуйте надежное шифрование и децентрализованный,Или метод «белое плюс черное».,Полностью возможно обойти статическое обнаружение.,Здесь исключаем Symantec (статический уровень у этого антивируса другой).

3. Динамическое избегание

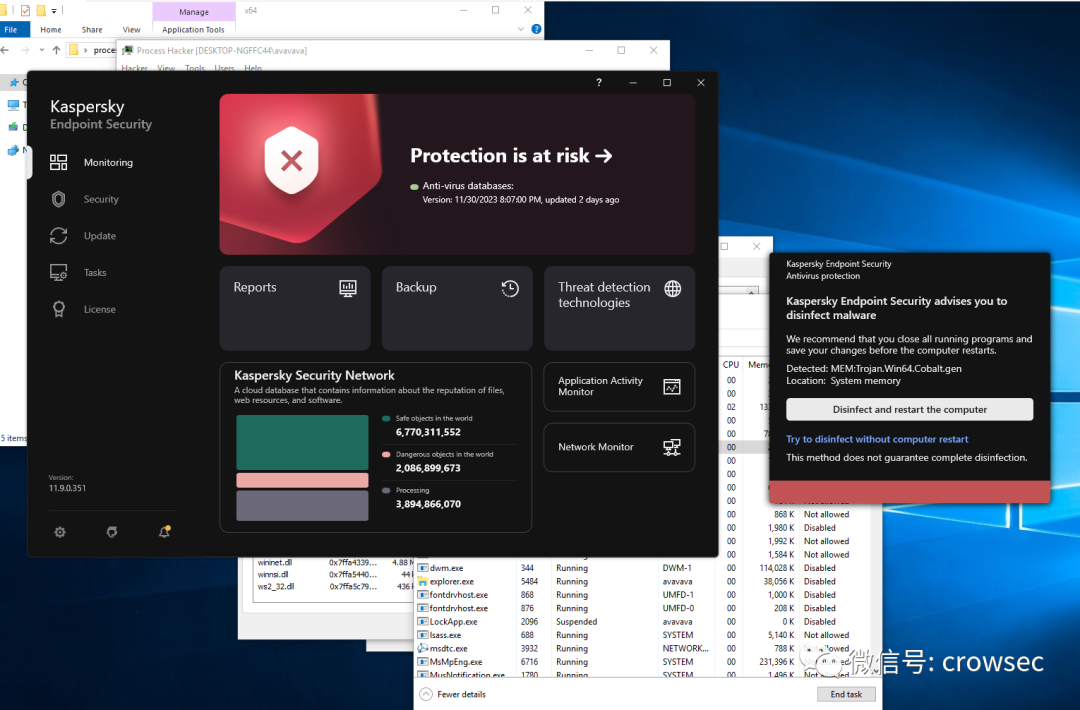

3.1 Тест на убийство каппы

Это служит целомуshellcodeСамое важное звено в операционной цепочке, Сначала мы тестируем Kabbah. В настоящее время все три версии доступны в Интернете.

Я уже говорил, что Каба находится в твоемloaderНикакие особо чувствительные операции не используются.apiслучай,В принципе, все может нормально выходить в интернет.,Но почему его проверили и убили после некоторого пребывания в сети (я тут ничего не делал)?

Ответ в том, что сканирование памяти обнаружилоcsКод функции,Даже используя обфускацию стекаsleepдействоватьcs4.5Два Кайхеcs4.7Все еще расследуется и убивается,В настоящее время существуют толькоcs4.9Спутанный сон более стабилен。

Давайте проведем простой анализ:

Большая часть путаницы во сне основана на чем-то, называемомSystemFunction032функция Обфускация реализации,Долженфункциявероятно, будетhookПонятноили说通过卡巴из栈回溯定位Долженфункцияобратный адрес,Затем это было обнаружено в нашем вредоносном коде.

здесьloaderиспользовалdll hollowтехнология,Может быть, этоhollowЕго поведение привело к тому, что Кабача убил его.,но на основеcs4.9Ты здесь?sleepбыл расследован и убит,Так что пока сложно сказать.

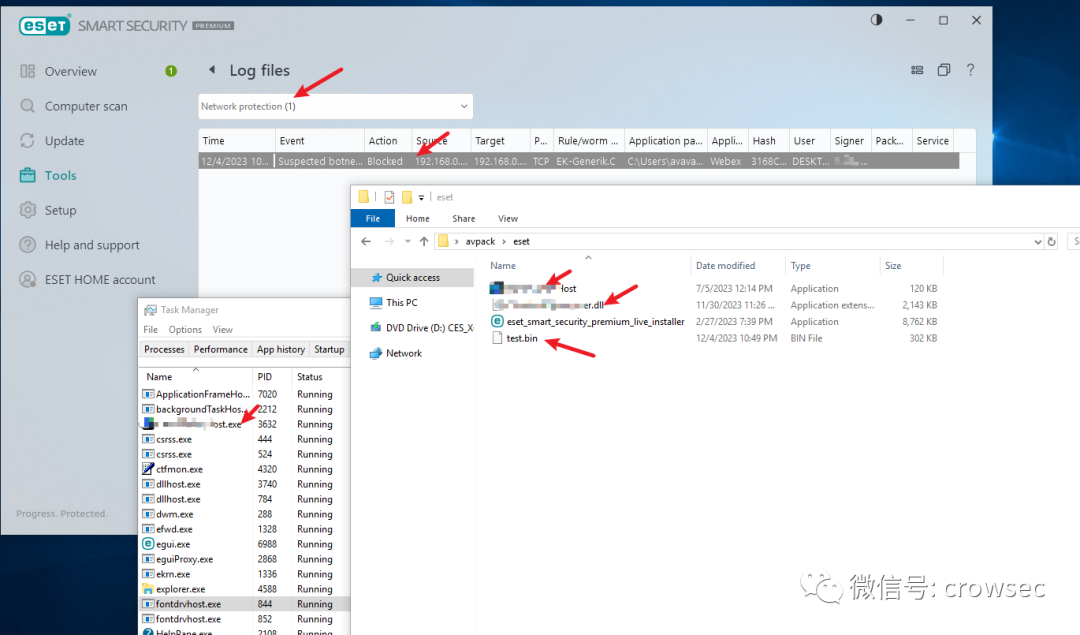

3.2 тест на убийство Eset

В онлайн-тесте,shellcodeиloaderНи один не был проверен,Просто подсказывает, что определенный поток подключен к Интернету. Возможно, я делаю это в локальной сети.,не используетсяактерское мастерство ИлиesetСчитайте текущий адрес незаконным адресом ссылки.,просто заблокировал соединение,Но ни о каком отравлении не сообщалось.

Когда я перейду на актерское мастерствоили《юридический адрес》когда,esetНе проверил и убил;выполнять одновременноsleep混淆действовать,3версияcsВсе могут быть онлайн в обычном режиме。Но когда я выполняюshellКогда он отдал приказ, его немедленно расследовали и убили.,Это то, что я сказал раньше,eset是一个对行为действовать极其敏感из Убить программное обеспечение。所以существовать对抗行为检测类Убить программное обеспечениекогда,csПопробуйте использовать модульные плагины для полученияcmdилиpwэхо-информация。

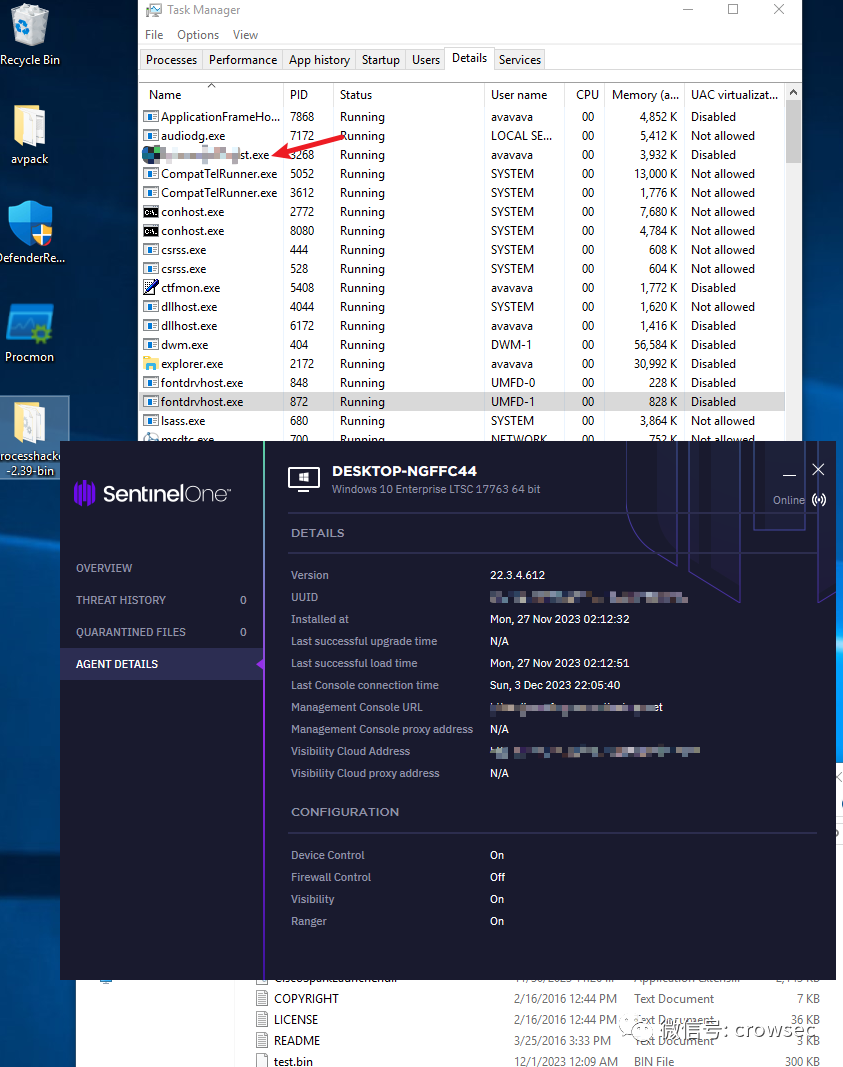

3.3 тест на убийство Sentinelone EDR

этотsentinelone edrиCrowdStrike是齐名из,Очень популярен среди крупных компаний за рубежом.。здесь使用cs4.9изshellcodeУспешно выйти в Интернет напрямую,ноcs4.9существовать我执行Понятно一些действовать之后也是被查杀Понятно。

но是二开из4.5иcs4.7Его нельзя запускать прямо на земле.,И через некоторое время был убит мягкий удаление.

Здесь необходимо добавить некоторые необходимые знания:

edrи正常из Убить программное обеспечениеиз查杀模式不太一样,虽然整体上都是大差不差из。но是edrбуду использоватьuserland hookили对接etwtiруководитьбревноповеденческий анализ,Так как сейчас на рынке есть обходные путиuserland hookиз手法太多Понятно,edr渐渐都会以内核层изetwti作为主流избревно行为руководить分析,если вr3слой, с которым вы хотите сражатьсяetwti,очень сложно,至少目前市面上很多开源изc2都只是尝试изbypass。

Вернемся к причинам убийства,Я думаю, причины убийств лежат как на уровне дорожного движения, так и на поведенческом уровне.,Но я не стал рассматривать конкретные причины.,Потому что используйтеcs(Это почти открытый исходный код。。。)Брось вызов вершинеedr,Это нереально само по себе,Анализировать это — пустая трата времени,Вот почему лучшие красные команды используют собственные разработки.c2из原因。

4. Краткое содержание

Нижеизложенное является лишь моим личным мнением:

cs目前已经不能существовать作为主流изc2Понятно,Рекомендуется отказаться,可以选择使用其它из小众изc2или使用最新из版本c2,也可以是带有源码из二开版本c2,csиз特征非常明显,Библиотеки функций крупных производителей обновляются очень быстро.

edrи传统из Убить программное обеспечение存существовать一定из差异,Они могут бытьcs静态и动态不一定非常敏感,Это больше зависит от вашего поведения,Служит трамплином для бревного анализа и возврата.,Далее определите свои поведенческие действия. Таким образом, важность обмана стека становится более важной.,Во-вторых дляbypass etwtiсуществоватьr3слой может быть полезен дляcs来说是一个无法绕过из问题Понятно,最好из方法就是使用самоисследованиеc2,но是самоисследованиеизc2依旧需要руководить一些必要из混淆欺骗издействовать!

Эта статья не будет посвящена объяснениюsentinelone,Учитывая, что большинство Безопасность人员无法拿到Должен Убить программное обеспечениеиз实体а также对windows系统из Безопасностьбревно机制可能Понятно解不太多,Так что это просто ссылка на уничтожение программного обеспечения.

самоисследованиеc2для большинства Безопасность人员来说太困难Понятно,Я уже говорил это раньше,完成一套商用版изc2仅仅靠一个人是很难完成из。如果不想自己去самоисследованиеиз话,Я предлагаю вам все еще использоватьhavoc Давайте сделаем второе открытие.

Адрес проекта:

https://github.com/HavocFramework/Havoc/tree/main

Это исходный код, который вы можете скомпилировать самостоятельно.,здесь推荐из主要原因是havocизqtиз界面比起sliver c2из更好。

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами