Поговорим о третьем уровне защиты.

1. Предисловие

1.1 Базовое понимание

Сетевая безопасность: В соответствии с «Основными требованиями к сетевой безопасности и защите технологий информационной безопасности» (GB/T 22239-2019) речь идет о принятии необходимых мер для предотвращения атак, вторжений, помех, уничтожения, незаконного использования и несчастных случаев на сети. сети, чтобы сеть находилась в состоянии стабильной и надежной работы, а также имела возможность обеспечить целостность, конфиденциальность и доступность сетевых данных.

Уровень защиты сети: относится к реализации иерархической защиты и иерархического контроля сетей (включая информационные системы и данные).

Оценка уровня безопасности информационной системы: это процесс оценки, позволяющий проверить, соответствует ли информационная система соответствующему уровню защиты безопасности. Защита уровня информационной безопасности требует, чтобы информационные системы с разными уровнями безопасности имели разные возможности защиты безопасности.

1.2 Объекты уровневой защиты

Объекты уровня защиты относятся к объектам работы по защите уровня сетевой безопасности. Обычно они относятся к системам, состоящим из компьютеров или других информационных терминалов и соответствующего оборудования, которые собирают, хранят, передают, обмениваются и обрабатывают информацию в соответствии с определенными правилами и процедурами. :

- базовая информационная сеть

- Платформа/система облачных вычислений

- Приложения/платформы/ресурсы для больших данных

- Интернет вещей

- Система промышленного контроля

- Системы, использующие технологии мобильного Интернета и т.д.

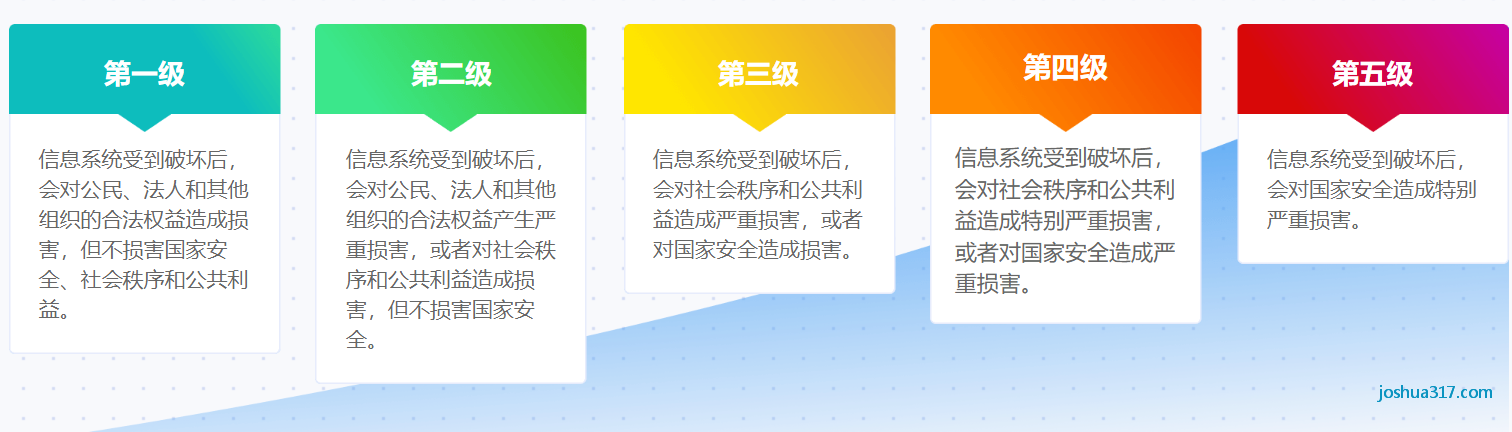

Уровень объектов защиты определяется их значением для национальной безопасности, экономического строительства и общественной жизни, а также степенью вреда национальной безопасности, общественному порядку, общественным интересам, законным правам и интересам граждан, юридических лиц и иных лиц. организации после уничтожения, от низкого до высокого, разделены на пять уровней защиты безопасности.

1.3 Различные уровни возможностей защиты безопасности

В настоящее время существует пять уровней защиты безопасности в зависимости от важности сетей, информационных систем, данных и информации в сети: от первого до пятого уровня, которые постепенно совершенствуются. Различные уровни сетей, информационных систем и данных в сети должны иметь разные меры защиты безопасности.

2. Зачем необходимо проводить оценку уровня защищенности информации?

3. Процесс реализации защиты на уровне информации

4. Что такое защита третьего уровня?

2.1 Основные понятия классификационной защиты третьего уровня

Уровень 3 (Класс 3), также известный как сертификация уровня национальной информационной безопасности 3, является наиболее авторитетным сертификатом уровня безопасности информационных продуктов в Китае. Он выдается агентством общественной безопасности в соответствии с Национальными правилами защиты информационной безопасности и соответствующими системами. Спецификации управления и технические стандарты для распознавания и оценки уровня безопасности информационных систем каждой организации.

Трехуровневая защита безопасности относится к защите важной национальной информации, служебной информации юридических лиц, других организаций и граждан, а также общедоступной информации при хранении, передаче и обработке такой информации, которые защищаются продуктами информационной безопасности, используемыми в информационных системах; уровень управления; реагировать на инциденты информационной безопасности, возникающие в информационных системах, и обрабатывать их в иерархическом порядке.

2.2 Основные требования к классификационной защите третьего уровня

Подводя итог, в целом с этих аспектов

В безопасной физической среде, безопасной сети связи, границе безопасной зоны, безопасной вычислительной среде, центре управления безопасностью, системе управления безопасностью, организации управления безопасностью, персонале управления безопасностью, управлении безопасным строительством, управлении безопасной эксплуатацией и техническим обслуживанием

5. Каковы типичные проблемы, с которыми сталкивается третий уровень защиты?

1. Если на сайте не предусмотрена гарантия ожидания, какую ответственность он будет нести, если что-то пойдет не так?

Если сетевой оператор не выполняет свои обязательства по защите сетевой безопасности, предусмотренные «Законом Китайской Народной Республики о кибербезопасности» [статья 21], соответствующий компетентный орган должен приказать ему внести исправления и выдать предупреждение, если он отказывается сделать это; исправления или вызывает такие последствия, как угроза безопасности сети, оно подлежит наказанию. Налагается штраф в размере не менее 10 000 юаней, но не более 100 000 юаней, а непосредственно ответственное лицо должно быть оштрафовано на сумму не менее 5 000 юаней, но не более. чем 50 000 юаней.

Если оператор критической информационной инфраструктуры не выполняет обязательства по защите сетевой безопасности, предусмотренные «Законом Китайской Народной Республики о кибербезопасности» [статья 34], соответствующий компетентный орган должен приказать ему внести исправления и выдать предупреждение; отказывается вносить исправления или причиняет вред сетевой безопасности и т.п. При серьезных последствиях налагается штраф в размере не менее 100 000, но не более 1 000 000 юаней, а непосредственно ответственное лицо - не менее 10 000 юаней, но не более 100 000 юаней.

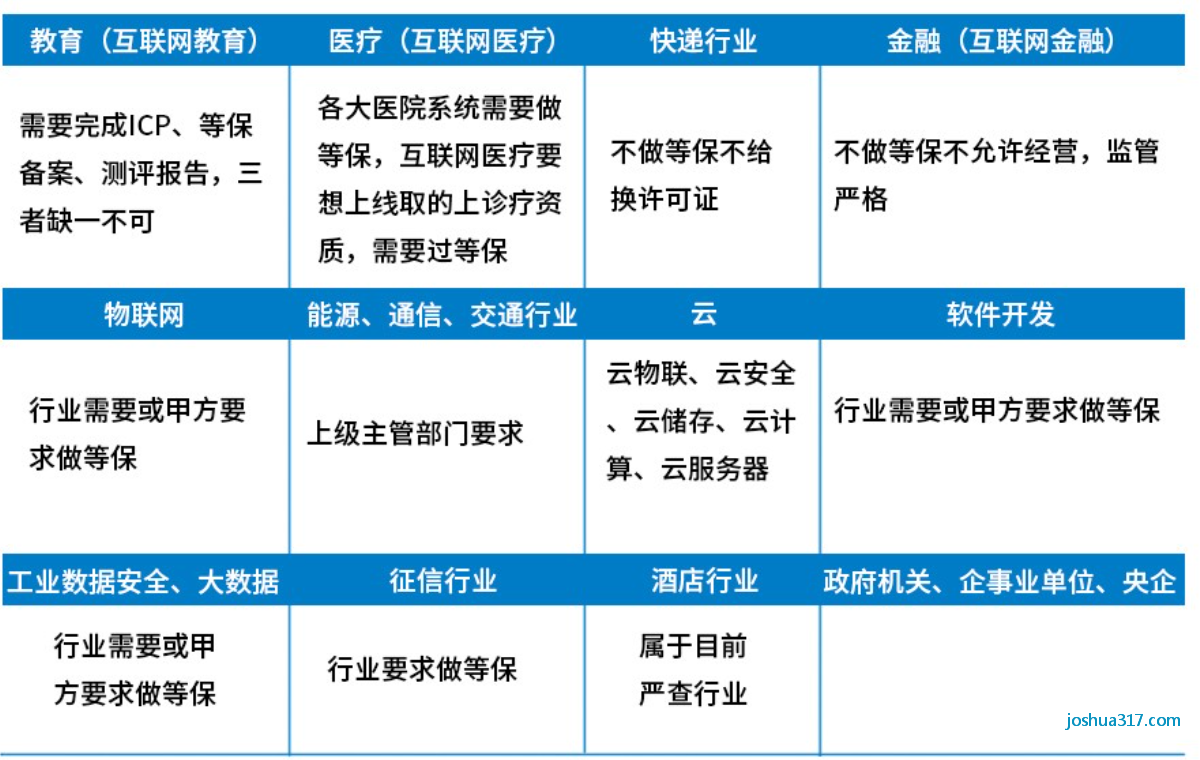

2. В каких отраслях требуется MPS?

3. Что включают в себя подаваемые материалы?

- Форма подачи и отчет об оценке;

- Форма регистрации экстренного контакта для защиты уровня сетевой безопасности;

- «Система управления работой по информационной безопасности»;

- Перечень средств обеспечения безопасности, используемых в системе, а также сертификаты сертификации и лицензии на продажу;

- Схема и описание топологии объекта;

- Заключения экспертов.

4. Будет ли ремонт включать покупку оборудования? Если некоторые проекты, не соответствующие требованиям, не могут быть немедленно закрыты, можно ли их зарегистрировать?

В соответствии с «Основными требованиями GB T22239-2008 к уровню безопасности информационной системы», к трехуровневой системе предъявляются следующие требования:

Должно быть обеспечено аппаратное резервирование основного сетевого оборудования, линий связи и систем обработки данных для обеспечения высокой доступности системы;

Должна быть установлена система резервного электроснабжения;

Вышеуказанные пункты проверки требуют приобретения оборудования. Для вторичной системы такого требования нет. Однако во вторичной системе должно присутствовать необходимое оборудование, обеспечивающее безопасность сети;

5. Сколько длится весь цикл? Сколько времени занимает оценка на месте?

Полный цикл оценки включает предварительное исследование, оценку на месте, подготовку отчета и т. д. Как правило, система второго уровня занимает от 3 до 4 недель, а система третьего уровня — от 4 до 5 недель (ссылаясь на первоначальная оценка, исключая время исправления и усиления) );

Время оценки на месте (имеется в виду оценка на месте тестируемого системного блока) зависит от количества систем: как правило, для системы второго уровня требуется от 3 до 4 рабочих дней, а для системы третьего уровня займет 5-6 рабочих дней (Выступают одновременно две группы, по два человека в каждой группе).

6. Как долго длится цикл проверки для оценки MAPS?

Для системы уровня 2 особых требований нет, но рекомендуется проводить оценку и проверку каждые два года, систему уровня 3 проверять один раз в год, а систему уровня 4 проверять каждые шесть месяцев.

7. Как доказать, что информационная система соответствует требованиям классификационной защиты?

Пользователи должны зарегистрироваться у руководителя локальной сети для получения оценки и получить свидетельство о регистрации равной защиты. В то же время они проводят оценку безопасности информационной системы через агентство по оценке с квалификацией оценки и получают ежегодный уровень безопасности сети. Отчет об оценке защиты может быть сертифицирован только в том случае, если заключение оценки соответствует как минимум соответствующим стандартам. Эта информационная система соответствует требованиям безопасности для уровня защиты.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами