Подробное объяснение трех основных моделей разрешений: ACL, ABAC, RBAC.

Управление разрешениями — один из распространенных модулей программных систем. Модель разрешений — это метод, используемый в управлении информационной безопасностью для определения и контроля разрешений доступа различных пользователей к системным ресурсам. Каждая модель имеет свой собственный уникальный способ указания, кто и к каким ресурсам может иметь доступ, при каких условиях и какие операции могут выполняться.

В этой статье представлены три наиболее распространенные модели разрешений.

1. Список управления доступом ACL

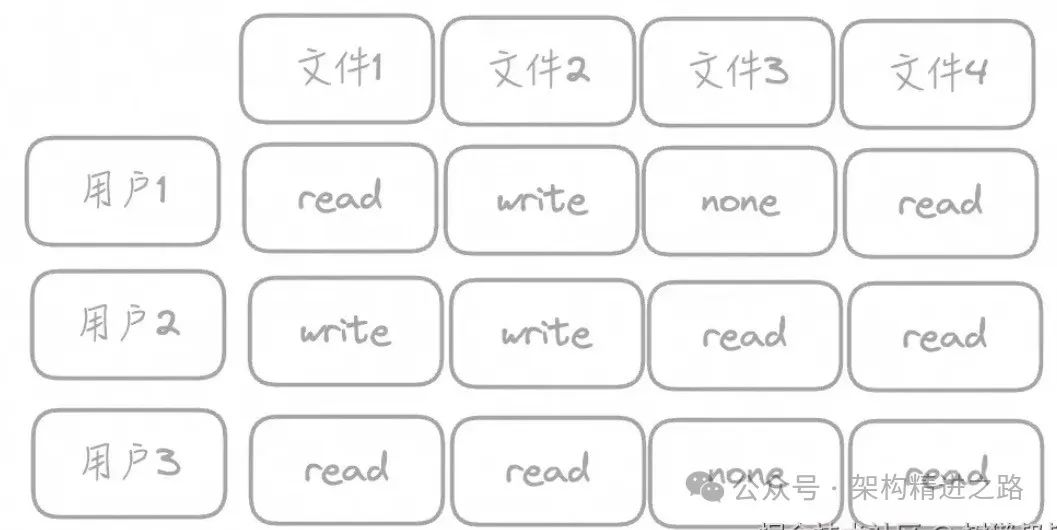

ACL — это модель управления разрешениями на основе объектов и субъектов. Она управляет разрешениями путем определения списка доступа для каждого объекта и контролирует доступ субъекта к объекту на основе разрешений доступа к конкретному объекту.

ACL — это наиболее детальный метод управления разрешениями. Он напрямую назначает разрешения каждого объекта (например, файлов, каталогов или сетевых ресурсов) конкретным пользователям или группам пользователей.

ACL легко понять. Для всех ресурсов и всех пользователей просто поддерживайте таблицу разрешений «один к одному». Однако по мере увеличения количества пользователей или ресурсов ограничения разрешений будут постепенно расширяться, и их станет трудно поддерживать.

2. Модель управления разрешениями на основе атрибутов ABAC

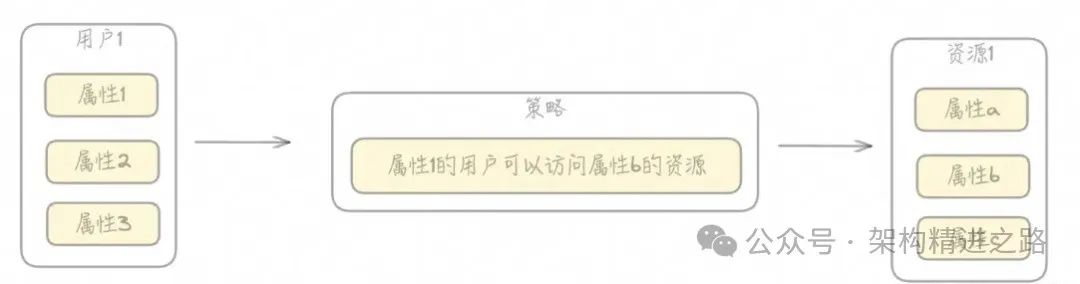

ABAC — это модель управления разрешениями на основе атрибутов, которая управляет разрешениями доступа на основе атрибутов субъектов и объектов путем определения правил. Эта модель позволяет более гибко контролировать права доступа и принимать решения о доступе на основе большего количества факторов.

В модели ABAC решения о доступе основаны на атрибутах пользователя, таких как роль, отдел, географическое положение, организация и т. д., и атрибутах ресурса, таких как тип файла, отдел и т. д. Кроме того, для определения прав доступа также могут использоваться атрибуты среды, такие как время, местоположение и т. д.

Основные концепции модели ABAC включают в себя:

- Атрибуты: Модель ABAC описывает пользователей на основе атрибутов.、ресурсы и окружающая среда. Свойства обычно включают идентификаторы、Типы и значения。Например,Атрибутом пользователя может быть его отдел или должность.,Атрибутом ресурса может быть проект или тип, к которому он принадлежит.

- Политика: политики контроля доступа в ABAC формулируются на основе атрибутов. Политики могут использовать логические выражения для объединения нескольких атрибутов.,Для определения посетите Разрешения. Например,Политика может указывать, что только пользователи с ролью отдела продаж и менеджера могут получать доступ к отчетам о продажах.

- Решения по контролю доступа: ABAC использует атрибуты для принятия решений.,Имеет ли пользователь право доступа к ресурсу определяется на основе атрибутов пользователя, атрибутов ресурса и атрибутов среды. Решения о доступе позволяют гибко регулировать разрешения доступа на основе различных комбинаций атрибутов.

К преимуществам модели ABAC относятся гибкость и масштабируемость, что позволяет организациям определять правила доступа на основе конкретных потребностей и ситуаций и адаптироваться к сложным потребностям контроля доступа. Модель ABAC также может быть интегрирована с существующими каталогами пользователей и системами управления идентификацией, а также может использоваться с другими моделями контроля доступа, такими как RBAC (ролевой контроль доступа) и DAC (дискреционный контроль доступа), чтобы обеспечить более комплексную защиту контроля доступа.

3. Модель управления разрешениями RBAC на основе ролей.

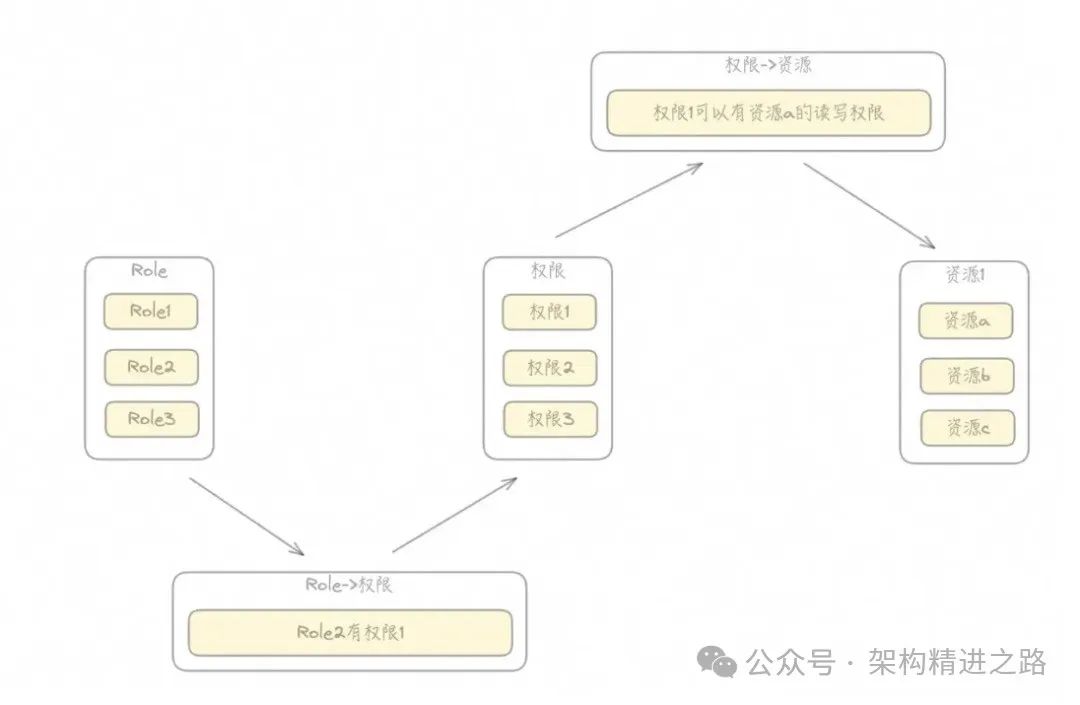

RBAC — это модель управления разрешениями на основе ролей, которая назначает пользователям определенные роли, а затем назначает разрешения каждой роли. Это упрощает управление разрешениями и повышает безопасность и удобство обслуживания.

Модель RBAC в основном включает в себя следующие элементы:

- Роль:роль Разрешенияуправлятьосновной,Это сборник Разрешений.,Представляет доступ Разрешения, принадлежащий типу пользователя. Роли должны быть разделены соответствующим образом в соответствии с функциями и решениями организации.,В целях эффективного управления Разрешениями и тонкого контроля доступа пользователей.

- Пользователь:Реальные пользователи в системе,Получите соответствующие Разрешения, назначая пользователям разные роли.

- Разрешение:Разрешения Относится к разрешению на эксплуатацию системных ресурсов.,напиши、Исправить、Удалить и другие различные операции.

- Назначение ролей пользователя:Назначьте пользователям соответствующие роли,Определить диапазон Разрешения пользователя.

- Назначение ролей и разрешений:Определите, какие конкретные роли имеют разные роли.Разрешения。

Реализация модели RBAC обычно включает три уровня контроля доступа:

- Управление доступом на уровне пользователя: пользователи имеют соответствующие Разрешения в зависимости от роли, к которой они принадлежат.,Это контролирует доступ пользователей к системным ресурсам.

- Управление доступом на уровне ролей: управление и контроль Разрешений для конкретных ролей, чтобы гарантировать, что разные роли имеют правильные Разрешения.

- Контроль доступа на уровне системы: контролируйте доступ ко всем системным ресурсам для предотвращения несанкционированного доступа.

Модель RBAC имеет следующие преимущества:

- Гибкость: роли можно гибко распределять в соответствии с реальными потребностями.,И быстро корректировать Разрешения.

- Упрощенное управление: управление пользователями, ролями и решениями стало проще и интуитивно понятнее, его легче обслуживать и обновлять.

- Безопасность: Модель RBAC может снизить нагрузку на распространение и аудит Разрешения.,Помогает снизить внутренние и внешние риски безопасности.

В целом модель RBAC обеспечивает более совершенный контроль доступа и управление системными ресурсами за счет связывания пользователей с ролями, а также путем связывания ролей с разрешениями.

Поскольку в официальном аккаунте изменились правила push-уведомлений, нажмите «Просмотр» и добавьте «звездочку», чтобы как можно скорее получить доступ к захватывающему обмену технологиями.

·END·

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами