Подробное объяснение технологии глубокой проверки пакетов (DPI).

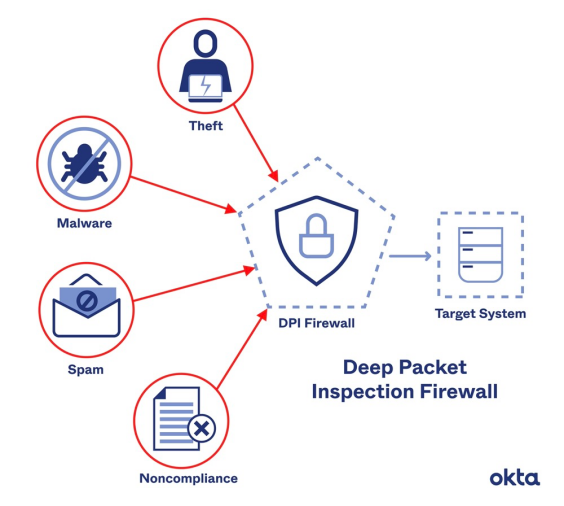

Глубокая проверка пакетов (DPI) — это технология проверки и контроля трафика на уровне приложений, часто используемая предприятиями и интернет-провайдерами (ISP) для выявления и блокирования сетевых атак, отслеживания поведения пользователей, блокировки вредоносных программ и мониторинга сетевого трафика.

Технология DPI приветствуется технологическими экспертами и сетевыми менеджерами как важный инструмент в борьбе с многочисленными и сложными опасностями, связанными с Интернетом. Системы DPI используют прикладной уровень модели OSI для извлечения статистической информации и способны находить, идентифицировать, классифицировать и перенаправлять или блокировать пакеты, содержащие определенные данные или полезную нагрузку кода.

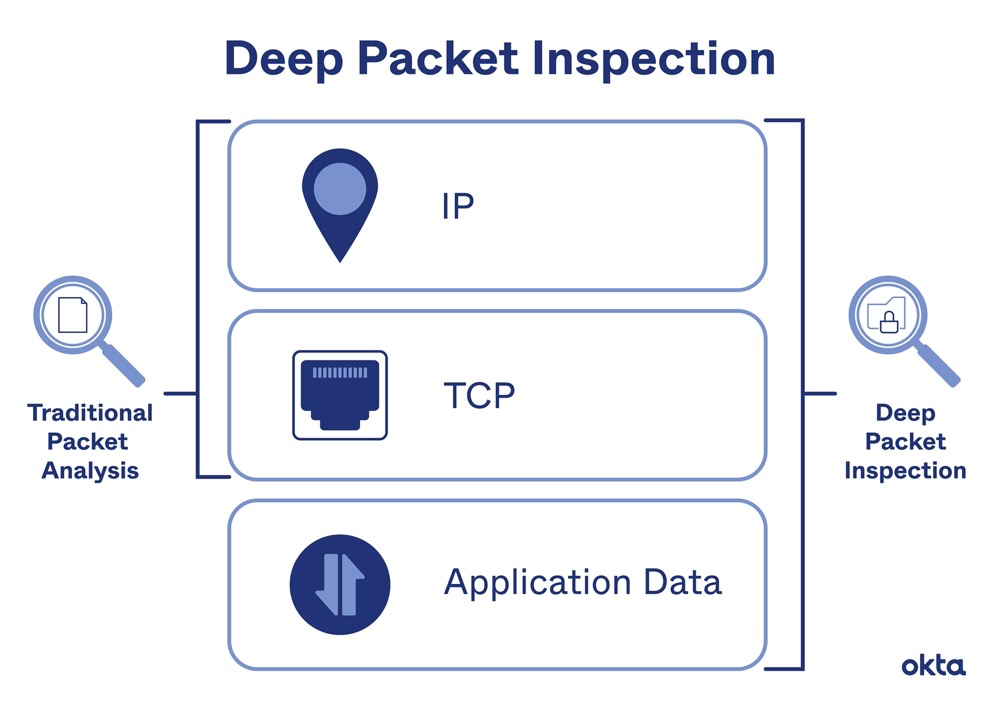

DPI проверяет данные и метаданные, связанные с отдельными пакетами, тогда как проверка пакетов с отслеживанием состояния оценивает только информацию заголовка пакета, такую как IP-адрес источника, IP-адрес назначения и номер порта. Когда пакет приближается к контрольной точке, DPI перехватывает любые нарушения протокола, вирусы, спам и другие аномалии и не позволяет пакету пройти мимо контрольной точки.

Какова история ДПИ?

Технология DPI имеет долгую историю, насчитывающую более 30 лет и восходящую к 1990-м годам.

В ARPANET впервые появилась глубокая проверка пакетов. Протокол передачи данных TCP/IP изначально использовался в ARPANET, где инженеры научились использовать заголовки и метаданные для решения проблем безопасности UNIX путем управления пакетами необработанных данных.

В 1990 году ARPANET была закрыта, но с распространением современного Интернета проблемы TCP/IP стали более распространенными. Сетевые инженеры создали концепцию OSI в 1980-х годах для стандартизации метаданных, собранных в середине 1990-х годов. Модель OSI обеспечивает обширный статистический анализ путем формализации уровней метаданных пакетов. Например, вспомогательные заголовки (также называемые данными с отслеживанием состояния или поверхностными данными) уменьшают пропускную способность, обеспечивая при этом правильную маршрутизацию информации.

Метаданные пакетов облегчают интернет-провайдерам различать разные классы данных, а глубокие пакеты могут стимулировать новые бизнес-модели. Кроме того, сетевой нейтралитет является спорным вопросом уже более двух десятилетий, а технология DPI превращает владельцев конвейеров в владельцев данных.

В чем разница между DPI и традиционной фильтрацией пакетов?

Каждый пакет в сети имеет заголовок, содержащий основную информацию об отправителе, получателе и времени передачи. Только эту информацию можно прочитать с помощью традиционной фильтрации пакетов. Старые брандмауэры часто работают таким образом, потому что они не могут достаточно быстро обрабатывать другие формы данных.

Брандмауэры теперь могут решать эти проблемы через DPI для более тщательного и непрерывного сканирования пакетов. DPI извлекает или фильтрует данные за пределами заголовков пакетов, чтобы обеспечить более тщательный и сложный мониторинг и защиту сети.

Разница между DPI и традиционной фильтрацией пакетов (Источник: okta)

DPI является важной частью экосистемы кибербезопасности. Вместо того, чтобы просто просматривать входящие пакеты для обнаружения аномалий протокола, DPI может анализировать, находить и блокировать пакеты по мере необходимости. В этом отличие от стандартной фильтрации сетевых пакетов, которая сортирует пакеты по источнику и назначению.

Как работает ДПИ?

Традиционным межсетевым экранам часто не хватает вычислительной мощности для тщательной проверки больших объемов трафика в режиме реального времени. По мере развития технологий DPI можно использовать для выполнения более сложных проверок заголовков и данных. Обычно межсетевые экраны с системами обнаружения вторжений часто используют DPI.

В мире, где господствует цифровая информация, каждая часть цифровой информации доставляется через Интернет в виде небольших пакетов данных. Включает электронные письма, сообщения, отправленные через приложения, посещенные веб-сайты, видеоразговоры и многое другое. Помимо самих данных, эти пакеты включают метаданные, идентифицирующие источник трафика, контент, пункт назначения и другую важную информацию. Используя технологию фильтрации пакетов, данные можно постоянно отслеживать и управлять ими, чтобы обеспечить их пересылку в нужное место. Но для обеспечения сетевой безопасности традиционной фильтрации пакетов недостаточно.

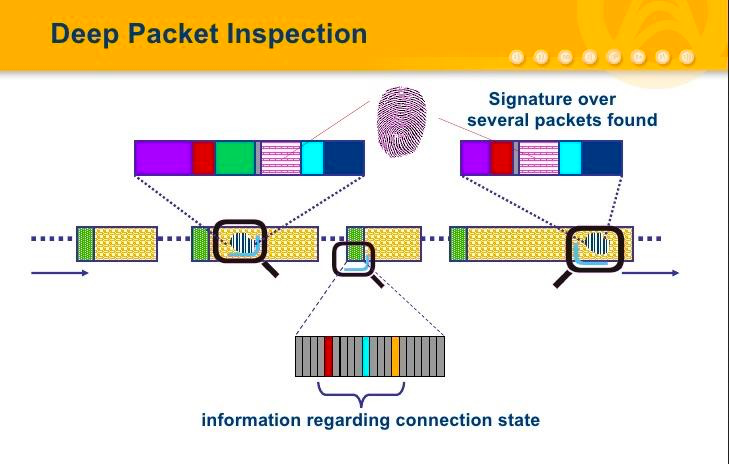

Ниже перечислены некоторые из основных методов глубокой проверки пакетов при управлении сетью:

- Соответствие шаблону/подписи

Каждый пакет проверяется межсетевым экраном с возможностями системы обнаружения вторжений (IDS) на предмет соответствия базе данных известных сетевых атак. IDS ищет определенные шаблоны, которые, как известно, являются вредоносными, и отключает трафик, если вредоносный шаблон обнаружен. Недостаток стратегии сопоставления подписей заключается в том, что она работает только для часто обновляемых подписей. Кроме того, эта технология устойчива только к известным угрозам или атакам.

Сопоставление шаблонов в DPI (Источник: OpenPR 2018)

- Исключение протокола

Поскольку технология аномалий протокола не просто допускает все данные, которые не соответствуют базе данных сигнатур, технология аномалий протокола, используемая межсетевым экраном IDS, не имеет присущих методу сопоставления шаблона/сигнатуры недостатков. Вместо этого он использует политику запрета по умолчанию. На основе определений протоколов межсетевые экраны решают, какой трафик следует разрешить, защищая сеть от неизвестных угроз.

- Система предотвращения вторжений (IPS)

Решения IPS блокируют предполагаемые атаки в режиме реального времени, блокируя передачу вредоносных пакетов на основе их содержимого. Это означает, что если пакет представляет собой известную угрозу безопасности, IPS будет активно блокировать сетевой трафик на основе определенного набора правил. Одним из недостатков IPS является необходимость регулярно обновлять базу данных сетевых угроз подробностями о новых угрозах, а также возможность ложных срабатываний. Но эту опасность можно уменьшить, создав консервативные политики и настраиваемые пороговые значения, установив соответствующее базовое поведение для сетевых компонентов и регулярно оценивая предупреждения и сообщаемые события для улучшения мониторинга и оповещения.

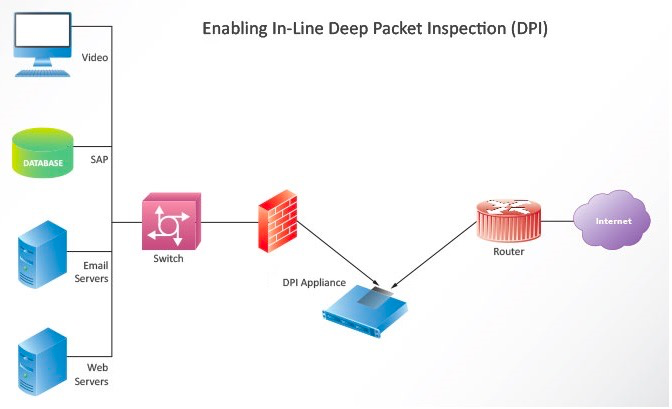

Какова архитектура развертывания DPI в сети?

Механизмы DPI обычно развертываются вместе с межсетевыми экранами в маршрутизаторах, SDN и пакетных шлюзах. Автономный анализ пакетов также возможен для некритического анализа.

DPI является стандартной опцией в пакетных шлюзах 4G LTE и 5G (P-GW). Например, магистральная сеть интернет-провайдера может представлять собой систему со скоростью 40 Гбит/с с четырьмя модулями DPI 10 Гбит/с.

В среде динамического обслуживания, подразумеваемой облаком/SDN, DPI может взаимодействовать с сетевыми устройствами (поскольку программное обеспечение работает на виртуальных коммутаторах) или сосуществовать на уровне управления (управление между приложениями и коммутаторами) из-за высоких требований к ресурсам ЦП устройства. Аналитика в реальном времени с использованием DPI передается в пакеты анализа больших данных, которые помогают поставщикам услуг понимать, что делают конечные пользователи, и соответствующим образом корректировать предложения услуг.

Включить встроенный DPI (Источник: Accolade 2020)

Если DPI будет анализировать контент в режиме реального времени, замедлит ли это передачу данных по сети?

Многие современные методы DPI являются ресурсоемкими и дорогостоящими, особенно для приложений с высокой пропускной способностью. Поскольку DPI выполняется в реальном времени, он не работает с обычными процессорами или коммутаторами.

В последние годы DPI стал возможен благодаря достижениям в области компьютерной техники и алгоритмов сопоставления с образцом. Теперь выделенные маршрутизаторы могут выполнять DPI. Маршрутизаторы с программными словарями помогают определить цель маршрутизируемого ими локального и интернет-трафика, устраняя уязвимости, возникающие в результате повторных атак известных вирусов.

Статистика сетевого трафика (источник: Миков 2013) |

В чем преимущества ДПИ?

Когда дело доходит до корпоративной сети или производительности сети любой организации, DPI предлагает множество существенных преимуществ.

1) DPI даан важный инструмент для обеспечения безопасности сети.DPI Обнаруживайте риски или блокируйте атаки, которые могут скрываться в ваших данных, сканируя пакеты, а не только заголовки пакетов. Это облегчает предприятиям обнаружение вредоносных программ, предотвращение утечек данных и предотвращение других угроз безопасности сети и ее пользователей.

2) DPI предоставляет больше возможностей для управления сетевым трафиком.DPIВключите программирование правил для поиска определенных типов данных,и различать пакеты с высоким/низким приоритетом. Таким образом, DPI может определять приоритетность пакетов с более высоким приоритетом и критически важных пакетов во всем потоке данных.,И эти пакеты будут отправлены по сети раньше, чем связь с более низким приоритетом.

3) DPI можно использовать для проверки исходящего трафика, пытающегося покинуть сеть.использоватьDPIмогу найти пакетиз Место трансфера,Это означает, что предприятия могут разрабатывать фильтры для предотвращения утечек данных.

4) Обработка пакетов данных DPI в реальном времени подчиняется заранее определенным правилам.Реализовано по заявке командыиззаранее запрограммированные правила,Все данные пакета, от заголовка до содержимого, будут проверены и автоматически обработаны. Система автоматически сортирует, фильтрует и определяет приоритетность каждого пакета данных.,Это предотвращает замедление сети.

5) DPI способен реагировать на соответствующий трафик профиля.Например, напомните пользователям о необходимости отбрасывать пакеты.или Уменьшите трафик, к которому можно получить доступизпропускная способность。

Ограничения DPI

Хотя DPI отлично подходит для мониторинга сети и обеспечения безопасности, при использовании DPI следует учитывать несколько вещей. Хотя DPI обеспечивает некоторую безопасность, он создает в сети новые уязвимости.

1) DPI отлично блокирует такие вещи, как переполнение буфера, DoS-атаки и даже некоторые вредоносные атаки, но его также можно использовать для разработки подобных атак.

2) DPI делает существующие брандмауэры и другие технологии, связанные с безопасностью, более сложными и громоздкими. Чтобы правила DPI оставались эффективными, их необходимо часто обновлять и изменять.

3) DPI снижает производительность и скорость сети, поскольку вызывает узкие места в сети и предъявляет больше требований к процессору брандмауэра для онлайн-проверки и расшифровки данных.

4) Некоторые защитники конфиденциальности и противники сетевого нейтралитета могут не поддерживать DPI, поскольку DPI обеспечивает доступ к конкретной информации об источнике и потоке информации.

Использует ли брандмауэр технологию DPI?

Чтобы защитить сеть, межсетевые экраны выполняют глубокую проверку пакетов, а не просто выявляют угрозы и уведомляют команды. DPI — это технология, которую межсетевые экраны нового поколения (NGFW) используют для обеспечения сетевой безопасности с помощью таких функций, как обнаружение контента и обнаружение вторжений. В частности, широкое использование DPI широко используют автономные IDS, предназначенные для выявления атак и защиты сетей, а также межсетевые экраны с функциями системы обнаружения вторжений.

Благодаря интеграции протокола, поддерживаемого DPI, и классификации приложений межсетевой экран может классифицировать сетевой трафик до уровня приложений в режиме реального времени. Благодаря прозрачности приложений межсетевые экраны могут управлять доступом, определять приоритетность трафика и оптимизировать качество обслуживания для критически важных приложений. А самое главное, всегда обеспечивается беспрепятственный доступ к облачным сервисам, а бизнес-сети защищены от вредоносного ПО и сетевых атак.

Как DLP и DPI работают вместе?

Решения DLP (предотвращения потери данных) часто охватывают сотни различных типов файлов, и уже доступны расширенные инструменты контекстного и контентного сканирования. Эти инструменты имеют заранее определенные правила для стандартов и норм защиты данных (таких как GDPR, HIPAA или PCI DSS), а также прав интеллектуальной собственности. DPI позволяет конечным точкам получать доступ к сетевым функциям, тем самым повышая гибкость и точность применения политик DLP.

Используя решение DLP с DPI, предприятия могут легче ограничивать или вносить в белый список определенные веб-сайты, чтобы точно определить точное место, куда отправляются файлы. Это позволяет предприятиям решать в каждом конкретном случае, каким веб-сайтам следует разрешить передачу, а какие следует ограничить.

Организации также могут вносить в белый список доменные имена для почтовых клиентов, ограничивая передачу конфиденциальных данных в соответствующие отделы, такие как финансовый и отдел кадров, и запрещая доступ ко всем другим адресам. DPI является отличным дополнением к решению DLP, поскольку повышает точность применения политик DLP. Он активно снижает влияние DLP на производительность сотрудников, автоматически удаляя ненужные пункты назначения для передачи конфиденциальных данных, позволяя при этом использовать действительные каналы.

Какую угрозу конфиденциальности представляет DPI?

DPI иногда называют «полной проверкой пакета». Из-за большого объема трафика в большинстве сетей DPI часто выполняется автоматически программным обеспечением на основе заранее определенных критериев оператором сети. DPI можно использовать для идентификации содержимого всего незашифрованного сетевого трафика, что позволяет интернет-провайдерам перехватывать практически всю сетевую активность клиентов, включая данные просмотра веб-страниц и электронную почту, поскольку большая часть сетевого трафика не зашифрована. Интернет-провайдеры могут использовать DPI для выполнения действий на основе условий фильтрации после проверки содержимого пользовательских пакетов. DPI использовался, чтобы попробовать:

- Обеспечьте соблюдение законов об авторском праве

- Приоритезация передачи определенных пакетов

- Выявление компьютерных вирусов и спама

DPI также позволяет поставщикам услуг, не являющимся интернет-провайдерами (например, поисковым системам и поставщикам веб-почты), создавать профили пользователей на основе использования Интернета. Интернет-провайдеры анализируют заголовки пакетов для многих целей, включая оптимизацию маршрутизации пакетов, обнаружение злоупотреблений в сети и статистический анализ. Этот тип проверки, часто называемый «поверхностной проверкой пакетов», предоставляет интернет-провайдерам базовую информацию об интернет-трафике, не раскрывая при этом содержание электронных писем потребителей или просмотр веб-страниц. DPI, с другой стороны, позволяет интернет-провайдерам получать доступ к содержимому всего незашифрованного интернет-трафика, передаваемого или получаемого их клиентами. Таким образом, DPI вызывает споры, и некоторые группы по обеспечению конфиденциальности и сетевого нейтралитета выступают против его использования.

Каковы варианты использования DPI?

Сетевая безопасность опирается на возможности глубокой проверки пакетов, которые оценивают, прошли ли определенные пакеты через сетевой трафик до места назначения. DPI выходит за рамки простого просмотра входящих пакетов: он также может анализировать, обнаруживать и блокировать пакеты по мере необходимости. В этом отличие от стандартной фильтрации сетевых пакетов, которая сортирует пакеты по источнику и назначению.

Еще одна возможность системы DPI — это анализ на уровне пакетов, используемый для поиска основной причины проблем с производительностью приложений или сети. Он считается одним из наиболее точных способов отслеживания и анализа поведения приложений, проблем с использованием сети, утечек данных и других трудностей. Глубокий анализ пакетов также помогает выполнять следующие задачи:

- Измерение чрезмерной задержки в сети для критически важных бизнес-приложений

- Повышение доступности приложений и достижение соглашений об уровне обслуживания

- Создание отчетов с историческими данными и проведение криминалистики

Кроме того, DPI помогает владельцам авторских прав предотвратить несанкционированную загрузку контента. DPI также можно использовать для обеспечения соблюдения политик, показа пользователям адаптированной рекламы и включения законной блокировки.

Какое программное обеспечение и инструменты DPI доступны?

Глубокий анализ пакетов особенно полезен в межсетевых экранах нового поколения. В последние годы DPI стал более широко использоваться благодаря его использованию в качестве компонента систем обнаружения вторжений (IDS) и систем предотвращения вторжений (IPS). DPI часто включается в качестве функции в устройства безопасности или настраивается как виртуальный DPI на сервере. Хотя выделенное устройство безопасности/DPI является лучшим выбором для установки, пользователи также могут использовать программное обеспечение или службы для реализации DPI.

Некоторые популярные инструменты DPI перечислены ниже:

1)Wireshark:модаиз Бесплатный анализатор пакетов с открытым исходным кодом,Можно настроить для обнаружения вторжений ( ID ). Эта утилита позволяет фильтровать содержимое файлов из командной строки tshark для изучения сетевой активности.

2)Linux в Netfilter:Классифицировать пакеты наHTTP、Jabber、Citrix、Bittorrent、FTP и т. д., не имеет никакого отношения к порту.

3) от Cisco из Netflow :представил на своем роутере,Используется для сбора информации о трафике IP-сети и создания списков контроля доступа, когда трафик входит/выходит из интерфейса. Состоит из коллектора и анализатора трафика.

4)SolarWinds Netflow:сетьпропускная способностьмонитор(собиратьианализировать)инструмент,Доступны бесплатная и платная версии.

5) от Plixer из Scrutinizer:может справиться Cisco и Другие поставщики сетевого оборудования и анализа сетевого трафика.

Как выбрать DPI и программное обеспечение для анализа?

С помощью программного обеспечения DPI,Организации могут развертывать датчики, настраивать индикаторы безопасности и многое другое. Для DPI и инструментов анализа выбора,Следует учитывать следующие критерии:

1) Должен быть сканер пакетов, способный читать заголовки и выгружать SSL в частной сети, чтобы можно было прочитать полезную нагрузку.

2) Должен осуществляться постоянный мониторинг сетевых устройств и систем.

3) Должно быть возможно переключение с DPI на SPI (проверка пакетов с состоянием).

4) Чтобы оценить программу без оплаты, необходимо предоставить бесплатную пробную демонстрационную услугу.

*Источник статьи:

https://www.sunnyvalley.io/docs/network-security-tutorials/what-is-deep-packet-inspection-dpi#do-firewalls-use-dpi-technology

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами