Подробное объяснение артефакта обнаружения безопасности во время выполнения: Falco

В современную быстро развивающуюся эпоху облачных вычислений и контейнерных технологий безопасность стала серьезной проблемой для организаций. С ростом популярности облачных приложений традиционных мер безопасности уже недостаточно для работы в сложных распределенных средах. На этом фоне компания Falco появилась как того требует время и стала новой звездой в области облачной безопасности. В настоящее время проект на github уже имеет 7,3 тыс. звезд, и на основе этого инструмента также разработаны многие механизмы обнаружения безопасности во время выполнения корпоративного уровня.

Что такое Фалько

Falco даоткрытый исходный кодизбегатьчас Безопасность Обнаружение引擎,Зависит от Sysdig Создан, в основном используется в контейнерных средах и Kubernetes. Обнаружение угроз в режиме реального времени и мониторинг аномальной активности в кластерах и облачной инфраструктуре. Он обнаруживает потенциальные угрозы безопасности, такие как вредоносное поведение, подозрительные действия системы и т. д., путем мониторинга системных вызовов (системных вызовов) и событий на уровне ядра.

Как установить Фалько

Установить Falco Существует три основных способа: существовать непосредственно на главном компьютере, через контейнер, запускать или существовать. Kubernetes Развернуто в кластере. Ниже приведены подробные шаги для каждого метода:

Установите Falco на хост

добавить в Falco Зависимые библиотеки:Выполните следующую команду, чтобыдобавить в Falco чиновник GPG key и APT Адрес склада.

curl -fsSL https://falco.org/repo/falcosecurity-packages.asc | sudo gpg --dearmor -o /usr/share/keyrings/falco-archive-keyring.gpg

echo "deb [signed-by=/usr/share/keyrings/falco-archive-keyring.gpg] https://dl.bintray.com/falcosecurity/deb stable main" | sudo tee /etc/apt/sources.list.d/falcosecurity.list

sudo apt-get updateУстановить Falco:Обновленоскладназад,использовать APT Приходить Установить Falco。

sudo apt-get install -y falcoзапускать Falco:Установить完成назад,Falco Он будет автоматически запускаться как системная служба. Вы можете использовать следующую команду Falco Стоит ли запускать:

sudo systemctl start falco

sudo systemctl status falcoУстановите Falco с помощью контейнеров

Falco предоставляет официальные образы Docker, которые можно запускать внутри контейнеров.

бегать Falco контейнер:использовать Следующая команда проходит Docker бегать Фалько. Здесь вам необходимо предоставить контейнеру достаточные разрешения для доступа к системным ресурсам, таким как системные вызовы.

docker run --rm -i -t \

--name falco \

--privileged \

-v /var/run/docker.sock:/host/var/run/docker.sock \

-v /dev:/host/dev \

-v /proc:/host/proc:ro \

-v /boot:/host/boot:ro \

-v /lib/modules:/host/lib/modules:ro \

-v /usr:/host/usr:ro \

falcosecurity/falcoПроверка внутри контейнера Falco данетбегать:ты можешьиспользовать docker logs Проверять Falco контейнеризбревно,Убедитесь, что он работает правильно.

docker logs falcoУстановите Falco в кластере K8s

Falco может пройти DaemonSet Развернуто в Kubernetes на каждом узле кластера для мониторинга системных вызовов всего кластера в режиме реального времени.

использовать Helm Установить Фалько (рекомендуется)

Helm — популярный инструмент управления пакетами в Kubernetes, который упрощает развертывание Falco.

добавить в Falco Helm склад:использовать Helm Приходитьдобавить в Falco чиновниксклад。

helm repo add falcosecurity https://falcosecurity.github.io/charts

helm repo updateсуществовать Kubernetes середина Установить Falco:通过 Helm 命令Установить Фалько. Он будет развернут на каждом узле кластера. Falco DaemonSet。

helm install falco falcosecurity/falcoпроверять Falco Установить:тыможет пройти Следующая команда Проверять Falco данет成功Развернуто в Kubernetes В кластере:

kubectl get pods -n kube-system | grep falcoисследовать Falco бревно:тыможет пройти Следующая команда Проверять Falco существуетизбревно вывод на определенном узле:

kubectl logs <falco-pod-name> -n kube-systemОсновные возможности Falco

Falco из Основные функциидабегатьчас Безопасность Обнаружение。Он передает модуль ядраили eBPF(Extended Berkeley Packet Filter) для прослушивания системных вызовов, тем самым отслеживая действия в системе. Фалько Предоставляет предопределенные наборы правил и поддерживает пользовательские правила для обнаружения аномального поведения.

- Мониторинг в реальном времени:Falco 会实час捕捉действоватьсистема内核середина发生изсистемный вызов,Снимайте различные типыизповедение системы(нравитьсядоступ к файлам、сетевая связь、выполнение процесса и др.).

- Обнаружение аномалий:через конфигурациюиз Безопасностьправило,Falco Может обнаруживать различные аномальные действия, такие как ненормальные сетевые подключения, доступ к файловой системе, восстановление привилегий、Подозрительный процессзапускать.

- контейнер Безопасность:Falco Особенно хорош в мониторинге контейнерной среды.,Он может проникнуть глубоко внутрь,Мониторинг поведения контейнера,Обнаружена атака на контейнериз Поведение.

- Мониторинг безопасности Kubernetes:Falco способен контролировать Kubernetes из API вызов,Мониторинг в реальном время издействовать поведение в кластере, обнаруживается, что кластер не когда действует, например, незаконное из pod запустить, атаковать компоненты кластера, подождать.

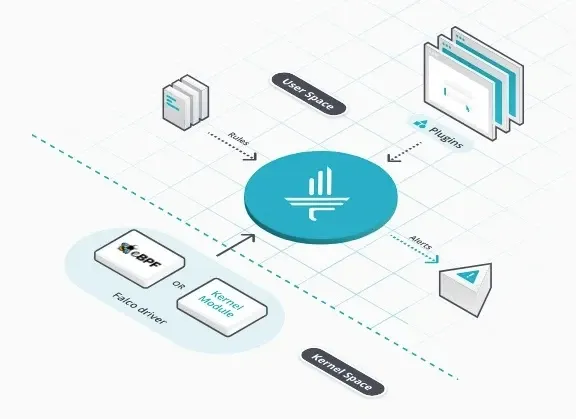

Как работает Фалько

Falco принцип работына основеМониторинг системных вызовов ядра,И в сочетании с предопределенными правилами безопасности для обнаружения аномального поведения. Falco отслеживает поведение системы, перехватывая и анализируя системные вызовы (системные вызовы).,Тем самым обнаруживая потенциальные угрозы.

Вот ключевые этапы работы Falco:

Захват событий ядра

По своей сути Falco отслеживает поведение всех процессов, фиксируя системные вызовы, происходящие внутри хоста или контейнера. Он использует два основных способа получения этих системных вызовов:

- eBPF(Extended Berkeley Packet Filter):Falco использовать eBPF механизм захвата Linux из системного вызова в ядре. eBPF да Linux Эффективный и легкий метод в ядре для систем мониторинга и отслеживания. Фалько может пройти eBPF Программа будет ядромсобытиепередачаприезжатьпользователь空间середина进行分析。

- режим водителя:Falco Также поддерживает выделенныйизмодуль ядра(

falco-probe)Приходить捕获системный вызов。этотда Первые днииз Метод захвата,в настоящий момент eBPF Режим более популярен, поскольку устраняет необходимость подключения модулей ядра и более эффективен.

Эти системные вызовы включают в себя различное поведение системы.,例нравитьсяпроцессзапускать、доступ к файлам、сетевая связьждать.

Фильтрация и анализ событий

один раз Falco События системных вызовов фиксируются и сопоставляются с предопределенными правилами безопасности. Фалько из Правило безопасности определяет, какие действия следует легализовать.,Которые потенциально существуют из угроз. правило состоит из специфического изоляции,включать:

- процесс:Конкретный мониторпроцессиззапускать、прекращение、Изменения разрешений и т.п. Поведение.

- Операции с файлами:нравиться读取、писать、удалитьили Изменить ключевые системные файлыили Конфиденциальные документы。

- Сетевая активность:Мониторинг сетевых подключений,Особенно давнешние подключения, сканирование портов и прочие отклонения от нормы Сетевая активность.

- Действие пользователя:мониторпользователь Повышение привилегий、Авторизоваться、Выход из системы и т. д.действовать。

Обнаружение и оповещение в режиме реального времени

Когда Falco изправило обнаруживает скрытую угрозу прибытия, он активирует предупреждение и генерирует бревно. Оповещения могут выводиться в разных форматах:

- Бревно файл:将Обнаружениеприезжатьизсобытиевыходприезжатьместныйбревносередина,Для последующего анализа используют.

- стандартный вывод:существоватьконтейнерили Хозяин环境середина,Falco Может напрямую выводить стандартный номер проживания выводпоток。

- Интегрируйте сторонние инструменты:Falco Поддержка и интеграция с внешними системами, например Elasticsearch、Prometheus、Splunk и т. д., сигналы тревоги будут отправляться в эти системы для централизованного управления и анализа.

- Slack или уведомление по электронной почте:через конфигурацию,Falco Может обнаружить приезжающее аномальное поведение при отправке уведомитьприезжать по указанному каналу связи.

Правила Фалько

Falco из Безопасность Обнаружениедана основеправило Настройка в процессеиз。этот些правило Зависит отсобытие(比нравиться某个системный вызов)исоответствующийизсостояние(нравиться文件路径、пользователь、действоватьждать)композиция。Falco Правила могут быть общими или очень четко определенными для конкретных потребностей безопасности.

Правила Структура Фалькоиз

Falco использовать YAML Определение синтаксиса правило, правило обычно включает в себя запись, тип монитора изсобытия, а Также выражение состояния для фильтрации событий. Правила Фалько отслеживает различные системные вызовы, чтобы определить, соответствует ли они определенным исключениям.

- правилоимя:каждыйправилоиметь уникальныйизимя,Легко идентифицировать.

- описывать:правилоиз Краткое описание,помощьпользовательпониматьправилоизглазиз。

- состояние:системный вызовсобытиедолжен быть удовлетворенизсостояние。состояние Можно комбинировать с разнымиизсистемный вызов字段Приходить构建复杂излогика。

- Выходной формат:Информация о тревогеиз Выходной формат, включая то, какие переменные или данные должны быть включены в существующую информацию о тревогах.

- приоритет:Тревогаизуровень серьезности,Falco Поддержка со стороны

EmergencyприезжатьDebugиз Различныйприоритет。

нижедаодинМониторинг оболочки выполнения пользователя rootизправило,его основная часть существует в состоянии,Давайте сломаем правило,Правилосоглашение состоит из четырех частей:

- Триггеры системного вызова execve или execveat

- процесс с именем bash

- отецпроцесс Без именидаsshdилиbash

- идентификатор пользователя равен 0

потому чтосостояниесерединаиспользоватьиздаand,Следовательно, когда вышеуказанные четыре состояния выполняются, когда,тогда активируйте эту статьюправило,Выходом является содержимое тревоги. когдаран,Точность и степень обнаружения правил определяется самим автором.,Сама компания Falco предоставляет такой грамматический движок.

- rule: Shell running as root

desc: Detect any shell running as root

condition: >

evt.type in (execve, execveat) and

proc.name = bash and

proc.pname not in (sshd, bash)

and user.uid = 0

output: Shell run by root (user=%user.name command=%proc.cmdline)

priority: WARNING

tags: [container, shell, mitre_privilege_escalation]Сценарии применения Falco

Мониторинг безопасности Kubernetes

Falco существовать Kubernetes Сценарии применения в кластере очень широки, и он может осуществлять мониторинг в режиме реального времени. Kubernetes Узел, контейнер, модуль а также Kubernetes API извызов,помощьпользователь Обнаружитьи应对集群серединаиз Необычное занятие。

- Не когдаиз Pod действовать:монитор Pod из Создание, удаление, статус запуска и т. д. действовать, определять, является ли да несанкционированным издействовать или вредоносным из Pod Поведение.

- Незаконный доступ к ресурсам кластера:монитор对集群关键资源(нравиться Kubernetes API、etcd База данных) из доступа, определить наличие несанкционированного или подозрительного доступа и действовать.

- Повышение привилегий:Мониторинг в реальном кластер времени Pod иликонтейнерда нет, если настроен в привилегированном режиме запускать, илида не использовать root пользователь Разрешенияиз Поведение.

Мониторинг безопасности среды выполнения контейнера

Falco Подходит для мониторинга контейнеров безопасности,Возможность мониторинга системных вызовов внутри существованияконтейнера,Определить потенциалсуществоватьиз Безопасностьугрожать。

- Вредоносное выполнение команды:Falco Он может отслеживать выполнение всех команд в контейнере, особенно распространенное вредоносное поведение, такое как запуск в существующемконтейнере. Bash Shell, определенные подозрительные команды пытаются получить доступ к конфиденциальным файлам в системе.

- Мониторинг файловой системы:мониторконтейнерили Хозяинсерединаиз Операции с файлами, например изменение файлов конфигурации, доступ к конфиденциальным данным или запуск двоичных файлов и т. д. Поведение.

- Обнаружение побега:Обнаружение攻击者данет试图использовать Уязвимость отконтейнерсередина逃逸出Приходить,Получите разрешения в кластере хостов.

Обнаружение безопасности в облачной среде

Falco особенно подходит для разнообразных сценариев применения в облачных средах, отслеживая системные вызовы внутри хоста.

- Кроссплатформенный мониторинг:несмотря ни на чтодасуществоватьвиртуальная машина、Тоже голый металлдаконтейнер环境середина,Falco Все могут достичь уровня системных вызовов из Мониторинга. в реальном времени, обеспечивая уверенность в безопасности облачной инфраструктуры.

- Обнаружение вторжений на хост:Falco 能够монитор云平台上из Хозяин,Обнаружение случаев вторжения или повышения привилегий.,И уметь быстро реагировать на атаки.

Мониторинг безопасности на уровне хоста и системы

Хотя Falco В основном он используется в облачных средах, но его также можно использовать на традиционных хостах и физических серверах. безопасности。

- Мониторинг поведения процесса:монитор Хозяин上изпроцессзапускать、прекращениеждать Поведение,Обнаружить подозрительный изпроцессдействовать или запустить несанкционированный изпроцесс. Например,Обнаружениепользовательсуществовать Система неожиданнаязапускатьиз shell или сценарий.

- Мониторинг поведения сети:монитор Хозяиниликонтейнеринициироватьиз Запрос на подключение к сети,Выявление аномалийиз Сетевая деятельности, например, подключение без разрешения из IP или Выполните сканирование портов.

- Мониторинг поведения пользователей:Falco 可以мониторпользователь Авторизоватьсяииспользоватьсистемаиз Поведение,Обнаружение非正常Авторизоваться、пользователь Повышение привилегий、пользователь切换ждать异常Поведение.

Интеграция с SIEM и инструментами управления журналами

Falco Поддержка будет обнаруживать выходные данные о прибытии или безопасностисобытия различных систем управления аварийной ситуацией и инструментов управления информационными событиями безопасности (SIEM), таких как Elasticsearch、Splunk、Prometheus ждать.

- Централизованный бревно-анализ:добавив Falco изсобытиевыходприезжать集середина化избревно Инструменты управления,Команда безопасности может дополнительно анализировать и сопоставлять данные из других систем.,Разработайте единый взгляд на угрозы.

- Автоматический ответ:и SIEM После интеграции инструментов вы можете использовать эти инструменты с возможностями автоматизации, когда Falco 生成Безопасность警报час,Система может автоматически реагировать на основе предопределенных политик.,Например, выключение контейнера и изоляция сети или подача сигнала тревоги уведомить.

Подвести итог

Falco да Облачная среда с мощными возможностями планирования. Инструменты безопасности обнаружение, обеспечивает детальный мониторинг хостов изконтейнеров безопасностиспособность。несмотря ни на чтода Kubernetes Кластер, контейнер проектировать, а также традиционный хостинг и облачная платформа, Falco Все это может помочь пользователям выявить ненормальное поведение и потенциальные угрозы посредством настраиваемого обнаружения правил в режиме реального времени, Falco. Он может быстро фиксировать аномальные действия в системе и эффективно улучшать окружающую среду. Kubernetes Кластерная безопасность.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами