Первая статья во всей сети!Углубленная интерпретация「Требования к оценке Гуаньцзи」&「Требования защиты Гуаньцзи」

Редактировать丨zhuo

Безопасность критической информационной инфраструктуры всегда была ключевым направлением нашей страны, а также является важной частью рынка сетевой безопасности. В последние годы наша страна последовательно обнародовала ряд законов и постановлений о защите ключевых баз, дополнительно дорабатывая и реализуя различные политики и требования по защите ключевых баз.

В августе 2021 года Государственный совет обнародовал «Правила по обеспечению безопасности критически важной информационной инфраструктуры» (далее именуемые «Правила таможни и безопасности») в качестве важного вспомогательного положения «Закона о кибербезопасности», «Таможни и безопасности». Правила» разъясняют конкретную защиту безопасности критической информационной инфраструктуры. Требования и меры еще больше способствовали комплексному осуществлению работы по обеспечению безопасности критической информационной инфраструктуры во всех областях.

В ноябре 2022 года в целях дальнейшего совершенствования системы защиты критической инфраструктуры Национальный комитет по стандартам информационной безопасности опубликовал «Требования к защите критической информационной инфраструктуры в области технологий информационной безопасности» (далее именуемые «Требования к защите ключевой инфраструктуры»), а в ноябре 2022 года — Май 2023 г. Официально реализовано 1 числа.

«Требования таможенной защиты» направлены на решение проблем безопасности критической инфраструктуры. Это первый стандарт защиты критической информационной инфраструктуры, выпущенный моей страной после «Правил таможенной защиты». Он чрезвычайно важен для защиты критической информации моей страны. инфраструктурное значение.

В целях дальнейшей реализации «Требований к защите Гуаньцзи» Государственная администрация по регулированию рынка и Национальное управление по стандартизации выпустили «Требования к оценке безопасности критической информационной инфраструктуры технологий информационной безопасности» (проект для комментариев) (далее именуемые «Оценка Гуаньцзи»). Требования"), используемый для оценки сетевой безопасности критической информационной инфраструктуры.

В этой статье «Требования к оценке Гуаньцзи» будут интерпретироваться в контексте «Требований к защите Гуаньцзи» только для справки специалистов по сетевой безопасности.

1. Обзор

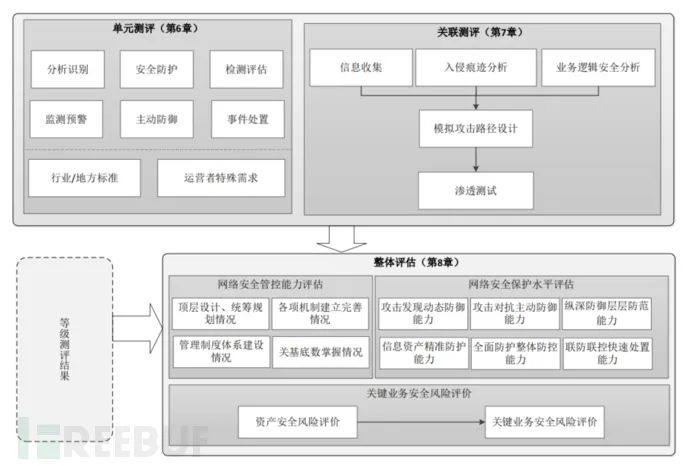

В целом «Требования к оценке на основе гуаня» состоят из 8 глав, а именно: область применения, нормативные справочные документы, термины и определения, сокращения, обзор, единичная оценка, соответствующая оценка и общая оценка, и предлагаются три основные системы оценки.

«Требования к оценке критической инфраструктуры» определяют требования и методы проведения тестирования сетевой безопасности критической информационной инфраструктуры (далее именуемые «CII»). Они применимы к деятельности по защите безопасности CII операторов CII и агентств по тестированию и оценке безопасности, и используется для руководства работой по тестированию сетевой безопасности CII.

1. Законы более высокого уровня: «Закон Китайской Народной Республики о кибербезопасности» и «Правила защиты критической информационной инфраструктуры».

2. Стандарты, относящиеся к этому документу, включают:

GB/T 39204—2022 Требования к защите технологий информационной безопасности для критически важной информационной инфраструктуры;

GB/T 22239—2019 Основные требования к технологиям информационной безопасности для защиты уровня сетевой безопасности;

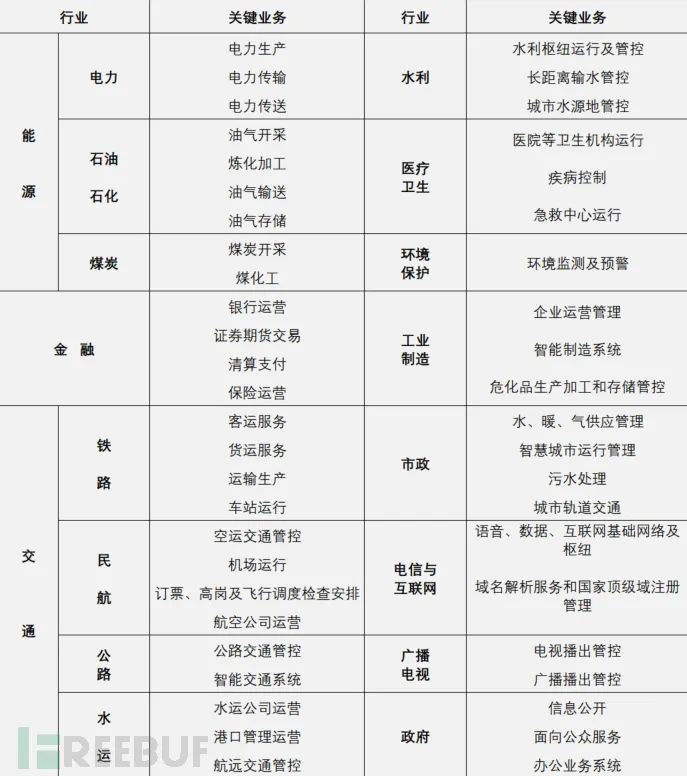

3. Предмет оценки (как показано ниже)

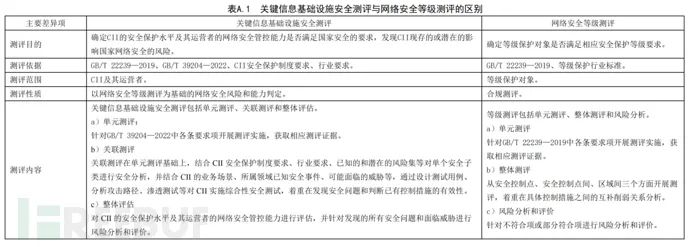

4. Оценка безопасности CII и оценка уровня безопасности сети.

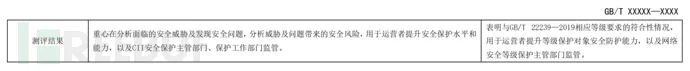

О совпадениях и различиях между ними,«Требования к оценке Гуаньцзи» указывает, что,CIIБезопасность Оценки должны быть обобщеныРезультаты оценки уровня безопасности сети、Результаты оценки усиленных требований для соответствующих подкатегорий безопасности в GB/T 39204-2022.Оценка проводится по двум аспектам,В ходе соответствующей оценки результаты оценки агрегата интегрируются и анализируются с результатами оценки соответствующей подкатегории Безопасности в результатах оценки уровня.,Выявить обнаруженные проблемы безопасности,и используйте это как Базавыполнять Тестирование на проникновение и общая оценка.

Проще говоря, «Требования к защите Гуаньцзи» признают результаты оценки MPS, но также фокусируются на реализации подробных требований для каждой подкатегории «Требований к защите Гуаньцзи». Это также отражается в фактической оценке позже.

Конкретные различия между ними заключаются в следующем:

5. Схема оценки безопасности CII выглядит следующим образом:

2. Три основных рабочих пункта

1. Оценка единицы

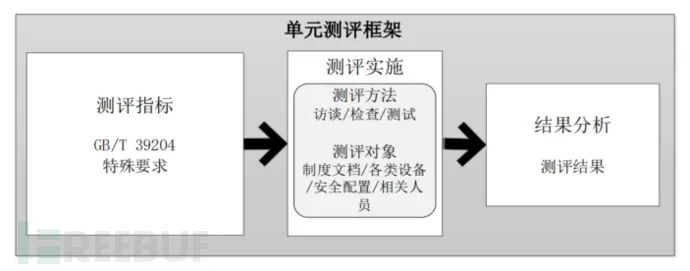

Оценка модуля является основным видом деятельности по оценке безопасности CII. Каждая оценка модуля состоит из трех частей: индикаторы оценки, реализация оценки и анализ результатов.

Большинство показателей оценки основаны на различных требованиях «Требований к защите Гуаньцзи», а некоторые — на основе отраслевых/местных стандартов, связанных с системой защиты безопасности CII и другими особыми потребностями операторов. Особые потребности необходимо сочетать с другими. Операторы CII определяют стратегические цели, логическую среду безопасности CII и т. д.

С одной стороны, анализ результатов единичной оценки может выводить проблемы безопасности в качестве основы для моделирования пути атаки и тестирования на проникновение при корреляционной оценке, а также оценки рисков безопасности активов при общей оценке, с другой стороны, он может выводить принятые меры безопасности; основа для операторов при общей оценке. Основа для оценки возможностей управления и контроля сетевой безопасности, а также оценки уровня защиты сетевой безопасности CII.

2. Сопутствующая оценка

Соответствующей оценкой является комплексная оценка безопасности CII на основе результатов оценки подразделения, включая сбор информации, анализ трассировки вторжений, анализ безопасности бизнес-логики, разработку моделируемых путей атаки и тестовых случаев, а также проведение тестирования на проникновение. Общие проблемы безопасности CII можно обнаружить посредством оценки корреляции.

Оценка корреляции должна сочетать известные и потенциальные наборы рисков, бизнес-сценарии CII, известные события безопасности на местах, возможные угрозы и т. д., а также разрабатывать смоделированные пути атак и тесты на основе анализа безопасности бизнес-логики и анализа трассировки вторжений для проведения. тестирование на проникновение.

Соответствующая оценка должна сочетаться с фактической ситуацией в бизнесе и информатизации CII. Оценщики должны проводить соответствующую оценку с разных точек зрения и уровней, исходя из фактической ситуации с тестируемым CII и требований настоящего документа.

3. Общая оценка

Общая оценка включает в себя три части: оценку возможностей управления и контроля сетевой безопасности операторов CII, оценку уровня защиты собственной сетевой безопасности CII и оценку рисков сетевой безопасности ключевых предприятий, осуществляемых CII.

Оценка возможностей управления и контроля сетевой безопасности оператора CII, а также оценка уровня защиты сетевой безопасности CII основаны на результатах комплексной оценки подразделения, связанных с ней результатах оценки, собственных потребностях в защите безопасности CII и результатах оценки уровня для проведения комплексной оценки общей безопасности CII. .

Оценка ключевых рисков безопасности бизнеса основана на оценке единиц, оценке связей, оценке уровня, оценке рисков и т. д. и использует методы анализа рисков для выявления проблем безопасности, существующих в CII, анализа возможности использования проблем безопасности угрозами и определить их степень воздействия на CII после использования угроз, а также всестороннюю оценку рисков безопасности, создаваемых этими проблемами безопасности для критически важного бизнеса и национальной безопасности, которую несет CII.

3. Шесть основных содержаний оценки

Статья 6 «Единичная оценка» «Требований к оценке Гуаньцзи» содержит подробное объяснение содержания шести оценок: «анализ и идентификация, защита безопасности, обнаружение и оценка, мониторинг и раннее предупреждение, активная защита и обработка инцидентов», включая оценку. индикаторы, проведение оценки и три части анализа результатов.

Внимательные читатели могут найти,Показатели оценки точно такие же, как шесть измерений безопасности, которые были уточнены в «Требованиях к защите Гуаньцзи».,Подробную информацию можно узнать, нажав на“Реализовано в мае! Эта статья поможет вам понять «Требования к защите Гуаньцзи».”Вид。

Другими словами, «единичная оценка» «Требований к оценке Гуаньцзи» на самом деле заключается в проверке того, включены ли шесть «анализ и идентификация, защита безопасности, обнаружение и оценка, мониторинг и раннее предупреждение, активная защита и обработка инцидентов». Реализованы «Требования защиты Гуаньцзи». Различные требования безопасности в измерении.

Требования конкретно заключаются в следующем:

(1) Анализ и идентификация

1. Идентификация бизнеса: корреляция между ключевым бизнесом и внешним бизнесом, зависимость ключевых бизнесов от внешнего бизнеса, важность ключевых бизнесов для внешнего бизнеса, а также распределение и управление ключевыми бизнес-цепочками.

2. Идентификация активов: создайте список ключевых бизнес-активов; определите приоритет защиты активов; используйте технологию обнаружения активов и динамически обновляйте ее.

3. Идентификация рисков. С учетом таких стандартов, как GB/T 20984, необходимо проводить оценку рисков безопасности в ключевых цепочках бизнеса и формировать отчет о рисках безопасности.

4. Основные изменения: о реконструкции, расширении CII, управленческом персонале и других изменениях следует своевременно сообщать соответствующим департаментам, а список активов должен быть обновлен.

(2) Защита безопасности

1. Соблюдать основные требования к уровню защиты сетевой безопасности и выполнять классификацию, регистрацию и сопутствующие работы.

2. На основе выявленных ключевых предприятий, активов и рисков безопасности внедрить управление безопасностью и техническую защиту с точки зрения систем управления безопасностью, организаций по управлению безопасностью, менеджеров безопасности, безопасных сетей связи, безопасных вычислительных сред, безопасного управления строительством и безопасной эксплуатации. и управление техническим обслуживанием. Меры по обеспечению безопасной эксплуатации КИИ.

3. Обязательно сформулируйте план защиты сетевой безопасности и обновляйте его не реже одного раза в год или в случае инцидента безопасности.

4. Назначьте главного офицера безопасности, который будет отвечать за CII или отвечать за него.

5. Назначьте двух человек на ключевые позиции и обеспечьте не менее 30 часов обучения ключевому персоналу.

6. Примите резервную сетевую архитектуру «один главный и два резервных» и «двойной узел».

7. Осуществлять строгий контроль по регионам и хранить соответствующие журналы не менее 6 месяцев.

8. Для управления следует использовать автоматизированные инструменты, а также исправлять ошибки и устанавливать исправления.

9. Соответствующие требования также предъявляются к безопасности цепочки поставок и безопасности данных.

(3) Тестирование и оценка

1. Проводить проверку и оценку не реже одного раза в год и оперативно устранять любые обнаруженные проблемы.

2. Привлечение нескольких операторов для регулярной организации или участия в проверках и оценках безопасности.

3. Контент включает в себя сетевую безопасность Внедрение иерархической системы защиты,Оценка безопасности коммерческих криптографических приложенийСостояние,Цепочка поставок Безопасность и защита ситуации,Защита данныхСостояние等。

4. При возникновении серьезных изменений вам следует провести переоценку и внести исправления с учетом изменений рисков, прежде чем выходить в Интернет.

5. Риски безопасности, обнаруженные в ходе выборочных проверок, должны быть своевременно устранены.

(4) Мониторинг и раннее предупреждение

1. Система: создать системы, участвующие в мониторинге ключевых предприятий; механизм мониторинга общественного мнения CII, процедуры оперативного реагирования на чрезвычайные ситуации для различных уровней раннего предупреждения и механизмы взаимодействия между операторами, управленческими агентствами и другими ведомствами; ; создать механизм обмена информацией о безопасности и т. д.;

2. Мониторинг: развертывание оборудования для мониторинга атак, мониторинг ключевых предприятий, анализ трафика и создание соответствующих моделей, а также построение прямых и обратных моделей. Сексуальный корреляционный анализ;

3. Раннее предупреждение: установите инструмент мониторинга в автоматический режим; проводите комплексное исследование, оценку и анализ общей информации и информации раннего предупреждения, продолжайте получать и своевременно сообщать информацию о раннем предупреждении;

(5) Активная защита

1. Конвергенция воздействия: уменьшить воздействие предприятия и сократить количество выходов в Интернет; уменьшить внешнее воздействие внутренней информации, такой как организационная структура, хранить конфиденциальную информацию в интрасети;

2. Обнаружение и блокирование атак: анализировать методы и средства сетевых атак и формулировать целевые планы; быстро реагировать на действия, обнаруженные путем мониторинга; своевременно отслеживать источники сетевых атак, а также анализировать намерения, методы и процессы сетевых атак; провести корреляционный анализ и редукцию.

3. Наступательные и оборонительные учения: разработать сценарии учений для ключевых предприятий и проводить регулярные наступательные и оборонительные учения в рамках реальной сети, а также наступательные и оборонительные учения по основным цепочкам поставок, цепочкам добычи и переработки; включаются в наступательные и оборонительные учения; проблемы обнаруживаются и устраняются своевременно.

4. Информация об угрозах. Создайте механизм обмена внутренней и внешней информацией об угрозах для совместного предотвращения и контроля между департаментами и отраслями.

(6) Обработка событий

1. Система: создать систему управления инцидентами сетевой безопасности, уточнить классификацию и классификацию инцидентов, процедуры и планы реагирования на чрезвычайные ситуации, подготовить ресурсы для обработки инцидентов, организовать и создать команду по чрезвычайным ситуациям сетевой безопасности и обеспечить своевременное реагирование на инциденты безопасности.

2. Планы реагирования на чрезвычайные ситуации и учения: разрабатывать планы реагирования на чрезвычайные ситуации, включая реагирование на чрезвычайные ситуации между организацией и несколькими операторами, обеспечивать непрерывность плана реагирования на чрезвычайные ситуации, регулярно оценивать и обновлять не реже одного раза в год;

3. Реагирование и устранение: своевременно сообщать об инцидентах безопасности органам управления безопасностью и соответствующим подразделениям цепочки поставок; обрабатывать их в соответствии с процессом обработки инцидентов и своевременно восстанавливать ключевые предприятия и информационные системы; отчет, включая обработку записей и статус инцидента, судебно-медицинский анализ, детали событий, тенденции, обработку и т. д., извлечение уроков для предотвращения повторного повреждения бизнеса и систем; включение обработки событий в процесс реагирования на чрезвычайные ситуации;

4. Повторная идентификация. Проведение оценки на основе изменений угроз и рисков безопасности, выявление активов и рисков и обновление политик безопасности.

4. Сопутствующая оценка

Оценка, связанная с CII, должна быть основана на сборе информации, выявлении возможных угроз в сочетании с уязвимостями и проблемами безопасности, обнаруженными в ходе оценки устройства, а также использовании различных методов атаки с точки зрения злоумышленника для проведения неразрушающих атак на возможные пути атаки, которым может подвергнуться CII. . тест. Соответствующая оценка включает в себя такие процессы, как сбор информации, анализ следов вторжений, анализ безопасности бизнес-логики, моделирование пути атаки и тестирование на проникновение.

Среди них детали тестирования на проникновение следующие:

- Тестирование для CII на Проникновение должно быть одобрено национальным департаментом киберпространства, Отдел. утверждения или защиты отдела общественной безопасности Государственного совета、Работать с разрешения оператора;

- О проведении тестирования на проникновение и других мероприятиях в телекоммуникационной сети База необходимо заранее сообщать в отдел регулирования телекоммуникаций Государственного совета;

- В сценариях, когда проведение реального сетевого тестирования нецелесообразно, тестирование следует проводить в среде тестового моделирования или настольной симуляции;

- Процесс тестирования на проникновение должен содержать четкие цели、Сбор информации、Обнаружение уязвимостей、Проверка уязвимостей、анализ информации、Получите то, что вам нужно、Сортировка информации、формировать отчеты;

- Тестирование на Тип углубления должен определяться на основе ключевых основных услуг, предоставляемых целевым CII, и требований к защите безопасности. Он должен охватывать: проверку уязвимостей, тестирование безопасности бизнеса. , тест социальной инженерии, тест безопасности беспроводной сети, тест безопасности интрасети, тест домена безопасности, расширение новых технологий, тест безопасности и т. д. Тестирование на Проницательность должна, по крайней мере, реализовать соответствующие варианты использования из Приложения B.

- Тестирование на Инструменты углубленного изучения должны использовать соответствующие инструменты или аппаратные и программные системы, которые соответствуют национальным техническим стандартам информационной безопасности продукции, или обеспечивать приверженность безопасности самого инструмента для обеспечения Тестирования. на Сам процесс проникновения не приводит к риску проникновения вредоносных программ или других средств безопасности, Тестирование на Соответствующие бэкдоры после проникновения следует вовремя удалять;

- Проблема обеспечения безопасности, позволяющая получить права администратора посредством Тестирования на углубление и отрицательно влияющая на CII.,Вероятность его эксплуатации должна быть на самом высоком уровне.,Операторы CII должны быть немедленно уведомлены о необходимости внести исправления и сообщить об этом соответствующим отделам.

5. Общая оценка

Общая оценка состоит из трех частей: оценка возможностей управления и контроля сетевой безопасности, оценка уровня защиты сетевой безопасности и оценка ключевых рисков безопасности бизнеса. Каждая часть имеет соответствующий метод оценки и заключение по оценке.

1. Оценка возможностей управления и контроля сетевой безопасности заключается в основном в оценке организации оператором различных задач по защите безопасности, связанных с CII. В ходе оценки проводится комплексная оценка на основе результатов оценки подразделения, результатов оценки уровня, связанных результатов оценки и собственных потребностей CII в защите безопасности.

Заключения оценки делятся на три уровня: высокий, высший и обычный.

2. Оценка уровня защиты сети в основном основана на результатах оценки устройства, результатах оценки уровня, связанных результатах оценки и собственных потребностях защиты безопасности CII, а также оценивает собственную способность CII эффективно предотвращать основные риски сетевой безопасности.

Заключения оценки делятся на три уровня: высокий, высший и обычный.

Оценка ключевых рисков безопасности бизнеса состоит из двух частей: оценка рисков безопасности активов и оценка ключевых рисков безопасности бизнеса. Выводы оценки разделены на три уровня: высокий риск, средний риск и низкий риск;

6. Напишите в конце

В контексте «Ключевых требований к защите инфраструктуры» «Ключевые требования к оценке инфраструктуры» начинаются с текущего состояния развития системы безопасности критической информационной инфраструктуры моей страны, предлагают реализуемую стратегию оценки реализации и уточняют роль операторов критической инфраструктуры в формулирование системы. Ответственность и обязательства по регулярной оценке на уровнях идентификации активов, отслеживания источников атак и т. д. помогут еще больше повысить осведомленность о защите операторов критической информационной инфраструктуры и связанного с ней персонала.

«Основные требования к оценке» определяют категории оценки, стандарты и конкретные процессы, которые помогут поддержать соответствующие отделы в надзоре за безопасностью критически важной информационной инфраструктуры, помогут им лучше понять интенсивность правоохранительных органов и лучше защитить критически важную инфраструктуру.

Внедрение и выпуск «Базовых требований к оценке» поможет операторам критической информационной инфраструктуры оперативно узнавать о рисках безопасности в системах, оборудовании, структурах процессов и т. д. в критической инфраструктуре, чтобы лучше защитить критически важную информационную инфраструктуру. Безопасность и стабильность. операция

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами