Операционная процедура по инцидентам безопасности: Инцидент, связанный с отравлением цепочки поставок программного обеспечения

В первой главе «СОП операции по инцидентам безопасности [1] Обзор инцидентов безопасности» представлены определение, классификация, принципы устранения и процесс устранения инцидентов безопасности. Когда происходит определенный тип инцидента безопасности, как быстро с ним справиться? И как обеспечить, чтобы результаты лечения различного персонала были на должном уровне? Хотя существует множество типов инцидентов безопасности, их обработка не лишена доказательств. Чтобы решить две вышеуказанные проблемы, одновременно повышая эффективность работы и снижая риски для безопасности. После большого количества практических практик утилизации были обобщены следующие общие стандартные операционные процедуры (СОП) утилизации.

В этой статье будут подробно рассмотрены СОП для инцидентов, связанных с отравлением цепочки поставок программного обеспечения, с четырех сторон: базовые концепции, операционная обработка, автоматизированные сценарии и стратегии защиты. Из-за ограниченности платформы и личного видения автора, хотя обобщенные СОП претерпели большое количество повторных операций, обобщений и уточнений, в них все равно будут ошибки или недостатки. Прошу читателей и коллег просветить меня. а также первоначальное намерение поделиться этой серией практик.

01

—

основные понятия

Говоря опрограммное обеспечениецепочка Безопасность поставок, люди не могут не думать о: лазейках, отравлении, соблюдении требований, перебоях в поставках... ряде рисков безопасности и соответствия. Кроме того, к столь же высокочастотным словам относятся: атака на цепочку поставок、программное обеспечениецепочка поставокяд,Каковы сходства и различия между ними? Какая связь?

1.1 атака на цепочку поставок

Об атаке на цепочку Что касается концепции поставок, сначала взгляните на определение в энциклопедии Baidu, в котором предпочтение отдается программному обеспечению. обеспечениеядатаковать。

Учитывая мой прошлый опыт работы и личное понимание, я не совсем согласен с этим определением. Например, в ходе предыдущих наступательных и оборонительных учений на национальном уровне был атакован ОА роты видеоконференцсвязи. àИнтранет горизонтально подключается к центральному серверу управления облаком на стороне клиента. àRebound Shell контролирует большое количество клиентов, выдавая инструкции через сервис. Это вызвано эксплуатацией уязвимостей атаки. на цепочку поставок。

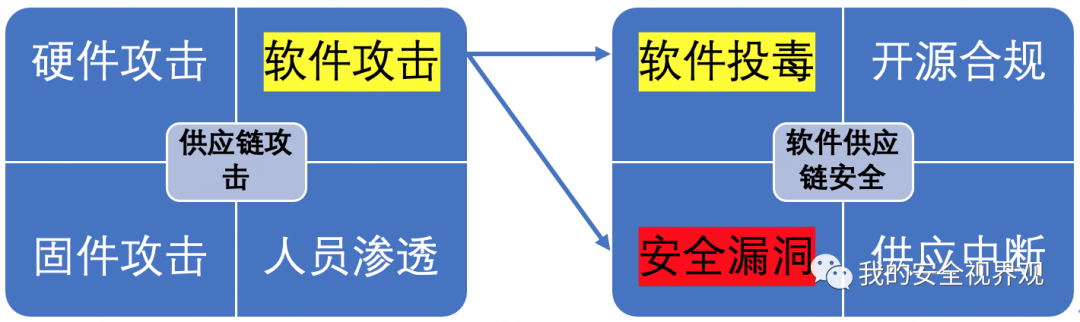

Таким образом, помимо ориентации на программное обеспечение Помимо атак-отравителей, продукты или услуги поставщика также должны подвергаться атакам и избиениям (чтобы выяснить разницу, специально подчеркивается: прямые атаки, без прохождения вредоносных программ, для атаки цели путем вмешательства в исходный код и т. д.). .). Продолжив поиск соответствующей информации, я считаю, что это определение более подходящее: атака на цепочку поставки, относится к программе через третье лицо обеспечение, поставщик или цепочка поставляет отношения для осуществления атак на целевые компании. Общие действия включают в себя: аппаратную атаку, программное обеспечение. атаки на программное обеспечение, атаки на встроенное ПО и проникновение персонала.

С этой точки зрения атака на цепочку доставка содержит часть программного обеспечения обеспечениецепочка поставки Безопасность (атаки из-за отравлений и уязвимостей), программное обеспечение обеспечениецепочка поставок Безопасность Содержитпрограммное обеспечениецепочка поставокяд。

1.2 Что такое отравление цепочки поставок программного обеспечения?

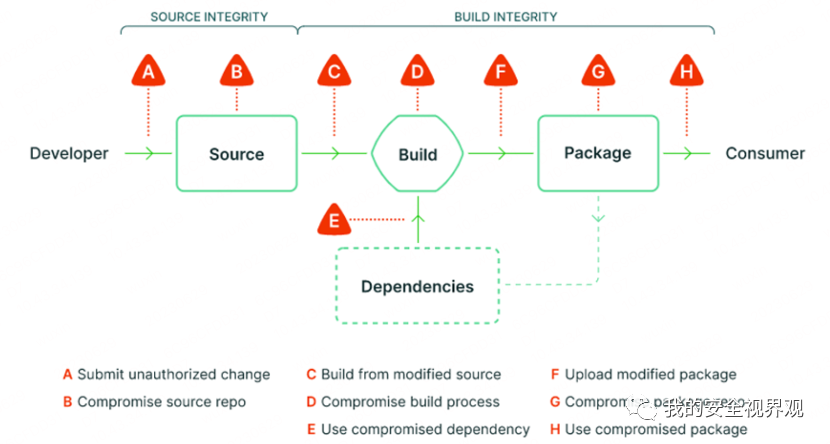

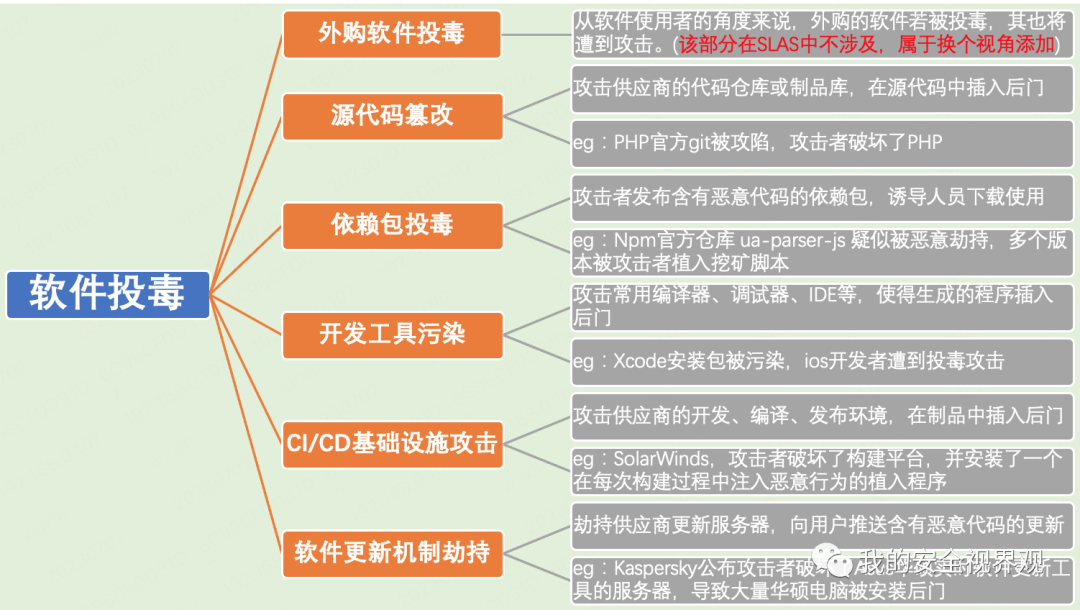

Если использовать приведенную выше концепцию, отравление цепочки поставок программного обеспечения означает, что злоумышленники внедряют вредоносные программы в доверенные приложения или программные системы и распространяют вредоносное ПО по всей цепочке поставок. Отраслевая структура Google SLAS (уровни цепочки поставок для артефактов программного обеспечения) полностью охватывает вышеуказанные методы атаки с точки зрения поставщика:

Для лучшего понимания эти методы атак можно уточнить следующим образом: подделка исходного кода, отравление пакетов зависимостей, заражение инструментов разработки, атаки на инфраструктуру CI/CD и перехват механизма обновления программного обеспечения и т. д.

1.3 Каковы приемы отравления компонентов с открытым исходным кодом?

С точки зрения построения безопасности Стороны А, отравление программного обеспечения можно разделить на: внутреннюю инфраструктуру исследований и разработок и безопасность персонала, внешнее программное обеспечение и безопасность внедрения зависимостей компонентов с открытым исходным кодом.

В этой главе основное внимание будет уделено заражению зависимостями компонентов с открытым исходным кодом и представлены следующие распространенные методы атак:

- Typosquatting:атаковать者注册与一些流行和广泛使用的Сумка的名称相似的恶意Сумка,Побуждение пользователей загрузить его и использовать для запуска атак;

- Ghost Package attack in Mirrors:когдапрограммное обеспечениев исходникепрограммное обеспечение сопровождающего пакета или программного обеспечения обеспечение Когда исходный администратор удалил (в основном вредоносные пакеты), некоторым нижестоящим зеркальным станциям не удалось одновременно удалить соответствующее программное обеспечение на зеркальной станции. программного обеспечения, тем самым генерируя множество вредоносных программ. обеспечение Сумка;

- Dependency Confusion Attack:атаковать者通过在программное Источник программного обеспечения Выпущен вместе с компанией-жертвой Внутри программного обеспечения обеспечение — вредоносный пакет с тем же названием, но более высокой версии, побуждающий пользователей загрузить и установить его;

- Package Use-After-Free Attack:PyPi、npmпрограммное источник программного обеспечения позволяет сопровождающим пакетов удалять опубликованное программное обеспечение. программного обеспечения и разрешить сопровождающим новых пакетов произвольно повторно использовать удаленное программное обеспечение. идентификатор программного пакета, который дает возможность злоумышленникам;

- Package Maintainer Account Hijacking Attack:программное Срок действия доменного имени, соответствующего адресу электронной почты, привязанному к учетной записи сопровождающего пакета программного обеспечения, может быть истек, что позволяет злоумышленникам контролировать адрес электронной почты путем регистрации доменного имени, а затем получить целевую программу, получив пароль. программное обеспечение Контроль пакета;

- Package Redirection Hijacking Attack:GithubДругие платформы хостинга кода позволяют передавать управление проектом.,И автоматически создаст переход между исходным адресом проекта и новым адресом.,Злоумышленники могут перехватить загрузку, зарегистрировав удаленную учетную запись GitHub;

- Case Sensitivity Confusion Attack:программное обеспечениеподдержка источниковпрограммное обеспечение Прописные и строчные буквы в названии пакета, злоумышленники могут воспользоваться вышеуказанными недостатками зеркального сайта, в программном обеспечении Вредоносные пакеты с одинаковыми именами, но разной капитализацией публикуются в исходном коде программного обеспечения для запуска атаки.

02

—

СОП по безопасной эксплуатации

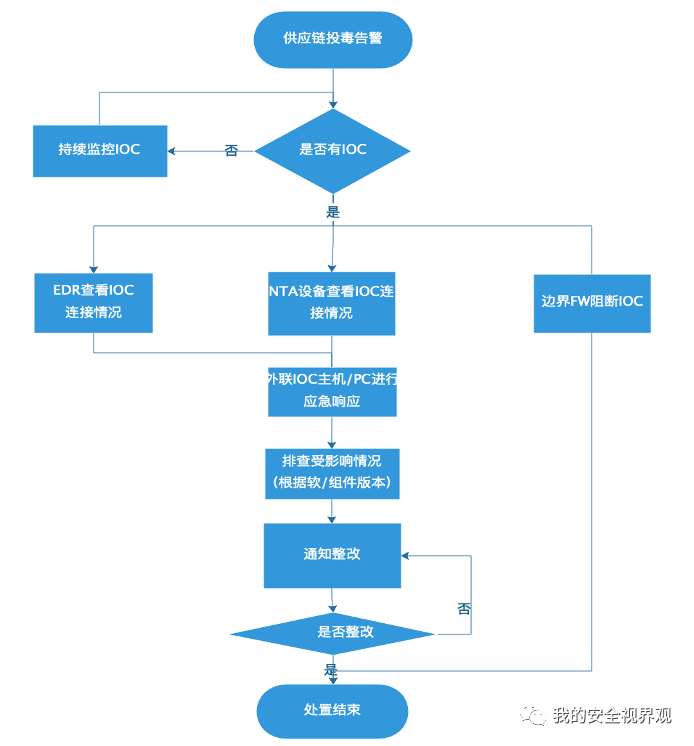

Отравление цепочки поставок программного обеспечения все чаще используется в реальных наступательных и оборонительных операциях. В частности, небрежное обслуживание официальных источников, таких как pypi и npm, дает злоумышленникам возможность воспользоваться ими. В реальных сценариях большинство компаний в основном сосредотачиваются на анализе угроз, а затем реагируют на них отравлением. При утилизации вы можете обратиться к следующему процессу:

2.1 мониторинг МОК

При обнаружении информации о существовании бэкдоров в пакетах программного обеспечения с открытым исходным кодом обычно предоставляется адрес IOC. Если нет, продолжайте уделять больше внимания соответствующим источникам разведывательной информации или загрузите соответствующие пакеты программного обеспечения, чтобы проанализировать и извлечь их самостоятельно.

2.2 МОК заблокирован

На границе Интернета сначала отключите IOC через брандмауэры и другие устройства безопасности, запретите права входящего и исходящего доступа и своевременно блокируйте вредоносные внешние подключения.

2.3 Исследование масштаба воздействия

Запрашивайте статус доступа IOC через EDR, NTA и другие устройства безопасности, а также включайте хосты или ПК с записями доступа в область атаки, опрашивайте затронутые склады или проекты на основе информации о программном обеспечении и версии через библиотеки продуктов или компонентов SCA;

2.4 Осуществить экстренное реагирование

Проверьте уязвимый сервер или терминал ПКОсуществить экстренное реагирование,По журналу запросов, Ссылка для атаки на анализ трафика、Осмотр и удаление задней двери и т. д.

2.5 Содействие исправлению и проверке

Для затронутых складов или проектов уведомите их владельцев о необходимости внести исправления и провести проверку после ремонта.

2.6 Блок-схема СОП

Содержимое, описанное в пунктах 2.1 – 2.5, показано на рисунке ниже:

03

—

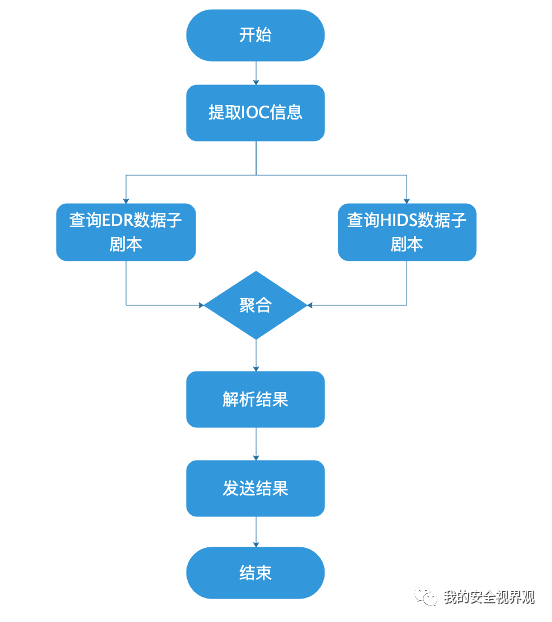

Автоматическая обработка сигналов тревоги IOC

В приведенных выше действиях по обработке событий задействовано несколько продуктов безопасности (EDR, HIDS, NTA, FW и т. д.), а эффективность ручного входа в систему для запроса и анализа слишком низка. При обнаружении тревоги IOC EDR и HIDS можно вызвать через сценарий SOAR для выполнения внешних запросов IOC на терминале и сервере.

3.1 Скрипт запроса МОК

Чтобы точно идентифицировать атакованную машину, после извлечения информации IOC продолжайте определять процесс доступа к IOC и вычислять хеш. На основе совпадения записи доступа IOC + значения хеш-функции скомпрометированные машины отсеиваются и отправляются соответствующим. персонал для утилизации.

3.2 Индекс запроса IOC

После получения информации ioc извлеките IP-адрес и свяжите EDR и HIDS для запроса записей доступа. Процесс вводит два дополнительных сценария для анализа IP-адресов, к которым осуществляется доступ, и отправки результатов сотрудникам служб безопасности по электронной почте для последующей обработки. Ответные сообщения в нижнем индексе такие же:

- Запросите журнал EDR/HIDS в пределах временного диапазона, извлеките путь процесса, который обращается к IOC, и вычислите хэш процесса;

- На основе хеша подсчитать IP-адреса, посетившие МОК, и удалить дубликаты;

- Разберите и верните результаты в основной скрипт согласно согласованному формату.

Ради непрерывности бизнеса и чувств сотрудников не проводилось никаких действий по ликвидации, таких как отключение и офлайн. Эта часть может быть реализована в подпроцессе. Например, после запроса записи доступа в EDR сначала отправьте уведомление соответствующему владельцу через IM, чтобы объяснить ситуацию, затем отключите сеть и перейдите в автономный режим и, наконец, верните сообщение. результаты сотрудникам службы безопасности для последующего наблюдения и уничтожения.

04

—

Стратегия защиты от отравления цепочки поставок программного обеспечения

4.1 Контроль безопасности стороннего программного обеспечения

В этой серии статей《СОП по устранению инцидентов безопасности: Кибератака》середина,Эта часть уже упоминалась. Однако в предстоящих наступательных и оборонительных учениях национального уровня,Необходимо уведомить поставщика о проведении обходаИсправления ошибокОбеспечьте обратную связь и контактное лицо экстренного реагирования。

4.2 Управление и контроль безопасности компонентов с открытым исходным кодом

В последнее время популярность средств обеспечения безопасности цепочки поставок программного обеспечения продолжает расти, но с точки зрения отравления программного обеспечения очень немногие компании хорошо справляются со своей задачей. В Китае, за исключением охранных компаний, известно, что лишь несколько крупных интернет-компаний проводят исследования и результаты (например, самостоятельно созданные бэкдоры для анализа в песочнице). Большинство других компаний для реагирования полагаются на аналитику угроз. Для управления и контроля компонентов с открытым исходным кодом, с чисто наступательной и защитной точки зрения, нам необходимо обращать внимание как на отравление, так и на уязвимости. Вот только предложения по отравлению:

- Обнаружение известных угроз:Получите информацию,Устроить столкновение. Просто купите или сосредоточьтесь на Threat Intelligence,Низкая стоимость и ограниченная эффективность.

- Обнаружение неизвестной угрозы:Запустить песочницу,Посмотрите на поведение. Требуется инфраструктура и технические возможности.,Инвестиционная стоимость высока.

4.3 Нормализация испытаний на безопасность эксплуатации

Предотвращение и возможность быстрого мониторинга и реагирования на инциденты безопасности являются необходимыми возможностями обеспечения безопасности. В основном вы можете начать с двух аспектов:

- Обнаружение поведения хоста:На основе поведенческого мониторинга,Все остается верным своему происхождению,Если на вас напал яд,Должно быть какое-то необычное поведение,Например, приложения выполняют системные команды, отправляют данные и т. д.;

- Обнаружение сетевого трафика:На основе данных об угрозах,Информация о ядах или информация производителя безопасности в круге постоянного внимания к Безопасности.,Быстро обновляйте библиотеку аналитики продуктов NTA или выполняйте проверки вручную.

4.4 Моделирование атаки на отравление цепочки поставок программного обеспечения

Внутренняя синяя команда инициировала моделирование отравления цепочки поставок программного обеспечения, создала бэкдор-компоненты NPM и Java и запустила их на разных серверах, чтобы проверить возможности обнаружения, скорость реагирования и меры по утилизации для безопасной работы. Однако, чтобы контролировать объем, только внутренние члены Синей армии проводили моделирование, а компоненты с бэкдорами не публиковались на общедоступном GitHub или во внутренней gitlab.

В настоящее время внутренняя синяя команда проводилась дважды. Поскольку действия и поведение бэкдора можно контролировать, его трудно обнаружить с помощью общих мер безопасности. Особенно на уровне осведомленности о безопасности, это помогло другим студентам, изучающим безопасность, открыть для себя новый мир.

(Скриншот отчета о моделировании атаки отравления npm — член команды Помидор)

4.5. Еще больше отравлений в цепочках поставок программного обеспечения

особеннобезопасность бизнесаНаращивание потенциала,Вы можете прочитать предыдущие статьи《Краткое обсуждение построения возможностей обеспечения безопасности в чрезвычайных ситуациях при отравлении на уровне предприятия.》。

05

—

Ссылки

[1] атака на цепочку поставок

https://blog.csdn.net/why123wh/article/details/129061012

[2] Исследование проблем безопасности, связанных с программными пакетами в экосистеме с открытым исходным кодом.

https://tianwen.qianxin.com/blog/2023/01/06/Investigating-Package-Related-Security-Threats-in-Software-Registries

[3] Руководство Keeper по кибератакам в цепочке поставок.

https://www.keepersecurity.com/zh_CN/threats/supply-chain-attack.html

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами