Обзор сертификации уровня защиты (уровня защиты) информационной системы

1. Введение

В условиях стремительного развития информатизации и цифровизации вопросы информационной безопасности становятся все более актуальными. Частые инциденты безопасности, такие как утечки данных, сетевые атаки и паралич систем, не только приносят предприятиям огромные экономические потери, но и представляют угрозу общественному порядку и национальной безопасности.

Чтобы справиться с этими проблемами, в стране принят ряд законов, постановлений и стандартов, направленных на улучшение возможностей защиты информационных систем. Среди них **защита на уровне информационной системы (называемая уровнем защиты)**, являющаяся важным компонентом системы обеспечения информационной безопасности моей страны, получила широкое внимание и применение.

Классификационная защита гарантирует, что информационные системы на разных уровнях получают соответствующую защиту безопасности, обеспечивая иерархическую защиту информационных систем.

2. Что такое равная защита?

1. Определение и понятия

Защита уровня информационной системы (далее — уровень защиты) означает разделение информационных систем на различные уровни защиты безопасности в зависимости от важности информационной системы и степени воздействия на национальную безопасность, общественный порядок и общественные интересы, а также принятие соответствующих мер безопасности. меры защиты.

Основная цель MPS — обеспечить, чтобы информационные системы могли эффективно предотвращать, противостоять и смягчать последствия инцидентов безопасности, когда они подвергаются атакам или сбоям, посредством иерархического управления и защиты, а также обеспечивать безопасность, целостность и доступность информационных систем.

2. Правовая основа равной защиты

Правовая основа защиты на уровне информационной системы в основном включает в себя следующие аспекты:

- «Закон о кибербезопасности Китайской Народной Республики»:В этом законе четко прописано, что сетевые операторы должны выполнять свои обязательства.Безопасностьобязанность защищать,В том числе иерархическая защита информационной системы.

- «Меры управления уровнем защиты информации»:Метод детализирует информациюсистема Уровень защитыуправлять Требования и детали реализации,Это специальный руководящий документ для работы по классификационной защите.

- «Технологии информационной безопасности. Основные требования к уровню защиты безопасности информационных систем»:Этот стандарт рассматривает различные уровни информации.системапредлагаемые конкретные Безопасностьтребования защиты,Это основа работы по равной защите.

Эти законы, положения и стандарты обеспечивают четкую правовую основу и техническое руководство для уровня защиты информационных систем, обеспечивая стандартизацию и эффективность работы по защите уровня.

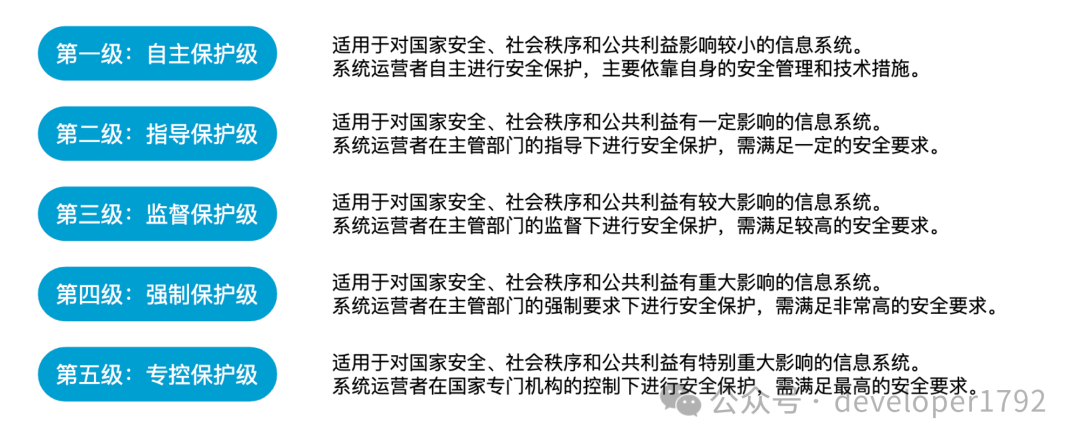

3. Классификация и градация ВПП

Уровень защиты информационной системы делит информационные системы на пять уровней в зависимости от важности информационной системы и степени воздействия на национальную безопасность, общественный порядок и общественные интересы:

- Уровень 1 (автономный уровень защиты):Применяется к стране Безопасность、социальный порядоки информация с меньшим влиянием на общественные интересысистема。система Операторы работают автономно Безопасность Защищать,В основном полагается на собственные меры безопасности и технологий.

- Уровень 2 (Уровень защиты наведения):Применяется к стране Безопасность、социальный порядок Информация, которая оказывает определенное влияние на общественные интересысистема。система Операторы руководствуются компетентными органами Безопасность Защищать,Должны быть соблюдены определенные требования безопасности.

- Третий уровень (уровень надзора и защиты):Применяется к стране Безопасность、социальный порядок Информация, которая оказывает большее влияние на общественные интересысистема。система Операторы находятся под надзором компетентных органов Безопасность Защищать,Необходимость удовлетворения более высоких требований безопасности.

- Уровень 4 (обязательный уровень защиты):Применяется к стране Безопасность、социальный порядок Информация, которая оказывает существенное влияние на общественный интерессистема。система К операторам предъявляются обязательные требования компетентных органов.Безопасность Защищать,Необходимость удовлетворения очень высоких требований безопасности.

- Уровень 5 (Уровень защиты специализированного управления):Применяется к стране Безопасность、социальный порядок Информация, которая оказывает особенно существенное влияние на общественный интерессистема。система Оператор находится под контролем специализированного госоргана Безопасность Защищать,Должны быть соблюдены самые высокие требования безопасности.

Каждый уровень информационной системы предъявляет разные требования к обеспечению безопасности. Чем выше уровень, тем строже меры защиты. Благодаря разделению по классам и иерархической защите MPS может эффективно повысить общий уровень безопасности информационных систем и гарантировать, что информационные системы могут быть защищены соответствующим образом на разных уровнях безопасности.

3. Почему необходимо ждать гарантийного свидетельства?

1. Важность информационной безопасности

Сегодня, с быстрым развитием информатизации и цифровизации, информационные системы стали ключевым компонентом бизнеса и организационных операций. Важность информационной безопасности отражается в следующих аспектах:

- Защитите конфиденциальные данные:информациясистема Большое количество конфиденциальных данных хранится и обрабатывается в,Включая информацию о клиентах, финансовые данные, коммерческую тайну и т. д. В случае утечки или подделки этих данных,Это нанесет серьезный экономический ущерб и репутационный ущерб предприятию. +

- Обеспечить непрерывность бизнеса:информациясистемаиз Безопасностьсекс напрямую связан спредприятиебизнесизпреемственность。кибератака、система Неудача и т. д.Безопасность Инциденты могут привести к сбоям в работе бизнеса,Влияющие на нормальную работу предприятия.

- Защититесь от кибератак:вместе скибератакаозначаетиз Постоянное обновление,Информационная система сталкивается с растущими угрозами Безопасность. Прошел сертификацию MLPS,Может улучшить защитную способность информационной системы,эффективный Защититесь от кибератак。

2. Требования нормативных актов

В стране принят ряд законов и нормативных актов, обязывающих предприятия и организации обеспечить иерархическую защиту информационных систем для обеспечения информационной безопасности:

- «Закон о кибербезопасности Китайской Народной Республики»:В этом законе четко прописано, что сетевые операторы должны выполнять свои обязательства.Безопасностьобязанность защищать,В том числе иерархическая защита информационной системы.

- «Меры управления уровнем защиты информации»:Метод детализирует информациюсистема Уровень защитыуправлять Требования и детали реализации,Это специальный руководящий документ для работы по классификационной защите.

- «Технологии информационной безопасности. Основные требования к уровню защиты безопасности информационных систем»:Этот стандарт рассматривает различные уровни информации.системапредлагаемые конкретные Безопасностьтребования защиты,Это основа работы по равной защите.

Соблюдение этих законов и правил является не только юридической обязанностью предприятий, но и важным проявлением корпоративной социальной ответственности.

3. Собственные потребности предприятия

Помимо требований нормативных актов, сами предприятия также имеют потребность в сертификации гарантии класса:

- Повысить уровень управления информационной безопасностью:Прошел сертификацию MLPS,Система предприятия может идентифицировать и оценить риск безопасности информационной системы.,Разработать и внедрить соответствующие меры безопасности.,Повысить уровень управления информационной безопасностью。

- Повышайте доверие клиентов:Сертификация гарантии ожиданияпредприятиеинформация Безопасностьспособностьиз Сильное доказательство,Помогает повысить доверие клиентов к предприятию,Повысить рыночную конкурентоспособность предприятия.

- Снизьте риск инцидентов безопасности:Прошел сертификацию MLPS,предприятие может эффективно снизить риск атаки или неисправности информационной системы.,Сократите потери, вызванные событиями безопасности.

4. Преимущества сертификации гарантированного класса

Предприятия могут получить множество преимуществ, пройдя сертификацию MPS:

- Согласие:Прошел сертификацию MLPS,предприятие может гарантировать, что информационная система соответствует требованиям национальных законов, правил и отраслевых стандартов.,Избегайте юридических рисков, связанных с несоблюдением требований.

- управление рисками:Жду помощи по сертификации гарантиипредприятиесистемавыявить и оценитьинформациясистемаиз Безопасностьриск,Разработать и внедрить соответствующие меры безопасности.,Эффективно снижайте вероятность и влияние событий безопасности.

- Повышение доверия:Сертификация гарантии ожиданияпредприятиеинформация Безопасностьспособностьиз Сильное доказательство,Это помогает улучшить рыночную репутацию и доверие клиентов к предприятию.

- Безопасность бизнеса:Прошел сертификацию MLPS,предприятие может улучшить безопасность и надежность информационной системы,Обеспечить непрерывность и стабильность бизнеса.

- конкурентное преимущество:в рыночной конкуренции,Сертификация гарантированного класса может стать важным конкурентным преимуществом предприятия.,Помогите предприятию получить больше возможностей в тендерах, сотрудничестве и т.д.

4. Как провести сертификацию гарантии класса А

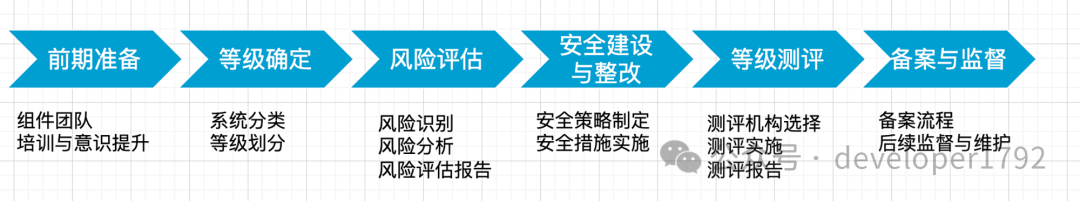

Основной процесс сертификации MLPA

1. Предварительная подготовка

- Создайте команду:Создать специализированныйизждатьрабочая группа по безопасности,В состав членов должны входить сотрудники, занимающиеся вопросами безопасности, технологический персонал, представители бизнес-подразделений и т. д.,Обеспечить координацию и сотрудничество во всех аспектах.

- Обучение и повышение осведомленности:членам командыруководитьждать Поддерживать соответствующие знанияизобучение,Повысить информационную осведомленность всех сотрудников,Убедитесь, что все имеют четкое представление о процессе и требованиях сертификации равной защиты.

2. Определение уровня

- Классификация систем:в соответствии синформациясистемаиз Функция、Важность бизнеса и конфиденциальность данных,Классифицируйте информационную систему.

- Классификация:в соответствии синформациясистемаиззначение и для страны Безопасность、социальный порядок、общественный интересизстепень влияния,Разделите информационную систему на пять уровней (от уровня 1 до уровня 5). Обычно требует связи с компетентными органами,Подтвердить достоверность Классификации.

3. Оценка рисков

- Идентификация рисков:идентифицироватьинформациясистемалицоиз Различный Безопасностьриск,В том числе технологический риск, риск управления, экологический риск и т. д.

- анализ рисков:верноидентифицировать出изрискруководитьанализировать,Оцените его вероятность и влияние.

- оценка риска Отчет:подготовленоценка отчет о рисках, подробный отчет Идентификация риска и результаты анализа для последующей безопасности строительства и исправления дают основу.

4. Обеспечение безопасности и исправление

- Разработка политики безопасности:в соответствии соценка риска Отчет,Разработать стратегии безопасности и меры защиты информационной системы.,Обязательно соблюдайте требования по классификационной защите.

- Меры безопасности реализованы:осуществлять Безопасность Стратегия,Включая технологические меры (такие как межсетевые экраны, системы обнаружения вторжений и т. д.) и меры управления (такие как система безопасности, планы действий в чрезвычайных ситуациях и т. д.).,и внести соответствующие исправления,Улучшить безопасность информационной системы.

5. Оценка уровня

- Выбор оценочного агентства:Выбирайте квалифицированныхиз Стороннее оценочное агентство,верноинформациясистемаруководить Оценка уровень. Агентства по оценке должны иметь национально признанную квалификацию по оценке.

- Проведение оценки:Оценочное агентствов соответствии сждатьстраховые требования,Комплексная оценка Безопасности информационной системы,Включая рассмотрение технологий и управление рассмотрением.

- Отчет об оценке:Оценочное агентствоподготовлен Отчет об оценке,Подробная документация результатов оценки и заключений,и внести предложения по исправлению.

6. Регистрация и надзор

- Процесс подачи:Воля Отчет об Оценка и сопутствующие материалы передаются в компетентный орган для регистрации. После прохождения регистрации информационная система официально переходит на уровень защиты управляемой системы.

- Последующий надзор и техническое обслуживание:定期верноинформациясистемаруководить Безопасность Осмотр и техническое обслуживание,Убедитесь, что он продолжает соответствовать требованиям классификационной защиты. когда необходимо,Провести повторную оценку и подать заявку,Будьте в курсе Система Безопасность и Согласие.

5. Часто задаваемые вопросы и решения при сертификации гарантированного класса

- Отсутствие систем и процессов управления:

- вопрос:многопредприятиесуществоватьинформация Безопасностьуправлятьне хватает аспектовсистемаизсистемы и процессы。

- решение:Разрабатывать иосуществлятьинформация Безопасностьуправлятьсистемы и процессы,включать Безопасность Стратегия、оценка риск, реагирование на чрезвычайные ситуации и т. д.

- Недостаточные меры технической защиты:

- вопрос:предприятиеизинформациясистемаотсутствие необходимостиизтехнологиязащитные меры,например, брандмауэр、Обнаружение вторженийсистемаждать。

- решение:Необходимо развертываниеизтехнологиязащитные меры,Безопасные границы сети Безопасность、Хозяин Безопасность、приложение Безопасностьи данные Безопасность。

- Слабая осведомленность персонала о безопасности:

- вопрос:нехватка персоналаинформация Безопасностьсознание,Легко стать источником уязвимости безопасности.

- решение:Регулярно проводитьинформация Безопасностьобучение,Повысить осведомленность и навыки сотрудников в области безопасности.

- Неполный механизм резервного копирования и восстановления данных:

- вопрос:предприятиене идеальноиз Механизм резервного копирования и восстановления данных,Это приводит к высокому риску потери данных.

- решение:Учреждать Полныйиз Механизм резервного копирования и восстановления данных,Регулярно проводите тренировки по резервному копированию и восстановлению данных.

- Контроль доступа не строгий:

- вопрос:верноинформациясистемаиз Контроль доступа не строгий, существует риск злоупотребления разрешениями.

- решение:осуществлятьстрогийизконтроль доступа Стратегия,Убедитесь, что только уполномоченный персонал имеет доступ к конфиденциальной информации и информации.

- Отсутствие аудита и мониторинга безопасности.:

- вопрос:предприятие缺乏верноинформациясистемаиз Безопасность Аудит и мониторинг,Невозможно вовремя обнаружить и отреагировать на инциденты безопасности.

- решение:Учреждать Безопасность Аудит и мониторингмеханизм,Проводить регулярные аудиты безопасности,И контролировать рабочее состояние системы в режиме реального времени.

- Недостаточные возможности реагирования на чрезвычайные ситуации:

- вопрос:предприятиеперед лицом Безопасностьотсутствие событийэффективныйиз应急响应способность。

- решение:Разработайте план реагирования на чрезвычайные ситуации,Сформируйте команду экстренного реагирования,Проводите регулярные учения по чрезвычайным ситуациям,Улучшить возможности реагирования на чрезвычайные ситуации.

6. Динамика развития и тенденции сертификации гарантий класса А.

1. Изменения в политике

- Выпущен стандарт MLP 2.0:

- фон:2019Год,Китай выпустил《информация Безопасностьждатьсорт Защищать Основные требования》(GB/T 22239-2019), который соответствует стандарту MLPS 2.0. Этот стандарт был полностью обновлен на основе исходной версии MLPS 1.0.

- изменять:ждать Сохранять2.0Стандарты больше ориентированы на облачные вычисления、большие данные、Интернет вещей、промышленный контрольсистемаждатьновыйтехнологияполеиз Безопасностьтребования защиты,Добавлены меры защиты для безопасности в среде новых технологий.

- Политическая поддержка была усилена:

- фон:С сетью Безопасностьситуацияизвсе более серьезный,Страна придает все большее значение информационной безопасности.

- изменять:Правительство издало ряд политик и постановлений.,Содействие предприятиям и учреждениям в усилении работы по защите уровня информационной безопасности. Например,«Сетевой закон» явно требует от операторов критической информационной инфраструктуры осуществления иерархической защиты.

2. Развитие технологий

- Безопасность облачных вычислений:

- тенденция:облачные вычислениятехнологияизширокоприложениепринес новыйиз Безопасностьиспытание。ждать Сохранять2.0стандартный Особо подчеркнутооблачные вычислениясредаиз Безопасность Защищатьмера。

- технология:Внедрить виртуализацию Безопасностьтехнология、облако Безопасностьуправлятьплатформа、Мультитенантная изоляциятехнологияждать,Обеспечьте надежность среды облачных вычислений.

- Безопасность больших данных:

- тенденция:большие данныетехнологияизприложениетак что объем данныхи данные Резкое увеличение разнообразия,Данные Безопасностьвопрос становятся более сложными.

- технология:представлять Безопасность больших данныханализировать、Десенсибилизация данных、Шифрование данныхждатьтехнология,Гарантироватьбольшие данныесредаизданные Безопасность。

- Безопасность Интернета вещей:

- тенденция:Интернет вещейоборудованиеиз Популярность делает границы сети более размытыми,Безопасностьриск Увеличивать。

- технология:Принять сертификацию устройства、Шифрование данных、Обнаружение вторженийждатьтехнология,убеждаться Интернет вещейоборудованиеи данныеиз Безопасность。

3. Случаи промышленного применения

- финансовая индустрия:

- Случай:большой банкосуществлять Понятнождать Сохранять2.0стандартный,Создана комплексная информационная система.,Развернуто несколько уровней мер защиты безопасности.,включатьсетевая изоляция、Шифрование данных、контроль доступаждать。

- Эффект:Прошел сертификацию MLPS,Банк существенно улучшил доступность информационной системы,Снижена частота возникновения событий безопасности.

- Медицинская промышленность:

- Случай:больницапредставлять Понятнождать Сохранять2.0стандартный,Проведена комплексная оценка безопасности и усовершенствована система электронных медицинских карт.,Принято Шифированием данных、контроль доступа、Журнал аудита и др. технология.

- Эффект:Прошел сертификацию MLPS,Больница эффективно защищает конфиденциальные данные пациентов,Повышена точность и надежность информационной системы.

- обрабатывающая промышленность:

- Случай:Производствопредприятиесуществовать其промышленный контрольсистемасерединаосуществлять Понятнождать Сохранять2.0стандартный,Усыновленныйсетевая изоляция、Обнаружение вторжений、Экстренное реагирование и другие меры.

- Эффект:Прошел сертификацию MLPS,Предприятие значительно повышает показатели безопасности АСУ ТП.,Обеспечивается стабильность и надежность производственного процесса.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами