Обсуждение проекта хостовой архитектуры Cloud Bastion

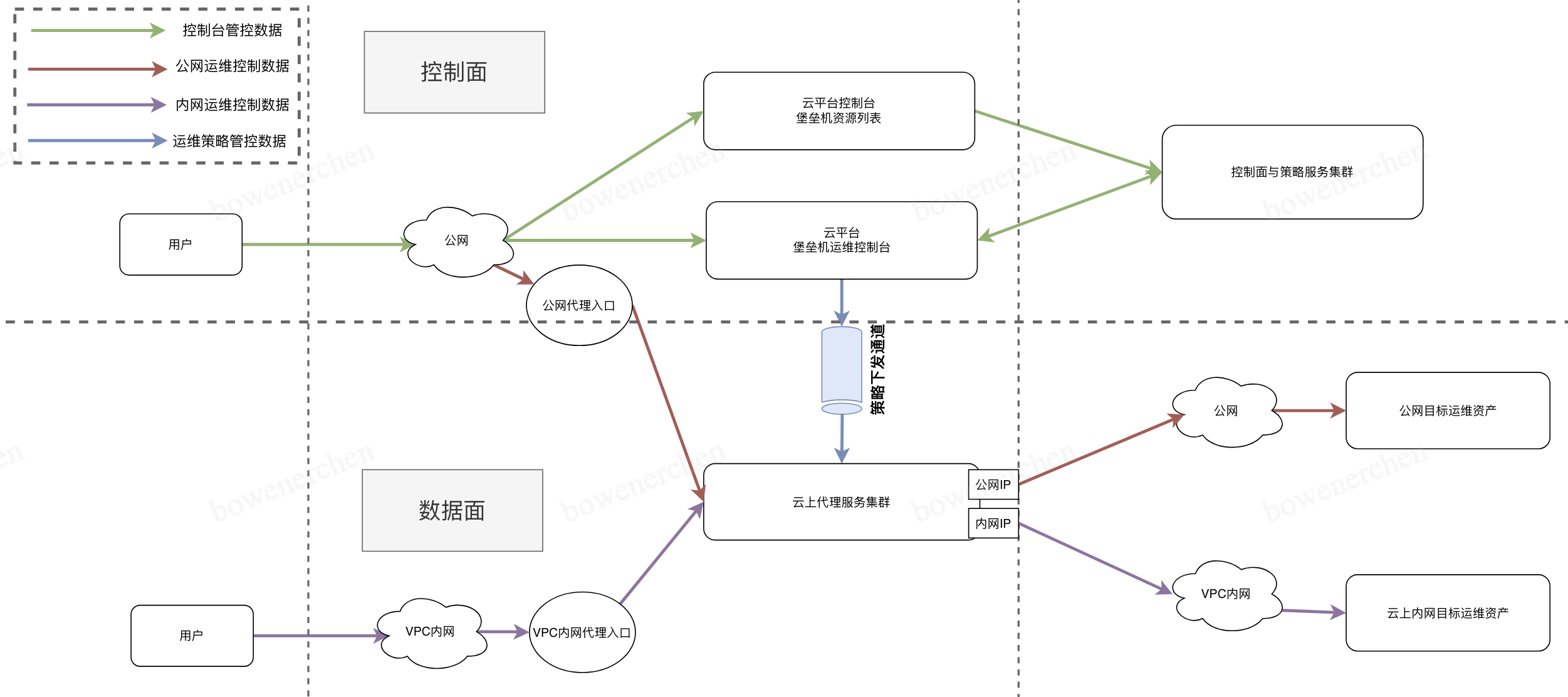

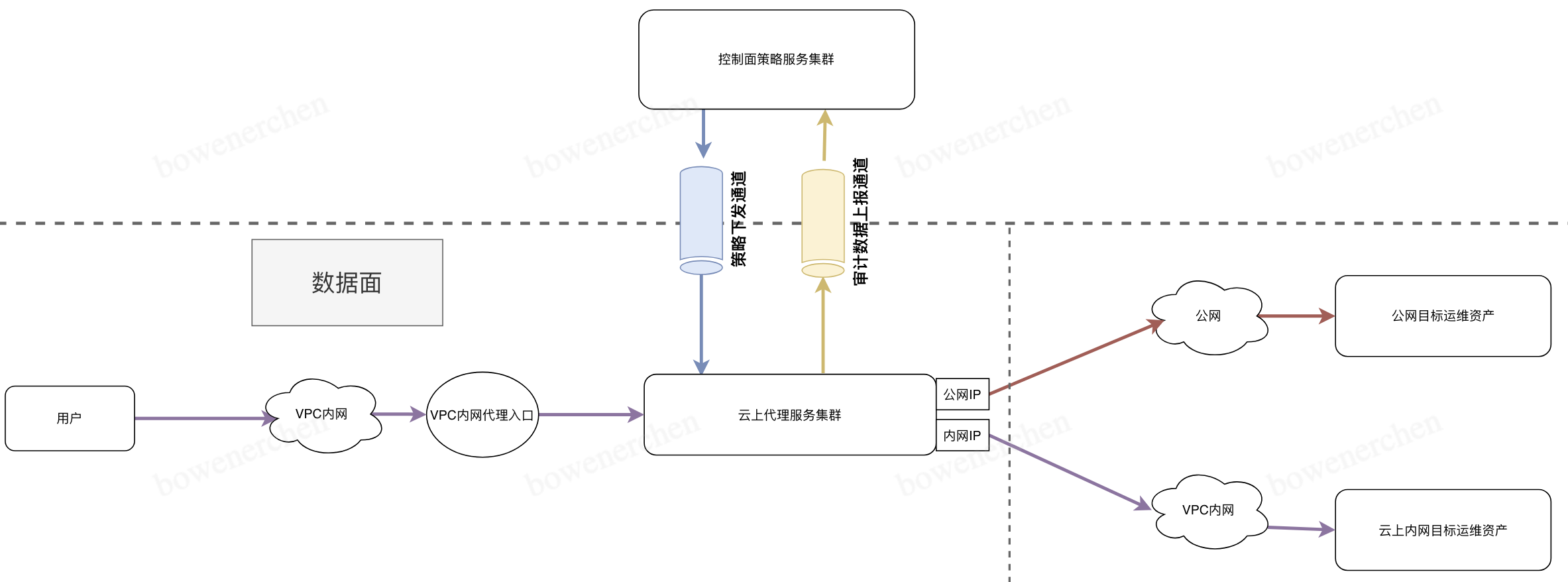

Поток данных хоста облачной крепости

поверхность управления

С точки зрения пользователя, то, что пользователи могут интуитивно почувствовать, — это управление облачными ресурсами с помощью управления поверхностью.

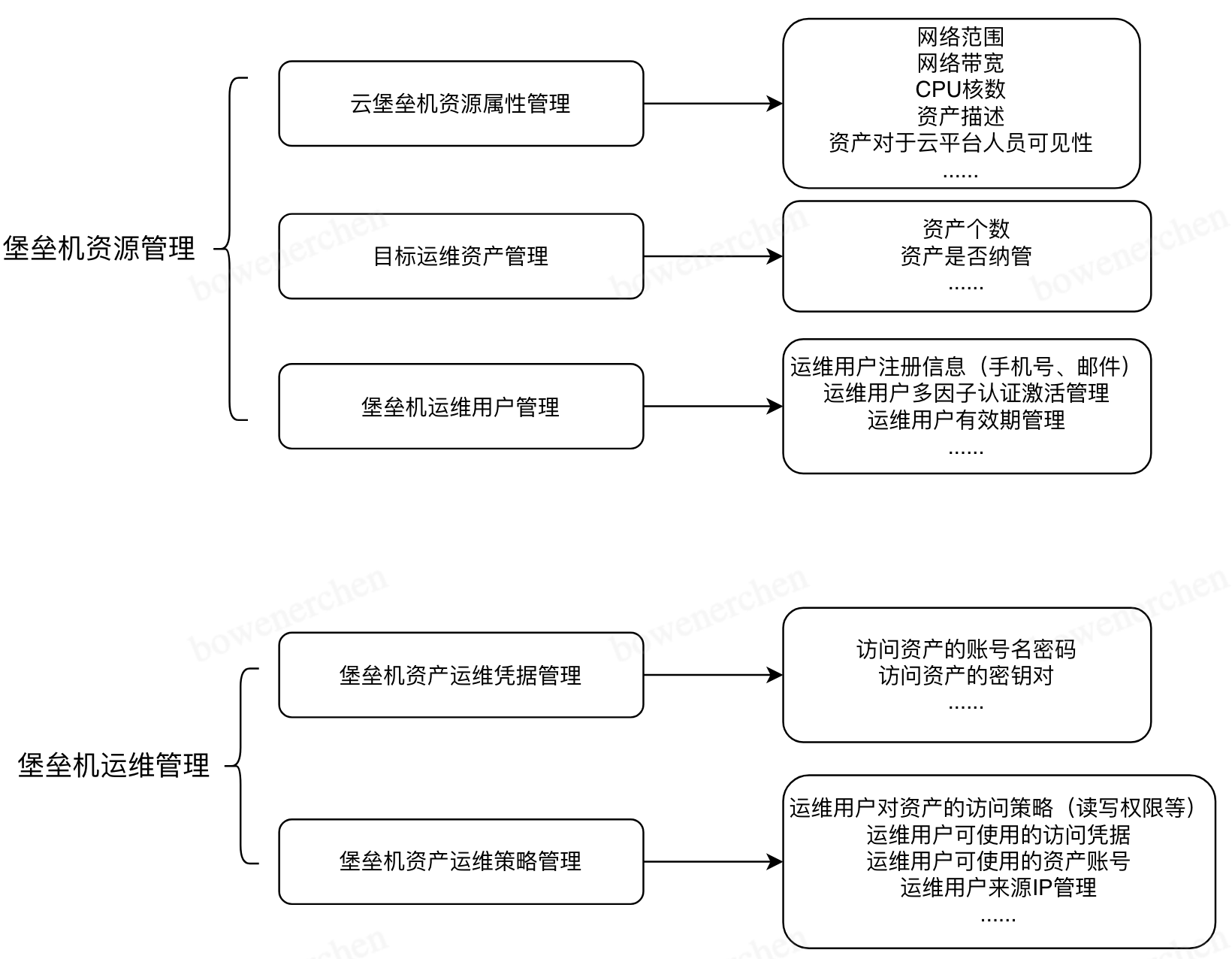

Консоль облачной платформы — это централизованный вход для управления ресурсами арендатора облака. Экземпляры узлов-бастионов, как стандартные ресурсы облачных продуктов, также могут управляться пользователями через облачную платформу.

- Консоль облачной платформы Консоль облачной платформы является одним из основных входов в хост облачного бастиона и в основном отвечает за управление распределением и планированием ресурсов облачных вычислений. Служба хоста-бастиона реализует динамическое создание, настройку и управление экземплярами хоста-бастиона посредством тесной интеграции с платформой облачных вычислений. Элемент управления облачной платформой также отвечает за мониторинг рабочего состояния экземпляра хоста-бастиона для обеспечения его стабильной работы и автоматического расширения или сокращения ресурсов в зависимости от спроса.

- Эксплуатация и обслуживаниеконсоль Машина Бастион Эксплуатация и Консоль платформы обслуживания — это централизованный интерфейс управления машиной облачной крепости, предоставляющий множество функций управления и вариантов настройки политики безопасности. через причину Эксплуатация и консоль обслуживания, администраторы могут настраивать политики безопасности, управлять разрешениями пользователей и т. д. Консоль также поддерживает визуальные операции, позволяя администраторам интуитивно понимать направление потока данных и обработку событий безопасности. Кроме того, консоль также поддерживает мультитенантный режим, позволяющий нескольким пользователям или отделам совместно использовать один и тот же набор ресурсов хоста-бастиона.

- Выдача полиса Базовый хост-бастион также распространяет политики безопасности через интрасеть. Эти политики включают контроль доступа, аутентификацию личности, шифрование данных и т. д., чтобы гарантировать, что пользователи могут получить доступ только к своим авторизованным ресурсам и обеспечить безопасность данных. Доставка политик может быть динамичной, то есть политики безопасности могут корректироваться в реальном времени в зависимости от реальных условий для борьбы с потенциальными угрозами безопасности.

Плоскость данных

- Запрос доступа пользователя Пользователи инициируют запросы доступа через общедоступную сеть или интранет, а целевые активы могут включать серверы, базы данных или другие ключевые ресурсы предприятия.

- Кластер службы прокси-сервера Bastion Когда запрос пользователя на доступ достигает хоста-бастиона, он сначала обрабатывается кластером прокси-службы. Кластер прокси-сервиса состоит из нескольких прокси-серверов, которые отвечают за прием и обработку запросов на доступ пользователей. Прокси-сервер будет выполнять такие операции, как проверка легальности, очистка трафика и преобразование протоколов по запросам, чтобы обеспечить безопасность и соответствие данных. В то же время прокси-сервер также будет проверять и регистрировать запросы, чтобы облегчить последующий анализ и отслеживание событий безопасности.

- Доступ к целевому активу Запросы, обработанные кластером прокси-службы, будут перенаправлены на целевой актив. Во время этого процесса прокси-сервер также может шифровать и сжимать поток данных для дальнейшей обработки, чтобы обеспечить безопасность и эффективность передачи данных.

Архитектура агентской сети в различных сценариях

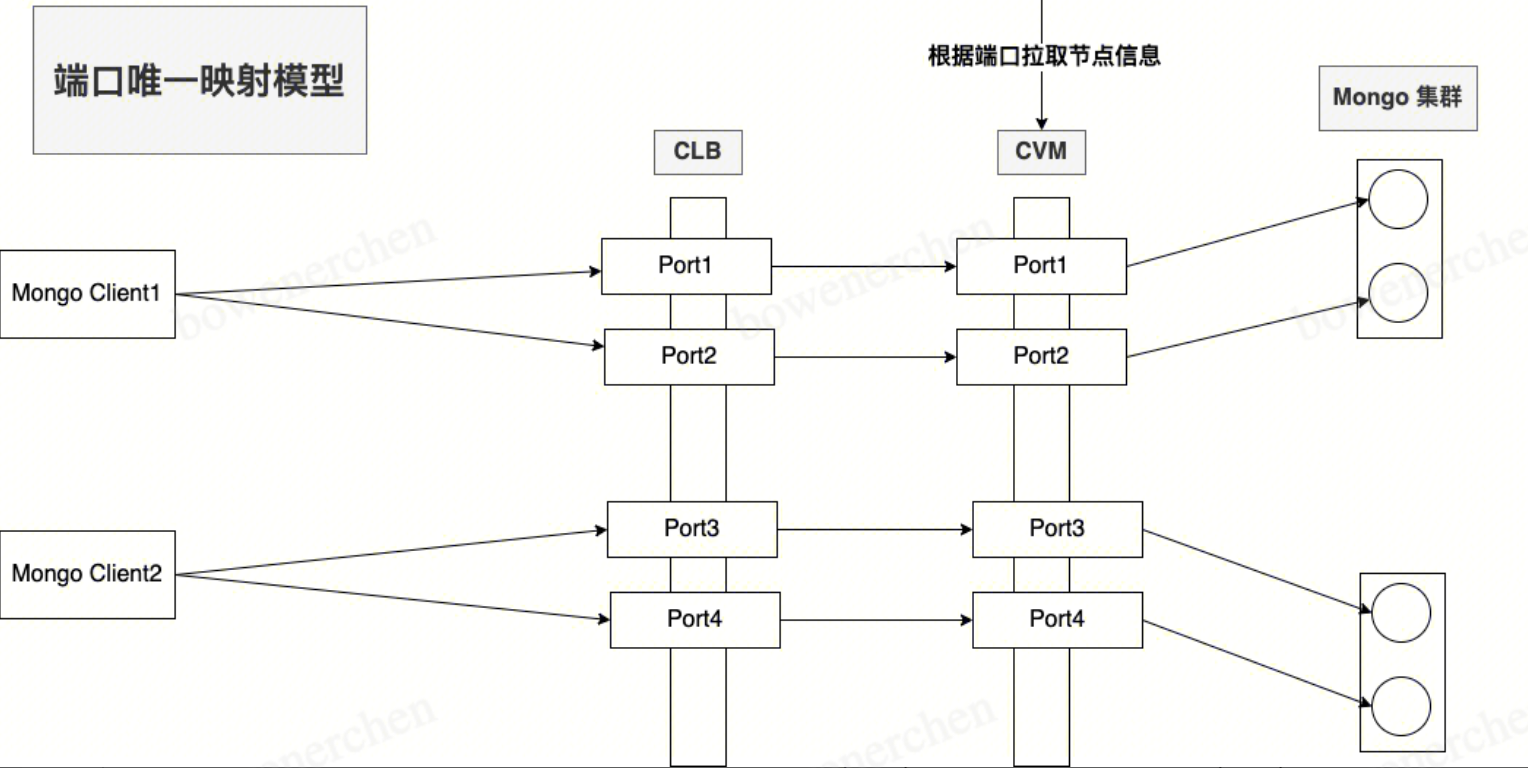

Общие прокси-службы обычно имеют фиксированное количество портов и фиксированных портов, например прокси-служба SSH и прокси-служба Mysql.

Однако существуют также некоторые сценарии, такие как прокси-служба MongoDB. Поскольку сама MongoDB различает наборы сегментов и наборы реплик, в сценарии набора сегментов есть несколько портов и сценарии динамического увеличения и уменьшения портов, поэтому для прокси-служб аналогичны. MongoDB, необходимо выполнить управление сопоставлением нескольких портов.

Типичная архитектура прокси-сервера MongoDB выглядит следующим образом:

Что касается извлечения и управления портовыми узлами, мы должны полагаться на канал распространения политик интрасети для управления в реальном времени.

Отчеты аудита, блокирующие данные хоста Bastion

Плоскость Бастионной Машины данныхна основе Выдача Канал Полиса может реализовывать стратегии блокировки в режиме реального времени для достижения гибкой и динамичной обработки Эксплуатация. и обслуживание Операция пользователя используется для принятия решения о том, следует ли заблокировать или отпустить.

О каждом действии, выполняемом пользователем эксплуатации и обслуживания, можно сообщить для поведенческого аудита на основе канала отчетов об аудите, а пользователь эксплуатации и обслуживания может просматривать и воспроизводить данные аудита на консоли управления и обслуживания.

Политический контроль, который может быть реализован на уровне агента, включает, помимо прочего:

- политика контроля доступа Это самый простой элемент управления политикой, который может ограничить доступ пользователя к определенным ресурсам или службам на основе таких факторов, как личность пользователя, организация, IP-адрес и т. д. Например, вы можете предоставить определенным пользователям доступ только к определенным серверам или службам, но не к другим ресурсам.

- Стратегия передачи данных Агент хоста Cloud Bastion может шифровать и сжимать передаваемые данные, чтобы обеспечить безопасность и эффективность данных во время передачи. В то же время вы также можете ограничить передачу определенных конфиденциальных данных, чтобы предотвратить утечку информации.

- стратегия командования и управления В сценариях, где необходимо выполнить определенные команды, можно использовать политики управления командами для ограничения команд, которые могут выполнять пользователи. Например, вы можете настроить его так, чтобы запретить пользователям выполнять определенные команды с высоким риском на сервере, чтобы снизить риски безопасности.

- Стратегия аудита журналов Хост-агент Cloud Bastion будет подробно записывать все действия пользователя и создавать файлы журналов. Проверяя эти файлы журналов, можно своевременно обнаружить и устранить потенциальные угрозы безопасности и незаконные операции.

- Стратегия управления сеансами Политики управления сеансами могут контролировать такие параметры, как продолжительность сеанса пользователя и тип сеанса. Например, вы можете настроить автоматическое отключение пользователей после определенного периода бездействия или ограничить количество одновременных сеансов для пользователей.

- стратегия управления протоколом В зависимости от фактических потребностей агент хоста Cloud Bastion может ограничить пользователям использование определенных сетевых протоколов, например разрешить только протокол HTTP или разрешить только протокол SSH.

- Стратегия управления дорожным движением С помощью политик управления трафиком сетевой трафик пользователей можно ограничить, чтобы предотвратить использование злоумышленниками больших объемов трафика для атак или занятие слишком большого количества сетевых ресурсов.

- Политика черного и белого списка IP-адресов Определенные IP-адреса можно добавить в черный или белый список. Для IP-адресов в черном списке прокси-сервер хоста Cloud Bastion будет отклонять запросы на доступ; для IP-адресов в белом списке запросы на доступ будут разрешены.

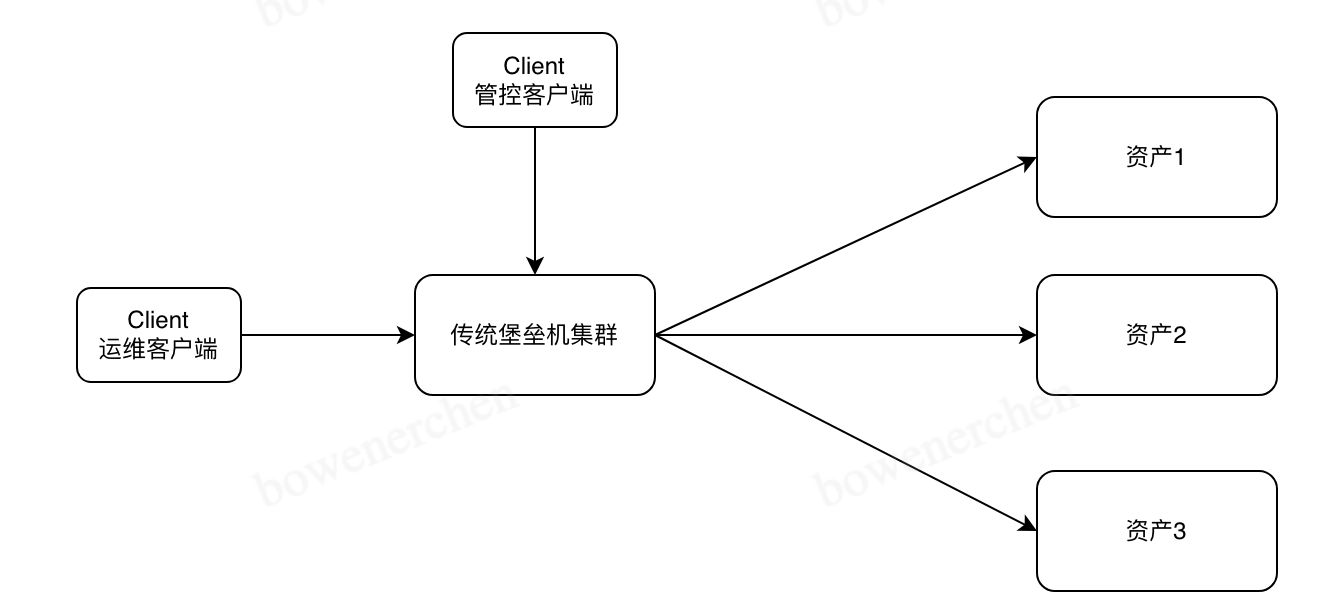

Сравните традиционные машины-бастионы

Традиционный хост-бастион обычно представляет собой независимое аппаратное устройство, подключенное к серверам и сетевым устройствам внутри предприятия через локальную сеть. Его вход обычно представляет собой фиксированный веб-интерфейс или интерфейс командной строки, который используется для настройки и управления политикой безопасности и функциями управления машиной-бастионом.

Хост облачной крепости построен на платформе облачных вычислений, а его экземпляры ресурсов представлены в списке ресурсов под облачной консолью. Эта запись в списке ресурсов обеспечивает централизованное управление ресурсами узла облачной крепости, включая добавление пользователей эксплуатации и обслуживания, управление экземплярами пользовательских ресурсов эксплуатации и обслуживания, а также настройку методов доступа для пользователей эксплуатации и обслуживания. Через этот портал администраторы могут легко управлять и отслеживать различные атрибуты хоста Cloud Bastion.

Проблемы, принесенные облачной крепостью

По сравнению с традиционными машинами-бастионами, у машин-бастионов в облаке больше требований к IP-адресу общедоступной сети и более высокие требования к пропускной способности общедоступной сети. Традиционные машины-бастионы практически приватизированы и развертываются локально на территории клиента и могут полностью полагаться на использование интрасети.

Данные контроля и аудита хостов-бастионов облака обычно хранятся на стороне облачной платформы, а не на территории клиента, что может заставить клиентов беспокоиться о соблюдении требований к хранению данных.

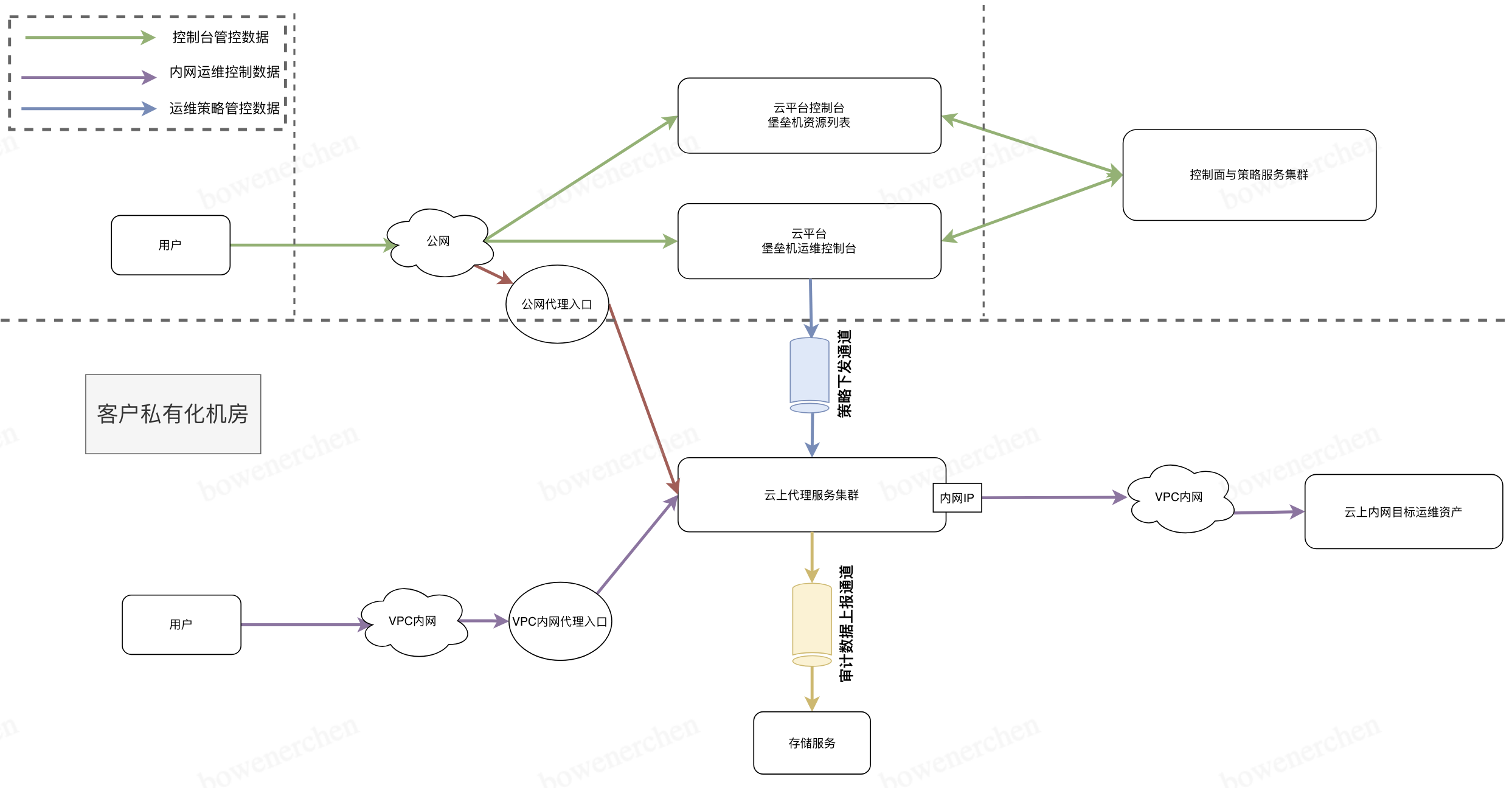

Другой метод реализации хоста-бастиона облака: интеграция облачных и офф-облачных серверов.

Основная реализация этого метода: поверхность управления Управление и контроль на базе облачной платформы Выдача полиса,и Плоскость данные и данные аудита хранятся на серверах в приватизированных компьютерных залах.

поверхность управление предлагает стандартные предложения шаблон полиса и интерфейс управления, клиенты могут все Плоскость ресурсы данных развертываются в собственном приватизированном компьютерном зале, а затем подключаются к стандартной облачной сети через приватизированный компьютерный зал.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами