Общие риски безопасности и методы предотвращения протокола TCP/IP

Общие риски безопасности и методы предотвращения протокола TCP/IP

Обзор

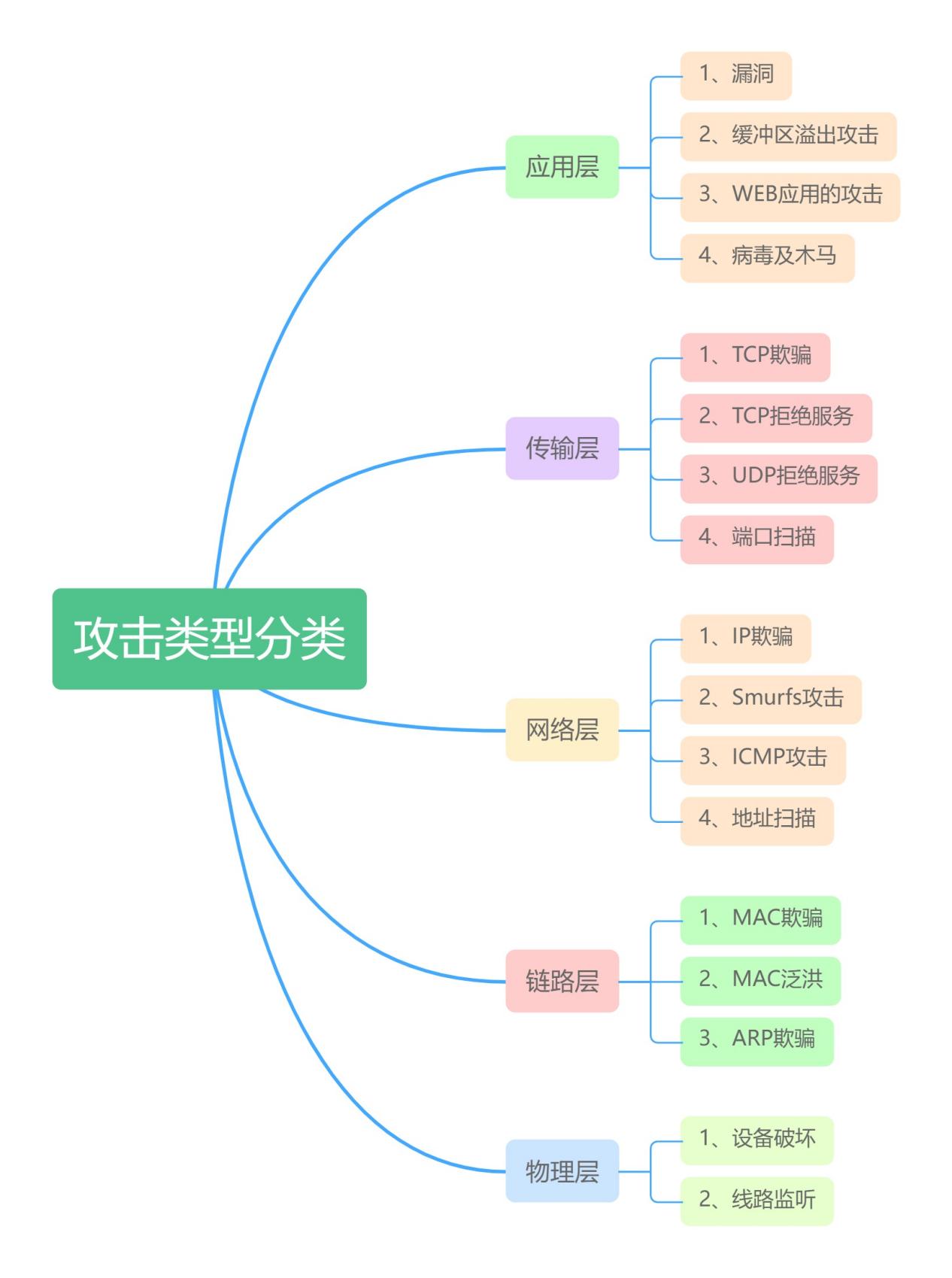

Классификация атак по различным уровням

- Уровень приложений: уязвимости, атаки на переполнение буфера, атаки на веб-приложения, вирусы и трояны.

- Транспортный уровень: подмена TCP, отказ в обслуживании TCP, отказ в обслуживании UDP, сканирование портов.

- Сетевой уровень: подмена IP-адреса, атака Smurf, атака ICMP, сканирование адресов.

- Канальный уровень: подмена MAC, лавинная рассылка MAC, подмена ARP.

- Физический уровень: разрушение устройства, мониторинг линии.

Принципы защиты межсетевого экрана от распространенных атак

- трафиковая атака

- Сканирование и отслеживание атак

Классификация атак по различным уровням

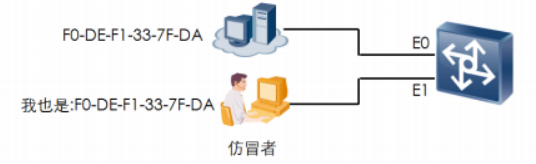

1. Подмена MAC-адреса Принцип атаки: подмена MAC-адреса (или кража MAC-адреса) обычно используется для взлома контроля доступа к локальной сети на основе MAC-адреса. Например, можно ограничить MAC-адрес источника пересылки на коммутаторе определенным MAC-адресом, который существует в списке доступа. преодолеть это. Доступ ограничен, а такие изменения являются динамическими и легко обратимыми. Существуют также методы контроля доступа, которые связывают IP-адреса и MAC-адреса, так что один порт коммутатора может использоваться только одним хостом для одного пользователя. В этом случае злоумышленнику необходимо одновременно изменить свой IP-адрес и MAC-адрес, чтобы прорваться. .Это ограничение.

Воздействие: утечка данных.

Стратегии профилактики:

- Решение 1. Установите брандмауэр ARP.

- Решение 2. Привязка статического MAC-адреса

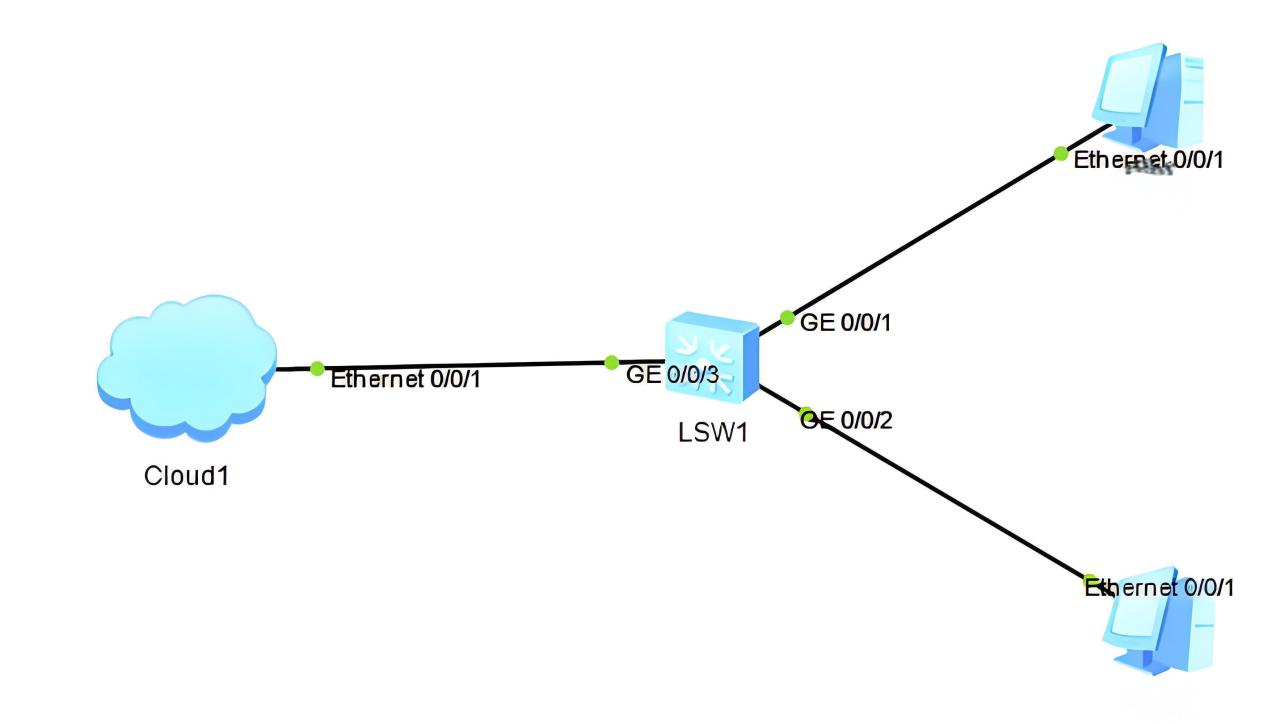

2. MAC-флуд

Принцип атаки: Принцип атаки с растоплением MAC-адресов: Таблица MAC-адресов представляет собой таблицу, в которую записываются MAC-адреса. Она называется таблицей MAC. Для быстрого выполнения функции пересылки данных коммутатор имеет механизм пересылки. Таблица MAC имеет механизм автоматического обучения. Количество таблиц MAC ограничено, поэтому таблица MAC имеет механизм устаревания.

Атака предотвращения флуда означает, что злоумышленник использует этот механизм обучения и механизм старения для непрерывной отправки различных MAC-адресов на коммутатор, заполняя коммутатор. В это время коммутатор может только транслировать данные, и злоумышленник полагается на это для получения информации.

Влияние: (1) Тестовый коммутатор не может нормально работать (таблица MAC заполнена) (2) Увеличивается трафик в сети.

Стратегии профилактики:

- 1. Настройте статическую таблицу трансляции MAC.

- 2. Ограничьте количество портов MAC, подключенных к коммутатору.

- Например: установите порт коммутатора на изучение 8 MAC-адресов. Если оно превысит 8 MAC-адресов, он прекратит обучение и отбросит последующие MAC-адреса. Как правило, продвинутые переключатели имеют эту функцию.

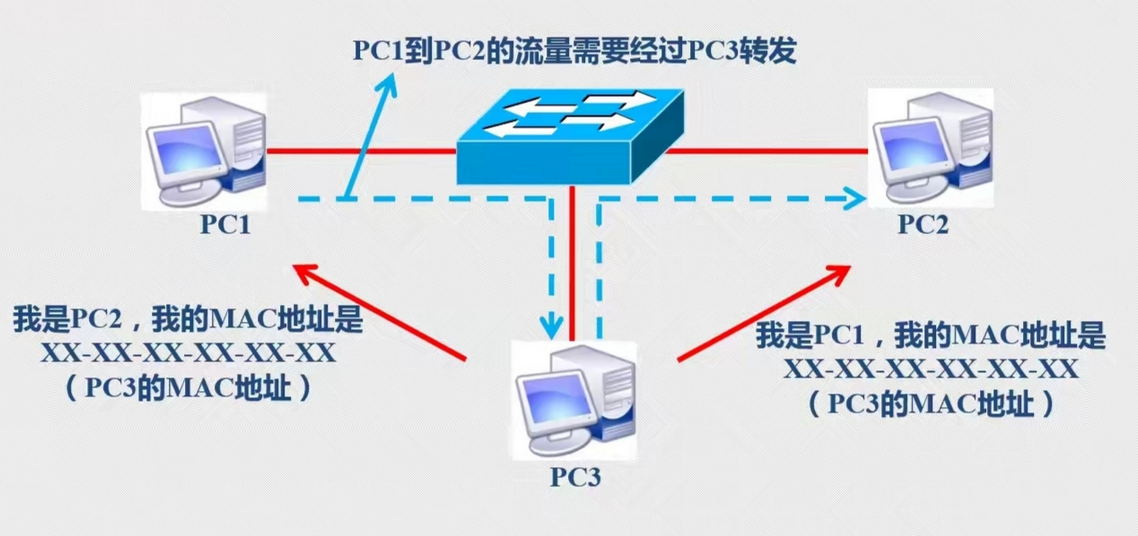

3.Подмена ARP Принцип атаки:

Протокол ARP получает MAC-адрес целевого устройства посредством широковещательных запросов. Когда устройству необходимо отправить данные на другое устройство, оно отправит запрос ARP, чтобы узнать у всех устройств в локальной сети, существует ли MAC-адрес, соответствующий указанному IP-адресу. После того, как целевое устройство получит запрос, оно ответит ответом ARP, сообщив запрашивающему его MAC-адрес.

Подмена ARP использует этот принцип работы. Злоумышленник будет отправлять поддельные пакеты ARP, чтобы замаскироваться под шлюз или другое устройство. После того как целевое устройство получит поддельный пакет ARP, оно сопоставит MAC-адрес злоумышленника с целевым IP-адресом и отправит злоумышленнику последующие пакеты. Злоумышленник может перехватить пакеты данных, отправленные целевым устройством, и даже изменить или подделать содержимое пакетов данных. На этом этапе злоумышленник перехватил передачу пакетов данных между целевым устройством и шлюзом и может провести атаки, такие как перехват, изменение или подделка пакетов данных.

В то же время злоумышленник может отправить поддельный запрос ARP для сопоставления IP-адресов других устройств со своим собственным MAC-адресом, чтобы злоумышленник мог выполнять атаки «человек посередине», перехват пакетов, подделку и т. д.

Воздействие. Атаки с подменой ARP нарушают нормальную сетевую связь путем подделки пакетов ARP.

Стратегии профилактики:

1. Используйте брандмауэр или другое устройство безопасности для фильтрации и предотвращения прохождения поддельных пакетов ARP.

2. Используйте инструменты аудита ARP для мониторинга ARP-коммуникаций в сети и своевременного обнаружения отклонений.

3. Используйте программное обеспечение для защиты от подслушивания ARP (подмена ARP), чтобы злоумышленники не могли отправлять поддельные пакеты ARP.

4. Регулярно очищайте записи в таблице кэша ARP, чтобы злоумышленники не могли использовать атаки с кэшем ARP.

5. Используйте статическое сопоставление ARP для настройки сетевых устройств во избежание атак подмены ARP.

6. Используйте функцию отслеживания DHCP протокола динамической конфигурации хоста, чтобы ограничить IP-адрес DHCP-сервера и проверить, находится ли MAC-адрес источника запроса DHCP в белом списке, тем самым предотвращая подделку злоумышленниками запросов DHCP для получения IP-адресов.

7. Используйте технологию изоляции портов, чтобы ограничить связь между различными сетями и не дать злоумышленникам обмануть устройства во внутренней сети.

8. Используйте VPN и другие технологии для шифрования сетевых коммуникаций, чтобы злоумышленники не могли перехватить пакеты данных.

2. Проблемы безопасности и их предотвращение на сетевом уровне.

1. IP-спуфинг-атака

Принцип атаки: подмена IP-адреса означает, что хакер использует один компьютер для доступа в Интернет, но заимствует IP-адрес другой машины, тем самым выдавая себя за другую машину для взаимодействия с сервером. Согласно протоколу межсетевого взаимодействия Интернет-протокола (IP), заголовок пакета данных содержит информацию об источнике и пункте назначения. Подмена IP-адреса заключается в подделке заголовка пакета данных, чтобы отображаемый источник информации не был фактическим источником, как если бы пакет данных был отправлен с другого компьютера.

Влияние:

- Выдача себя за личность: хакеры могут выдавать себя за другие системы или отправителей посредством подмены IP-адреса, чтобы получить конфиденциальную информацию или выполнить вредоносные действия.

- Атака типа «отказ в обслуживании». Хакеры могут использовать подмену IP-адреса для запуска атаки типа «отказ в обслуживании», отправляя большое количество поддельных пакетов данных на целевой сервер, что делает его неспособным предоставлять нормальные услуги.

- Утечка данных. Хакеры могут использовать подделку IP-адреса для кражи личной информации пользователей, банковских счетов и других конфиденциальных данных, создавая серьезную угрозу имуществу и личной безопасности пользователей.

Как предотвратить:

- Список контроля доступа (ACL). Брандмауэры могут ограничивать доступ к определенным IP-адресам на основе заранее заданных правил, тем самым снижая вероятность использования хакерами подмены IP-адресов для проведения атак.

- Обнаружение пересылки обратного пути (RPF). Межсетевой экран может проверить, соответствует ли исходный IP-адрес пакета данных выходному интерфейсу маршрутизатора, через который проходит пакет данных, чтобы определить, имеет ли место подмена IP-адреса.

- Мониторинг и оповещение в режиме реального времени. Брандмауэр может отслеживать сетевой трафик в режиме реального времени, предупреждать об аномальном трафике, а также оперативно обнаруживать и блокировать атаки с подменой IP-адреса.

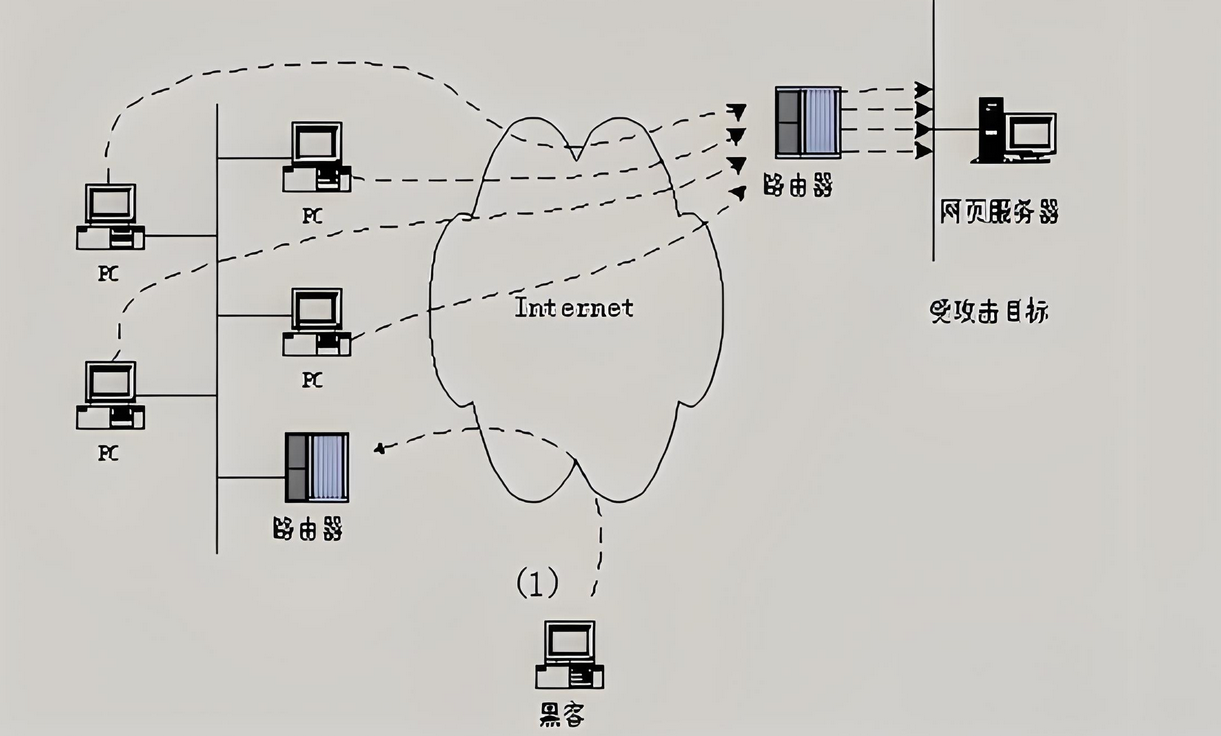

2. Атака смурфов

Принцип атаки: злоумышленник отправляет пакеты ICMP на широковещательный адрес сети и устанавливает адрес ответа на широковещательный адрес сети жертвы. Он наводняет хост-жертву пакетами запроса ответа ICMP, в конечном итоге заставляя все хосты в сети ответить на запрос. На эхо-запросы ICMP отвечают, вызывая перегрузку сети. Более сложные атаки Smurf изменяют исходный адрес на стороннюю жертву, что в конечном итоге приводит к сбою третьей стороны.

Влияние:

- Потеря пропускной способности: большое количество эхо-ответов ICMP занимают полосу пропускания целевой сети, что приводит к замедлению или прерыванию нормальной передачи данных.

- Отказ в обслуживании (DoS): сеть полностью занята и не может предоставлять нормальные услуги законным пользователям.

- Недоступность сети. Целевая сеть может не работать должным образом из-за перегрузки, что приведет к недоступности сетевых служб.

Стратегии профилактики:

- Настройте маршрутизатор, чтобы предотвратить попадание широковещательных IP-пакетов в сеть.

- Настройте операционные системы всех компьютеров в сети, чтобы запретить ответ на пакеты ICMP, адрес назначения которых является широковещательным адресом.

- Атакованная цель договорилась с интернет-провайдером, и некоторые интернет-провайдеры временно заблокировали этот трафик.

- Для пакетов данных, отправляемых из этой сети во внешние сети, эта сеть должна отфильтровывать те пакеты данных, адреса источника которых являются другими сетями.

3. Перенаправление ICMP и недоступные атаки

Принцип атаки: когда сетевое устройство обменивается данными между сегментами сети, когда отправленный пакет данных достигает шлюза, назначенного устройством, шлюз, запрашивая таблицу маршрутизации, обнаруживает, что целевой хост не находится в сегменте сети, где расположен маршрутизатор. В это время пакет данных должен быть отправлен с маршрутизатора еще раз. При передаче интерфейса адрес следующего перехода находится в другом месте сегмента сети. В это время маршрутизатор запускает перенаправление ICMP и активно отправляет пакет перенаправления ICMP исходному устройству, сообщая устройству, что следующий переход маршрута, соответствующего целевому сегменту сети, не находится на назначенном шлюзе, и запрашивая перемещение на новый адрес шлюза, чтобы пакет данных прибыл на следующий переход. Явление обхода пакетов данных исключено.

Статистика: приводит к тому, что данные пользователя не пересылаются по обычному пути, что приводит к отключению сети.

Стратегии профилактики:

ICMP-перенаправление атаки:Обычно существующие сети предназначены для редкой выдачи перенаправлений.,Затем мы можем запретить шлюзу отправлять сообщения о перенаправлении.,Хозяин не справляется с тяжелой ориентацией.

ICMP недоступная атака:Добавить механизм принятия решения об отключении услуги.,выносить несколько суждений,Нельзя судить о том, что связь потеряна и услуга отключена только по тому, что icmp недоступен.

4. Атака со сканированием IP-адреса

Принцип атаки: Принцип IP-сканирования основан на методе работы стека протоколов TCP/IP. В протоколе TCP/IP каждому хосту назначается уникальный IP-адрес. Отправляя определенные сетевые пакеты на целевой хост и анализируя полученные ответы, сканер может определить открытые порты и службы, доступные на целевом хосте.

Исследование: Атаки сканирования IP-адресов не привели напрямую к каким-либо серьезным последствиям.,это просто поведение обнаружения,Обычно при подготовке к последующим разрушительным атакам.,несмотря на это,Наш брандмауэр не позволит избежать такого поведения.

Стратегии профилактики:

1. Брандмауэр: настройте правила брандмауэра, чтобы предотвратить доступ неавторизованных IP-адресов к внутренней сети. Вы можете использовать функцию мониторинга брандмауэра для обнаружения и блокировки атак со стороны вредоносных IP-адресов в режиме реального времени.

2. Ограничить скорость доступа. Ограничьте количество доступов и скорость доступа к каждому IP-адресу в течение определенного периода времени, тем самым снижая эффективность сканирования злоумышленника.

3. Используйте защиту от DDoS. Разверните оборудование для защиты от DDoS, такое как IP с высокой степенью защиты, WAF и т. д., для фильтрации и очистки трафика и предотвращения воздействия вредоносного трафика на сервер.

4. Усиление аутентификации личности. Требуйте от пользователей ввода действительного имени пользователя и пароля при входе в систему или используйте цифровые сертификаты и другие методы проверки личности, чтобы предотвратить доступ неавторизованных пользователей к системе.

5. Регулярно обновляйте системы и программное обеспечение. Своевременно обновляйте исправления безопасности операционной системы и программного обеспечения, чтобы устранить известные уязвимости безопасности и снизить риск атак.

6. Зашифрованная связь. Используйте технологии шифрования, такие как SSL/TLS, для защиты безопасности передачи данных и предотвращения кражи или подделки данных во время передачи.

3. Проблемы безопасности транспортного уровня и их предотвращение.

1. TCP-спуфинг

Принцип атаки: протокол TCP представляет собой надежный поток байтов, ориентированный на соединение, созданный на основе протокола IP. В современном мире бесконечных хакерских атак злоумышленник может обмануть, отправив IP-данные, исходный адрес которых принадлежит другой машине. Злоумышленника, осуществляющего подмену TCP, на самом деле не волнует, получит ли он ответ на данные, но другие машины примут поддельные данные и будут думать, что они исходят от законного владельца.

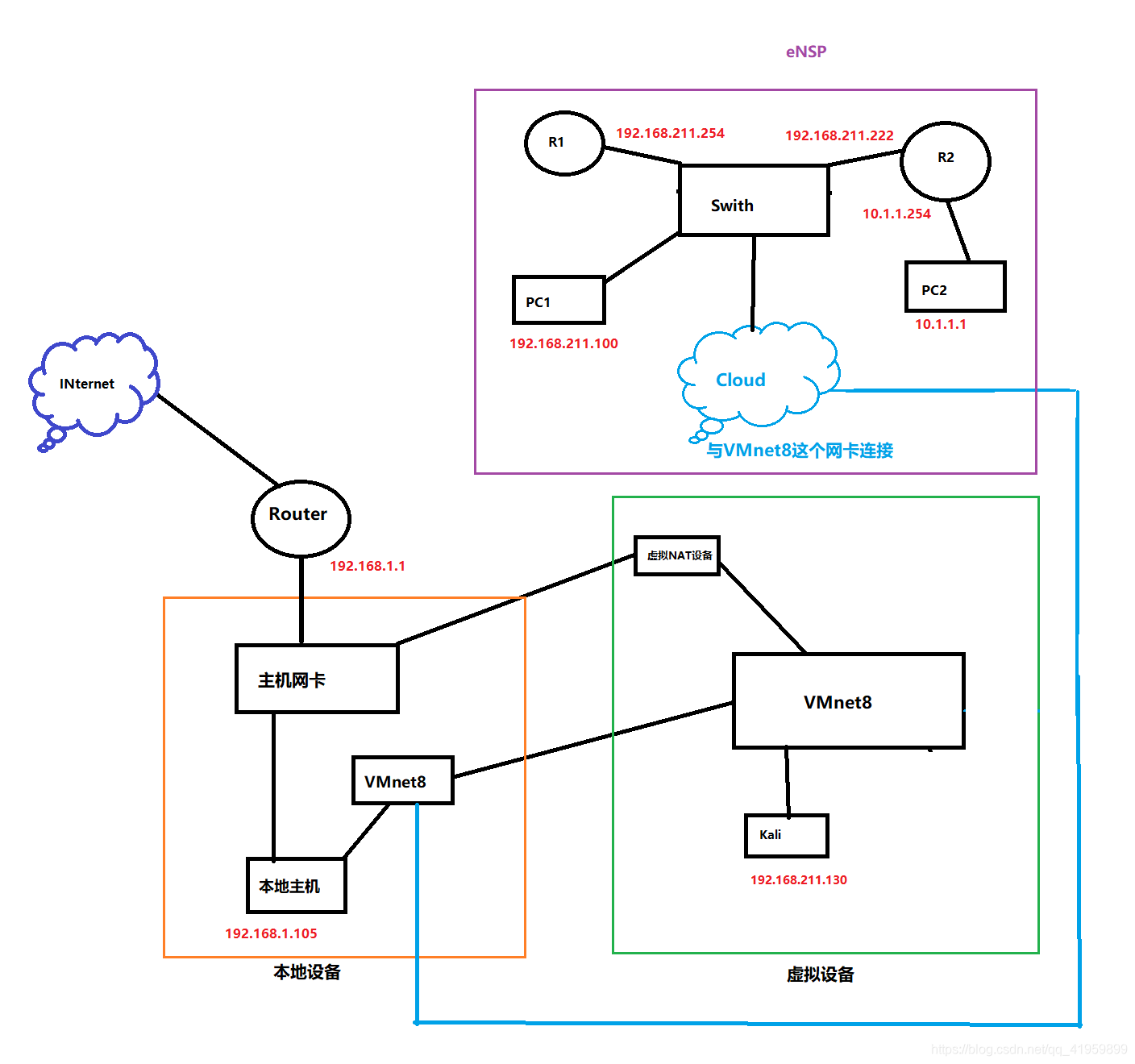

Моделирование TCP-спуфинга-атаки:

Теперь есть три цели: мой сосед по комнате, я и девушка моего соседа по комнате.

- Сначала я подтвердил, что объект соседа по комнате не имеет доступа к Интернету или находится в состоянии отказа в обслуживании.

- Будучи злоумышленником, я притворилась девушкой моего соседа по комнате и отправила ему SYN-запрос на первое TCP-рукопожатие.

- После того, как сосед по комнате получил SYN, целевым хостом, который ответил на ACK, был IP-адрес его девушки (поскольку я притворился его девушкой, поскольку объект соседа по комнате в это время находился в состоянии отказа в обслуживании, он не ответил).

- Итак, я получил SYN+ACK от моего соседа по комнате, выполнил третье рукопожатие и отправил ACK для окончательного подтверждения.

- Трехстороннее рукопожатие установлено успешно. Я использую IP-адрес объекта соседа по комнате для обмена информацией с моим соседом по комнате. Что, по вашему мнению, я хочу сделать?

2. Атака отказа в обслуживании TCP — атака SYN Flood.

Принцип атаки: Атака yn_flood использует ошибку в реализации протокола TCP. Отправляя большое количество сообщений об атаке с поддельными адресами источника на порт, где находится сетевая служба, это может вызвать полуоткрытую очередь подключений. целевой сервер будет заполнен, что предотвратит доступ других легальных пользователей. Эта атака была обнаружена еще в 1996 году, но она до сих пор демонстрирует большую жизнеспособность. Многие операционные системы и даже межсетевые экраны и маршрутизаторы не могут эффективно защититься от этой атаки, а поскольку она может легко подделать исходный адрес, ее очень трудно отследить.

Сообщение, используемое клиентом для инициирования соединения, является сообщением синхронизации. Когда злоумышленник отправляет большое количество сообщений синхронизации для поддельных IP-портов, после получения сообщений синхронизации сервер создает новую запись таблицы, вставляет ее в очередь полусоединения и отправляет Syn_ack. Однако, поскольку эти сообщения Syn подделаны, на отправленное сообщение Syn_ack ответа не будет. TCP – надежный протокол. В это время сообщение будет передано повторно. Число повторов по умолчанию – 5. Интервал повтора удваивается каждый раз, начиная с 1 с, что составляет 1 с + 2 с + 8 с +16 с = 31 с. сообщение в пятый раз, вам придется подождать 32 секунды, прежде чем вы узнаете, что пятый раз также истек, поэтому общая сумма составляет 31 + 32 = 63 секунды.

Другими словами, общее количество ложных сообщений синхронизации будет занимать очередь подготовки TCP в течение 63 секунд, а очередь полусоединения по умолчанию равна 1024. Системное значение по умолчанию отличается от этого, вы можете просмотреть его с помощью cat /proc/sys/net/ipv4. /tcp_max_syn_backlog в. Другими словами, без какой-либо защиты отправка 200 фальшивых пакетов синхронизации в секунду достаточна, чтобы разрушить очередь полуподключений, что делает невозможным установление настоящего соединения и не позволяет отвечать на обычные запросы.

Обычный компьютер может легко подделать 1 миллион син-пакетов в секунду. Поэтому даже увеличение размера очереди до максимального не поможет.

Решение:

1. Аутентификация источника cookie. Принцип заключается в том, что система защиты от DDOS сначала отвечает на сообщение Syn_ack. Принесите конкретный порядковый номер (записанный в виде файла cookie). Настоящий клиент вернет подтверждение, а номер подтверждения — cookie+1. Поддельный клиент не ответит. Таким образом, мы можем узнать, что клиенты, соответствующие этим IP-адресам, реальны, и добавить реальные IP-адреса клиентов в белый список. Следующий доступ будет осуществлен напрямую, тогда как другие поддельные синсообщения будут перехвачены.

2. Сброс аутентификации: при сбросе аутентификации используется надежность протокола TCP, а также это первый раз, когда система защиты от DDOS реагирует на синхронизацию. После получения Syn устройство защиты отвечает на Syn_ack и устанавливает для номера подтверждения (номер подтверждения) определенное значение (записывается в виде файла cookie). Когда реальный клиент получит это сообщение и обнаружит, что номер подтверждения неверен, он отправит сообщение сброса и порядковый номер будет cookie+1.

Поддельные источники не получат никакого ответа. Таким образом, мы можем добавить реальный IP-адрес клиента в белый список.

Обычно в практических приложениях первый метод отбрасывания пакетов используется вместе с аутентификацией источника. Принцип первого отбрасывания пакетов заключается в следующем: после того, как устройство защиты от DDOS получает сообщение Syn, оно записывает 5-кортеж, а затем отбрасывает его. Обычные пользователи повторно передадут синхро-сообщение. Когда устройство защиты получит сообщение и достигнет 5-кортежа и в течение указанного времени, оно перешлет его. Когда повторная передача син-сообщений достигает определенного порога, включается вышеупомянутая аутентификация источника. Это может уменьшить количество отраженных пакетов Syn_ack и уменьшить перегрузку сети, не влияя на защиту.

3.Атака сканирования портов

Принцип атаки: Принцип атаки со сканированием портов основан на концепции портов в сетевой связи. Когда компьютеры обмениваются данными, они используют порты для связи с другими устройствами. Злоумышленники пытаются найти открытые порты, сканируя порты целевого хоста, чтобы найти потенциальные точки входа для атак.

Влияние:

- Обнаружены уязвимости системы

- утечка информации

- атака отказа в обслуживании

Стратегии профилактики:

1. Настройки брандмауэра

Ограничьте доступ к сетевым портам, правильно настроив правила брандмауэра. Для внешнего мира разрешено открывать только необходимые порты. Порты, не требующие внешних служб, должны быть закрыты или ограничены права доступа, чтобы уменьшить количество нарушений со стороны злоумышленников.

2. Технология обфускации портов

Использование технологии обфускации портов является эффективным средством профилактики. Изменяя номер порта по умолчанию, злоумышленнику сложно точно идентифицировать открытые порты целевой системы, что увеличивает сложность атаки.

3. Система обнаружения сетевых вторжений (IDS).

Развертывание системы обнаружения сетевых вторжений позволяет отслеживать сетевой трафик в режиме реального времени и своевременно обнаруживать аномальные действия. Когда система обнаруживает большое количество действий при сканировании портов, она может немедленно принять соответствующие защитные меры для повышения безопасности системы.

4. Регулярное сканирование уязвимостей и обновления.

Регулярно проводите сканирование уязвимостей в системе и оперативно устраняйте уязвимости в системе. В то же время постоянно обновляйте свою систему и программное обеспечение безопасности, чтобы злоумышленники не могли воспользоваться известными уязвимостями.

5. Мониторинг трафика

Мониторинг сетевого трафика в режиме реального времени позволяет администраторам быстро обнаружить аномальное поведение при сканировании портов. Системы мониторинга трафика могут анализировать структуру трафика, выявлять потенциальные атаки и своевременно принимать соответствующие контрмеры.

часть вторая

1. Атака по типу трафика

1. Предотвращение атак SYN Flood (DDOS)

Введение в атаку: когда TCP-порт открыт, он находится в состоянии прослушивания и постоянно отслеживает сообщения SYN, отправленные на порт. После получения сообщения SYN от клиента для запроса необходимо выделить TCB (передача). Контроль Блок), обычно TCB требует не менее 280 байт. В некоторых операционных системах TCB даже требует 1300 байт и возвращает сообщение SYNACK, которое немедленно меняется на SYN-RECEIVED, то есть полуоткрытое состояние соединения, и некоторые. операций Система может открыть до 512 полуоткрытых соединений на основе реализации SOCKT.

Если большое количество пакетов SYN злонамеренно отправлено на определенный порт сервера, сервер может открыть большое количество полуоткрытых соединений и выделить TCB, тем самым потребляя большое количество ресурсов сервера и делая невозможным ответ на обычные запросы на соединение. . Потребление ресурсов инициатором атаки по сравнению с этим незначительно.

Метод обработки:

1. Неверный релиз мониторинга соединения.

Этот метод постоянно контролирует систему на предмет полуоткрытых и неактивных соединений и разрывает эти соединения при достижении определенного порога, тем самым освобождая системные ресурсы. Этот метод одинаково обрабатывает все соединения, и из-за большого количества полуоткрытых соединений, вызванных SYN Flood, обычные запросы на соединение также рассылаются и ошибочно освобождаются таким образом, поэтому этот метод является методом SYN Flood начального уровня.

2. Метод распределения TCB с задержкой

Как видно из предыдущего принципа SYN Flood, ресурсы сервера потребляются главным образом потому, что при поступлении сообщения данных SYN система немедленно выделяет TCB, занимая таким образом ресурсы. Поскольку SYN Flood сложно установить нормальное соединение, выделение TCB после установления нормального соединения может эффективно снизить потребление ресурсов сервера. Распространенными методами являются использование технологии SYN Cache и SYN Cookie.

Атака SYN Flood и атака сканирования пакетов SYN

Исходный адрес атаки SYN Flood не настоящий, а поддельный.

Адрес источника, сканируемый на наличие пакетов SYN, настоящий и не поддельный.

Атаки сканирования пакетов SYN могут быть добавлены в черный список

Атаки SYN Flood нельзя добавить в черный список

1. Аутентификация источника cookie. Принцип заключается в том, что система защиты от DDOS сначала отвечает на сообщение Syn_ack. Принесите конкретный порядковый номер (записанный в виде файла cookie). Настоящий клиент вернет подтверждение, а номер подтверждения — cookie+1. Поддельный клиент не ответит. Таким образом, мы можем узнать, что клиенты, соответствующие этим IP-адресам, реальны, и добавить реальные IP-адреса клиентов в белый список. Следующий доступ будет осуществлен напрямую, тогда как другие поддельные синсообщения будут перехвачены.

2. Сброс аутентификации: при сбросе аутентификации используется надежность протокола TCP, а также это первый раз, когда система защиты от DDOS реагирует на синхронизацию. После получения Syn устройство защиты отвечает на Syn_ack и устанавливает для номера подтверждения (номер подтверждения) определенное значение (записывается в виде файла cookie). Когда реальный клиент получит это сообщение и обнаружит, что номер подтверждения неверен, он отправит сообщение сброса и порядковый номер будет cookie+1.

Поддельные источники не получат никакого ответа. Таким образом, мы можем добавить реальный IP-адрес клиента в белый список.

Обычно в практических приложениях первый метод отбрасывания пакетов используется вместе с аутентификацией источника. Принцип первого отбрасывания пакетов заключается в следующем: после того, как устройство защиты от DDOS получает сообщение Syn, оно записывает 5-кортеж, а затем отбрасывает его. Обычные пользователи повторно передадут синхро-сообщение. Когда устройство защиты получит сообщение и достигнет 5-кортежа и в течение указанного времени, оно перешлет его. Когда повторная передача син-сообщений достигает определенного порога, включается вышеупомянутая аутентификация источника. Это может уменьшить количество отраженных пакетов Syn_ack и уменьшить перегрузку сети, не влияя на защиту.

2. Предотвращение атак Connection Flood

Описание атаки. Основной метод атаки Connection Flood заключается в захвате ресурсов сервера путем отправки большого количества запросов TCP-соединения. Злоумышленник использует несколько исходных IP-адресов и номеров портов, чтобы имитировать несколько клиентов, одновременно инициирующих запросы на подключение. Эти запросы на подключение могут быть поддельными, вредоносными или просто бессмысленными. Цель злоумышленника — исчерпать ресурсы подключения сервера, в результате чего сервер не сможет нормально отвечать на запросы от законных пользователей.

Метод обработки:

1. Фильтрация трафика:

Используйте брандмауэр или систему предотвращения вторжений (IDS) для выявления и фильтрации вредоносных запросов на подключение. Эти системы могут идентифицировать и блокировать трафик атаки «наводнением соединения» на основе определенных наборов правил.

2. Ограничения на подключение:

Настройте сервер на ограничение количества подключений на IP-адрес или на пользователя, задав такие параметры, как максимальное количество подключений и ограничения скорости подключения. Это может эффективно смягчить воздействие атак Connection Flood на сервер.

3. Балансировка нагрузки:

Используйте технологию балансировки нагрузки для распределения запросов на подключение к нескольким серверам, чтобы повысить вычислительную мощность и отказоустойчивость сервера. Это смягчает влияние атак Connection Flood на отдельные серверы.

4. Обратный прокси:

При использовании обратного прокси-сервера запросы на подключение пересылаются на внутренний сервер, где они проверяются и фильтруются. Это может помочь выявить и заблокировать вредоносные запросы на подключение.

5. Мониторинг и анализ трафика:

Используйте инструменты мониторинга и анализа трафика для отслеживания запросов на подключение к серверу в режиме реального времени и выявления аномальных шаблонов подключения. Своевременно обнаруживайте атаки Connection Flood и принимайте соответствующие меры. Преимущества и недостатки по сравнению с другими методами атак: Атаки Connection Flood имеют некоторые преимущества перед другими методами атак, но у них есть и некоторые недостатки.

В отличие от SYN Flood, атака с полным соединением TCP относится к поведению атаки, при котором злоумышленник обычно устанавливает соединение с атакуемым объектом, но не отправляет никаких последующих сообщений и занимает ресурсы атакуемого объекта. Настроив функцию предотвращения, TCP-соединение установлено. Соединение, при котором не продолжается обмен сообщениями, рассматривается как ненормальное соединение. Если аномальные соединения превышают пороговое значение, заблокируйте их.

3. Предотвращение ICMP/UDP Flood-атак.

Введение в атаку: отправка большого количества сообщений UDP/ICMP определенной цели за короткий период времени, в результате чего целевая система оказывается перегруженной и не может обрабатывать законные соединения.

Метод обработки:

1. Фильтрация UDP-трафика. Используйте брандмауэры, системы обнаружения вторжений (IDS) или системы предотвращения вторжений (IPS) и другое оборудование, чтобы установить правила для фильтрации недействительных пакетов UDP и разрешения только законных соединений UDP.

2. Используйте ограничитель трафика. Установите ограничитель трафика, чтобы ограничить скорость передачи данных UDP для каждого IP-адреса или для каждого соединения, чтобы предотвратить атаки лавинной рассылки с использованием больших пакетов UDP.

3. Мониторинг сетевого трафика. Используя инструменты сетевого мониторинга, отслеживайте сетевой трафик в режиме реального времени, обнаруживайте аномальный UDP-трафик и своевременно принимайте защитные меры.

4. Используйте защиту от атак с усилением отражения. Защита на уровне приложений позволяет снизить воздействие атак с усилением отражения за счет ограничения размера и частоты ответов сервера.

5. Распределенная защита. Используя распределенную систему защиты, несколько кластеров серверов работают вместе, чтобы противостоять лавинным атакам UDP. Это распределяет атакующий трафик по нескольким серверам, снижая нагрузку на один сервер.

6. Автоматический черный список. Используйте механизм автоматического черного списка в брандмауэре или системе предотвращения вторжений, чтобы автоматически добавлять IP-адреса, которые часто запускают флуд-атаки UDP, в черный список, чтобы предотвратить их дальнейший доступ к серверу.

7. Служба очистки трафика. Если целевой сервер не может самостоятельно противостоять атакам UDP-флуд, вы можете рассмотреть возможность использования сторонней службы очистки трафика для перенаправления атакованного трафика в центр очистки трафика для обработки и фильтрации вредоносных пакетов UDP.

ICMP/UDP — это протокол без установления соединения, поэтому он не может обеспечить метод защиты, аналогичный прокси-серверу SYN FLOOD.

2. Сканирование и слежка

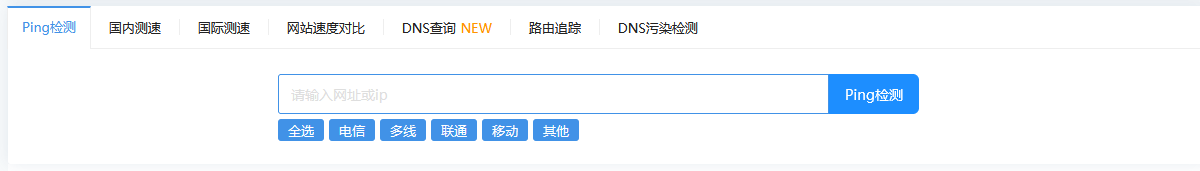

1. Предотвращение атак сканирования адресов

Введение в атаку: используйте программу ping для обнаружения целевого адреса и определения работоспособности целевой системы. Вы также можете использовать сообщения TCP/UDP для инициирования обнаружения целевой системы.

Метод обработки:

Обнаруживайте пакеты ICMP, TCP и UDP, поступающие на брандмауэр, и получайте индекс записи статистической таблицы на основе IP-адреса источника пакета. Если IP-адрес назначения отличается от IP-адреса назначения предыдущего пакета, общее количество в нем. будет сообщено о записи таблицы. Количество сообщений увеличивается на 1. Если количество сообщений достигает установленного порога в течение определенного периода времени, журналы будут записаны, а исходный IP-адрес будет автоматически добавлен в черный список на основе. конфигурация.

2. Сканирование портов

Представление об атаке: некоторое программное обеспечение обычно используется для инициации подключений к ряду портов TCP/UDP на широком спектре хостов, и на основе ответных сообщений определяется, использует ли хост эти порты для предоставления услуг.

Метод обработки: Обнаружение входящих пакетов TCP или UDP.,Получить статистические записи с исходного IP-адреса пакета.,Если порт назначения отличается от предыдущего пакета,Увеличить количество пакетов в записи на 1,Если количество пакетов достигает установленного порога в течение определенного периода времени,,регистрация,И решить, добавлять ли автоматически исходный IP-адрес в черный список согласно конфигурации.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами