【Обратный путь Толстого Тигра】03——AndroidСписок методов обстрела снарядами первого поколения&Практическая работа

【Обратный путь Толстого Тигра】03——AndroidСписок методов обстрела&Подробное объяснение принципа обстрела

Предисловие

Выше мы объяснили принципы и практические операции общей упаковки Android. Теперь мы объясним текущие основные инструменты и процессы распаковки. Из-за ограниченных возможностей автора мы постараемся описать их подробно. Целый обстрел снаряда Процесс и принцип, если в этой статье есть ошибки, поправьте меня, спасибо~

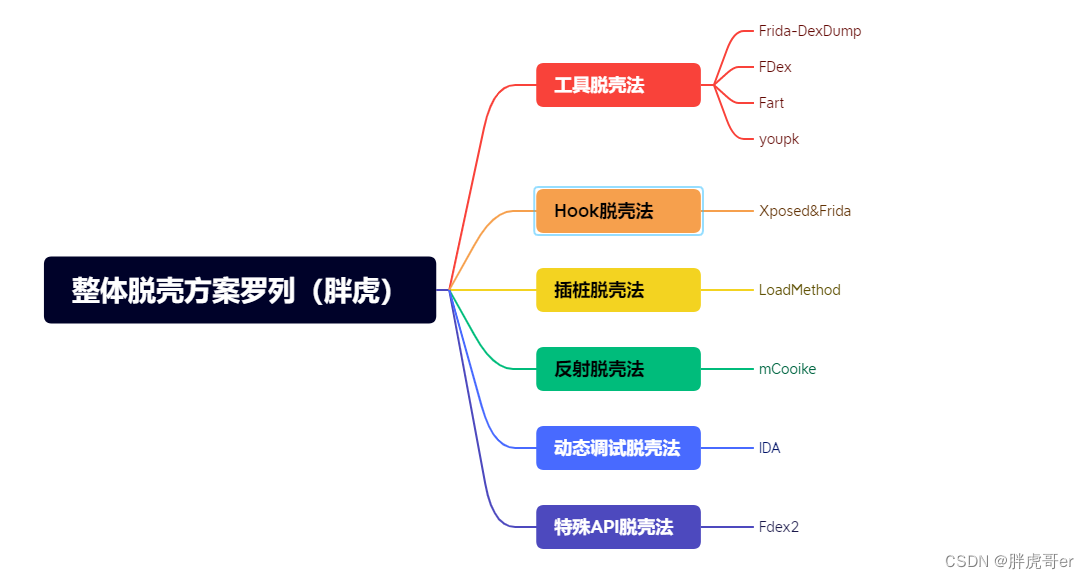

1. Основные методы обстрела

1. Метод обстрела инструмента

Инструментальный обстрел подразумевает использование существующих инструментов для обстрела. Многие большие парни разработали множество практических инструментов, которые мы можем использовать напрямую (хи-хи-хи)~.

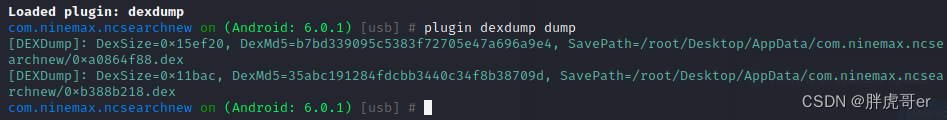

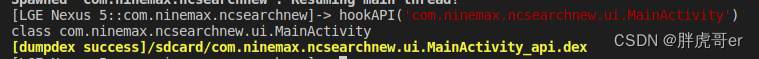

1) Frida-DexDump

Благодаря Frida очень удобно искать и сбрасывать память на компьютере. Вам больше не придется перебирать громоздкий код Xposed для получения соответствующих классов и методов в Dex. Вам нужно только сосредоточиться на том, как искать нужные вам функции. Вот и все. Чтобы найти полный dex, используйте поиск методом перебора dex035. Что касается декса, протирающего голову, мы можем найти его, сопоставив некоторые функции~

- Поддерживает нечеткий поиск обезглавленного декса (режим поиска в глубину).

- Совместим со всеми версиями Android (поддерживается Frida).

- Установка в один клик,Нет необходимости модифицировать систему,Простота развертывания и использования

Адрес проекта: https://github.com/hluwa/FRIDA-DEXDump

Способ использования также стал намного проще. С помощью экспертной схемы использования вы можете быстро распаковать информацию.

Давайте проведем краткую демонстрацию его использования вместе с объектом.

Потом снова откройте тот декс, который вы сняли, и всё~

ps: После получения dex рекомендуется использовать Jadx для декомпиляции. dex2jar немного устарел...

Также прилагается подробное введение: идти глубже FRIDA-DEXDump копье и щит в

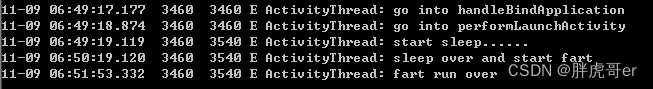

2) Fart

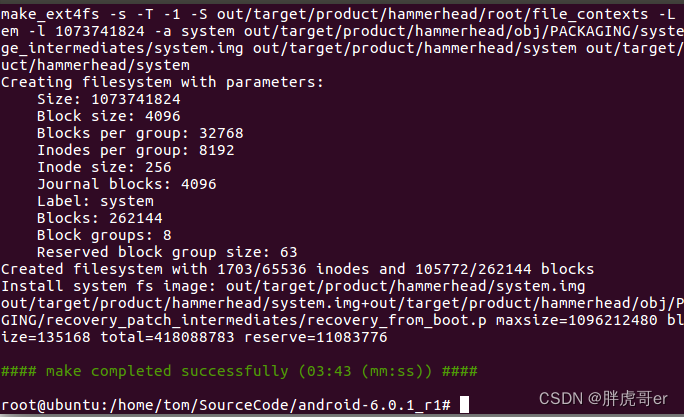

Процесс производства Fart немного громоздкий. Основная причина заключается в том, что код FART формируется путем изменения небольшого количества файлов исходного кода Android. Модифицированный исходный код Android компилируется в образ системы и прошивается в мобильный телефон. После запуска такого мобильного телефона Apk можно распаковать~. Исходя из этого, я предпочитаю называть его курицей в скорлупе, потому что модифицированный исходный код Android компилируется в образ системы и прошивается в телефон~

Официальное введение: Решение для автоматизированного обстрела на основе активных вызовов в среде ART, реализованное на базе Android 6.0 и теоретически может быть пересажено в любую систему~

Адрес проекта:https://github.com/hanbinglengyue/FART

Конкретные принципы и шаги реализации описаны в Kanxue:

- Расчистились тучи и появилось солнце: Суть обстрела Android-приложений и как быстро найти точку обстрела под АРТ

- FART Десерт перед ужином: несколько распространенных, простых и эффективных методов дампа памяти в рамках ART

- FART: Автоматизированное решение для обстрела на основе активных вызовов в среде ART.

Процесс обстрела:

1. Установить apk, который нужно распаковать и в настройках предоставить права на чтение и запись на sd карту (иначе файлы под дампом не смогут быть записаны на sdcard)

2. Щелкните значок приложения, чтобы начать процесс распаковки.

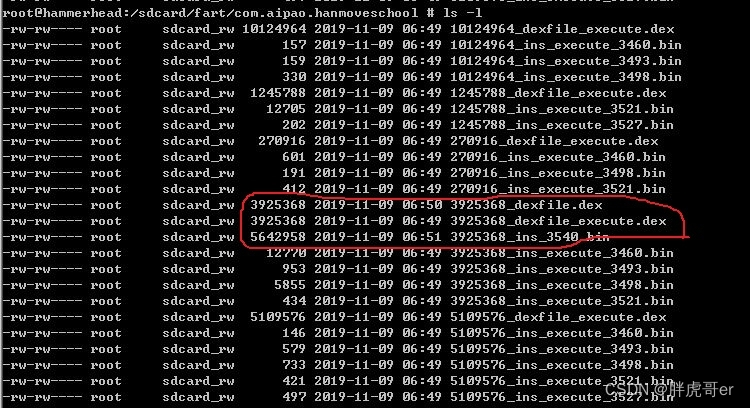

Затем вы можете отфильтровать журналы с тегом ActivityThread в logcat и дождаться появления «пердежного запуска» в процессе приложения для распаковки. В это время процесс активного вызова завершается. Расчищен

Файл dex и файл bin тела функции находятся в каталоге с именем пакета /sdcard/fart/app~

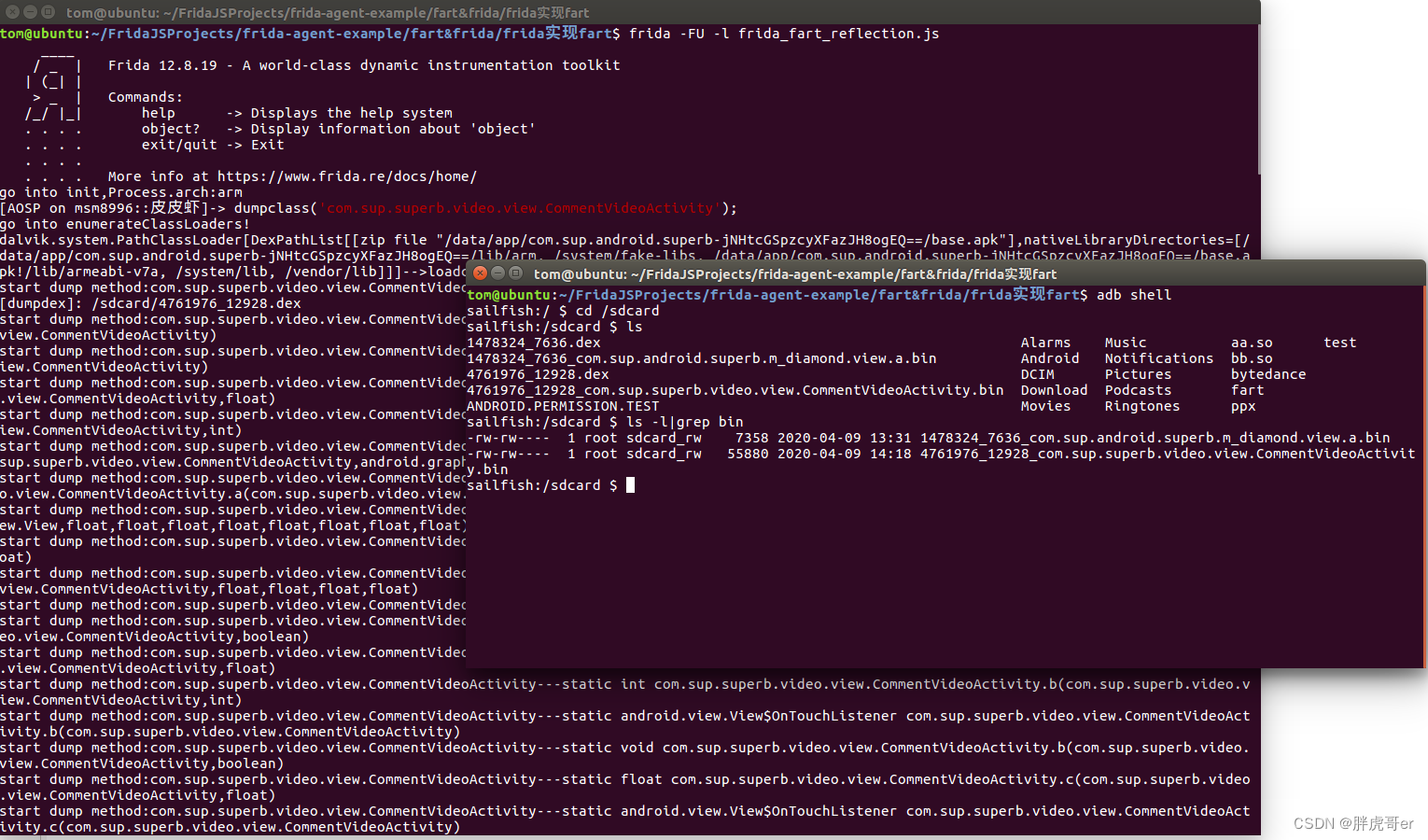

На скриншоте ниже показан запущенный процесс и результаты распаковки Fart.

Официальные Ps: Добавьте две разные реализации версии Fart для Frida, каждая со своими характеристиками. Его можно реализовать для дампа всех функций определенного класса или даже CodeItem определенной функции. Если вам это нужно, вы можете испытать его мощные обстреливающие способности. (Обратите внимание, что тестовая среда — Pixel Android8.0, frida-server 12.8.0)

3) Youpk

Активная артиллерийская машина Youpk на основе ART в основном предназначена для общего усиления ловкости и различных усилений для извлечения ловкости. Однако в настоящее время Youpk поддерживает только поколение пикселей 1. Поэтому вам понадобится мобильный телефон Pixel 1 поколения и прошить соответствующую систему~

Основной процесс заключается в следующем:

- сбросить DEX из памяти

- Создайте полную цепочку вызовов, активно вызывайте все методы и выгружайте CodeItem.

- Объединить DEX, CodeItem

Адрес проекта:https://github.com/youlor/unpacker

В этом адресе больше процессов, методов, вопросов внимания и т. д. Если нужно, можете посмотреть.

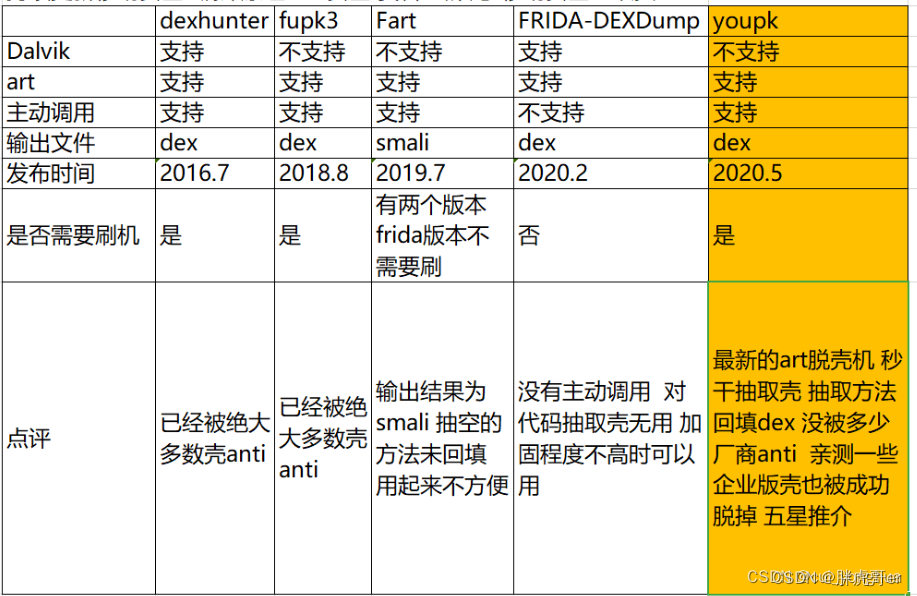

4) Сравнение часто используемых орудий обстрела

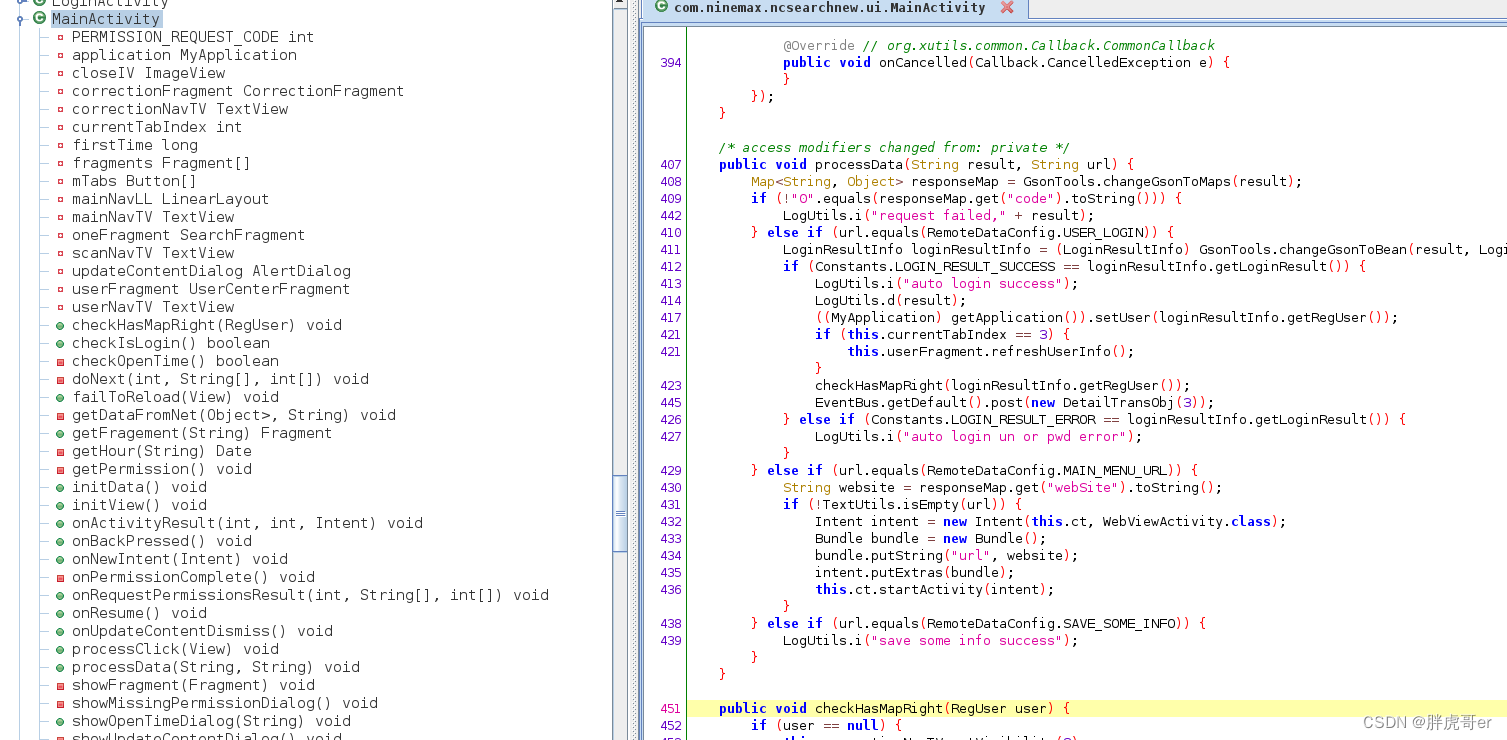

2. Метод обстрела крючка

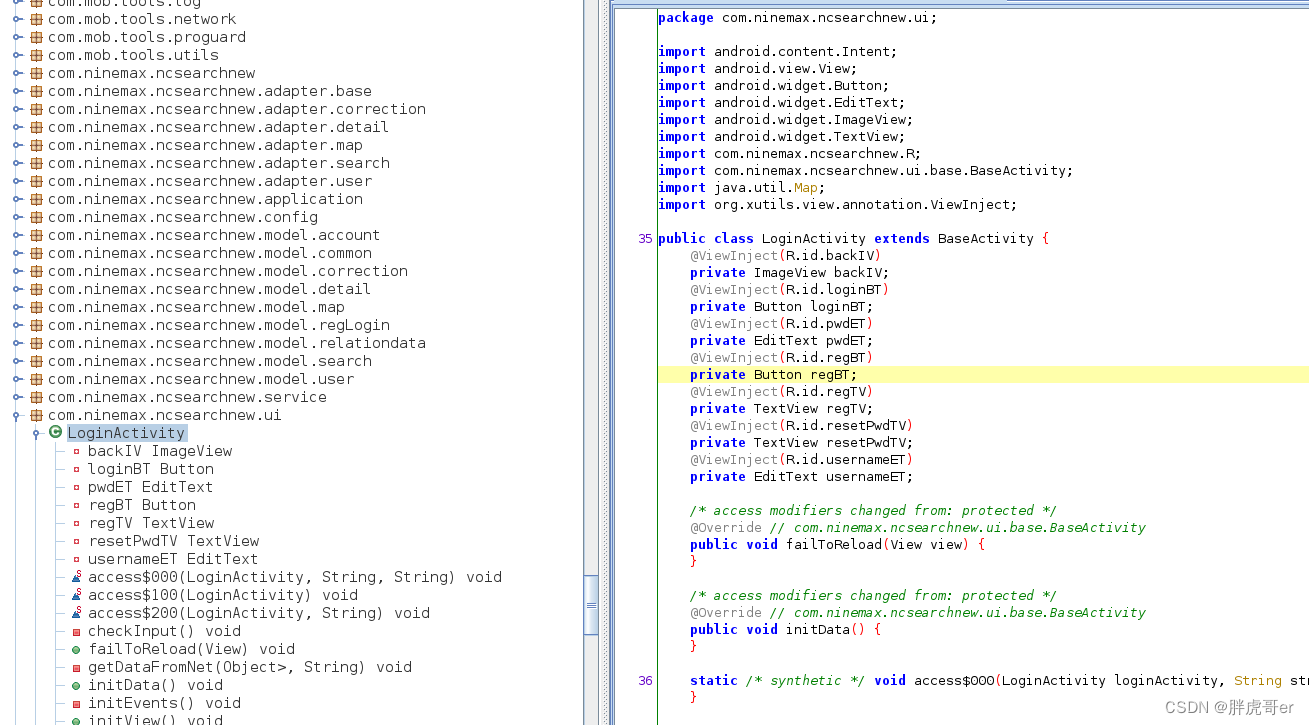

Выше мы писали, что пока функция содержит объект DexFile, вы действительно можете получить объект через Hook, а затем получить начало и размер для выполнения обстрела. В настоящее время наиболее часто используемые фреймворки Hook — это Xpose и frida. Похоже на Frida. используется многими людьми и удобен. Здесь мы используем frida для демонстрации ~.

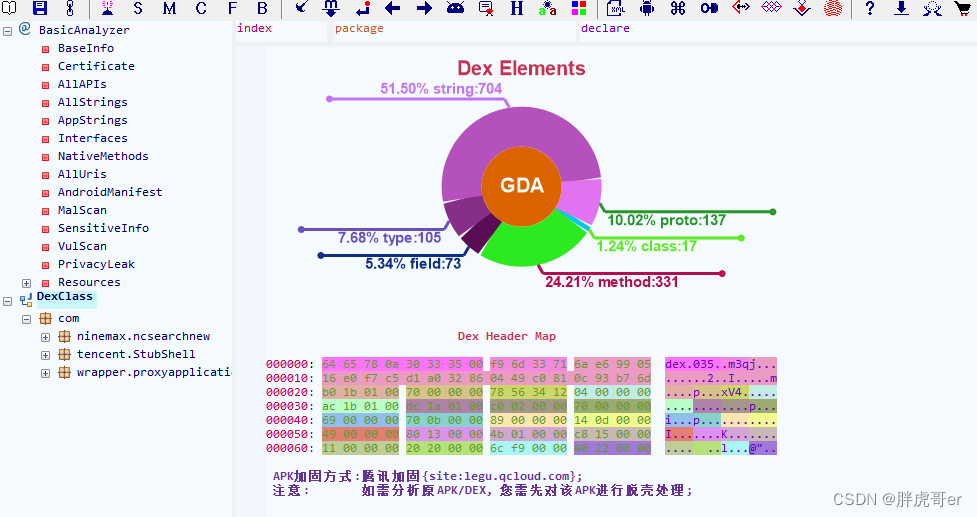

Сначала используйте GDA, чтобы идентифицировать упаковщика~

Вроде очевидно, что запаковано целиком. Не знаю, есть ли другие упаковщики. Давайте сначала распакуем.

Сначала найди точку обстрела~

Открываем libart.so через IDA и ищем DexFile. Можем найти большое количество точек обстрела.

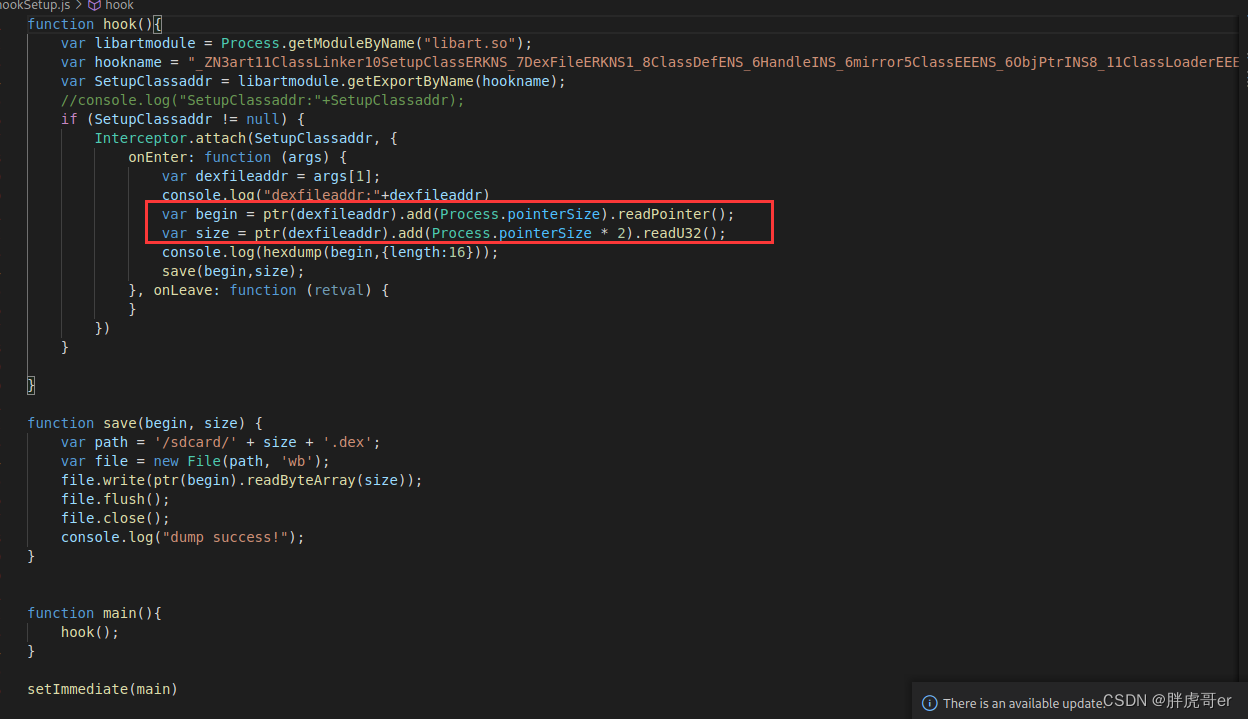

Затем мы пишем скрипт-крючок

Причина, по которой мы начинаем и добавляем здесь указатель, заключается в том, что ранее мы упоминали, что dexfile содержит адрес виртуальной функции, поэтому мы добавляем смещение указателя.

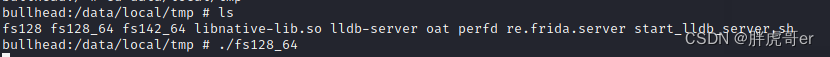

Затем запустите frida_server на своем телефоне.

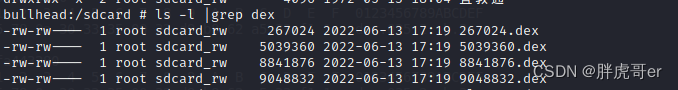

Прикрепите процесс для выполнения дампа. Здесь мы сохраняем его под sdcard, поэтому нам нужно заранее предоставить права на чтение и запись файла.

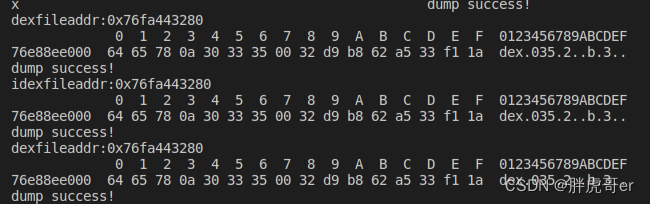

Как видно на фото, обстрел на данный момент прошел успешно~

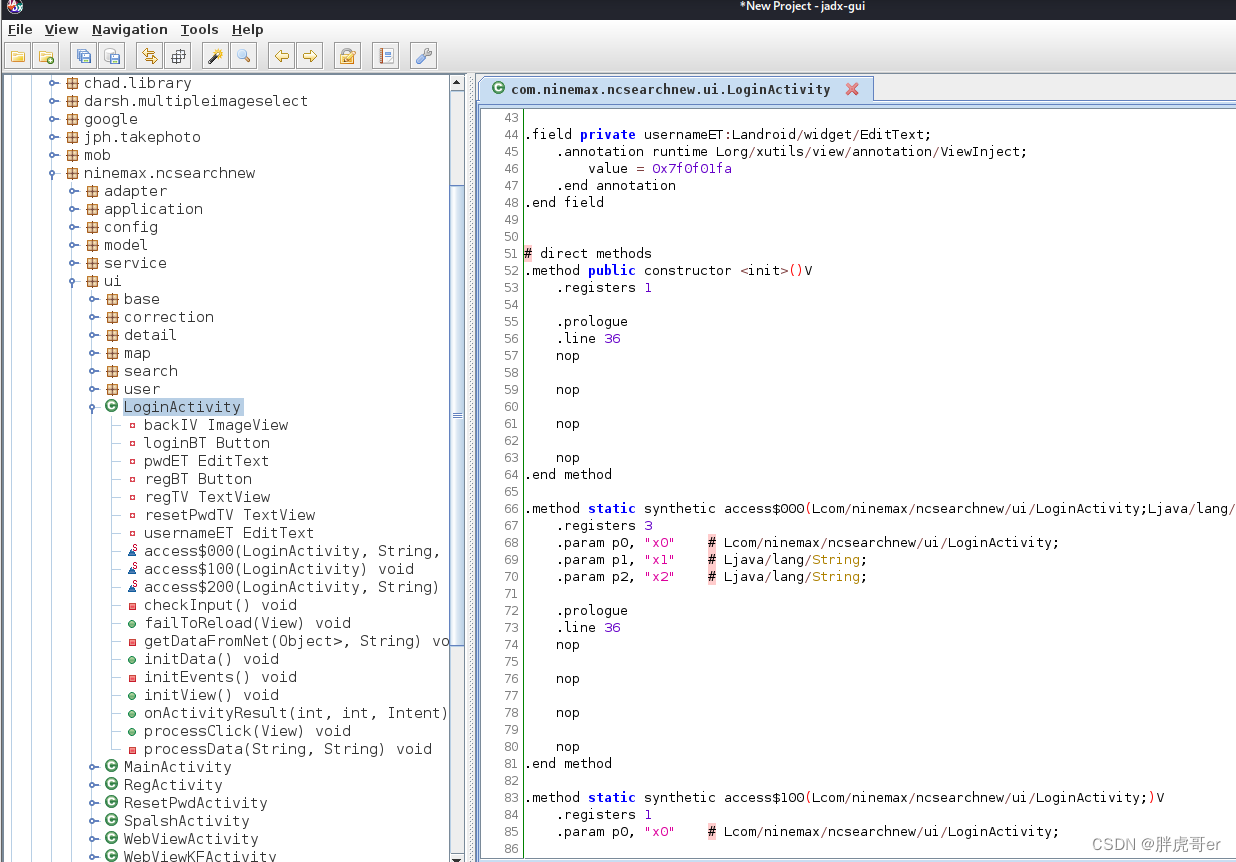

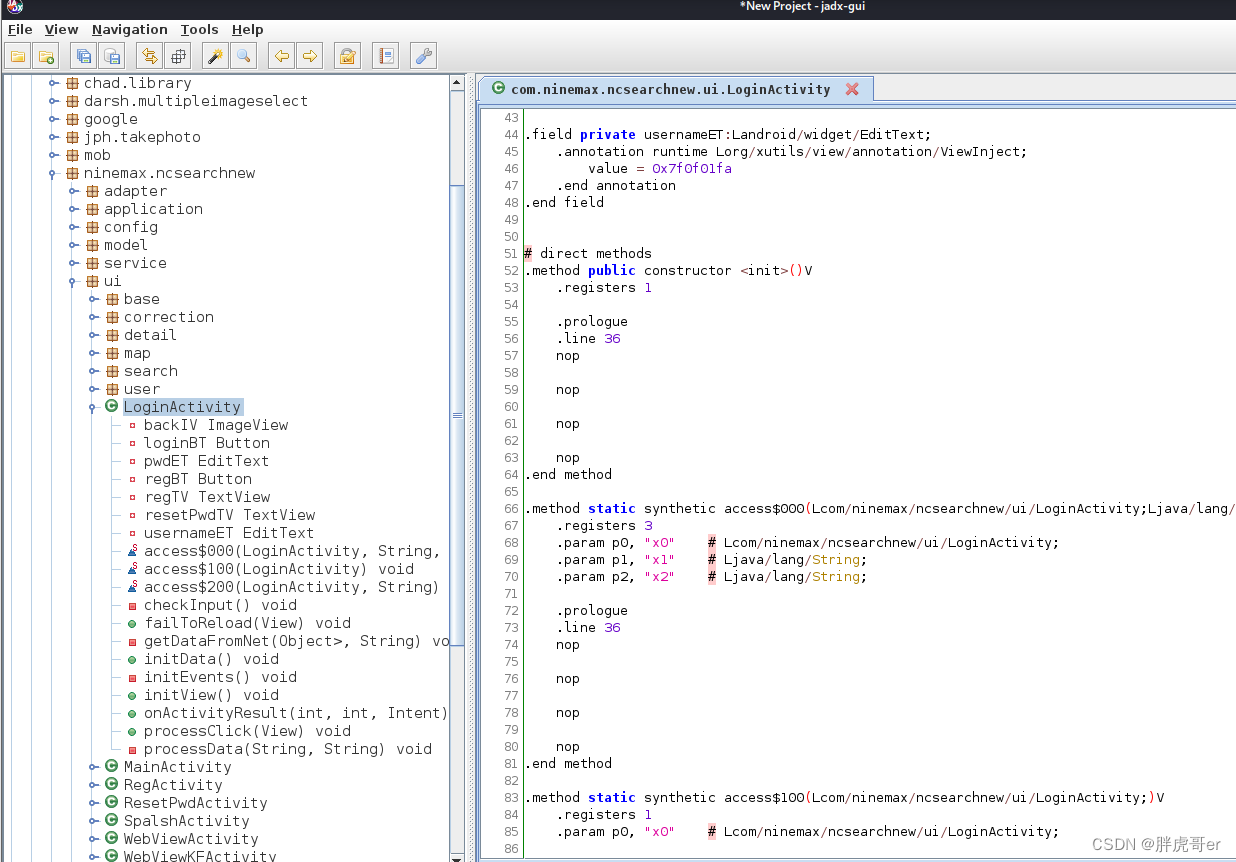

Затем используйте jadx, чтобы открыть соответствующий dex и просмотреть его.

На данный момент это означает, что мы успешно распаковали все приложение, но приложение все еще кажется извлеченным из оболочки. После извлечения оболочки откроется отдельная статья для записи~.

3. Метод укладки и обстрела

Метод инструментирования и оболочки заключается в том, чтобы найти соответствующую точку оболочки в исходном коде Android, затем вставить соответствующий код, перекомпилировать исходный код для создания образа системы и, наконец, использовать настроенную систему для оболочки ~

Принцип похож на youpk. Как скомпилировать исходный код, подробно описываться не будет. Друзья, нуждающиеся в помощи, могут прочитать эту статью~. Компиляция исходного кода (1) — подробное объяснение компиляции исходного кода Android6.0.

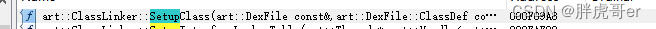

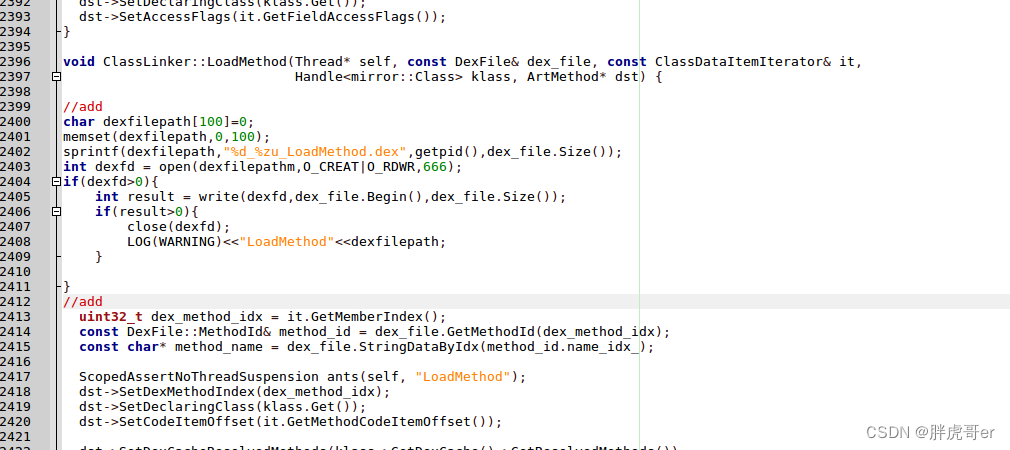

Тогда давайте объясним это с помощью картинок, которые нарисовал босс. Таким же образом мы еще находим точку обстрела. Мы можем просто найти точку обстрела LoadMethod и затем выполнить инструментирование.

//add

char dexfilepath[100]=0;

memset(dexfilepath,0,100);

sprintf(dexfilepath,"%d_%zu_LoadMethod.dex",getpid(),dex_file.Size());

int dexfd = open(dexfilepathm,O_CREAT|O_RDWR,666);

if(dexfd>0){

int result = write(dexfd,dex_file.Begin(),dex_file.Size());

if(result>0){

close(dexfd);

LOG(WARNING)<<"LoadMethod"<<dexfilepath;

}

}

//addТаким же образом мы также вставляем этот код в выполнение и, наконец, компилируем его, и компиляция проходит успешно.

Затем предоставьте программе разрешение на SD-карту, запустите приложение еще раз, и вы увидите, что извлеченный файл dex сохранен в каталоге sdcard.

Затем используйте jadx и откройте dex, и вы получите тот же результат, что и выше~

Ps: Поскольку этот метод требует модификации и компиляции исходного кода Android, автор этой статьи не реализовал его. Если у вас есть вопросы, не стесняйтесь сообщать (я скомпилирую, если возникнут вопросы).

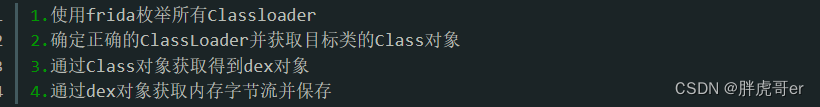

4. Метод укладки и обстрела

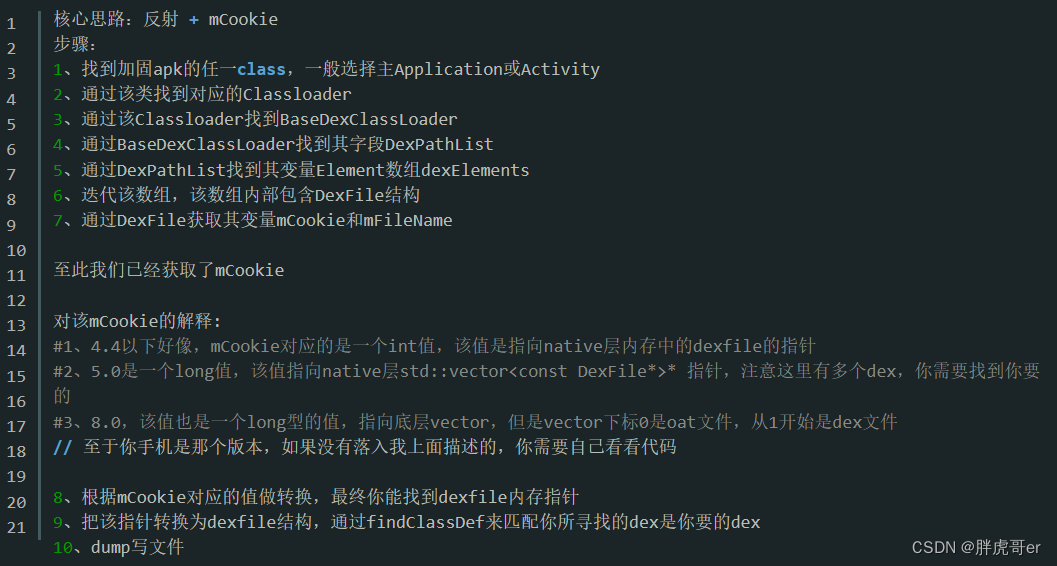

Мое собственное понимание распаковки отражений заключается в использовании отражения для получения серии загрузчиков классов.,Наконец получите структуру DexFile,Затем получите переменнуюmCookie&mFileNameПосле этих двух атрибутов,Получить указатель памяти dexFile,Этот указатель затем преобразуется в dexfile,Затем используйте findClassDef, чтобы соответствовать искомому dex.,наконецdumpзаписать файл~ С помощью предыдущих резюме процесс выглядит следующим образом:

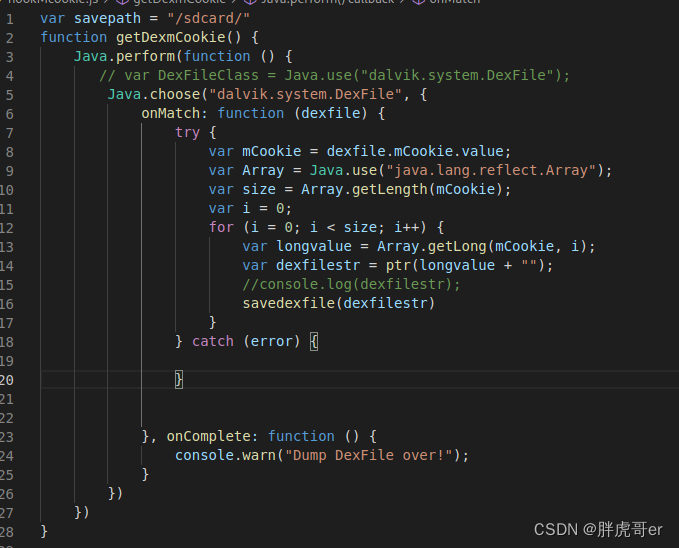

Тогда давайте проведем демонстрацию~ mCookie — это указатель на dex-файл на собственном уровне. Затем мы используем принцип отражения для получения mCookie, а затем можем его распаковать. Здесь мы по-прежнему используем frida для демонстрации кода.

Написание кода ловушки

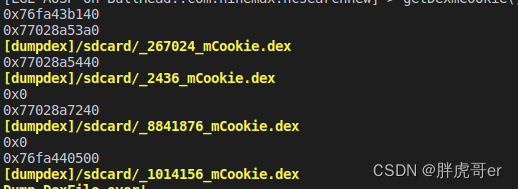

Распечатайте соответствующие значения

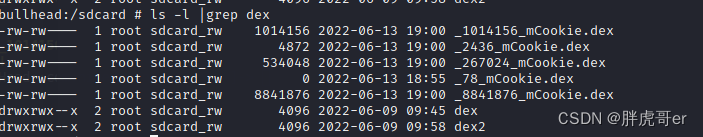

Вы можете увидеть декс того же размера

Затем используйте jadx, чтобы открыть его и обнаружить, что тот же интерфейс появляется снова!

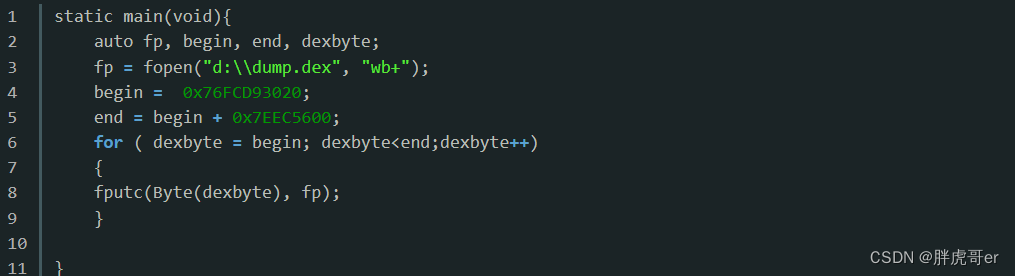

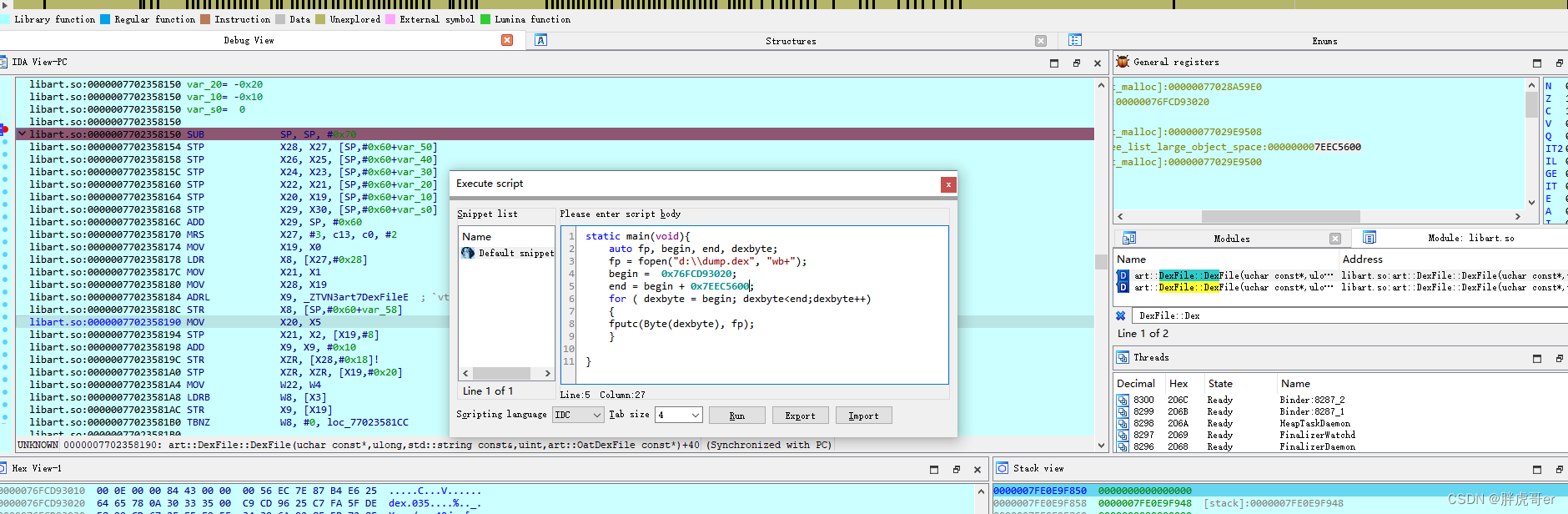

5. Метод динамической отладки обстрела

Основной принцип метода динамической отладки заключается в получении начального адреса и размера DexFile, но все методы различны. Если вышеописанное заключается в изменении кода для получения некоторых значений, то следующим шагом будет использование инструмента IDA для получения. соответствующий начальный адрес и размер, а затем выгрузите его с помощью скрипта~.

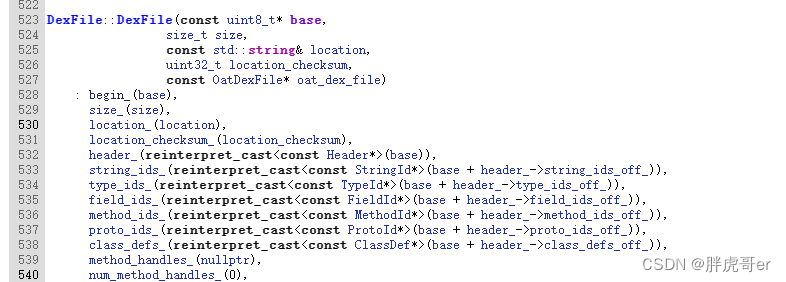

Пожалуйста, наслаждайтесь! Сначала выбираем точку обстрела, мы по-прежнему выбираем DexFile::DexFile

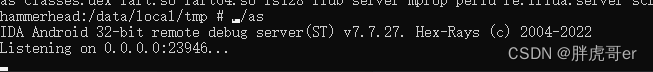

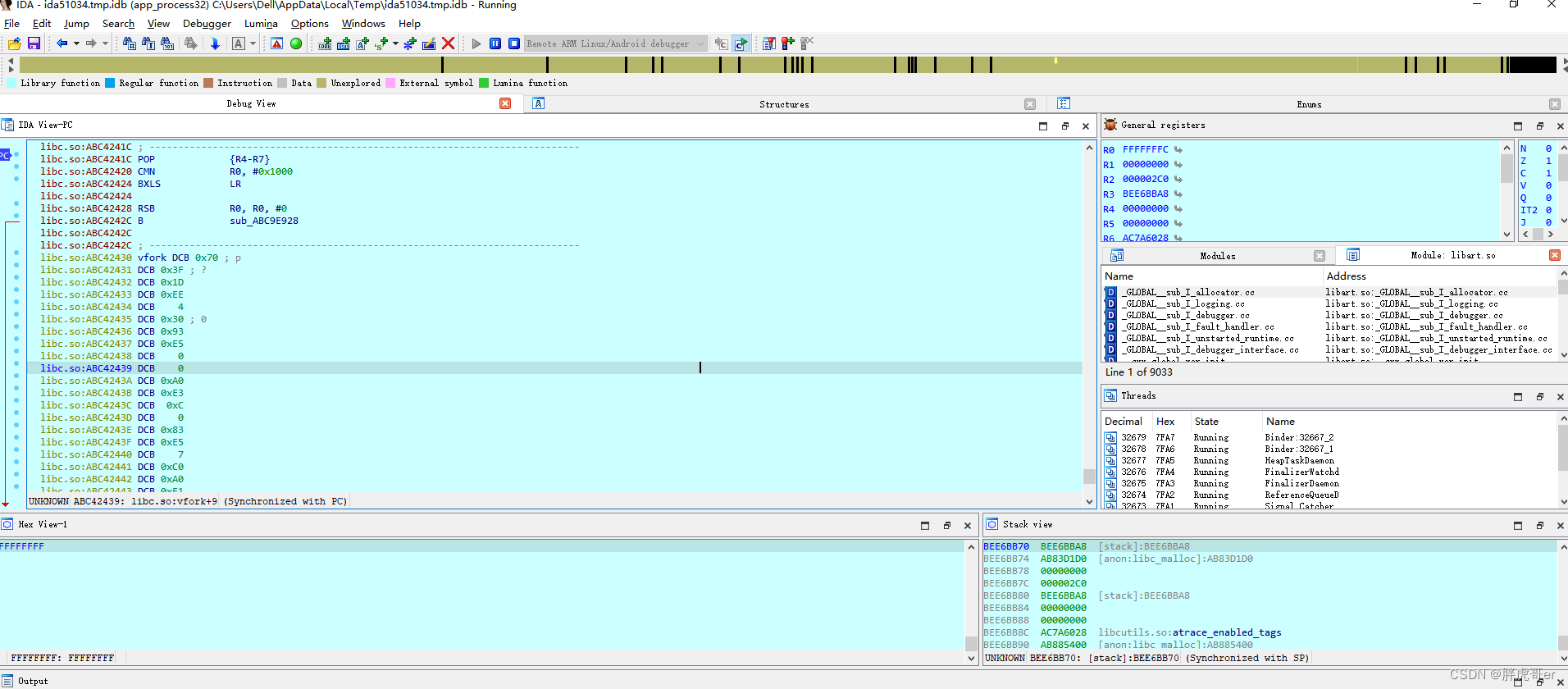

Затем запустите android_servcer на телефоне, не забудьте запустить его как root.

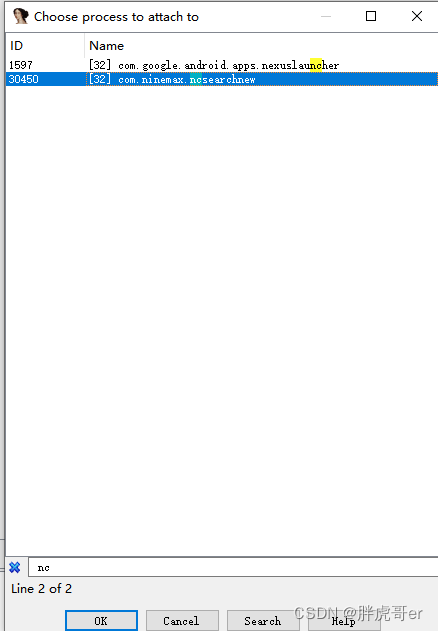

Затем используйте IDA для процесса подключения.

Тогда Ида начала вмешиваться

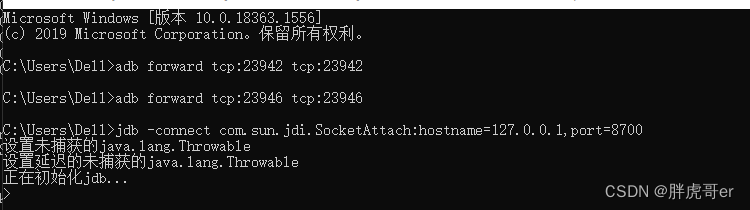

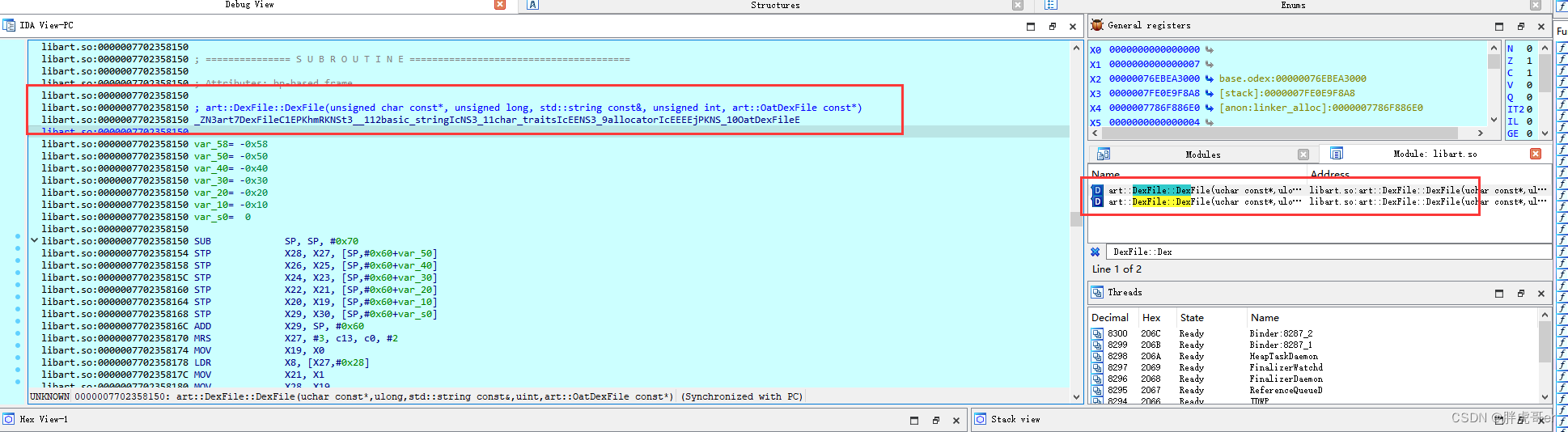

Затем мы открываем libart.so и находим DexFile::DexFile.

Затем поставьте точку останова в функции, а затем нажмите F9, чтобы подойти и посмотреть.

Здесь хорошо видно, что X1 — это начальный адрес DexFile, а X4 — значение смещения.

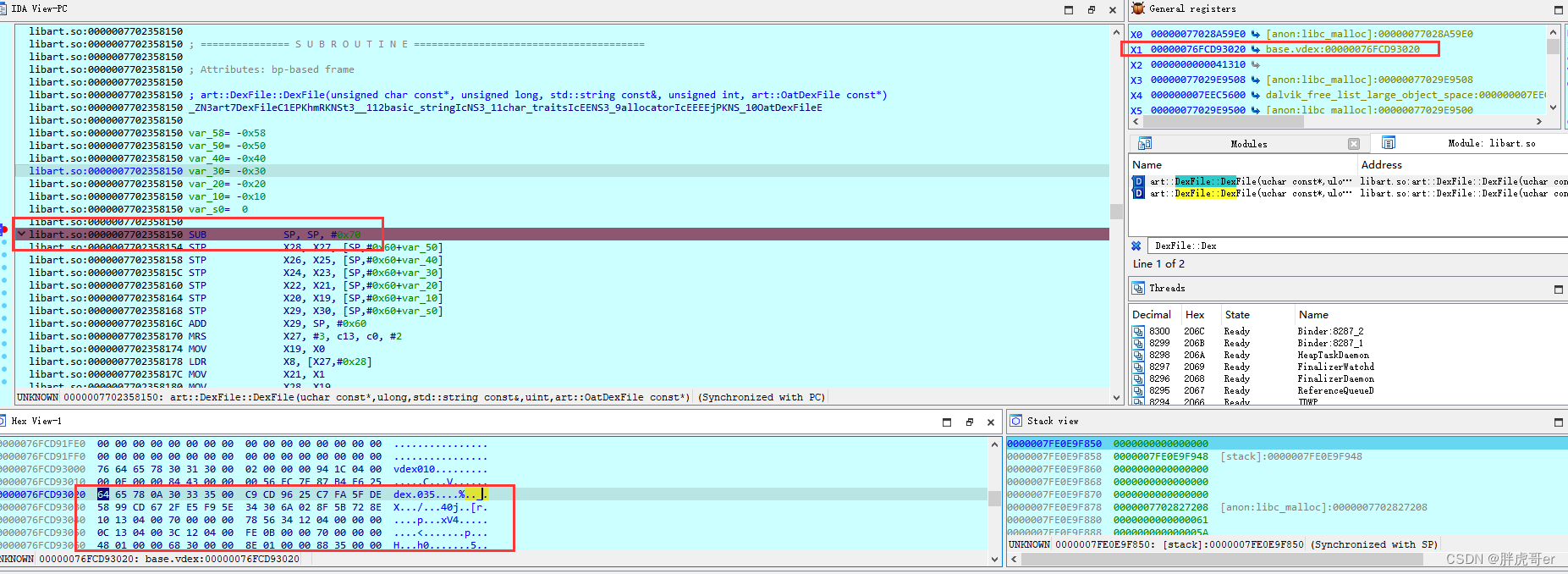

Тогда используй Фриду, чтобы сбросить~

Просто беги, беги прямо

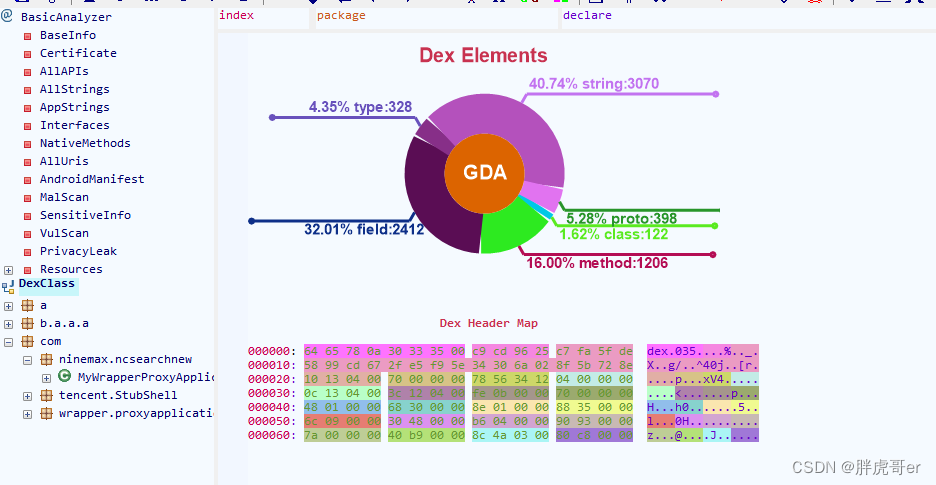

Затем используйте gda для просмотра локального файла dump.dex.

Выяснилось, что это прокси-класс. Размер сравнения не тот, который нам нужен. Нажмите F9 еще раз, и вы увидите, что адрес снова изменился. Вычислите его снова, исходя из длины. После нескольких попыток он все равно. не выходит. Это больше не происходит, но ощущение можно получить в качестве демонстрации, это не требует слишком много усилий ~

6.Специальный метод отладки API.

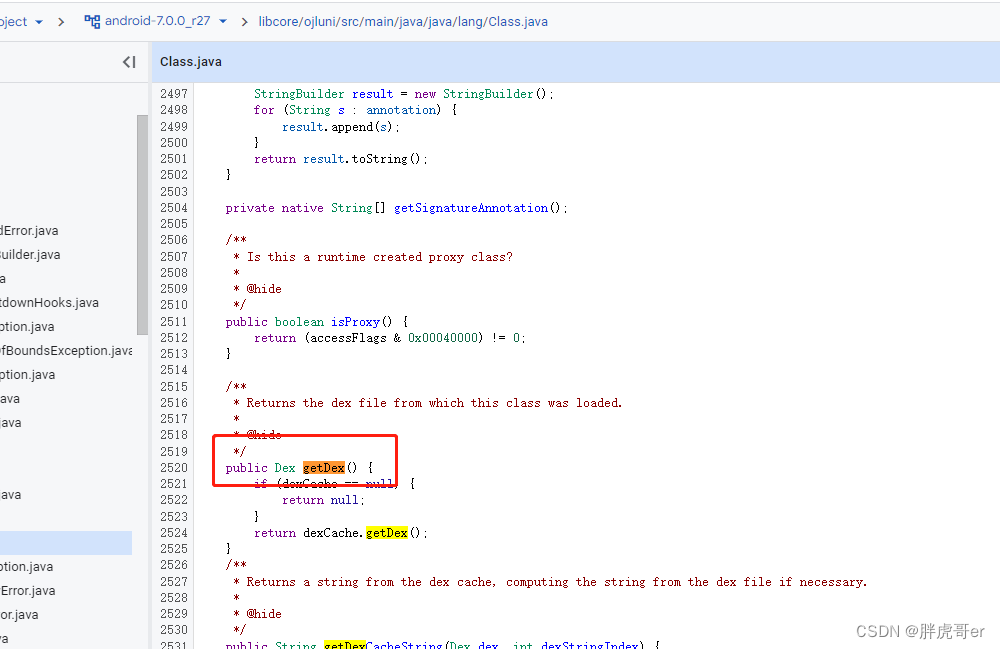

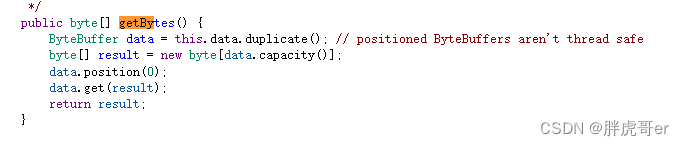

Специальная отладка API означает получение Dex с помощью методов API, предоставляемых системой Android. Системы Android 7.0 и ниже предоставляют два API: getDex и getBytes, поэтому, если мы хотим получить объект, мы можем напрямую вызвать эти два API ~.

Однако в ходе реального тестирования было обнаружено, что метод getBytes класса Dex все еще существует в более поздних версиях Android, но метод getDex в базовом классе класса исчез~

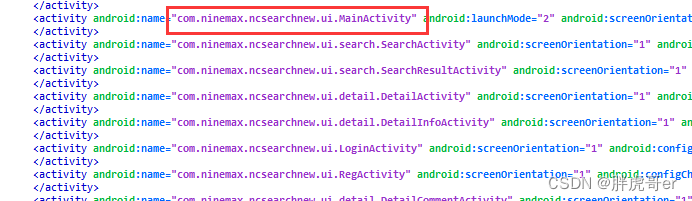

Напишите код хука:

Процесс работы:

Затем мы проверяем объект класса программы и выгружаем объект класса по своему желанию.

После получения dex мы используем инструмент jadx, чтобы открыть его снова~

Вы сможете успешно сбросить его, как только найдете его ~

2. Краткое описание эксперимента

В этой статье обобщаются некоторые часто используемые решения по распаковке общей упаковки dex и воспроизводятся их, но она используется только в качестве эксперимента для углубления вашего понимания (в настоящее время получить исходный код Dex не так-то просто), но есть заинтересованные друзья, которые могут пойти на протяжении всего процесса, как я, чтобы углубить их понимание~

3. Ссылки

https://bbs.kanxue.com/thread-273293.htm#msg_header_h2_6

Фотографии, упомянутые в статье, частично взяты из статьи Шуан Цю~

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами