Оборудование безопасности - Привратник

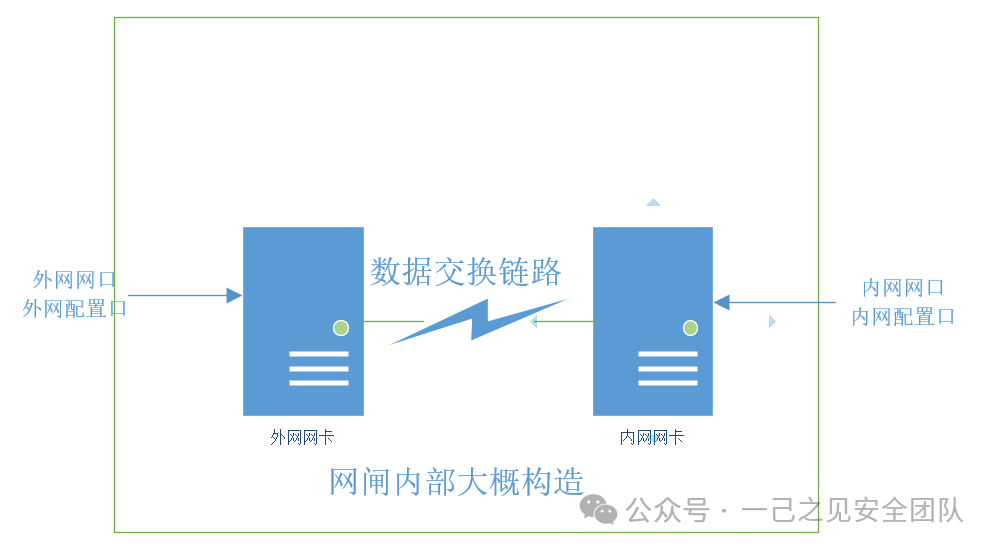

Что такое привратник? Полное название Gatekeeper (GAP) — Security Gap. Его основная функция — обеспечить безопасную среду изоляции между различными сетями для предотвращения потенциальных сетевых атак и утечки данных, а также запретить доступ к второстепенным службам во избежание уязвимостей в сети. протокол передачи: при передаче данных внутри привратника для передачи данных обычно используется специальный частный протокол. Привратники делятся на двусторонние привратники и односторонние привратники. Разница между этими двумя привратниками заключается в бизнес-требованиях. В одном направлении вы можете отправлять что-то только влево и получать что-то вправо. Если правый хочет отправлять что-то влево, это не сработает (некоторые нормальные вещи). подтверждения Пакет в порядке, но не в том случае, если он смешан с другими вещами). Двусторонний привратник может установить правила для обеих сторон по отправке данных друг другу. Основной функцией изоляции является его внутренняя структура. Внутренние и внешние сетевые интерфейсы привратника разделены. Метод подключения осуществляется двумя внутренними материнскими платами посредством стратегии, построенной с помощью изоляционной карты посередине и алгоритма шифрования производителя безопасности. . Трафик, конкретная структура следующая:

Давайте возьмем сценарии применения, с которыми контактировал редактор. Производственная среда будет разделена, например, на первую область, вторую область, третью область и т. д. Между этими областями существуют бизнес-взаимосвязи, но я хочу физически. изолировать эти области, в это время отражается роль привратника. Возьмите приведенный выше рисунок в качестве примера. Каждая внутренняя и внешняя сеть имеет свою собственную материнскую плату. Когда необходимо настроить правила бизнес-связи (в качестве примера рассмотрим двусторонний бизнес), мне нужно настроить их один раз на порте конфигурации внутренней сети. а затем снова настройте его на порте конфигурации внешней сети (не требуется для служб односторонней передачи). Это очень бесполезно. При настройке правил нужно настроить несколько вещей (каналы, правила, блоки обработки), но это также относительно безопасно. Упомянутые выше методы настройки представляют собой этапы настройки гейткиперов большинства производителей. Некоторые гейткиперы подключаются через приложения без использования Интернета, в то время как другие используют Интернет. Лично я считаю, что с точки зрения безопасности лучше использовать приложения. приложения, для подключения существует фиксированная версия программы. При переходе на другую версию могут возникнуть небольшие проблемы, такие как неполное отображение и невозможность настройки. Интернет также имеет преимущества Интернета. Им проще управлять, чем приложением, его легче понять и он менее запутан.

Говоря об изоляции разделов, почему вы не можете использовать брандмауэр? Роли, которые играют эти две вещи в безопасности, различны. Хотя брандмауэры также могут обеспечивать защиту, в некоторых случаях физическая изоляция, обеспечиваемая привратником, является более тщательной и эффективной. . для безопасности. 1. Как упоминалось ранее, привратник имеет два хоста и две сетевые карты, а также изолирующую карту. В любом случае эта архитектура лучше, чем одна материнская плата и одна сетевая карта брандмауэра. 2. Привратник работает на уровне приложений и может более тщательно просматривать содержимое данных. Брандмауэр находится на сетевом уровне, данные пересылаются напрямую, а уровень проверки контента низкий. Привратник может поддерживать больше типов управляющих приложений: база данных, файл, индивидуальный интерфейс. 3. Обмен данными гейткипера требует передачи данных для преобразования и передачи. Соединение завершается на материнской плате внутренней и внешней сети, что означает отсутствие длинных соединений и внутренняя сетевая информация полностью экранируется. Если брандмауэр является маршрутизирующим или напрямую прозрачным, существует риск взлома и использования. 4. Конструкция брандмауэра ориентирована на China Unicom и, во-вторых, на безопасность. Привратник в первую очередь ориентирован на безопасность перед преобразованием данных.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами