Объедините настройку и захват пакетов для анализа всего процесса согласования IKE/IPSec.

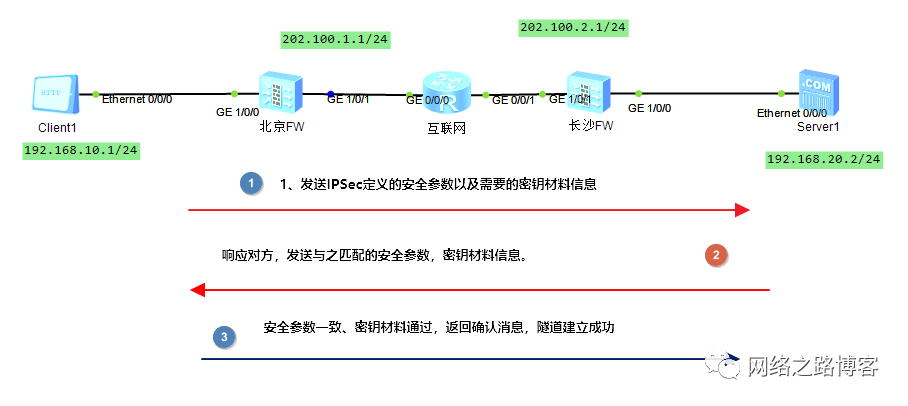

Переговорный процесс IKE/ISKAMP

Здесь мы в основном объясняем версию IKEV1. В версии V1 есть два режима: один основной и один агрессивный (также называемый агрессивным режимом) На основе топологии и конфигурации предыдущей статьи мы проанализируем его путем захвата пакетов. Начнем с основного режима IKE.

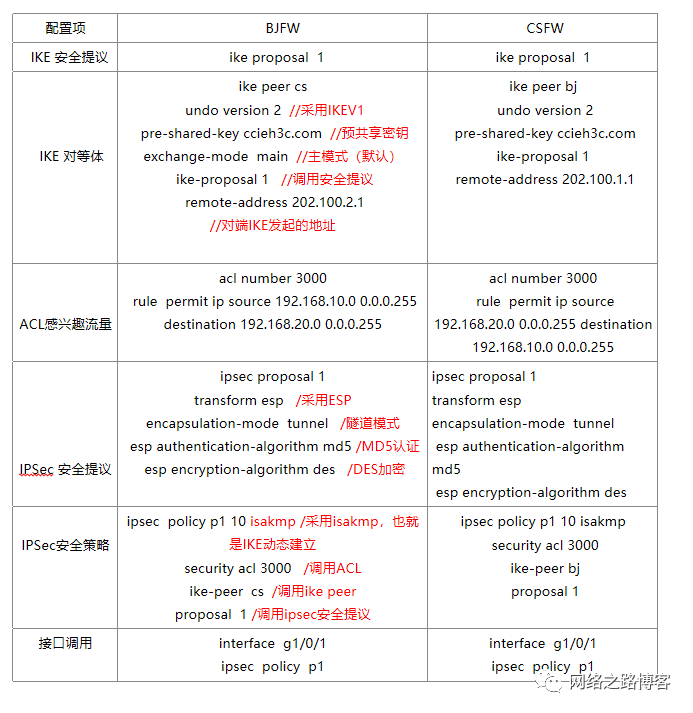

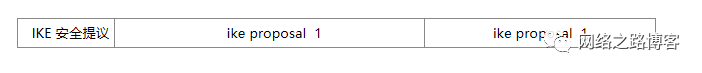

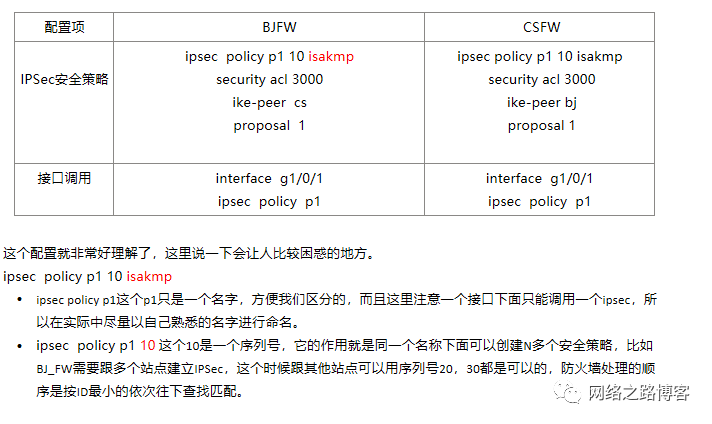

Обзор конфигураций, связанных с IKE и IPSEC.

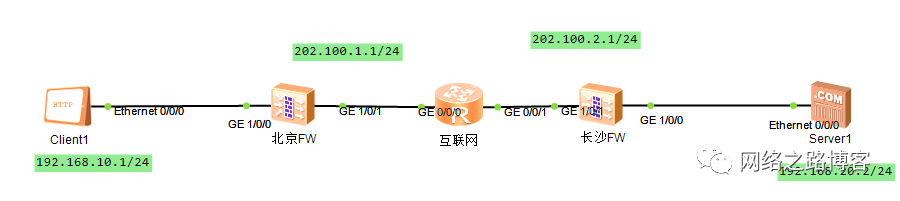

Что произошло, когда 192.168.10.1 обратился к 20.2?

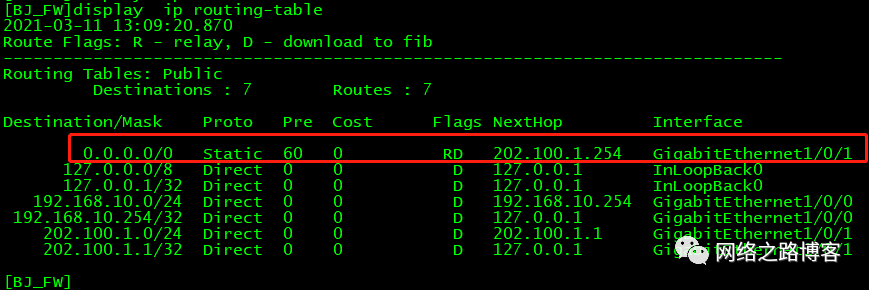

Когда 192.168.10.2 пингует или другой трафик обращается к 192.168.20.2, пакет данных поступает на брандмауэр, и брандмауэр запрашивает таблицу маршрутизации.

Таблица маршрутизации наконец соответствует маршруту по умолчанию, исходящему из G1/0/1.

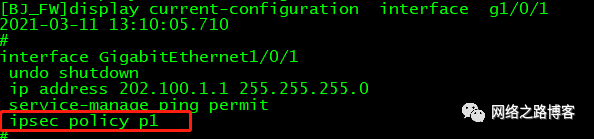

Когда межсетевой экран обнаруживает, что интерфейс вызывает функцию IPSEC, он не просто перенаправляет ее напрямую. Он определяет, проходит ли трафик через IPSEC.

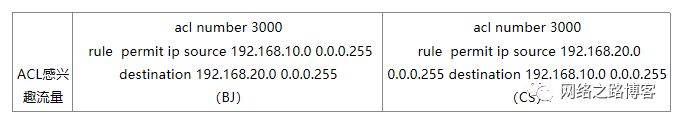

Решение по-прежнему основано на ACL, записанном в конфигурации. Содержимое на стороне BJ заключается в том, что когда сегмент сети 192.168.10.0 обращается к 192.168.20.0, запускается установка VPN. В это время запускается первая фаза установления туннеля. есть, АЙК, начнется.

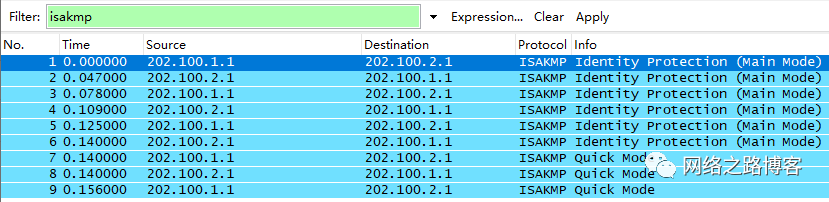

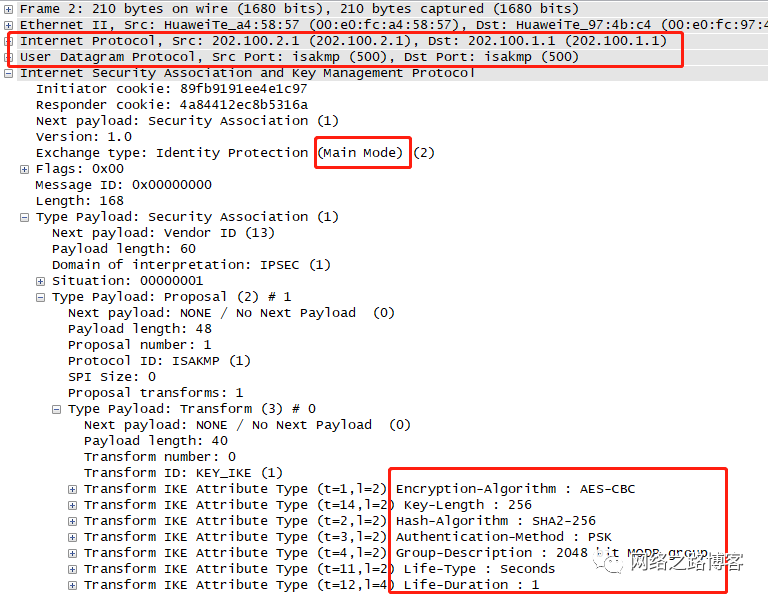

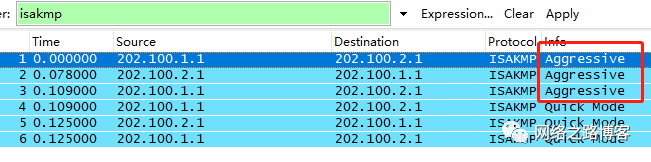

Запустите захват пакетов заранее, а затем клиент начнет пинговать 20.2. В это время захват пакетов покажет содержимое. Вы можете отфильтровать его и ввести iskamp. Вы обнаружите, что есть 9 пакетов данных. Основной режим первого этапа IKE, имеется 6 пакетов взаимодействия, последние три — второй этап IPSEC SA, устанавливаемый в быстром режиме.

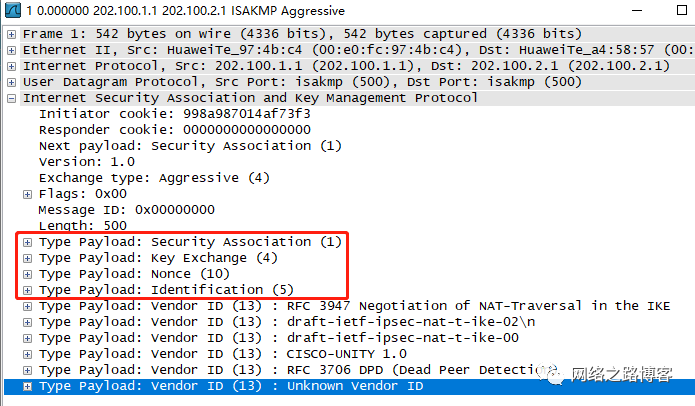

Создание первой фазы (IKE)

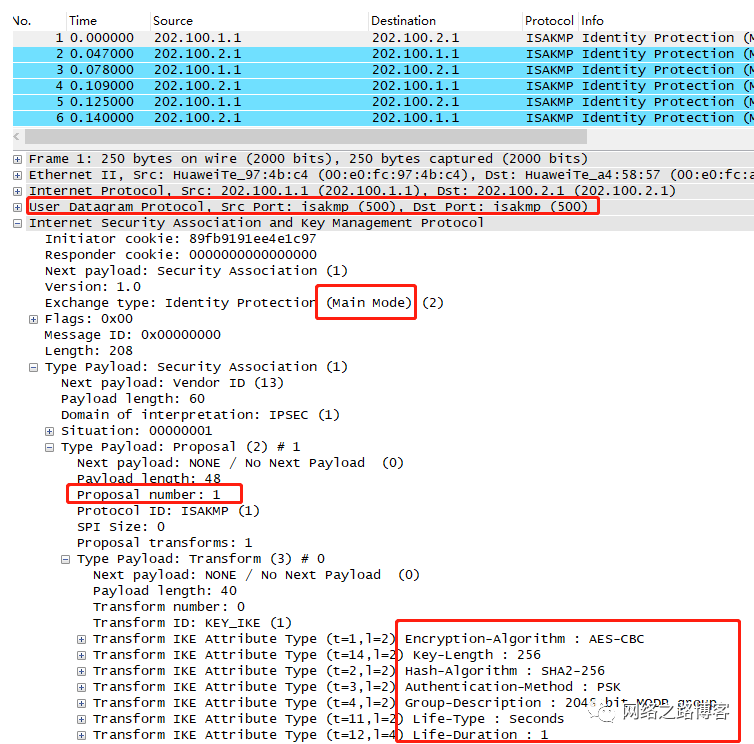

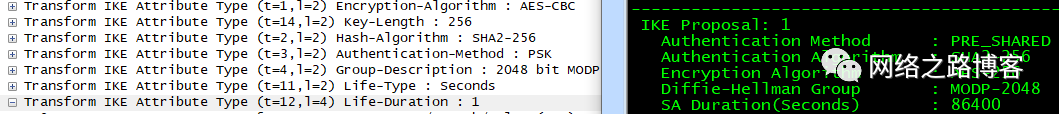

Это установка триггера isakmp, инициированная BJ. Сейчас вас больше всего беспокоит предложение 1, которое обведено красной рамкой. Вы обнаружите, что содержимое внутри включает шифрование AES-CBC-256. и алгоритм аутентификации SHA2-256. Режим аутентификации по общему ключу, группа DH 2048 бит, время в секундах, но значение, написанное ниже, равно 1, что на самом деле означает не 1 секунду, а 1 день (значение ниже — 86400 после нажатия). на нем). Этот параметр может показаться странным. На самом деле эти алгоритмы шифрования и аутентификации не настраиваются на первом этапе настройки IKE. Так откуда же он берется?

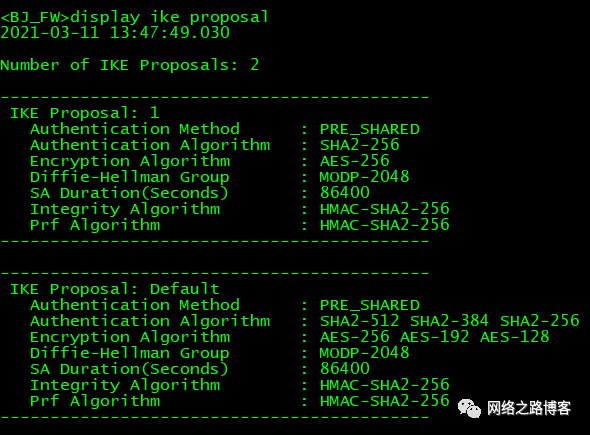

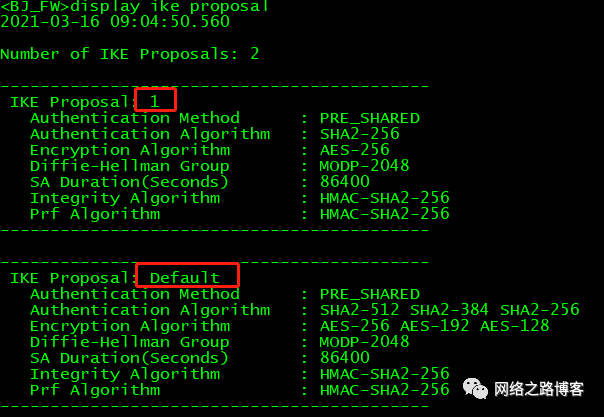

С помощью предложения Display ike вы можете обнаружить, что в нем очень много контента.

Фактически в конфигурации настроено только предложение ike 1. Подробные параметры не определены, но блоггер здесь сказал, что будь то оборудование Cisco, H3C или Huawei, по умолчанию будет встроенная политика по умолчанию. При создании предложения фактическая конфигурация не определена. Он унаследует параметры по умолчанию, но в брандмауэре Huawei есть более удобный для пользователя аспект. Он имеет встроенный стандарт по умолчанию, а алгоритмы шифрования и аутентификации включают в себя несколько различных преимуществ. Преимущество этого заключается в упрощении работы пользователя. опыт как можно больше конфигурации, практическое значение по умолчанию может быть создано напрямую.

Содержимое в этом пакете соответствует друг другу. Функция первого пакета заключается в отправке локального предложения безопасности IKE другой стороне. Основные параметры включают метод аутентификации, алгоритм аутентификации, алгоритм проверки и DH. (PRF и алгоритм целостности, показанные на дисплее, необходимы только для IKEV2, но они будут отображаться в предложении по безопасности в межсетевом экране Huawei. Если вы используете IKEV1, вам не нужно об этом заботиться. Это также может быть отражено при захвате пакетов брандмауэр не передает эти два параметра)

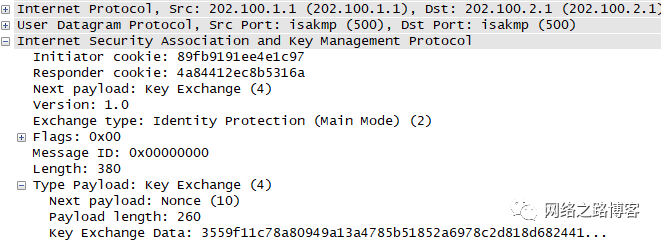

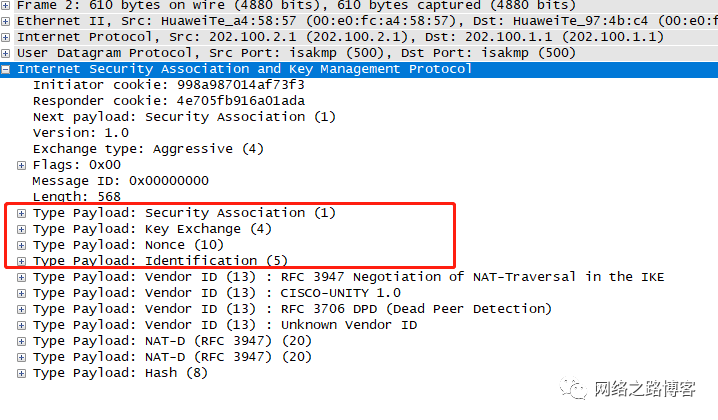

Когда брандмауэр CS получит его, он ответит. Давайте посмотрим на второй пакет.

Содержание ответа межсетевого экрана CS фактически такое же, как и у BJ.,Целью этого ответа является проведение переговоров с BJ Firewall для достижения соглашения.,Обе стороны используют один и тот же алгоритм шифрования, алгоритм аутентификации, аутентификацию личности и группы DH для последующего установления туннеля.,Если эти параметры с обеих сторон несовместимы,Затем согласование туннеля прекращается напрямую,Не переходим к следующему этапу。(Здесь следует отметить, что временные параметры не требуют, чтобы обе стороны были согласованными. Если между двумя сторонами существует несоответствие, в конечном итоге преобладает наименьшая из них)

Подведите итог:первый этап1、Целью переговоров между двумя пакетами является согласование одного и того же предложения по безопасности.

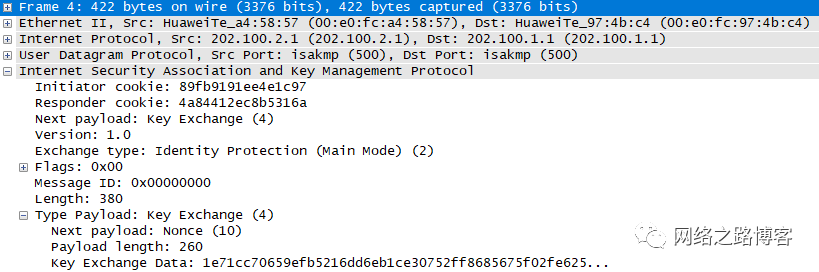

Содержимое третьего и четвертого пакетов использует суть алгоритма DH. Обмен ключами используется для обмена общедоступным значением DH, а NONCE используется для передачи временных случайных чисел. Поскольку обмен осуществляется только общедоступными значениями, это не так. реальный ключ. Даже если он получен, настоящий ключ получить невозможно. Тогда нам не нужно понимать, как на самом деле рассчитывается DH. Здесь мы поймем роль DH.

После завершения взаимодействия ключей обе стороны переговоров IKE будут выполнять сложные вычисления ключей с помощью настроенного предварительного общего ключа и предложения безопасности, и, наконец, будут сгенерированы три полезных ключа.

- SKEYID_a: ключ, используемый для проверки целостности ISKAMP. Если ISKAMP подделан на полпути, его можно напрямую обнаружить и прекратить.

- SKEYID_e: Ключ, используемый для шифрования сообщений ISKAMP.,С помощью этого ключа,Вы можете создать канал Безопасность,Последующие переговоры будут завершены в этом туннеле безопасности.,весь процессшифрование。

Подводя итог, функция двух вышеупомянутых пакетов данных заключается в обеспечении безопасности и целостности последующих сообщений ISKAMP.

- SKEYID_d: этот ключ более важен.,Ранее говорилось, что IKE может динамически устанавливать IPSec.,Его функция заключается в получении ключей шифрования и проверки, необходимых в сообщении IPSec (оно определяется вручную при настройке вручную).,И С помощью этого ключаможет быть автоматически получено)。

Кроме того, у всего ключа есть тайм-аут, который представляет собой время, определенное в предложении по безопасности. По умолчанию это 86400 (один день). По истечении времени расчет DH будет выполнен снова для получения нового ключа, что позволяет избежать необходимости. Проблемы с шифрованием, вызванные тем, что ключи остаются неизменными в течение длительного времени.

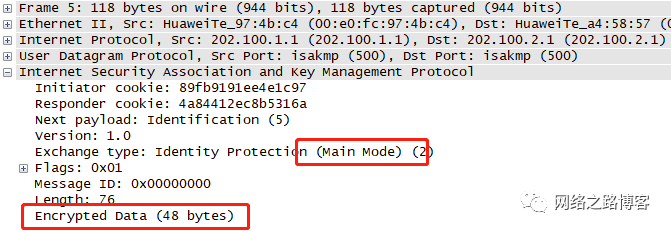

В последних двух пакетах 5 и 6 содержимое не видно, так как они зашифрованы с помощью SKEYID_e, сгенерированного алгоритмом DH. Как упоминалось выше, этот ключ используется для шифрования ISKAMP и установления безопасного канала. пакеты используются для аутентификации личности, две основные технологии

- Метод предварительного общего ключа: используйте IP-адрес, имя и псевдоним устройства в качестве идентификационной информации.

- Аутентификация сертификата: Аутентификация посредством подписи (значение, полученное с помощью HASH с использованием закрытого ключа сертификата).

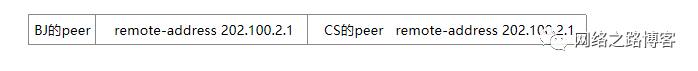

Под предварительным общим ключом есть ключевой момент, на который следует обратить внимание. Одноранговый узел в конфигурации — это ключ 5 и 6. Его роль — не просто указать адрес туннеля другой стороны, но и найти его. Функция ключа: по этому адресу однорангового узла можно быстро найти соответствующий общий ключ для проверки личности однорангового узла. Следовательно, в реальных сценариях, если обе стороны используют фиксированные общедоступные IP-адреса, то обе стороны узла должны быть согласованными, иначе во время согласования пятого и шестого пакетов могут возникнуть проблемы, с которыми все еще можно столкнуться на практике. фиксированный сценарий, решение будет объяснено позже.

Подводя итог:IKEТри ключевых момента для общего завершения

- Сгенерировано ISKAMP шифрование и ключ проверки,Генерируется ключ аутентификации шифрования, требуемый IPSec.

- существоватьшифрованиезавершено обеими сторонами Аутентификация личности(Идентификационная информациясуществовать Следовать заиз Дела будут появляться во многих формах,Например, фиксированный IP-адрес, имя устройства, имя домена и более сложные сертификаты.,Сертификат в этот раз демонстрироваться не будет)

- В ручном режиме туннель IPSec не имеет тайм-аута. Однако в IKE есть время выживания. По истечении времени ожидания IKE выполнит повторное согласование и установит его. Все предыдущие расчеты. Все полученные ключи становятся недействительными и требуют повторной генерации, что решает самую большую проблему управления ключами и обслуживания IPSec. Вот почему в приведенной выше статье IKE называется «Smart Key Manager».

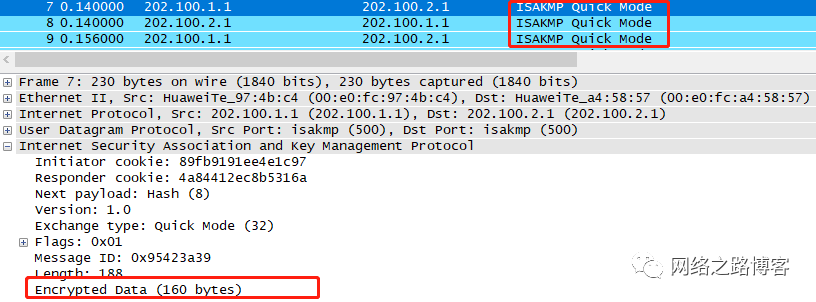

Создание фазы 2 (IPSec SA)

Поскольку все пакеты на втором этапе зашифрованы IKE, содержимое не видно. Давайте разберемся в содержании их взаимодействия, что также является ключевой частью последующего устранения неполадок.

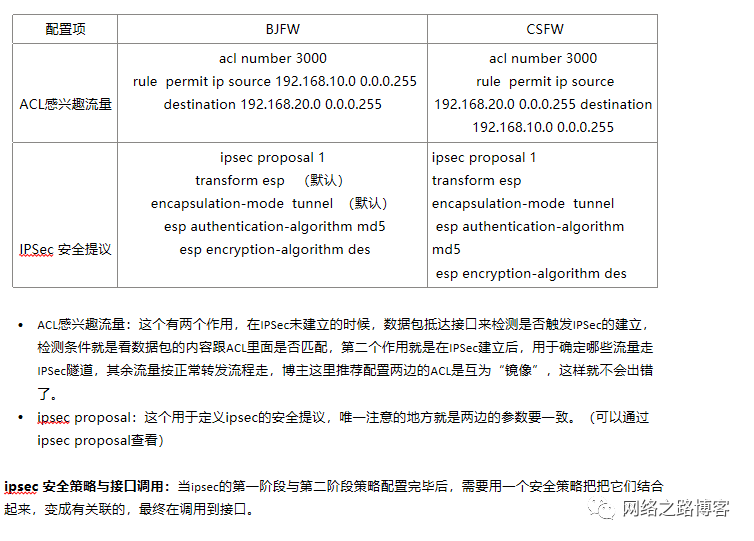

(1) BJ_FW отправит параметры безопасности, определенные IPSec. Здесь вам необходимо знать, каковы параметры безопасности, определенные IPSec (включая предложения по безопасности IPSec и списки ACL заинтересованного трафика), а также ключевые материалы другой стороне.

(2) CS_FW отвечает на то же предложение безопасности после его получения, интересуется трафиком и генерирует ключ, требуемый IPSec SA.

(3) После того, как BJ_FW получает его, он также генерирует тот же ключ, отвечает на подтверждающее сообщение другой стороны и, наконец, завершает установление туннеля.

Здесь ключ IPSec SA рассчитывается по SKEYID_d, SPI, ESP, NONCE и другим параметрам для получения ключа, необходимого для шифрования и проверки IPSec SA. Когда последующие бизнес-данные проходят через туннель IPSec SA, для шифрования используется соответствующий ключ. и расшифровка для обеспечения безопасности данных. Кроме того, IPSec SA также имеет тайм-аут, значение по умолчанию составляет 3600 секунд. По истечении этого времени весь IKE sa и IPSEC sa будут удалены и восстановлены. обеспечить безопасность.

Еще один небольшой момент, который следует добавить: чтобы предотвратить возможность утечки ключа KEYID_d, IKE также предоставляет функцию PFS (Perfect Forward Secrecy). После включения этой функции обмен DH будет выполняться во время согласования IPSec SA и повторно генерироваться. Ключ IPSec SA дополнительно обеспечивает безопасность. Эту функцию необходимо включить на обеих сторонах одновременно.

Кратко опишите функции, реализуемые комбинацией IKE/IPSec.

В ручном режиме все параметры IPSec SA, включая ключи шифрования и проверки, должны быть настроены пользователем вручную (требуется регулярное изменение вручную), а время SA после установления является постоянным. При использовании IKE IPSec требует шифрования и шифрования. проверка. Ключ генерируется с помощью алгоритма DH и может регулярно обновляться, что позволяет избежать затрат на управление ключами. Ключ обновляется нерегулярно, что повышает безопасность. IPSec SA также имеет временные параметры и может регулярно обновляться. Когда необходимо установить двухстороннее соединение IPSec и пакет (внутри интересующего трафика) запускает процесс IPSec, IPsec будет использовать фазу 1 ISAKMP/IKE для установления безопасного соединения управления. Это соединение управления может соединить два узла. Объекты могут безопасно взаимодействовать друг с другом и обмениваться информацией IPsec (например, общими ключами, полезными данными проверки). Первый этап также обычно называют управлением соединением. Посредством этого безопасного соединения управления два узла IPsec согласовывают параметры, используемые для создания безопасного соединения для передачи данных. Обычно этот второй этап ISAKMP/IKE также называется соединением для передачи данных. Как соединение управления, так и соединение для передачи данных имеют срок службы, чтобы гарантировать, что если кто-то попытается взломать ваш ключ безопасности, ключевая информация будет периодически обновляться для обеспечения безопасности.

жестокий режим

Как уже говорилось выше, в IKE 5. Для аутентификации личности используются 6 пакетов, в которых для поиска общего ключа необходим фиксированный IP-адрес. Возможна ситуация, когда одна сторона обеих сторон не имеет фиксированного IP-адреса, поэтому на ранних этапах следует применятьжестокий. режим, чтобы решить эту проблему, потому что жестокий режимсерединасуществоватьпервый этап Взаимодействуют только три пакета,А предложение по безопасности, ключевая информация и идентификационная информация упаковываются и отправляются другой стороне одновременно.,И без шифрования,Узел может легко узнать, что такое ключ.,Нет необходимости искать по IP.

[BJ_FW]ike peer cs

[BJ_FW-ike-peer-cs]exchange-modeaggressive

[CS_FW]ike peer bj

[CS_FW-ike-peer-bj]exchange-modeaggressiveКогда мы изменим его на жестокий После режима подойди, возьми сумку и посмотри.

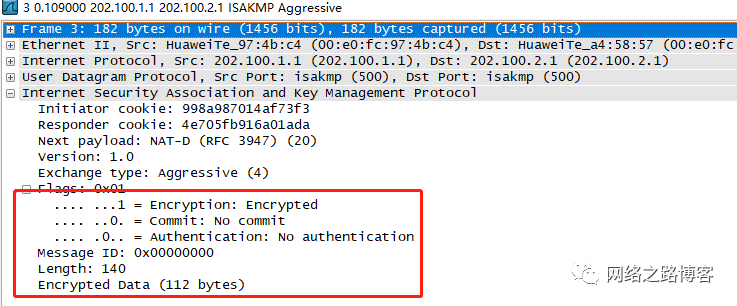

Вы можете увидеть захват пакета,Первый пакет BJ_FW жестокого режима,Просто упакуйте предложение по безопасности, обмен ключами, NONCE и идентификационную информацию и сразу же отправьте его другой стороне.,И открытым текстом.

После того, как CS_FW получит его, он также ответит отправителю соответствующей информацией, также в виде открытого текста.

Третий пакет BJ_FW возвращает результат аутентификации в CS_FW. Этот процесс зашифрован.

жестокий Преимущество режима заключается в том, что он повышает эффективность IKE с предыдущих шести пакетов до текущих трех, но недостатком является то, что производительность IKE снижается, поскольку идентификационная информация передается на основе обычного текста. Режим обычно используется в сценариях, где один конец обеих сторон не имеет фиксированного IP-адреса или ни одна из сторон не имеет фиксированного IP-адреса. Это будет упомянуто в сценарии использования позже.

Основной режим и практическое использование жестокого режима

IPSec был создан для обеспечения безопасности в Интернете, не подключенном к Интернету.,Но на практике часто бывает много ситуаций.,Таким образом, нет однозначного ответа на вопрос, какой из них лучше: основной режим и жестокий режим.,Чтобы сделать выбор, часто необходимо учитывать реальную среду клиента.

- Оба клиента имеют общедоступные IP-адреса. В этом случае используйте основной режим.

- Только один из двух концов клиента имеет публичный IP. Если оба являются оборудованием Huawei (Cisco), можно использовать основной режим.

- Только один конец клиента имеет общедоступный IP-адрес.,Да и оборудование с обеих сторон не одного производителя.,Рекомендуется использоватьжестокий режим

Здесь следует упомянуть еще одну вещь: на работе общение часто является основным условием, и вопрос о повышении безопасности будет рассматриваться только после того, как общение будет достигнуто.

Просмотрите общий процесс настройки IKE/IPSEC.

Что касается процесса настройки, если вы понимаете процесс согласования IKE и IPSEC, вы будете знать, как его настроить.

Основные моменты первого этапа:обе стороныпроходитьIKEиз Безопасность Предложение и Аутентификация личностиинформация для согласования соединения управления,Ключевым моментом является то, что предварительно общие ключи, предложения по безопасности, одноранговые узлы и режимы взаимодействия обеих сторон должны быть согласованными.,В том же случае,Тогда на первом этапе особых проблем не будет.

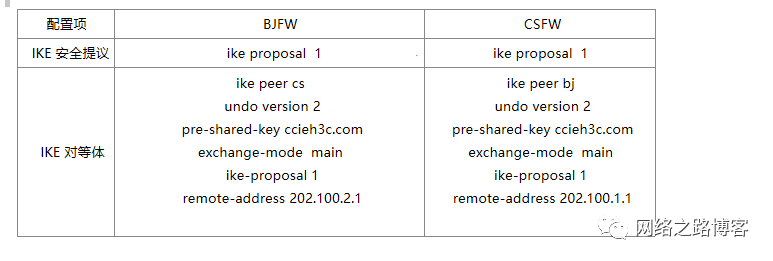

(1) Предложение ike: используется для определения предложения безопасности IKE между обеими сторонами. Система по умолчанию также имеет встроенные параметры. Важно отметить, что обе стороны должны быть согласованными.

(2) Айк Пэр: Здесь необходимо отметить несколько ключевых моментов.

- По умолчанию брандмауэр Huawei работает в версии IKEV2. Вам необходимо переключиться на IKEV1, отменив версию 2.

- Предварительный общий ключ должен быть одинаковым с обеих сторон.

- режим обмена: по умолчанию используется основной режим.,Конфигурацию выше можно опустить,Просто держите обе стороны последовательными

- ike-proposal Вызов предложения «Безопасность» по умолчанию не вызывает никаких вызовов, во время переговоров будет отправлено или принято только предложение вызова. Если звонка нет, все предложения в Конфигурации будут отправлены или сопоставлены. (отображать ike proposal)

- удаленный адрес: обычно это общедоступный сетевой адрес другой стороны. Если обе стороны имеют фиксированные IP-адреса, адреса должны быть указаны правильно. В противном случае запрос ключа завершится неудачей в процессе аутентификации, и первая фаза не может быть установлена.

Цель второго этапа:существоватьIKEПосле создания,Затем он начинает входить в быстрый режим IPSec.,Три пакета взаимодействуют,Контент содержит интересующий трафик (ACL),IPSecиз Безопасностьпредложение,и автоматически сгенерированные ключи алгоритмом,Затем контролируемый нами контент делится на два,Одним из них является содержимое ACL.,Одним из них является предложение по безопасности.,Эти двое решаютIPSec Ключевым фактором, определяющим возможность согласования SA, является то, что ключ автоматически генерируется алгоритмом. Он находится вне контроля человека и не требует управления.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами