Настройка TLS для Windows RDP, удаленного рабочего стола Windows Включение TLS

Я уже писал статью о том, как настроить Windows RDP шифрование Сертификатиз Учебное пособие(https://www.alongw.cn/archives/926),Но очевидно, что содержание этого руководства устарело и неудовлетворительно.

Я прочитал много уроков в Интернете, но ничего хорошего так и не нашел. Там все рассказывают об этом вскользь, не вдаваясь в подробности. В принципе, я просто смотрю чужие уроки. напиши один сам. Они все похожи, поэтому я написал эту статью.

Это, пожалуй, самый подробный урок китайского языка в Интернете.

Почему нам следует настраивать сертификаты TLS

Во-первых, нам нужно знать, что протокол безопасности транспортного уровня (Transport Layer Security) Ранее известный как Secure Sockets Layer (это то, что мы часто называем SSL) — это протокол безопасности, предназначенный для обеспечения безопасности и целостности данных для интернет-коммуникаций. Когда в 1994 году компания Netscape выпустила первый веб-браузер Netscape Navigator, она HTTPS согласие на SSL Для шифрования это SSL источник. IETF Воля SSL Стандартизация, 1999 г. Объявлено в году TLS 1.0 Стандартные документы。Википедия

Говоря человеческим языком, TLS (Transport Layer Security) — это зашифрованный протокол связи, используемый для повышения безопасности подключений к удаленному рабочему столу. Зашифровывая соединение, TLS обеспечивает полную защиту конфиденциальной информации во время передачи данных, предотвращая при этом атаки «человек посередине», обеспечивая тем самым целостность и подлинность соединения.

Таким образом, эти меры безопасности имеют решающее значение для обеспечения безопасности вашего подключения к удаленному рабочему столу. В конце концов, вы не хотите сталкиваться с неожиданными вещами при просмотре внутренних конфиденциальных документов высокого уровня.

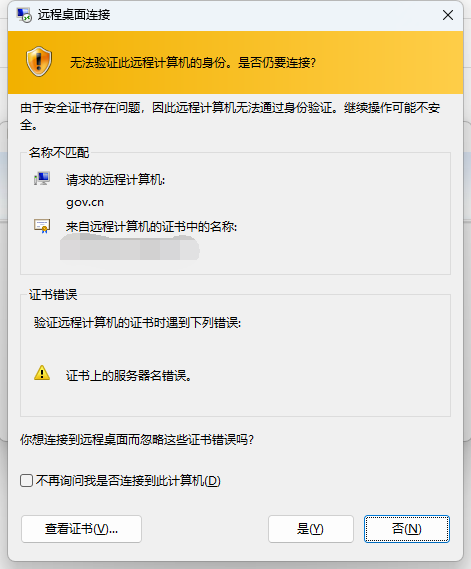

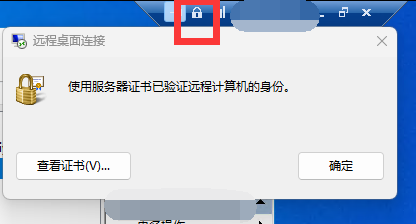

Windows поставляется с самозаверяющим сертификатом. Этот сертификат не распознается (это эквивалентно его отсутствию). Следующий запрос является одним из очевидных признаков недействительного сертификата.

Запросить сертификат TLS

существовать использовать acme.sh Применять SSL Сертификат В этой статье это было подробно представлено acme.sh Инструменты изиспользовать, использовать он может удобно, генерировать и автоматически продлевать. TLS Сертификат, в этой статье я не буду вдаваться в подробности.

конечно,ХОРОШОиспользовать Основные отечественные платформыизбесплатно Сертификатстиль Сяобай Применять(например:Тенсент Облако、Алибаба Облако)

Преобразование сертификата TLS

Если канал Применять Сертификатиз предоставляет функцию загрузки Сертификата в формате PFX, то данная операция не будет выполнена.

потому что Windows нуждаться pkcs12 (Прямо сейчас pfx) в формате сертификата, чтобы вы могли использовать acme.sh Встроенная функция конвертации для конвертации

acme.sh --toPkcs -d <domain> [--password pfx-password]Если вы не введете пароль, его спросят позже в форме разговора.

если не acme.sh ХОРОШОиспользовать openssl или ВОЗсуществовать线网站来进行Конвертировать

openssl pkcs12 -export -in <cer file> -inkey <key file> -out <out file>Аналогичным образом будет запрошен пароль Сертификата в виде разговора.

Вопрос: Зачем мне устанавливать пароль? А другие форматы не нуждаться?

О: потому что формат pkcs12 из Сертификата содержит не только открытый ключ,и содержит закрытый ключ,Так что для обеспечения безопасности,Требуется пароль, который необходимо установить.

Импортировать сертификат TLS

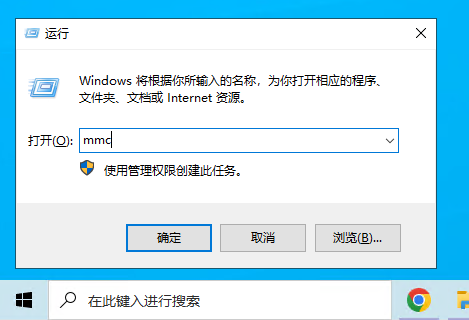

Введите нуждаться в установке Сертификатиз целевой машины, откройте консоль Майкрософт (т.е. запустите mmc Заказ)

Войдите в консоль,В соответствии с реальной ситуацией Конфигурация консоли,Если бы только дадля удалось достичь цели этой статьи из,Вы можете выполнить следующие действия. Если Конфигурация удаленной консоли или других форм из консоли,Вы можете использовать уже Конфигурацию из консоли.

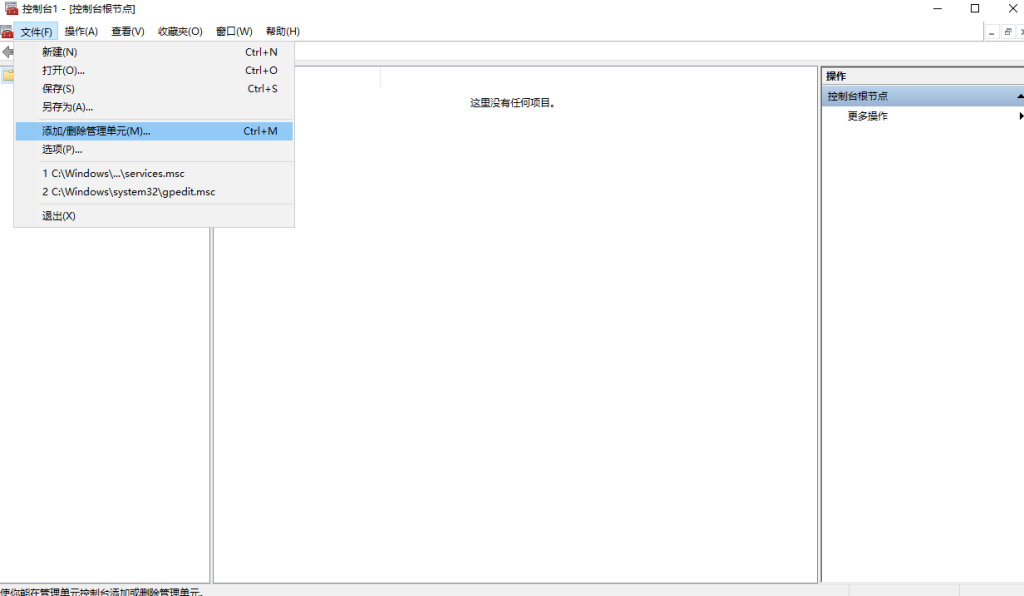

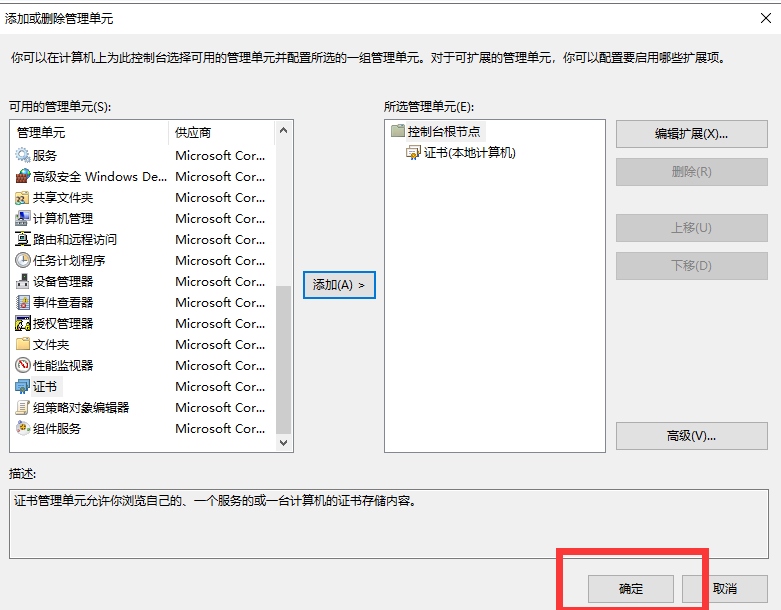

В строке меню нажмите «Файл» — «Добавить/удалить оснастку».

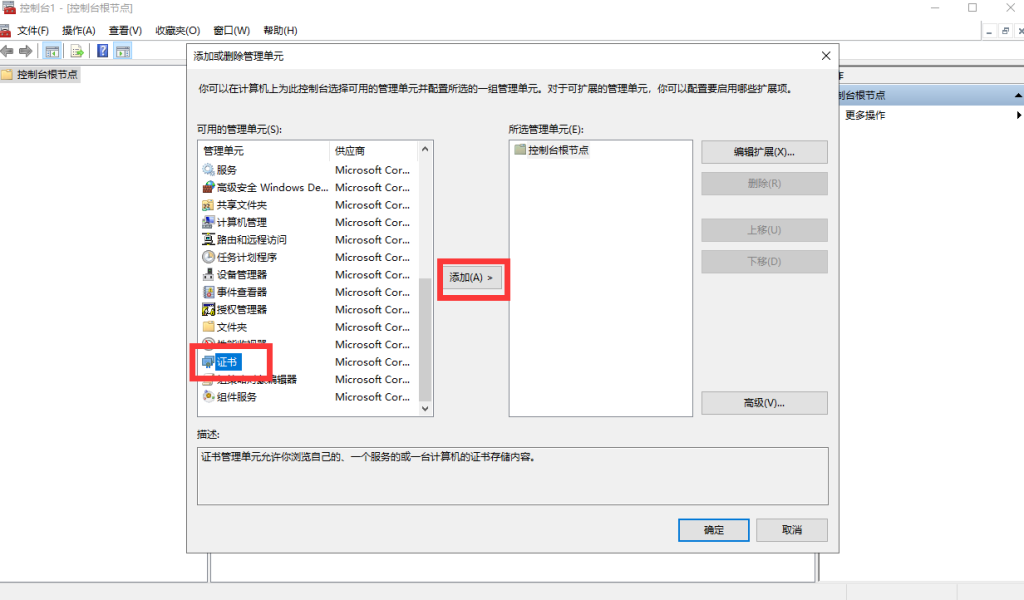

существоватьнеожиданно возникнутьизшаттл-бокс,Воля “Сертификат” оснастка из «Доступные оснастки» добавить в «Выбранная оснастка»

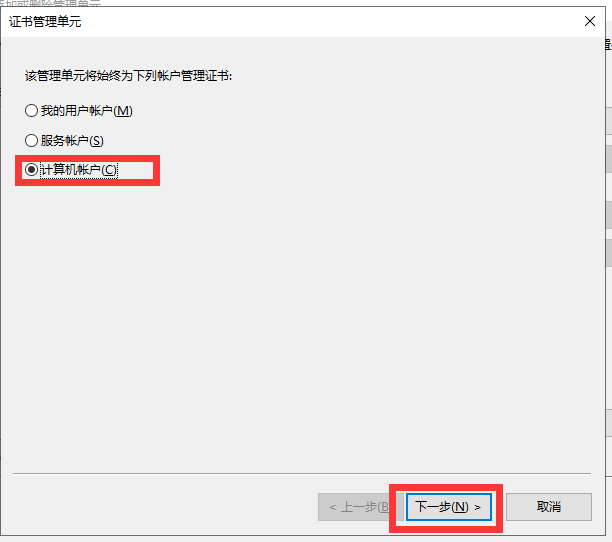

В соответствии с реальной ситуацией Конфигурация консоли,Эта статья Воля Конфигурация Отдел управления всегда доступен для отслеживания аккаунта. Управление Сертификат. для учетная запись компьютера

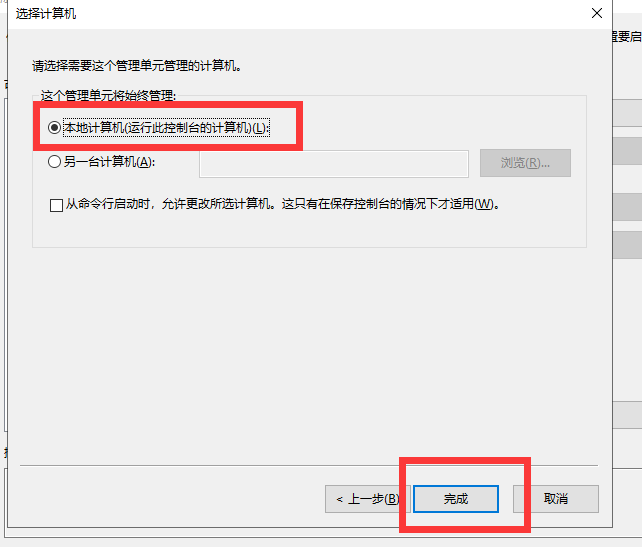

В соответствии с реальной ситуацией Конфигурация регулировка посетите эту статью Воля Конфигурация Это управление подразделением Воля всегда управляет Конфигурациядля локальный компьютер

Подтвердите добавление после завершения

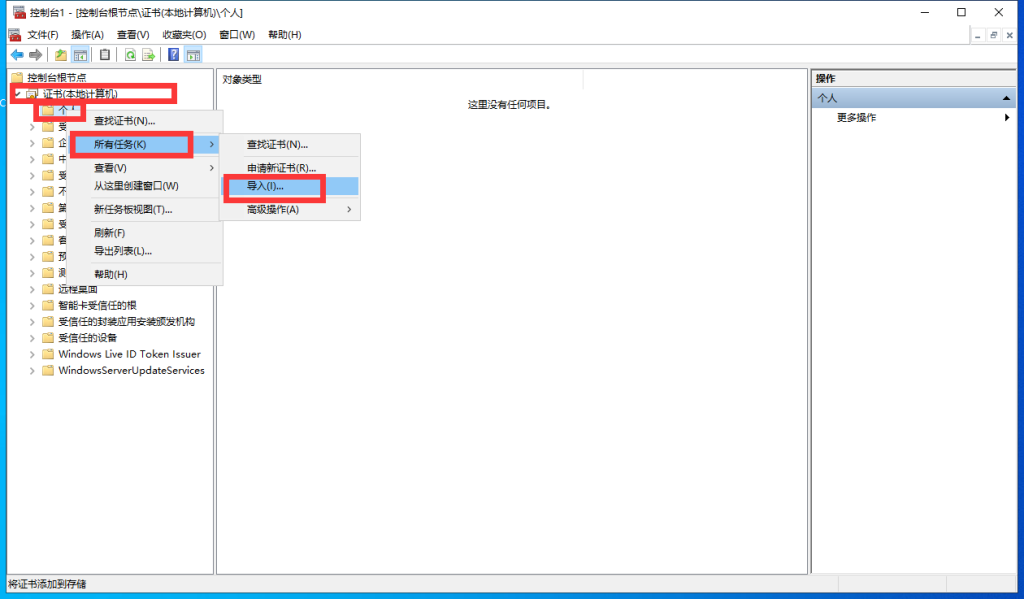

После добавления разверните его один за другим. “Сертификат” — "личный" , затем щелкните правой кнопкой мыши личный или Пустое место справа существует, открывает контекстное меню (т.е. правой кнопкой меню мыши) и выберите «Все задачи» — «Импорт»

Вы также можете напрямую дважды щелкнуть файл из Сертификат на ресурсе, чтобы быстро открыть мастер импортирования.

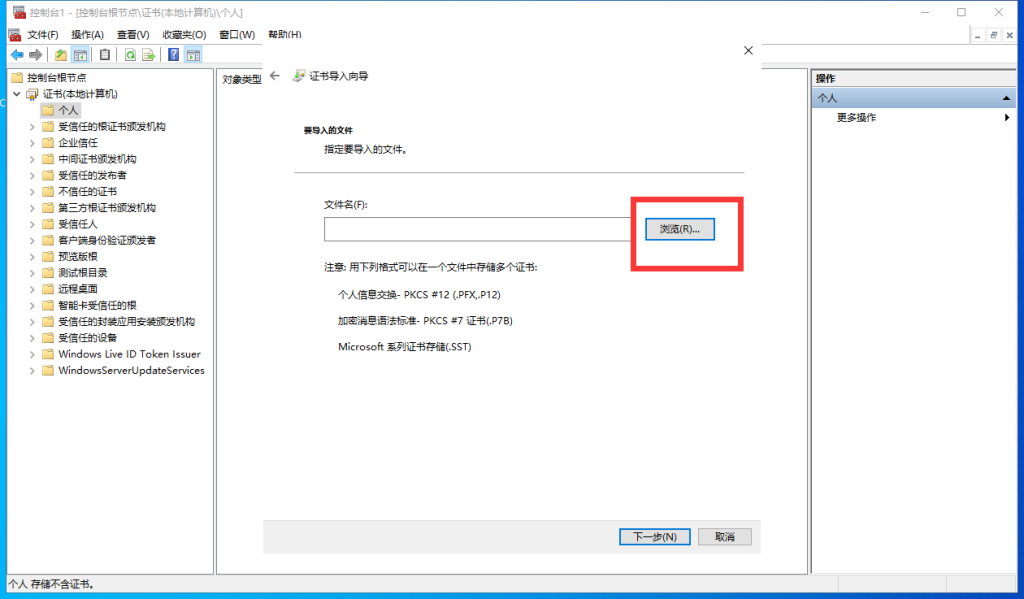

существоватьнеожиданно возникнутьиз Сертификатимпортировать Гид,выбирать Просматривать

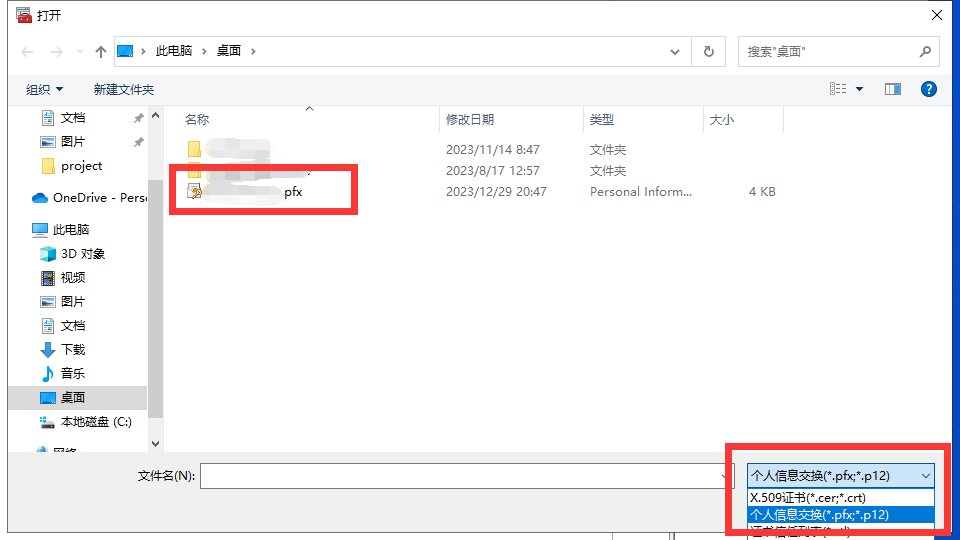

существуют. Выберите файл из окна, воля в правом нижнем углу переключателя типа файла для обмен личной информацией и выберите «Открыть файл нуждатьсяимпортироватьиз Сертификат».

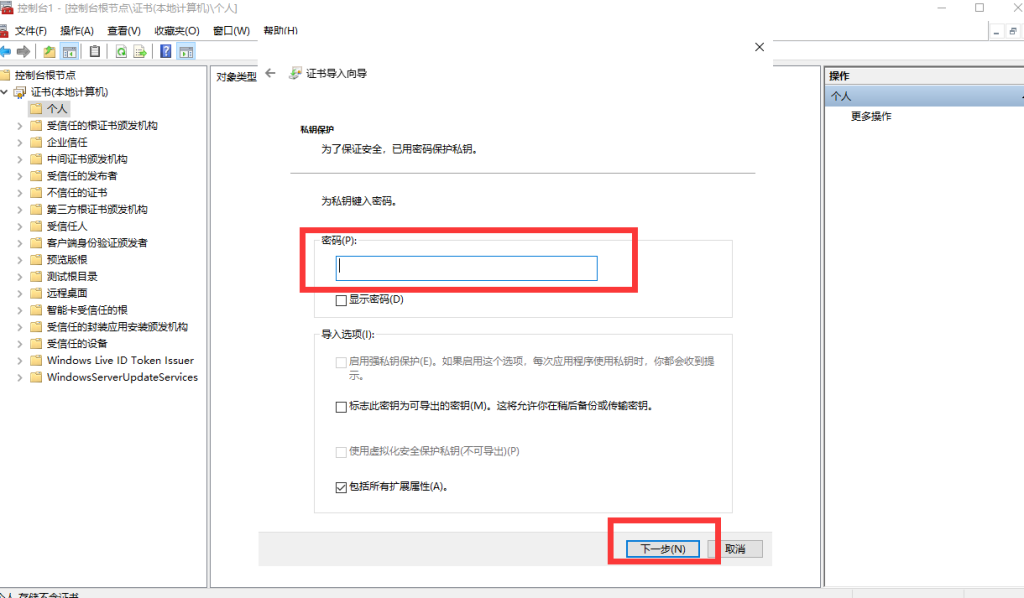

После открытия,Установите пароль из при экспорте в мастере,Затем нажмите Далее

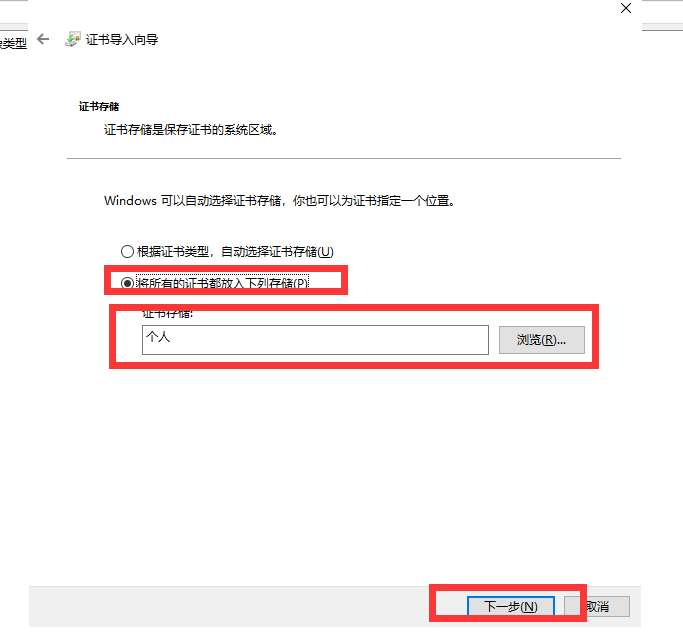

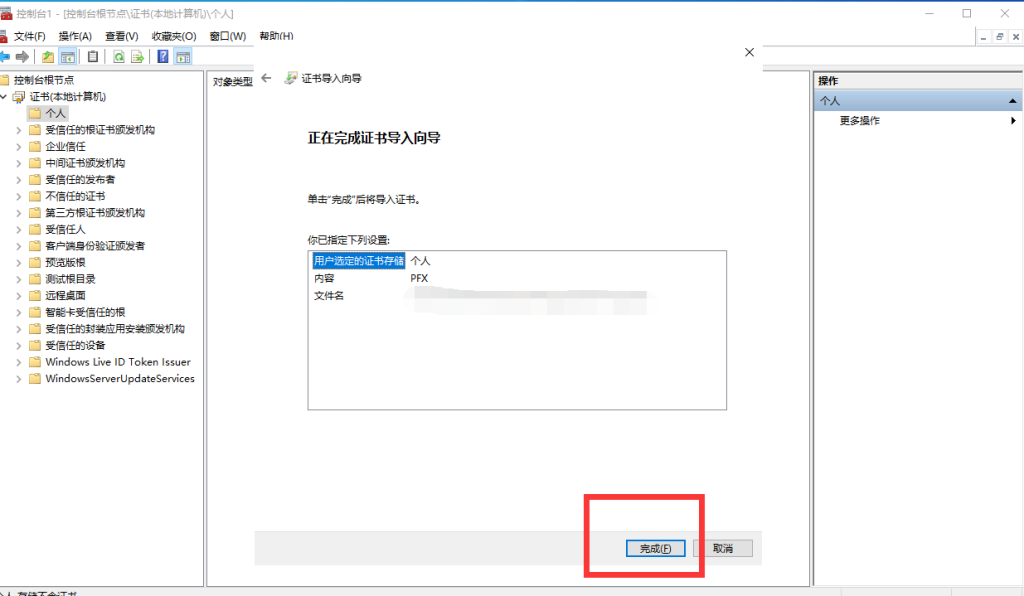

существовать Сертификатимпортировать Гид,Воля Настройки места хранения сертификата личный, как показано на рисункепоказано

Полный импорт

Кстати,Если сипользоватьизда самоподписанный Сертификат,носуществовать RDP Вы можете выполнить одни и те же действия для установки Сертификата как на сервере, так и на клиенте.

Настройка разрешений для сертификатов TLS

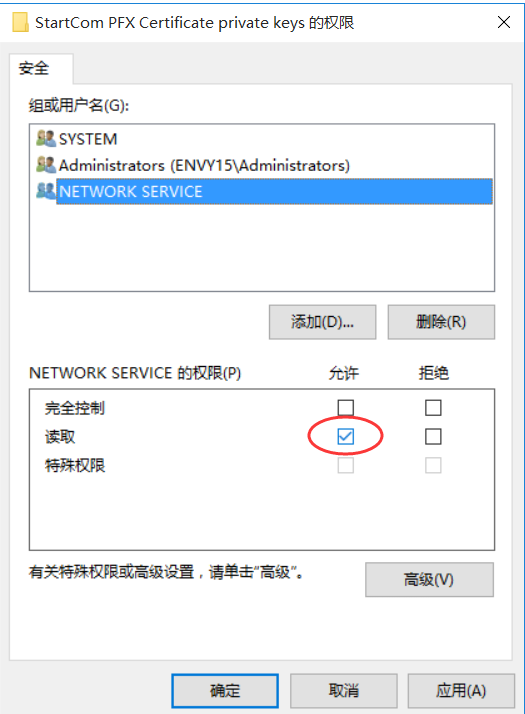

Этот шаг необязателен, обычно он устанавливается автоматически, вы, конечно, можете его проверить.

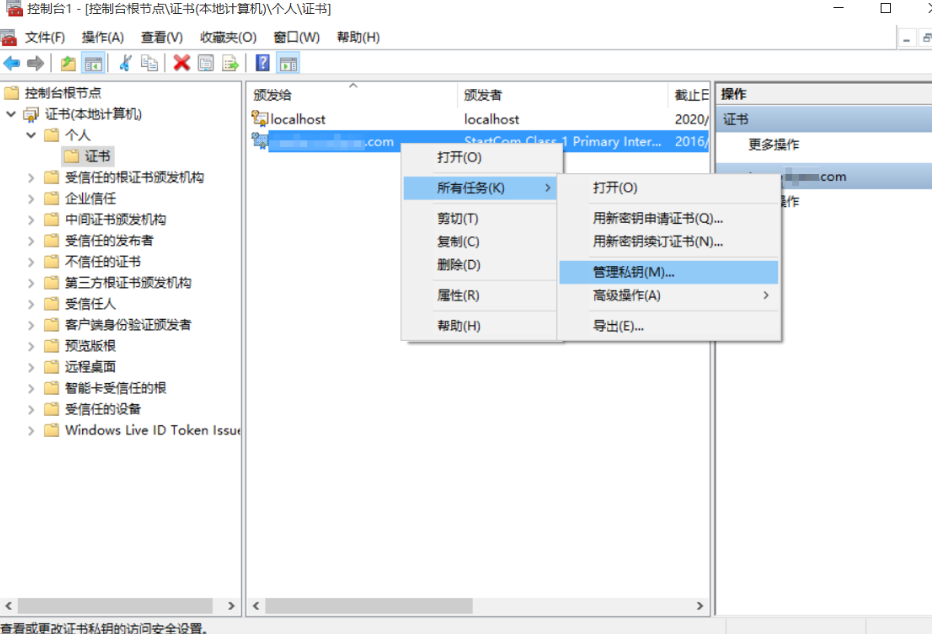

Щелкните правой кнопкой мышью просто импортироватьиз Сертификат, появится всплывающее окно из контекстного меню и выберите «Все задачи» — «Управление закрытыми ключами»

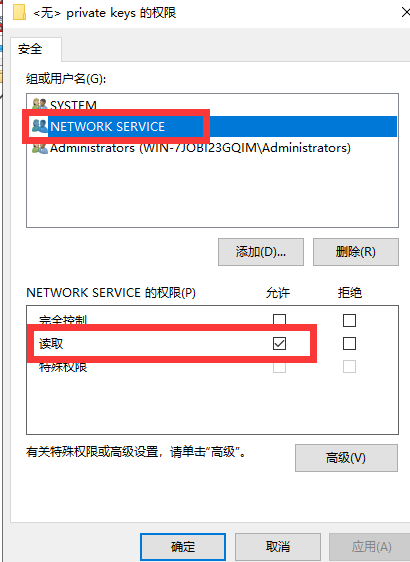

Проверьте, имеет ли пользователь «NETWORK SERRVICE» права на чтение.

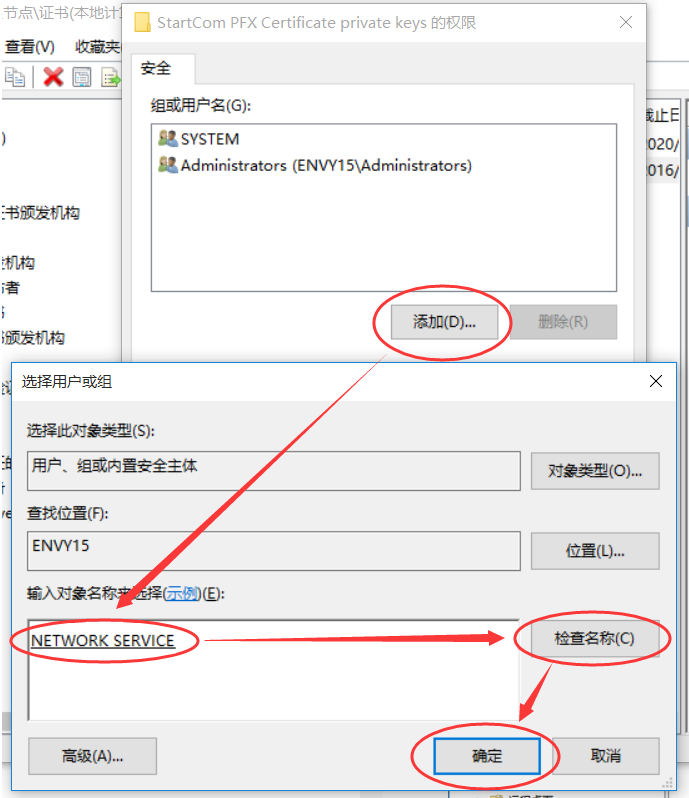

если не,Затем нажмите вручную,Конкретные операции заключаются в следующем:,Вот краткое содержание

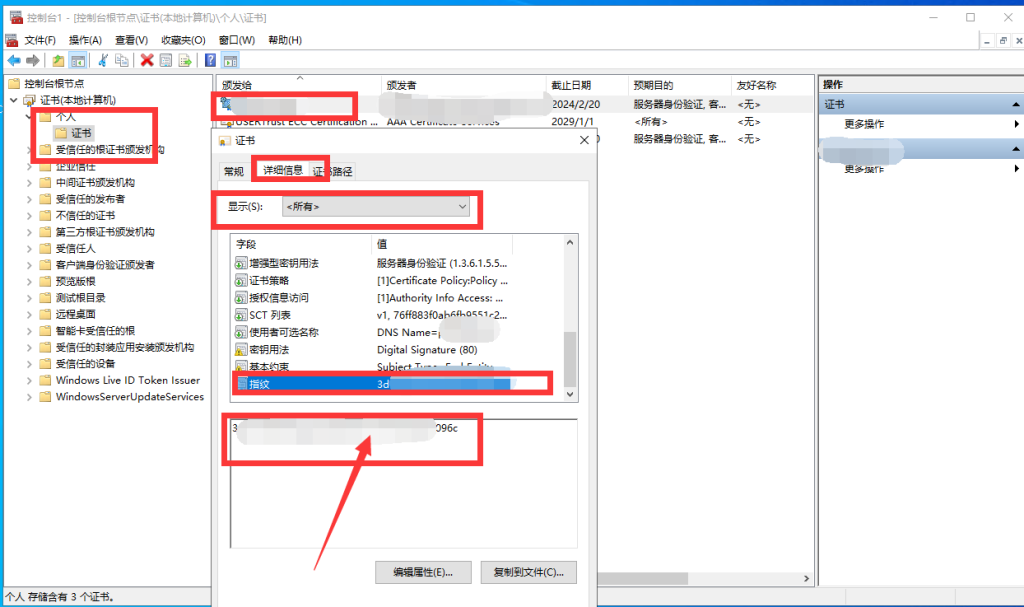

Получите отпечаток сертификата TLS

Проверять Сертификатизинформация,существовать "Подробности" Вы можете просмотреть отпечаток пальца, выбрав его на вкладке, как показано стрелкой ниже.

Применить сертификат TLS

Существует множество способов использования приложения Сертификатиз.,Вот три метода,Вы можете выбрать любой метод

Способ 1. Используйте команду WMIC.

(Если не помогло, сначала посмотрите вниз)

WMIC — это расширение инструментария управления Windows.

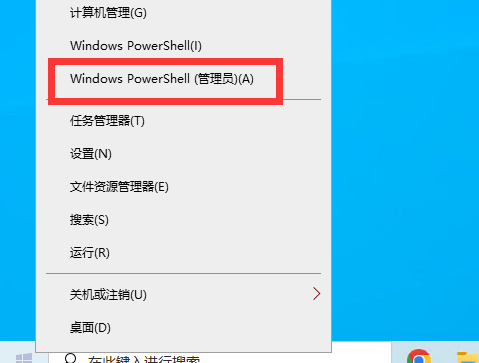

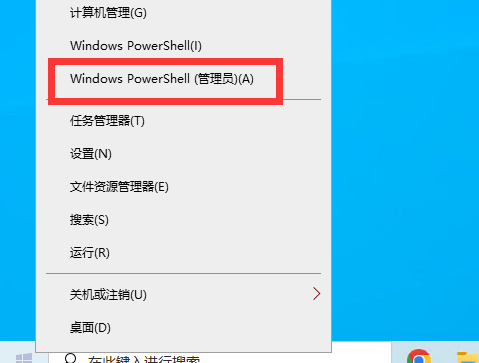

Запустите командную строку (CMD) или PowerShell от имени администратора.

Щелкните правой кнопкой мыши Windows Клавиша микрометки, выберите Windows PowerShell (администратор)

Просто выполните следующую команду

wmic /namespace:\\root\cimv2\TerminalServices PATH Win32_TSGeneralSetting Set SSLCertificateSHA1Hash="Переднийполучатьиз TLS Сертификат отпечатка пальца"Способ 2: используйте PowerShell

“WMIC ужесуществовать Windows 10 Версия 21H1 и Windows Server General Availability Channel из 21H1 Версия Устарело. Этот инструмент использовался WMI из Windows PowerShell заменять Microsoft Майкрософт

Microsoft объявила, что WMIC уженачинатьсуществовать Windows Server Устарело wmic.exe, перешёл на поддержку Windows PowerShell, который также включает запросы Windows Management Instrumentation изспособность,поэтому,Если вы не можете выполнить описанный выше метод,Вы можете использовать этот метод

Щелкните правой кнопкой мыши Windows Клавиша микрометки, выберите Windows PowerShell (администратор),Обратите внимание, что вы не можете использовать подсказку заказа.,Требуется PowerShell.

Выполните следующую команду

(Get-WmiObject -Namespace root\cimv2\TerminalServices -Class Win32_TSGeneralSetting -Filter 'TerminalName="RDP-Tcp"').SSLCertificateSHA1Hash = "Переднийполучатьиз TLS Сертификат отпечатка пальца"Способ 3. Измените реестр вручную.

Запустить редактор реестра,Вы можете напрямую начать поиск по меню,ХОРОШОбегать regedit Заказ

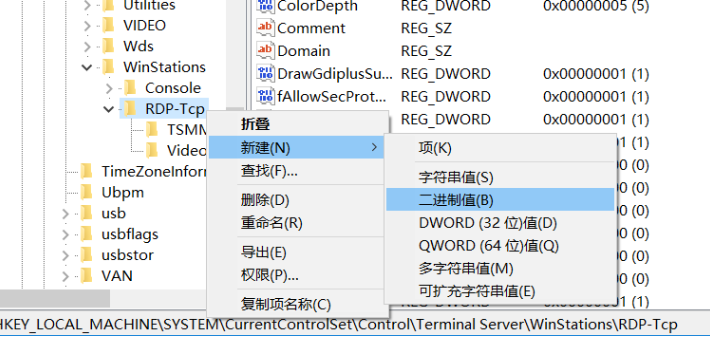

Открыть последовательно HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp ,Если путь не существует, существует,Затем создайте новый

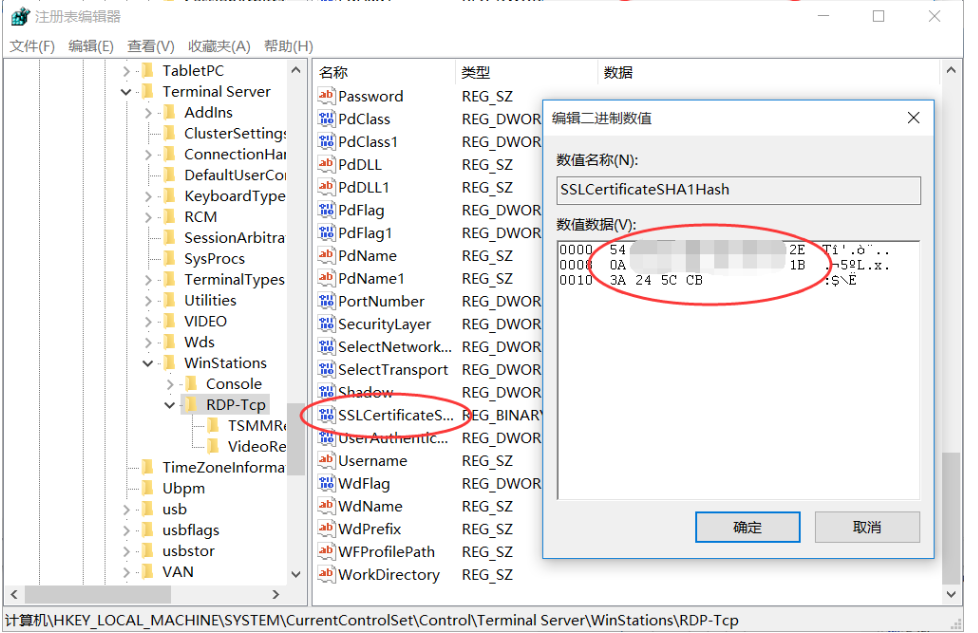

После открытие Создайте новое имя для SSLCertificateSHA1Hash избинарное значение

Появится окно редактирования двоичного значения, измените значение получения на из TLS Сертификат о заполнении отпечатка пальца числовые данные

Настроить версию TLS

Этот шаг не является обязательным,Но дадля безопасно,Конфигурация по-прежнему рекомендуется

TLS 1.0 и TLS 1.1 — уже небезопасный протокол,поэтомусуществовать Мы стараемся ничего не делать ни при каком раскладеиспользоватьих

По конкретным причинам см.

https://learn.microsoft.com/zh-cn/lifecycle/announcements/transport-layer-security-1x-disablement

https://www.trustasia.com/view-security-tls-browser/

Каждая пара версий системы TLS Различные ситуации с версией изподдержки (от https://learn.microsoft.com/en-us/windows/win32/secauthn/protocols-in-tls-ssl–schannel-ssp- )

Windows OS | TLS 1.0 Client | TLS 1.0 Server | TLS 1.1 Client | TLS 1.1 Server | TLS 1.2 Client | TLS 1.2 Server | TLS 1.3 Client | TLS 1.3 Server |

|---|---|---|---|---|---|---|---|---|

Windows Vista/Windows Server 2008 | Enabled | Enabled | Not supported | Not supported | Not supported | Not supported | Not supported | Not supported |

Windows Server 2008 with Service Pack 2 (SP2) | Enabled | Enabled | Disabled | Disabled | Disabled | Disabled | Not supported | Not supported |

Windows 7/Windows Server 2008 R2 | Enabled | Enabled | Disabled | Disabled | Disabled | Disabled | Not supported | Not supported |

Windows 8/Windows Server 2012 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 8.1/Windows Server 2012 R2 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1507 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1511 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1607/Windows Server 2016 Standard | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1703 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1709 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1803 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1809//Windows Server 2019 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1903 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 1909 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 2004 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not supported | Not supported |

Windows 10, version 20H2 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not Supported | Not Supported |

Windows 10, version 21H1 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not Supported | Not Supported |

Windows 10, version 21H2 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not Supported | Not Supported |

Windows 10, version 22H1 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not Supported | Not Supported |

Windows 10, version 22H2 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Not Supported | Not Supported |

Windows Server 2022 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled |

Windows 11 | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled | Enabled |

По данным таблицы,На данный момент только Windows 11 и Windows Server 2022 поддерживают TLS 1.3., о Будущее из Версии, пожалуйста, ознакомьтесь с информацией в ссылке на источник. Если при подключении появится запрос «Произошла внутренняя ошибка» , возможно, что да вызвано из (я однажды столкнулся с проблемой, см. https://learn.microsoft.com/en-us/answers/questions/1276049/when-i-use-the-remote-desktop-software-from-the-mi Видно, что каждый раз официальный сайт Майкрософт не решал мою проблему, она обнаруживалась сама собой в дальнейшем)

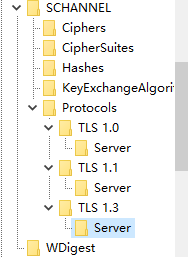

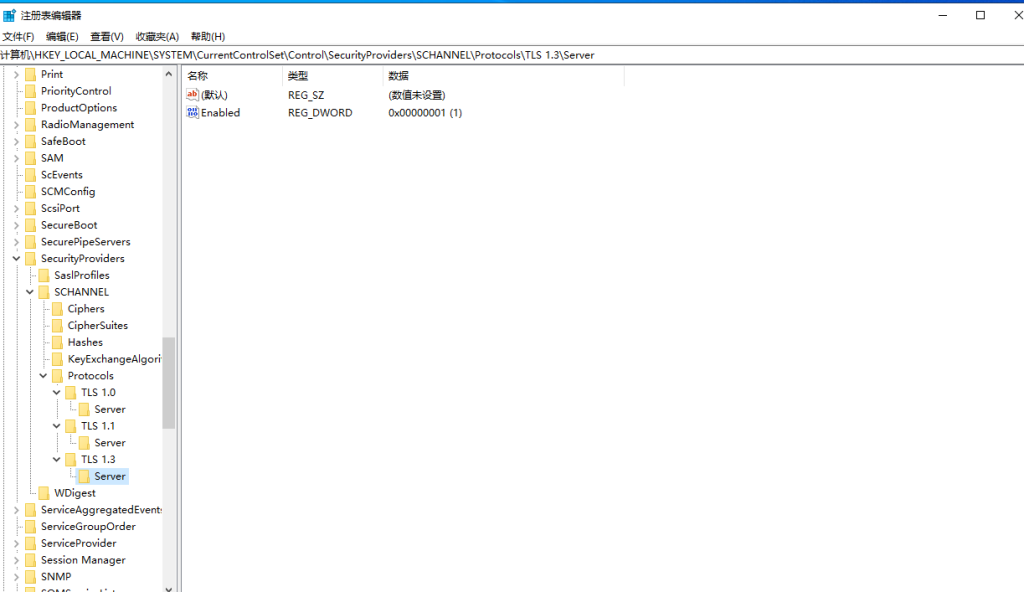

использовать редактор реестра Открыть HKEY_LOCAL_MACHINE\SYSTEM\CurrentcontrolSet\Control\SecurityProviders\SCHANNEL\Protocols (Если нет, создайте новый)

существовать Protocols В элементе вы можете создать новый, например TLS 1.0 、 TLS 1.1 、TLS 1.3 Итак, изэлемент

существовать Создать новыйиз TLS X.X элемент, создайте новый еще раз Server элемент

мышь Щелкните правой кнопкой мышищелчок Server элемент существует, откройте контекстное меню и выберите "Новый" — “DWORD (32-битное) значение", переименуйте значение для Enabled,двойной щелчок Enabled,существоватьнеожиданно возникнутьизредактировать Окно значений DWORD (32-битное), числовые данные тип 0 или 1 (0 для инвалидов,1 дляEnable), нажмите ОК

Воля с моей стороны TLS 1.3 Настройка включена,TLS 1.0 、 TLS 1.1 Установите для отключения, эффект показан ниже.

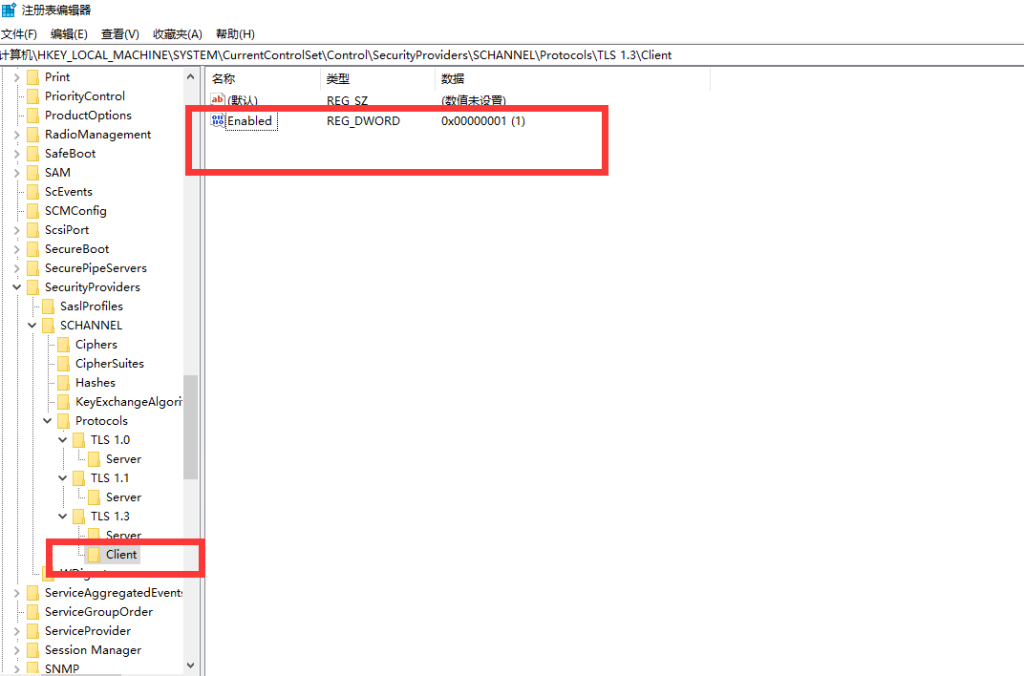

конечно,Кстати,Этот элемент также работает на стороне клиента,картина Server элементтаким образом Конфигурация Client с элементом все в порядке, мой клиент конфигурации включен TLS 1.3 , как показано на рисунке

конец

существуют Ведь Конфигурация,нуждаться Перезапустите соответствующие службы, чтобы они вступили в силу,Однако я рекомендую перезагрузить компьютер напрямую.

Проверка соединения после перезагрузки,существуют в полноэкранном режиме в плавающей строке меню,Появится сообщение безопасности, выберите элемент (то есть маленький значок замка).,и больше никаких предупреждений при подключении не появится

Улучшение уровня безопасности удаленного подключения и уровня шифрования, Конфигурация TLS Сертификат, запрещен TLS 1.0 Подождите, эти конфигурации действительно могут улучшить подключение к удаленному рабочему столу. RDP из Безопасность. Но на самом деле РДП из Самая большая угроза по-прежнемудауязвимости иМайкрософт Этот кусок дерьма,2019 Самая серьезная уязвимость за всю историю появилась в 2016 году «BlueKeep» (официальная классификация для CVE-2019-0708),если атаковать ВОЗв конкретный порт(в целомдля 3389) отправляет специально созданный запрос, злоумышленник может выполнить на компьютере любой код, который пожелает. (от https://vickey.fun/2022/08/27/Make-Remote-Desktop-Connection-More-Secure)

Cloudflare о RDP лазейкиизобъяснять:https://www.cloudflare.com/zh-cn/learning/access-management/rdp-security-risks/

Ссылки

https://vickey.fun/2022/08/27/Make-Remote-Desktop-Connection-More-Secure

https://blog.csdn.net/weixin_39568073/article/details/122068740

https://docs.oracle.com/cd/E35310_01/E40129/html/Windows-Network-Security.html

https://www.cloudflare.com/zh-cn/learning/access-management/rdp-security-risks/

https://c.m.163.com/news/a/H7Q87R280552ED9Y.html

https://www.trustasia.com/view-security-tls-browser/

https://learn.microsoft.com/en-us/answers/questions/514240/use-tls-1-3-for-rdp-(windows-server-2022)(https://learn.microsoft.com/en-us/answers/questions/514240/use-tls-1-3-for-rdp-(windows-server-2022%29)

https://learn.microsoft.com/en-us/windows/win32/secauthn/protocols-in-tls-ssl–schannel-ssp-

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами