Linux: подробное объяснение подписи и проверки gpg.

GPG (GNU Privacy Guard) — это мощный инструмент шифрования и подписи, используемый для обеспечения безопасности и целостности ваших данных. В этой статье обобщены распространенные проблемы и решения в процессе использования GPG для подписи и проверки, в том числе способы создания подписей, использования паролей для подписи, проверки подписей, а также отладки и устранения застрявших проблем.

1. Основные понятия GPG-подписи и проверки подписи.

1.1 Что такое подпись GPG?

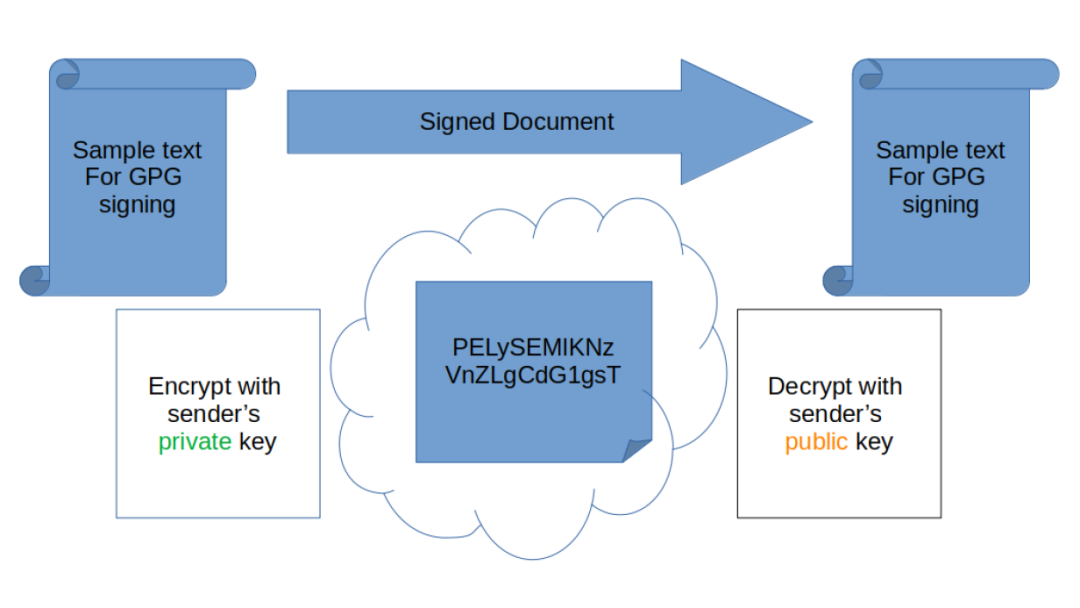

Подписи GPG создают уникальную цифровую подпись путем шифрования данных с использованием закрытого ключа отправителя. Получатель может проверить подпись, используя открытый ключ отправителя, чтобы гарантировать целостность данных и подлинность личности отправителя.

1.2 Принцип проверки подписи GPG

При проверке подписи GPG используется открытый ключ для проверки подписи, чтобы гарантировать, что данные не были подделаны и действительно получены от предполагаемого отправителя. Поскольку открытый ключ является общедоступным, в процессе проверки подписи пароль не требуется.

2. Сгенерируйте пару ключей.

Прежде чем использовать GPG для подписи и проверки, вам необходимо сгенерировать пару ключей (открытый ключ и закрытый ключ).

bash

gpg --gen-key

В процессе создания пары ключей система предложит вам ввести некоторую информацию, включая идентификатор пользователя, адрес электронной почты и пароль, для защиты закрытого ключа.

3. Используйте GPG для подписи и проверки.

3.1 Операция подписи

Подпишите файл своим секретным ключом и защитите его паролем:

bash

echo "Y2020" | gpg --sign --batch --passphrase-fd 0 temp.tar

echo "Y2020":Пароль"Y2020"Вывод на стандартный вывод。|:трубочный персонаж,ВоляechoВывод команды служит входом для последующих команд.。gpg --sign --batch --passphrase-fd 0 temp.tar:Использовать пару закрытых ключейtemp.tarПодпишите файл,и считывает пароль из файлового дескриптора 0 (стандартный ввод).

3.2 Операция проверки подписи

Проверьте подписанный файл с помощью открытого ключа:

bash

gpg --verify temp.tar.gpg

Поскольку для проверки подписи используется открытый ключ, открытый ключ является открытым и не требует пароля.

4. Отладка и устранение неполадок.

При работе с GPG иногда команды могут зависать. Чтобы решить эти проблемы, можно включить режим отладки.

4.1 Включить вывод отладки

добавив--verboseи--debugвозможность просмотра подробной оперативной информации:

bash

gpg --verbose --debug-all --verify temp.tar.gpg

4.2 Перенаправление вывода отладки в файл

Вывести отладочную информацию в файл журнала для последующего анализа:

bash

gpg --verbose --debug-all --verify temp.tar.gpg > gpg_debug.log 2>&1

5. Пример кода

Вот пример Python, показывающий, как использовать GPG для подписи и проверки с включенным выводом отладки:

5.1 Операция подписи

python

import gnupg

# ИнициализироватьGPG

gpg = gnupg.GPG(gnupghome='/path/to/gnupg/home')

# Файл подписи

with open('temp.tar', 'rb') as f:

signed_data = gpg.sign_file(f, passphrase='Y2020', output='temp.tar.gpg')

print('Signed Data:', signed_data)

5.2 Операция проверки подписи

python

# Подтвердить подпись

with open('temp.tar.gpg', 'rb') as f:

verified = gpg.verify_file(f)

if verified:

print('The signature is valid.')

print('Signed by:', verified.username)

else:

print('The signature is not valid.')

6. Резюме

Во введении к этой статье мы подробно объясняем основные концепции, этапы работы и принципы, лежащие в основе подписи GPG и проверки подписи, а также предоставляем конкретные команды и примеры кода. В то же время в этой статье также представлены методы отладки при использовании GPG, которые помогут пользователям устранять неполадки и решать возможные проблемы. Понимая и применяя эти знания, мы сможем лучше использовать GPG для обеспечения безопасности и целостности наших данных.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами