Кратко рассмотрим недавние уязвимости Spring Security и Spring (CVE-2024-22234, CVE-2024-22243).

Что касается этих двух недавних CVE, я читал, что многие отечественные разведки оценили их как высокорисковые, поэтому я подумал о том, чтобы взглянуть на принципы. Прочитав их, я обнаружил, что они относительно просты, а сценарии, необходимые для использования. относительно ограничены (особенно первый), поэтому я просто случайно Просто взгляну

Обход аутентификации пользователя Spring Security (CVE-2024-22234)

Давайте сначала посмотрим объявление на официальном сайте.(https://spring.io/security/cve-2024-22234)

In Spring Security, versions 6.1.x prior to 6.1.7 and versions 6.2.x prior to 6.2.2, an application is vulnerable to broken access control when it directly uses the

AuthenticationTrustResolver.isFullyAuthenticated(Authentication)method.Specifically, an application is vulnerable if:

The application uses

AuthenticationTrustResolver.isFullyAuthenticated(Authentication)directly and anullauthentication parameter is passed to it resulting in an erroneoustruereturn value.An application is not vulnerable if any of the following is true:

The application does not use

AuthenticationTrustResolver.isFullyAuthenticated(Authentication)directly. The application does not passnulltoAuthenticationTrustResolver.isFullyAuthenticatedThe application only usesisFullyAuthenticatedvia Method Security or HTTP Request Security

Вероятно, это означает прямой вызов AuthenticationTrustResolver.isFullyAuthenticated(Authentication)`. Если Authentication имеет значение null, метод всегда будет возвращать true, что приводит к некоторым результатам, противоречащим ожиданиям.

AuthenticationTrustResolver в интерфейсе isFullyAuthenticated Метод, используемый для проверки Authentication Является ли объект полностью аутентифицированным, т. е. не анонимным пользователем. существовать Spring Security , вы можете использовать этот метод, чтобы определить, прошел ли пользователь полную аутентификацию.

Затронутые версии:

- 6.1.0 to 6.1.6

- 6.2.0 to 6.2.1

Настройка среды

Представьте pom и на самом деле позвоните:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-test</artifactId>

<scope>test</scope>

</dependency>Добавьте проверку пароля и /index конфигурацию без аутентификации (оставьте это на усмотрение приложения для настройки вручную)

@Configuration

@EnableWebSecurity

public class WebSecurityConfig {

@Bean

public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {

http

.authorizeHttpRequests((requests) -> requests

.requestMatchers("/", "/index").permitAll() // Конечная точка/,/индекс Не требуется аутентификация, управление осуществляется напрямую приложением.

.anyRequest().authenticated()

)

.formLogin((form) -> form

.loginPage("/login")

.permitAll()

)

.logout((logout) -> logout.permitAll());

return http.build();

}

@Bean

public UserDetailsService userDetailsService() {

UserDetails user =

User.withDefaultPasswordEncoder()

.username("user")

.password("password")

.roles("USER")

.build();

return new InMemoryUserDetailsManager(user);

}

}Добавление нового контроллера и его настройка требуют от пользователя ручного ввода пароля.(isFullyAuthenticated)Логика, доступ к которой возможен только после:

@GetMapping("/index")

@ResponseBody

public String index(){

// CVE-2024-22234

// Получить текущий объект аутентификации

Authentication authentication = SecurityContextHolder.getContext().getAuthentication();

System.out.println(authentication);

// создавать AuthenticationTrustResolver Пример

AuthenticationTrustResolver trustResolver = new AuthenticationTrustResolverImpl();

// использовать isFullyAuthenticated Метод проверки полной аутентификации

boolean fullyAuthenticated = trustResolver.isFullyAuthenticated(authentication); // Передача null возвращает true

String msg = "";

if (fullyAuthenticated) {

msg = «Пользователь полностью аутентифицирован»;

} else {

msg = «Пользователь может быть анонимным или аутентифицированным лишь частично»;

}

return msg;

}Повторение

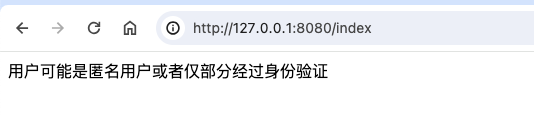

В обычных обстоятельствах, если аутентификация отсутствует, возвращается следующая страница:

После входа на страницу входа и обычного входа в систему

Возвращаемая страница:

Если развитие в некоторых случаях,Например, очистка вручнуюSecurityContextHolderвAuthenticationинформацию или черезАсинхронная обработкаВ результате в асинхронном потоке нет информации.getAuthentication()возвращатьсяnull, Это приведет к сбою проверки подлинности.,Здесь мы вручную установили значение null ради Повторения.,

boolean fullyAuthenticated = trustResolver.isFullyAuthenticated(null);Перезапустить приложение,без входа в систему,пересмотреть/index , обнаружил, что isFullyAuthenticated напрямую вернул true . Доступ к аутентифицированной странице

ремонт

ремонт Метод также относительно прост:isFullyAuthenticated Добавлено суждение о том, что объект аутентификации пуст.

Spring Framework SSRF or open redirect( CVE-2024-22243)

Applications that use

UriComponentsBuilderto parse an externally provided URL (e.g. through a query parameter) AND perform validation checks on the host of the parsed URL may be vulnerable to a open redirect attack or to a SSRF attack if the URL is used after passing validation checks.

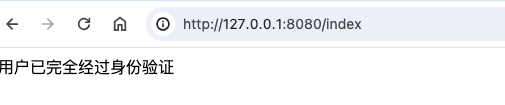

Я знаю это только из описания на официальном сайте.использоватьUriComponentsBuilderЭтот способ сделать этоhostпроверять,Вызовет перенаправление и ssrf,Я бегло просмотрел исходный код и не понял, что происходит.,Ознакомьтесь с записью обновления кода,Это очень просто, простоuriСоответствиеuserinfoУдалить соответствующие регулярные выражения[。

pre:

private static final String USERINFO_PATTERN = "([^@\\[/?#]*)";now:

private static final String USERINFO_PATTERN = "([^@/?#]*)";Настройка среды

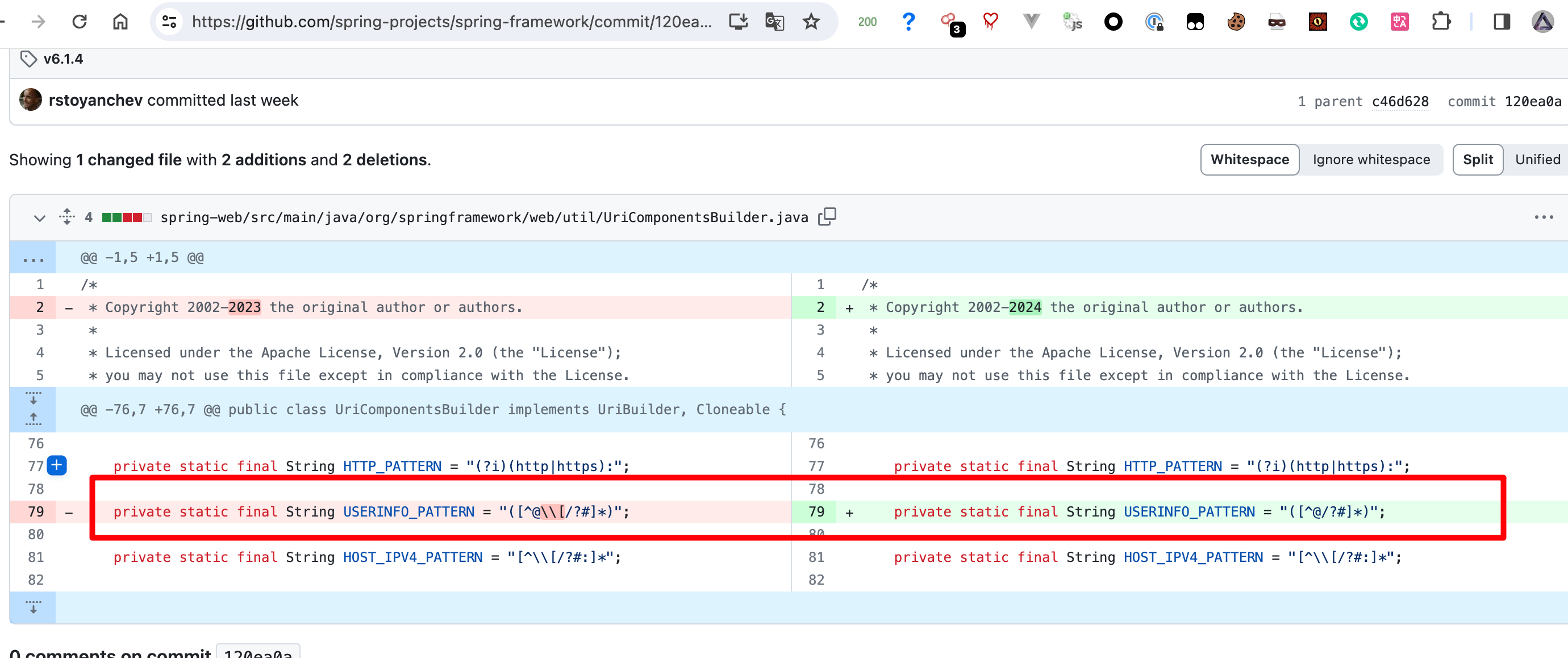

Здесь предполагается, что существует сценарий,Серверная часть будет обрабатывать ввод пользователяurlсдаватьUriComponentsBuilderПроверять,Обычный доступ после прохождения,Бэкэнд имеет простое решение хоста по черному списку (evil.com):

String url = "http://xxx.com";

UriComponents uriComponents = UriComponents uriComponents = UriComponentsBuilder.fromUriString(url).build();

String host = uriComponents.getHost();

System.out.println("userinfo: " + uriComponents.getUserInfo());

System.out.println("host: " + host);

// Если хост evil.com будет перехвачен

if (host != null && host.equals("evil.com")) {

System.out.println("403");

}else {

System.out.println("pass");

}В простом сценарии, исключающем использование 302, ip, перепривязку и т. д., есть ли способ обойти это, просто используя UriComponentsBuilder?

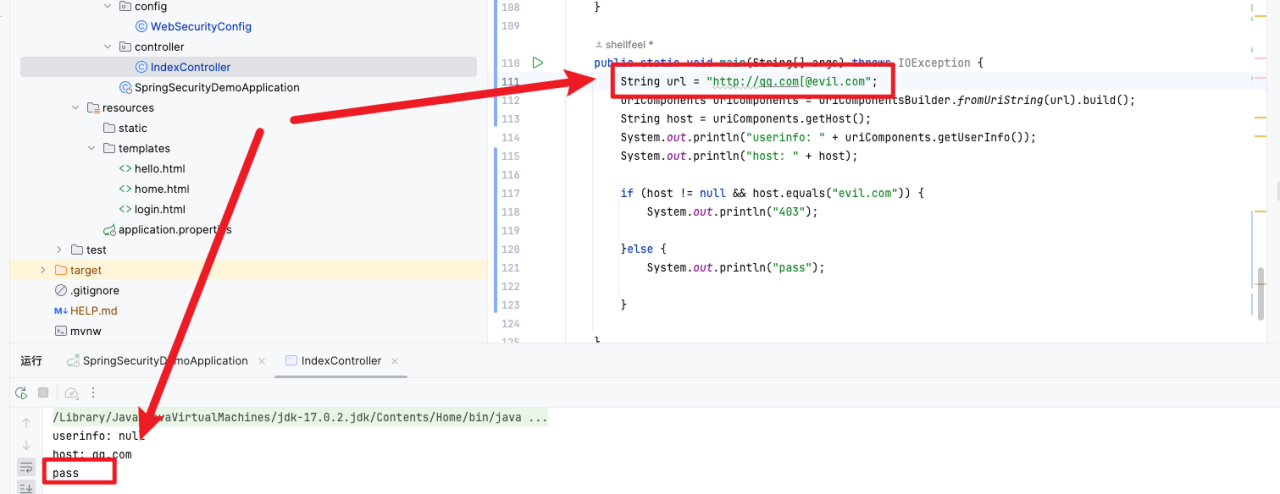

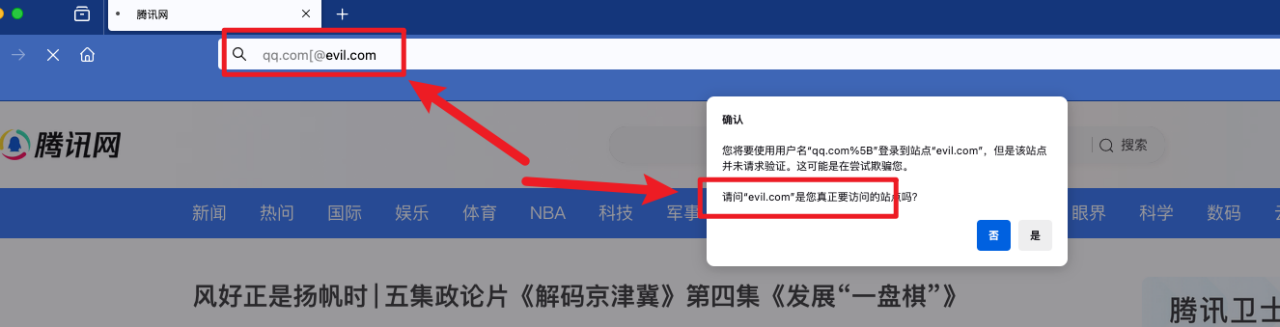

Повторение

Обычно мы знаем, как обходитьssrfбудет использоваться@,еслиurlдляhttp://A.com@B.com , некоторые библиотеки проверки хоста идентифицируют этот urlHost как A.com, а браузер или http Клиент фактически получит доступ к B.com. Используя эту разницу, вы можете обойти некоторые ограничения черного списка и напрямую получить доступ к вредоносным веб-сайтам.

Попробуйте этоUriComponentsBuilderЯвляется ли это возможным:

Это очевидно,В этом методе,Невозможно использовать его напрямую таким образом.,Но судя по символам регулярного выражения, удаленным при ремонте уязвимости,мыuserinfoНаконец добавьте один[,протестируй это

Успешно обойдено:

Однако, обойдя этот путь, в большинстве случаев вы не сможете напрямуюиспользовать Оригиналurlпосетить,потому чтодляurlсуществовать в[ Программа сообщит об ошибке:

Поэтому я думаю, что может быть больше сценариев использования.использоватьUriComponentsBuilderТоритоhostпеределыватьurlСоединены вместепосетить

Подвести итог

Spring Эта уязвимость в системе безопасности не может быть использована в реальном бою, поскольку тестирование черного ящика может обнаружить ее без авторизации без какой-либо управляемой пользователем обходной схемы. Для сравнения: Spring. FrameworkВ реальном бою этоurlУвеличение контролируемых площадейxxx[@yyy.com Это может творить чудеса.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами