Kali DOS/DDOS-атака (в локальной сети)

1. Что такое DOS/DDOS-атака?

DOS: Отказ в обслуживании (Отказ в обслуживании) DDOS:DDOS-атака (распределенная атака типа «отказ в обслуживании») Вообще говоря, от DDOS-атак сложнее защититься. Я думаю, в чем разница: DOS эквивалентен атаке, а DDOS — это атаке, когда хакеры контролируют множество цыплят. Примечание. Для краткого понимания вы можете узнать больше о различиях между ними на Baidu.

2. Доберитесь до точки атаки Кали.

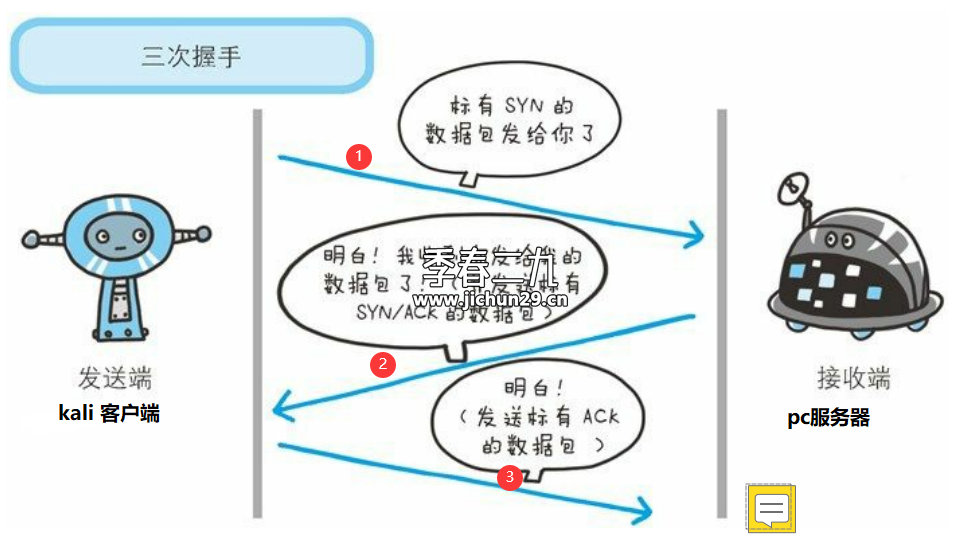

атака a.tcp (флуд-атака) Заказ: hping3 --flood -S --rand-source Целевой IP Например: hping3 --flood -S --rand-source 192.168.1.101 принцип: Пусть Kali будет клиентом, а целевой компьютер будет сервером. В обычных обстоятельствах компьютеру необходимо отправлять пакеты Kali (клиенту) для подтверждения. После этого Kali (клиент) больше не будет. отправьте пакеты обратно на компьютер (сервер), пусть целевой компьютер находится в полуподключенном состоянии (не может подключиться к Интернету)! Как показано на картинке: выполнено 1,2 шага Не перешел к шагу 3

b.MAC наводнение (атака) Атака с переполнением адресов Macof Заказ:macof Принцип: Непосредственно атаковать коммутатор, отправить на него большое количество MAC-адресов и перевести коммутатор в парализованное состояние (невозможно подключиться к Интернету). Примечание. Некоторые Kali не имеют этой команды.

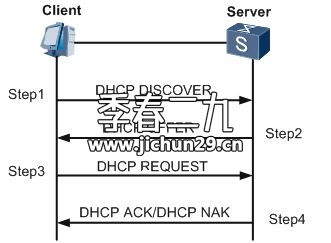

c.DHCP flood Наводнение Команда: иерсиния -G (инструмент) -G Он использует графический интерфейс Принцип: Отправка большого количества пакетов Discovery (включая IP, MAC-адрес) широковещательных сообщений, переводя DHCP-сервер в парализованное состояние, DHCP-сервер больше не работает нормально и истощает все сетевые ресурсы. (Отправлять большое количество широковещательных сообщений DHCP как широковещательную рассылку, чтобы компьютер ПК получал большое количество широковещательных сообщений DHCP (что приводит к локальной Все компьютеры в сети не имеют доступа в Интернет))

Принцип DHC 1. Функция DHCP (динамическая host configure протокол) автоматически назначает IP-адреса 2.Концепции, связанные с DHCP Пул/область адресов: (ip, маска подсети, шлюз, DNS, аренда), порт протокола DHCP UDP 67/68 3. Преимущества DHCP Уменьшите рабочую нагрузку, избегайте конфликтов IP и улучшите использование адресов. 4. Принцип DHCP Процесс, который также становится арендой DHCP, разделен на 4 этапа. 1) Клиент отправляет DHCP Пакет вещания Discovery Клиентский сервер передает запрошенный IP-адрес (включая MAC-адрес клиента). 2) Сервер отвечает на DHCP Предложить пакет трансляции Сервер отвечает предоставленным IP-адресом (но без маски подсети, шлюза и т. д. параметров). 3) Клиент отправляет DHCP Запрос широковещательного пакета Клиент выбирает IP (вы также можете подтвердить, какой IP использовать) 4) Сервер отправляет DHCP Широковещательный пакет ACK (подтверждение) Сервер определяет аренду и предоставляет подробные параметры сетевой карты: IP, маску подсети, шлюз, DNS, период аренды и т. д. 5.Продление DHCP Когда аренда превысит 50%, клиент снова отправит DHCP Запрос широковещательного пакет, продлите контракт. Если ответа от сервера нет, продолжайте использовать его и снова отправьте DHCP на 87,5%. Запрос широковещательного пакет, обновите, если ответа по-прежнему нет, освободите IP-адрес и повторно отправьте DHCP Пакет вещания Обнаружение для получения IP-адреса

Когда ни один сервер не отвечает, он автоматически назначает себе IP 169.254.x.x/16, единый на национальном уровне недействительный адрес, который используется для временной связи во внутренней сети. Он не может получить доступ к Интернету, но вы можете пинговать друг друга в локальной сети, потому что они все. в этом сегменте сети.

Расширения: 1) Атакуйте DHCP-сервер: часто отправляйте замаскированные DHCP-запросы, пока ресурсы пула адресов DHCP не будут исчерпаны. Защита: динамическая привязка MAC-адреса к порту коммутатора (управления). 2) Маскировка атаки на DHCP-сервер. Хакеры предоставляют клиентам незаконные IP-адреса, выступая в качестве DHCP-серверов. Защита: На коммутаторе (управляемого типа), за исключением интерфейса, на котором расположен легальный DHCP-сервер, все настройки настроены на запрет отправки пакетов предложений DHCP.

d.icmp наводнение Заказ:hping3 --icmp --rand-soure --flood -d 1400 целевой IP-адрес --icmp: метод атаки --rand-soure: IP-адрес, запускающий атаку, является случайным. -d: Размер сообщения (максимальный размер общего отчета о пинге — 1500 байт, причина, по которой здесь используется 1400, заключается в том, что в отчете о пинге есть и другие вещи) Например: hping3 --icmp --rand-soure --flood -d 1200 192.168.1.101 Принцип: это означает отправку большого количества ping-пакетов, чтобы парализовать сервер.

атака e.CC (веб-версия) стресс-тест) Заказ:ab -n 100000 -c 1000 url Такие как: аб -n 100000 -c 10000 www.xxxx.com Принцип: атака CC Разновидность DDOS (CC-атака: вызов collapsar Бросьте вызов черной дыре атака. Имитация многопользовательских и многопоточных URL-адресов, которые потребляют больше памяти ЦП) (Это немного похоже на онлайн-занятия каждый семестр, и я даже не могу зайти на страницу) Примечание. Эту команду можно использовать только для обучения и нельзя использовать для незаконного тестирования неавторизованных веб-сайтов.

f.ARP-спуфинг-атака Заказ:arpspoof -i eth0 -t Целевой IP IP-адрес шлюза Кали -i сетевая карта -t целевой IP-адрес шлюз Такие как: арпсуф -i eth0 -t 192.168.1.101 192.168.1.1 Инструмент: ettercap (входит в комплект Kali) Принцип: Пользователю необходимо использовать шлюз маршрутизатора для обслуживания Интернета вещей. В это время жертве отправляется arp-сообщение, выдающее себя за шлюз Интернета, и жертва думает об атаке. MAC-адрес машины Kali — это Mac-адрес, используемый для обычного доступа в Интернет, и жертва отправляет сообщение Kali. Кали может справиться (переслать/перехватить)

Атака подмены g.ARP для получения фотографий Заказ: :arpspoof -t Целевой IP IP-адрес шлюза Кали :echo 1 > /proc/sys/net/ipv4/ip_forward :driftnet -i eth0 Принцип: атака спуфинга arp Просматривайте фотографии, просмотренные другими (не зашифрованные), и отправляйте жертве сообщения ARP, притворяясь кем-то, пользующимся Интернетом. Жертва думает об атаке Mac-адрес машины Kali — это Mac-адрес, используемый для обычного доступа в Интернет, и жертва отправляет сообщение Kali. Кали можно переработать. Кали отправляет сообщение, разрешающее жертве доступ в Интернет {echo 1 > /proc/sys/net/ipv4/ip_forward}, но пакеты жертвы должны пройти через Kali, который использует:driftnet -i eth0, фиксирует жертв, просматривающих фотографии

Подвести итог

Эта часть в основном атакует из сети. Защита: в основном он настраивается на коммутаторе-маршрутизаторе или шлюз по умолчанию настраивается на вашем компьютере (чтобы предотвратить атаки спуфинга arp).

Эти команды предназначены только для обучения и не могут использоваться для незаконного тестирования компьютеров или веб-сайтов других людей! ! ! !

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами