Исследование атак на ретрансляцию BLE

Впервые я узнал об атаках с помощью BLE-реле в марте 2022 года. Я поискал в Интернете кучу статей о методах атак BLE, но в то время я не знал о системах бесключевого доступа, поэтому не почувствовал этого реле. атаки принесли большую пользу. В то время я столкнулся с некоторыми устройствами Интернета вещей, такими как браслеты и лампочки, и подумал, буду ли я знать, было ли это устройство со мной? Сможешь ли ты меня обмануть?

Позже, в мае, NCC выпустила видео об использовании реле уровня связи BLE для разблокировки Tesla (https://youtu.be/5mdU4ksOc2w). Я обнаружил, что реле BLE было весьма полезным, поэтому я снова посмотрел на то, что собрал ранее. Основываясь на этой информации, я попытался собрать btlejuice, инструмент для BLE-ретрансляционных атак (опять же, слишком сложно установить что-то с помощью npm).

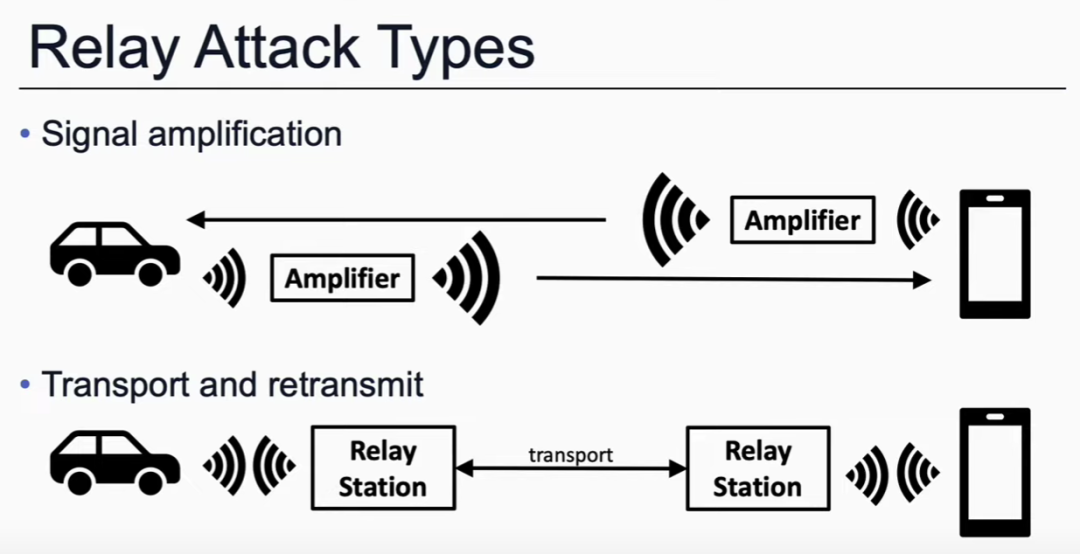

Для начала давайте кратко опишем идеи релейной атаки btlejuice и gattacker:

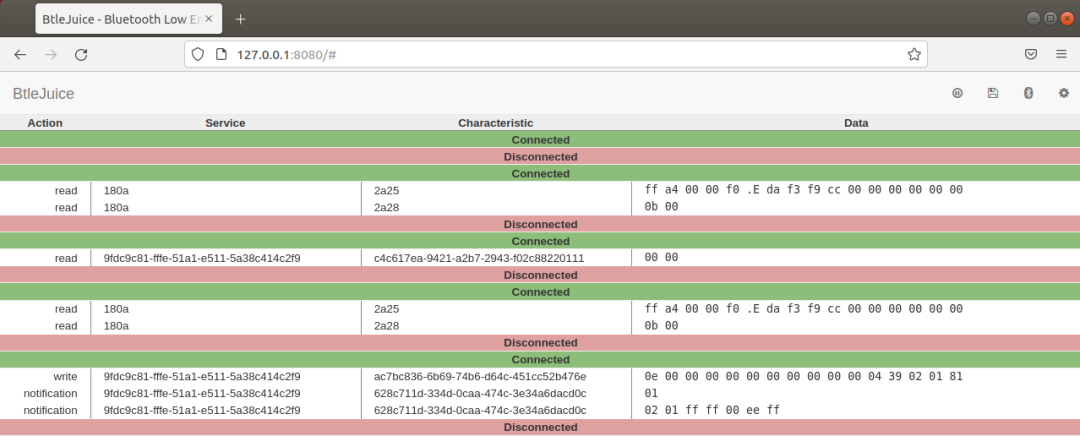

Используйте два компьютера с адаптерами Bluetooth. Один сканирует цель, получает широковещательный пакет, подключается к цели, получает услуги и функции, а затем сообщает другому компьютеру смоделировать поддельное устройство, а затем перенаправляет взаимодействие уровня GATT для каждого соединения. Данные (на рисунке ниже показан интерфейс btlejuice)

Однако после тестирования этот инструмент довольно нестабилен, я протестировал одновременно несколько устройств и обнаружил, что иногда сервисы и функции не полностью предоставляются, и все эти инструменты являются ретрансляторами для уровня GATT и бессильны для парного BLE. key , а эффект, достигаемый видео, опубликованным NCC, слишком разный, поэтому мы не изучали его подробно.

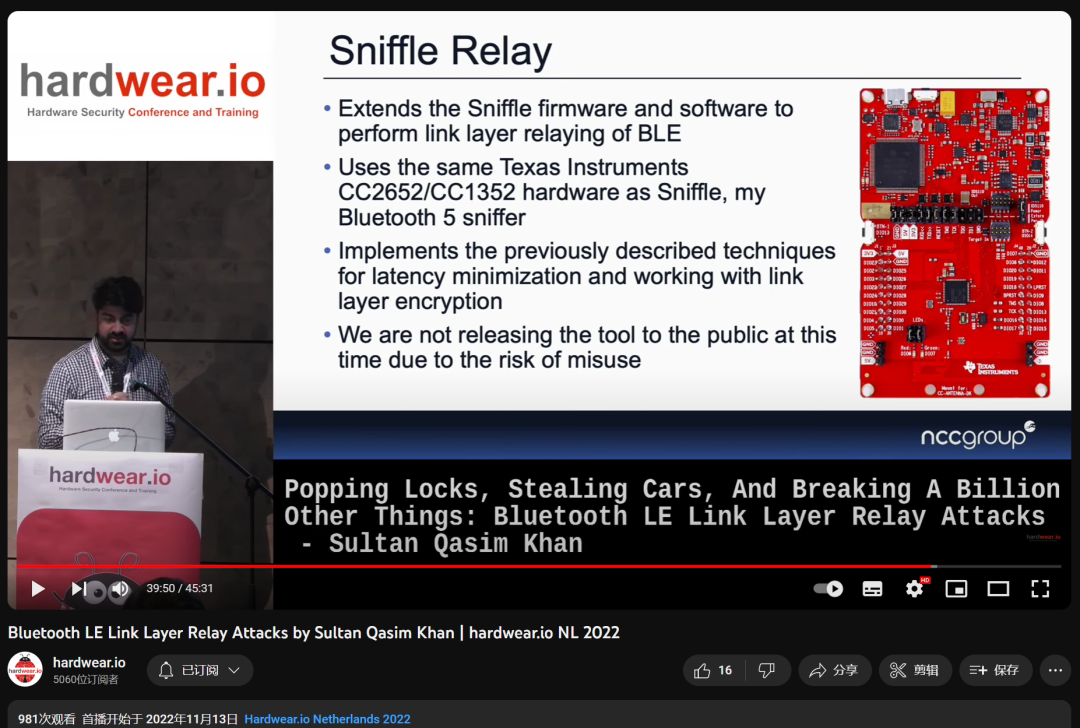

Позже, путешествуя по Интернету, я обнаружил, что NCC поделилась своими идеями реализации ретрансляции канального уровня для BLE на hardware.io (https://youtu.be/2CvHM5gZVnY). Тогда в своем публичном PPT они сказали, что это прошивка. модификацию, да? Модифицировать прошивку? Я не умею разрабатывать встраиваемые системы, поэтому прощаюсь.

Позже я увидел, что мастера Xiaomi собирались поделиться своей реализацией ретрансляции канального уровня BLE на KCon, поэтому я потратил много денег, чтобы купить билет (правда, я пошел только ради этой темы, ха-ха-ха), а затем с удовлетворением послушал выступление Xiaomi. объяснение мастеров по BLE. Совместное использование атак (также сказано, что исходный код инструмента должен быть открытым на Github, ууууууу, пожалуйста, убедите меня)

)

KCon PPT:

https://github.com/knownsec/KCon/blob/master/2023/Bluetooth Low Energy Hacking: Escape from Digital to Reality.pdf

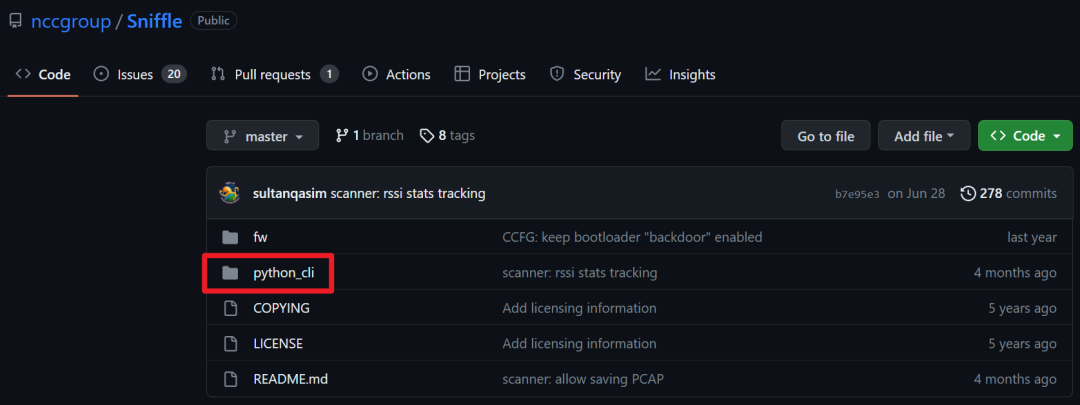

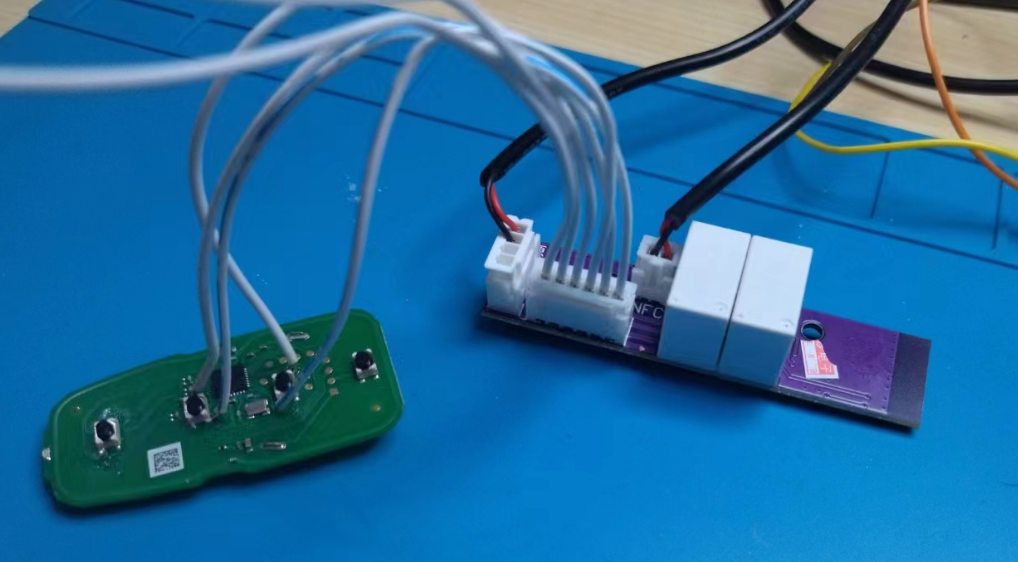

Уточнив у мастеров, что менять прошивку нет необходимости и что этого можно добиться, просто подкорректировав код Python, я тут же купил две платы. В итоге поехал в командировку после возвращения из Цзинаня. Пекин, ха-ха-ха, а потом купил еще одну доску в отеле, где был в командировке. Заранее попробовал проект Sniffle.

Конкретная реализация может больше касаться того, как обрабатывать и пересылать данные. Такие функции, как сканирование, трансляция, соединение и т. д., уже давно реализованы для вас. После того, как вы попробуете python_cli проекта Sniffle, у вас должно появиться представление.

В настоящее время подтверждено, что это осуществимо только с помощью модифицированной системы бесключевого доступа BLE, купленной у Taobao.

В поисках информации я нашел зарубежного видеоблогера, чтобы записать видео, связанное с разблокировкой BLE-реле Tesla, автор Sniffle прилетел прямо из Канады, чтобы продемонстрировать эффект атаки. Атмосфера была отличная (конечно, возможно, дело в этом. Способность блоггера зарабатывать деньги хахаха) Но видео действительно не впечатляет!

Оригинал видео: https://youtu.be/myW2cxyOHEQ

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами