Интерпретация проекта NIST Cybersecurity Framework 2.0

1. Введение

Целью проекта NIST Cybersecurity Framework 2.0 (CSF2.0) является предоставление рекомендаций для промышленности, правительственных учреждений и других организаций по снижению рисков кибербезопасности. Он обеспечивает высокоуровневую (высокоуровневую) таксономию результатов кибербезопасности, которую может использовать любая организация, независимо от размера, отдела или зрелости. Рамочная основа не предписывает, как эти результаты должны быть достигнуты, а скорее дает рекомендации о том, как их достичь.

Платформа состоит из трех частей: ядра платформы (Core), уровня реализации (Tier) и файла конфигурации (профиля) (обратите внимание: версии 1.0, версии 1.1, версии 2.0 — все три части), как показано на рисунке 1. . Профили и уровни — это инструменты, которые помогают организациям применять структуру на практике для определения приоритетности действий по снижению рисков кибербезопасности.

Рисунок 1. Три основные части системы кибербезопасности

При разработке структуры кибербезопасности NIST придерживается следующих требований:

- Примите общий язык

- Применимо ко многим технологиям, этапам жизненного цикла, секторам и применениям.

- Ориентация на результат

- основанный на риске

- Обратитесь к различным международным и отечественным стандартам.

- Живой документ (постоянно обновляется)

- Будьте эклектичны и опирайтесь на точки зрения самых разных точек зрения, в том числе из частного сектора, научных кругов, государственного сектора и т. д.

два. Проект ядра CSF2.0

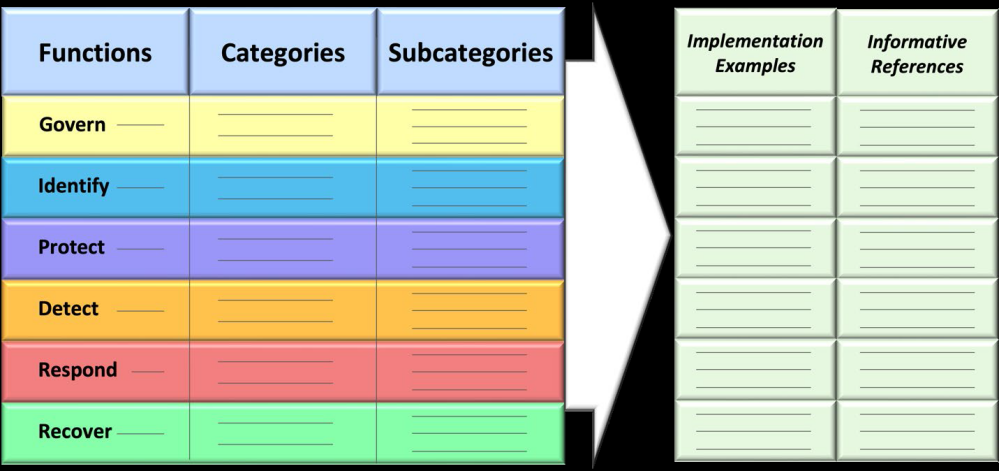

Framework Core («Ядро») предоставляет набор результатов кибербезопасности (сгруппированных по функциям/задачам, категориям и подкатегориям), примеры того, как достичь этих результатов, а также дополнительные рекомендации (справочные материалы) о том, как достичь этих результатов, как показано в Рисунок 2. Заявления о результатах кибербезопасности в своей основе отражают межсекторальную деятельность и являются технологически нейтральными. Эти действия не являются обязательным списком. Конкретные действия, предпринимаемые для достижения результатов в области кибербезопасности, будут различаться в зависимости от организации и варианта использования, а также от лиц, ответственных за эти действия. Более того, порядок функций, категорий и подкатегорий в ядре не подразумевает порядок, в котором они должны быть реализованы или их относительную важность, он упорядочен для обеспечения единообразия в общении;

Рисунок 2. Ядро структуры сетевой безопасности

2.1

Шесть основных функций

Ядро проекта CSF2.0 содержит шесть основных функций, а также примеры и справочную информацию. Шесть основных функций:

управление(GV)-Создавайте и контролируйте сеть вашей организацииУправление рисками безопасностиСтратегия、Ожидания и политика.

Идентификация (ID) — помогает определить текущие риски кибербезопасности организации.

Защитить (PR) — использовать меры безопасности для предотвращения или снижения рисков кибербезопасности.

Обнаружение (DE) — поиск и анализ возможных атак и угроз кибербезопасности.

Реагирование (RS) — принятие мер в случае обнаруженного инцидента кибербезопасности.

Восстановление (RC) — восстановление активов и операций, пострадавших в результате инцидента кибербезопасности.

Рисунок 3. Диаграмма взаимосвязей шести основных функций проекта CFS2.0.

«Управление» находится посередине и определяет, как выполнять остальные пять функций. Для развития и поддержания культуры, направленной на устранение динамических рисков кибербезопасности, эти функции должны реализовываться одновременно. Управление, идентификация, защита и обнаружение должны быть непрерывными, а действия по реагированию и восстановлению должны быть подготовлены и выполнены в случае возникновения инцидента кибербезопасности.

Категории представляют собой функциональную разбивку соответствующих групп результатов кибербезопасности. Подкатегории далее разделяют категорию на конкретные результаты технической деятельности и управленческой деятельности. Подкатегории не являются полностью исчерпывающими, но помогают достичь результатов по каждой категории.

2.2

Примеры и справочная информация

Примеры и справочная информация — это два типа дополнительной информации, помогающей реализовать функции, классы и подклассы в ядре платформы.

Справочная информациязаключается в информировании организации о выполнении функций、Справочные стандарты для категорий и подкатегорий、руководящие принципы、Регламент и другие ресурсы.

Иногда справочная информация более конкретна, чем информация о подклассе.

Примерпредставляет собой краткую、Концептуальный пример действий,чтобы помочь достичь результатов подкатегории.

Примеры и справочная информация, хотя и считаются частью ядра структуры, предоставляются в Интернете, чтобы их можно было своевременно обновлять.

три. Как использовать КСФ

Структура кибербезопасности может использоваться по-разному, и ее использование будет варьироваться в зависимости от уникальной миссии и рисков организации. Понимая ожидания заинтересованных сторон, склонность к риску и толерантность, организации могут расставлять приоритеты в определенных мероприятиях по кибербезопасности, чтобы иметь возможность принимать обоснованные решения о расходах и действиях в области кибербезопасности. Организации могут справляться с рисками по-разному, в том числе смягчая, передавая, избегая или принимая его, а также могут использовать эту структуру для мониторинга третьих сторон.

Структура кибербезопасности обеспечивает гибкую, основанную на рисках реализацию, которую можно использовать с широким спектром процессов управления рисками кибербезопасности, такими как Международная организация по стандартизации (ISO) 31000:2018, ISO/IEC 27005:2022, SP800-37 Управление рисками. «Руководство по процессу управления рисками кибербезопасности (RMP) в подсекторе электроэнергетики» и т. д.

Несколько способов использования фреймворка:

- Создайте и используйте рамку Конфигурационная файл, позволяющий понять, оценить и сообщить о текущих целях или целях организации. безопасность ситуации и достижение целей сетевая отношение к безопасности отдает приоритет результатам.

- Оценивать Организация находится всетевая достижения безопасности с точки зрения результатов.

- использовать Иерархияописать сеть Управление рисками безопасностирезультат。

- Улучшить сетевую безопасность связи с внутренними и внешними заинтересованными сторонами.

- управлятьвесьцепочка поставоквсетевая безопасностьриск。

3.1

Конфигурационный файл

Опишите текущие или цели организации на основе результатов в рамках рамкиконтентасетевая Механизм жеста безопасности называется рамка Конфигурационный. файл。Создание и использование Конфигурационного файл,Цель состоит в том, чтобы понять、Оценивать、Расставляйте приоритеты и общайтесь.

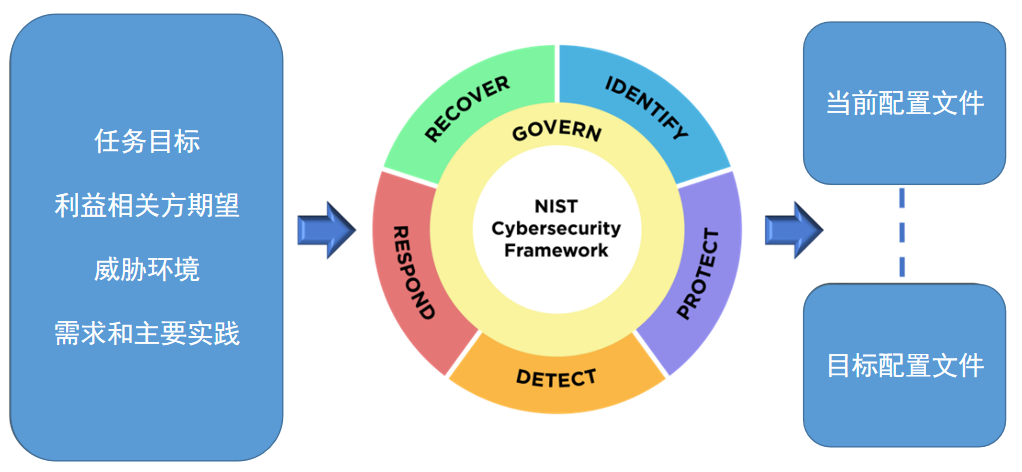

Конфигурационный файл используется в соответствии с миссией организации.、Ожидания заинтересованных сторон、угроза окружающей среды、Требования и ключевые практики(Практика в конкретном секторе или технологии),понимать, оценивать и расставлять приоритеты,и настраивать основные результаты, нейтральные с точки зрения отдела и технологии (т. е. функции, категории и подкатегории),Как показано на рисунке 4. Затем,Организации могут определять приоритетность определенных действий,для достижения конкретного результата,и передачу этой информации внутренним и внешним заинтересованным сторонам.

Рисунок 4. Конфигурационный файл

текущий Конфигурационный файл涵盖了组织текущий实现(или пытаюсь достичь)的核心результат,и описывает, как и в какой степени был достигнут каждый результат.

Цель Конфигурационный файлОхватывает усилия организации по реализации своей сети.Управление рисками Цели безопасности при выборе из основной схемы должны иметь приоритет над ожидаемыми результатами. Целевая конфигурация файл необходимо учитывать сетевая организация организации Ожидаемые изменения в отношении к безопасности, такие как новые требования, внедрение новых технологий и сетевых технологий. безопасностьРазведка угрозтенденция。

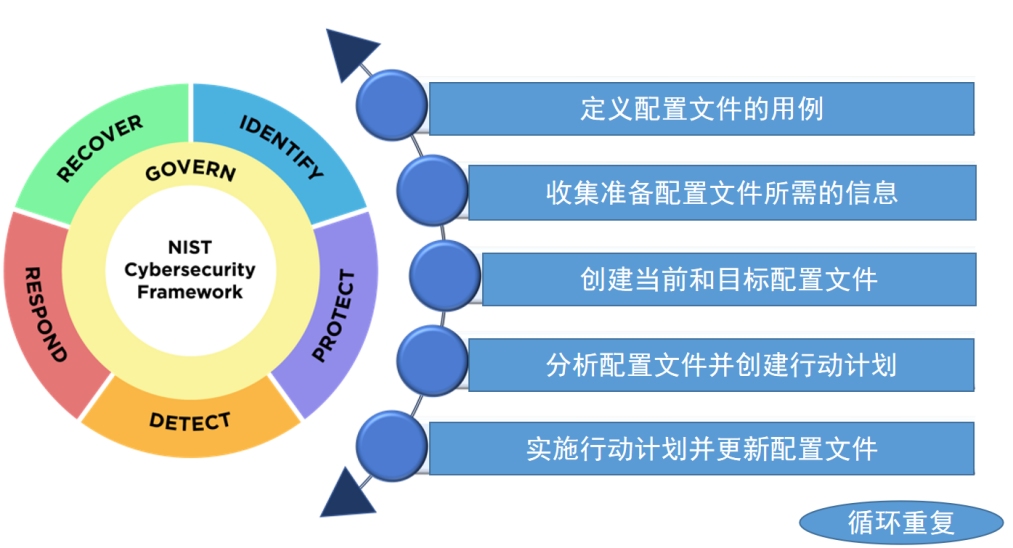

Создание и использование Конфигурационного Этапы работы с файлом показаны на рисунке 5.

Рисунок 5. Создание и использование Конфигурационного шаги файла

3.2

Иерархия

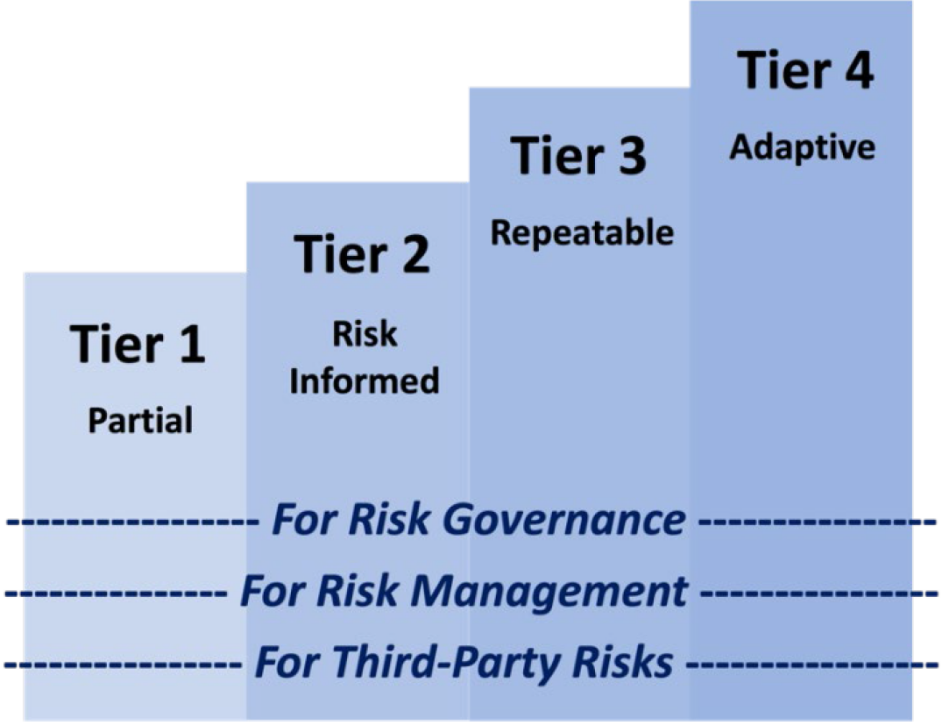

Уровни используются для описания результатов управления рисками кибербезопасности. Выбор уровня помогает задать общий тон внутри организации в отношении управления рисками кибербезопасности и определяет усилия, необходимые для достижения выбранного уровня. Уровни описывают строгость управления рисками кибербезопасности организации и результаты управления ими, а также обеспечивают контекст того, как организация рассматривает риски кибербезопасности и процессы управления этими рисками.

Рисунок 6. Иерархия в структуре

Уровни разделены на 4 уровня: от частичного (уровень 1) до адаптивного (уровень 4), как показано на рисунке 6. Они отражают переход от неформальных, разовых мер реагирования к гибкому, учитывающему риски и постоянному подходу к совершенствованию.

Подробное описание каждого уровня см. в Приложении Б к [1]. Здесь мы лишь кратко опишем его характеристики следующим образом:

Уровень 1:частичный,Управление рисками и управление организацией носят временный и нерегулярный характер.,而для其所использовать产品和服务的сетевая безопасность Риск не понятен.

Уровень 2:了解риск的,Практика управления рисками одобрена уровнем управления,Осведомленность на организационном уровне сетевая безопасность существования рисков, также понимаю цепочка поставоквсетевая риски безопасности, но последовательного реагирования на риски внутри организации нет.

Уровень 3:Повторяемый,Практика управления рисками организации официально утверждена,并以Стратегия的形式表达出来。управлятьсетевая Безопасность Риск имеет общеорганизационный подход. управлятьцепочка поставоксетевая Общеорганизационный подход безопасности к рискам отражен в политиках, процессах и процедурах управления рисками предприятия.

Уровень 4:адаптивный,весь组织都有一种управлятьсетевая Безопасность Подход к риску, составление организационного бюджета основано на понимании текущей и прогнозируемой рисковой среды и толерантности к риску. Организация, основанная на прошлой и настоящей сетевой деятельность в области безопасности, включая извлеченные уроки и ожидаемые показатели, адаптация их сетевой деятельности. практика безопасности. Организации получают в режиме реального времени или почти в реальном времени доступ к сетевой информации, связанной с продуктами и услугами, которые они предоставляют и используют. риски безопасности и иметь орган управления для борьбы с этими рисками.

рамка Конфигурационный При создании или обновлении файла вы можете использовать описание Иерархии в качестве руководства. Организации могут пожелать Конфигурацию в соответствии со своими текущими и целями. файл содержит значение Иерархии (от 1 до 4). Например, если руководство организации определило, что организация должна находиться в 3-й Иерархии (повторяемой), то текущий Конфигурационный файл будет отражать реализацию 3-й Иерархии управления и характеристик управления. Целевая конфигурация файл будет отражать любые дополнительные результаты, необходимые для полной реализации описания раздела 3Иерархия.

Четыре. Сравнение версии 2.0 (черновик) и версии 1.1 (2018 г.)

В CSF2.0 (проект) внесены существенные изменения на основе CSF1.1.

4.1

Официально переименован в «Cyber Security Framework».

Название документа было напрямую переименовано в Cybersecurity Framework. Официальные названия двух предыдущих версий, 1.0 и 1.1, были ориентированы на критическую инфраструктуру, а «Cybersecurity Framework» было просто общим названием. В версии 2.0 квалификатор «критическая инфраструктура» был удален, что указывает на то, что его фокус был изменен, чтобы сосредоточиться на организациях по всему миру, чтобы отразить широкую применимость и международное применение структуры.

4.2

Уделяйте особое внимание управлению сетевой безопасностью

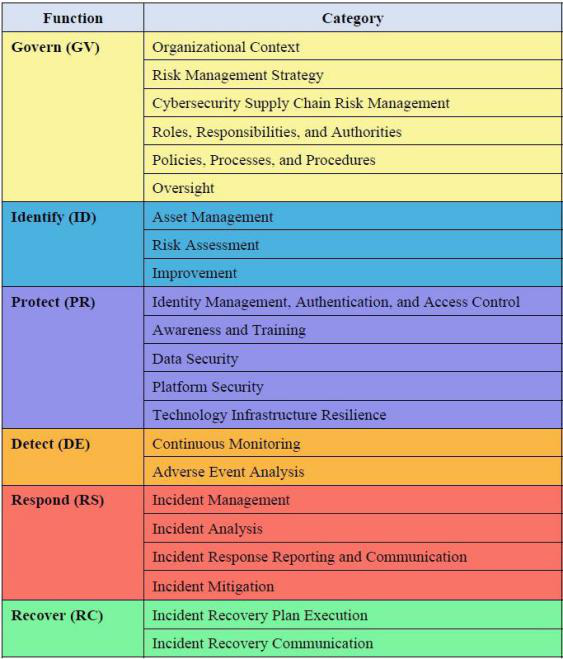

В проекте версии 2.0 количество основных функций было изменено с первоначальных пяти до шести. В версии 1.1 «Управление» не является основной функцией, а является просто категорией основной функции «Идентификация». В проекте версии 2.0 «управление» приведено на тот же уровень, что и некоторые другие основные функции, что отражает признание важности управления. Мало того, все остальные функции пересекаются с «управлением». Сравнение показано на рисунке 7 и рисунке 3. НИСТ полагает, что в CSF Расширение рассмотрения вопросов управления в версии 2.0 дает множество преимуществ. Эта новая функция кроссовера будет Уделяйте особое внимание управлению сетевой безопасностьюдляуправлятьи уменьшитьсетевая Безопасностьриск имеет решающее значение и продвигаетсясетевая безопасность Соответствие деятельности корпоративным рискам и требованиям законодательства. Функциональность перекрестного управления также соответствует функциям управления в проекте управления рисками AI и структуре конфиденциальности. В проекте управления рисками AI функциями управления рисками AI являются управление, картирование, измерение и управление рисками искусственного интеллекта. Управление рисками спроектировано как междоменная функция для информирования и внедрения трех других функций, как показано на рисунке 8. . Они полностью объяснены в сетевой безопасность、Риски искусственного интеллекта управлять、Защита конфиденциальности и т. д.,Люди постепенно осознают важность управления.

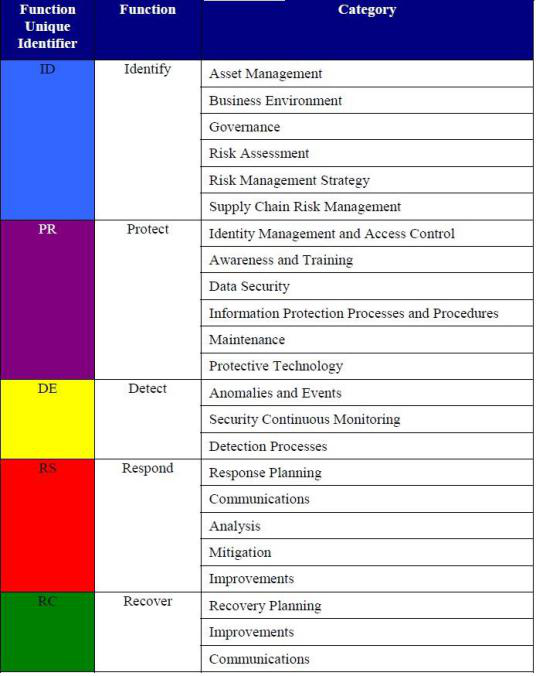

Рисунок 7. Концептуальная схема CFS версии 1.1[2]

Рисунок 8. Функции в проекте структуры управления рисками ИИ [3]

4.3

Акцент на безопасности цепочки поставок

В проекте CSF версии 2.0 повышенное внимание уделяется безопасности цепочки поставок. Он содержит дополнительные рекомендации о том, как оценивать риски безопасности в цепочках поставок и управлять ими. Это отражает растущее внимание к безопасности цепочки поставок и предоставляет более конкретные рекомендации по обеспечению безопасности продуктов и услуг, полученных от поставщиков и партнеров. Сравнение основных функций и категорий версий 1.1 и 2.0 показано на рисунке 9.

(a) Основные функции и категории версии 1.1

(b) Основные функции и категории версии 2.0

Рисунок 9. Основные функции и категории структуры

4.4

Акцент на международном сотрудничестве и участии

Международное использование CSF повысит эффективность и результативность усилий по кибербезопасности. CSF1.1 часто упоминается в стратегиях, политике и руководствах, разработанных другими странами. Ранняя версия CSF была переведена на 9 языков, включая: испанский, японский, португальский, арабский, болгарский и польский, индонезийский, французский и украинский. . NIST также будет уделять приоритетное внимание работе с организациями над разработкой переводов CSF 2.0, основываясь на предыдущих усилиях по переводу. NIST поощряет подачу международных переводов, адаптаций и других ресурсов для CSF.

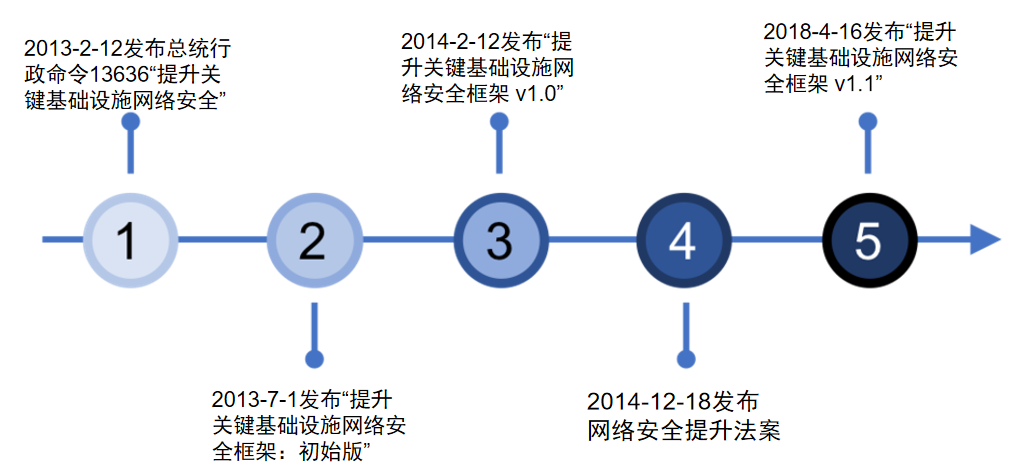

5. История структуры кибербезопасности NIST

В соответствии с Указом президента США 13636 «Улучшение кибербезопасности критической инфраструктуры» в феврале 2013 года NIST выпустил «Улучшение структуры кибербезопасности критической инфраструктуры: первоначальная версия» в июле 2013 года и выпустил официальную версию в феврале 2014 года (CSF 1.0). NIST пересмотрел и обновил этот документ в 2018 году и выпустил CSF 1.1. История развития системы кибербезопасности США показана на рисунке 10.

Рисунок 10. История развития структуры сетевой безопасности.

22 февраля 2022 года NIST опубликовал «Запрос на информацию по оценке и совершенствованию ресурсов кибербезопасности: структура кибербезопасности и управление рисками цепочки поставок кибербезопасности» [4], тем самым начав процесс пересмотра этой структуры. После этого NIST организовал первый семинар в августе 2022 года, второй семинар в феврале 2023 года и выпустил черновую версию 2.0 в августе 2023 года. На рисунке 11 показаны сроки реализации CSF2.0. NIST планирует организовать третий семинар в сентябре 2023 года, а официальная версия CSF2.0, как ожидается, будет выпущена в начале 2024 года.

Рисунок 11. Временная шкала CFS2.0

6. Резюме

С развитием технологий и изменениями в ситуации с глобальной сетевой безопасностью NIST своевременно обновил структуру сетевой безопасности, чтобы сделать ее более соответствующей потребностям обеспечения сетевой безопасности. В то же время NIST продвигает свою структуру сетевой безопасности для международных приложений, что не только демонстрирует его статус как крупной страны в области сетевой безопасности, но и еще больше усиливает его международное влияние в области сетевой безопасности.

Ссылки

1. The NIST Cybersecurity Framework 2.0, Initial Public Draft, August 8, 2023

2. Amy Mahn,Cherilyn Pascoe, It’s a Journey…Where is NIST Headed with the Cybersecurity Framework,RSAC2023

3. NIST, Artificial Intelligence Risk Management Framework (AI RMF 1.0),January 2023

4. https://www.govinfo.gov/content/pkg/FR-2022-02-22/pdf/2022-03642.pdf

Редактор контента: Институт инновационных исследований Ли Дэцюань

Ответственный редактор: Донг Бинъю, Институт инновационных исследований

Исходная статья в этом общедоступном аккаунте отражает только точку зрения автора и не отражает позицию NSFOCUS Technology. Все авторские права на оригинальный контент принадлежат NSFOCUS Technology Research Communications. Без разрешения любым средствам массовой информации или общедоступным учетным записям WeChat строго запрещено копирование, перепечатка, выдержки или использование другими способами. Перепечатки должны быть отнесены к NSFOCUS Technology Research Communications и содержать ссылку на эту статью.

о нас

Служба технологических исследований NSFOCUS находится в ведении Научно-исследовательского института технологических инноваций NSFOCUS, который является передовым технологическим исследовательским отделом NSFOCUS Technology и включает в себя лабораторию Nebula, лабораторию Тяньшу и инкубационный центр. В состав команды входят доктора наук и магистры ключевых университетов, таких как Университет Цинхуа, Пекинский университет, Харбинский технологический институт, Китайская академия наук и Пекинский университет почты и телекоммуникаций.

Являясь одним из важных учебных подразделений «Отделения постдокторантов Парка науки и технологий Чжунгуаньцунь», Институт науки и технологий NSFOCUS проводит совместную постдокторскую подготовку с Университетом Цинхуа. Результаты научных исследований охватывают различные национальные проекты, национальные патенты и национальные патенты. стандарты и высокотехнологичные горизонтальные научные статьи, опубликованные профессиональные книги и т. д.

Мы продолжаем изучать передовые академические направления в области информационной безопасности, начиная с практики, объединяя ресурсы компании и передовые технологии для реализации прототипов систем концептуального уровня, а затем поставляем инкубационные продукты линейки продуктов и создаем огромную экономическую ценность.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами