Графическое руководство по использованию инструмента сканирования Nmap (суперподробное)

Вы можете использовать команду nmap непосредственно в командной строке Kali. Откройте «терминал», введите nmap и нажмите Enter. Вы увидите версию nmap, которая доказывает, что nmap доступен.

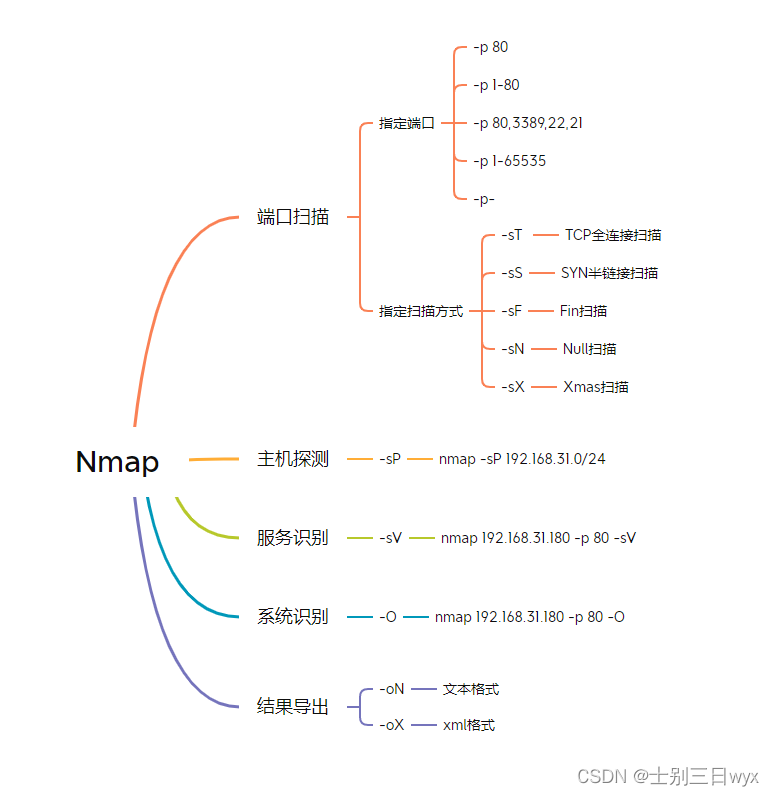

Nmap имеет четыре основные функции: «Сканирование портов», «Обнаружение хоста», «Идентификация службы» и «Идентификация системы».

Сканируйте «открытые порты» хоста, затем введите nmap, а затем IP-адрес хоста (по умолчанию сканируется 1000 портов).

nmap 192.168.31.180Как видно на картинке выше: он просканировал 1000 портов за 1,58 секунды.991 порт закрыт,9 портов, перечисленных в результатах, являются открытыми.1. Укажите порт

Сканируйте «указанный порт» и используйте -p Параметры: вы можете сканировать один порт, несколько портов или диапазон портов одновременно.

nmap 192.168.31.180 -p 80

nmap 192.168.31.180 -p 1-80

nmap 192.168.31.180 -p 80,3389,22,21

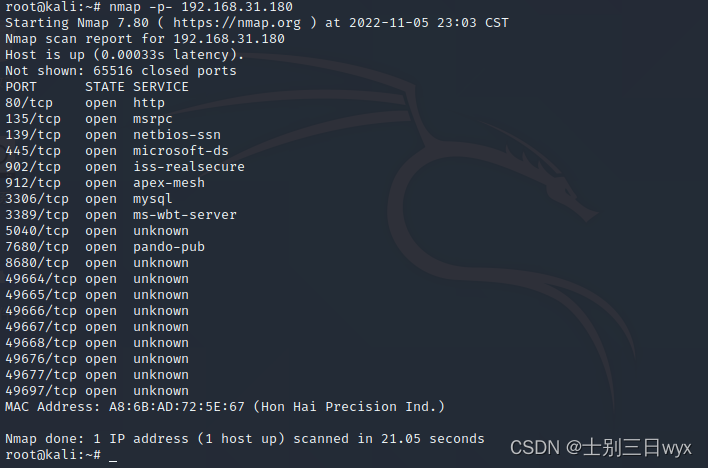

nmap 192.168.31.180 -p 1-65535

nmap 192.168.31.180 -p-

2. Укажите метод сканирования.

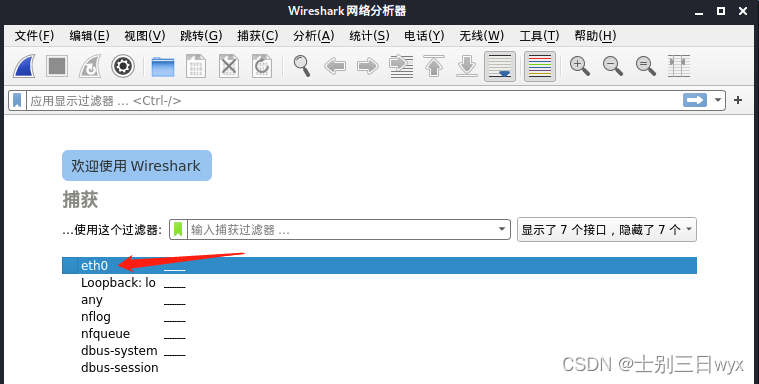

Мы используем «wireshark» в Kali для захвата пакетов и анализа информации запроса различных методов сканирования, чтобы определить различия между этими методами.

Нажмите на верхний левый угол Kali, введите Wireshark, нажмите, чтобы открыть, и выберите сетевую карту для захвата пакета (здесь это eth0).

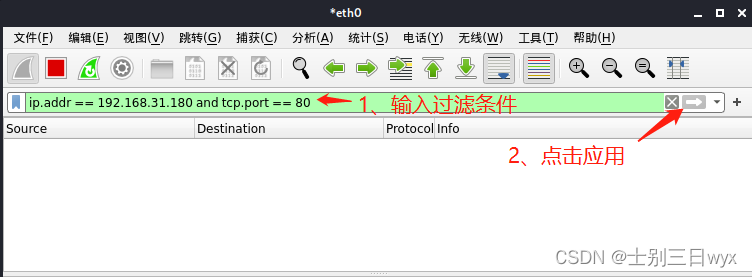

Введите критерии фильтраip.addr == 192.168.31.180 and tcp.port == 80назад,Нажмите стрелку, чтобы применить.

Это условие фильтра означает: фильтруемый IP-адрес — 192.168.31.180, а порт — TCP-порт 80.

После установки условий фильтра выполняем команду сканирования в командной строке, а затем просматриваем пакеты запроса в «wireshark».

2.1 Полное сканирование TCP-соединения

использовать -sT Параметры для выполнения полного сканирования TCP-соединения.

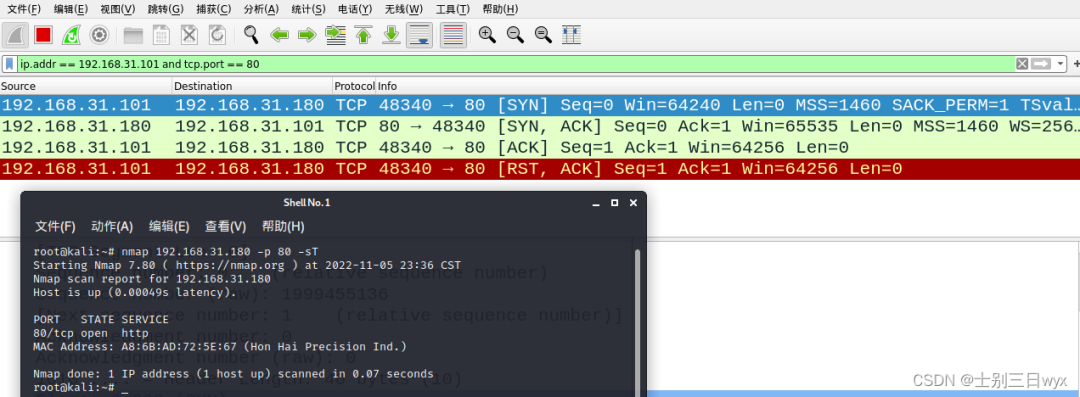

«Полное сканирование соединения» использует полное трехстороннее рукопожатие для установления соединения.,Если соединение может быть установлено, порт считается открытым.,В противном случае порт считается закрытым.

nmap 192.168.31.180 -p 80 -sT1) Если порт открыт,Будет выполнено полное трехстороннее рукопожатие.Ссылка успешно установлена,Результаты сканирования,Поле STATE отображается какopen。

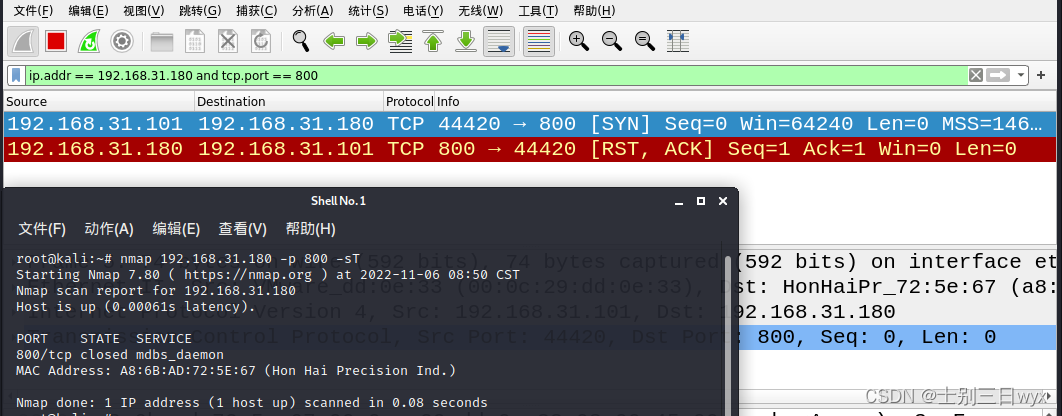

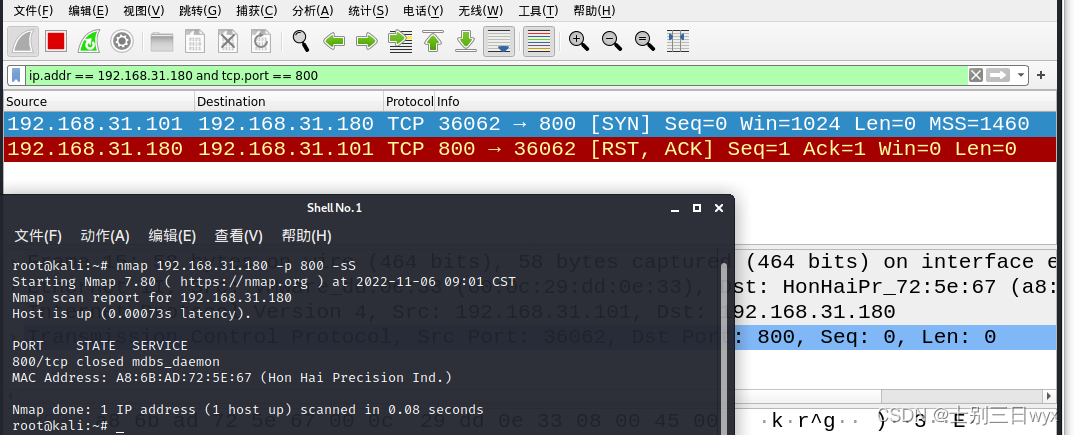

2) Если порт закрыт, можно выполнить только одно рукопожатие и соединение не может быть установлено. В результатах сканирования отображается сообщение.

Поле STATE окажется закрытым.

2.2 Сканирование полуканала SYN

использовать -sS Параметры для выполнения сканирования полуканала SYN.

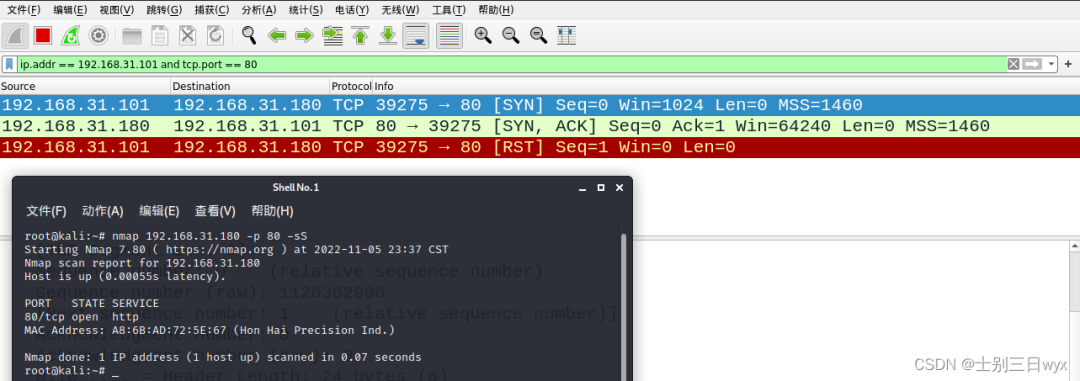

«Сканирование половинного канала» выполняет только два подтверждения связи. Если другая сторона возвращает кадр подтверждения (ACK=1), будет считаться, что порт открыт, в противном случае будет считаться, что порт закрыт.

nmap 192.168.31.180 -p 80 -sS1) Если порт открыт,Будет два рукопожатия,Результаты сканирования,Поле STATE открыто.

2) Если порт закрыт, происходит только одно рукопожатие, и поле STATE в результате сканирования закрыто.

2.3 Скрытое сканирование

Скрытое сканирование доступно только в системах Linux.

«Скрытое сканирование» отправляет пакеты TCP FIN, пакеты рождественского дерева или нулевые пакеты на порт целевого хоста. Если получен ответный пакет RST, определяется, что порт закрыт, в противном случае определяется, что порт открыт или заблокирован (). открытый/фильтрованный)

nmap 127.0.0.1 -p 80 -sF

nmap 127.0.0.1 -p 80 -sN

nmap 127.0.0.1 -p 80 -sXСканируйте, какие хосты находятся в сети в сегменте сети, используйте -sP Параметры, не сканировать порты, сканировать только "живые хосты".

По сути, это пинг-сканирование. Если пинг успешен и пакет возвращен, определяется, что хост находится в сети.

nmap -sP 192.168.31.0/24Как вы можете видеть на картинке выше:На сканирование 256 IP-адресов в этом сегменте сети ушло 2 секунды.Есть 3 выживших хоста,Эффективность довольно хорошая.При сканировании порта по умолчанию отображается служба, соответствующая порту, но версия службы не отображается.

Чтобы определить конкретную «версию сервиса», вы можете использовать -sV параметр.

nmap 192.168.31.180 -p 80 -sVРезультаты сканирования,Поле ВЕРСИЯ отображает подробную версию сервиса.Чтобы определить «версию операционной системы», вы можете использовать -O параметр.

nmap 192.168.31.180 -p 80 -Oнамекать:- Версия системы, сканированная Nmap, не совсем точна и предназначена только для справки.

- Если конкретную версию невозможно определить, Nmap выведет список возможных операционных систем в вероятностной форме, как показано на рисунке выше.

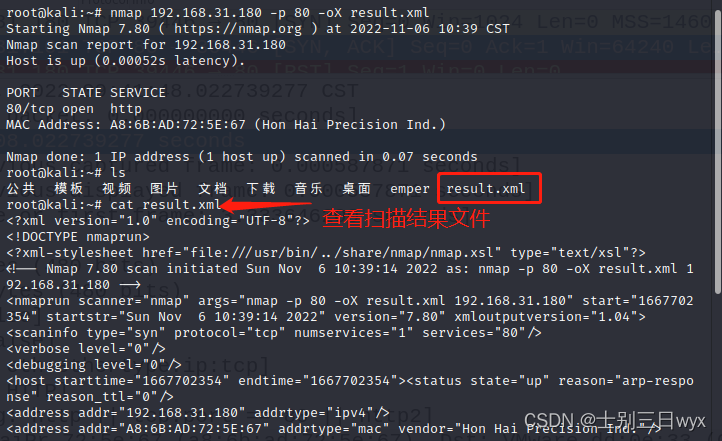

Результаты сканирования Nmap могут быть сохранены в файлах, таких как текстовый формат и формат XML.

1) Экспортируйте результаты сканирования в «текстовый формат» и сохраните результаты как есть.

nmap 192.168.31.180 -p 80 -oN result.txt2) Экспортируйте результаты сканирования в «формат xml», при этом формат сохранения результатов изменится.

nmap 192.168.31.180 -p 80 -oX result.xml

Автор оригинала: Шиби Санри wyx

Ссылка на источник:

https://blog.csdn.net/wangyuxiang946/article/details/127710186

Редактор: Технологический кружок эксплуатации и обслуживания ИТ

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами