Глубокое понимание системы разрешений RBAC.

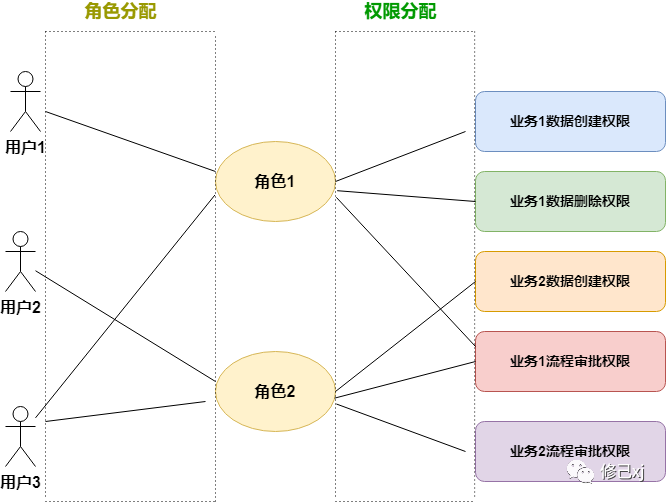

недавно,В интервью другу задали вопрос, как спроектировать «Разрешениясистема». Мы заметили, что многие бэкэнды в настоящее время используют политики контроля доступа RBAC (включая некоторые популярные платформы быстрой разработки Ruoyi). Эта стратегия работает путем предоставления персонажу Разрешения.,Затем дайте пользователю Назначение роли.,Добиться контроля доступа к ресурсам системы. сегодня,Мы подробно объясним Разрешениясистему на основе RBAC.

RBAC-SYS.jpg

Описание RBAC

RBAC (управление доступом на основе ролей) — это модель управления доступом, основной концепцией которой является назначение разрешений на основе ролей. Целью разработки этой модели является упрощение управления доступом к системным ресурсам и повышение безопасности и удобства обслуживания системы.

Внедрение RBAC обычно включает в себя следующие этапы:

- Проектируйте роли и иерархии Разрешения.

- Назначьте пользователям соответствующие роли.

- Свяжите Разрешения с ролями, чтобы сформировать матрицу контроля доступа.

- проходить Управление Механизм сеансами поддерживает эффективность Разрешения.

RBAC-MODULE.png

Вот некоторое описание системы разрешений RBAC:

определение роли

В системе RBAC роль — это набор взаимосвязанных разрешений. Роль может представлять функцию, должность или ответственность пользователя. Например, ролями могут быть системный администратор, обычный пользователь, аудитор и т. д. В системах разрешений некоторых предприятий принятая ими трехсторонняя система разрешений контролируется с помощью ролей и типов пользователей.

Определение разрешения

Разрешения представляют собой права доступа к системным ресурсам или операциям, включая различные уровни доступа, такие как чтение, запись, выполнение и другие операции. Обычно разрешения связаны с конкретными задачами или действиями, такими как доступ к определенным файлам, изменение информации о пользователе и т. д. В нашей системе разрешений степень детализации разрешений обычно уточняется до уровня кнопок управления на странице. Некоторые системы также включают разрешения на доступ к данным, например, возможность доступа к данным текущего отдела и его подчиненных отделов или возможность просмотра данных только из определенной системы и т. д.

Назначение ролей

Пользователи получают соответствующие разрешения, назначаясь одной или нескольким ролям. Это упрощает управление разрешениями, поскольку больше нет необходимости напрямую назначать разрешения каждому пользователю, а нужно только управлять взаимосвязью между ролями и разрешениями.

Разрешительная ассоциация

Каждая роль связана с определенными разрешениями. Это означает, что когда пользователю назначается роль, он автоматически получает разрешения, связанные с этой ролью. Эта ассоциация может быть достигнута с помощью матрицы управления доступом или аналогичной структуры.

Управление сеансами

пользователь Авторизоватьсясистеманазад,Механизм управления сеансами отвечает за поддержание разрешения, связанного с ролью пользователя. Как только сессия закончится,Обычно срабатывает автоматический отзыв Разрешения. Обычно мы храним сеанс в Redis.,И установите время истечения срока действия для управления сеансом. Срок действия будет обновляться при посещении пользователем,Обеспечьте валидность сеанса.

Аудит и мониторинг

Система RBAC обычно включает в себя функции аудита и мониторинга для регистрации действий пользователей, изменений решений и посещений системы. Это помогает обнаружить потенциальные проблемы безопасности и обеспечить соответствие требованиям.

Динамическая регулировка:

Система RBAC позволяет динамически настраивать связь между ролями и разрешениями во время выполнения. Такая гибкость позволяет системе адаптироваться к меняющимся организационным структурам и потребностям бизнеса.

Особенности RBAC

- упрощатьуправлять

Интегрируя Разрешительную ассоциацию в роли, RBAC упрощает Разрешенияуправлять для крупных пользователей.

- гибкость

Модель RBAC обладает высокой гибкостью и может регулировать отношения между ролями и разрешениями в соответствии с потребностями организации.

- Уменьшите количество ошибок

Уменьшая необходимость напрямую назначать разрешения пользователям, RBAC снижает риски безопасности системы, вызванные неправильной авторизацией.

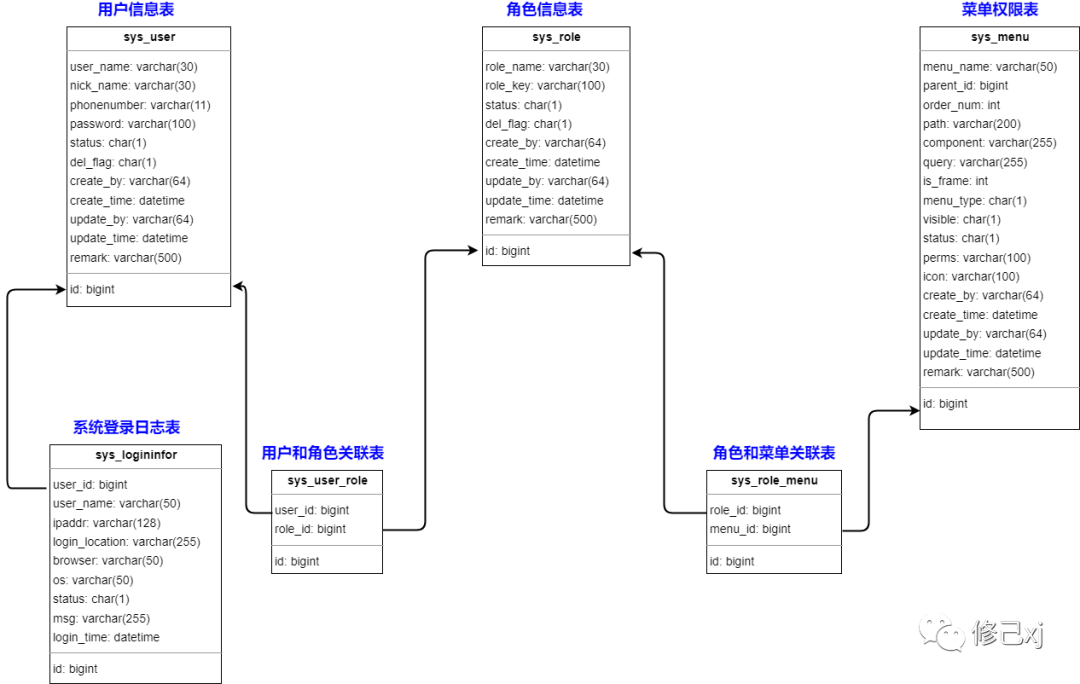

Проектирование таблиц базы данных

ER-диаграмма таблицы базы данных выглядит следующим образом:

RBAC-ER.png

Конкретная конструкция стола выглядит следующим образом:

sys_menu

Примечания к таблице: Таблица разрешений меню

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | Идентификатор меню | |

menu_name | varchar(50) | да | NULL | Название меню |

parent_id | bigint | да | 0 | отец Идентификатор меню |

order_num | int | да | 0 | Порядок отображения |

path | varchar(200) | да | адрес маршрутизации | |

component | varchar(255) | да | NULL | путь к компоненту |

query | varchar(255) | да | NULL | параметры маршрутизации |

is_frame | int | да | 1 | данет — внешняя ссылка (0да 1нет) |

menu_type | char(1) | да | тип меню (каталог M C, кнопка меню F) | |

visible | char(1) | да | 0 | Статус меню (0 показывает, 1 скрывает) |

status | char(1) | да | 0 | Статус меню (0 нормальный 1 отключенный) |

perms | varchar(100) | да | NULL | Идентификатор разрешения |

icon | varchar(100) | да | # | значок меню |

create_by | varchar(64) | да | Создатель | |

create_time | datetime | да | NULL | время создания |

update_by | varchar(64) | да | Программа обновления | |

update_time | datetime | да | NULL | Время обновления |

remark | varchar(500) | да | Примечание |

sys_role

Примечания к таблице: Таблица с информацией о ролях

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | Идентификатор роли | |

role_name | varchar(30) | да | NULL | Имя персонажа |

role_key | varchar(100) | да | NULL | Строка разрешения роли |

status | char(1) | да | NULL | Статус персонажа (0 нормальный, 1 отключенный) |

del_flag | char(1) | да | 0 | Флаг удаления (0 означает существование, 2 означает удаление) |

create_by | varchar(64) | да | Создатель | |

create_time | datetime | да | NULL | время создания |

update_by | varchar(64) | да | Программа обновления | |

update_time | datetime | да | NULL | Время обновления |

remark | varchar(500) | да | NULL | Примечание |

sys_role_menu

Примечания к таблице: Таблица ассоциации ролей и меню

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | ||

role_id | bigint | да | NULL | Идентификатор роли |

menu_id | bigint | да | NULL | Идентификатор меню |

sys_user

Примечания к таблице: Таблица информации о пользователе

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | ID пользователя | |

user_name | varchar(30) | да | NULL | Учетная запись пользователя |

nick_name | varchar(30) | да | NULL | Никнейм пользователя |

phonenumber | varchar(11) | да | номер телефона | |

password | varchar(100) | да | пароль | |

status | char(1) | да | 0 | Статус учетной записи (0 нормальный, 1 отключенный) |

del_flag | char(1) | да | 0 | Флаг удаления (0 означает существование, 2 означает удаление) |

create_by | varchar(64) | да | Создатель | |

create_time | datetime | да | NULL | время создания |

update_by | varchar(64) | да | Программа обновления | |

update_time | datetime | да | NULL | Время обновления |

remark | varchar(500) | да | NULL | Примечание |

sys_user_role

Примечания к таблице: Таблица ассоциации пользователей и ролей

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | Идентификатор первичного ключа | |

user_id | bigint | да | NULL | ID пользователя |

role_id | bigint | да | NULL | Идентификатор роли |

sys_logininfor

Примечания к таблице: Таблица журнала входа в систему

Поле | тип | нулевой | по умолчанию | Комментарий |

|---|---|---|---|---|

идентификатор (первичный ключ) | bigint | нет | Идентификатор доступа | |

user_id | bigint | да | NULL | ID пользователя |

user_name | varchar(50) | да | Учетная запись пользователя | |

ipaddr | varchar(128) | да | IP-адрес для входа | |

login_location | varchar(255) | да | Место входа | |

browser | varchar(50) | да | Тип браузера | |

os | varchar(50) | да | Операционная система | |

status | char(1) | да | 0 | Статус входа (0 успешный, 1 неудачный) |

msg | varchar(255) | да | Подсказка | |

login_time | datetime | да | NULL | время доступа |

Подвести итог

Являясь надежным и мощным механизмом контроля доступа, система разрешений RBAC обеспечивает прочную основу для безопасности системы. Глубоко понимая основные концепции и принципы работы RBAC, мы можем лучше применять эту модель, чтобы гарантировать, что система достигает оптимальной производительности в управлении доступом, одновременно улучшая удобство обслуживания и гибкость системы. В некоторых системах введены такие функции, как временные роли и базовые роли, основанные на системе ролей RBAC, для дальнейшего повышения гибкости и адаптируемости RBAC.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами