Глава 84. Углубленный анализ и технический анализ LockBit, ведущей организации, занимающейся шифрованием программ-вымогателей (Часть 1).

Часть 1. Предисловие

Привет всем, я ABC_123。в последние два Годсередина,Группа вымогателей LockBitшифрование очень активна,Только в Соединенных Штатах они успешно вымогали колоссальные 91 миллион долларов. С начала 2022 года по настоящее время,Операторы LockBit утверждают, что проникли в более чем 500 организаций в различных сферах по всему миру.,И Лок Бит 3.0 и его варианты стали глобальным фокусом нафокусныйшифрованиешантажироватьпрограммное обеспечение。недавно,Группа LockBit использовала Citrix Bleedлазейки (CVE-2023-4966) атаковала несколько важных целей, включая американские авиалинии Boeing и крупный банк.,Он привлек широкое внимание в различных отраслях. Ввиду того, что многие пользователи сети надеются, что ABC_123 представит организацию-вымогатель LockBitшифрование,Сегодня мы поближе познакомимся с организацией-вымогателем LockBitшифрование.

Примечание:LockBitшантажироватьпрограммное обеспечениеиспользоватьRSAиAESждатьшифрованиеалгоритм,исуществовать Нет ключа дешифрованияиз Часто бывает, что расшифровка невозможна.из。много Год ПриходитьLockBitникогда не раскрывает свое хранилище ключей。Microsoft обнаружила, что в LockBit версии 2.0 есть ошибка, которая позволяет расшифровать его при определенных особых обстоятельствах.,Например, можно восстановить библиотеку данных Mssql. также,Поскольку LockBit шифрует только первые 4КБданные файла,Поэтому часть данных можно восстановить. Однако,Полной расшифровки добиться невозможно.

Часть 2 История развития LockBit

Во-первых, позвольте мне представить вам ключевые события семейства шифровальщиков LockBit в этих событиях. Early Программа-вымогатель LockBitиз-за того, чтошифрование Имя файла после.abcdокончание,Так это называетсяПрограмма-вымогатель с шифрованием ABCD,Позже сменил название на LockBit.

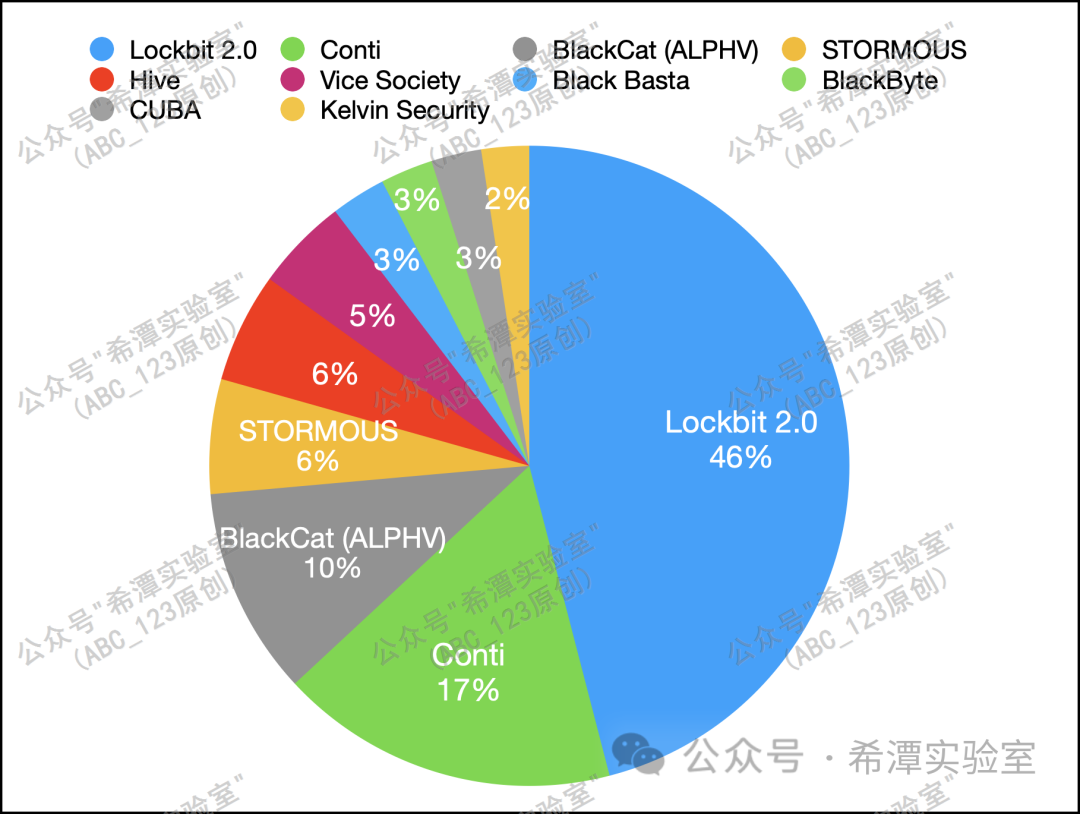

назад ПриходитьLockBitРазмещено на российском хакерском форуме.Партнерская программа RaaS (программы-вымогатели как услуга),Быстро набрали много партнёров,С выходом LockBit2.0 и кражей данных трояна StealBit,Начал быстрое развитие и расширение организации, занимающейся вымогательством LockBitшифрование.,А в начале 2022 года оно заменило программу-вымогатель Contiшифрование как самое влиятельное программное обеспечение для шифрования программ-вымогателей.

Впоследствии Microsoft обнаружила ошибку в LockBit2.0, и данные по-прежнему можно было расшифровать без уплаты выкупа.LockBitСкоро выйдет3.0версия это исправляетbug,Потом запустил баунти-программу лазейки.,Исследователи, обнаружившие ошибку в программном обеспечении LockBit,Доступны призы от 1000 до 1 миллиона долларов США.

Следовать заLockBitОпубликовано сноваБизнес по вымогательству с тройным шифрованием,Включите DDoS-атаки в сферу деятельности. После этого разгорелись споры между разработчиками LockBit и операторами LockBit.,Опубликуйте конструктор LockBit на Github. Новая версия LockBit начала поддерживать Apple, Linux, FreeBSD и другие системы.

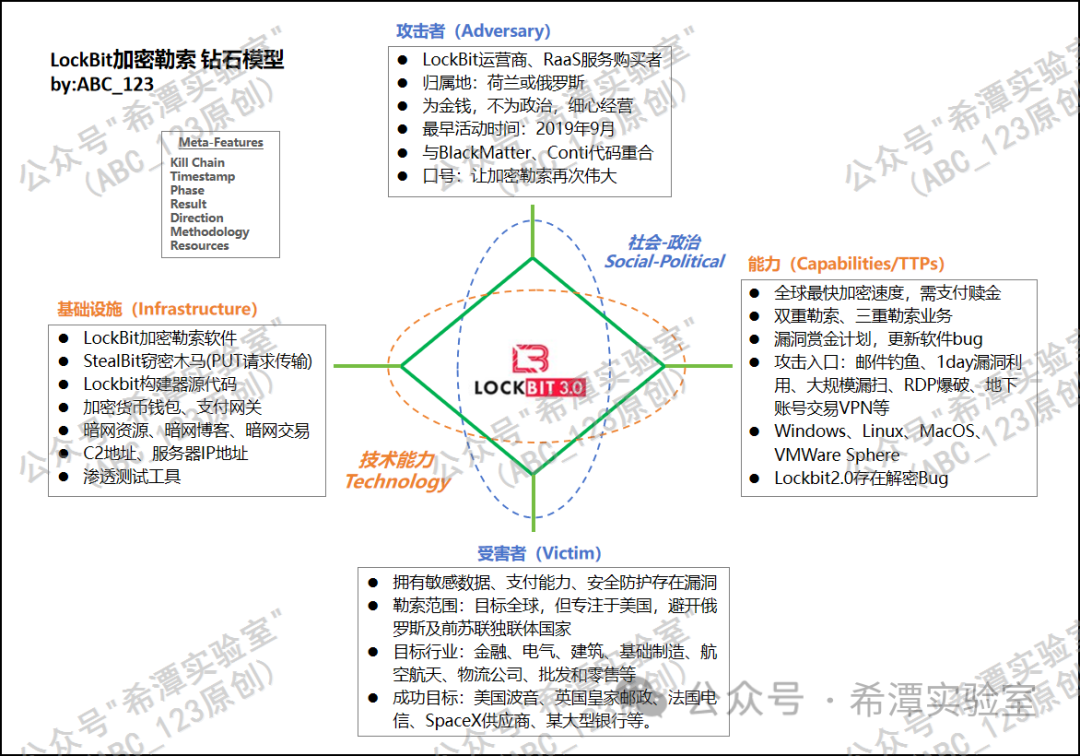

Часть 3 Алмазная модель организации LockBit

Тщательно изучив почти сотню зарубежных отчетов,,ABC_123 имеет некоторые сведения о группе программ-вымогателей LockBitшифрование.,Принять масштабируемую ромбовидную модель ПриходитьописыватьLockBitшифрованиешантажироватьорганизовать。обратитесь к этомуСхема модели ромба,Далее мы представляем структуру шифрования вымогателей LockBit из 4 ключевых факторов.

1 атакующий (противник)

Введение в LockBit:LockBit В настоящее время он состоит из 10 основных членов (включая тестеров на проникновение, специалистов по отмыванию денег, тестировщиков и переговорщиков) и более 100 дочерних агентств, число которых в будущем увеличится до 300. Официальный блог LockBit утверждает, что находится в Нидерландах, но, судя по тому, что цели его атак избегают России и стран СНГ, некоторые исследователи полагают, что он принадлежит и России. Код программы-вымогателя, зашифрованной LockBit, совпадает с кодом организаций, занимающихся зашифрованным программным обеспечением-вымогателем BlackMatter и Conti. Есть подозрение, что разработчики других организаций, занимающихся зашифрованным программным обеспечением-вымогателем, укрылись в LockBit, чтобы помочь им улучшить функции своего кода.

Операционный путь:отLockBitшифрованиешантажироватьорганизоватьиз История развития Приходитьсмотреть,Операторы LockBit обладают очень хорошей деловой хваткой.,Этими несколькими днями тщательно руководил Год.,сосредоточиться программа-вымогатель для пользователей, защищающая от шифрования обеспечениеизиспользоватьопыт,Переманивать людей у конкурентов,Постепенно превратитесь в одну из самых профессиональных и организованных банд киберпреступников.。LockBit всегда заявляла, что ее не волнует политика, а заботится только о зарабатывании денег. Ее лозунг основан на словах президента Трампа «Сделайте программы-вымогатели снова великими».LockBitоператоров обычно работают только с опытными тестировщиками на проникновение,Особенно тем, кто умеет пользоваться Metasploit и CobaltStrike.,Партнеры Задача LockBit — получить первоначальный доступ к жертве и самостоятельно решить, как доставить Программу-вымогатель. LockBit。

Распределение доходов:Что все обычно думаютLockBitЗлоумышленникLockBitОператор、LockBitкоманда исследований и разработок,Фактически, LockBit использует операционную модель RaaS (программа-вымогатель как услуга).,Эта модель похожа на бизнес-модель, развивающуюся в оффлайне.,А именно операторы LockBit разработали программное обеспечение-вымогатель. и сдавать его в аренду филиалам, использующим Программу-вымогатель. LockBitпровести свой собственныйшифрованиешантажировать Активность,И заплатить определенную комиссию оператору LockBit. Таким образом, в число злоумышленников LockBit входят и покупатели ее сервиса RaaS.,мы называем этоПартнеры LockBit。LockBitиз Операторот Эти филиалы получаютизвыгодасерединаизвлекать20%доля,Если партнеру требуется дополнительная поддержка со стороны организации LockBit при переговорах с жертвой,Тогда это соотношение акций может увеличиться до 30-50%.

2 Жертва

Цель жертвы:LockBitОсновной целью атак является получение конфиденциальной информации.данные、Сильная платежеспособность,Потом есть мишени лазейки на периферии,Среди них США, Европа (Германия,Италия) и другие экономически развитые страны являются его основными целями.,Кроме того, в него также входят Япония, Ближний Восток, Африка, Латинская Америка и т. д. Отрасли, на которые он в основном нацелен, включают финансовую отрасль, базовое производство, оптовую и розничную торговлю, строительство, аэрокосмическую отрасль, электроэнергетику, логистику и т. д. Стоит отметить, что,Операторы LockBit заявляют, что не будут атаковать медицинские учреждения, агентства социального обслуживания, образовательные учреждения, благотворительные организации и другие организации, которые «способствуют выживанию человечества».,Но из-за множества филиалов,Эти филиалы часто не соблюдают это правило.,Продолжаем атаковать индустрию здравоохранения и образования,В настоящее время операторы LockBit не будут привлекать к ответственности филиалов.

Недавние жертвы:LockBitсуществоватьнедавно Напали на американскую компанию Boeing、Итальянское налоговое агентство、Поставщик запчастей для ракет SpaceX、Королевская почта、Жилищное управление Лос-Анджелеса、Американская компания цифровой безопасности Entrust、Бангкокские Авиалинии, Монреаль, Комитет электроэнергетической службы Канады (CSEM), Министерство финансов Калифорнии、Французские операторы связи и многое другое.

Сфера влияния:существовать2022Год,На LockBit приходится 18% инцидентов с программами-вымогателями в Австралии,22% Канады,23% Новой Зеландии,США 16%,с 2020 Год 1 луна 5 Впервые наблюдался в США. LockBit С начала кампании только из Соединенных Штатов было вытащено около 91 миллиона долларов.

3 Инфраструктура

- Программа-вымогатель LockBit

LockBit 2.0 — это программное обеспечение, использующее Assembly и Origin. Программа-вымогатель для шифрования, разработанная на языке программирования C. программное обеспечение, способное атаковать операционные системы Windows и Linux. 10луна 2021 года оператор LockBit выпустил специальное решение для VMware Версия среды виртуальной машины ESXI для Linux. Эта версия написана на языке C.

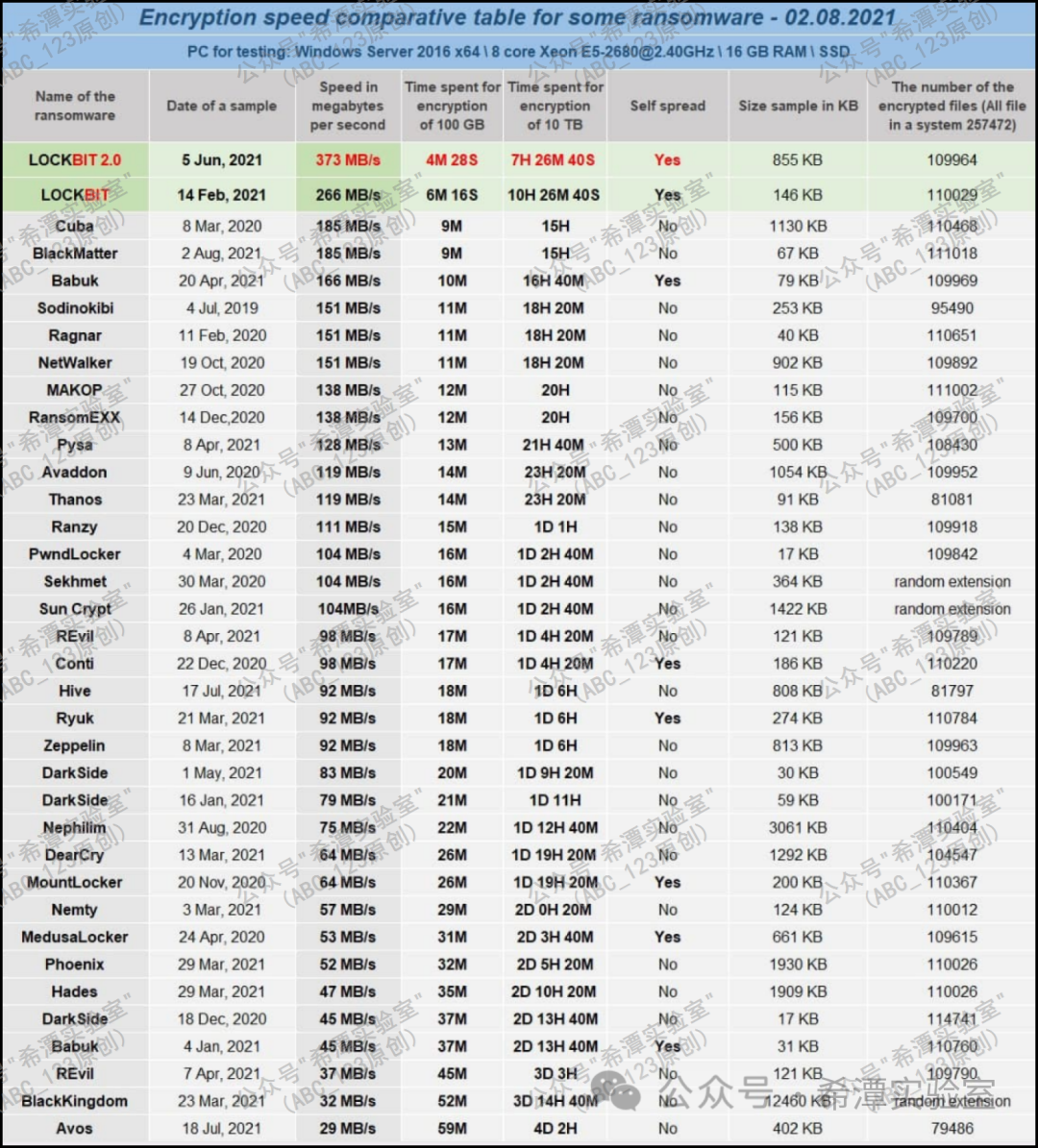

Организация LockBit утверждает, что ее версия 2.0 является самой быстрой зашифрованной программой-вымогателем в мире, и опубликовала сравнительную таблицу, показывающую скорость шифрования различных образцов программ-вымогателей. Согласно этой сравнительной таблице,LockBit 2.0 способен шифровать примерно 25 секунд за одну минуту,000файлы。также,Данные даркнета показывают,Скорость шифрования LockBit составляет до 373 МБ в секунду, что делает его самым высоким среди всех программ-вымогателей.;он можетсуществоватьпримерно через четыре с половиной минутышифрование100GBизданные。

Причина, по которой LockBit может достичь такой высокой скорости шифрования, заключается в конструкции механизма шифрования. LockBit шифрует только первые 4 КБ данных файла. Этот метод уменьшает объем данных, которые необходимо обработать в процессе шифрования, тем самым значительно повышая эффективность операций шифрования.

- Скриншоты версий LockBit

ABC_123 получил образцы изображений различных версий LockBit из зарубежных отчетов и скомпилировал их, чтобы дать каждому интуитивное представление о программе-вымогателе, шифрующем LockBit.

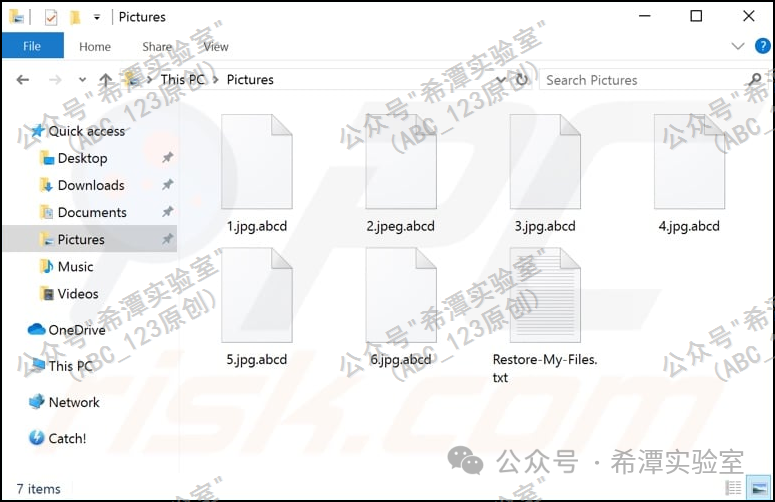

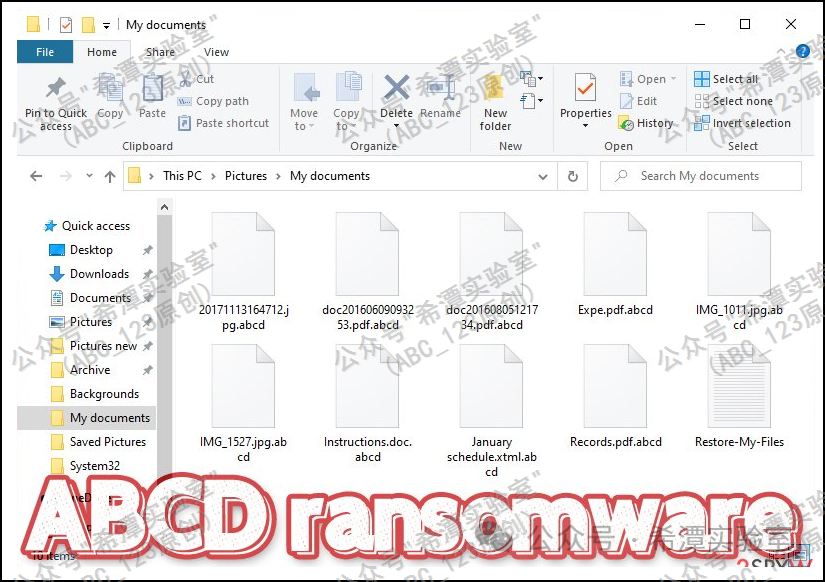

Скриншот версии LockBit1.0 после шифрования выглядит следующим образом:

Более ранние версии расширения криптовымогателя LockBit заканчивались на .abcd.

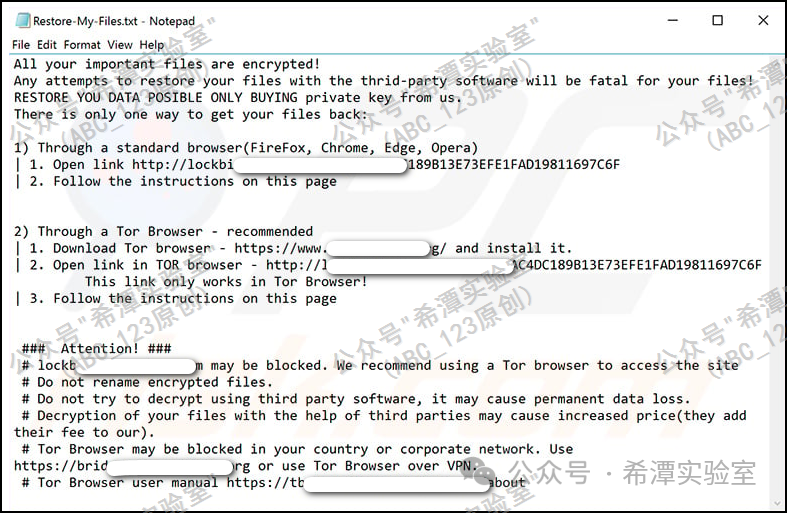

Документация для крипто-вымогателей следующая:

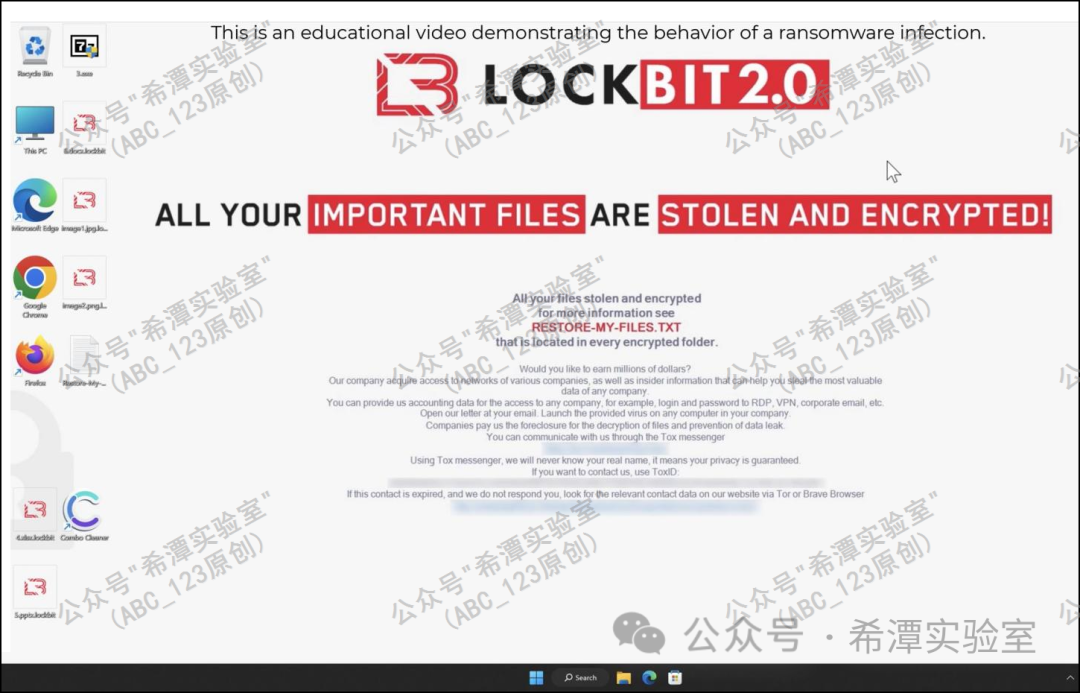

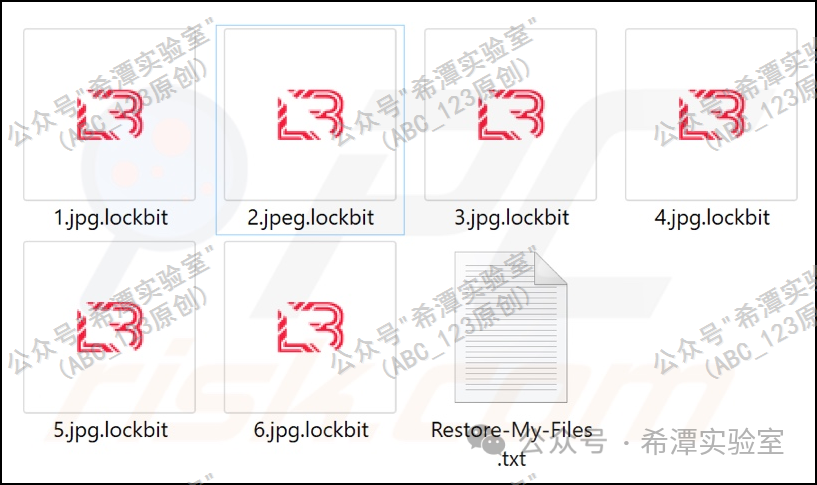

Скриншот после шифрования версии LockBit2.0 выглядит следующим образом:

Расширение программы-вымогателя с шифрованием LockBit2.0 заканчивается на .lockbit, фон рабочего стола будет заменен, а имя файла — «Restore-My-Files.txt».

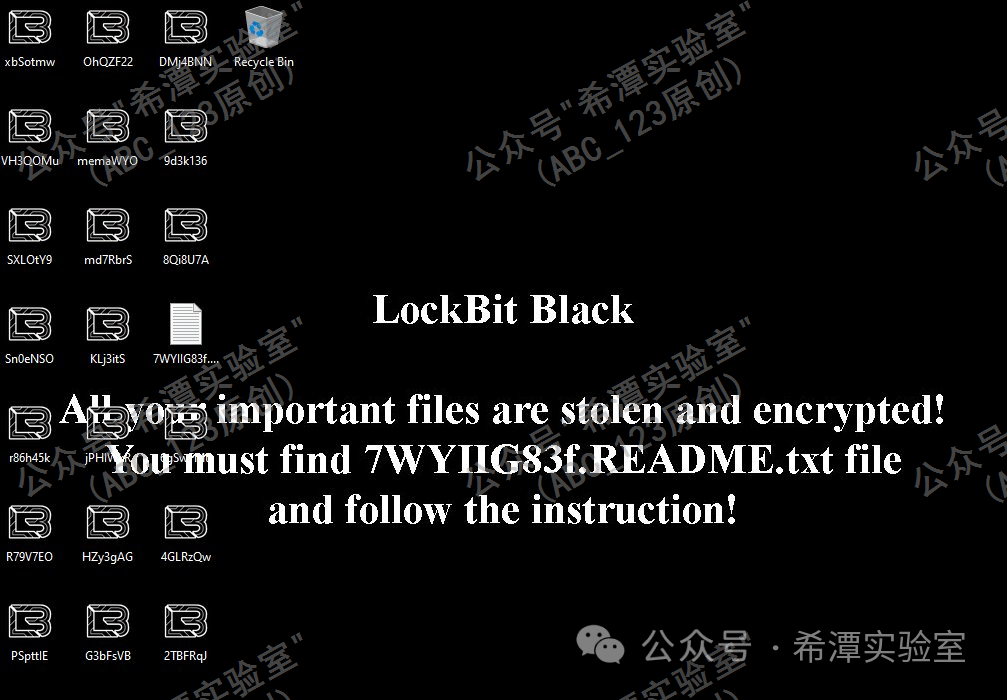

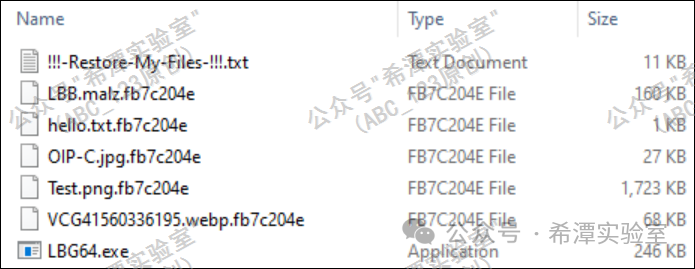

Скриншот версии LockBit3.0 после шифрования выглядит следующим образом:

Фон рабочего стола будет заменен, а зашифрованный файл будет иметь произвольный формат, например .HLjkNskoq или 19MqzqzOs, с 9 случайными символами, оставив документ с именем {9}, например QUh2IBhbp.README.txt.

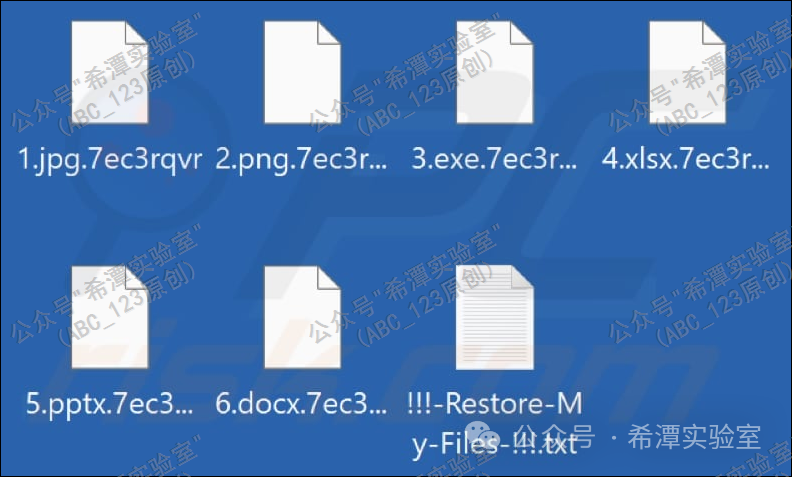

Скриншот версии LockBit Green после шифрования выглядит следующим образом:

Имена зашифрованных файлов: от «1.jpg» до «1.jpg.7ec3rqvr», от «2.doc» до «2.doc.7ec3rqvr» и т. д.

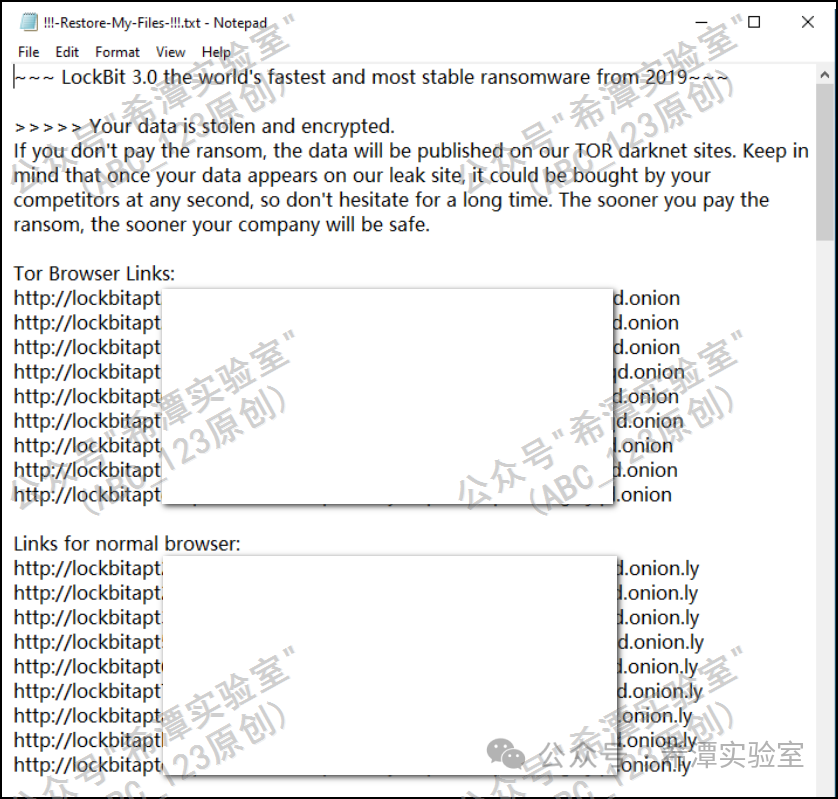

Документация для крипто-вымогателей следующая:

- Троян StealBit, похищающий данные

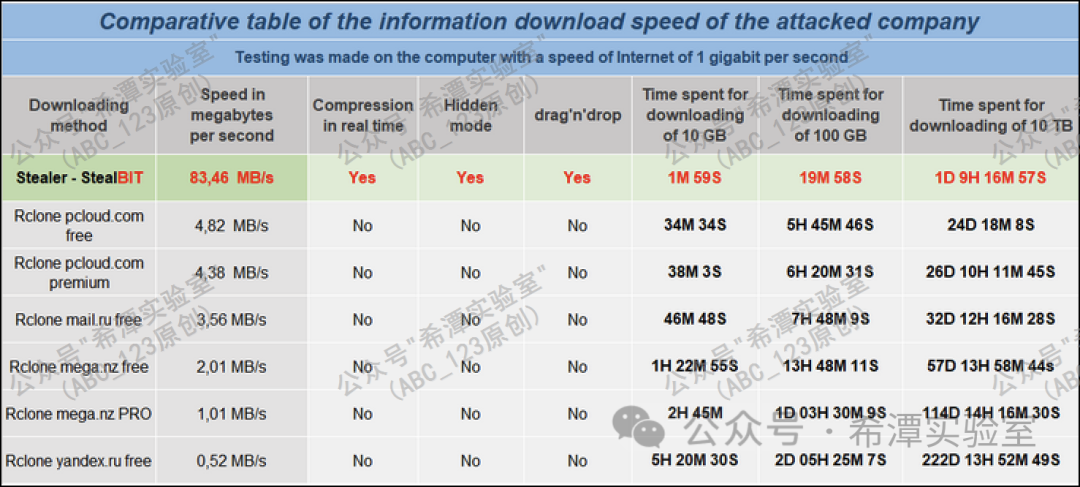

После запуска LockBit2.0,Разработчики LockBit также разработали Троян StealBit, похищающий данные.,Это универсальный и легко настраиваемый инструмент для кражи пользователей.,Это позволяет пользователям настраивать несколько конфигураций.,Такие как сетевые ограничения, ограничение размера файла, фильтрация файлов по ключевым словам и расширениям файлов.,Включите функцию самоудаления и определите общий доступ к локальной сети и другие функции. Согласно введению LockBit,StealBit может загружать данные со скоростью до 83,46 МБ/с, что означает, что он может украсть 100 ГБ данных всего за 19 минут и 58 секунд.。LockBit Оператор 2.0 также предоставляет сравнительную таблицу скоростей передачи данных, в которой наглядно видна разница в скорости между StealBit и поставщиками облачных файлообменников, такими как mega, yandex и pcloud.

- Инструмент бэкдора Exfiltrator-22

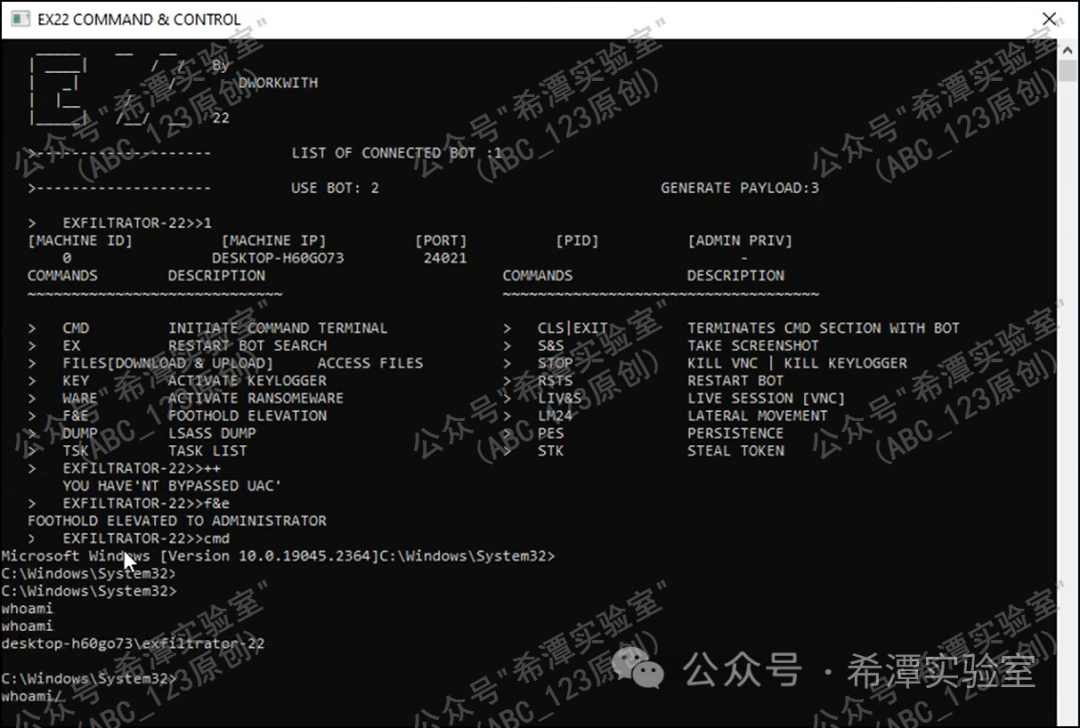

Введение инструмента:Exfiltrator-22это новый тип инструмента пост-эксплуатации,Цельсуществовать Интранетразвертыватьшифрованиешантажироватьпрограммное программного обеспечения, хотя и уклоняется от обнаружения безопасности, некоторые данные свидетельствуют о том, что EX-22 может иметь связи с бывшими филиалами или членами LockBit. EX-22 впервые появился в ноябре 2022 года, а в начале ноября 2022 года был создан канал Telegram для продвижения этого инструмента с ценой 1000 долларов США за пользователя и пожизненным членством в 5000 долларов США, обеспечивая при этом постоянные обновления и поддержку. Когда участники подписываются на этот инструмент, они получают доступ к панели администратора, которая позволяет злоумышленникам удаленно контролировать вредоносное программное обеспечение, которое они развертывают на зараженных устройствах. обеспечение。

Введение функции:EX-22Добавлены дополнительные улучшенияшантажироватьпрограммное обеспечениеразвертыватьиданныекражаиз Функция,Он также имеет общие функции с другими инструментами проникновения через бэкдор.,нравитьсякейлоггинг Функция、Загрузка и скачивание файлов、Функция оболочки отскока、шифрование функций программ-вымогателей、скриншот、кейлоггинг、Живая сессия VNC、Повышение привилегий、Разрешение на обслуживание、Внутреннее горизонтальное движение、Передача LSASS для извлечения конфиденциальной информации、Кража токена сеанса и т. д.

Анализ гомологии:LockBit 3.0 и EX-22 В примерах используется одна и та же инфраструктура C2, и оба используют плагин обфускации TOR (Onion Routing Project) Meek и интерфейс домена для сокрытия вредоносного трафика внутри законных HTTPS-соединений с авторитетными платформами. Несмотря на это сходство, программа LockBit Ransomware В сообщении на сайте утечки команда разработчиков опровергла какую-либо связь с инструментом и заявила, что EX-22 был пиар-ходом какого-то новичка.

Как показано на рисунке ниже, Ex-22 Выберите, какой из них использовать, в зависимости от полезной нагрузки и операционной системы. UAC Обходной метод,Что нужно сделать злоумышленникуизто естьиспользовать“F&E”Заказ。

- Панель администратора Лок Бит

LockBitшантажироватьпрограммное Программное обеспечение оснащено внутренней панелью управления, через которую филиалы оператора LockBit могут управлять учетными записями жертв и партнеров, а также создавать новые программы-вымогатели. версию программного обеспечения, генерировать дешифратор после уплаты требуемого выкупа и т. д.

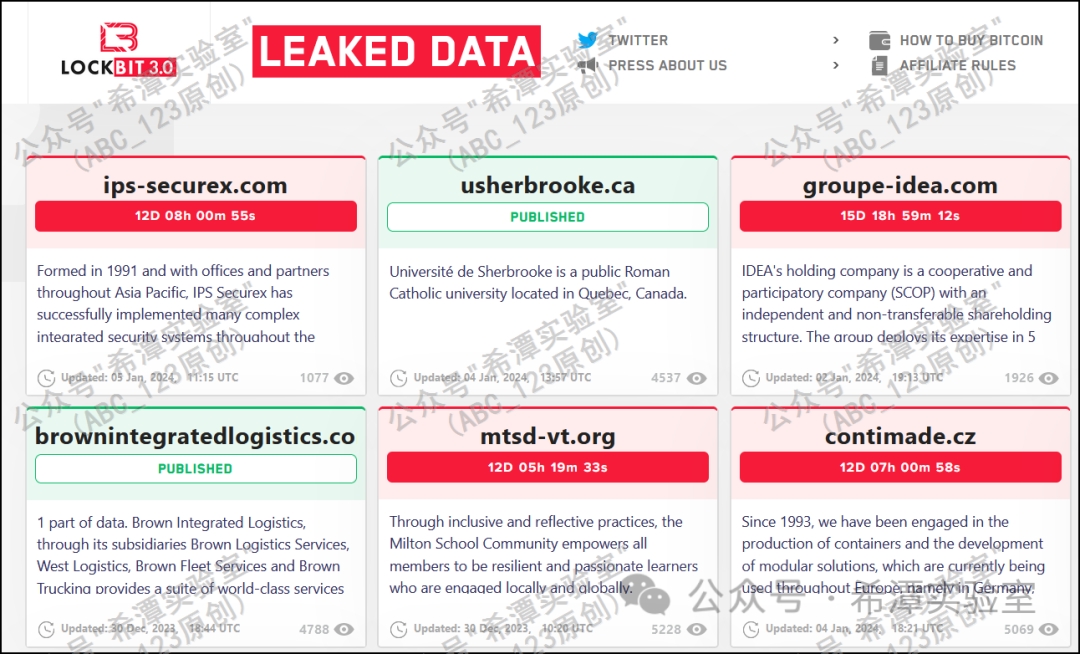

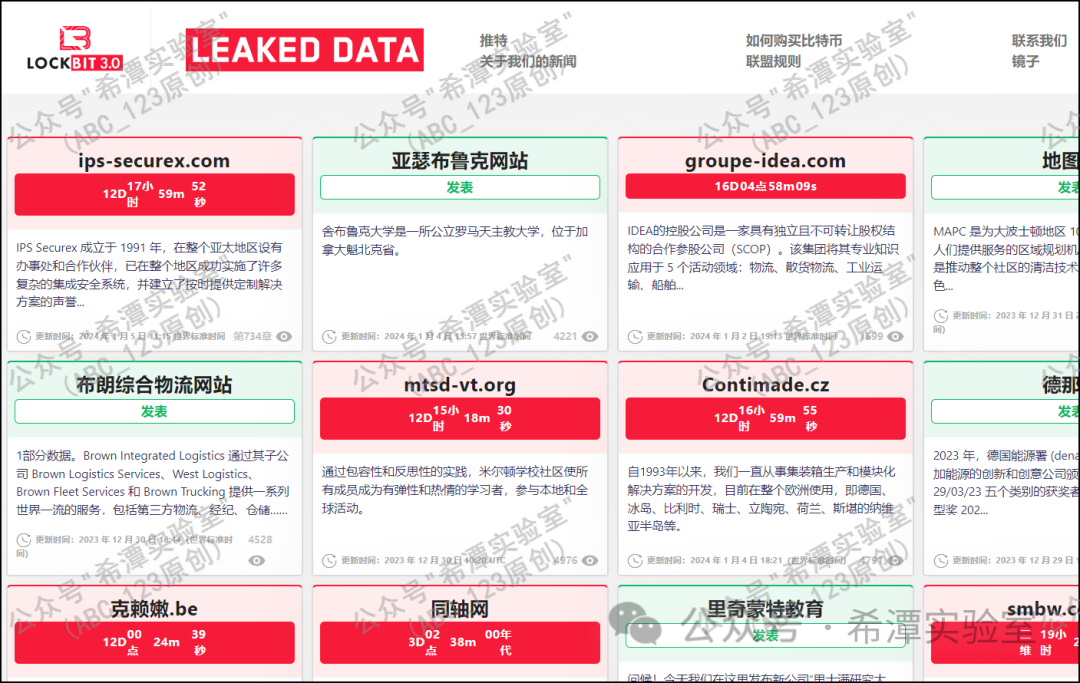

- Официальный блог LockBit

На изображении ниже представлен снимок экрана даркнет-блога LockBit. В блоге опубликован неполный список жертв. Список охватывает различные организации по всему миру, подвергшиеся атаке программы-вымогателя LockBit. Помимо требования оплаты за восстановление данных, операторы LockBit также предупреждают, что конфиденциальные данные будут раскрыты общественности, если выкуп не будет выплачен в кратчайшие сроки.

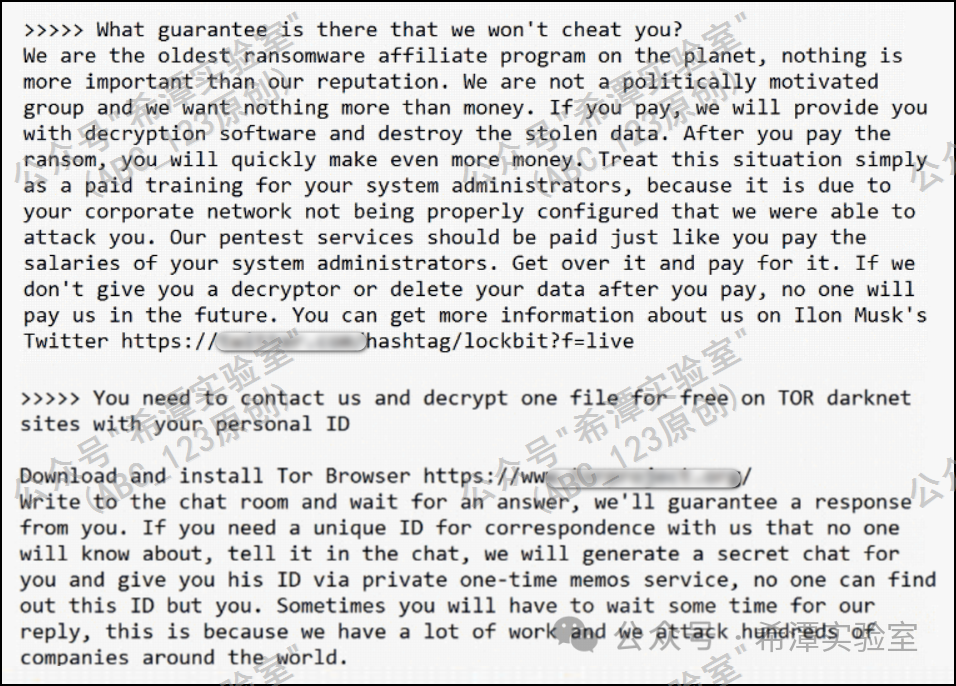

в соответствии с Программа-вымогатель Вводный документ LockBit, установите браузер Onion Tor и посетите адрес даркнета, чтобы увидеть официальный блог LockBit в даркнете. Как только жертва заражается программой-вымогателем LockBit и получает большой объем данных, информация о жертве и переговоры о выкупе. О ситуации будет объявлено на официальном сайте. блог LockBitвыше,Жертве необходимо нажать на соответствующую ссылку, чтобы договориться о выкупе с оператором LockBit.,Если в результате переговоров не удастся прийти к соглашению, оператор LockBit опубликует адрес загрузки своих данных после указанной даты.。

В блоге отображается ряд подробностей о жертве, включая оставшееся время для выплаты выкупа, название организации-жертвы, общий размер украденных данных, срок действия данных жертвы, подлежащих раскрытию, конкретный метод выплата выкупа и украденный образец. Чтобы проверить подлинность, жертвы могут обратиться к оператору LockBit, чтобы он бесплатно расшифровал файл на этом сайте Tor. По сравнению с традиционными зашифрованными программами-вымогателями этот метод работы усиливает у жертвы чувство безотлагательности и усиливает психологическое давление на жертву, демонстрируя серьезные последствия, если выкуп не будет уплачен, тем самым побуждая жертву заплатить выкуп.

Если угроза вымогательства LockBitшифрование была распространена в частном порядке,Тогда имена этих жертв не появятся в блоге Lockbit.,Так что список жертв в этом блоге не полный,Например, название крупного банка на конец 2023 года.,Его нет в этом блоге.

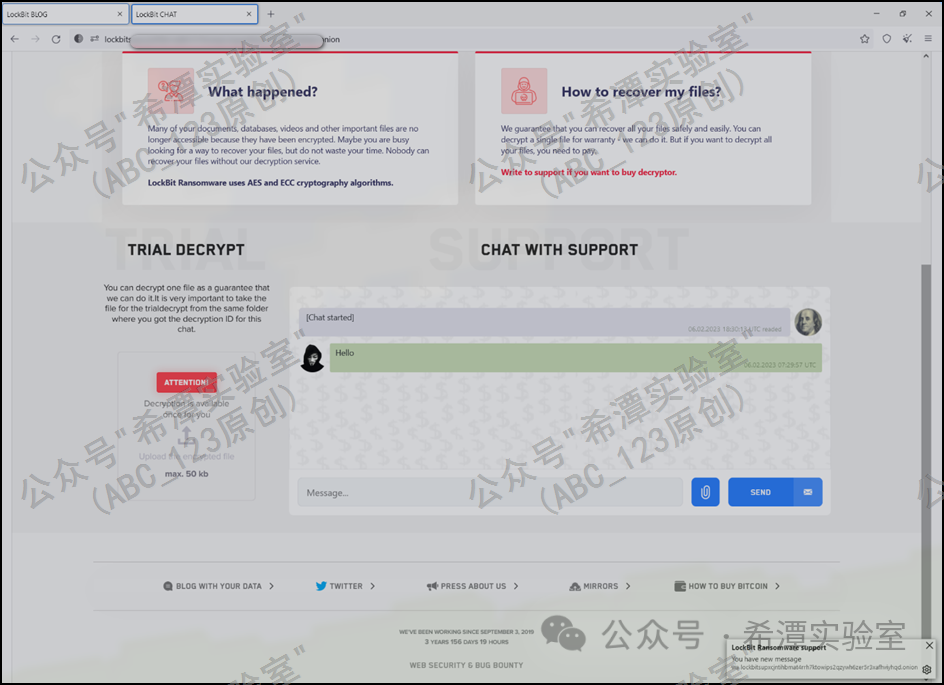

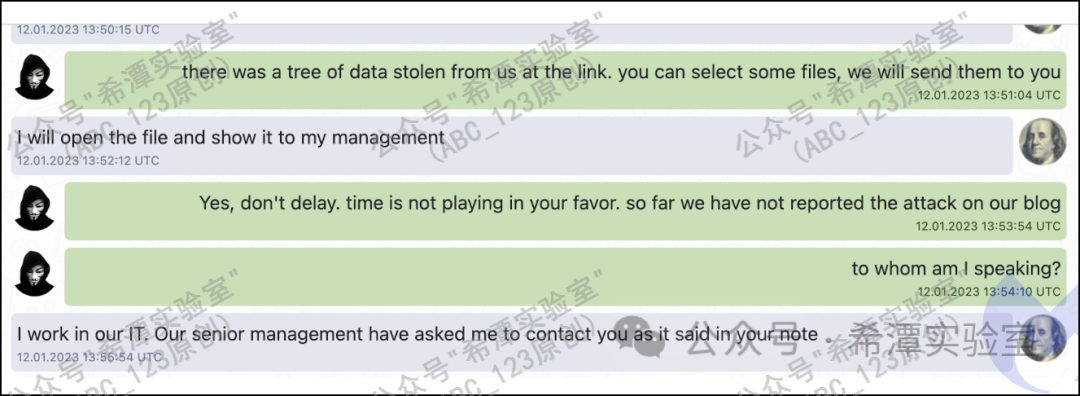

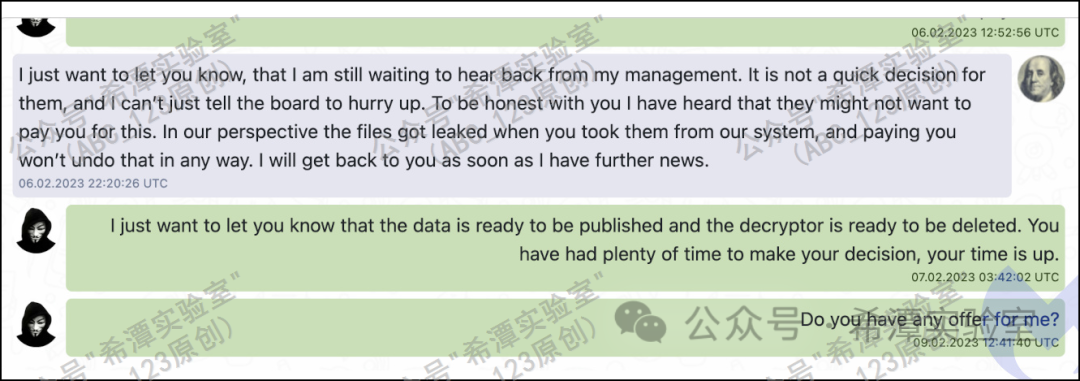

- Записи переговоров LockBit с жертвами

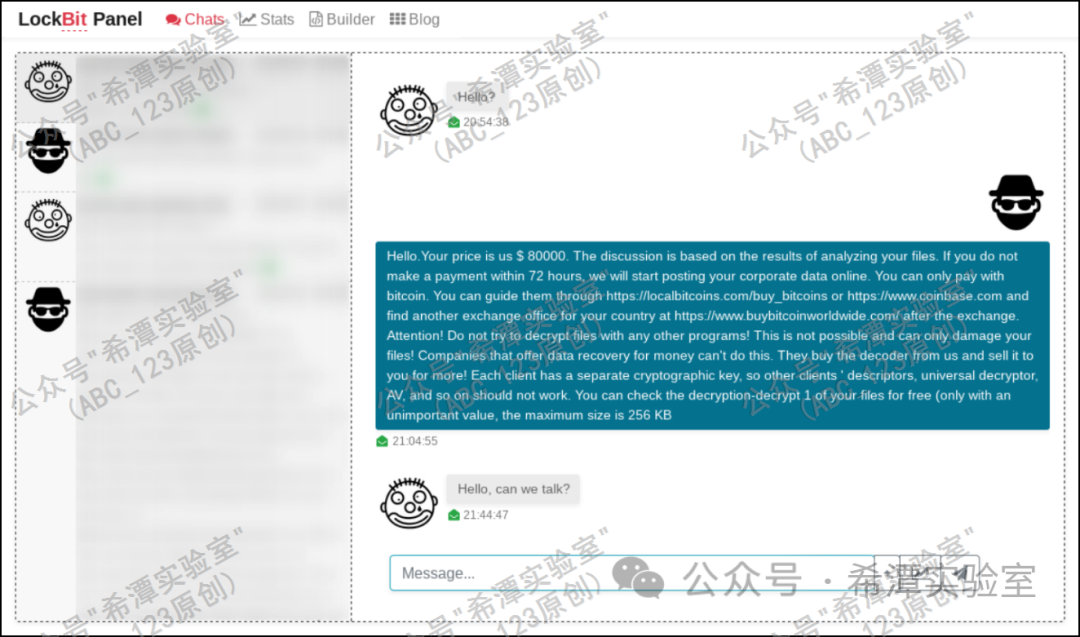

Платформа LockBit RaaS, которая ориентирована на обработку платежей выкупа и разработку новых функций, позволяет любому партнеру зарегистрировать учетную запись и создать свою собственную версию программы-вымогателя LockBit. программного обеспечения, а связанные с ним злоумышленники могут решать, как доставлять и распространять настроенную программу-вымогатель. обеспечение. На странице жертвы отображается окно чата «Поддержка», которое позволяет напрямую общаться с злоумышленником, программой-вымогателем. Операторы программного обеспечения часто используют это для переговоров с жертвами и оказания дополнительного давления.

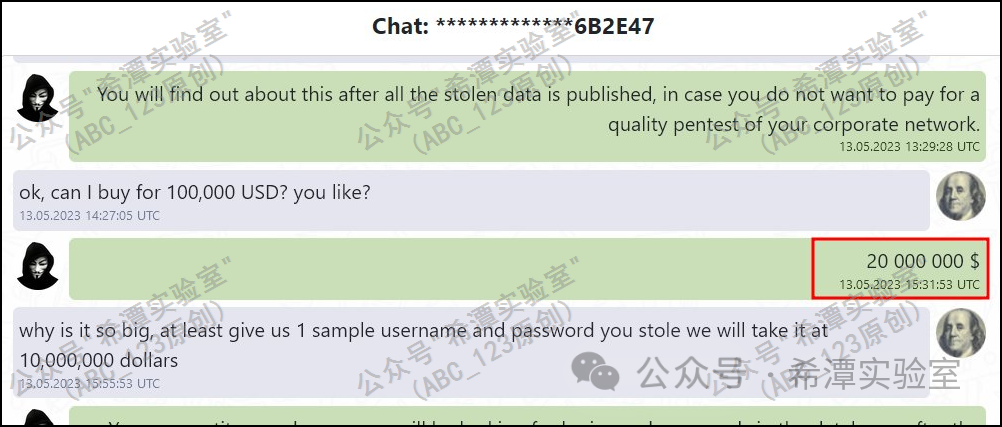

Банда вымогателей LockBit также опубликовала чаты, связанные с переговорами с BSI Bank.,Операторы LockBit требуют выкуп в размере 20 миллионов долларов. Но в итоге стороны не пришли к соглашению,LockBit наконец-то раскрыл данные клиента BSI Bank в даркнете,включить адресданные、Имя、Информация о файле、банковский баланс、Сделано транзакций、Финансовые и юридические документы и т.д.

Вот что LockBit требует от Royal Mail в качестве выкупа в размере 80 миллионов долларов.

Окончательные переговоры не увенчались успехом, поскольку совет директоров Royal Mail не хотел платить за это, поскольку, по их мнению, когда LockBit получила эти конфиденциальные файлы или данные из их системы, эти файлы были утекли, и оплаты LockBit было недостаточно. действие.

4 Возможности/TTP

Инфекционность:Программа-вымогатель LockBit может заражать системы Windows, Linux, VMware vSphere и виртуальной среды ESXI, новая версия расширяет сферу влияния на различные архитектуры: Apple, Linux, FreeBSD. Программа-вымогатель LockBit выполнит проверки перед первоначальной операцией, чтобы получить язык пользовательского интерфейса системы по умолчанию () и получить язык пользовательского интерфейса по умолчанию. UILanguage(),Избегайте запуска на компьютерных системах CIS или компьютерах с установленными общими языками CIS.,В число этих стран СНГ входят: Беларусь, Грузия, Казахстан, Кыргызстан, Россия, Узбекистан и Украина. Этот шаг может быть сделан для того, чтобы избежать некоторой юридической ответственности.,Из этого делается вывод, чтошифрованиешантажироватьорганизоватьиз Члены могут быть связаны с Россиясвязанный。

Тройной шантаж:LockBitизшантажировать Путьмного Тяжелыйиз,называетсядвойной шантажили естьтройной шантаж,Они похищают конфиденциальную информацию жертвы с помощью трояна удаленного управления StealBit.,Затем шифрование важных файлов компьютера жертвы.,и публиковать информацию об угрозах в даркнет-блоге LockBit.,Заставить жертв заплатить выкуп, опубликовав конфиденциальную информацию компании.,Заставлять жертв платить выкуп,Этодвойной шантаж。кроме,Новая версия операторов Lockbit будет запускать DDoS-атаки на инфраструктуру и сайты жертв,Это называетсятройной шантаж。

DDoS-атака:2022Год8лунаделиться,LockBit объявляет о запуске «шифрования, украсть» секреты、DDOS”тройной стратегия шантаж, которая также предназначена для охранных предприятий Entrust случай мести. В этом инциденте Entrust использовала DDoS для атаки на действующий веб-сайт LockBit, пытаясь предотвратить утечку конфиденциальных данных LockBit, что побудило LockBit RaaSобъявили, что добавят третьегошантажировать Стратегия,и наняли персонал для DDoS,Чтобы максимизировать воздействие на целевые жертвы,Это означает парализацию бизнеса жертвы без уплаты выкупа.。

HTTPS-запрос, отправленный злоумышленником DDoS, также включает в строку пользовательского агента соответствующие инструкции, запрашивающие удаление данных Entrust. Позже LockBit отреагировал, раскрыв торрент-файл с именем entrust.com, который содержал файл размером 343 ГБ. Вскоре после этого LockBit вернулась к работе и увеличила количество зеркальных серверов для защиты от DDos-атак.

Награда за ошибку:Майкрософтиз Исследователи безопасности обнаружилиLockBit2.0Дасуществовать Расшифроватьbugиз,Расшифровка по-прежнему возможна без уплаты выкупа,Поэтому оператор LockBit быстро выпустил LockBit3.0, чтобы исправить вышеуказанную ошибку.,Потом запустил баунти-программу лазейки.,Поощряйте исследователей находить ошибки,можно получить1000приезжать100миллион долларовизлазейкибонус。2022 Год ОператорLockBit однажды предложил вознаграждение в размере 50 000 долларов человеку, сообщившему об ошибке в программном обеспечении, шифрующем программу-вымогатель.。

Способ оплаты:включатьMonero、БиткойниZcashждать。и Биткойндругой,Монеты Zcash более скрытны, и их сложнее отследить.

Сфера влияния:существовать2022Год,LockBitсуществоватьWindowsЗанято на платформешантажироватьпрограммное На программное обеспечение приходится треть атак, при этом большинство атак происходит в будние дни, что составляет примерно 78% от общего числа, а 22% происходит в выходные дни. Согласно анализу утечки данных веб-сайта и зарубежным отчетам, LockBit стал самым влиятельным оператором RaaS-шифрования вымогателей в течение пяти лет подряд, начиная с версии 2.0. На версию 2.0 приходится 46% всех нарушений программы-вымогателя «Годшифрование 2022», опубликованных на сайте утечки. Кроме того, Локбит 2.0 Сайт утечки RaaS сообщил о самом большом количестве жертв — более 850.

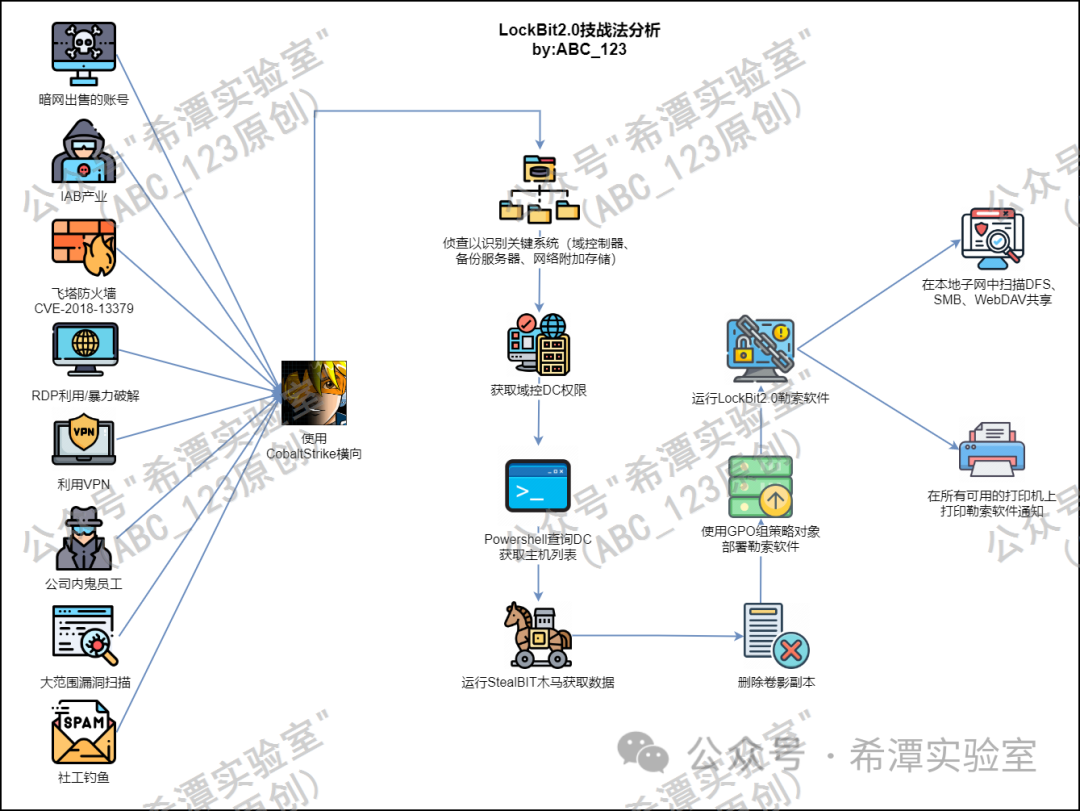

Часть 4. Технический и тактический анализ LockBit2.0

Поскольку группа шифровальщиков LockBit принимает операционную модель RaaS,По оценкам, существуют сотни филиалов.,Методы атаки каждого филиала различаются. поэтому,Захвачено различными агентствами по исследованию безопасности.приезжатьизLockBitшантажироватьпрограммное Softwareattack, в стратегиях, методах и процедурах атак (TTP) Аспекты существуютсуществоватьсущественная разница。Эта разница TTP создает серьезные проблемы для организаций, работающих над поддержанием сетевой безопасности и защитой от угроз программ-вымогателей.。

Ссылаясь на предыдущие зарубежные отчеты, ABC_123 нарисовал следующую техническую и тактическую диаграмму, которая также показывает, на каких областях следует сосредоточить внимание защитникам для защиты от вируса-вымогателя LockBit.

Операторы и филиалы LockBit найдут способы получить первоначальные права доступа жертвы и использовать их для доставки зашифрованных программ-вымогателей. Методы атаки можно условно разделить на следующие методы:

1 Расширенное сканирование уязвимостей。использоватьNdayлазейки、1dayлазейки、0dayлазейкисуществовать Пакетное сканирование при сопоставлении активов,Это часто называют забрасыванием широкой сети.

2 сотрудника-призрака в компании。Подкуп деньгами Сотрудники-призраки в компании,LockBit используется для предоставления внутреннему персоналу важного доступа к предприятию.,Инсайдерам, которые нажимали на электронные письма с требованием выкупа или вручную запускали вирусные программы, платили миллионы долларов.

3 новые однодневные уязвимости。нравиться Брандмауэр ФортинетCVE-2018-13379лазейки,Citrix Уязвимость сетевого устройства NetScaler, VMware уязвимость log4j2, уязвимость выполнения кода F5 и т. д.

4 пароля к учетным записям, продаваемые в даркнете。включатьVPN、RDP、Пароль от корпоративной электронной почты.

5 Разрешение на продажу недвижимости IAB。LockBitорганизовать会отIABрука нападающегосередина Приобретите соответствующие разрешения。

6 учетных данных пароля RDP。Покупайте под землей илиRDPПолучить методом грубой силы

7. Использование VPN。проходитьVPNлазейкиилиVPNслабый пароль。

8 Социальный работник на рыбалке。существоватьпочтаизприложениесередина捆绑назад门,Существуют также бэкдоры обработки макросов для Office.

Резюме части 5

1. для различныхшифрованиешантажироватьорганизовать,Нестабильность преступных организаций и внутренняя политика представляют собой постоянный риск.,Достаточно одного недовольного члена, чтобы уничтожить целую организацию, занимающуюся шифрованием программ-вымогателей.,Конти является примером,LockBit также столкнулся с подобными проблемами.

2. Продолжение. Дальнейший анализ техник и тактик LockBit будет проведен в следующей статье ABC_123, так что следите за обновлениями.。

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами