Физическая неклонируемая функция PUF

Физическая неклонируемая функция, также известная как физическая неклонируемая функция, физическая неклонируемая функция, физическая неклонируемая функция или сокращенно PUF, представляет собой аппаратную технологию безопасности, которая использует естественную производственную среду для создания уникального идентификационного кода, который можно использовать для предотвращения подделке полупроводников и краже прав интеллектуальной собственности, по сравнению с традиционными методами нет необходимости хранить закрытый ключ в аппаратном обеспечении, что исключает риск потери ключа и значительно повышает уровень безопасности. Сегодня физическая часть чипа не может воспроизводить функциональность и широко используется в соответствии с высокими стандартами безопасности и шифрования. ——Википедия

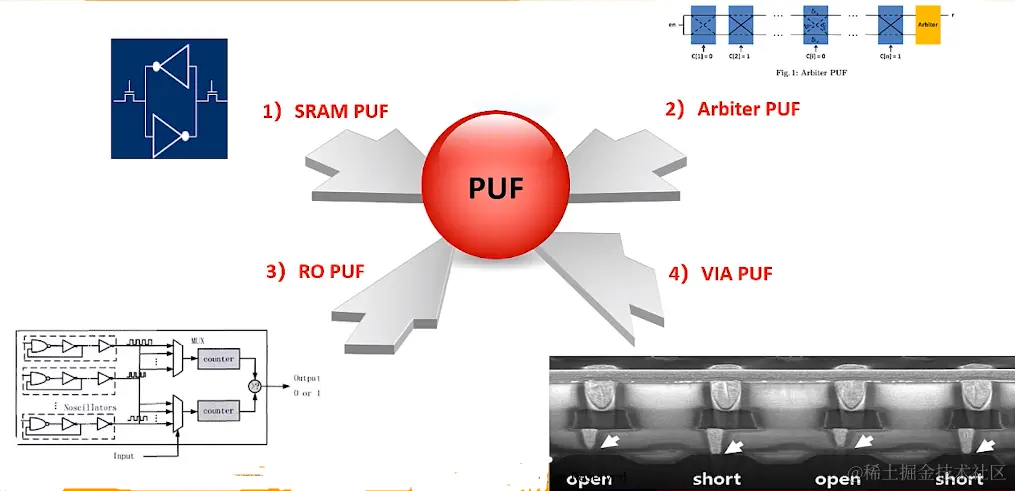

Виды ППУ

- SRAM PUF (статическая PUF оперативной памяти):SRAM PUF Он использует преимущества небольших случайных различий внутри ячейки SRAM, что приводит к различному состоянию смещения ячейки SRAM при каждом включении питания. Это непредсказуемое предвзятое состояние можно использовать для генерации уникального идентификатора или ключа для устройства.

- Арбитраж ППУ:Арбитраж ППУ На основе задержек распространения сигналов в цепях. Из-за небольших различий в производственном процессе сигналы в одной и той же схеме могут оказаться в разное время, создавая уникальные сигнатуры.

- RO PUF (Кольцевой генератор PUF):RO PUF Схема кольцевого генератора используется там, где частота обусловлена небольшими производственными различиями. Эти различия приводят к разной частоте кольцевого генератора на каждом чипе, что можно использовать для генерации уникальной идентификации.

- VIA PUF:VIA PUF Используйте чип через отверстие VIA (сквозное отверстие) в соответствии с правилами производства и особенностями. По правилам проектирования изготавливаются ВИА разных размеров, а ППУ извлекается в соответствии с технологическими различиями.

Все эти различные типы PUF имеют свои собственные области применения и преимущества, но их объединяет то, что все они полагаются на небольшие различия в аппаратном обеспечении для создания уникальности. Эти технологии играют ключевую роль в безопасности Интернета вещей, аутентификации устройств и криптографии.

Характеристики ППУ

Физически неклонируемые функции (PUF) имеют несколько ключевых особенностей:

- непредсказуемость:PUF Такое поведение вызвано небольшими физическими различиями, которые невозможно предсказать или смоделировать заранее. Таким образом, ценность PUF не может быть выведена путем расчета или анализа, что затрудняет взлом злоумышленникам.

- уникальность:каждыйPUFуникалениз,Даже если они с одной производственной линии, чипы разные. Эта уникальность делает PUF идеальным для генерации уникальных идентификаторов устройств или ключей.,Способствует аутентификации устройства и шифрованию данных.

- Хранение не требуется:PUFиз Стоимость без доп.хранилищесуществоватьчипна или снаружихранилищев устройстве。Они могут быть в режиме реального времениотчипизаппаратное Структура схемы обеспечения является выделенной, поэтому нет необходимости в независимых устройствах хранения, что снижает аппаратное обеспечение. сложность и стоимость обеспечения.

- Антиклонируемость:потому чтоPUFзначение определяетсячипвнутреннийизфизикахарактеристика Конечноиз,Его нельзя просто скопировать или клонировать. Это крайне затрудняет несанкционированное копирование значений PUF.,Расширенное устройство и безопасность данных.

- Устойчивость к несанкционированному вмешательству:PUFЦенности часто трудно найтии Исправлять。Даже если злоумышленник имеет доступ кчип,Также сложно манипулировать значением PUF.,потому что они сделаны изаппаратное обеспечениехарактеристика производит из хранилища вместо хранилища в изменяемом изхранилище.

Эти характеристики позволяют технологии PUF широко использоваться в области информационной безопасности, играя важную роль в устройствах Интернета вещей, электронной аутентификации личности, аппаратных модулях безопасности (HSM), зашифрованных коммуникациях и цифровых подписях и т. д., обеспечивая безопасность и надежность. критическая поддержка.

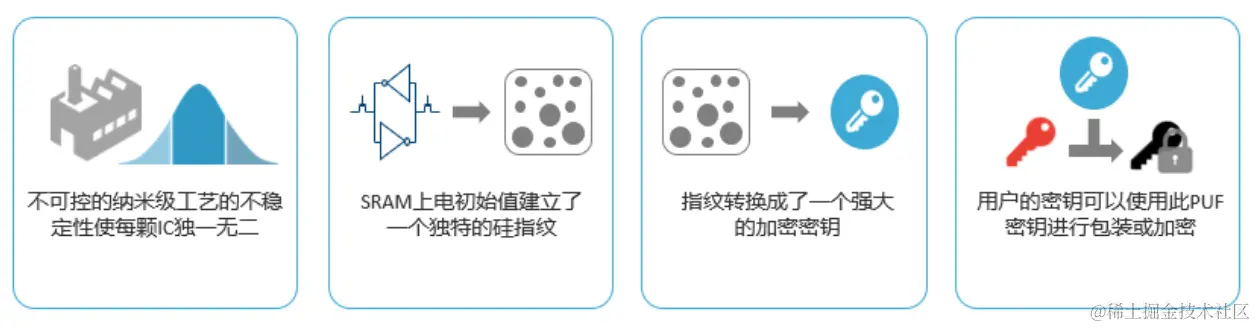

PUF на базе SRAM

Из-за различий в субмикронных производственных процессах физические свойства каждого транзистора в интегральной схеме (ИС) незначительно различаются.。Эти различия включают, помимо прочего, транзисторы.изпороговое напряжениеи Коэффициент усиления и другие электроныхарактеристика,Небольшой, но измеримый. Однако,Именно потому, что эти технологические изменения трудно полностью контролировать в ходе производственного процесса.,Поэтому определенные свойства физического устройства невозможно скопировать или клонировать.

Каждый раз, когда на ячейку SRAM подается питание, каждая ячейка SRAM отображает свое собственное уникальное состояние смещения, логический «0» или «1» из-за небольших различий в пороговом напряжении. На это смещенное состояние не влияют соседние ячейки, и оно не зависит от местоположения на чипе или пластине.

Таким образом, каждая область SRAM генерирует уникальное случайное распределение нулей и единиц. Это распределение можно рассматривать как отпечаток SRAM, поскольку оно уникально для каждого SRAM и, следовательно, для каждого чипа. Это делает его одним из применений физической неклонируемой функции (PUF).

Ключи, полученные из PUF на основе SRAM, не нужно «хранить на чипе», а вместо этого извлекаются из чипа в режиме реального времени по мере необходимости. Это означает, что эти ключи будут существовать внутри чипа только временно, что значительно повысит безопасность системы. Когда SRAM не питается, ключ вообще отсутствует на чипе, что еще больше повышает безопасность всего решения. Этот механизм обеспечивает высоконадежную защиту данных и аутентификацию устройства.

Глубокие субмикронные изменения процесса действительно фиксируются в ходе производственного процесса, а это означает, что смещение начального значения при включении питания ячеек SRAM является долгосрочным и относительно стабильным. Однако даже при одном и том же процессе все еще существует определенная степень неопределенности и шума.

Этот шум возникает из-за того, что пороговое напряжение некоторых ячеек SRAM очень близко к точке равновесия, поэтому их начальное состояние при включении питания может проявлять нестабильность, выглядеть случайным и не иметь явного смещения. Эта ситуация приводит к тому, что исходное состояние чипа немного меняется при каждом включении. Эта часть различия называется шумом. На точный уровень этого шума могут влиять температура, изменения напряжения и условия эксплуатации.

Несмотря на шум, общие характеристики SRAM PUF достаточно уникальны и непредсказуемы, поэтому их можно использовать для генерации уникального идентификатора или ключа для устройства. Этот шум обычно учитывается и контролируется, чтобы гарантировать, что производительность PUF находится в допустимых пределах, сохраняя при этом адекватную безопасность и надежность.

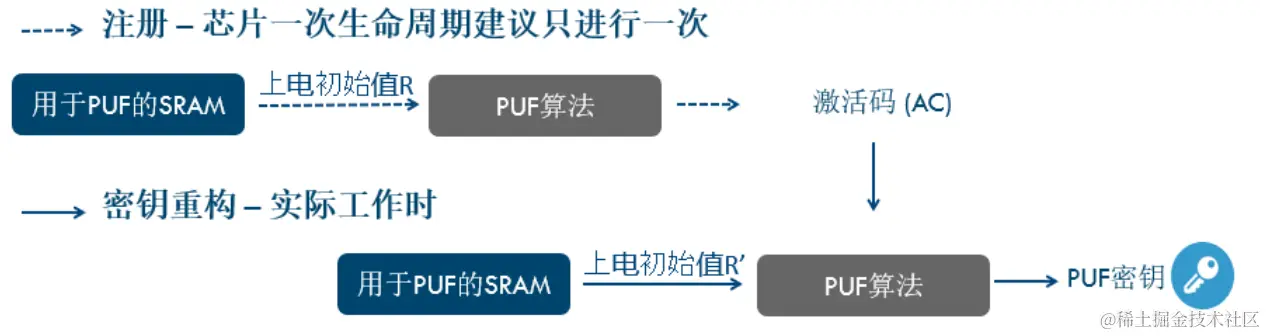

Извлечение ключа

Извлечение ключение обычно делится на два ключевых этапа: Этап регистрации системыи Ключевой этап реконструкции. Эти два этапа работают вместе, чтобы обеспечить правильную генерацию и реконструкцию ключей.

Этап регистрации системыЭто разовый процесс,Цель состоит в том, чтобы сопоставить PUF (Физическую неклонируемую функцию) с ответами на коды исправления ошибок из кодовых слов. на этом этапе,Информация о сопоставлении содержится в коде активации (АК) или вспомогательных данных. Код активации создан таким образом, чтобы гарантировать отсутствие утечки информации о ключе. AC обычно следует использовать в алгоритме PUF, который может получить доступ к хранилищам.,Но также возможно хранение вне чипа,Потому что он сам по себе не содержит конфиденциальной информации. Стоит отметить, что,Любые изменения в ACиз,Будь то в злонамеренных целях или по другим причинам,помешает успешному восстановлению ключа. Каждый AC действителен только для его создания.

Ключевой этап реконструкциидасуществовать Каждый раз, когда устройство запускает протокол аутентификации и требуетPUFключизпроцесс。существоватьэтот этап,Измерение PUF будет измерено повторно.,Включает ответ PUF с шумом,И извлеките бесшумный ключ изPUF из ответа AC-new изPUF. Этот процесс динамичен,Выполняется каждый раз, когда устройству требуется ключ,Обеспечить в реальном времени выполнение ключевой изопасности. Этот процесс иногда называют ключевой реконструкцией.

Следует отметить, что R представляет собой начальный ответ PUF во время фазы регистрации, тогда как R' представляет собой ответ PUF во время фазы реконструкции с шумом. Этот двухэтапный подход помогает поддерживать безопасность и надежность ключей, одновременно снижая риск потенциальных атак.

Применение SRAM PUF

- Создать ключ приложения, сгенерировать ключ

- Безопасностьключхранилище

- познание

- Борьба с подделками

- аппаратное обеспечение - Привязка программного обеспечения

- защита цепочки поставок

Ссылки

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами