Эта статья поможет вам проанализировать различия между двумя режимами технологии NAT!

фон

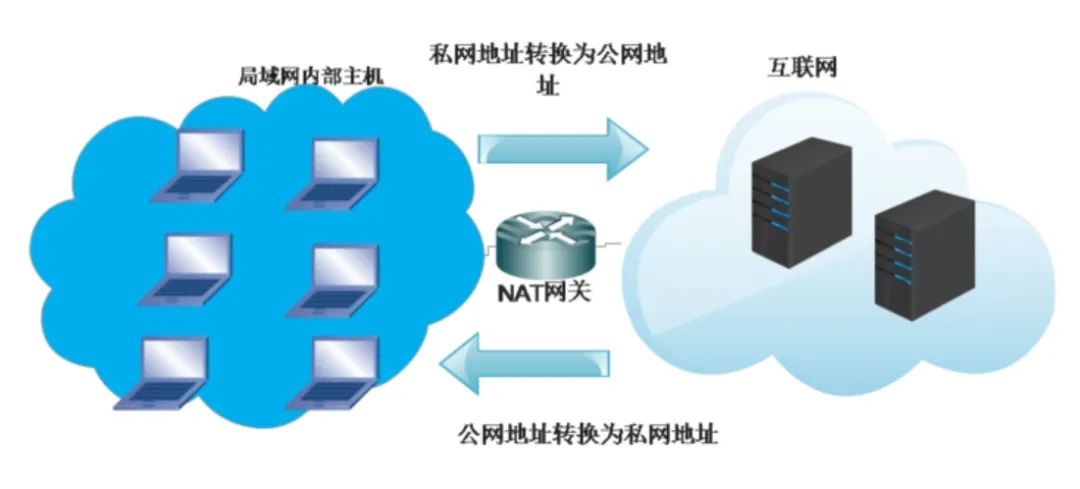

Обобщите результаты NAT (трансляции сетевых адресов) в одном предложении.,Проще говоря, фон вызван главным образом ограниченностью ресурсов IPv4-адресов и быстрым ростом количества пользователей Интернета.,Проблема, приводящая к нехватке публичных IP-адресов, становится все более заметной.

эффект

в текущей сетевой среде,Широко используются технологии трансляции адреса источника (SNAT) и трансляции адреса назначения (DNAT).,И играет ключевой эффект.

Основная функция технологии SNAT — преобразование исходного IP-адреса в соединении, инициированном внутренней сетью (частной сетью), в IP-адрес, который можно маршрутизировать во внешней сети (публичной сети). Этот механизм позволяет внутренним устройствам или службам взаимодействовать с внешним миром, обеспечивая беспрепятственный доступ к внешним ресурсам. Таким образом, несколько внутренних устройств могут совместно использовать общедоступный IP-адрес, что эффективно снижает потребность в общедоступных IP-адресах и повышает гибкость и эффективность использования адресов.

DNAT реализует функцию, противоположную SNAT. Он отвечает за преобразование IP-адреса назначения в потоке данных из внешней сети в определенный IP-адрес во внутренней сети. Это позволяет внешним пользователям или службам получать доступ к определенным службам или ресурсам во внутренней сети, например, к веб-серверу или почтовому серверу, расположенному во внутренней сети. С помощью DNAT сетевые администраторы могут обеспечить детальный контроль доступа для внешних посетителей, гарантируя при этом, что структура внутренней сети не будет напрямую видна извне, тем самым повышая безопасность сети.

Совместное использование SNAT и DNAT не только решает проблему нехватки глобальных IPv4-адресов, но и значительно повышает общую безопасность сети, скрывая истинную структуру внутренней сети и ограничивая несанкционированный внешний доступ. Этот механизм обеспечивает гибкое и эффективное решение трансляции адресов для современных сетевых сред и является неотъемлемой частью современной сетевой архитектуры.

Принцип трансляции адресов-NAT

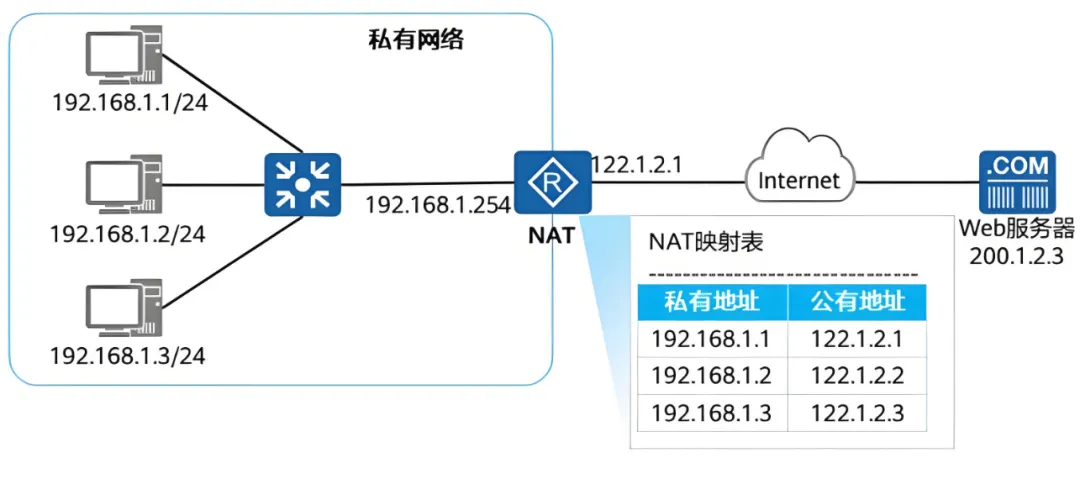

NAT — это технология, которая сопоставляет внутренние сетевые адреса с общедоступными IP-адресами. Благодаря NAT несколько частных IP-адресов могут совместно использовать общедоступный IP-адрес, что позволяет устройствам в частной сети взаимодействовать с внешними сетями (обычно с Интернетом), не требуя, чтобы каждое устройство имело уникальный общедоступный IP-адрес.

Подробное объяснение технологии NAT с переводом адресов

1. Трансляция исходного адреса – SNAT

1) Рабочий процесс преобразования исходного адреса (SNAT)

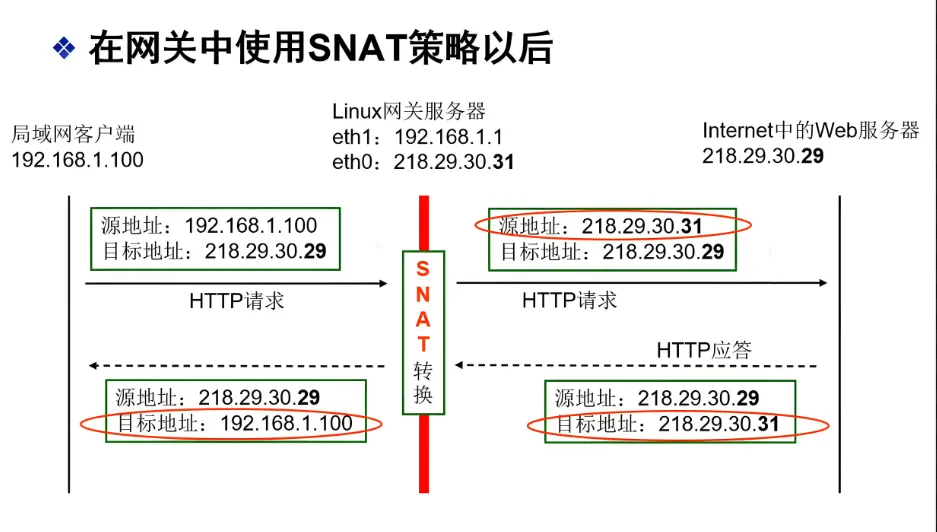

Трансляция исходного сетевого адреса (SNAT) — это технология, используемая в средах IP-сетей. Она в основном используется для изменения исходного IP-адреса пакетов данных, чтобы позволить частным сетям получать доступ к общедоступным сетям.

Например, в конкретных сетевых приложениях, если хост внутри компании хочет получить доступ к сервисам в Интернете, процесс можно подробно описать следующим образом: внутренний хост отправляет пакет запроса, а его исходный IP-адрес является внутренним адресом. При прохождении через шлюз пакет данных шлюзового устройства подвергается обработке SNAT, меняет адрес источника на общедоступный маршрутизируемый адрес, а затем отправляет его в Интернет.

Трансляция исходного адреса пакетов данных используется не только для одного фиксированного IP-адреса, но также может быть реализована с использованием динамических IP-адресов или пулов IP-адресов. В этом случае несколько внутренних хостов могут совместно использовать общедоступный IP-адрес через SNAT и различать их по номерам портов, тем самым экономя общедоступные IP-ресурсы.

Таким образом, рабочий процесс SNAT в основном включает в себя: настройку сетевой среды и параметров, включение функции переадресации IP, настройку политики SNAT, реализацию трансляции адресов и реагирование на ответы из внешней сети. Благодаря этим шагам SNAT может эффективно поддерживать хосты внутренней сети в доступе к внешним сетям, сохраняя при этом IP-ресурсы общедоступной сети и улучшая сетевую безопасность и управляемость.

2) Применение в сценариях трансляции адресов источника (SNAT).

Трансляция исходных сетевых адресов (SNAT) играет важную роль во многих сценариях.,В основном включает в себя обмен IP-адресом для доступа в Интернет. сетевой безопасности、Балансировка нагрузки и контроль доступа и т. д.

Благодаря представлению этих сценариев применения можно более полно понять практичность и важность SNAT. Короче говоря, технология преобразования исходных сетевых адресов (SNAT) обеспечивает важные сетевые функции в различных сценариях. Она не только экономит IP-ресурсы общедоступной сети, но также повышает безопасность сети и обеспечивает эффективный контроль сетевого трафика и балансировку нагрузки. В реальных приложениях соответствующий метод настройки можно выбрать в соответствии с конкретными требованиями сети для оптимизации производительности и безопасности сети. Пользователи, которым необходимо глубже понять, как работает SNAT, могут обратиться к подробным примерам использования и настройки команды iptables.

3)SNATиз Преимуществаиограничение

SNAT (преобразование адресов исходной сети) имеет как значительные преимущества, так и определенное количество ограничений. Вот подробный анализ этих преимуществ и ограничений:

Преимущества

1. Сохраните общедоступные IP-адреса:

С помощью SNAT несколько частных IP-адресов могут быть сопоставлены с одним общедоступным IP-адресом, что позволяет нескольким устройствам использовать общедоступный IP-адрес для доступа в Интернет. Это особенно важно, когда ресурсы IPv4-адресов ограничены и могут эффективно экономить IP-ресурсы.

В домашних сетях и сетях малого бизнеса обычно имеется только один общедоступный IP-адрес, но для доступа к Интернету требуется несколько устройств. Технология SNAT позволяет этим устройствам совместно использовать общедоступный IP-адрес для связи.

2. Повышение безопасности сети:

SNAT может скрыть истинную структуру внутренней сети, так что внешние сети не могут напрямую видеть или получать доступ к внутренним сетевым устройствам, что снижает риск внешних атак. Этот механизм «сокрытия» является важной частью стратегии сетевой безопасности предприятия.

SNAT повышает сложность атак злоумышленников на сеть за счет динамического выделения IP-адресов и портов, тем самым улучшая сетевую безопасность и защиту конфиденциальности.

3. Поддержка балансировки нагрузки:

SNAT может обеспечить балансировку нагрузки за счет преобразования различных исходных IP-адресов и портов, распределения трафика на несколько серверов и повышения производительности и надежности сети. Это особенно важно в сетевых средах с высоким трафиком, таких как центры обработки данных и платформы облачных вычислений.

В сценарии балансировки нагрузки SNAT может заменить исходный IP-адрес сервера интрасети на IP-адрес устройства балансировки нагрузки, тем самым защищая безопасность сервера интрасети.

4. Упростите настройку сети:

Использование SNAT может обеспечить большую гибкость при планировании адресов и упростить проектирование и настройку внутренних сетей. Сетевым администраторам не нужно настраивать уникальный общедоступный IP-адрес для каждого устройства, им нужно только управлять правилами SNAT.

SNAT обеспечивает динамическое распределение адресов, обеспечивает высокую степень масштабируемости и гибкости и может гибко реагировать на расширение и изменения сети.

5. Обеспечить контроль доступа:

С помощью SNAT можно обеспечить точный контроль пакетов данных, например, ограничить доступ хостов в определенном диапазоне IP-адресов к внешним сетям или перенаправить трафик хостов в определенном диапазоне IP-адресов к различным сетевым выходам по мере необходимости. Этот контроль может помочь реализовать сложные политики безопасности и управления трафиком.

SNAT также поддерживает преобразование адресов на основе портов, что позволяет еще больше усовершенствовать контроль и управление трафиком.

ограничение

1. Ограничения внешнего доступа:

Поскольку все внутренние устройства имеют один и тот же общедоступный IP-адрес, узлы внешней сети не могут напрямую получить доступ к какому-либо конкретному устройству во внутренней сети. Это может вызвать неудобства в определенных сценариях, требующих внешнего взаимодействия.

Для запросов, инициированных из внешней сети, SNAT требует дополнительной настройки для корректной пересылки запроса на конкретное устройство во внутренней сети, что увеличивает сложность проектирования сети.

2. Влияет на некоторые сервисы:

Политики и службы безопасности на основе IP-адресов, такие как черные списки IP-адресов и службы геолокации, могут работать некорректно. Это связано с тем, что весь внутренний трафик использует один и тот же общедоступный IP-адрес, и конкретный источник невозможно различить.

Некоторые приложения могут использовать для работы определенные исходные IP-адреса, а использование SNAT может привести к ненормальному поведению приложения или сбою аутентификации.

3. Ограничения симметрии:

SNAT необходимо учитывать симметрию при настройке правил трансляции, то есть IP-адрес и номер порта после трансляции для запросов от одного и того же внутреннего хоста должны быть согласованными. Это увеличит сложность настройки и управления в сценариях с несколькими сеансами и высоким уровнем параллелизма.

В некоторых сложных сетевых средах при сохранении симметрии необходимо учитывать другие факторы (такие как исчерпание портов, совместимость протоколов и т. д.), что может оказать определенное влияние на производительность сети.

4. Сложность конфигурации:

Хотя SNAT может упростить некоторые конфигурации сети, в сложных сетевых средах правильная настройка правил SNAT требует глубокого понимания сетевой архитектуры, а также детального планирования и отладки. Это может стать проблемой для новичков и неспециалистов.

Неправильная конфигурация SNAT может привести к ошибкам маршрутизации, потере пакетов или снижению производительности, поэтому действовать нужно с осторожностью.

5.Техническая зависимость:

Технология SNAT в основном используется в сетях IPv4, а ее применение в сетях IPv6 относительно ограничено. Поскольку IPv6 постепенно становится все более популярным, сценарии применения SNAT могут уменьшиться.

Для реализации технологии SNAT используются определенные сетевые устройства (такие как маршрутизаторы и межсетевые экраны), а обновление и обслуживание этих устройств требует определенных затрат и технической поддержки.

Суммируя,SNAT — широко используемая сетевая технология.,Он имеет значительные преимущества в экономии ресурсов IP-адресов общедоступной сети, повышении сетевой безопасности, поддержке балансировки нагрузки и упрощении конфигурации сети. Однако,также существует некоторое ограничение,Например, ограничение прямого внешнего доступа к устройствам интрасети, влияние на определенные службы, ограничения симметрии, сложность конфигурации, технические зависимости и т. д. в практическом применении,Необходимо основываться на конкретных потребностях сети и окружающей среде.,Взвесьте все за и против,Выберите наиболее подходящее решение по конфигурации сети.

2. Трансляция адреса назначения-DNAT

1) Обзор рабочего процесса DNAT (трансляция сетевых адресов назначения)

Рабочий процесс DNAT (преобразование сетевых адресов назначения) в основном разделен на несколько ключевых этапов.

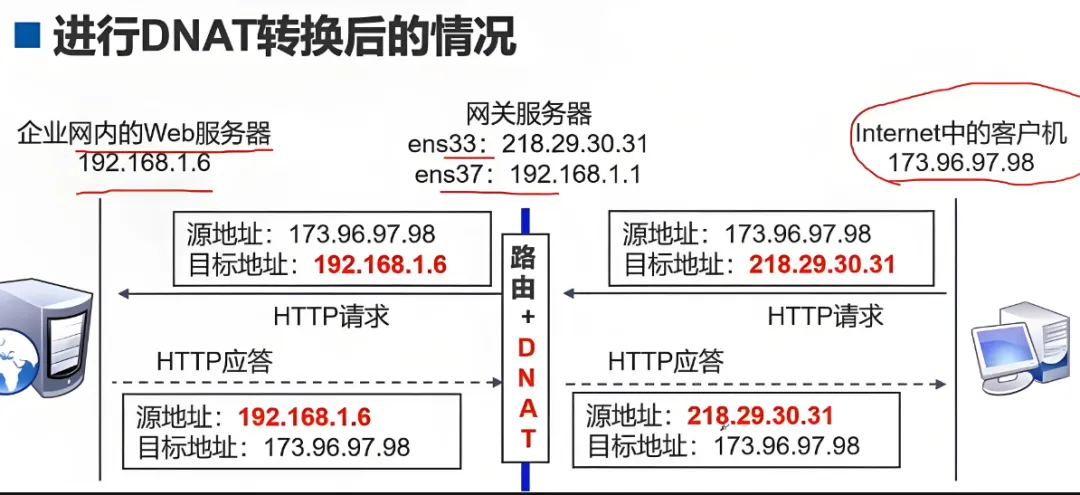

Сначала пакет данных отправляется из внешней сети на внешний IP-адрес шлюза, после того как пакет данных достигает шлюза, адрес назначения пакета данных заменяется указанным IP-адресом во внутренней сети в соответствии с заданными настройками. правила NAT; затем, после изменения, пакеты данных маршрутизируются через интрасеть и отправляются на внутренний сервер; После того, как сервер получит и обработает запрос, он сгенерирует ответный пакет. Адрес источника — это IP-адрес внутреннего сервера, а адрес назначения — это IP-адрес внешнего запрашивающего. Наконец, ответный пакет снова достигает шлюза. и шлюз изменяет свой исходный адрес на Внешний IP-адрес затем отправляется обратно внешнему запрашивающему устройству.

Ниже приводится подробный анализ конкретного рабочего процесса DNAT и детали каждого этапа:

1. Прибытие пакета данных:

Когда пакет данных отправляется из внешней сети на внешний IP-адрес шлюза, адресом назначения пакета данных обычно является общедоступный IP-адрес сервера, который предоставляет услуги Интернету. На этом этапе пакет не подвергался трансляции адресов.

2. Трансляция адресов пакетов данных:

После того, как пакет достигает шлюза, шлюз проверяет свою таблицу NAT и находит соответствующую запись. Если существуют квалифицированные правила NAT, шлюз изменит адрес назначения пакета данных на IP-адрес в интрасети. Этот шаг является ядром DNAT, реализующим функцию перенаправления запросов из публичной сети на конкретный сервер во внутренней сети.

3. Внутрисетевая передача пакетов данных:

После преобразования адреса пакет данных приобретает формат интрасети и может маршрутизироваться и передаваться непосредственно во внутренней сети. Этот шаг гарантирует, что пакет данных сможет точно достичь узла интрасети, предоставляющего услугу, например веб-сервера или почтового сервера.

4. Ответ сервера:

После того как сервер интрасети получит запрос, он обработает его соответствующим образом и сгенерирует ответный пакет. В это время адресом источника ответного пакета является адрес внутренней сети сервера, а адресом назначения — адрес внешнего запрашивающего. Следует отметить, что адрес источника ответного пакета в это время по-прежнему является адресом внутренней сети, и преобразование адреса необходимо выполнить через шлюз, прежде чем его можно будет отправить во внешнюю сеть.

5. Трансляция адресов ответных пакетов:

После того, как ответный пакет достигнет шлюза, он также должен пройти преобразование адреса. На этом этапе шлюз изменит адрес источника ответного пакета на общедоступный IP-адрес, чтобы пакет можно было правильно маршрутизировать во внешней сети и достичь запрашивающей стороны.

Таким образом, DNAT выполняет серию операций преобразования адреса назначения на шлюзе, чтобы правильно направлять запросы из общедоступной сети на определенный сервер во внутренней сети, и гарантирует, что пакет ответных данных может быть беспрепятственно возвращен запрашивающей стороне. Во всем процессе решающее значение имеет настройка правил NAT, от которых зависит, будут ли пакеты данных пересылаться и обрабатываться правильно. Более того, поскольку IP-адрес сервера интрасети скрыт, в общедоступной сети виден только внешний IP-адрес шлюза, что также в определенной степени повышает безопасность сети. Однако эта безопасность ограничена. Для более полной защиты интрасети ее обычно необходимо использовать в сочетании с другими мерами безопасности (такими как межсетевые экраны, системы обнаружения вторжений и т. д.).

2) Сценарии применения ДНКАТ

DNAT в основном используется в сценариях, обеспечивающих внешний доступ к внутренним сервисам, таким как веб-серверы, почтовые серверы, FTP-серверы и т. д.

Во многих веб-приложениях,Серверы внутренней сети должны предоставлять услуги внешнему миру.,Но из соображений безопасности и управления IP-адресами,Эти серверы обычно не имеют прямого доступа к общедоступному Интернету. от ДНКАТ,Позволяет внешним пользователям получать доступ к этим службам.,Также защитите другие части внутренней сети от прямого доступа. Эти сценарии применения демонстрируют роль DNAT как моста между внутренними службами и внешними сетями.,Не только обеспечивает удобные пути доступа,Это также повышает безопасность и управляемость сети. Для сетевых администраторов,Правильная настройка правил DNAT — ключевой шаг в обеспечении работы и безопасности сети.

3)DNATиз Преимуществаиограничение

Как преимущества, так и ограничения DNAT (преобразования сетевых адресов назначения) вполне очевидны и будут подробно объяснены ниже.

Преимущества

1. Разрешить внешний доступ к внутренним сервисам:

DNAT может перенаправлять внешние запросы на определенные внутренние хосты, позволяя внешним пользователям получать доступ к внутренним сервисам, таким как веб-серверы, почтовые серверы и т. д. Это очень подходит для предприятий или организаций, которым необходимо предоставлять услуги внешнему миру, но которые хотят защитить безопасность внутренней сети.

Например, внутри компании может быть веб-сервер с частным IP-адресом 192.168.1.2. Благодаря настройке DNAT запросы с общедоступным IP-адресом 203.0.113.0 могут автоматически перенаправляться на этот сервер, а ответ проходит через то же правило NAT возвращено внешнему инициатору запроса.

2. Повышение безопасности:

DNAT повышает безопасность сети, скрывая истинную структуру внутренней сети и открывая только необходимые сервисные порты. Внешняя сеть не может напрямую видеть или получать доступ к другим частям внутренней сети.

Этот механизм эффективно предотвращает прямой внешний доступ к внутренней сети и уменьшает потенциальную поверхность атаки. Даже если общедоступный IP-адрес службы известен извне, он не может напрямую получить доступ к реальному IP-адресу сервера.

3. Гибкий контроль доступа:

DNAT можно точно настроить на маршрутизаторе или брандмауэре, чтобы обеспечить детальный контроль внешних запросов. Администраторы могут гибко настраивать, какие сервисы открыты для внешнего мира, а какие нет, по мере необходимости.

Например, правила DNAT можно настроить так, чтобы разрешить доступ к внутренним веб-службам только определенным IP-адресам или диапазонам портов, тем самым улучшая контроль и управление сетевым трафиком.

4. Поддержка сосуществования нескольких сервисов:

Под одним и тем же общедоступным IP-адресом DNAT может осуществлять разгрузку различных запросов на основе портов или других идентификаторов для удовлетворения потребностей нескольких сервисов, работающих одновременно.

Например, вы можете использовать правила DNAT для разных портов, чтобы направлять HTTP-запросы на веб-сервер и почтовые запросы на почтовый сервер, тем самым обеспечивая эффективное разделение и использование служб.

5. Упростите настройку интрасети:

При использовании DNAT серверы в интрасети могут использовать частные IP-адреса и не нуждаются в назначении общедоступных IP-адресов, что упрощает настройку и управление внутренней сетью.

В этом режиме конфигурация сервера интрасети фокусируется на самой службе, а не на деталях, представленных в общедоступной сети, что снижает сложность обслуживания.

ограничение

1. Конфигурация зависимостей:

Для работы DNAT требуется правильная и точная конфигурация, и любая неправильная конфигурация может привести к недоступности службы или угрозе безопасности. Это требует от сетевых администраторов высокого технического уровня и опыта.

Неправильные правила могут привести к неправильной маршрутизации пакетов, что приведет к сбоям в обслуживании или угрозе безопасности.

2. Ограничения внешнего доступа:

Поскольку DNAT часто используется в сочетании с SNAT (преобразованием адресов исходной сети), в мультисервисной среде может потребоваться дополнительная настройка, чтобы обеспечить правильный доступ ко всем сервисам.

Например, если один и тот же общедоступный IP-адрес должен предоставлять как веб-службы, так и службы электронной почты, необходимо тщательно спланировать правила портов и переадресации, чтобы избежать конфликтов.

3. Влияние на производительность:

Сам процесс NAT будет иметь определенное влияние на производительность маршрутизатора или межсетевого экрана, особенно в случае большого количества запросов, что может стать узким местом производительности.

Трансляция адресов потребляет ресурсы устройства, а большое количество операций NAT снижает скорость обработки пакетов и увеличивает задержку.

4. Риски безопасности:

Хотя DNAT может повысить безопасность, он также может вызвать уязвимости в системе безопасности, если он настроен неправильно или если правила не обновляются своевременно.

Например, если слишком много портов открыто для внешнего мира, это увеличит вероятность атаки; если набор правил слишком сложен и им трудно управлять, это также может привести к случайному раскрытию конфиденциальных служб.

5.Техническая зависимость:

Технология DNAT в основном используется в сетях IPv4, а ее применение в сетях IPv6 относительно ограничено. Поскольку IPv6 постепенно становится все более популярным, сценарии применения DNAT могут уменьшиться.

IPv6 был разработан с учетом расширения адресного пространства, поэтому в IPv6 нет необходимости во многих технологиях NAT.

В итоге,DNAT как ключевая сетевая технология,Он имеет значительные преимущества в обеспечении внешнего доступа к внутренним сервисам, повышении сетевой безопасности, гибком контроле доступа и упрощении настройки интрасети. Однако,Это также имеет определенное ограничение,Например, зависимости конфигурации, ограничения внешнего доступа, влияние на производительность, риски безопасности, технические зависимости и т. д. в практическом применении,Необходимо основываться на конкретных потребностях сети и окружающей среде.,Взвесьте все за и против,Выберите наиболее подходящее решение по конфигурации сети.и Правильная настройка правил DNAT — ключевой шаг в обеспечении работы и безопасности сети.

3. Практические случаи

SNAT (трансляция адресов исходной сети) и DNAT (трансляция адресов сети назначения) — две важные сетевые технологии, которые играют ключевую роль в реализации связи между частными сетями и сетями общего пользования. Случаи применения этих двух технологий будут представлены ниже.

Случаи применения SNAT

Общий доступ к домашней сети

Описание среды. В домашней локальной сети имеется несколько устройств, таких как смартфоны, планшеты, ноутбуки и т. д., подключенных к одному маршрутизатору.

Проблема: всем этим устройствам нужен доступ к Интернету, но в доме есть только один общедоступный IP-адрес.

Решение. При настройке SNAT на маршрутизаторе все пакеты данных, отправляемые из домашней сети, заменяют исходный адрес одним и тем же общедоступным IP-адресом, что позволяет всем устройствам использовать общедоступный IP-адрес для доступа в Интернет.

Эффект: Таким образом, независимо от того, какое устройство имеет доступ к Интернету, снаружи виден общедоступный IP-адрес маршрутизатора, что позволяет достичь цели: несколько устройств используют один общедоступный IP-адрес.

Защита корпоративной сети

Описание среды: Предприятие имеет внутреннюю сеть, содержащую несколько компьютеров и серверов, некоторым из которых требуется доступ к Интернету.

Проблема: предприятие хочет защитить свою внутреннюю сеть и предотвратить прямой внешний доступ к внутренним компьютерам.

Решение. При настройке SNAT на пограничном маршрутизаторе или брандмауэре предприятия адрес источника всех исходящих пакетов заменяется общедоступным IP-адресом брандмауэра. Затем брандмауэр проверяет и фильтрует входящие данные, чтобы гарантировать, что в интрасеть попадает только законный трафик.

Эффект: Данное решение скрывает истинную структуру внутренней сети, повышает безопасность, а также решает проблему нехватки IP-адресов.

Контроль доступа к беспроводной сети

Описание среды: Точка беспроводного доступа (WAP) соединяет несколько беспроводных устройств и позволяет им получать доступ к Интернету.

Проблема: беспроводных устройств больше, чем доступных общедоступных IP-адресов.

Решение: используйте технологию SNAT для преобразования исходных адресов пакетов данных всех беспроводных устройств в общедоступный IP-адрес WAP. Таким образом, независимо от того, насколько увеличивается количество беспроводных устройств, для обеспечения доступа в Интернет для всех устройств необходим только один IP-адрес общедоступной сети.

Эффект: устройства в беспроводной сети могут свободно выходить в Интернет, не заботясь о выделении и управлении IP-адресами.

Связь с устройствами Интернета вещей

Описание среды: большому количеству устройств Интернета вещей необходимо подключение к Интернету для передачи данных по ограниченным общедоступным IP-адресам.

Проблема: Нереально назначить публичный IP-адрес каждому устройству индивидуально.

Решение. Через SNAT исходный адрес пакетов данных всех устройств Интернета вещей заменяется на шлюзе IP-адресом шлюза в общедоступной сети, так что все устройства используют для связи внешний IP-адрес сети.

Эффект: Этот метод не только экономит ресурсы IP-адресов, но и упрощает управление устройствами.

услуги мобильной сети

Описание среды: Сеть мобильной связи предоставляет сетевые услуги десяткам тысяч и более пользователей.

Проблема: оператор не может назначить каждому пользователю независимый общедоступный IP-адрес.

Решение: Благодаря технологии SNAT, когда пакет данных запроса пользователя проходит через базовую станцию мобильной связи, исходный IP-адрес заменяется общедоступным IP-адресом базовой станции. Таким образом, даже большое количество пользователей могут общаться в Интернете через ограниченное количество общедоступных IP-адресов.

Эффект: Обеспечить эффективную работу и удобство использования сетей мобильной связи.

Случаи применения ДНКАТ

Выпуск веб-сервера интрасети

Описание среды: Компания создала во внутренней сети веб-сервер для внутреннего управления документами и теперь надеется предоставить сотрудникам зарубежных филиалов доступ к этой службе.

Проблема: поскольку веб-сервер находится в интрасети, его частный IP-адрес недоступен в Интернете.

Решение: Настройте DNAT на пограничном маршрутизаторе компании для преобразования общедоступного IP-адреса, к которому осуществляется доступ извне, в частный IP-адрес веб-сервера интрасети, тем самым реализуя необходимость внешнего доступа к внутренним сервисам.

Результат: иностранным сотрудникам достаточно получить доступ к веб-серверу интрасети только через общедоступный IP-адрес компании, что облегчает межрегиональную офисную работу и обмен данными.

Контроль доступа к почтовому серверу

Описание среды: Корпоративный почтовый сервер размещается во внутренней сети центра обработки данных и должен предоставлять услуги отправки и получения внешней почты.

Проблема: внешняя сеть не может напрямую получить доступ к внутреннему сетевому адресу почтового сервера.

Решение. Настройте правила DNAT для пересылки запросов порта почтовой службы, целевой адрес которых является общедоступным IP-адресом, на частный адрес почтового сервера интрасети.

Эффект: внешний почтовый клиент может успешно подключаться к почтовому серверу предприятия, используя общедоступный IP-адрес и номер порта для отправки и получения электронных писем.

удаленный доступ к рабочему столу

Описание среды: Чтобы облегчить удаленную работу и управление, компьютер во внутренней сети компании должен иметь удаленный доступ из внешней сети.

Проблема: частный адрес компьютера во внутренней сети не может быть доступен напрямую из внешней сети.

Решение: установив правила DNAT на маршрутизаторе или брандмауэре.,Пересылать запросы с определенного общедоступного IP-адреса на частный IP-адрес компьютера во внутренней сети.,Реализуйте внешний по отношению к внутреннему компьютеру удаленный доступ к рабочему столу.

Эффект: добавив общедоступный IP-адрес и номер порта, сотрудники могут получить доступ к компьютерам в интрасети с помощью инструментов удаленного рабочего стола в любом месте, что повышает гибкость и эффективность работы.

Многосерверная балансировка нагрузки

Описание среды: компания, управляющая веб-сайтом, управляет несколькими веб-серверами и надеется добиться балансировки нагрузки при доступе к этим серверам через одно доменное имя.

Проблема: одно доменное имя может быть преобразовано только в один общедоступный IP-адрес, а балансировка нагрузки на несколько серверов не может быть достигнута напрямую.

Решение. Настройте правила DNAT для сопоставления разных портов одного общедоступного IP-адреса с разными веб-серверами интрасети, а затем объедините их с правилами SNAT для обеспечения правильной пересылки обратного трафика.

Эффект: посетители получают доступ к разным веб-серверам через одно доменное имя и разные порты, обеспечивая балансировку нагрузки и высокую доступность.

VPN доступ к внутренней сети

Описание среды: Компания предоставляет услуги VPN-доступа для сотрудников, работающих удаленно. Сотрудники могут получить доступ к ресурсам внутренней сети компании через VPN.

Проблема. VPN-серверу, являющемуся транзитным узлом, необходимо перенаправлять запросы из Интернета на назначенные ресурсы в интрасети.

Решение. Настройте правила DNAT на VPN-сервере для преобразования адреса назначения пакетов данных, передаваемых через VPN-туннель, в частный IP-адрес ресурса интрасети, тем самым получая доступ к ресурсу интрасети.

Эффект: сотрудники могут безопасно получать доступ к различным ресурсам во внутренней сети компании через VPN-туннели, обеспечивая безопасность данных и эффективность передачи.

В итоге,SNAT и DNAT как две основные формы трансляции сетевых адресов,Каждый из них играет важную роль в различных сценариях применения. Путем правильной настройки этих двух технологий,Это не только может сэкономить ценные ресурсы общедоступных IP-адресов,,Это также может улучшить сетевую безопасность и управляемость. При проектировании сетевой архитектуры,Вам необходимо выбрать подходящий метод NAT в соответствии с конкретными потребностями.,И всесторонне учитывать такие факторы, как безопасность и производительность.,以实现最优изсетевая Решение по связи.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами