Давайте поговорим об управлении разрешениями в HDFS.

HDFS — это распределенная файловая система для нескольких пользователей. Так как он многопользовательский,Тогда файлы, хранящиеся разными пользователями, обычно необходимо изолировать по разрешениям.,Предотвратите изменение или случайное удаление другими пользователями. Эта статья о HDFS.

Проверка разрешения

Чтобы включить проверку разрешения, сначала необходимо настроить ее в NN.

Элемент конфигурации dfs.permissions.enabled управляет переключением разрешений: true означает включение, false — выключение.

Если контроль разрешений не включен, любой пользователь может читать, записывать, удалять и выполнять другие операции с любым файлом.

<property>

<name>dfs.permissions.enabled</name>

<value>true</value>

</property>Метод разрешений в HDFS такой же, как и модель разрешений в файловой системе Linux, оба используют модель UGO.

U означает «Пользователь», G означает «Группа», а «О» означает «Другое». Разрешения каждого файла устанавливаются на основе UGO.

Разрешения включают чтение (r), запись (w) и исполняемый файл (x). Эти три находятся в группе и устанавливаются отдельно в соответствии с UGO.

Давайте проверим это: используйте пользователя hncscwc для создания каталога /hncscwc, загрузите файл в этот каталог, а затем используйте пользователя root для удаления файла.

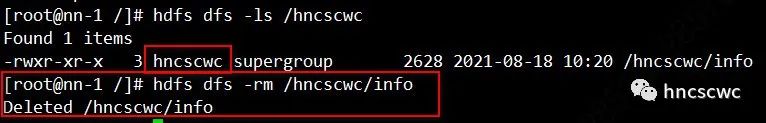

Прежде чем открыть проверку разрешения, пользователь root может успешно удалить файлы.

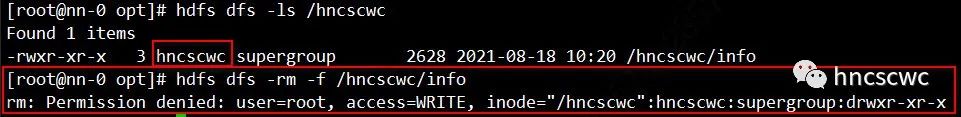

Открытая проверка разрешенияпосле,Пользователь root не может удалить файл,и подсказывает, что разрешения нет.

Итак, если вы хотите, чтобы пользователь root удалил файлы, загруженные hncscwc, каково решение? Простой и грубый способ — изменить права доступа к файлу через chmod. Например, после установки разрешений для каталога и файла на 777 выше, пользователь root может успешно удалить файл.

Но очевидно, что такой подход недружественный,Потому что почти и ничего Открытая проверка Разрешение то же самое. Таким образом, HDFS также реализует ACL, аналогичный тому, который используется в файловых системах Linux.

ACL

и Проверка Как и разрешение, существуют соответствующие элементы конфигурации для включения ACL: true означает включение, false — выключение.

<property>

<name>dfs.namenode.acls.enabled</name>

<value>true</value>

</property>После включения ACL вы можете установить и получить ACL файлов/каталогов с помощью команд.

# Получить ACL указанного файла/каталога

hdfs dfs -getfacl [-R] <path>

-R: Рекурсивно составить список ACL всех файлов и каталогов.

# Установить ACL для указанного файла/каталога

hdfs dfs -setfacl [-R] [-b|-k -m|-x <acl_spec> <path>] [--set <acl_spec <path>]

-b: Удалите все записи ACL, кроме основных. Сохраняет пользователя, группу и другие записи.

-k: Удалить ACL по умолчанию

-R: Рекурсивно работать со всеми файлами и каталогами.

-m: Измените ACL, добавьте новые записи в ACL и сохраните существующие записи.

-x: Удалить указанный ACL

--set: Чтобы полностью заменить ACL, acl_spec должен содержать информацию о пользователе, группе и других разрешениях.

acl_spec: Список ACL, разделенный запятыми

path: Путь к файлу, для которого необходимо установить ACLПодробности команды здесь не будут подробно описаны. Подробности см. в официальной документации.

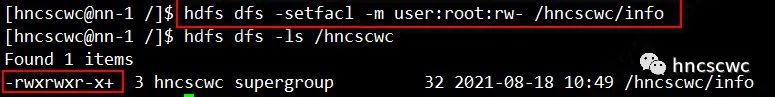

Продолжая следовать описанному выше сценарию, установите ACL для /hncscwc/info, чтобы разрешить пользователю root писать.

Как вы можете видеть на рисунке выше, после установки ACL для файла после разрешения появится дополнительный «+», указывающий, что для файла установлен ACL.

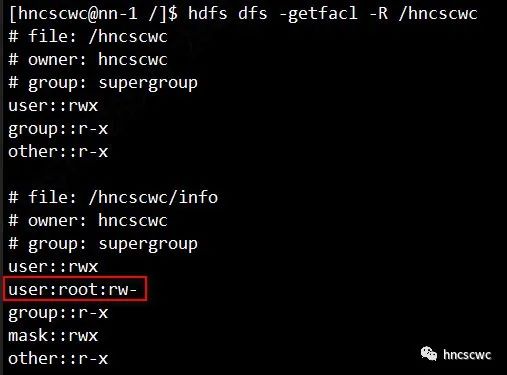

Просмотрите информацию ACL файла с помощью команды:

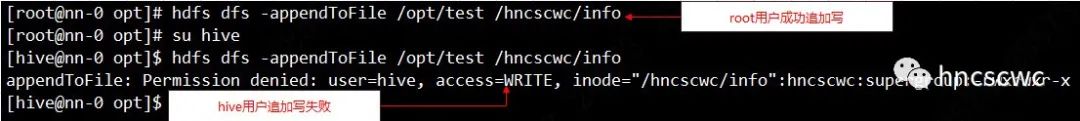

Затем используйте пользователя root для добавления в файл. В это время пользователь root может успешно добавить к файлу. Однако, когда для добавления в файл используются другие пользователи, запись завершается неудачей и отображается сообщение об отсутствии разрешения.

Видно, что ACL вступает в силу и действительно достигает желаемого эффекта.

суперпользователь

В HDFS,Есть понятие суперпользователь,Пользователь может успешно выполнить любое действие, не выполняя при этом никаких действий.

Для суперпользователя не существует фиксированного значения, но пользователь, запускающий NN, является суперпользователем.

также,Вы также можете указать группу как группу суперпользователей через конфигурацию.,Все пользователи в этой группе являются суперпользователями.,Конкретная конфигурация:

<property>

<name>dfs.permissions.superusergroup</name>

<value>supergroup</value>

</property>внутренняя реализация

Внутри НН,Существует две основные категории проверки разрешения.,Некоторые ключевые коды следующие:

public abstract class INodeAttributeProvider

{

//Интерфейс исполнителя контроля доступа

public interface AccessControlEnforcer {

// Список параметров опущен

public abstract void checkPermission(...)

}

public abstract void start();

public abstract void stop();

public AccessControlEnforcer getExternalAccessControlEnforcer(AccessControlEnforcer defaultEnforcer) {

return defaultEnforcer;

}

}

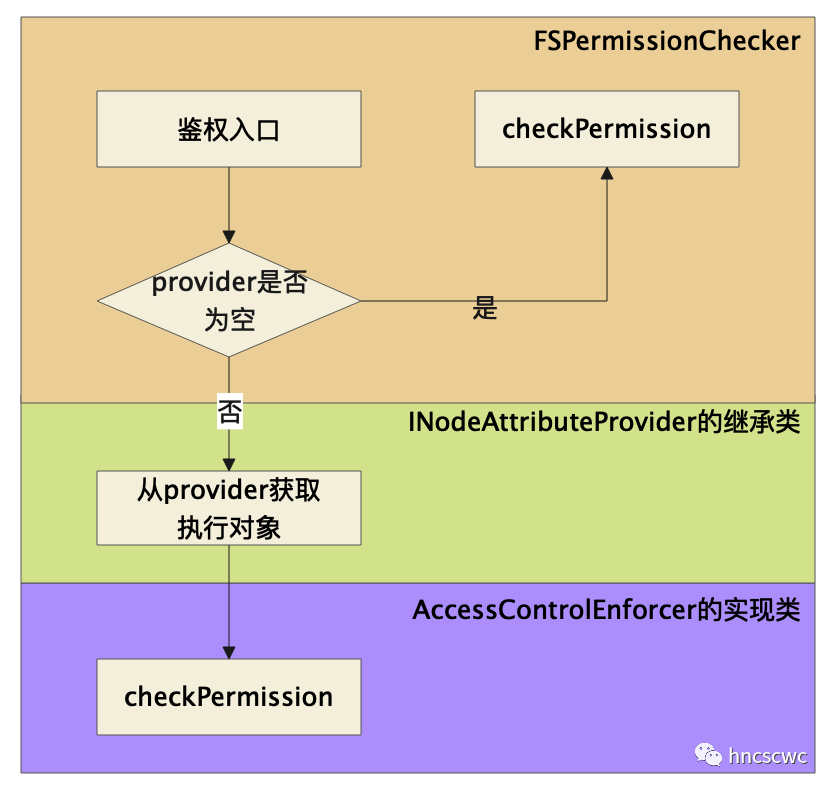

Этот класс является абстрактным классом, используемым для авторизации делегирования HDFS. Этот класс определяет интерфейс AccessControlEnforcer и метод checkPermission. Этот метод необходимо переписать для достижения окончательной проверки. разрешениялогика。

class FSPermissionChecker implements AccessControlEnforcer {

private AccessControlEnforcer getAccessControlEnforcer() {

// АтрибутProvider здесь представляет собой конкретный класс реализации вышеуказанного абстрактного класса.

// если атрибутпровайдер тогда используй себя

return (attributeProvider != null) ?

attributeProvider.getExternalAccessControlEnforcer(this) : this;

}

// Интерфейс внешнего вызова, Список параметров опущен

void checkPermission(...) {

AccessControlEnforcer enforcer = getAccessControlEnforcer();

enforcer.checkPermission(...)

}

// Реализовать реализацию метода интерфейса AccessControlEnforcer.

public void checkPermission(...) {

}

}Краткое описание процесса аутентификации показано на рисунке ниже:

Это видно по процессу,Наследуйте класс, написав INodeAttributeProvider.,и реализация интерфейса AccessControlEnforcer,HDFS может поддерживать внешнюю реализацию настраиваемого контроля разрешений в виде подключаемых модулей. Фактически,открытый исходный кодбольшие Проект управления правами на данные Ranger, Sentry использует это преимущество и расширяет реализацию проверки в виде подключаемого модуля. разрешения。

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами